Các tệp Internet Shortcut — thường được gọi là tệp URL — thoạt nhìn có vẻ tầm thường. Nhưng qua nhiều năm, các hiện vật Windows dựa trên văn bản đơn giản này đã phát triển thành các công cụ hỗ trợ mạnh mẽ cho các chiến dịch mã độc nhiều giai đoạn. Độ phức tạp thấp của chúng, kết hợp với các hành vi cụ thể của hệ điều hành và các lỗ hổng bảo mật bảo mật bị bỏ qua, đã cho phép kẻ thù âm thầm sử dụng chúng theo những cách mới và nguy hiểm.

Bài viết này, phần đầu tiên trong loạt bài gồm ba phần, khám phá sự trỗi dậy của các tệp URL trong bối cảnh mối đe dọa từ góc độ tình báo chiến lược và lý thuyết. Chúng ta sẽ đề cập đến cấu trúc của chúng, các trường hợp lạm dụng trong lịch sử và lý do tại sao các tác nhân đe dọa hiện đại ngày càng dựa vào chúng trong các chuỗi tấn công dựa trên tệp. Phần Hai và Ba sẽ khám phá các quan điểm phân tích tĩnh và động — với sự góp mặt của FileTAC của OPSWAT và MetaDefender Sandbox.

Phím tắt đến Malice: Tệp URL

Tệp lối tắt Internet hoặc tệp URL là cơ hội thú vị để suy ngẫm về cách các loại tệp thông thường gây ra rủi ro bảo mật và trở thành công nghệ cho hoạt động tội phạm khi kết hợp với các lỗ hổng bảo mật phù hợp.

Tại OPSWAT , chúng tôi chuyên về việc kẻ thù lạm dụng các loại tệp phức tạp, khó nắm bắt cho mục đích xấu, giúp khách hàng có các giải pháp được tối ưu hóa để cung cấp các biện pháp đối phó kiên cường chống lại các mối đe dọa an ninh mạng. Nhưng không phải mọi tệp vũ khí hóa đều phải đáp ứng tiêu chuẩn cao về độ phức tạp hoặc tinh vi để trở thành rủi ro. Giống như các tiện ích trong chuỗi ROP , một số tệp đơn giản nhưng cung cấp giá trị như một thành phần trong chuỗi đe dọa.

OPSWAT lưu ý rằng ngày càng có nhiều nhóm đối thủ sử dụng các thủ đoạn tấn công tệp phức tạp với tần suất cao hơn khi chúng nhắm vào các lợi ích trên toàn cầu, như có thể thấy ở cả các nhóm tội phạm mạng cũng như các nhóm đe dọa quốc gia có mục tiêu chiến lược.

Trong bài viết này, chúng ta sẽ khám phá các tệp URL và sự hồi sinh của chúng trong không gian đe dọa khi nhiều lỗ hổng bảo mật và sự cố khác nhau khiến kẻ tấn công thấy được tiện ích trong loại tệp đơn giản này.

Tệp URL là gì?

Tệp URL là định dạng tệp dạng văn bản cung cấp chức năng tương tự như các tệp phím tắt khác, chẳng hạn như tệp LNK (Shell Link), ngoại trừ việc chúng được thiết kế để trỏ đến các tài nguyên mạng, chẳng hạn như URL web. Trường hợp sử dụng chính của các tệp này trong Windows là lưu một phím tắt có thể nhấp vào trên Màn hình nền của người dùng, có thể mở để đưa họ đến URL đích hoặc ứng dụng web.

Tệp URL thường không phải là định dạng tệp được ghi chép đầy đủ, vì là tính năng Windows Shell cũ và là loại tệp lối tắt được hỗ trợ trong Windows trong một thời gian dài. Định dạng tệp URL đã được ghi chép không chính thức ít nhất là từ năm 1998.

Các tệp Internet Shortcut được cấp phần mở rộng .url, dẫn đến biệt danh “tệp URL”. Trên thực tế, chúng là các tệp văn bản đơn giản ở định dạng INI, với cấu trúc đơn giản có thể được mở rộng thông qua siêu dữ liệu và mã hóa giá trị dữ liệu đặc biệt. Các API liên quan có sẵn trong hệ điều hành để tạo và đọc tệp URL.

Tệp cơ bản nhất bao gồm một tiêu đề duy nhất và thuộc tính URL bắt buộc, ví dụ:

[Phím tắt Internet]

URL= https://OPSWAT.com/

Như đã thấy trong ví dụ, tệp URL có thể rất ngắn gọn và phần và tùy chọn bắt buộc duy nhất là [InternetShortcut] và URL. Với định dạng cơ bản này, chúng ta có thể bắt đầu khám phá cách không gian đe dọa xung quanh tệp URL đã mở rộng như thế nào trong những năm qua.

Tại sao các tệp tin URL trọng yếu trong Threat Intelligence

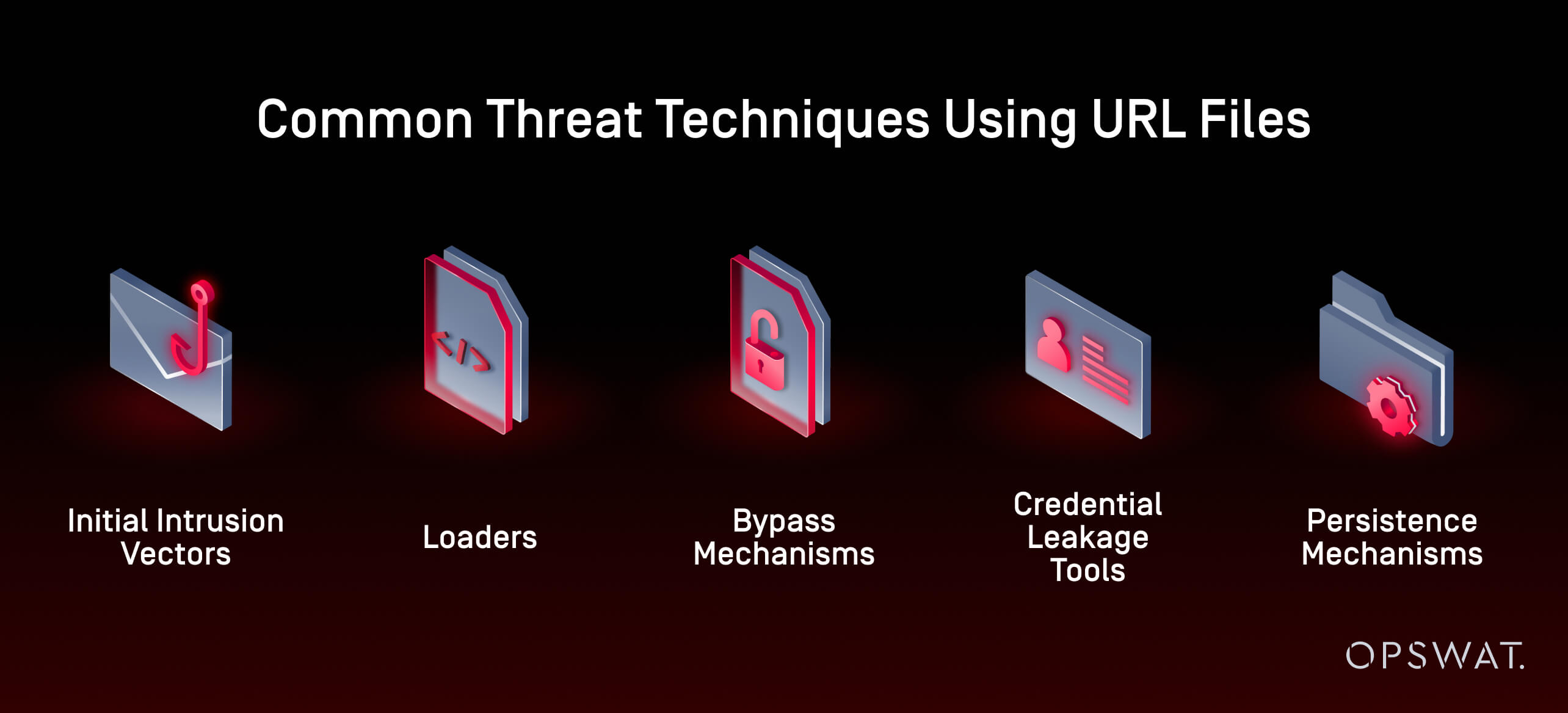

Mặc dù các tệp URL được giới thiệu như một tính năng tiện lợi trong môi trường Windows ban đầu, nhưng hiện nay chúng chiếm một vị trí độc đáo trong các bộ công cụ đối kháng. Đối với nhiều kẻ tấn công, các tệp URL đóng vai trò:

- Các vectơ xâm nhập ban đầu trong các chiến dịch lừa đảo và lái xe qua

- Bộ tải cho các tải trọng giai đoạn thứ hai như các tệp .hta, .js hoặc .cpl

- Bỏ qua cơ chế cho SmartScreen, MOTW và các biện pháp phòng thủ khác

- Công cụ rò rỉ thông tin xác thực thông qua SMB beaconing hoặc icon fetching

- Cơ chế duy trì thông qua vị trí thư mục tự động khởi động

Nói tóm lại: những tệp này không còn là tiện ích vô hại nữa — chúng đang trở thành bề mặt tấn công.

Sự phát triển chiến lược của bối cảnh đe dọa

Việc tập trung trở lại vào các tệp URL làm nổi bật xu hướng rộng hơn trong hành vi của kẻ thù:

- Khai thác các loại tệp bị bỏ qua: Kẻ tấn công thường chuyển sang các định dạng phù hợp với môi trường doanh nghiệp.

- Sự phức tạp thông qua sự đơn giản: Thay vì tạo ra mã độc hoàn toàn mới, nhiều tác nhân đe dọa kết nối nhiều định dạng tệp và tính năng hệ điều hành để đạt được mục tiêu của chúng.

- Việc áp dụng nhà nước dân tộc: Như OPSWAT Các nhà phân tích tình báo đã ghi nhận, ngay cả các nhóm APT (mối đe dọa dai dẳng nâng cao) có nguồn lực kỹ thuật sâu cũng đã bắt đầu sử dụng các loại tệp đơn giản như tệp URL để khởi tạo các cuộc tấn công tinh vi — thường là một thành phần tín hiệu thấp trong các chiến dịch lớn hơn.

Điều này phản ánh thực tế về tình báo mối đe dọa mạng hiện đại : hiểu các thành phần tấn công cũng trọng yếu như theo dõi tải trọng hoặc cơ sở hạ tầng.

Nhìn về phía trước: Tại sao các tệp URL xứng đáng được xem xét kỹ lưỡng hơn

Bài viết giới thiệu này đặt nền tảng cho việc hiểu các tệp URL như một lớp các hiện vật tạo điều kiện cho mối đe dọa. Mặc dù chúng hiếm khi là ngôi sao của chuỗi tấn công, nhưng việc sử dụng chúng ngày càng tăng trong các chiến dịch của tội phạm mạng và quốc gia khiến chúng trở nên trọng yếu để điều tra.

Trong Phần Hai, chúng tôi sẽ phân tích các đặc điểm tĩnh của các tệp URL độc hại — bao gồm cấu trúc, lạm dụng siêu dữ liệu và các kỹ thuật trốn tránh — và chỉ ra cách OPSWAT Nền tảng FileTAC của FileTAC phát hiện các mối đe dọa thông qua DFI (Kiểm tra tệp sâu).

Trong Phần Ba, chúng ta sẽ tập trung vào hành vi: kiểm tra cách các tệp này hoạt động khi chạy và cách MetaDefender Sandbox của OPSWAT phát hiện động các đường dẫn thực thi, nỗ lực duy trì và giao tiếp bên ngoài liên quan đến các phím tắt URL độc hại.

Hãy theo dõi khi chúng tôi tiếp tục khám phá cách các tác nhân đe dọa khai thác các định dạng tệp khiêm tốn nhất — và cách OPSWAT giúp các tổ chức luôn đi đầu.