Phát hiện lỗ hổng bảo mật bảo mật Zero-Day

vì MetaDefender Core

Cho phép phân tích tệp động và phát hiện mối đe dọa dựa trên hành vi.

trực tiếp trong bạn Core Môi trường — không cần cơ sở hạ tầng mới.

- Lắp đặt chỉ trong vài phút

- Không cần tích hợp thêm

- Sử dụng các chính sách hiện có của bạn

Phát hiện lỗ hổng bảo mật bảo mật zero-day hợp nhất

Lớp 1: Danh tiếng của mối đe dọa

Phát hiện nhanh

Các mối đe dọa đã biết

Hãy ngăn chặn các làn sóng mối đe dọa đã biết.

Kiểm tra URL, địa chỉ IP và tên miền theo thời gian thực hoặc ngoại tuyến để phát hiện phần mềm độc hại, lừa đảo trực tuyến và mạng botnet.

Chặn cơ sở hạ tầng được tái sử dụng và phần mềm độc hại thông thường, đồng thời buộc kẻ tấn công phải thay đổi các chỉ báo cơ bản.

Lớp 2: Phân tích động

Khám phá các mối đe dọa

Chưa biết

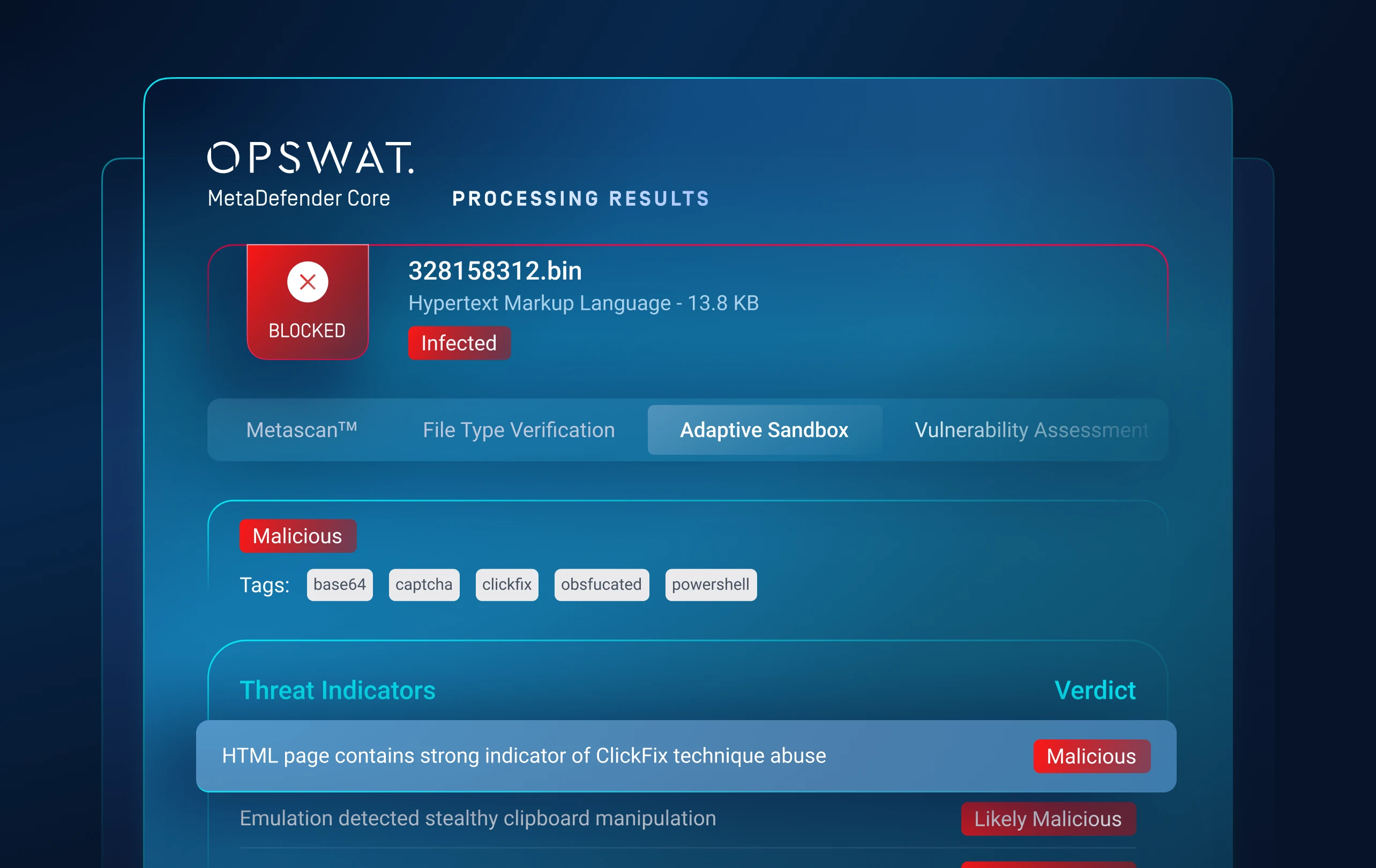

Phát hiện các phần mềm độc hại khó bị phát hiện bởi các môi trường sandbox truyền thống.

Môi trường mô phỏng dựa trên sandbox phân tích các tệp tin để phát hiện các mối đe dọa tiềm ẩn như ransomware.

Làm rõ các dấu vết, chuỗi tải, logic kịch bản và chiến thuật lẩn tránh.

Lớp 3: Chấm điểm mối đe dọa

Ưu tiên các mối đe dọa

Giảm tình trạng quá tải cảnh báo

Mức độ rủi ro của các mối đe dọa được xếp hạng để nhanh chóng xác định các mối đe dọa ưu tiên trong thời gian thực.

Lớp 4: Săn lùng mối đe dọa

Chiến dịch nhận diện

phần mềm độc hại

Tìm kiếm tương đồng bằng máy học

Đối chiếu mẫu hình mối đe dọa giúp liên kết các mối đe dọa chưa biết với hệ thống mã độc, chiến thuật và cơ sở hạ tầng đã được nhận diện.

Phát hiện các họ phần mềm độc hại và các chiến dịch tấn công, buộc kẻ tấn công phải thay đổi chiến thuật và cơ sở hạ tầng.

Bắt đầu chỉ với 3 bước đơn giản

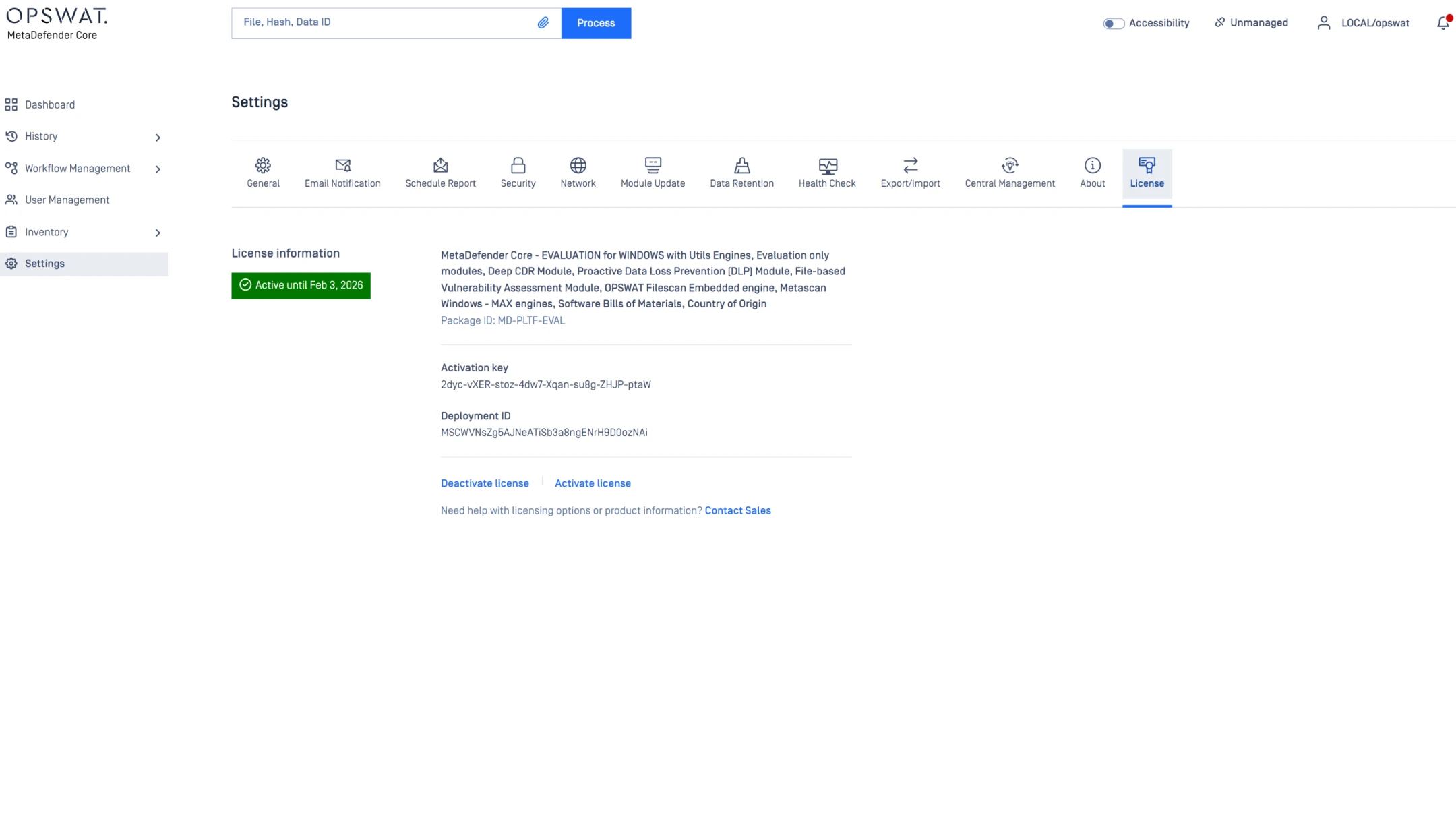

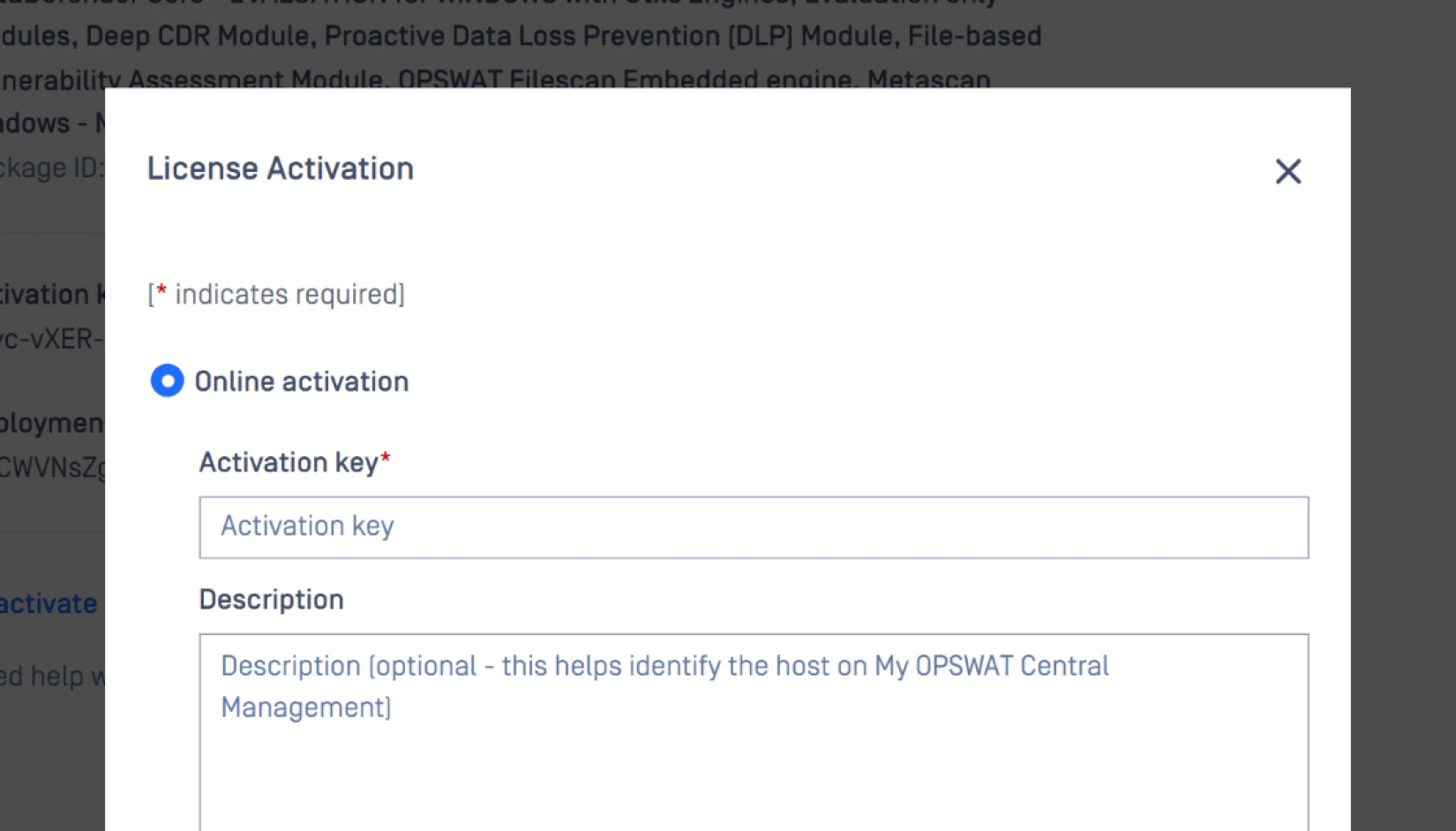

Kích hoạt tích hợp của bạn

Thêm thông tin của bạn API phím để kích hoạt Adaptive Sandbox với tích hợp sẵn Threat Intelligence .

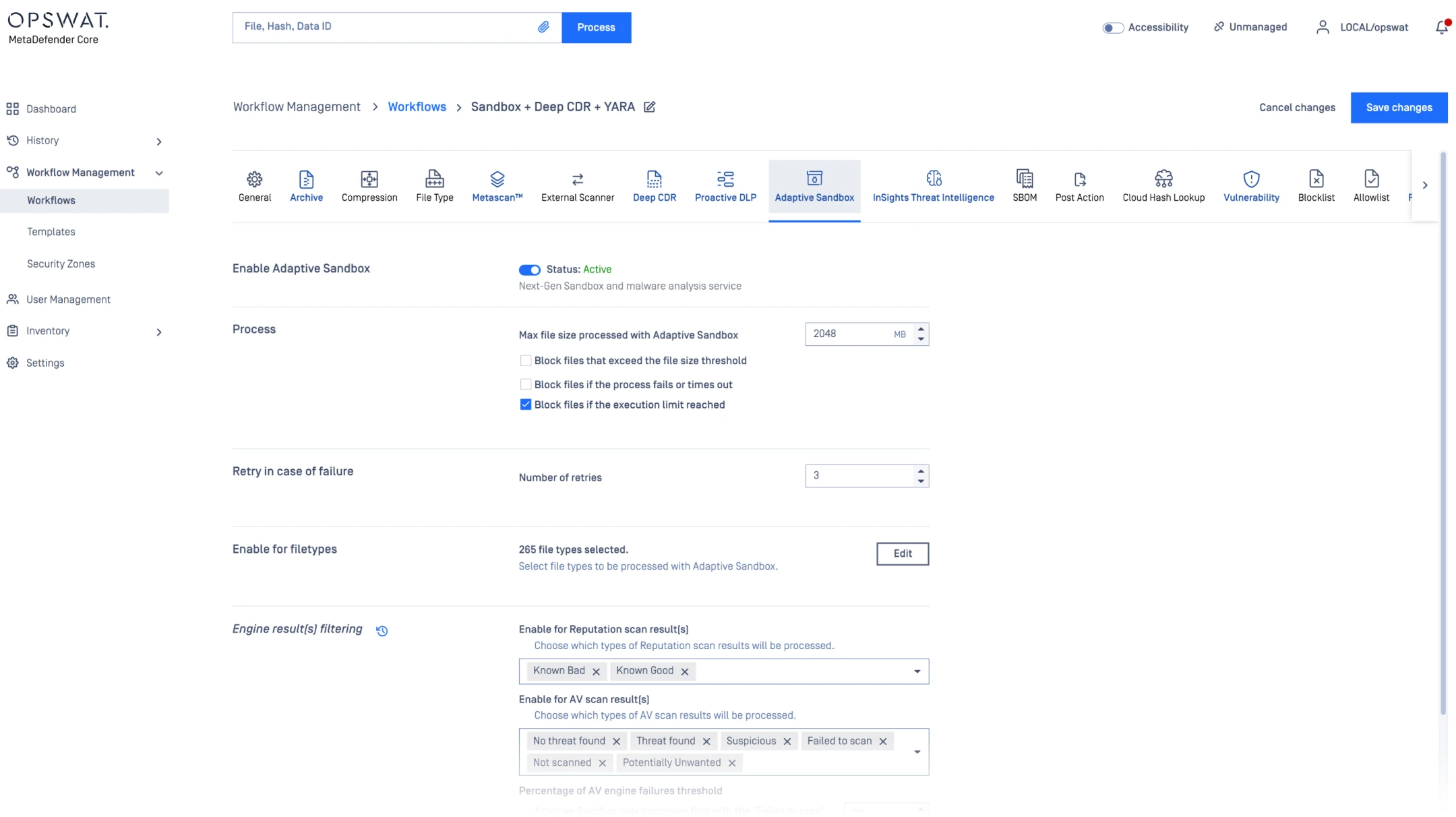

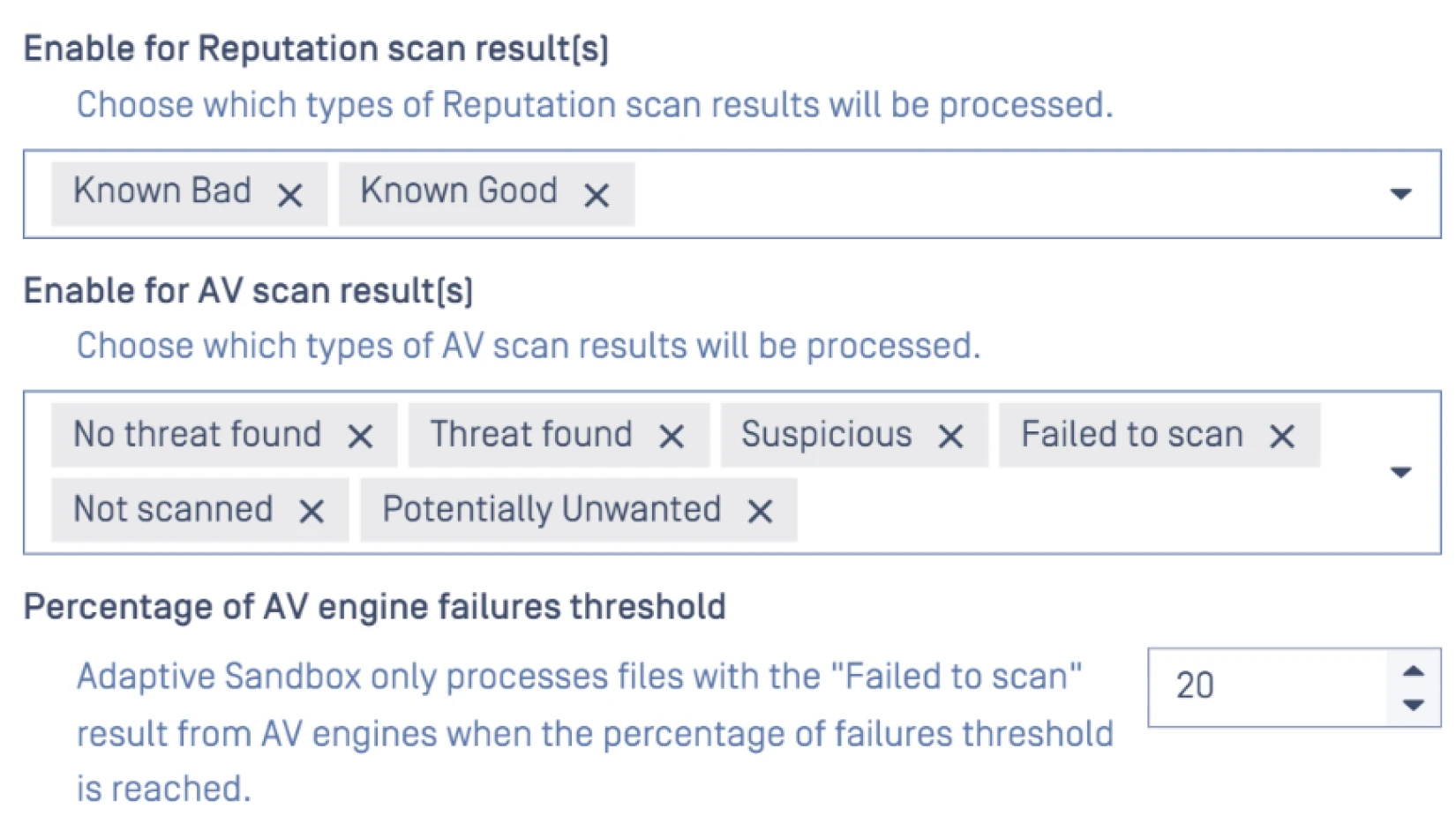

Cấu hình chính sách

Chọn loại tệp hoặc danh mục rủi ro nào sẽ được tự động gửi để phân tích động.

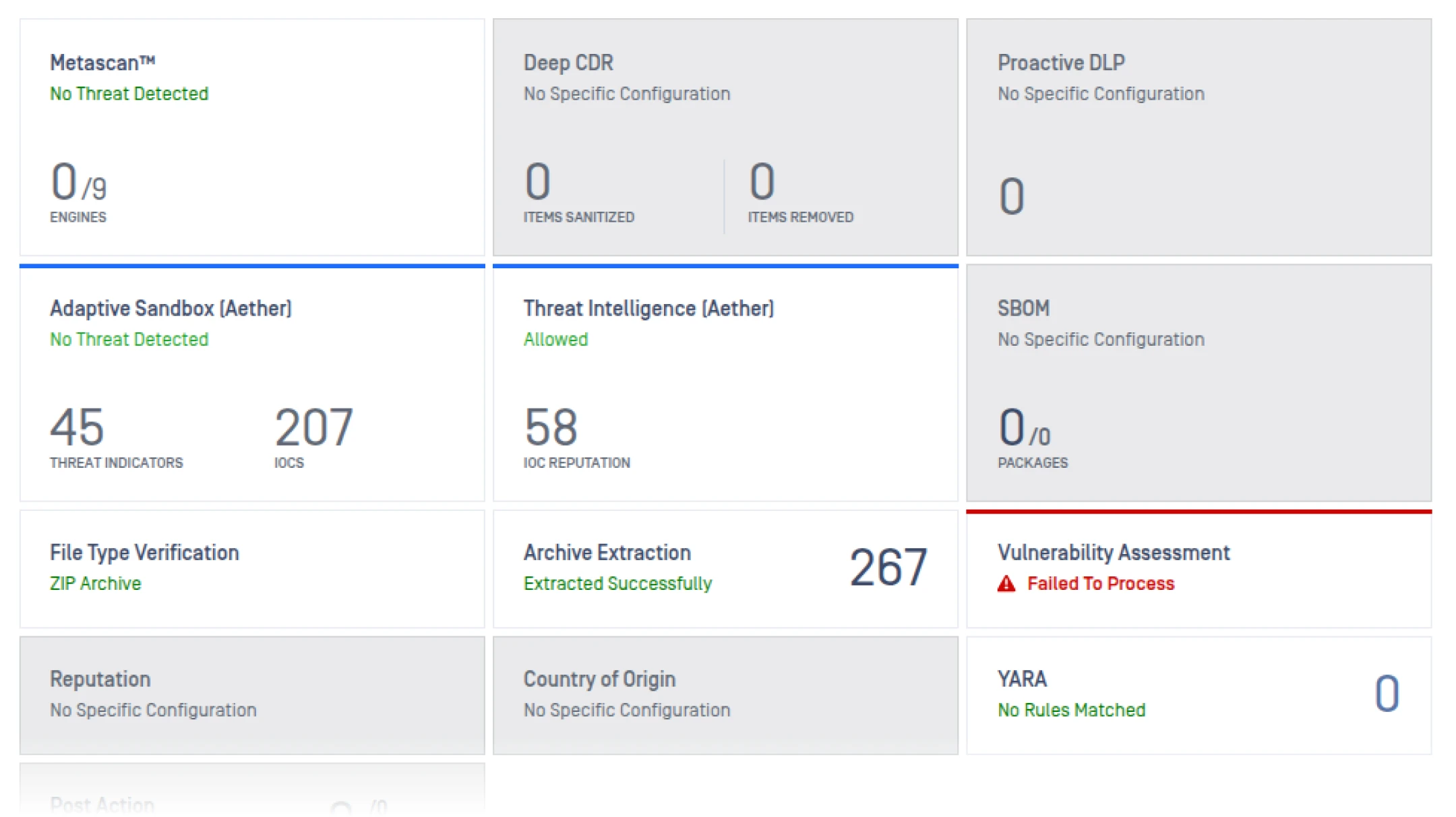

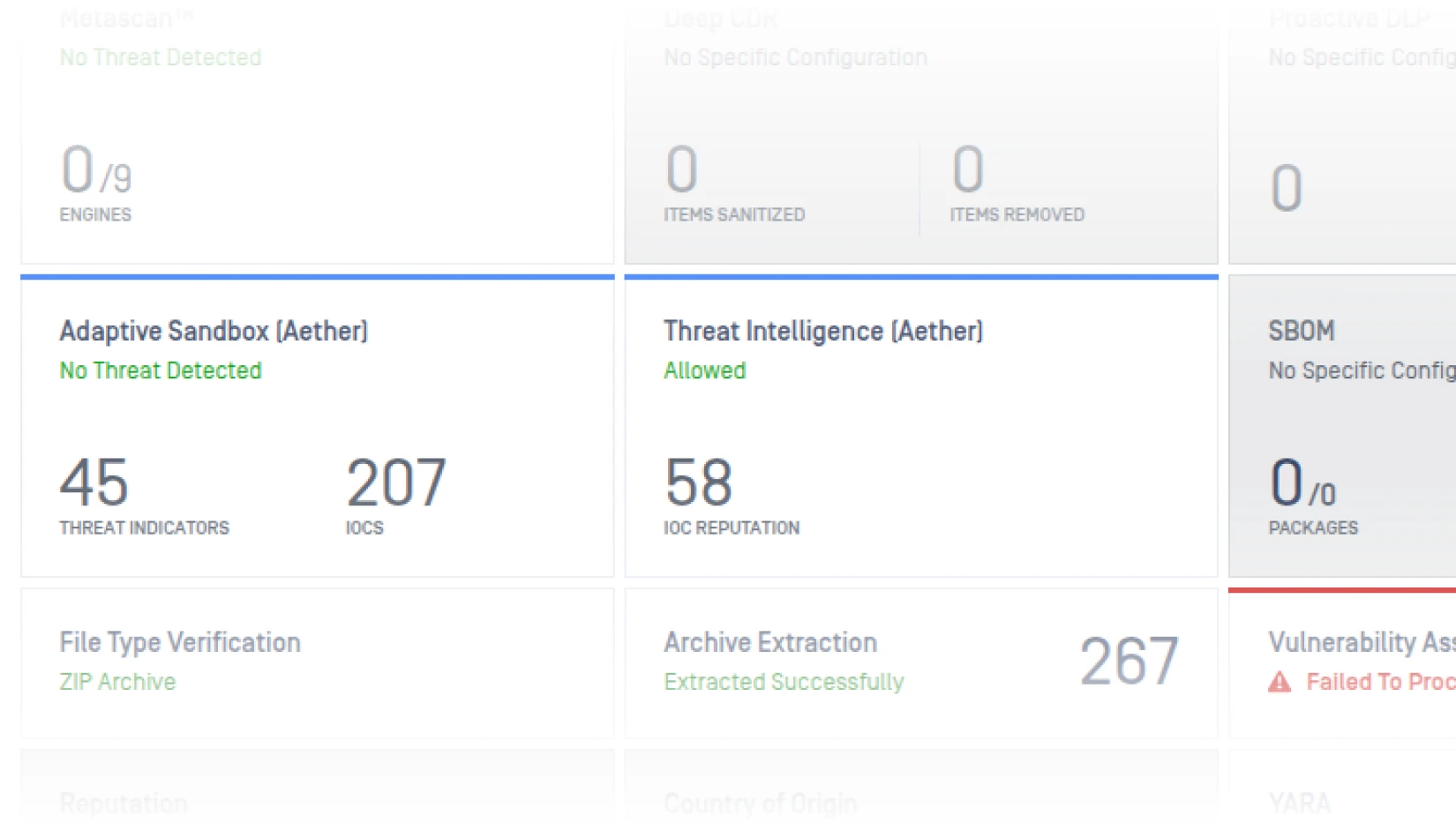

Xem kết quả

Xem trực tiếp các phán quyết trong môi trường thử nghiệm, điểm số mối đe dọa và các chỉ báo xâm nhập (IOC) ngay trong ứng dụng của bạn. Core bảng điều khiển.

- Bước chân 1

- Step 2

- Bước chân 3

Hệ thống nhúng và điều khiển từ xa

Adaptive Sandbox Đặc điểm động cơ

Bảng sau đây trình bày chi tiết Adaptive Sandbox Bộ tính năng của công cụ điều khiển từ xa và nhúng. Nó không bao gồm các tính năng của nền tảng, chẳng hạn như... API Phạm vi phủ sóng, ACL (Danh sách kiểm soát truy cập) có thể cấu hình, tích hợp OAuth, phản hồi syslog CEF (Định dạng sự kiện chung), v.v.

Vui lòng liên hệ với chúng tôi để đặt lịch thuyết trình kỹ thuật và tìm hiểu chi tiết tất cả các tính năng và khả năng của nền tảng.

Hỗ trợ tuân thủ

với các yêu cầu quy định

Khi các cuộc tấn công mạng và tác nhân đe dọa ngày càng tinh vi, các cơ quan quản lý trên toàn cầu đang ban hành các quy định nhằm bảo đảm cơ sở hạ tầng trọng yếu thực hiện đầy đủ các biện pháp cần thiết để duy trì an toàn.

Tài nguyên được đề xuất

MetaDefender Aether for Cloud

Khảo sát Phát hiện & Phản hồi SANS 2025

Báo cáo Toàn cảnh mối đe dọa mạng 2025 của OPSWAT

Hỏi đáp

Đó là mô-đun hộp cát nhúng bên trong. MetaDefender Core -Lý tưởng khi bạn muốn tích hợp chặt chẽ phân tích lỗ hổng bảo mật bảo mật zero-day với hệ thống hiện có của mình. Core đường ống ( ICAP , ki-ốt, email, MFT ), đặc biệt là tại các địa điểm được quản lý chặt chẽ hoặc không kết nối mạng. Hãy chọn Aether nếu bạn muốn giao diện phân tích độc lập đầy đủ và quy trình làm việc TI rộng hơn.

Sử dụng Core Các tác nhân kích hoạt chính sách/CDR (macro, tập lệnh, đối tượng nhúng, nội dung hoạt động) được sử dụng để tự động định tuyến chỉ 2-3% lưu lượng truy cập rủi ro cao nhằm duy trì thông lượng trong quá trình mô phỏng mà không bỏ sót các vectơ tấn công giai đoạn một khó phát hiện. Chức năng này cũng có thể được sử dụng thủ công để phân tích hành vi của một tệp tin.

Cập nhật logic phát hiện độc lập (phạm vi phủ sóng nhanh hơn), xác thực chứng chỉ ngoại tuyến cho các hoạt động không kết nối mạng, mở rộng phạm vi hỗ trợ loại tệp/trình cài đặt và giải mã Base64 kép giúp bạn theo kịp các biện pháp né tránh mà không cần nâng cấp toàn diện.

Có - máy chủ Linux (RHEL/Rocky) tại chỗ, không phụ thuộc vào kết nối bên ngoài ở chế độ ngoại tuyến, tùy chọn truyền dữ liệu ra ngoài tối thiểu và kết nối REST đơn giản với hệ thống hiện có. Core Được thiết kế cho mạng OT/ICS và mạng bảo mật.

Phân loại sự cố chính xác hơn (ít trường hợp leo thang hơn), tìm ra nguyên nhân gốc nhanh hơn (các tập lệnh đã được giải mã/trình tải đã được giải nén) và các chỉ báo xâm nhập (IOC) sẵn sàng hành động giúp làm phong phú thêm các quy tắc và kịch bản xử lý sự cố của hệ thống SIEM.