Khai thác Cleo: Một lời cảnh tỉnh cho vấn đề bảo mật truyền tệp

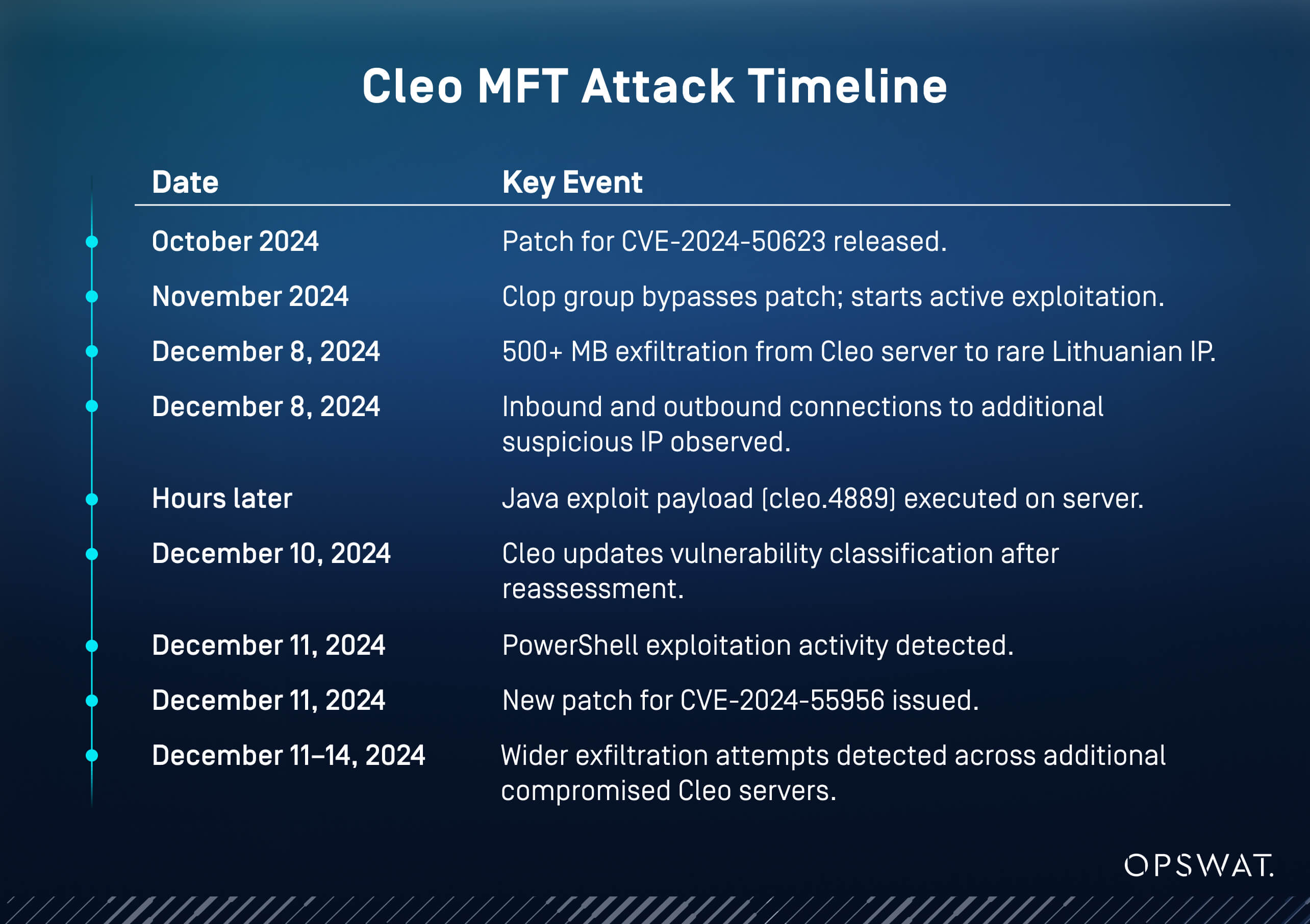

Vào tháng 12 năm 2024, các nhà nghiên cứu an ninh mạng đã phát hiện ra lỗ hổng thực thi mã từ xa (RCE) đáng báo động trong các sản phẩm truyền tệp được quản lý của Cleo, như được CSO Online đưa tin lần đầu.

Những kẻ tấn công đã tích cực khai thác lỗ hổng này trong thực tế, bỏ qua cả các bản vá mới phát hành. Bất chấp các bản cập nhật bảo mật ban đầu của Cleo, những kẻ tấn công vẫn có thể tiếp tục xâm phạm các hệ thống được cập nhật, tiết lộ các điểm yếu sâu xa trong việc xử lý tệp cơ bản, xác thực đầu vào và khả năng phục hồi của nền tảng.

Sự cố mới nhất này là một phần của xu hướng đáng lo ngại: các giải pháp truyền tệp được quản lý đã trở thành mục tiêu hàng đầu cho các cuộc tấn công mạng tinh vi . Các nền tảng này, chịu trách nhiệm truyền tệp an toàn dữ liệu nhạy cảm cao qua các kênh đáng tin cậy, là điểm xâm nhập hấp dẫn cho kẻ tấn công.

Một vi phạm trong môi trường MFT (truyền tệp được quản lý) có thể gây ra hậu quả thảm khốc, từ rò rỉ dữ liệu hệ thống và vi phạm quy định đến gián đoạn hoạt động trên toàn cơ sở hạ tầng trọng yếu các ngành, tất cả đều có thể gây tổn hại nghiêm trọng đến danh tiếng.

Secure MFT không còn tùy chọn trong cơ sở hạ tầng trọng yếu môi trường. Các tổ chức phải vượt ra ngoài việc vá lỗi phản ứng và các giải pháp chống vi-rút đơn lẻ. Thay vào đó, các tổ chức phải áp dụng các kiến trúc bảo mật chủ động, nhiều lớp, tiên tiến được thiết kế riêng để bảo vệ MFT hoạt động chống lại các mối đe dọa hiện đại.

Ngày nay, những điều sau đây không còn là phương pháp hay nhất nữa mà thay vào đó là những nhu cầu thiết yếu trong hoạt động:

Xây dựng khả năng phục hồi

Các tổ chức phải triển khai các biện pháp bảo mật để phục hồi nhanh chóng sau các vi phạm hoặc gián đoạn, giảm thiểu tác động và thời gian ngừng hoạt động.

Duy trì quản trị tập trung

Kiểm soát tập trung đối với việc truyền tệp tin, quyền truy cập của người dùng và theo dõi kiểm tra là điều cần thiết để đảm bảo tính minh bạch và tuân thủ.

Thực thi các chính sách chuyển giao và các quy tắc bảo mật

Việc truyền tệp tin phải tuân theo các quy tắc tự động được xác định trước để ngăn ngừa lỗi của con người và đảm bảo tính nhất quán.

Áp dụng các biện pháp phòng ngừa mối đe dọa đa lớp

Các công cụ diệt vi-rút đơn lẻ không còn là lựa chọn an toàn nữa; nhiều công cụ diệt vi-rút có khả năng phát hiện và vô hiệu hóa các mối đe dọa mạng tốt hơn nhiều.

Bên trong vụ vi phạm Cleo: Kẻ tấn công đã khai thác như thế nào MFT Điểm yếu

Vào cuối năm 2024, các nhà nghiên cứu bảo mật đã xác định được việc khai thác tích cực lỗ hổng thực thi mã từ xa zero-day trọng yếu trong các sản phẩm truyền tệp được quản lý của Cleo. Các giải pháp bị ảnh hưởng bao gồm Cleo LexiCom, Cleo VLTrader và Cleo Harmony, được sử dụng rộng rãi trong các môi trường doanh nghiệp.

Cleo LexiCom là một máy tính để bàn MFT khách hàng để kết nối với các mạng lưới giao dịch lớn. Cleo VLTrader cung cấp cấp độ máy chủ MFT khả năng dành cho các doanh nghiệp vừa, trong khi Cleo Harmony hướng đến mục tiêu đáp ứng nhu cầu tích hợp và truyền tệp an toàn của các doanh nghiệp lớn.

Ngay cả sau khi bản vá bảo mật ban đầu được phát hành vào tháng 10 năm 2024, những kẻ tấn công vẫn tiếp tục nhắm mục tiêu thành công vào các hệ thống Cleo, khai thác các điểm yếu chưa được giải quyết đầy đủ, theo báo cáo của Darktrace vào tháng 12 năm 2024.

Các nhóm bảo mật kêu gọi các tổ chức ngay lập tức ngắt kết nối các máy chủ bị ảnh hưởng khỏi internet và thực hiện các biện pháp giảm thiểu tạm thời trong khi chờ bản sửa lỗi hoàn chỉnh hơn.

Ba yếu tố kỹ thuật chính của cuộc tấn công bao gồm:

- Khai thác lỗ hổng tải tệp lên để thực hiện ghi tệp trái phép

- Thả các tệp tin độc hại vào thư mục "Autorun", kích hoạt thực thi tự động

- Tận dụng tính năng chạy tự động để triển khai chuỗi tải trọng liên quan đến các tệp ZIP, tệp cấu hình XML và các lệnh PowerShell độc hại

Các cuộc điều tra tiếp theo đã tiết lộ dấu hiệu của các chiến thuật tấn công tiên tiến, chẳng hạn như do thám Active Directory, xóa tệp ẩn và triển khai cửa hậu Java tùy chỉnh được gọi là Cleopatra.

Tác động tức thời được quan sát thấy:

- Thực thi mã từ xa trên các máy chủ dễ bị tấn công

- Truy cập trái phép vào dữ liệu kinh doanh và khách hàng nhạy cảm

- Thỏa hiệp toàn bộ hệ thống cho phép di chuyển ngang qua các môi trường mạng

Vi phạm này cho thấy việc không loại bỏ hoàn toàn các lỗ hổng dựa trên tệp mặc dù đã vá liên tục có thể dẫn đến việc khai thác liên tục các hệ thống doanh nghiệp trọng yếu.

Tại sao MFT Các nền tảng hiện là mục tiêu tấn công mạng hàng đầu

Vụ vi phạm Cleo không phải là một sự cố riêng lẻ. Trong nhiều năm qua, các hệ thống truyền tệp tin được quản lý đã trở thành mục tiêu chính của các tác nhân đe dọa tinh vi. Các tệp tin nhạy cảm được trao đổi thông qua các nền tảng này thường gắn chặt với hoạt động kinh doanh, dữ liệu khách hàng hoặc thông tin được quản lý, khiến phần thưởng cho việc xâm phạm thành công cực kỳ cao.

Các vụ việc nghiêm trọng trước đây như MOVEit Transfer, Accellion File Transfer Appliance và Fortra GoAnywhere đều cho thấy một mô hình nhất quán: kẻ tấn công đang tập trung vào các công nghệ truyền tệp như một điểm xâm nhập chiến lược vào mạng doanh nghiệp.

Sự cố Cleo củng cố rằng ngay cả các tổ chức có hệ thống được vá và cập nhật cũng có nguy cơ nếu MFT các giải pháp không được thiết kế với các nguyên tắc bảo mật nhiều lớp tích hợp sẵn.

Tại sao MFT các nền tảng là những mục tiêu có giá trị cao như:

- Dữ liệu nhạy cảm đang chuyển động thường bao gồm thông tin xác thực, PII, hồ sơ tài chính và sở hữu trí tuệ

- Mối quan hệ đáng tin cậy với các bên liên quan bên trong và bên ngoài khuếch đại tác động tiềm ẩn của các vi phạm

- Việc xâm phạm một nút truyền tệp đáng tin cậy có thể cung cấp điểm vào cho việc khai thác mạng rộng hơn

Để bảo vệ chống lại các mối đe dọa mạng, MFT bảo mật phải chuyển từ mô hình phản ứng sang kiến trúc chủ động, linh hoạt. Phòng ngừa, phát hiện và phản hồi không nên được coi là các giai đoạn riêng biệt. Thay vào đó, chúng phải được tích hợp vào thiết kế cốt lõi của giải pháp truyền tệp được quản lý.

Các vụ vi phạm gần đây, bao gồm cả những vụ liên quan đến phần mềm Cleo, phản ánh một mô hình rộng hơn về những kẻ tấn công nhắm vào các công cụ đáng tin cậy. Sự cố Hertz đã tiết lộ danh tính khách hàng và chứng minh rủi ro của các lỗ hổng chuyển tệp của bên thứ ba. Nó cho thấy điều gì có thể xảy ra khi các tổ chức dựa vào các giải pháp bên ngoài mà không có bảo mật liên tục, nhiều lớp. Sự bất cẩn như vậy có thể khiến các tổ chức phải đối mặt với các vụ vi phạm dữ liệu nghiêm trọng và rủi ro về danh tiếng.

Xây dựng hệ thống phòng thủ chuyển tập tin linh hoạt với MetaDefender Managed File Transfer (MFT)

Khai thác Cleo làm nổi bật nhu cầu MFT các giải pháp không chỉ dựa vào việc vá lỗi mà còn được xây dựng từ đầu với các biện pháp kiểm soát bảo mật nhiều lớp. MetaDefender Managed File Transfer (MFT) được thiết kế cho các môi trường ưu tiên bảo mật, trong đó kiểm soát chuyển giao dựa trên chính sách, ngăn ngừa mối đe dọa nhiều lớp, quản trị tập trung và cô lập vùng nghiêm ngặt là điều cần thiết.

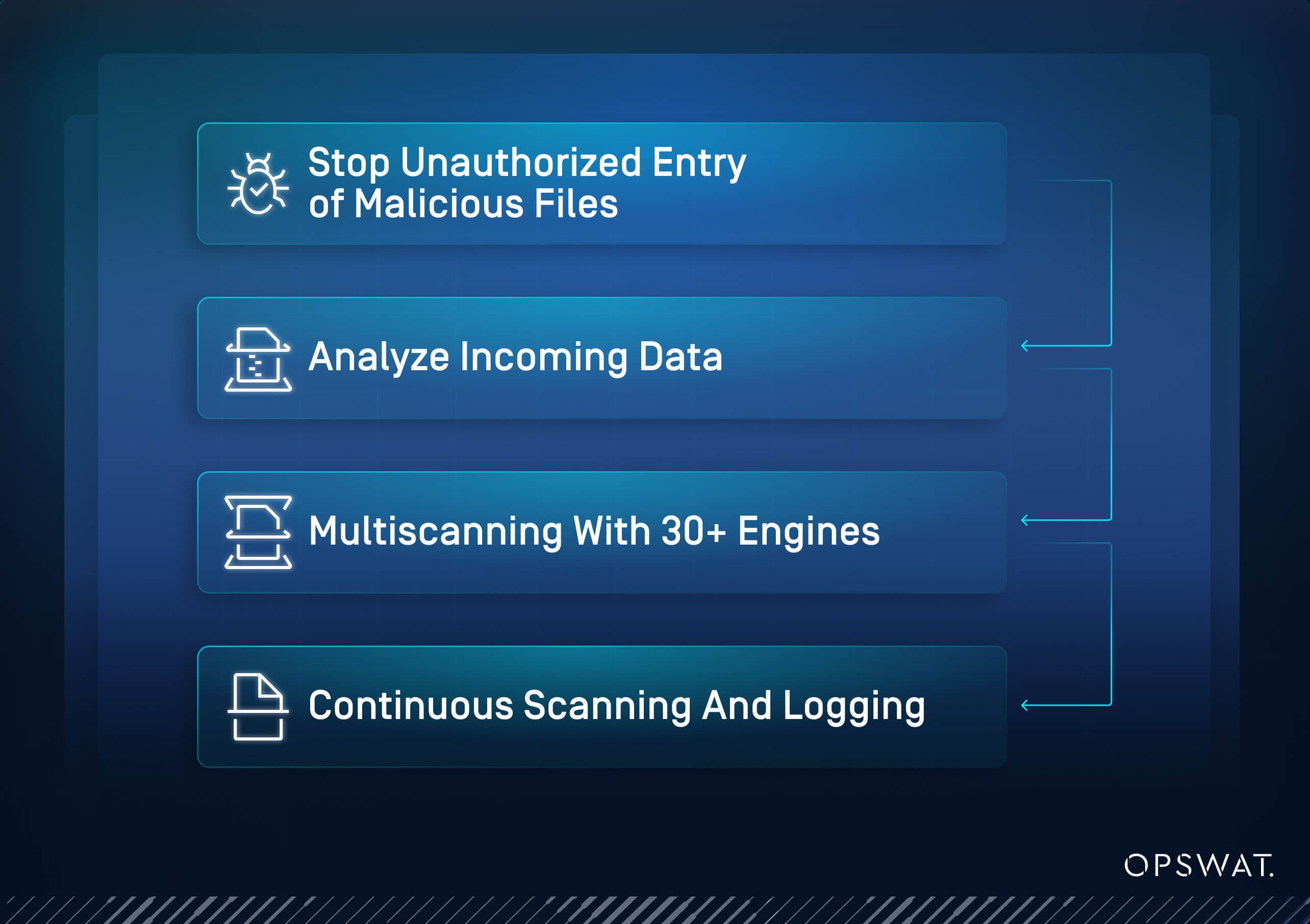

Một số khả năng của MetaDefender Managed File Transfer (MFT) trực tiếp giải quyết các điểm yếu bị lộ trong vụ vi phạm Cleo:

1. Ngăn chặn khai thác ban đầu

Việc đảm bảo các điểm tiếp xúc đầu tiên là rất quan trọng. MetaDefender Managed File Transfer (MFT) tăng cường kiểm soát truy cập để chặn truy cập trái phép trước khi kẻ tấn công có thể tải lên các tệp độc hại hoặc xâm nhập vào mạng.

- Kiểm soát truy cập Secure : Hạn chế MetaDefender Managed File Transfer (MFT) truy cập vào các mạng nội bộ đáng tin cậy hoặc được bảo mật bằng VPN. Điều này ngăn chặn việc tiếp xúc trực tiếp với những kẻ tấn công bên ngoài đang cố gắng tải lên các tệp tin độc hại.

- Xác thực đa yếu tố (MFA): Thực thi thêm một lớp xác minh người dùng. Ngay cả khi thông tin đăng nhập bị đánh cắp, kẻ tấn công cũng không thể dễ dàng truy cập trái phép.

- Kiểm soát truy cập dựa trên vai trò với sự chấp thuận của giám sát viên: Áp dụng các quyền chi tiết cho người dùng và quy trình làm việc. Ngay cả người dùng đã xác thực cũng phải nhận được sự chấp thuận của giám sát viên đối với các hành động tải lên và tải xuống trọng yếu.

2. Phát hiện File Spoofing & Ẩn Elements

Việc chặn các tệp độc hại tại cổng sẽ ngăn chặn các cuộc tấn công xâm nhập vào bên trong hệ thống. MetaDefender Managed File Transfer (MFT) phân tích kỹ lưỡng dữ liệu đầu vào trước khi bất kỳ nội dung độc hại nào có thể được kích hoạt.

- Đường ống kiểm tra tệp sâu: Xác định và chặn các tệp được ngụy trang dưới phần mở rộng sai. Các tệp ZIP hoặc tệp XML độc hại được phát hiện tại thời điểm tải lên.

- Phát hiện quốc gia xuất xứ: Kiểm tra các tệp đến theo vị trí địa lý. Các tệp đến từ các khu vực bị hạn chế hoặc có nguy cơ cao có thể bị chặn tự động.

- Trích xuất lưu trữ và quét nội dung: Giải nén hoàn toàn các tệp nén trước khi chuyển. Điều này sẽ phát hiện mã độc ẩn bên trong các tệp lưu trữ lồng nhau, chẳng hạn như khai thác PowerShell. Tìm hiểu thêm về các tệp lưu trữ và mối đe dọa mà chúng gây ra tại đây .

3. Phòng ngừa mối đe dọa nâng cao

Cần phải vượt ra ngoài phạm vi quét tĩnh để bảo vệ chống lại các mối đe dọa tiên tiến và chưa biết. MetaDefender Managed File Transfer (MFT) áp dụng quét đa công cụ và vô hiệu hóa rủi ro ở cấp độ nội dung.

- Metascan™ Multiscanning với hơn 30 Engine: Quét đồng thời mọi tệp bằng nhiều công cụ phát hiện mối đe dọa và chống vi-rút. mã độc và các tệp giống webshell bị chặn trước khi thực thi. Tìm hiểu thêm về Multiscanning tại đây .

- Deep CDR™ (Giải trừ & Tái thiết Nội dung): Xây dựng lại các tệp bằng cách xóa các thành phần đang hoạt động hoặc có thể thực thi. Các phiên bản sạch, an toàn của tệp được phân phối trong khi các mối đe dọa ẩn được vô hiệu hóa. Tìm hiểu cách Deep CDR tái tạo tệp tại đây .

- File-Based Vulnerability Assessment : Phân tích các tệp để tìm lỗ hổng đã biết có thể bị khai thác sau này. Tính năng này phát hiện các loại tài liệu bị tấn công trước khi chạy.

4. Khả năng phục hồi và phát hiện sớm

Việc giám sát liên tục và phát hiện nhanh chóng đảm bảo mọi hành vi vi phạm đều được phát hiện sớm, giảm thiểu tác động. MetaDefender Managed File Transfer (MFT) liên tục xác thực tính toàn vẹn của hệ thống và ghi lại mọi sự kiện quan trọng.

- Adaptive Phân tích mối đe dọa và Sandboxing: Thực hiện và phân tích hành vi tệp trong môi trường được kiểm soát. Các hành động đáng ngờ như thực thi chạy tự động hoặc kết nối ra ngoài trái phép sẽ được đánh dấu sớm. Tìm hiểu thêm về phân tích do AI điều khiển này tại đây .

- Xác thực tổng kiểm tra: Liên tục giám sát tính toàn vẹn của các tệp hệ thống và thư mục ứng dụng. Cảnh báo sẽ được kích hoạt nếu xảy ra sửa đổi trái phép.

Phòng ngừa dịch bệnh: Metascan™ Multiscanning liên tục phân tích các tệp được lưu trữ bằng cơ sở dữ liệu tình báo mối đe dọa mới nhất để phát hiện phần mềm độc hại zero-day và ngăn chặn các đợt bùng phát mới nổi. - Ghi nhật ký kiểm tra và tích hợp SIEM: Ghi lại toàn bộ hoạt động của tệp. Cho phép theo dõi vi phạm nhanh chóng, điều tra pháp y và báo cáo theo quy định.

Bằng cách nhúng khả năng phòng ngừa, phát hiện và phục hồi ở mọi lớp, MetaDefender Managed File Transfer (MFT) có thể ngăn chặn việc khai thác Cleo ở nhiều giai đoạn, trước khi các phần mềm độc hại được thực thi.

Secure MFT không còn là tùy chọn nữa

Sự cố Cleo là lời nhắc nhở nghiêm khắc rằng các nền tảng truyền tệp được quản lý nằm ở trung tâm của luồng dữ liệu doanh nghiệp và phải được coi là một phần của chu vi bảo mật. Một vi phạm ở lớp này có thể làm lộ khối lượng lớn dữ liệu nhạy cảm, làm gián đoạn các hoạt động trọng yếu và làm tổn hại đến lòng tin trên toàn bộ chuỗi cung ứng.

Các tổ chức không đủ khả năng để xem MFT bảo mật như một suy nghĩ sau cùng. Những ngày chỉ dựa vào bản vá đã qua rồi. Các tác nhân đe dọa hiện đang chứng minh khả năng khai thác các điểm yếu nhỏ trong việc xử lý tệp, quyền tải lên và xử lý nội dung với tác động tàn phá.

MetaDefender Managed File Transfer (MFT) cung cấp kiến trúc không tin cậy, kiểm tra nội dung sâu và ngăn chặn mối đe dọa nhiều lớp có thể ngăn chặn việc khai thác Cleo ở nhiều giai đoạn.

Tóm lại, MetaDefender Managed File Transfer (MFT) sẽ có:

- Đã chặn các nỗ lực tải lên trái phép ban đầu

- Ngăn chặn việc thực thi tự động các mã độc thông qua các kích hoạt chạy tự động

- Cảnh báo cho người quản trị sớm thông qua việc giám sát và ghi nhật ký chủ động

Bằng cách kết hợp kiểm soát truyền tệp dựa trên chính sách, phòng ngừa mối đe dọa đa lớp, quản trị tập trung và cô lập vùng nghiêm ngặt, MetaDefender Managed File Transfer (MFT) thiết lập một môi trường vững chắc cho việc trao đổi tệp an toàn. Mức độ phục hồi này không còn là tùy chọn cho các doanh nghiệp và cơ sở hạ tầng trọng yếu nhà cung cấp. Việc bảo vệ dữ liệu của tổ chức trước bối cảnh mối đe dọa đang thay đổi là điều cơ bản.