CERT-In (Đội ứng phó khẩn cấp máy tính Ấn Độ), trực thuộc MeitY (Bộ Điện tử và Công nghệ thông tin), đã không ngừng mở rộng vai trò là cơ quan có thẩm quyền quốc gia về an ninh mạng kể từ khi được chỉ định theo Đạo luật sửa đổi công nghệ thông tin năm 2008.

Vào năm 2024, CERT-In đã ban hành hướng dẫn chuyên dụng đầu tiên về SBOM ( Phần mềm Danh sách vật liệu), xác định các yếu tố tối thiểu, định dạng và yêu cầu triển khai.

Chỉ một năm sau, vào tháng 7 năm 2025, phiên bản 2.0 đã mở rộng phạm vi đáng kể, mở rộng phạm vi bao phủ sang SBOM, QBOM, CBOM, AIBOM và HBOM, đồng thời thiết lập thêm chuỗi cung ứng phần mềm an toàn như một chiến lược phục hồi quốc gia cốt lõi.

Đối với các CIO và CISO, những hướng dẫn này mang lại những hậu quả về mặt vận hành, tài chính và quy định. Các tổ chức phải sẵn sàng chứng minh các hoạt động SBOM sẵn sàng cho việc kiểm tra, điều chỉnh các nhà cung cấp và đối tác theo các yêu cầu tuân thủ, và áp dụng tự động hóa để quản lý SBOM ở quy mô lớn.

Bài viết này cung cấp lộ trình từng bước để đạt được sự tuân thủ hướng dẫn SBOM của CERT-In, bao gồm phạm vi, tiêu chuẩn kỹ thuật, lựa chọn nhà cung cấp và các phương pháp hay nhất cho các doanh nghiệp Ấn Độ và các tổ chức toàn cầu có hoạt động tại Ấn Độ.

- Hướng dẫn CERT-In SBOM: Phạm vi, Khả năng áp dụng và Các yêu cầu chính

- Làm sao OPSWAT SBOM hỗ trợ đáp ứng các yêu cầu của CERT-In

- Căn chỉnh Phần mềm Các thành phần tuân thủ CERT-In SBOM

- Các định dạng SBOM được chấp nhận và các tiêu chuẩn kỹ thuật theo CERT-In

- Cách đánh giá và lựa chọn nhà cung cấp tuân thủ SBOM

- Thực hành tốt nhất để triển khai SBOM liền mạch

- Tự động hóa, Tuân thủ và Bảo vệ: OPSWAT Phương pháp tiếp cận quản lý SBOM

- MetaDefender Software Supply Chain™

- Hỏi đáp

- Những cân nhắc cụ thể theo từng ngành: Các tổ chức tài chính, Supply Chain , Và cơ sở hạ tầng trọng yếu

- Tiếp theo là gì? Chuẩn bị cho Hướng dẫn SBOM của Cert-In là điều cần thiết

Hướng dẫn CERT-In SBOM: Phạm vi, Khả năng áp dụng và Các yêu cầu chính

CERT-In là gì và tại sao tổ chức này lại ban hành Hướng dẫn SBOM?

CERT-In là cơ quan an ninh mạng quốc gia của Ấn Độ. Các hướng dẫn SBOM của CERT-In nhằm mục đích tăng cường bảo mật chuỗi cung ứng, cải thiện khả năng hiển thị các thành phần phần mềm và đảm bảo phản ứng nhanh hơn, chuẩn hóa đối với các lỗ hổng bảo mật.

CERT-In là gì và tại sao tổ chức này lại ban hành Hướng dẫn SBOM?

Việc tuân thủ áp dụng cho chính phủ, khu vực công, các dịch vụ thiết yếu và các nhà xuất khẩu phần mềm, cũng như các nhà phát triển, nhà tích hợp và nhà bán lại trong suốt vòng đời của phần mềm.

Core Các yếu tố của SBOM theo Hướng dẫn của CERT-In

Theo hướng dẫn, SBOM phải bao gồm dữ liệu như:

- Tên thành phần, phiên bản, nhà cung cấp và giấy phép

- Sự phụ thuộc và nguồn gốc

- Các lỗ hổng bảo mật và trạng thái bản vá

- Ngày kết thúc vòng đời, hạn chế sử dụng và mức độ quan trọng

- Mã định danh duy nhất, tổng kiểm tra và thông tin tác giả

Bằng cách yêu cầu các yếu tố tối thiểu này, CERT-In đảm bảo rằng SBOM có thể thực hiện được, có thể đọc được bằng máy và sẵn sàng để kiểm tra.

Làm sao OPSWAT SBOM hỗ trợ đáp ứng các yêu cầu của CERT-In

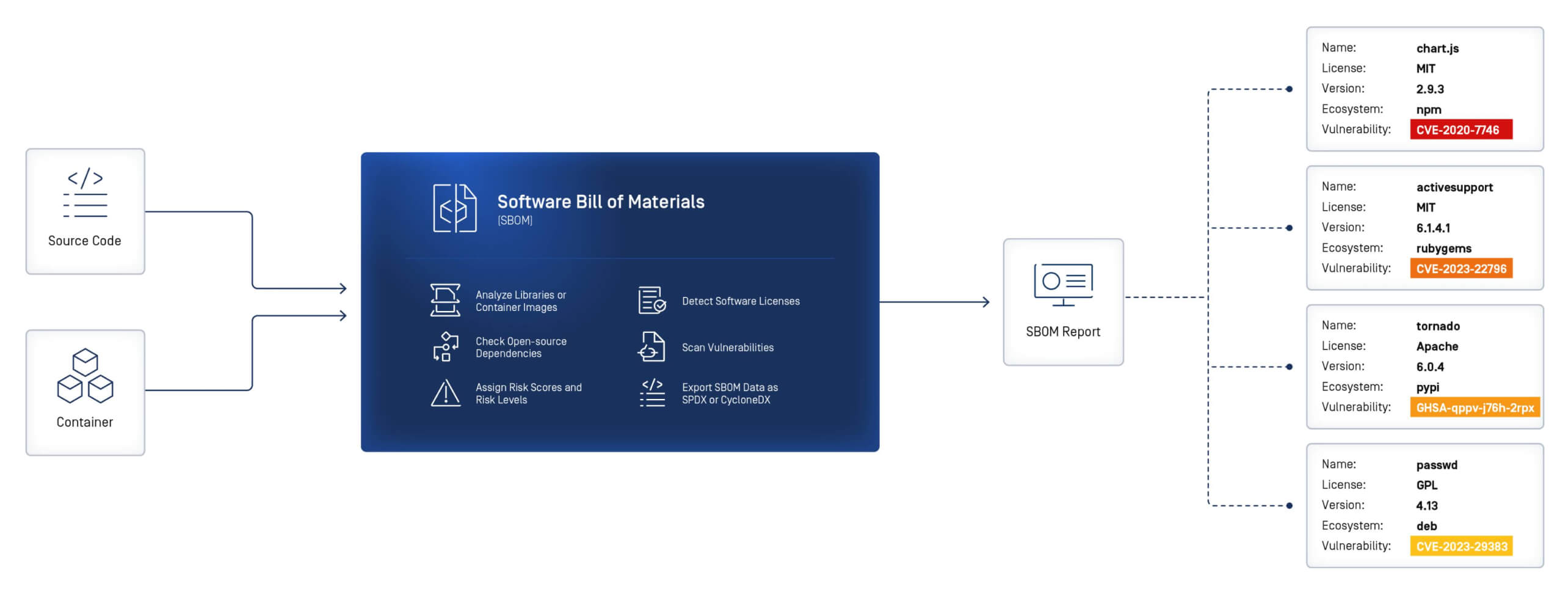

OPSWAT SBOM hỗ trợ tự động hóa và thu thập các trường dữ liệu SBOM của CERT-In, nhằm cung cấp khả năng hiển thị và minh bạch trên các lĩnh vực chính, từ chi tiết thành phần phần mềm, minh bạch & rủi ro, cấp phép & sử dụng.

Phần mềm Chi tiết thành phần

- Tên thành phần: Tên của thành phần phần mềm hoặc thư viện.

- Phiên bản thành phần: Số phiên bản hoặc mã định danh của thành phần.

- Nhà cung cấp linh kiện: Thực thể cung cấp linh kiện (nhà cung cấp, bên thứ ba hoặc nguồn mở).

- Nguồn gốc thành phần: Nguồn của thành phần (độc quyền, nguồn mở hoặc bên thứ ba).

- Mã định danh duy nhất: Mã riêng biệt để theo dõi thành phần trên nhiều phiên bản và quyền sở hữu.

- Tác giả của Dữ liệu SBOM: Thực thể chịu trách nhiệm tạo mục nhập SBOM.

- Dấu thời gian: Ngày và giờ ghi lại mục SBOM.

Phần mềm Minh bạch và Rủi ro

- Phụ thuộc thành phần: Các thành phần hoặc thư viện khác mà thành phần này dựa vào.

- lỗ hổng bảo mật: Các vấn đề bảo mật đã biết liên quan đến thành phần, có mức độ nghiêm trọng và tham chiếu CVE.

- Trạng thái bản vá: Bản cập nhật hoặc bản vá hiện tại cho các lỗ hổng bảo mật bảo mật.

- Tổng kiểm tra hoặc Băm: Giá trị mật mã để xác minh tính toàn vẹn của tệp.

- Thuộc tính có thể thực thi: Thành phần có thể được thực thi hay không.

- Thuộc tính lưu trữ: Liệu thành phần có được đóng gói dưới dạng tệp lưu trữ hay không.

- Ngày phát hành: Ngày đầu tiên thành phần được phát hành.

Cấp phép & Sử dụng

- Giấy phép thành phần: Loại giấy phép và các điều khoản chi phối việc sử dụng thành phần.

- Hạn chế sử dụng: Hạn chế về mặt pháp lý hoặc quy định đối với việc sử dụng thành phần.

Căn chỉnh Phần mềm Các thành phần tuân thủ CERT-In SBOM

Việc đạt được sự tuân thủ CERT-In là một hành trình theo từng giai đoạn, đòi hỏi sự phối hợp giữa các nhóm phát triển, bảo mật, vận hành và tuân thủ. Mỗi bên liên quan đóng vai trò trong việc tạo, duy trì và chia sẻ SBOM tại các thời điểm khác nhau trong vòng đời phần mềm.

Bảng dưới đây, chứa nội dung và ví dụ từ Hướng dẫn kỹ thuật CERT-In, minh họa cách trách nhiệm SBOM phù hợp với các thành phần phần mềm phổ biến:

| Thành phần/ Phần mềm | Ví dụ | Cấp độ SBOM | Tác giả SBOM | Tại sao? |

|---|---|---|---|---|

| Ứng dụng chính | Một ứng dụng phân tích dữ liệu | SBOM cấp ứng dụng | Được tạo bởi nhóm phát triển sản phẩm | SBOM hoàn chỉnh được gửi kèm theo đơn đăng ký cho khách hàng hoặc cơ quan quản lý |

| Chìa khóa Phần mềm Thành phần [cơ sở dữ liệu, khung] | PostgreSQL | SBOM cấp cao nhất | Được phát triển nội bộ nếu nhà cung cấp không cung cấp SBOM | Đảm bảo khả năng truy xuất nguồn gốc của các thành phần quan trọng |

| Nền tảng/Phần mềm trung gian [ví dụ: máy chủ web, môi trường thời gian chạy] | Apache Tomcat Server | Giao hàng SBOM | Được cung cấp bởi nền tảng/nhà cung cấp | Được chia sẻ khi mua sắm; tích hợp các thành phần do nhà cung cấp cung cấp |

| Thư viện/SDK của bên thứ ba | SDK Postfix & Twilio | SBOM chuyển tiếp | Được tạo bởi nhà cung cấp thượng nguồn hoặc nội bộ nếu không có sẵn | Bao gồm các phụ thuộc gián tiếp và các dịch vụ bên ngoài |

Khi vai trò và trách nhiệm được xác định rõ ràng, các tổ chức có thể chuyển sang các bước thực tế để tuân thủ. Lộ trình theo từng giai đoạn giúp xây dựng sự trưởng thành trên mọi phương diện, từ con người, quy trình đến công nghệ.

1. Thực hiện Đánh giá mức độ sẵn sàng và Phân tích khoảng cách

Xác định các thông lệ hiện hành về kiểm kê phần mềm, theo dõi lỗ hổng bảo mật và SBOM do nhà cung cấp cung cấp. Đối chiếu những thông lệ này với các trường dữ liệu và định dạng bắt buộc của CERT-In.

2. Xây dựng Chính sách SBOM nội bộ và Cơ cấu quản trị

Xác định rõ vai trò cho các nhóm phát triển, vận hành CNTT, mua sắm, bảo mật và tuân thủ. Quản trị đảm bảo SBOM được tạo, duy trì và chia sẻ nhất quán trên toàn doanh nghiệp.

3. Lựa chọn và triển khai các công cụ tạo SBOM

Tự động hóa là rất quan trọng. Các công cụ phải:

- Tạo SBOM cho mỗi bản phát hành, bản vá hoặc bản cập nhật mới

- Tích hợp với các đường ống DevOps, kho lưu trữ nguồn và sổ đăng ký vùng chứa

- Đầu ra ở định dạng CycloneDX và SPDX để căn chỉnh theo quy định

4. Tích hợp quy trình làm việc SBOM vào SDLC và Mua sắm

Nhúng thế hệ SBOM vào mọi giai đoạn SDLC:

- Thiết kế SBOM: các thành phần được lên kế hoạch

- Nguồn SBOM: sự phụ thuộc phát triển

- Xây dựng SBOM: trong quá trình biên dịch

- Phân tích SBOM: kiểm tra sau khi xây dựng

- SBOM đã triển khai: môi trường đã cài đặt

- Runtime SBOM: giám sát các thành phần đang hoạt động

Hợp đồng mua sắm phải yêu cầu tất cả các nhà cung cấp phải giao SBOM.

5. Duy trì sự tuân thủ liên tục và sẵn sàng kiểm tra

Thiết lập các bản cập nhật SBOM liên tục, tích hợp với các khuyến cáo về lỗ hổng bảo mật như VEX (Trao đổi khả năng khai thác lỗ hổng bảo mật) và CSAF, đồng thời đảm bảo lưu trữ và chia sẻ an toàn thông qua mã hóa, HTTPS và chữ ký số.

Bạn có muốn tìm hiểu cách tận dụng SBOM cho chiến lược bảo mật của mình không?

Các định dạng SBOM được chấp nhận và các tiêu chuẩn kỹ thuật theo CERT-In

CycloneDX và SPDX: Các tiêu chuẩn được chấp nhận

CERT-In nhận dạng CycloneDX và SPDX là các định dạng máy có thể đọc được chính cho tự động hóa SBOM.

- CycloneDX: Nhẹ, tập trung vào bảo mật, được tối ưu hóa để quản lý lỗ hổng bảo mật

- SPDX: Tập trung vào giấy phép, được áp dụng rộng rãi cho tài liệu tuân thủ

Cách đánh giá và lựa chọn nhà cung cấp hoặc giải pháp tuân thủ CERT-In SBOM

Việc lựa chọn đúng nhà cung cấp hoặc giải pháp rất quan trọng đối với cả việc tuân thủ và hiệu quả hoạt động.

Tiêu chí chính để đánh giá nhà cung cấp tuân thủ SBOM của CERT-In

- Hỗ trợ SPDX và CycloneDX

- Tích hợp với quy trình DevOps và quy trình làm việc CI/CD

- Khả năng tạo nhiều cấp độ SBOM (thiết kế, xây dựng, triển khai, thời gian chạy)

- Báo cáo sẵn sàng kiểm tra và cơ chế chia sẻ an toàn

Những câu hỏi cần hỏi các nhà cung cấp tiềm năng về CERT-In Alignment

Việc lựa chọn đúng đối tác cũng quan trọng như việc xây dựng quy trình SBOM nội bộ. Các CIO và lãnh đạo mua sắm nên đưa tiêu chuẩn CERT-In vào danh sách kiểm tra RFP và thẩm định của mình. Những câu hỏi chính cần đặt ra bao gồm:

- Bạn có cung cấp SBOM theo định dạng được CERT-In chấp thuận (SPDX, CycloneDX) không?

- SBOM của bạn được cập nhật thường xuyên như thế nào—chỉ khi phát hành hay liên tục?

- Bạn cung cấp những tính năng tự động hóa nào cho việc tạo SBOM, xác thực và chia sẻ an toàn?

- Làm thế nào để thực thi phân phối SBOM an toàn (ví dụ: mã hóa, RBAC, chữ ký số)?

- Giải pháp của bạn có tích hợp với quy trình DevOps, cơ sở dữ liệu lỗ hổng bảo mật và khuyến cáo CERT-In không?

- Bạn hỗ trợ kiểm tra tuân thủ và báo cáo theo quy định liên tục như thế nào?

Việc đặt những câu hỏi này ngay từ đầu giúp đảm bảo các nhà cung cấp không chỉ tuân thủ trên giấy tờ mà còn có khả năng duy trì các hoạt động SBOM phù hợp với các hướng dẫn liên tục thay đổi của CERT-In.

Danh sách kiểm tra để lựa chọn nhà cung cấp và đưa vào sử dụng

- Hỗ trợ các trường dữ liệu và định dạng bắt buộc của CERT-In

- Tự động tạo, theo dõi và cập nhật

- Cung cấp quyền kiểm soát truy cập dựa trên vai trò và chia sẻ an toàn

- Đã chứng minh được việc áp dụng trong các ngành công nghiệp được quản lý

Thực hành tốt nhất để triển khai SBOM liền mạch

Chiến lược đã được chứng minh cho các doanh nghiệp lớn

- Bắt đầu với quy trình làm việc cơ bản và mở rộng mức độ trưởng thành theo thời gian

- Yêu cầu giao hàng SBOM trong tất cả các hợp đồng mua sắm

- Áp dụng phương pháp dịch chuyển sang trái bằng cách tích hợp thế hệ SBOM sớm trong SDLC

- Đào tạo nhân viên về nhận thức SBOM và các yêu cầu quy định

Những sai lầm thường gặp và cách tránh chúng

Ngay cả những sáng kiến SBOM với thiện chí cũng có thể thất bại nếu các tổ chức tiếp cận chúng một cách hời hợt. CERT-In nhấn mạnh rằng SBOM phải chính xác, toàn diện và được cập nhật liên tục. Dưới đây là một số cạm bẫy phổ biến nhất và cách tránh chúng:

| Sai lầm phổ biến | Giải thích | Làm thế nào để tránh nó |

|---|---|---|

| Xử lý SBOM như một báo cáo tĩnh | Nhiều tổ chức tạo SBOM khi phát hành và không bao giờ cập nhật. Điều này khiến họ không phát hiện ra các lỗ hổng bảo mật bảo mật do các bản vá, bản cập nhật hoặc các phụ thuộc mới gây ra. | Hãy coi SBOM như một kho dữ liệu sống. Tự động cập nhật thông qua quy trình CI/CD của bạn để mỗi bản dựng hoặc bản phát hành mới đều làm mới dữ liệu SBOM. |

| Không bao gồm các phụ thuộc bắc cầu | Việc bỏ qua các thành phần gián tiếp, chẳng hạn như các thư viện nguồn mở được các phụ thuộc khác đưa vào, sẽ tạo ra những điểm mù nguy hiểm mà kẻ tấn công khai thác. | Sử dụng các công cụ tạo SBOM tự động để ánh xạ đệ quy tất cả các phụ thuộc trực tiếp và gián tiếp, đảm bảo phạm vi bao phủ toàn bộ chuỗi cung ứng phần mềm của bạn. |

| Dựa vào việc tạo thủ công mà không có tự động hóa | Việc biên soạn SBOM thủ công tốn thời gian, dễ xảy ra lỗi và không bền vững ở quy mô doanh nghiệp. Nó cũng làm tăng nguy cơ định dạng không nhất quán. | Tích hợp tự động hóa và chuẩn hóa. Áp dụng các công cụ tạo SBOM theo định dạng được CERT-In phê duyệt như SPDX và CycloneDX, đồng thời thực thi xác thực trước khi phát hành. |

Bằng cách tránh những sai lầm này và lồng ghép các hoạt động SBOM vào quy trình phát triển hàng ngày, các tổ chức có thể biến sự tuân thủ thành lợi thế chiến lược, giảm thiểu rủi ro đồng thời đáp ứng các yêu cầu của CERT-In.

Chuẩn bị cho kiểm tra

Duy trì kho lưu trữ SBOM đầy đủ, ghi lại các hoạt động quản trị và tuân thủ các mẫu kiểm tra CERT-In.

Chống lại sự thay đổi về quy định trong tương lai

Lộ trình của CERT-In đã gợi ý về các yêu cầu BOM rộng hơn (phần cứng, AI và đám mây). Các doanh nghiệp áp dụng các công cụ linh hoạt, có khả năng mở rộng sẽ có vị thế tốt nhất để thích ứng.

Tự động hóa, Tuân thủ và Bảo vệ: OPSWAT Phương pháp tiếp cận quản lý SBOM

OPSWAT SBOM

OPSWAT SBOM hỗ trợ các nhà phát triển bằng cách cung cấp danh mục chính xác các thành phần phần mềm trong mã nguồn và container. Luôn đi trước kẻ tấn công, phát hiện mối đe dọa và phát hiện lỗ hổng bảo mật mà không ảnh hưởng đến tốc độ phát triển.

SBOM cho Phần mềm Gói hàng & Hiện vật

Cho phép các nhóm phát triển phần mềm xác định, ưu tiên và giải quyết các lỗ hổng bảo mật bảo mật và mối lo ngại về cấp phép của các phụ thuộc nguồn mở.

SBOM cho Phần mềm Gói hàng & Hiện vật

Cho phép các nhóm phát triển phần mềm xác định, ưu tiên và giải quyết các lỗ hổng bảo mật bảo mật và mối lo ngại về cấp phép của các phụ thuộc nguồn mở.

SBOM cho Container Hình ảnh

Phân tích hình ảnh container và tạo SBOM cho tên gói, thông tin phiên bản và các lỗ hổng bảo mật tiềm ẩn.

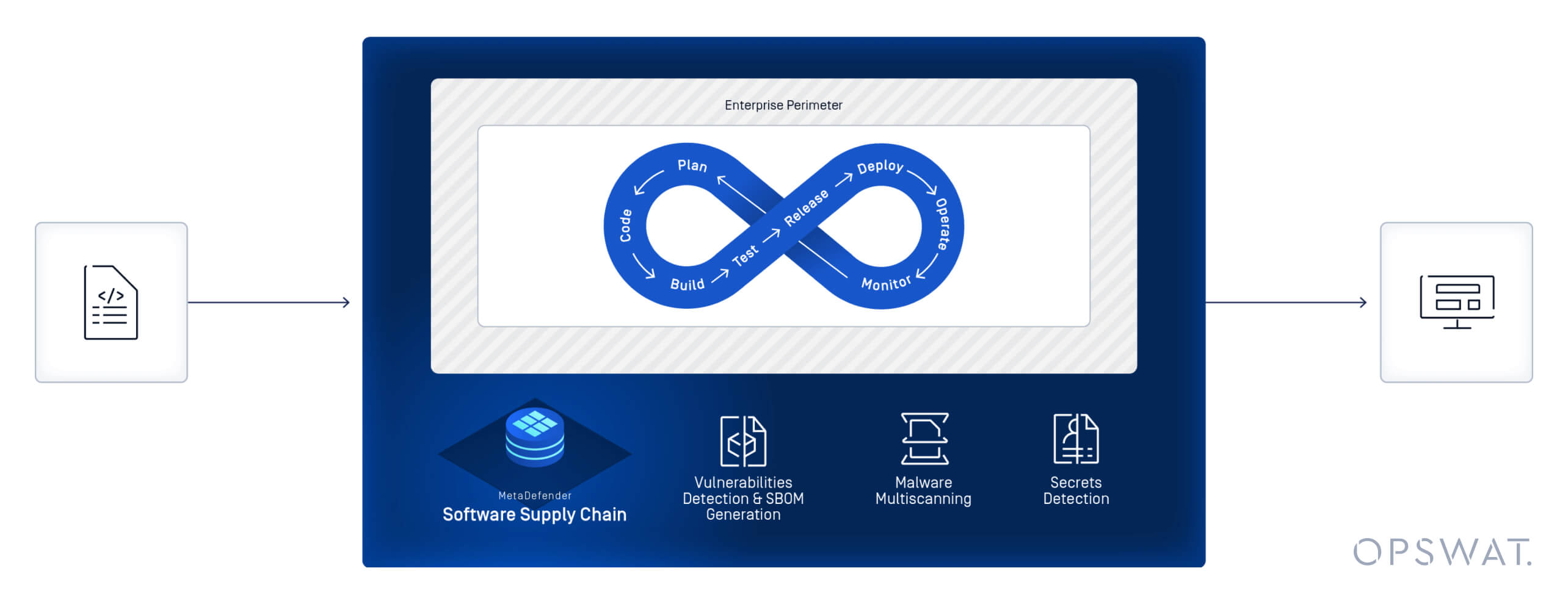

MetaDefender Software Supply Chain ™

Vượt ra ngoài phạm vi tuân thủ SBOM và giải quyết các cuộc tấn công chuỗi cung ứng phần mềm tiên tiến, đang phát triển.

OPSWAT Giải pháp MetaDefender Software Supply Chain cung cấp khả năng hiển thị mở rộng và khả năng phòng thủ mạnh mẽ trước các rủi ro trong chuỗi cung ứng. Với công nghệ phát hiện và ngăn chặn mối đe dọa zero-trust, vòng đời phát triển phần mềm (SDLC) của bạn được bảo vệ khỏi phần mềm độc hại và lỗ hổng bảo mật bảo mật, tăng cường bảo mật ứng dụng và tuân thủ quy định.

Phát hiện phần mềm độc hại trong mã

Sự kết hợp của hơn 30 công cụ diệt vi rút giúp tăng tỷ lệ phát hiện và ngăn chặn hiệu quả phần mềm độc hại lây nhiễm vào máy trạm, vùng chứa hoặc mã nguồn.

Xác định bí mật được mã hóa cứng

DLPTM chủ động xác định thông tin xác thực như mật khẩu, bí mật, mã thông báo, API khóa hoặc thông tin nhạy cảm khác còn sót lại trong mã nguồn.

Secure Container chống lại Supply Chain Các cuộc tấn công

Đánh giá và đánh giá mọi mã độc, lỗ hổng bảo mật bảo mật hoặc các rủi ro tiềm ẩn khác tồn tại dưới mọi lớp của hình ảnh bộ chứa.

Tích hợp đơn giản

Cho dù nhóm của bạn sử dụng kho lưu trữ mã nguồn, sổ đăng ký container, dịch vụ nhị phân hay kết hợp nhiều công cụ, MetaDefender Software Supply Chain cung cấp tích hợp gốc với các nền tảng phổ biến để bảo mật trong suốt SDLC của bạn.

Hỏi đáp

Hình phạt nào được áp dụng cho hành vi không tuân thủ hướng dẫn SBOM của CERT-In?

kiểm tra theo quy định và các hạn chế tiềm ẩn đối với hợp đồng với chính phủ và các dịch vụ thiết yếu. Việc không tuân thủ hướng dẫn SBOM của CERT-In có thể khiến các tổ chức dễ bị vi phạm dữ liệu, dẫn đến các khoản tiền phạt nặng.

SBOM phải được cập nhật thường xuyên như thế nào?

Tại mỗi bản phát hành, bản cập nhật, bản vá hoặc thay đổi nhà cung cấp mới.

Có thể bao gồm các thành phần nguồn mở và của bên thứ ba không?

Có. Bắt buộc phải có khả năng hiển thị đầy đủ tất cả các mối phụ thuộc—trực tiếp và gián tiếp.

Các doanh nghiệp nhỏ có được miễn trừ không?

Các công ty khởi nghiệp nằm ngoài các lĩnh vực được quản lý có thể được hỗ trợ hạn chế, nhưng việc áp dụng vẫn được khuyến khích mạnh mẽ.

CERT-In phù hợp với các tiêu chuẩn toàn cầu như thế nào?

Cách tiếp cận của Ấn Độ phản ánh các khuôn khổ quốc tế như NIST và Đạo luật phục hồi an ninh mạng của EU , đảm bảo khả năng tương thích xuyên biên giới.

Việc tiết lộ lỗ hổng bảo mật bảo mật nên được xử lý như thế nào?

Thông qua các khuyến cáo của VEX và CSAF, tích hợp với cảnh báo CERT-In và hệ thống SBOM nội bộ.

Tự động hóa đóng vai trò gì?

Tự động hóa cho phép tuân thủ liên tục, giảm thiểu lỗi của con người và đảm bảo khả năng mở rộng trên các môi trường CNTT kết hợp.

Những cân nhắc cụ thể theo từng ngành: Các tổ chức tài chính, Supply Chain , Và cơ sở hạ tầng trọng yếu

Lĩnh vực tài chính

Các ngân hàng và NBFC phải điều chỉnh các hoạt động SBOM theo các quy định về an ninh mạng của RBI, với các yêu cầu kiểm tra chặt chẽ hơn đối với việc xử lý dữ liệu nhạy cảm.

Chuỗi cung ứng

Nhà cung cấp phải cung cấp SBOM như một phần của hợp đồng. Các tổ chức nên duy trì kho SBOM nội bộ và bên ngoài để đảm bảo tính minh bạch và quản lý rủi ro.

cơ sở hạ tầng trọng yếu

Các lĩnh vực như viễn thông, quốc phòng và năng lượng đang phải đối mặt với sự chồng chéo về quy định. Các hoạt động SBOM phải được tích hợp với các khuôn khổ rộng hơn về khả năng phục hồi hệ thống và an ninh quốc gia.

Tiếp theo là gì? Chuẩn bị cho Hướng dẫn SBOM của Cert-In là điều cần thiết

Hướng dẫn CERT-In SBOM đánh dấu một bước ngoặt cho các doanh nghiệp Ấn Độ. Ban đầu chỉ tập trung vào SBOM, giờ đây đã mở rộng thành một khuôn khổ toàn diện về khả năng hiển thị chuỗi cung ứng phần mềm và quản lý rủi ro.

OPSWAT Công nghệ SBOM không chỉ dừng lại ở việc tuân thủ mà còn tích hợp khả năng hiển thị chuỗi cung ứng trên toàn bộ SDLC và tích hợp bảo mật nhiều lớp với kho lưu trữ mã, sổ đăng ký vùng chứa và quy trình DevOps.

Khám phá cách OPSWAT có thể giúp doanh nghiệp của bạn đơn giản hóa việc tuân thủ CERT-In SBOM và bảo mật chuỗi cung ứng phần mềm của bạn.