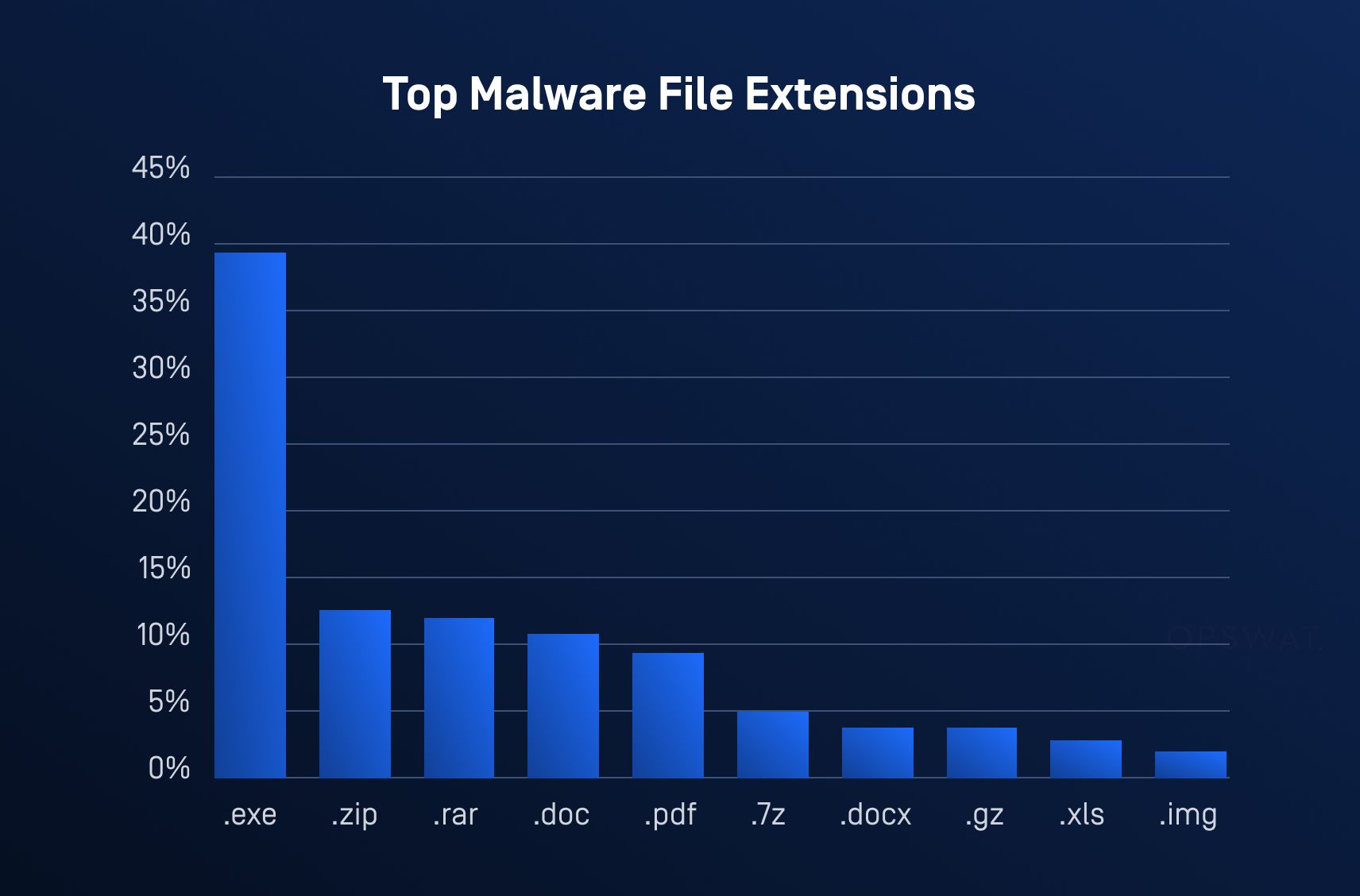

Các định dạng tệp lưu trữ như ZIP và RAR đã nổi lên như một trong những công cụ phổ biến nhất để phân phối mã độc, cung cấp cho tội phạm mạng một cách đáng tin cậy và hiệu quả để phân phối các mã độc. Theo nghiên cứu về mối đe dọa từ HP Wolf Security, chỉ riêng trong quý 2 năm 2024, các tệp lưu trữ chiếm 39% trong số tất cả các phương thức phân phối mã độc, khiến chúng trở thành lựa chọn hàng đầu của những kẻ tấn công. Bằng cách nhúng các tập lệnh, tệp thực thi hoặc nội dung lừa đảo có hại vào các tệp lưu trữ có vẻ vô hại, tin tặc khai thác sự tin cậy và quen thuộc liên quan đến các định dạng này.

Các kỹ thuật tinh vi như tận dụng kiến trúc mô-đun của định dạng ZIP, thao túng tiêu đề tệp và nối các tệp lưu trữ cho phép kẻ tấn công bỏ qua các hệ thống phát hiện và thực thi các tải trọng của chúng mà không bị phát hiện. Việc áp dụng rộng rãi các định dạng này, cùng với khả năng trốn tránh các biện pháp bảo mật truyền thống, nhấn mạnh vai trò của chúng như một mối đe dọa đáng kể và đang phát triển. Trong blog này, chúng tôi sẽ thảo luận về các cơ chế kỹ thuật đằng sau các kỹ thuật tấn công này, phân tích hiệu quả của chúng và cung cấp các bước thực tế để phát hiện và ngăn chặn các mối đe dọa dựa trên lưu trữ này.

Kịch bản 1 – Nối tệp tin lưu trữ

Sự khéo léo của việc nối tệp lưu trữ ẩn nằm ở khả năng kết hợp khéo léo nhiều tệp lưu trữ theo cách bỏ qua các phương pháp phát hiện hoặc hạn chế truyền thống, đồng thời vẫn duy trì chức năng và khả năng truy cập của dữ liệu. Kỹ thuật này thường được sử dụng trong các tình huống sáng tạo hoặc không theo quy ước, chẳng hạn như né tránh giới hạn kích thước tệp, làm tối nghĩa nội dung hoặc tối ưu hóa lưu trữ dữ liệu theo những cách độc đáo.

Hiệu quả của chiến thuật trốn tránh này bắt nguồn từ những hành vi khác nhau của các công cụ phân tích ZIP khác nhau khi xử lý các tệp được nối lại:

- 7-Zip: Chỉ phân tích tệp ZIP đầu tiên, có thể là tệp vô hại và có khả năng bỏ qua mã độc được nhúng trong các tệp ZIP tiếp theo.

- WinRAR: Xử lý và hiển thị chỉ phần cuối cùng của cấu trúc ZIP.

- Windows File Explorer: Có thể không mở được toàn bộ tệp được nối. Tuy nhiên, nếu tệp được đổi tên thành phần mở rộng .RAR, nó có thể chỉ hiển thị tệp ZIP thứ hai, bỏ qua tệp đầu tiên.

Sự không nhất quán trong quá trình xử lý các tệp ZIP nối tiếp này cho phép kẻ tấn công trốn tránh các cơ chế phát hiện bằng cách nhúng các mã độc vào các phân đoạn của tệp lưu trữ mà một số trình phân tích ZIP không thể hoặc không được thiết kế để truy cập.

Tình huống 2 - Tệp lưu trữ gây hiểu lầm

MS Office như một kho lưu trữ

Khi hầu hết mọi người nghĩ đến lưu trữ, họ nghĩ ngay đến các tệp ZIP, RAR hoặc có lẽ là TAR. Mặc dù đây thực sự là các định dạng lưu trữ phổ biến, nhưng chúng chỉ đại diện cho một phần nhỏ các khả năng. Nhiều định dạng tệp hiện đại tận dụng các cấu trúc lưu trữ trong các triển khai cơ bản của chúng, thường theo những cách không dễ nhận thấy ngay lập tức.

Ví dụ, các tệp Microsoft Office 2007 (.docx, .xlsx, .pptx) sử dụng cấu trúc lưu trữ. Kẻ tấn công khai thác điều này bằng cách tạo các tệp .pptx có vẻ là các bản trình bày PowerPoint chuẩn nhưng thực chất là các tệp ZIP lưu trữ bên trong (bắt đầu bằng chữ ký 50 4B 03 04). Kẻ tấn công nhúng một tải trọng độc hại được ngụy trang thành tệp XML hợp pháp hoặc hình ảnh nhúng trong tệp lưu trữ.

Các công cụ bảo mật thường bỏ qua mối đe dọa này vì chúng xử lý tệp dưới dạng .pptx dựa trên phần mở rộng và cấu trúc của tệp, thay vì phân tích tệp ZIP cơ bản. Trong khi các công cụ như WinRAR hoặc 7-Zip có thể tiết lộ nội dung của tệp, thì máy quét tự động tập trung vào loại tệp, bỏ qua phần tải trọng ẩn.

Kẻ tấn công có thể tiếp tục tránh bị phát hiện bằng cách thay đổi cấu trúc bên trong của tệp ZIP, chẳng hạn như sử dụng tên tệp không chuẩn hoặc ẩn tải trọng ở những vị trí khó hiểu. Chiến thuật này tận dụng tính linh hoạt của ZIP, cho phép nó xác định các loại tệp tùy chỉnh như .pptx trong khi vẫn giữ nguyên chữ ký.

DWF dưới dạng tệp ZIP

Cấu trúc tệp ZIP là một định dạng được sử dụng rộng rãi mà một số loại tệp tận dụng để tạo ra các định dạng độc đáo, kết hợp một phần tiêu đề tệp ZIP vào thiết kế của chúng. Ví dụ: tệp DWF chuẩn có tiêu đề (28 44 57 46 20 56 30 36 2e 30 30 29) theo sau là chữ ký tệp ZIP [50 4B 03 04) kết hợp cả hai thành một cấu trúc tệp duy nhất. Các công cụ bảo mật như 7-Zip thường giải nén các tệp ZIP bằng cách nhận dạng tiêu đề tệp là [50 4B 03 04). Tuy nhiên, trong trường hợp tệp DWF, các công cụ này coi đó là tệp không lưu trữ và không cố gắng trích xuất nội dung của tệp đó.

Kẻ tấn công khai thác hành vi này bằng cách tạo các tệp độc hại bắt đầu bằng tiêu đề không phải ZIP (như tiêu đề DWF) theo sau là chữ ký ZIP và một tải trọng ẩn. Khi một tệp như vậy được mở trong trình xem DWF, phần mềm sẽ xử lý tệp đó như một tài liệu hợp lệ, bỏ qua dữ liệu ZIP được thêm vào và để tải trọng không hoạt động. Tuy nhiên, nếu cùng một tệp được xử lý bởi một công cụ trích xuất lưu trữ, công cụ đó sẽ nhận ra chữ ký ZIP, trích xuất tải trọng và thực thi tệp đó. Nhiều trình quét bảo mật và công cụ trích xuất không phát hiện được các tệp lưu trữ ngụy trang như vậy vì chúng dựa vào tiêu đề ban đầu của tệp để xác định định dạng của tệp.

Kỹ thuật này rất hiệu quả vì nó khai thác một hạn chế cố hữu trong số lượng công cụ xử lý tiêu đề tệp. Các công cụ bảo mật không thực hiện kiểm tra sâu hoặc quét ngoài tiêu đề ban đầu có thể cho phép tệp lưu trữ độc hại lọt qua các biện pháp phòng thủ mà không bị phát hiện.

Trích xuất và quét các kho lưu trữ một cách đệ quy với Nền tảng MetaDefender của OPSWAT

Môi trường doanh nghiệp hiện đại phụ thuộc vào nhiều công cụ khác nhau—như phần mềm diệt vi rút, tường lửa và hệ thống EDR (phát hiện và phản hồi thiết bị đầu cuối)—để phát hiện và ngăn chặn phần mềm độc hại xâm phạm cơ sở hạ tầng trọng yếu Tuy nhiên, các biện pháp bảo vệ này thường có những điểm yếu mà kẻ tấn công thường xuyên khai thác. Để xác định và chống lại các chiến thuật lẩn tránh này một cách hiệu quả, chúng ta hãy cùng xem xét kỹ hơn cách thức OPSWAT Nền tảng MetaDefender có thể cấu hình linh hoạt các công cụ cốt lõi bao gồm Metascan™ Multiscanning , Archive Extraction và Deep CDR™ để bảo vệ hệ thống của bạn.

Phát hiện mối đe dọa trong tình huống 1 với trích xuất lưu trữ chuẩn

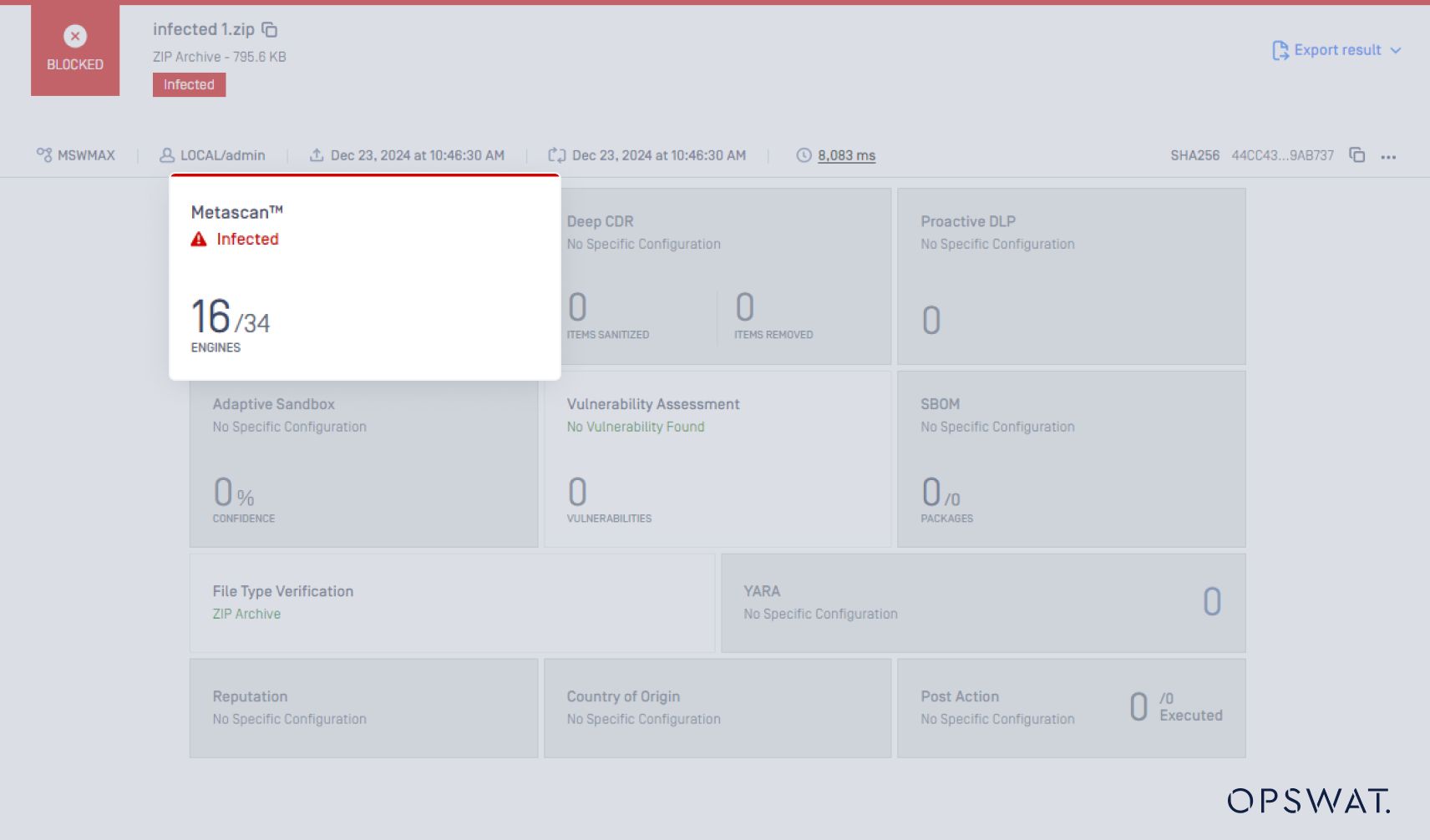

Để chứng minh kỹ thuật tấn công nối kho lưu trữ, trước tiên chúng tôi gửi tệp ZIP dưới dạng kho lưu trữ thông thường và để các công cụ AV (chống vi rút) xử lý việc trích xuất ZIP và quét mã độc. Chỉ có 16 trong số 34 công cụ AV có thể phát hiện mã độc.

Tiếp theo, chúng ta thêm một lớp phức tạp vào tệp lưu trữ thông thường.

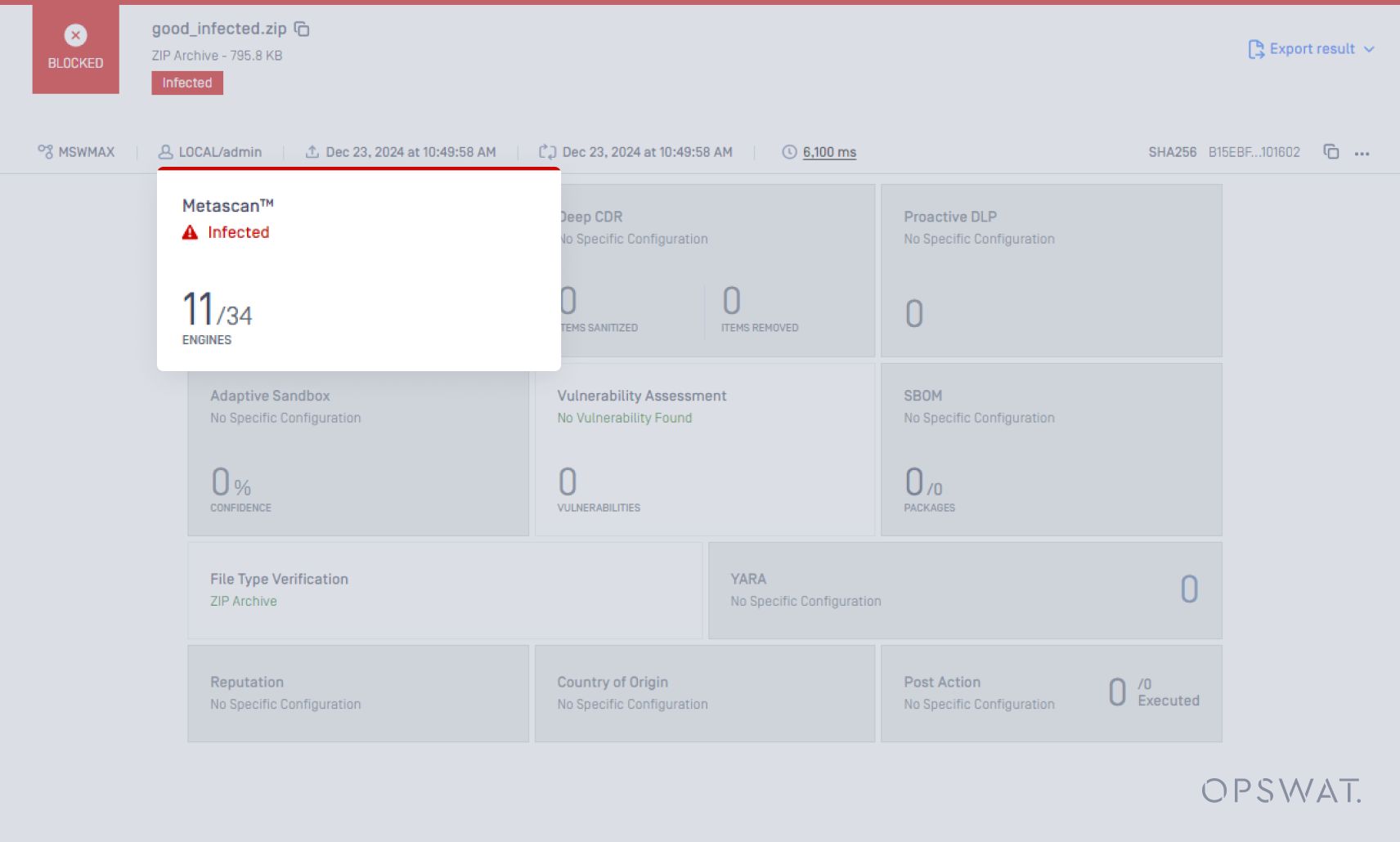

Chỉ có 11 trong số 34 công cụ diệt virus phát hiện được phần mềm độc hại. Metascan xử lý trường hợp này rất hiệu quả.

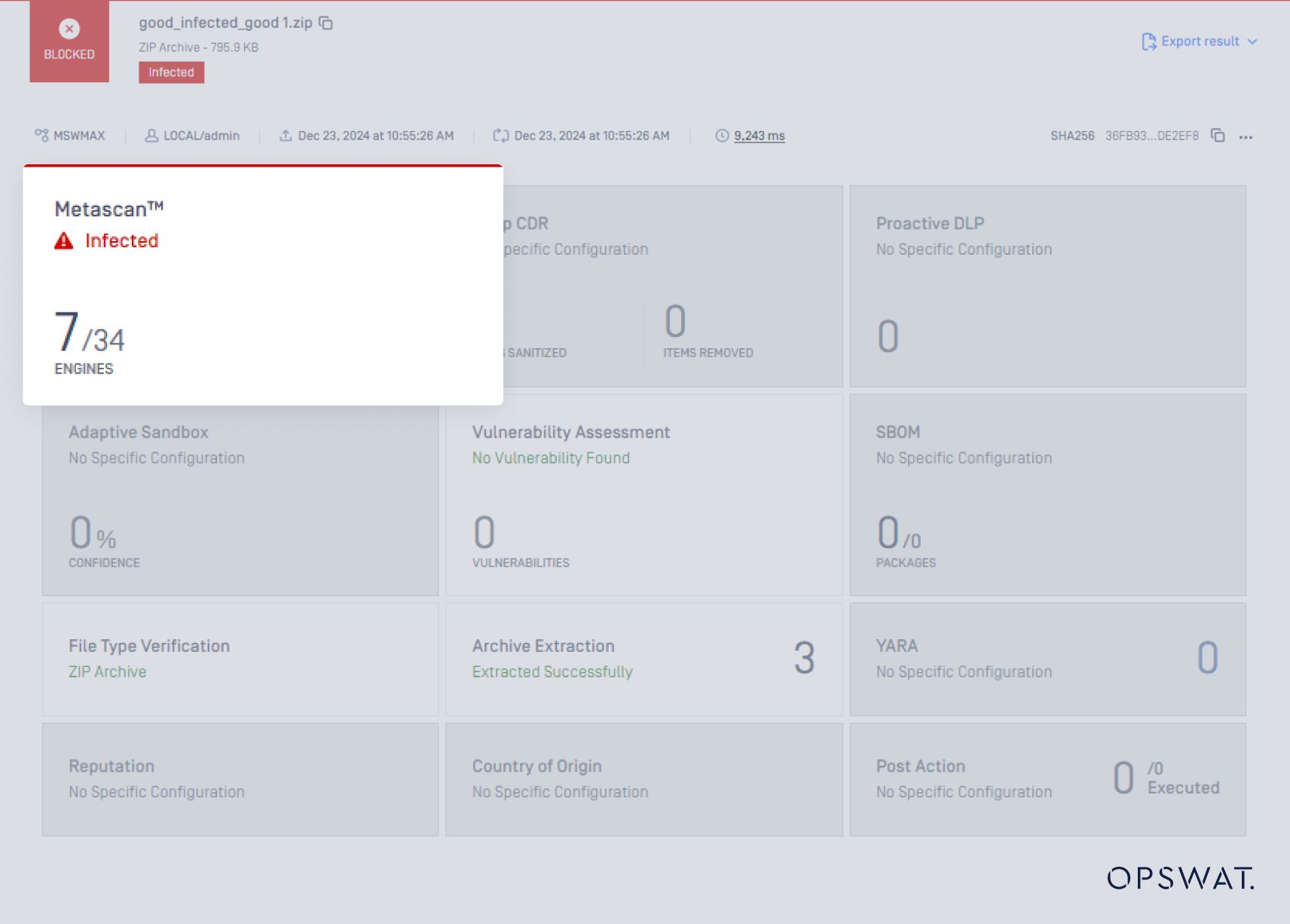

Cuối cùng, chúng ta thêm một lớp khác vào tệp ZIP thông thường.

Lần này, chỉ có 7 trong số 34 công cụ diệt virus phát hiện ra mã độc và bốn công cụ diệt virus trước đó đã phát hiện ra mã độc thì giờ đây không phát hiện được nữa.

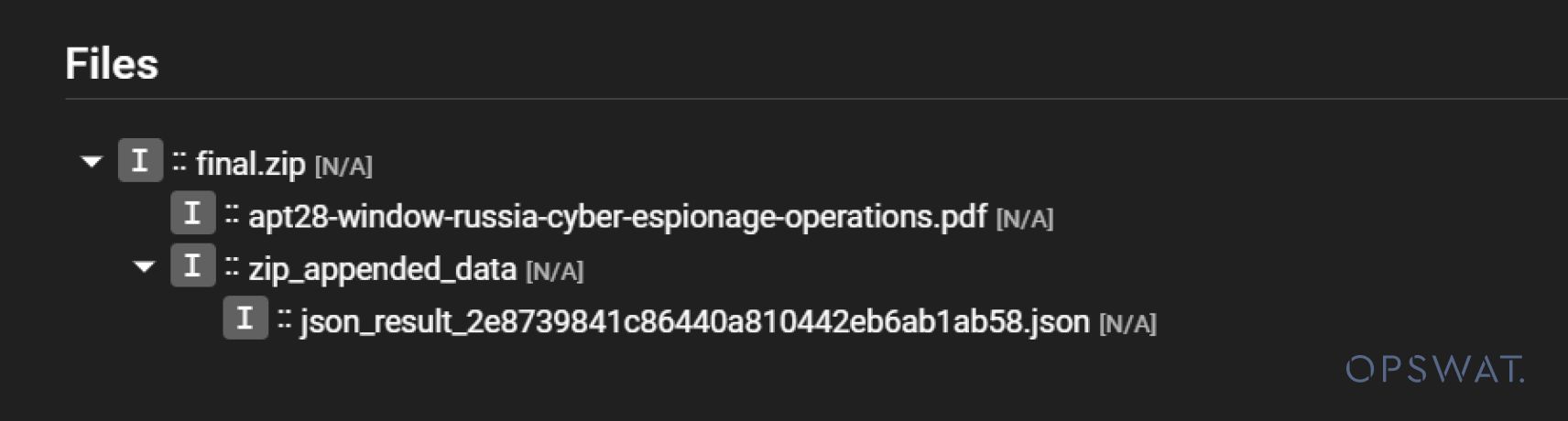

Chúng tôi cũng đã thử nghiệm bằng một công cụ trích xuất lưu trữ bên ngoài. Tuy nhiên, công cụ này chỉ kiểm tra phần đầu và phần cuối của tệp lưu trữ, bỏ qua phần giữa nơi lưu trữ tệp mã độc.

Phát hiện các mối đe dọa của Kịch bản 1 với OPSWAT Công cụ trích xuất lưu trữ

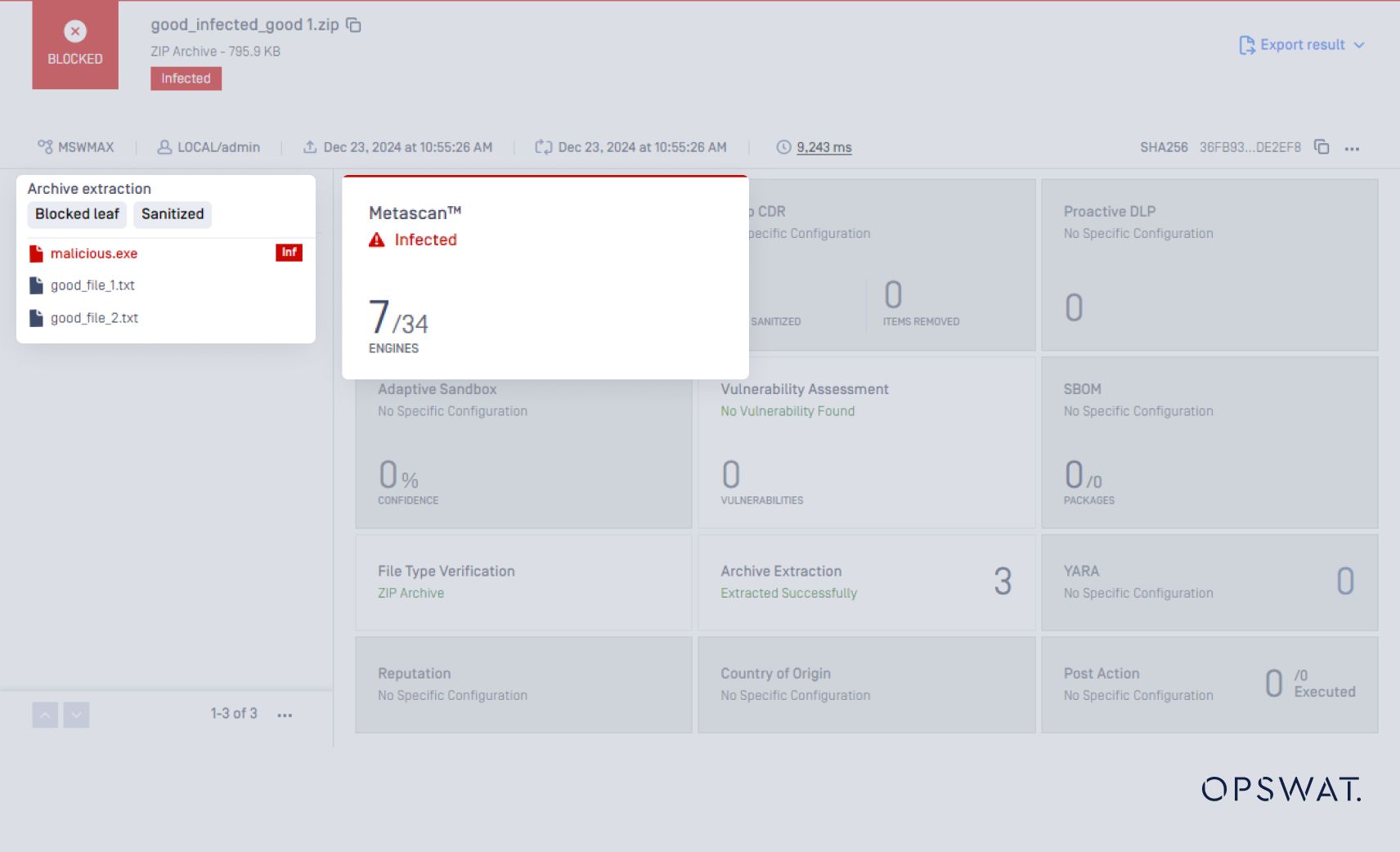

Công cụ trích xuất lưu trữ sẽ giải nén hoàn toàn tệp ZIP, cho phép các công cụ AV quét các tệp lồng nhau.

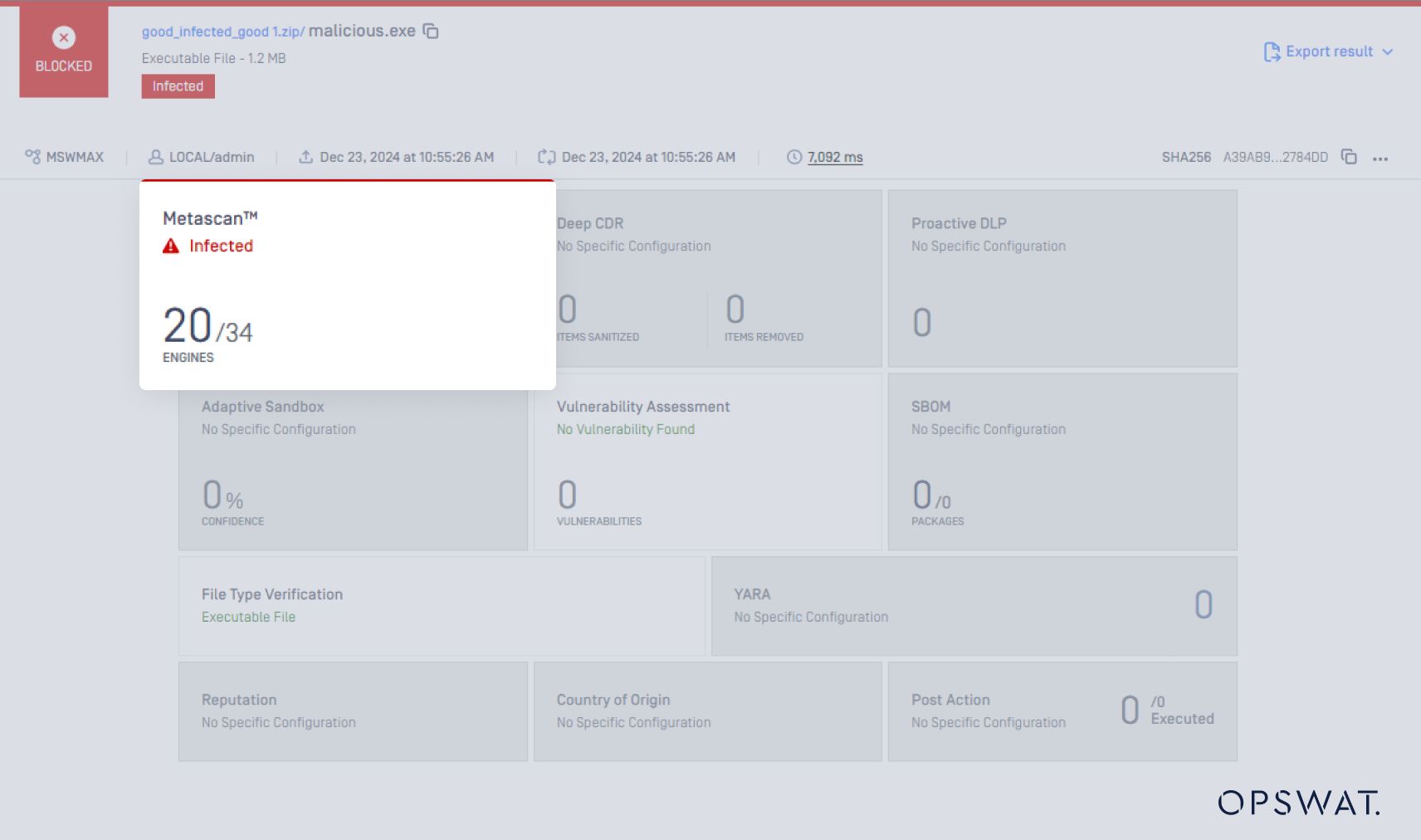

Kết quả quét cho các tệp lồng nhau này được hiển thị bên dưới:

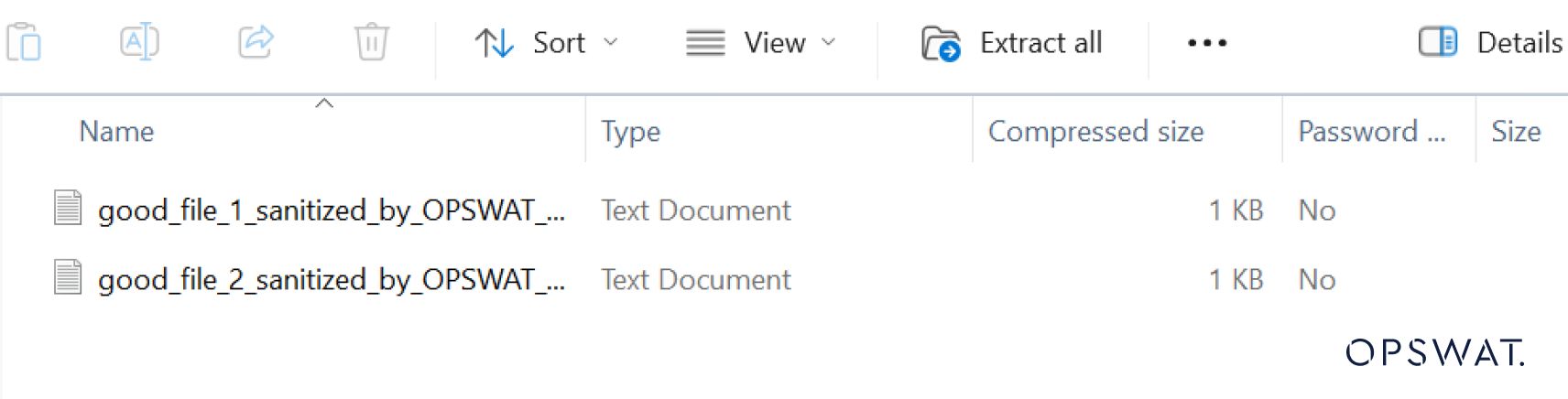

Ngoài ra, khi Deep CDR được bật, nó sẽ tạo ra một tệp mới không có nội dung độc hại, như minh họa bên dưới:

Phát hiện các mối đe dọa trong tình huống 2 mà không cần công cụ trích xuất lưu trữ

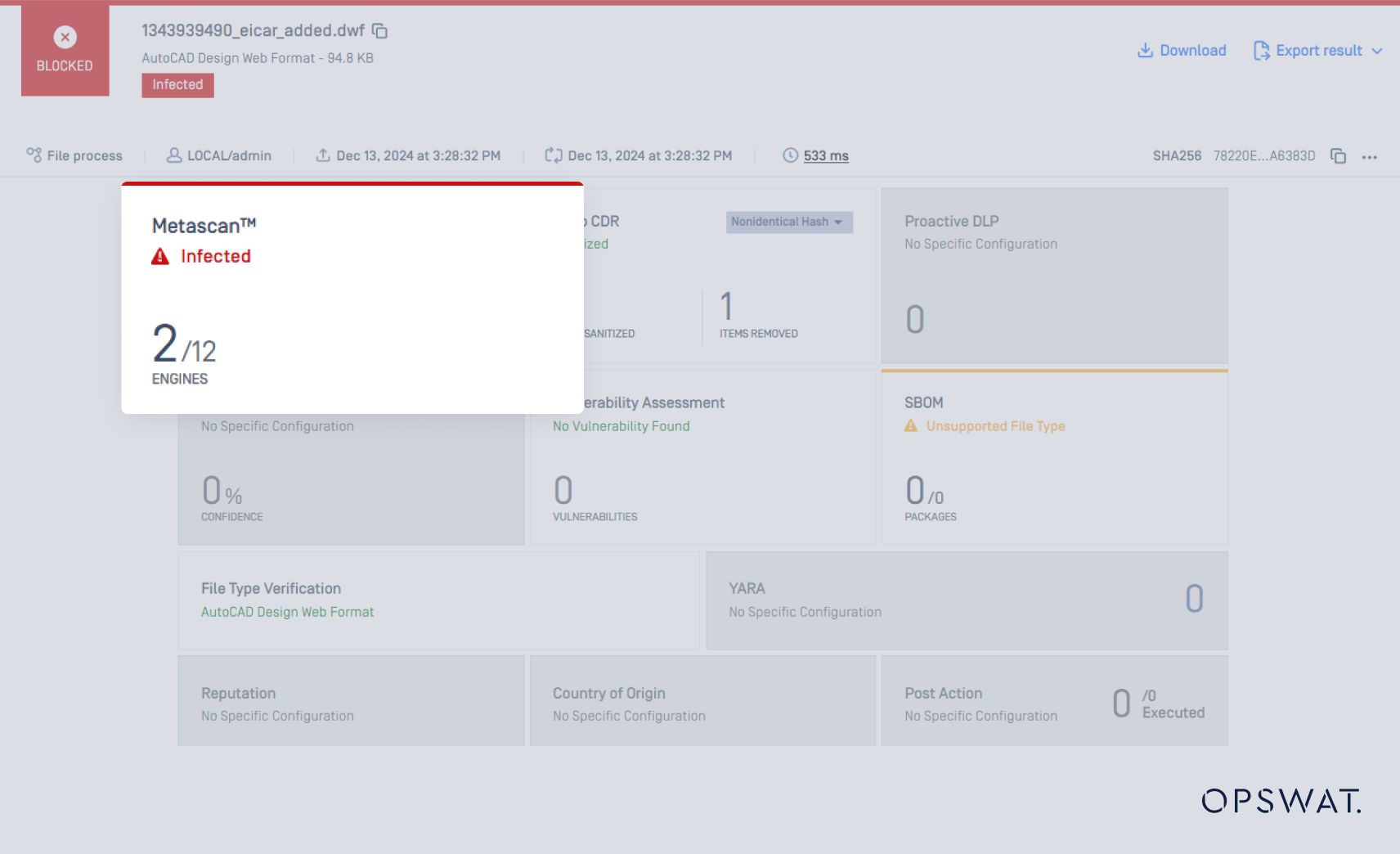

Đầu tiên chúng tôi tải lên một tệp tận dụng các kỹ thuật được sử dụng trong kịch bản 2 để MetaDefender Core . Tệp được quét bằng Metascan để tìm phần mềm độc hại tiềm ẩn. Kết quả như sau:

Chỉ có 2 trong số 12 công cụ diệt virus phổ biến trong Metascan có thể phát hiện phần mềm độc hại. Điều này có nghĩa là một số lượng lớn các tổ chức có thể dễ bị tấn công khai thác những điểm phức tạp của định dạng lưu trữ này.

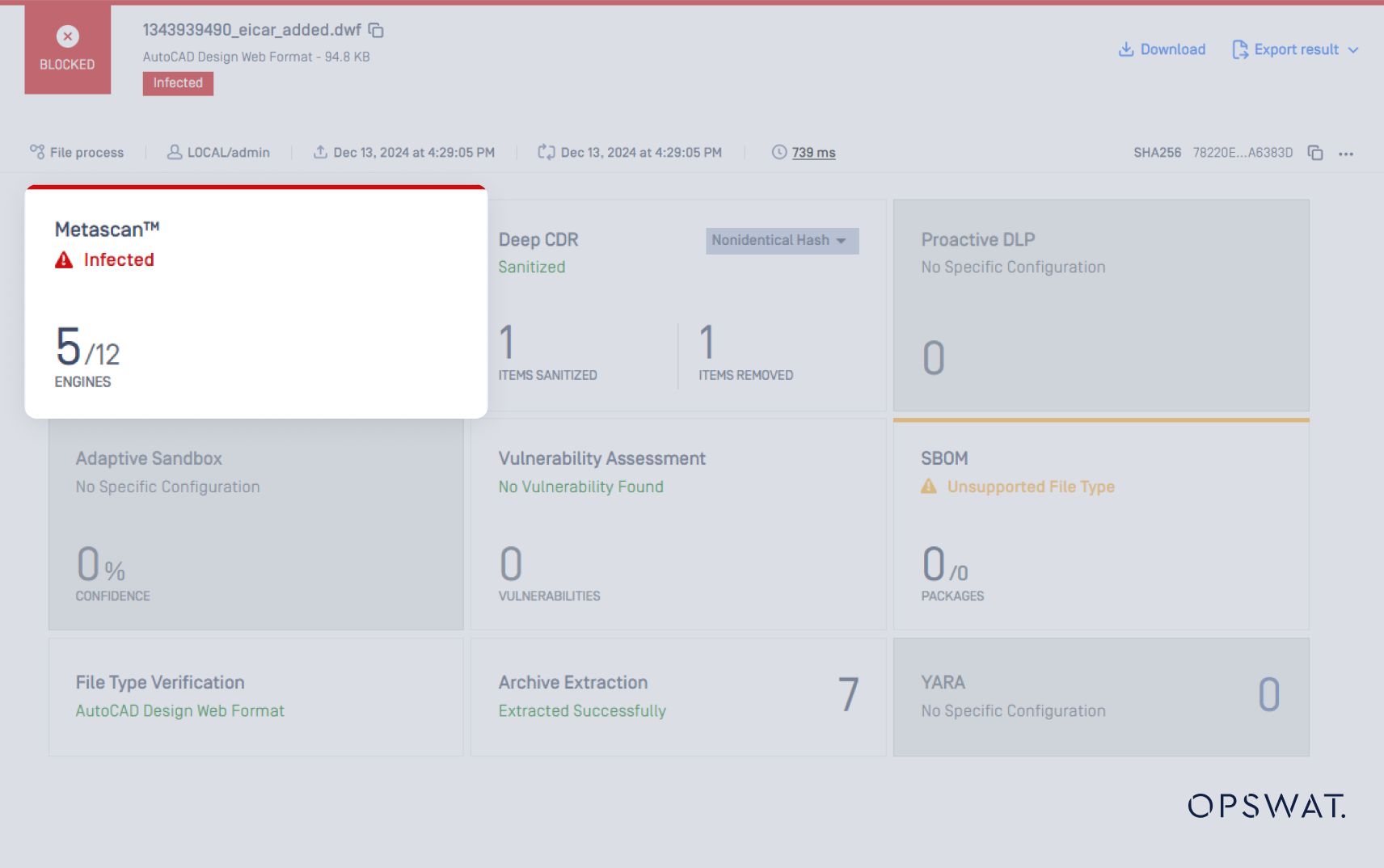

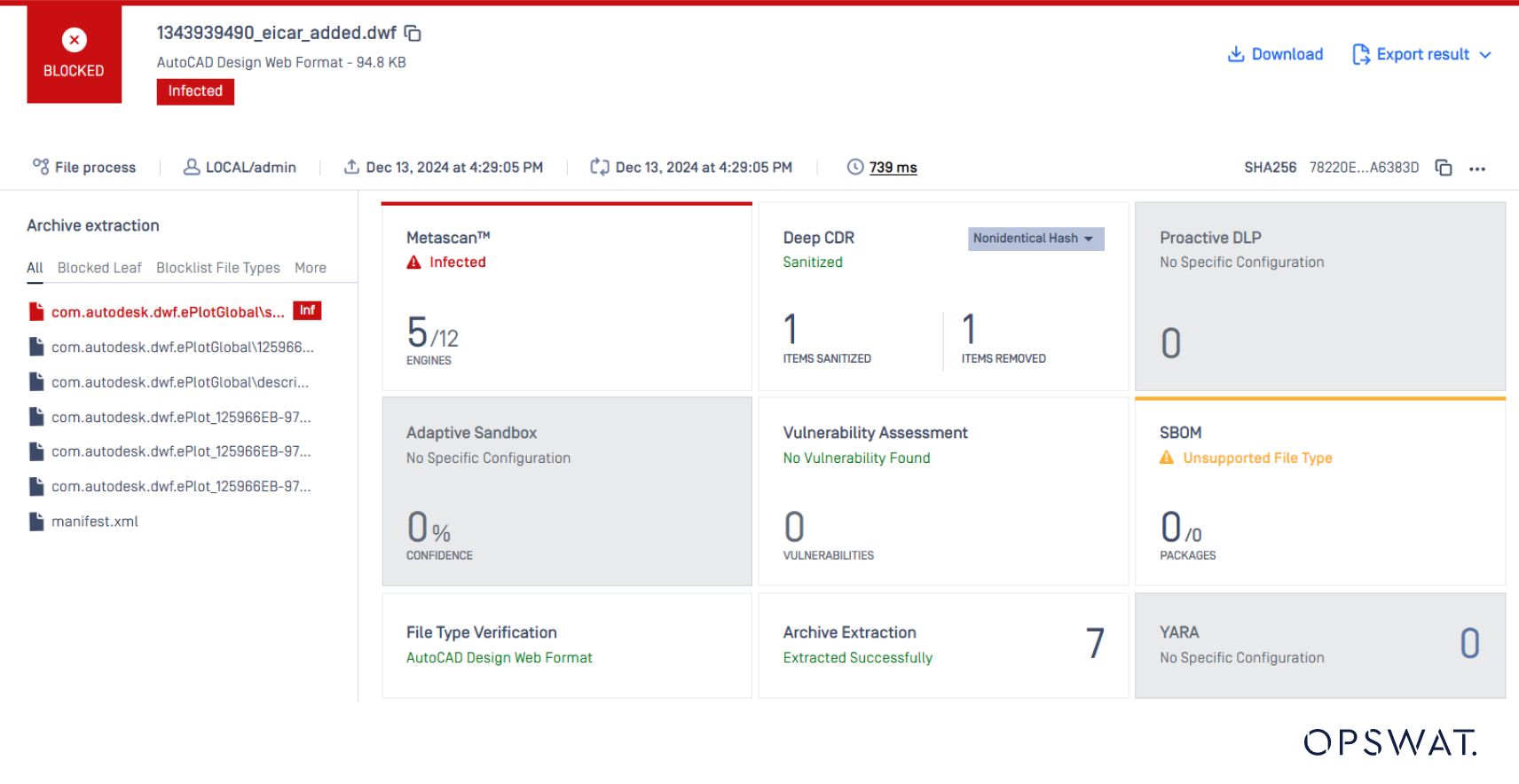

Phát hiện các mối đe dọa trong tình huống 2 bằng cách sử dụng OPSWAT Công cụ trích xuất lưu trữ

5 trong số 12 công cụ diệt virus phổ biến phát hiện mối đe dọa trong tệp .dwf.

Công cụ trích xuất lưu trữ sẽ trích xuất tệp và phân tích các tệp con của nó.

Tất cả các tệp lồng nhau được trích xuất sẽ được quét lại bằng Metascan, nơi 9 trong số 12 công cụ diệt virus có thể phát hiện ra mối đe dọa.

Về OPSWAT Core Công nghệ

Metascan ™ Multiscanning

Siêu quét Multiscanning là công nghệ phát hiện và ngăn chặn mối đe dọa tiên tiến giúp tăng tỷ lệ phát hiện, giảm thời gian phát hiện bùng phát và cung cấp khả năng phục hồi cho các giải pháp chống phần mềm độc hại của một nhà cung cấp duy nhất. Một công cụ chống vi rút duy nhất có thể phát hiện 40%-80% phần mềm độc hại. OPSWAT Multiscanning cho phép bạn quét các tệp bằng hơn 30 công cụ chống phần mềm độc hại tại chỗ và trên đám mây để đạt tỷ lệ phát hiện cao hơn 99%.

Trích xuất lưu trữ

Việc phát hiện các mối đe dọa trong các tệp nén, chẳng hạn như .ZIP hoặc .RAR, có thể khó khăn do kích thước tệp lớn và khả năng che giấu các mối đe dọa ẩn trong kho lưu trữ. MetaDefender cung cấp khả năng xử lý nhanh các kho lưu trữ bằng cách cho phép người quản trị thực hiện xử lý kho lưu trữ một lần cho mỗi loại tệp, thay vì yêu cầu từng trình quét phòng chống mã độc sử dụng các phương pháp xử lý kho lưu trữ riêng. Ngoài ra, người quản trị có thể tùy chỉnh cách thực hiện quét kho lưu trữ để tránh các mối đe dọa như bom zip.

Deep CDR ™

Các giải pháp diệt vi rút truyền thống bỏ sót các mối đe dọa chưa biết. Deep CDR loại bỏ chúng hoàn toàn. Mỗi tệp được vô hiệu hóa và tái tạo, đảm bảo chỉ có nội dung an toàn, sạch và có thể sử dụng được mới đến được hệ thống của bạn. Bằng cách tập trung vào phòng ngừa thay vì chỉ phát hiện, Deep CDR tăng cường khả năng phòng thủ chống mã độc, bảo vệ các tổ chức khỏi các cuộc tấn công dựa trên tệp, bao gồm các mối đe dọa có mục tiêu. Nó vô hiệu hóa các đối tượng có khả năng gây hại trong các tệp đi qua lưu lượng mạng, email, tải lên, tải xuống và phương tiện di động trước khi chúng đến mạng của bạn.

Phát hiện các mối đe dọa trốn tránh với OPSWAT Trích xuất lưu trữ

Các tác nhân đe dọa ngày càng nhanh nhẹn trong các phương pháp xâm nhập hệ thống và đánh cắp thông tin nhạy cảm. Bằng cách tận dụng các công cụ phù hợp để phát hiện và giảm thiểu vi phạm, các tổ chức có thể ngăn chặn những kẻ thù này truy cập vào dữ liệu trọng yếu và di chuyển ngang trong mạng. Bằng cách sử dụng công cụ Trích xuất Lưu trữ mạnh mẽ trong MetaDefender Core , bạn có thể tăng cường khả năng phòng thủ chống lại mã độc nhúng có thể tránh được các công cụ trích xuất AV riêng lẻ.

Tài nguyên

- Thăm nom OPSWAT trang web

- Đọc các chủ đề blog kỹ thuật hàng đầu của chúng tôi:

Deep CDR Làm sạch các mối đe dọa ẩn trong tệp lưu trữ

05 Dấu hiệu của Hành vi độc hại và Mối đe dọa được nhúng trong PDF

Các cuộc tấn công mã độc dựa trên hình ảnh mới nổi đe dọa khả năng phòng thủ của doanh nghiệp như thế nào

Mã hóa Base64 mở ra cánh cửa cho mã độc như thế nào