Kiểm tra thâm nhập là gì?

Kiểm thử xâm nhập, thường được gọi là kiểm thử thâm nhập (pentest) hoặc hack đạo đức (ethical hacking), là một biện pháp bảo mật chủ động bao gồm việc mô phỏng các cuộc tấn công mạng thực tế vào hệ thống và mạng của bạn. Không giống như tin tặc độc hại, người kiểm thử xâm nhập làm việc trong phạm vi được ủy quyền để xác định các điểm yếu bảo mật trước khi chúng có thể bị khai thác bởi các tác nhân đe dọa thực sự.

Đánh giá bảo mật trọng yếu này đóng vai trò là nền tảng của bất kỳ chiến lược an ninh mạng toàn diện nào. Bằng cách thực hiện các cuộc tấn công mô phỏng có kiểm soát, các tổ chức có thể đánh giá tình hình bảo mật và xác thực hiệu quả của các biện pháp kiểm soát bảo mật hiện có. Quá trình này giúp phát hiện các lỗ hổng bảo mật bảo mật vốn có thể bị ẩn giấu cho đến khi xảy ra vi phạm bảo mật thực sự.

Kiểm thử xâm nhập phù hợp với bối cảnh rộng hơn của các đánh giá và kiểm tra bảo mật, phối hợp với các biện pháp bảo mật tốt nhất khác để tạo ra một hệ thống phòng thủ vững chắc chống lại các mối đe dọa mạng. Nó cung cấp cho các tổ chức những hiểu biết thiết thực về chiến lược phát hiện mối đe dọa và giúp xác định các lỗ hổng bảo mật bảo mật tiềm ẩn trong cơ sở hạ tầng trọng yếu .

Kiểm tra thâm nhập so với Đánh giá lỗ hổng bảo mật

Mặc dù cả hai đều là biện pháp bảo mật trọng yếu, nhưng thử nghiệm xâm nhập và đánh giá lỗ hổng bảo mật phục vụ những mục đích khác nhau:

- Đánh giá lỗ hổng bảo mật sẽ quét các lỗ hổng bảo mật đã biết và cung cấp danh sách các vấn đề theo thứ tự ưu tiên.

- Kiểm tra xâm nhập chủ động khai thác các lỗ hổng bảo mật để đánh giá tác động của vi phạm và hiệu quả của các biện pháp phòng thủ hiện tại.

Các tổ chức thường sử dụng đánh giá lỗ hổng bảo mật để giám sát bảo mật thường xuyên và kiểm tra thâm nhập nhằm xác thực sâu hơn các nỗ lực tăng cường bảo mật của họ.

Tại sao kiểm tra xâm nhập lại trọng yếu?

Kiểm thử xâm nhập phát hiện các lỗ hổng bảo mật trước khi kẻ tấn công có thể khai thác chúng. Nó xác thực hiệu quả của các biện pháp kiểm soát bảo mật thông qua các cuộc tấn công mạng mô phỏng và hỗ trợ tuân thủ quy định, đồng thời giảm thiểu rủi ro vi phạm dữ liệu. Phương pháp chủ động này giúp các tổ chức duy trì niềm tin với khách hàng và đối tác.

Các mối đe dọa mạng hiện đại ngày càng trở nên tinh vi , khiến việc áp dụng các biện pháp bảo mật chủ động trở nên cấp thiết đối với các tổ chức. Kiểm thử xâm nhập giúp phát hiện các lỗ hổng bảo mật trên toàn bộ bề mặt tấn công, từ ứng dụng web đến cơ sở hạ tầng mạng.

Lợi ích chính của việc kiểm tra bút

Việc phát hiện sớm các lỗ hổng bảo mật bảo mật là một trong những lợi thế trọng yếu nhất của việc kiểm tra thâm nhập thường xuyên. Bằng cách xác định các lỗ hổng bảo mật bảo mật trước khi chúng bị khai thác, các tổ chức có thể triển khai các chiến lược khắc phục lỗ hổng bảo mật bảo mật, ngăn ngừa các vi phạm bảo mật tốn kém.

Cải thiện tình trạng bảo mật là một lợi ích trọng yếu khác, vượt xa những cải tiến kỹ thuật. Khi các tổ chức thường xuyên thực hiện kiểm tra xâm nhập, họ sẽ hiểu rõ hơn về tình trạng bảo mật của mình và có thể đưa ra quyết định sáng suốt hơn về các khoản đầu tư và ưu tiên bảo mật.

Việc tăng cường chuẩn bị ứng phó sự cố đảm bảo rằng khi sự cố bảo mật xảy ra, các nhóm được trang bị tốt hơn để ứng phó nhanh chóng và hiệu quả. Kiểm tra xâm nhập giúp phát hiện các đường dẫn tấn công tiềm ẩn và giúp các nhóm bảo mật hiểu cách các mối đe dọa có thể lan truyền qua hệ thống của họ, từ đó đưa ra các kế hoạch ứng phó toàn diện hơn.

Cách thức hoạt động của Kiểm tra thâm nhập: Các phương pháp và cách tiếp cận

Kiểm thử xâm nhập tuân theo các phương pháp có cấu trúc, đảm bảo bao quát toàn diện các hướng tấn công tiềm ẩn. Ba phương pháp chính sau đây, mỗi phương pháp, đều cung cấp những góc nhìn khác nhau về tình hình bảo mật của bạn và cung cấp những hiểu biết độc đáo về các lỗ hổng bảo mật tiềm ẩn:

- Hộp đen: Không có kiến thức trước về hệ thống.

- Hộp trắng: Truy cập đầy đủ vào mã nguồn và tài liệu.

- Hộp màu xám: Kiến thức một phần, mô phỏng mối đe dọa nội gián.

Mỗi giai đoạn đều dựa trên giai đoạn trước, tạo ra một phân tích lỗ hổng bảo mật bảo mật toàn diện giúp phát hiện cả các lỗ hổng bảo mật riêng lẻ và chuỗi tấn công tiềm ẩn.

Kiểm tra các cuộc tấn công mô phỏng và kiểm soát bảo mật

Các cuộc tấn công mô phỏng là cốt lõi của kiểm thử xâm nhập hiệu quả, cung cấp các kịch bản thực tế để kiểm tra các biện pháp kiểm soát bảo mật của bạn trong các điều kiện phản ánh các mối đe dọa thực tế. Những cuộc tấn công có kiểm soát này giúp xác minh liệu các biện pháp bảo mật của bạn có thể chống lại các kỹ thuật tấn công trong thế giới thực hay không.

Kiểm tra kiểm soát bảo mật không chỉ đơn thuần là quét lỗ hổng bảo mật mà còn đánh giá hiệu quả các biện pháp phòng thủ của bạn. Quy trình này kiểm tra mức độ phản ứng của cơ sở hạ tầng bảo mật với các kịch bản tấn công khác nhau, bao gồm các nỗ lực bỏ qua xác thực, leo thang đặc quyền và xâm nhập ngang qua mạng. Tìm hiểu thêm về các Thực tiễn Tốt nhất về Bảo mật Ứng dụng.

Tuân thủ quy định và quản lý rủi ro

Kiểm tra thâm nhập đóng vai trò trọng yếu trong việc chứng minh sự tuân thủ các tiêu chuẩn bảo vệ dữ liệu và an ninh mạng như:

- PCI DSS (Tiêu chuẩn bảo mật dữ liệu ngành thẻ thanh toán)

- TIÊU CHUẨN ISO/IEC 27001

- Hướng dẫn của NIST

Đánh giá và giảm thiểu rủi ro là các chức năng cốt lõi của kiểm thử thâm nhập trong khuôn khổ quản lý rủi ro rộng hơn. Bằng cách xác định các lỗ hổng bảo mật và chứng minh tác động tiềm ẩn của chúng, kiểm thử thâm nhập cung cấp dữ liệu cần thiết cho các quyết định quản lý rủi ro sáng suốt. Đóng góp của kiểm thử thâm nhập vào việc ngăn ngừa vi phạm dữ liệu là không thể phủ nhận. Các tổ chức thường xuyên thực hiện kiểm thử thâm nhập sẽ giảm đáng kể nguy cơ gặp phải các sự cố bảo mật tốn kém.

Đáp ứng các yêu cầu tuân thủ

Kiểm thử xâm nhập là một yêu cầu bắt buộc đối với nhiều tiêu chuẩn tuân thủ, bao gồm PCI DSS, HIPAA và SOX. Mỗi tiêu chuẩn đều có các yêu cầu cụ thể về tần suất, phạm vi và phương pháp kiểm thử, khiến việc hiểu rõ nghĩa vụ tuân thủ của các tổ chức trở nên vô cùng trọng yếu.

Việc thể hiện sự thẩm định đối với các cơ quan quản lý và các bên liên quan không chỉ đơn thuần là tiến hành thử nghiệm. Các tổ chức phải duy trì tài liệu phù hợp, thực hiện các biện pháp khắc phục được khuyến nghị và liên tục cải thiện tình hình an ninh của mình.

Ai thực hiện kiểm tra xâm nhập?

Các tổ chức có nhiều lựa chọn để thực hiện kiểm thử xâm nhập, mỗi lựa chọn đều có những ưu điểm và cân nhắc riêng. Các đội ngũ an ninh nội bộ có kiến thức chuyên sâu về hệ thống và quy trình của tổ chức, trong khi các nhà cung cấp bên thứ ba cung cấp chuyên môn sâu và góc nhìn khách quan.

Bất kể xuất thân từ đâu, các chuyên gia kiểm thử xâm nhập có tay nghề cao đều kết hợp kiến thức, kinh nghiệm và các chứng chỉ được công nhận. Những chứng chỉ này chứng minh năng lực của họ trong lĩnh vực hack đạo đức, đánh giá lỗ hổng bảo mật và báo cáo.

Lựa chọn nhà cung cấp dịch vụ kiểm tra bút

Khi đánh giá các đối tác thử nghiệm bút tiềm năng, hãy cân nhắc những điều sau:

- Kinh nghiệm & Chuyên môn: Hãy tìm một nhà cung cấp có thành tích đã được chứng minh trong ngành của bạn và có công nghệ tương tự (ví dụ: ứng dụng web, mạng, đám mây, IoT, OT). Đội ngũ của họ phải thể hiện kiến thức sâu rộng về các mối đe dọa hiện tại và phương pháp tấn công.

- Phương pháp & Cách tiếp cận: Một nhà cung cấp uy tín sẽ tuân thủ các phương pháp đã được thiết lập và minh bạch (như PTES hoặc Hướng dẫn Kiểm tra OWASP) và kết hợp các công cụ tự động với kiểm tra thủ công mở rộng. Tránh các doanh nghiệp chỉ dựa vào quét tự động, vì chúng thường bỏ sót các lỗ hổng bảo mật phức tạp và lỗi logic nghiệp vụ.

- Hỗ trợ Báo cáo & Khắc phục: Báo cáo cuối cùng phải rõ ràng, súc tích và có thể thực hiện được, nêu chi tiết các phát hiện, mức độ rủi ro và các bước khắc phục thực tế. Hãy tìm kiếm các nhà cung cấp dịch vụ hỗ trợ sau kiểm tra, bao gồm cả việc kiểm tra lại để xác minh các bản sửa lỗi.

- Tài liệu tham khảo & Uy tín: Hãy yêu cầu tài liệu tham khảo từ khách hàng và kiểm tra các đánh giá trực tuyến hoặc chứng nhận của ngành (ví dụ: CREST, nếu có trong khu vực của bạn). Uy tín vững chắc thể hiện chất lượng ổn định và đạo đức nghề nghiệp.

- Giao tiếp và tính chuyên nghiệp: Nhà cung cấp phải giao tiếp hiệu quả trong suốt quá trình hợp tác, từ khâu xác định phạm vi đến báo cáo và duy trì tính bảo mật nghiêm ngặt đối với dữ liệu nhạy cảm của bạn.

Phương pháp luận và quy trình báo cáo của nhà cung cấp cũng là những yếu tố trọng yếu không kém. Hãy tìm kiếm những nhà cung cấp tuân thủ các khuôn khổ đã được thiết lập như Hướng dẫn Kiểm tra OWASP hoặc hướng dẫn của NIST và cung cấp báo cáo toàn diện với các khuyến nghị khắc phục rõ ràng.

Ưu và nhược điểm của kiểm tra thâm nhập

Hiểu được cả ưu điểm và hạn chế của thử nghiệm xâm nhập giúp các tổ chức đưa ra quyết định sáng suốt về chương trình thử nghiệm bảo mật của mình và đặt ra kỳ vọng phù hợp về kết quả.

| Ưu điểm | Hạn chế |

|---|---|

| Giảm thiểu rủi ro chủ động | Chi phí và thời gian |

| Xác thực các biện pháp kiểm soát bảo mật | Phạm vi hạn chế |

| Hỗ trợ tuân thủ | Có thể gây gián đoạn hoạt động bình thường |

Kiểm tra thâm nhập như một phần của chiến lược bảo mật toàn diện

Với những lợi ích độc đáo và những hạn chế cố hữu, kiểm thử thâm nhập không nên được xem là một giải pháp độc lập mà là một thành phần trọng yếu của chiến lược an ninh mạng toàn diện và sâu rộng hơn. Để tối đa hóa giá trị, hãy tích hợp kiểm thử thâm nhập với:

- Đánh giá lỗ hổng bảo mật thường xuyên

- Đào tạo nhận thức về an ninh

- Ứng phó sự cố lập kế hoạch

Các tổ chức có thể sử dụng Mười rủi ro bảo mật ứng dụng web hàng đầu của OWASP và 10 phương pháp hay nhất để bảo vệ tải tệp lên OPSWAT để đánh giá tình hình bảo mật của họ và triển khai các lớp phòng thủ phù hợp nhất trong môi trường ứng dụng web của họ.

Kiểm tra thâm nhập cho nghề nghiệp an ninh mạng

Cho dù bạn là nhà phân tích bảo mật, quản trị viên mạng hay quản lý bảo mật, kiến thức về các nguyên tắc và thực hành kiểm thử xâm nhập sẽ giúp bạn nâng cao khả năng bảo vệ tài sản của tổ chức. Nhiều tổ chức coi trọng các chuyên gia am hiểu cả thực hành bảo mật tấn công và phòng thủ, khiến kinh nghiệm kiểm thử xâm nhập trở nên vô cùng quý giá cho sự thăng tiến trong sự nghiệp.

Kỹ năng và chứng chỉ dành cho người kiểm tra xâm nhập

Để thành công trong lĩnh vực này, các chuyên gia nên phát triển:

- Kiến thức cơ bản về mạng: Nắm vững TCP/IP, giao thức mạng, định tuyến và các dịch vụ mạng phổ biến (DNS, HTTP, v.v.) là nền tảng.

- Lập trình/Viết kịch bản: Thành thạo ít nhất một ngôn ngữ lập trình (ví dụ: Python, PowerShell, Ruby, Bash) để tự động hóa các tác vụ, khai thác lỗ hổng bảo mật và phát triển các công cụ tùy chỉnh.

- Đánh giá lỗ hổng bảo mật: Khả năng xác định, phân tích và hiểu tác động của điểm yếu bảo mật trong hệ thống và ứng dụng.

Đối với cả những người đang và sắp trở thành chuyên gia kiểm thử xâm nhập, chứng chỉ xác nhận chuyên môn và thể hiện cam kết với nghề. Một số chứng chỉ được công nhận và đánh giá cao nhất bao gồm:

- OSCP (Chuyên gia được chứng nhận về bảo mật tấn công): Chứng chỉ thực hành uy tín về kỹ năng kiểm tra xâm nhập tấn công.

- CEH (Chứng chỉ hacker đạo đức): Bao gồm nhiều khái niệm và công cụ hack đạo đức.

- CompTIA PenTest+: Tập trung vào các kỹ năng kiểm tra xâm nhập, đánh giá lỗ hổng bảo mật và quản lý mới nhất.

- eWPT (eLearnSecurity Web Application Penetration Tester): Chuyên kiểm tra bảo mật ứng dụng web.

- GPEN (GIAC Penetration Tester): Chứng nhận toàn diện bao gồm nhiều phương pháp khác nhau.

OPSWAT Đội Kiểm tra Bút của 's: Đơn vị 515

Đơn vị 515 là OPSWAT Sáng kiến đội đỏ ưu tú của chúng tôi, chuyên về an ninh mạng chủ động thông qua mô phỏng đối kháng, thử nghiệm nâng cao và khám phá chuyên sâu. Đội ngũ của chúng tôi kết hợp chuyên môn kỹ thuật sâu rộng với hiểu biết thực tế về kinh doanh để phát triển một chương trình thử nghiệm toàn diện đáp ứng nhu cầu cụ thể và các yêu cầu pháp lý của bạn.

Bạn đã sẵn sàng củng cố hệ thống bảo mật của mình chưa? Hãy liên hệ với Unit 515 ngay hôm nay để tìm hiểu cách dịch vụ kiểm tra xâm nhập của chúng tôi có thể giúp xác định lỗ hổng bảo mật trong hệ thống và cải thiện chiến lược an ninh mạng tổng thể của bạn.

Câu hỏi thường gặp (FAQ)

Kiểm tra thâm nhập (kiểm tra bút) là gì?

Kiểm tra thâm nhập là một cuộc tấn công mạng mô phỏng được thực hiện để xác định các lỗ hổng bảo mật trong hệ thống, mạng hoặc ứng dụng trước khi kẻ tấn công thực sự có thể khai thác chúng.

Tại sao thử nghiệm thâm nhập lại trọng yếu?

Kiểm thử xâm nhập phát hiện các lỗ hổng bảo mật trước khi kẻ tấn công có thể khai thác chúng. Nó xác thực các biện pháp kiểm soát bảo mật, hỗ trợ tuân thủ quy định, giảm thiểu rủi ro vi phạm dữ liệu và xây dựng niềm tin của các bên liên quan.

Ưu và nhược điểm của kiểm tra thâm nhập là gì?

Ưu điểm bao gồm giảm thiểu rủi ro chủ động, xác thực kiểm soát bảo mật và hỗ trợ tuân thủ. Nhược điểm bao gồm chi phí tiềm ẩn, phạm vi hạn chế và gián đoạn tạm thời.

Tại sao chúng ta cần kiểm tra thâm nhập?

Để ngăn chặn các mối đe dọa mạng, đáp ứng các nghĩa vụ tuân thủ và đảm bảo các biện pháp phòng thủ mạnh mẽ và hiệu quả.

Ai thực hiện kiểm tra bút?

Kiểm tra thâm nhập có thể được thực hiện bởi các chuyên gia bảo mật nội bộ hoặc nhà cung cấp bên thứ ba có chứng chỉ chuyên môn và kinh nghiệm.

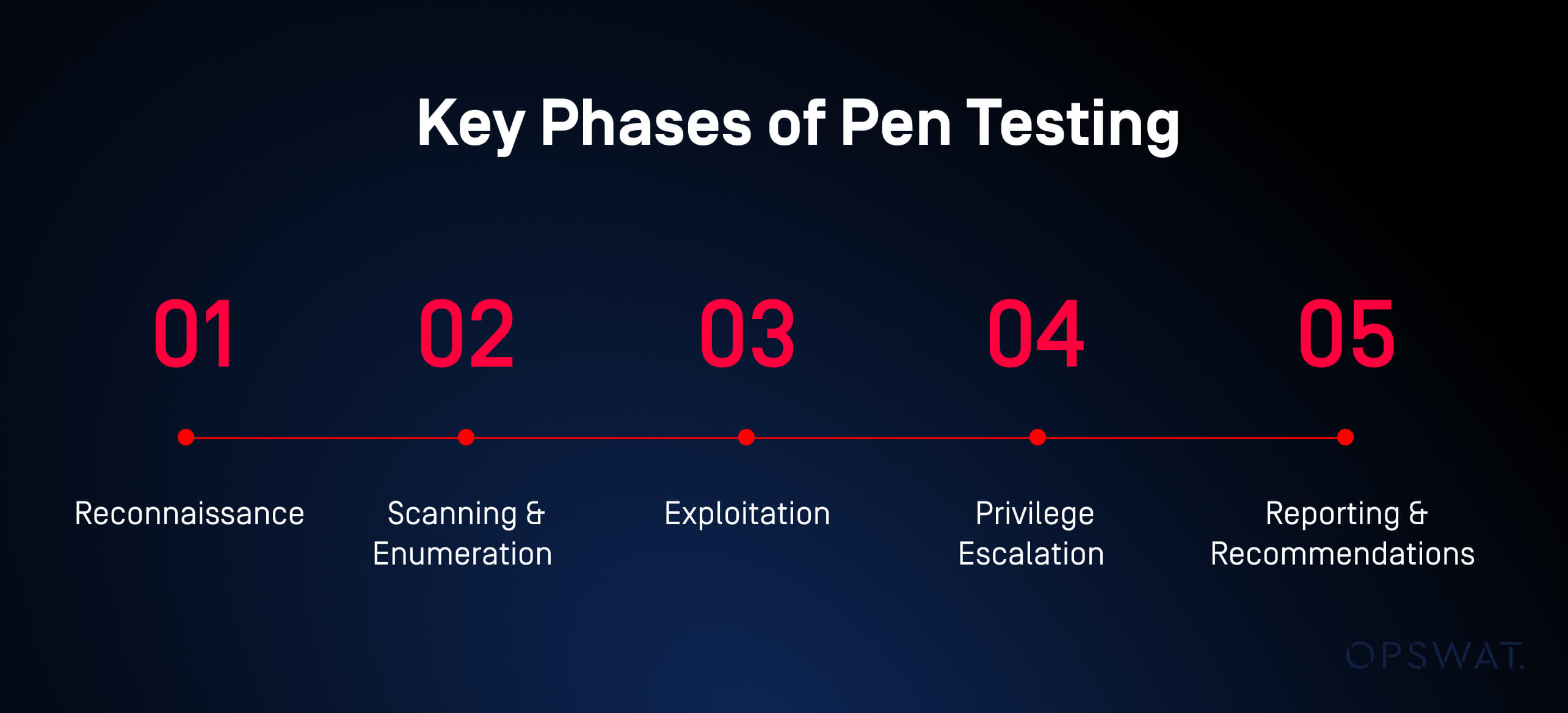

5 giai đoạn chính của kiểm tra thâm nhập là gì?

- Trinh sát

- Quét và Liệt kê

- Khai thác

- Tăng đặc quyền

- Báo cáo & Đề xuất