Trong thập kỷ qua, sự hội tụ của các công nghệ đã khiến an ninh mạng trở thành một công việc đầy thách thức. Sự phổ biến ngày càng tăng của các ứng dụng web sử dụng cổng chia sẻ tệp đã mở rộng bề mặt tấn công.

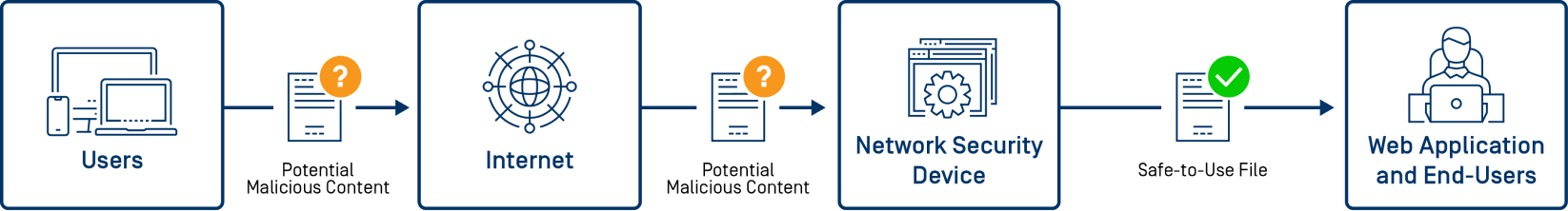

Các rủi ro an ninh mạng liên quan đến việc tải tệp lên là rất nhiều. mã độc có thể xâm nhập vào mạng thông qua việc tải lên tệp có chứa mã hoặc URL độc hại hoặc bằng cách khai thác các lỗ hổng bảo mật zero-day chưa được phát hiện trước đó.

Trong bài viết này, chúng tôi sẽ phác thảo các phương pháp hay nhất để bảo vệ mạng chống lại các loại tấn công này. Cuối cùng, chúng tôi sẽ phác thảo cách một ICAP Giải pháp chống vi rút (AV) có thể thêm một lớp bảo vệ, bảo vệ các ứng dụng của bạn khỏi việc tải lên tệp độc hại.

1. Tìm sự kết hợp tốt nhất của các giải pháp an ninh mạng cho nhu cầu của bạn

Có nhiều loại thiết bị mạng, nhiều trong số đó cung cấp bảo mật mạng . Các thiết bị mạng này xử lý các tác vụ bảo mật mạng như quản lý quyền truy cập mạng, quản lý chính sách bảo mật, lưu trữ dữ liệu tuân thủ quy định và đảm bảo bảo mật container.

Các proxy, chẳng hạn như proxy chuyển tiếp và đảo ngược, bảo vệ các kết nối bằng cách ẩn địa chỉ IP và cung cấp một điểm vào và ra duy nhất. Bộ cân bằng tải cung cấp chức năng tương tự, nhưng cũng cung cấp khả năng điều phối, quản lý chính sách và tự động hóa cho các ứng dụng quy mô lớn.

Tường lửa ứng dụng web (WAF) kiểm tra lưu lượng mạng để ngăn chặn truy cập trái phép và bảo vệ chống lại các mối đe dọa như kịch bản chéo trang web và tấn công từ chối dịch vụ phân tán. Tường lửa thế hệ tiếp theo (NGFW) tập trung vào lưu lượng di chuyển qua các lớp 3-4 để bảo vệ mạng nội bộ khỏi các cuộc tấn công bên ngoài. Bộ điều khiển xâm nhập tương tự như cân bằng tải và proxy nhưng được thiết kế cho môi trường container.

Secure cổng web (SWG) hoạt động như một bộ lọc giữa người dùng và lưu lượng truy cập internet, chặn các kết nối đến các ứng dụng và dịch vụ internet không được chấp thuận và mã hóa lưu lượng truy cập. Bộ điều khiển phân phối ứng dụng (ADC) cung cấp chức năng proxy, cân bằng tải và WAF, cũng như API cổng, tăng tốc ứng dụng và chấm dứt SSL. Chúng thường được quản lý bởi nhóm hoạt động phát triển thay vì nhóm bảo mật. Cuối cùng, chuyển tệp được quản lý ( MFT ) cho phép chuyển tệp lớn an toàn và được quản lý, điều này không được cung cấp bởi các dịch vụ FTP hoặc HTTP truyền thống.

2. Quét các tệp vào mạng và thiết bị lưu trữ của bạn

Ngay cả với các giải pháp này, vẫn có nguy cơ các tệp độc hại xâm nhập vào mạng của bạn hoặc được lưu trữ trong hệ thống của bạn. Để giảm thiểu rủi ro này, điều trọng yếu là phải thực hiện quét chống vi rút trên tất cả các tệp nhập và được lưu trữ trong mạng của bạn. Bằng cách này, bạn có thể phát hiện và loại bỏ bất kỳ mã độc nào trước khi nó có thể gây hại. Với chiến lược bảo mật toàn diện bao gồm nhiều lớp bảo vệ, các tổ chức có thể bảo vệ tốt hơn trước các mối đe dọa ngày càng phát triển trong bối cảnh kỹ thuật số ngày nay.

Cùng với đó, việc chuyển số lượng lớn tệp giữa các nhóm nội bộ và khách hàng có thể tạo cơ hội cho những kẻ tấn công. Các nguồn bên ngoài (nhà cung cấp bên thứ ba, đối tác bên ngoài) có thể vô tình đưa mã độc vào môi trường. Vì lý do này, các tổ chức nên kiểm tra nội dung của tất cả các tệp được chuyển vào mạng của họ bằng cách thực hiện quét để phát hiện và chặn mã độc ở chu vi.

3. Secure Chống lại các mối đe dọa phổ biến

Các công cụ chống vi rút và chống mã độc phải vật lộn để theo kịp với khối lượng các mối đe dọa mới được phát triển bởi những kẻ tấn công. Tình hình trở nên tồi tệ hơn khi bạn xem xét sự phức tạp ngày càng tăng của mã độc và các mối đe dọa dai dẳng nâng cao (APT) nhắm mục tiêu vào các tổ chức. Hơn nữa, mã độc không xác định và các mối đe dọa zero-day tiếp tục gây khó khăn cho các nhóm bảo mật.

Quét tệp để tìm các mối đe dọa đã biết là lớp bảo vệ đầu tiên hiệu quả chống lại việc tải lên tệp độc hại. Tuy nhiên, các giải pháp AV cũ chỉ sử dụng một hoặc hai công cụ không thể phát hiện đủ mã độc nhanh chóng đểbảo vệ mạng đầy đủ. Nghiên cứu chống vi rút cho thấy phải mất hơn 20 công cụ chống vi rút và chống mã độc để đạt được tỷ lệ phát hiện lớn hơn 99%.

4. Phát hiện các mối đe dọa không xác định ngoài quét chống vi rút truyền thống

Sự gia tăng độ tinh vi và phức tạp của mã độc cho phép nó vượt qua các biện pháp phòng thủ truyền thống. Ví dụ: các trình quét phòng chống mã độc phát hiện các mối đe dọa đã biết, cho phép mã độc zero-day dễ dàng đánh bại các giải pháp chống vi rút dựa trên chữ ký. Các tệp năng suất như Word, Excel, PDF, lưu trữ hoặc tệp hình ảnh có thể được sử dụng để ẩn các mối đe dọa nhúng trong macro và tập lệnh — không phải lúc nào cũng có thể phát hiện được bằng công cụ AV hoặc các giải pháp phân tích động như môi trường giả lập.

Một kỹ thuật phòng ngừa hiệu quả là loại bỏ tất cả các đối tượng nhúng độc hại tiềm ẩn bằng cách Làm sạch dữ liệu hoặc Giải trừ và Tái thiết Nội dung (CDR) . Công nghệ Deep CDR loại bỏ nội dung tệp độc hại mà không cần dựa vào phát hiện mã độc. Nó xử lý các tệp đến, sau đó tái tạo các tệp này theo cách đảm bảo các tệp mới vừa có thể sử dụng vừa vô hại. Nói cách khác, Deep CDR giúp bảo mật lưu lượng mạng bằng cách ngăn chặn cả các mối đe dọa đã biết và chưa biết.

5. Biên tập thông tin nhạy cảm

Ngay cả với các giải pháp tự động tốt nhất tại chỗ, những người trong cuộc độc hại và người dùng cẩu thả có thể làm rò rỉ dữ liệu nhạy cảm. Các giải pháp bổ sung là cần thiết để bảo vệ chống rò rỉ dữ liệu và vi phạm tuân thủ.

Các tổ chức có nhiều lý do để lo lắng về việc lộ thông tin nhận dạng cá nhân (PII), từ các quy định tuân thủ như PCI-DSS và GDPR đến các cuộc tấn công mạng có chủ đích hoặc rò rỉ nội bộ không chủ ý. Để giảm thiểu rủi ro mất dữ liệu, điều trọng yếu là phải biên tập thông tin nhạy cảm trong các tệp được tải lên hoặc chia sẻ ra bên ngoài.

6. Tăng hiệu quả với ICAP Giải pháp

Sử dụng Giao thức thích ứng nội dung Internet ( ICAP ) , một ICAP Giải pháp cho phép các thiết bị bảo mật mạng chuyển lưu lượng mạng sang một máy chủ chuyên dụng để thực hiện các tác vụ như quét vi rút/mã độc hoặc Làm sạch dữ liệu. Điều này đảm bảo rằng tất cả các tệp đều được quét bằng cùng một chính sách.

Bằng cách chuyển hướng lưu lượng truy cập đến một ICAP Máy chủ, thiết bị mạng có thể tập trung vào mục đích chính của chúng, chẳng hạn như hiệu suất mạng, trong khi chuyên dụng ICAP Máy chủ nhanh chóng phân tích và Làm sạch các tệp chuyển tiếp với tác động tối thiểu đến hiệu suất. Cách tiếp cận này đặc biệt hiệu quả đối với an ninh mạng, vì nó cung cấp sự bảo vệ rộng rãi ở vành đai, các dịch vụ giá trị gia tăng và một lớp tin cậy bổ sung cho cả doanh nghiệp và các đối tác bên thứ ba.

Hỏi đáp

Một là gì ICAP Server?

Máy chủ giao thức thích ứng nội dung Internet (ICAP máy chủ) tương tự như máy chủ HTTP, ngoại trừ các dịch vụ ứng dụng ICAP Yêu cầu. RFC3507 nói, "ICAP yêu cầu PHẢI bắt đầu bằng một dòng yêu cầu có chứa một phương thức, URI hoàn chỉnh của ICAP tài nguyên đang được yêu cầu và một ICAP chuỗi phiên bản."

Một là gì ICAP Khách hàng?

Một ICAP Client là một ứng dụng phần mềm thiết lập kết nối với ICAP máy chủ để gửi yêu cầu.

Làm cách nào để chặn kết nối giữa người dùng cuối hoặc thiết bị và internet?

Bạn có thể mở rộng các máy chủ proxy trong suốt. Proxy trong suốt, còn được gọi là proxy nội tuyến, chặn proxy hoặc proxy bắt buộc, là một máy chủ chặn kết nối giữa người dùng cuối hoặc thiết bị với internet.

Bộ nhớ đệm proxy HTTP trong suốt là gì?

Bộ đệm proxy HTTP trong suốt là máy chủ chặn kết nối giữa internet và người dùng cuối hoặc thiết bị và máy chủ giao thức điều chỉnh nội dung Internet ( ICAP máy chủ) thường được sử dụng để thực hiện quét vi rút và lọc nội dung trong đó.

Lọc nội dung là gì?

Bạn có thể sử dụng ICAP Bộ lọc để gửi tin nhắn đến máy chủ được cấu hình sẵn để điều chỉnh nội dung. Ví dụ: điều này bao gồm các hoạt động cụ thể như quét vi rút, lọc nội dung, chèn quảng cáo và dịch ngôn ngữ.

Một là gì ICAP Tài nguyên?

Giống như tài nguyên HTTP, nhưng Mã định danh tài nguyên thống nhất (URI) đề cập đến một ICAP dịch vụ thực hiện điều chỉnh các thông điệp HTTP.

Chế độ sửa đổi yêu cầu và chế độ sửa đổi phản hồi là gì?

Ở chế độ "yêu cầu sửa đổi" (reqmod), máy khách gửi yêu cầu HTTP đến ICAP máy chủ. ICAP máy chủ sau đó có thể:

- Gửi lại phiên bản đã sửa đổi của yêu cầu.

- Gửi lại phản hồi HTTP cho yêu cầu.

- Trả về lỗi.

ICAP khách hàng phải xử lý cả ba loại phản hồi.

OPSWAT MetaDefender ICAP Server – Tin tưởng lưu lượng truy cập mạng của bạn

OPSWAT MetaDefender ICAP Server cung cấp khả năng bảo vệ tiên tiến cho lưu lượng mạng khỏi các tệp tải lên độc hại, các cuộc tấn công zero-day và rò rỉ dữ liệu nhạy cảm. MetaDefender ICAP Server quét và kiểm tra tất cả nội dung tệp đến trước khi nó đến mạng của tổ chức bạn. Giải pháp có thể được tích hợp với bất kỳ ICAP - thiết bị mạng được kích hoạt: bộ cân bằng tải, proxy chuyển tiếp/ngược, bộ điều khiển đầu vào, truyền tệp được quản lý ( MFT ), và nhiều hơn nữa. Tìm hiểu thêm về MetaDefender ICAP Server