Giới thiệu

Kể từ năm 2021, chúng ta đã chứng kiến sự gia tăng các cuộc tấn công mạng buôn lậu HTML nhắm vào các lĩnh vực tài chính ngân hàng trên khắp châu Mỹ Latinh. Các tác nhân đe dọa tiếp tục sử dụng kỹ thuật trốn tránh này trong các chiến dịch mã độc quy mô lớn để phát tán trojan như Mekotio, /style, Trickbot và QakBot. Những thách thức độc đáo trong việc phát hiện buôn lậu HTML bị xáo trộn làm cho nó trở thành một vectơ đe dọa dai dẳng và phổ biến.

Buôn lậu HTML sử dụng nhiều kỹ thuật lừa đảo khác nhau để cung cấp tải trọng độc hại đến các thiết bị đầu cuối của nạn nhân. Các tác nhân đe dọa thường ngụy trang các tập lệnh độc hại trong tệp đính kèm email hoặc chia sẻ tài liệu bị nhiễm mã độc. Một cách tiếp cận đặc biệt khó nắm bắt là sử dụng mã hóa Base64 để ẩn mã độc trong nội dung HTML.

Bài viết này mô tả chi tiết mã hóa Base64 như một kỹ thuật để làm xáo trộn tải trọng nhập lậu HTML. Chúng tôi kiểm tra những khó khăn vốn có trong việc phát hiện các mối đe dọa được mã hóa Base64 và cách các tổ chức có thể thực hiện các biện pháp phòng thủ mạnh mẽ chống lại chiến thuật này bằng cách sử dụng Các giải pháp của OPSWAT phòng chống mối đe dọa tiên tiến.

Sự lừa dối của mã hóa Base64

Mã hóa Base64 là một phương pháp chuyển đổi dữ liệu nhị phân thành văn bản và được sử dụng rộng rãi cho nhiều mục đích hợp pháp bao gồm truyền tệp và tệp đính kèm email. Tuy nhiên, nó cũng có thể bị khai thác cho các mục đích độc hại thông qua các kỹ thuật như xáo trộn tải trọng nhập lậu, nơi kẻ tấn công ẩn dữ liệu độc hại trong các tệp dường như vô hại.

Thay vì xáo trộn phức tạp, cách tiếp cận này nhúng tải trọng được mã hóa Base64 trực tiếp vào thẻ HTML như <img>

mã độc trốn tránh các bộ lọc tìm kiếm các tệp nhị phân độc hại bằng cách mã hóa các tệp thực thi dưới dạng văn bản lành tính. Trình duyệt mục tiêu có thể giải mã tập lệnh và lắp ráp tải trọng trên máy chủ. Mã hóa Base64 cho phép các cuộc tấn công mạnh mẽ ngay cả khi sử dụng hình ảnh phổ biến.

- Ẩn vào dữ liệu EXIF bằng steganography.

- Được nhúng trong pixel dưới dạng nhiễu.

- Được nối vào cuối tệp hình ảnh.

Luồng tấn công Base64

Những thách thức trong việc phát hiện các mối đe dọa được mã hóa

Các giải pháp chống vi rút truyền thống phụ thuộc nhiều vào phát hiện dựa trên chữ ký thường bỏ lỡ các biến thể mã độc mới bị xáo trộn bởi mã hóa Base64 và các chiến thuật kỹ thuật xã hội thường được sử dụng thành công để cung cấp tải trọng được mã hóa Base64 cho người dùng cuối không nghi ngờ.

Một sự lừa dối tiên tiến hơn như steganography ẩn mã độc trong các hình ảnh và tệp phương tiện lành tính. Mã hóa Base64 có thể ngụy trang mã độc dưới dạng tiếng ồn mà con người không thể nhận ra. Mặc dù mã hóa Base64 có mục đích sử dụng hợp pháp để truyền dữ liệu, nhưng điều trọng yếu là phải thận trọng với hình ảnh chứa chuỗi được mã hóa Base64, đặc biệt nếu chúng đến từ các nguồn không xác định.

Những thách thức khác cản trở việc phát hiện các mối đe dọa được mã hóa Base64 bao gồm:

- Mã hóa tải trọng được chia thành nhiều tệp và được lắp ráp lại cục bộ.

- Biến đổi mã độc vượt qua cơ sở dữ liệu chữ ký tĩnh.

- Chèn khoảng trắng thừa hoặc ký tự làm hỏng chữ ký.

- Chèn các loại tệp bất thường hiếm khi được kiểm tra bởi các chương trình chống vi rút truyền thống.

- Phân phối nhanh chóng các biến thể mới trước khi chữ ký được cập nhật.

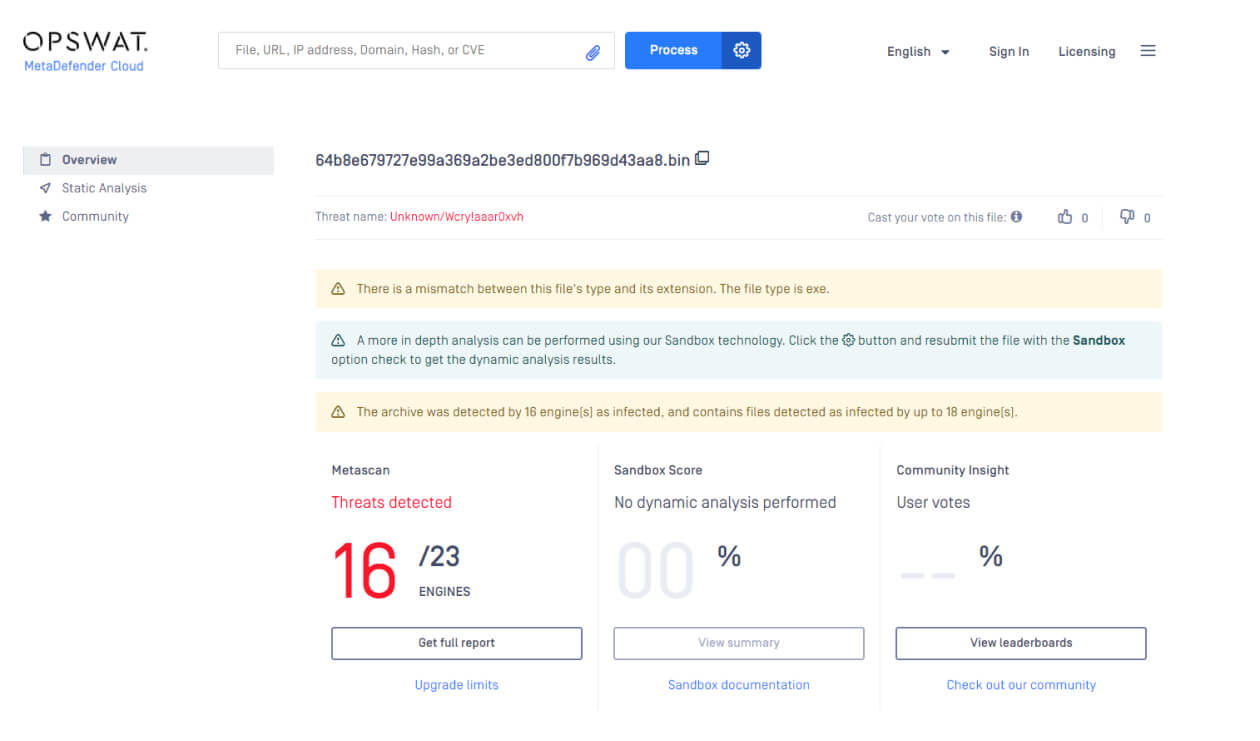

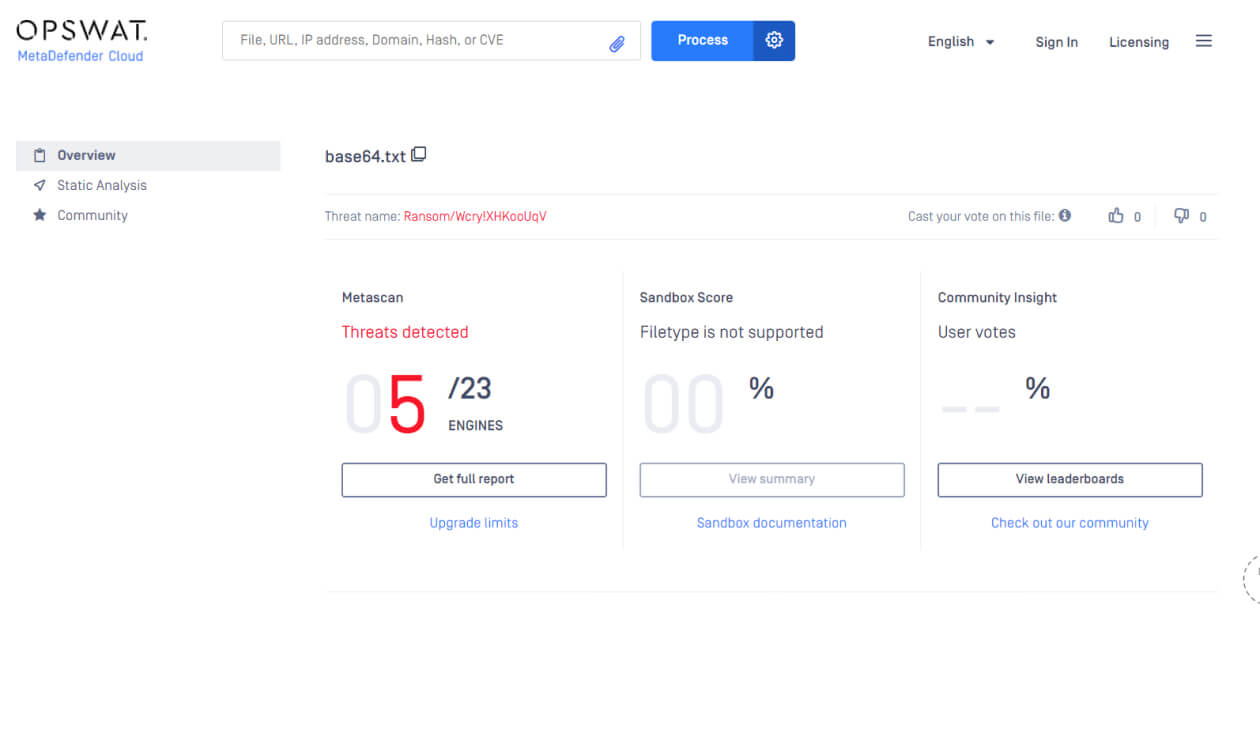

Khám phá tải trọng nhập lậu với OPSWAT MetaDefender Core

Mặc dù các công cụ chống vi rút đơn lẻ có hiệu quả hạn chế chống lại các mối đe dọa mới nổi, việc kết hợp nhiều công cụ có thể làm tăng đáng kể tỷ lệ phát hiện mã độc. OPSWAT MetaDefender Core Tận dụng hơn 30 trình quét phòng chống mã độc để phát hiện tới 99,2% mã độc đã biết và zero-day.

Cải thiện cơ sở dữ liệu chữ ký tĩnh để phát hiện mã độc mới là một khởi đầu tốt, nhưng vẫn có khả năng các tải trọng lậu lọt qua phần mềm diệt vi rút. Các doanh nghiệp cần một chiến lược phòng thủ chuyên sâu mạnh mẽ với nhiều lớp bảo mật để ngăn chặn các cuộc tấn công zero-day. Điều này bao gồm việc sử dụng các công nghệ bảo vệ động như Công nghệ nâng cao nhận dạng mã độc với đa ứng dụng xử lý , Deep CDR (Content Disarm and Reconstruction) và Adaptive Sandbox . Các công nghệ này có thể giúp phát hiện và chặn các cuộc tấn công mã độc ngay từ đầu (đặc biệt là các cuộc tấn công sử dụng HTML để lén lút đưa vào các liên kết và tệp đính kèm) và bảo vệ dữ liệu nhạy cảm.

Xem kết quả mẫu tại metadefender.OPSWAT.com.

Phát hiện chủ động với Deep CDR Và Adaptive Sandbox

Deep CDR ngăn chặn các lược đồ mã hóa Base64 thực thi bằng cách giải mã và tái tạo các tệp đã được Làm sạch không có bất kỳ mã độc hại tiềm ẩn nào. Đối với các loại tệp như hình ảnh được nhúng trong tệp HTML, Deep CDR thực hiện giải mã, loại bỏ mối đe dọa và tái tạo để đảm bảo hình ảnh đã Làm sạch được khôi phục một cách an toàn.

Deep CDR duy trì độ trung thực của hình ảnh khi Làm sạch các nỗ lực tiêm Base64. Người dùng có thể xem hình ảnh được giải mã an toàn với các mối đe dọa tiềm ẩn được vô hiệu hóa liền mạch trong nền. Điều này cung cấp khả năng bảo vệ mạnh mẽ mà không làm gián đoạn quy trình làm việc.

MetaDefender Sandbox là một công nghệ phân tích mã độc dựa trên mô phỏng, quét hàng nghìn tệp để tìm mã độc một cách nhanh chóng và phát hiện đồng thời mọi lớp xáo trộn để xác định các Chỉ số thỏa hiệp (IOC) có giá trị.

Khi phân tích các tệp tận dụng các kỹ thuật xáo trộn như tải trọng được mã hóa Base64 hoặc buôn lậu HTML, MetaDefender Sandbox kiểm tra kỹ lưỡng các tệp, trích xuất JavaScript và mô phỏng hành vi của chúng để theo dõi chặt chẽ mọi hoạt động đáng ngờ. Khả năng phân tích thích ứng này cho phép MetaDefender Sandbox để xác định các hành động độc hại, chẳng hạn như nỗ lực giải mã và thực thi mã độc được mã hóa Base64 hoặc chạy các tập lệnh ẩn được nhúng trong nội dung HTML.

Vượt ra ngoài phòng thủ vành đai

Mối đe dọa bí mật gây ra bởi các cuộc tấn công Base64 nhấn mạnh lý do tại sao các doanh nghiệp phải mở rộng phòng thủ của họ ngoài các biện pháp bảo vệ chống lại các nguồn bên ngoài không xác định. Điều trọng yếu là phải dự đoán rằng các tệp độc hại có thể vi phạm các thiết bị đầu cuối nội bộ của bạn mặc dù bảo mật mạng mạnh mẽ. Là một lớp phòng thủ bổ sung, bảo vệ thiết bị đầu cuối mạnh mẽ là không thể thiếu. OPSWAT MetaDefender tạo điều kiện chủ động Bảo mật tệp tin bằng cách quét các tệp đến bằng nhiều trình quét phòng chống mã độc. Điều này giúp xác định các mối đe dọa zero-day bị xáo trộn có thể trốn tránh các biện pháp phòng thủ vành đai.

Công nghệ khắc phục như Deep CDR tiến thêm một bước nữa bằng cách vô hiệu hóa, vô hiệu hóa và tái tạo các tệp có khả năng gây hại trước khi chúng xâm phạm các thiết bị đầu cuối. Triển khai toàn diện như vậy Bảo mật tệp tin các biện pháp hạn chế thiệt hại do các mối đe dọa xâm phạm vành đai của bạn gây ra và giảm sự phụ thuộc vào an ninh vành đai như tuyến phòng thủ duy nhất.

OPSWAT cho phép các tổ chức triển khai bảo mật thiết bị đầu cuối nhiều lớp, đóng vai trò bảo vệ trọng yếu chống lại các mối đe dọa đang phát triển trong bối cảnh ngày nay.