Nó bắt đầu với một bạo chúa bị cầm tù, cắt tóc và một người hầu xăm mình. Ít nhất, đó là cách Herodotus nói với nó.

Thường được trích dẫn như là ví dụ đầu tiên của steganography, che giấu một thông điệp trong một thông điệp khác, một vị vua lưu vong tên là Histiaeus muốn bắt đầu một cuộc nổi dậy chống lại một đối thủ. Giải pháp của anh ta là cạo râu và xăm một thông điệp trên đầu của một người hầu. Khi tóc mọc trở lại, thông điệp ẩn dễ dàng được gửi qua lãnh thổ kẻ thù.

Histiaeus đã thực hiện cuộc tấn công steganographic thành công đầu tiên. Anh ta đã sử dụng dữ liệu ẩn trong tầm nhìn rõ ràng để làm hại kẻ thù. Tôi luôn thích câu chuyện này. Nó cho thấy một phương pháp che giấu dữ liệu đơn giản có thể gây ra hậu quả tai hại như thế nào - trong trường hợp này là một cuộc nổi dậy tàn khốc.

Các cuộc tấn công dựa trên steganography hiện đại thường ẩn mã độc trong các tệp hình ảnh vô hại, tạo ra một liên kết trọng yếu trong chuỗi lây nhiễm của tác nhân đe dọa, giống như thông điệp ẩn của Histiaeus là mắt xích đầu tiên trong chuỗi tấn công của anh ta.

Steganography cũng được sử dụng để trích xuất dữ liệu từ máy của nạn nhân. Ví dụ: kẻ tấn công cần gửi dữ liệu về nhà sau khi truy cập mạng doanh nghiệp. mã độc dựa trên Steganographic đạt được mục tiêu này.

Việc ẩn mã độc trong hình ảnh khó đến mức nào? Như một bằng chứng về khái niệm, sẽ rất thú vị khi thử nó và tạo một video thể hiện hành trình tấn công hình ảnh steganographic của tôi. Rất may, không cần xăm da đầu!

Tạo mã độc hình ảnh dễ dàng như thế nào?

Những cuộc tấn công này có vẻ tinh vi, nhưng phần mềm làm cho việc nhúng dữ liệu vào hình ảnh không gây đau đớn. Các chương trình steganography miễn phí và có sẵn như 1-2 Steganography, OpenStego và QuickStego có sẵn và thân thiện với người dùng.

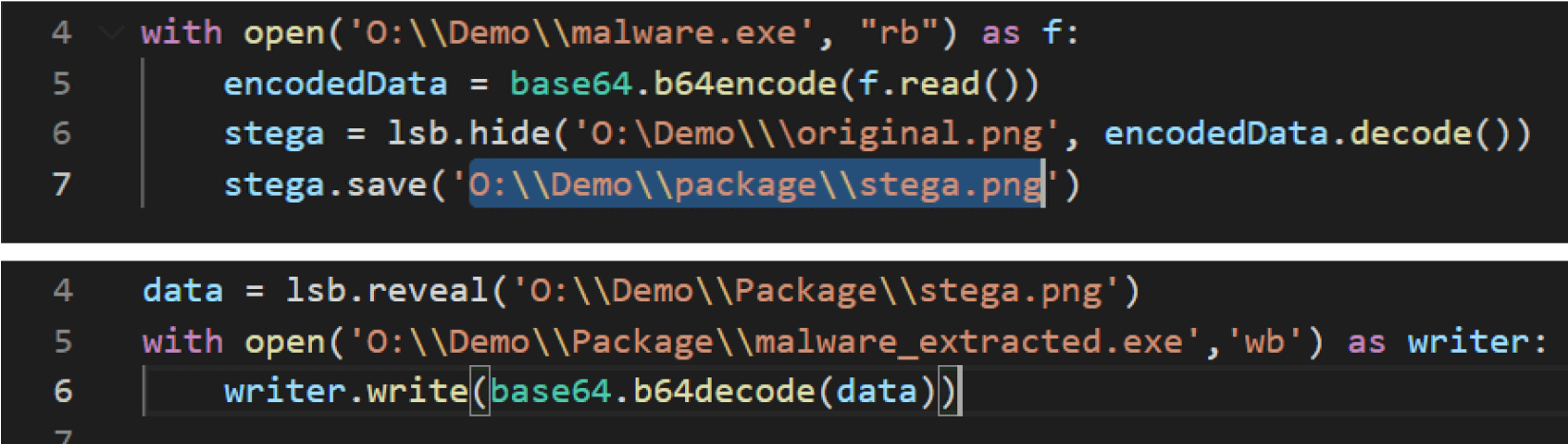

Với những công cụ này, mã độc có thể được tạo và trích xuất trong vài phút với một vài dòng mã. Mã hình dưới đây minh họa cách tôi sử dụng thư viện Python judyb để ẩn và tiết lộ dữ liệu trong hình ảnh.

Với một mô-đun Python đơn giản, bạn cũng có thể ẩn thông tin trong hình ảnh và gửi nó đến bất cứ đâu bạn muốn. Steganography là niềm vui. Bạn có thể sử dụng nó để chuyển tin nhắn bí mật cho bạn bè, nhưng những kẻ tấn công có thể phát tán mã độc và lây nhiễm mạng.

Tại sao nó hiệu quả?

Thật dễ dàng để ẩn mã độc trong hình ảnh nhưng khó phát hiện.

Những kẻ tấn công nhúng dữ liệu ở cấp độ bit / pixel, do đó, tải trọng độc hại gần như không thể phát hiện được với hầu hết các công cụ quét chống mã độc. Hình ảnh độc hại dễ dàng bỏ qua hầu hết các phương pháp phát hiện chống mã độc theo thời gian thực.

Làm thế nào để ngăn chặn các cuộc tấn công stenographic - Nội dung sâu, Giải giáp & Tái thiết

Vì các phương pháp dựa trên phát hiện không hiệu quả, chúng ta cần một cách khác để phát hiện mã độc ẩn trong hình ảnh.

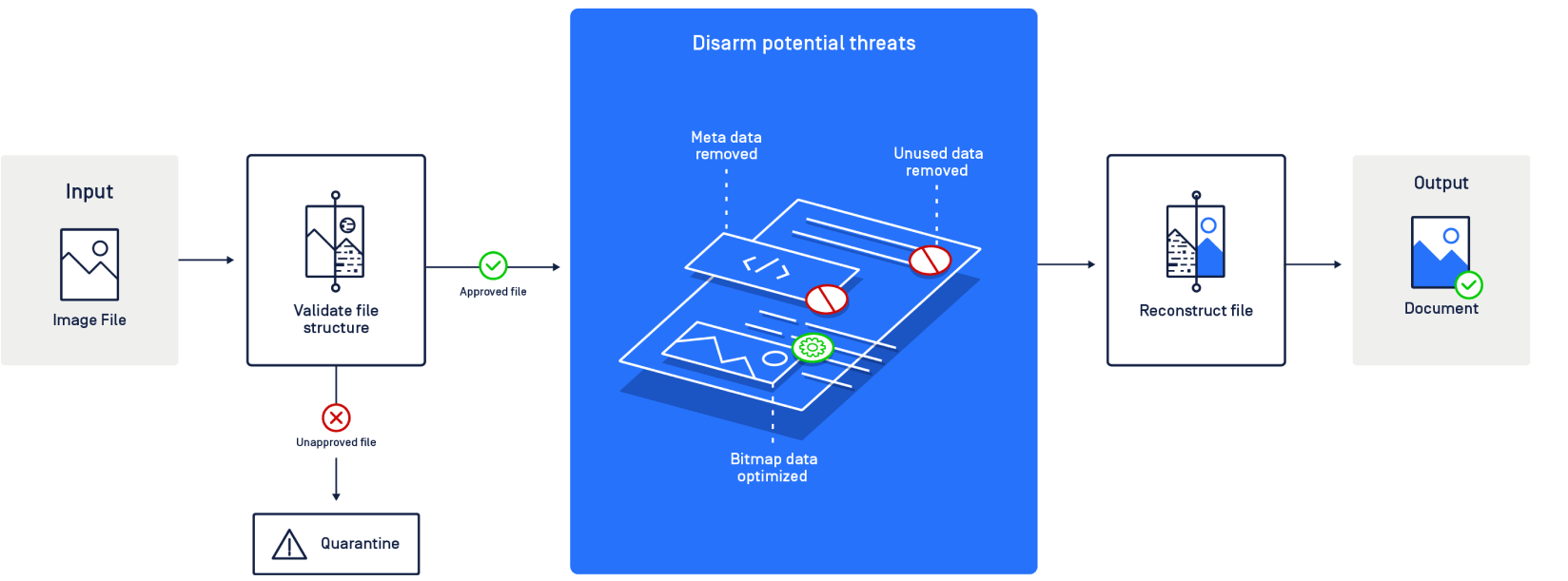

May mắn thay, có một phương pháp mạnh mẽ được gọi là CDR (Content Disarm and Reconstruction) để chia nhỏ các tệp để loại bỏ dữ liệu có hại. Còn được gọi là Làm sạch dữ liệu, CDR là một giải pháp bảo mật không tin cậy giả định tất cả các tệp đều độc hại. Nó giải cấu trúc các tệp và loại bỏ nội dung thực thi và các yếu tố không khớp với các tiêu chuẩn loại tệp bên trong tệp. Cuối cùng, nó xây dựng lại các tệp đảm bảo khả năng sử dụng đầy đủ với nội dung an toàn.

Một phiên bản mạnh mẽ hơn của CDR có tên là Deep CDR , kiểm tra kỹ hơn hình ảnh bằng cách xem xét hồ sơ, siêu dữ liệu và điểm ảnh để tìm nội dung có hại.

Deep CDR sử dụng Làm sạch đệ quy để vô hiệu hóa các mối đe dọa. Nếu kẻ tấn công nhúng hình ảnh này vào PDF, Deep CDR quét và Làm sạch mọi đối tượng trong PDF.

Nó cũng loại bỏ bất kỳ siêu dữ liệu có cấu trúc nào, giúp bảo mật và quyền riêng tư. Những kẻ tấn công có thể ẩn trojan trong siêu dữ liệu. Tước siêu dữ liệu khỏi tệp hình ảnh sẽ ngăn chặn vectơ tấn công này.

Ở cấp độ pixel, chương trình của chúng tôi loại bỏ dữ liệu không sử dụng có khả năng chứa tải trọng một phần. Nó thêm nhiễu ngẫu nhiên vào các pixel đó, làm gián đoạn khả năng thực thi mã độc hại của tải trọng.

Chúng tôi cũng có thể tối ưu hóa dữ liệu bitmap. Thuật toán nén loại bỏ dữ liệu không sử dụng nơi dữ liệu độc hại được ẩn mà không ảnh hưởng đến chất lượng hình ảnh.

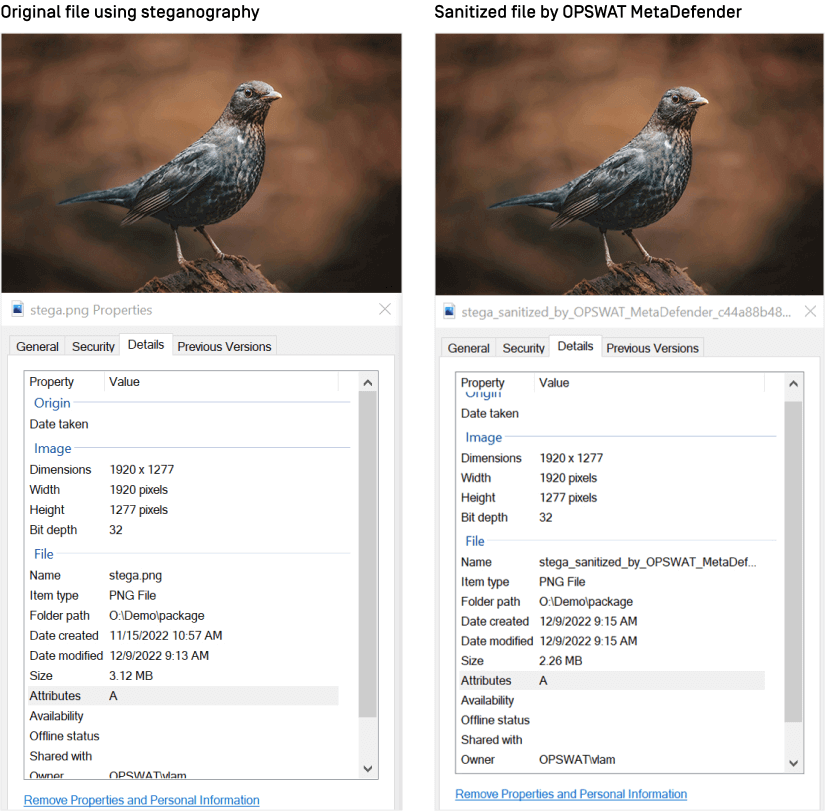

Như bạn có thể thấy trong ví dụ bên dưới, chất lượng hình ảnh vẫn giữ nguyên.

Nếu bạn thích tìm hiểu về steganography và quan tâm đến nhiều chủ đề an ninh mạng hơn, hãy đăng ký danh sách gửi thư của chúng tôi.

Bạn lo lắng về an ninh mạng của tổ chức mình? Liên hệ với một OPSWAT Chuyên gia bảo mật ngay hôm nay!