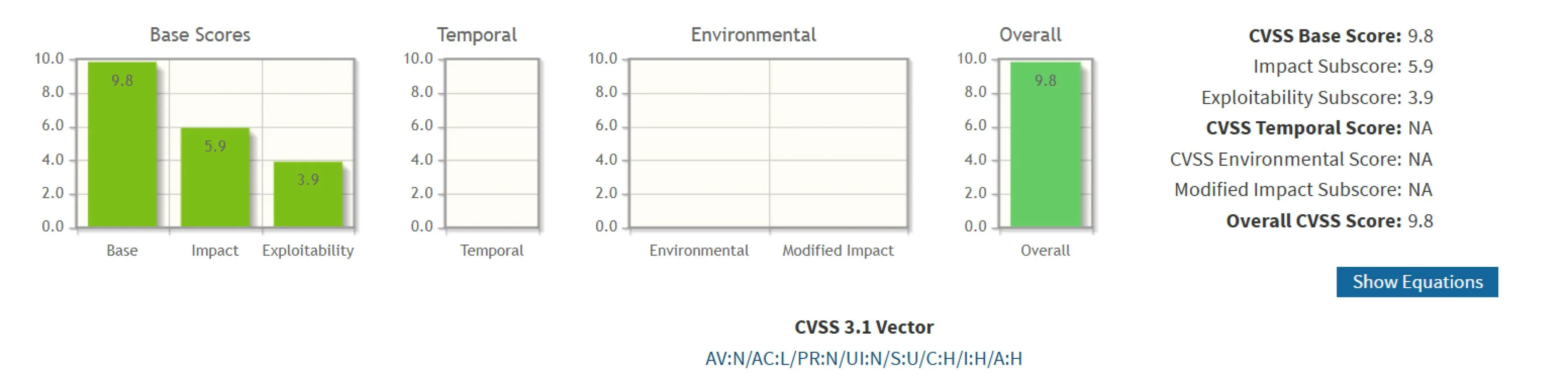

Lỗ hổng CVE-2025-66516, được phát hiện lần đầu vào ngày 4 tháng 12 năm 2025, là một lỗ hổng nghiêm trọng ( điểm mức độ nghiêm trọng 9.8 theo NVD ) trong Apache Tika, cho thấy tác động to lớn mà một lỗi duy nhất trong một thành phần phụ trợ được sử dụng rộng rãi có thể gây ra cho các ứng dụng hiện đại. Apache Tika được tích hợp sâu trong quy trình xử lý tài liệu (PDF, PPT, XLS) để lập chỉ mục, tìm kiếm, tuân thủ và phân tích nội dung, thường hoạt động ngầm với quyền truy cập rộng rãi vào các hệ thống và dữ liệu. Khi một lỗ hổng xuất hiện ở lớp này, nó có thể gây nguy hiểm cho toàn bộ môi trường, ngay cả khi thư viện bị ảnh hưởng không được người dùng cuối tiếp xúc trực tiếp.

Chỉ dựa vào việc vá lỗi thôi không còn đủ để phòng thủ trước loại tấn công nghiêm trọng này. Các tổ chức cần một phương pháp bảo mật đa lớp, giả định rằng các lỗ hổng sẽ xảy ra và tập trung vào việc giảm thiểu rủi ro ở mọi giai đoạn.

Trong bài viết này, chúng ta sẽ xem xét ba lớp bổ sung cho nhau:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- Phát hiện hành vi độc hại của tài liệu thông qua phân tích nâng cao với tính năng Phát hiện lỗ hổng Zero-Day.

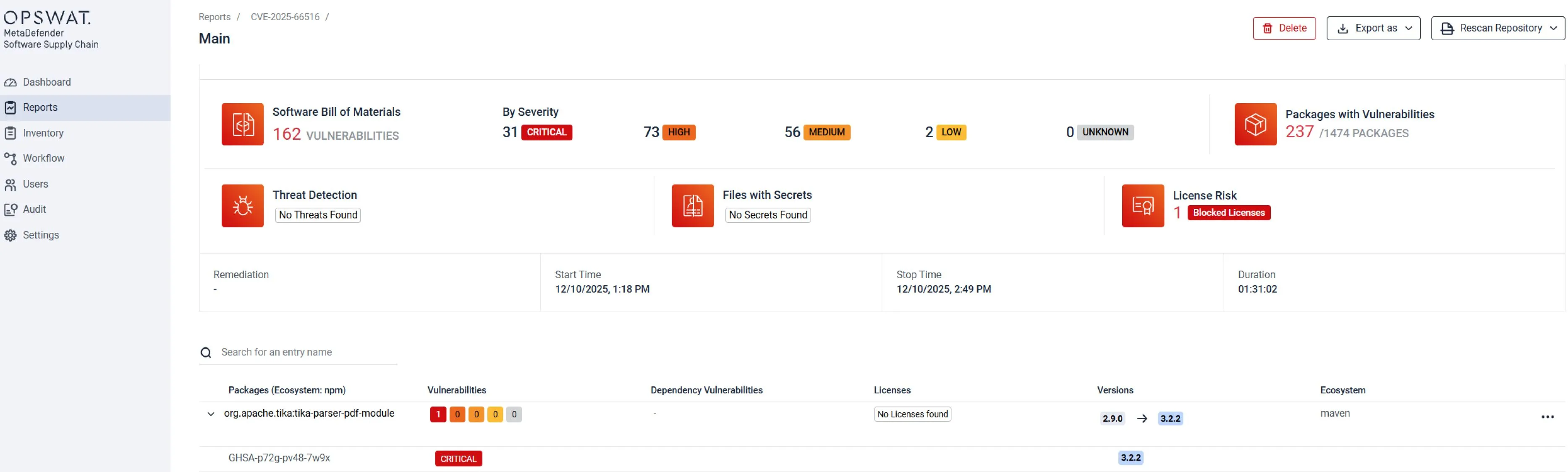

- Đảm bảo an toàn cho chuỗi cung ứng phần mềm để phát hiện lỗ hổng XXE nghiêm trọng trong các thư viện phụ thuộc của Apache Tika bằng SBOM (Danh mục thành phần phần mềm ) và SCA (phân tích thành phần phần mềm).

Nhìn chung, các lớp bảo mật này tạo nên một chiến lược phòng thủ đa lớp hiệu quả, giúp giảm thiểu cả các lỗ hổng đã biết và các mối đe dọa dựa trên tập tin trong tương lai.

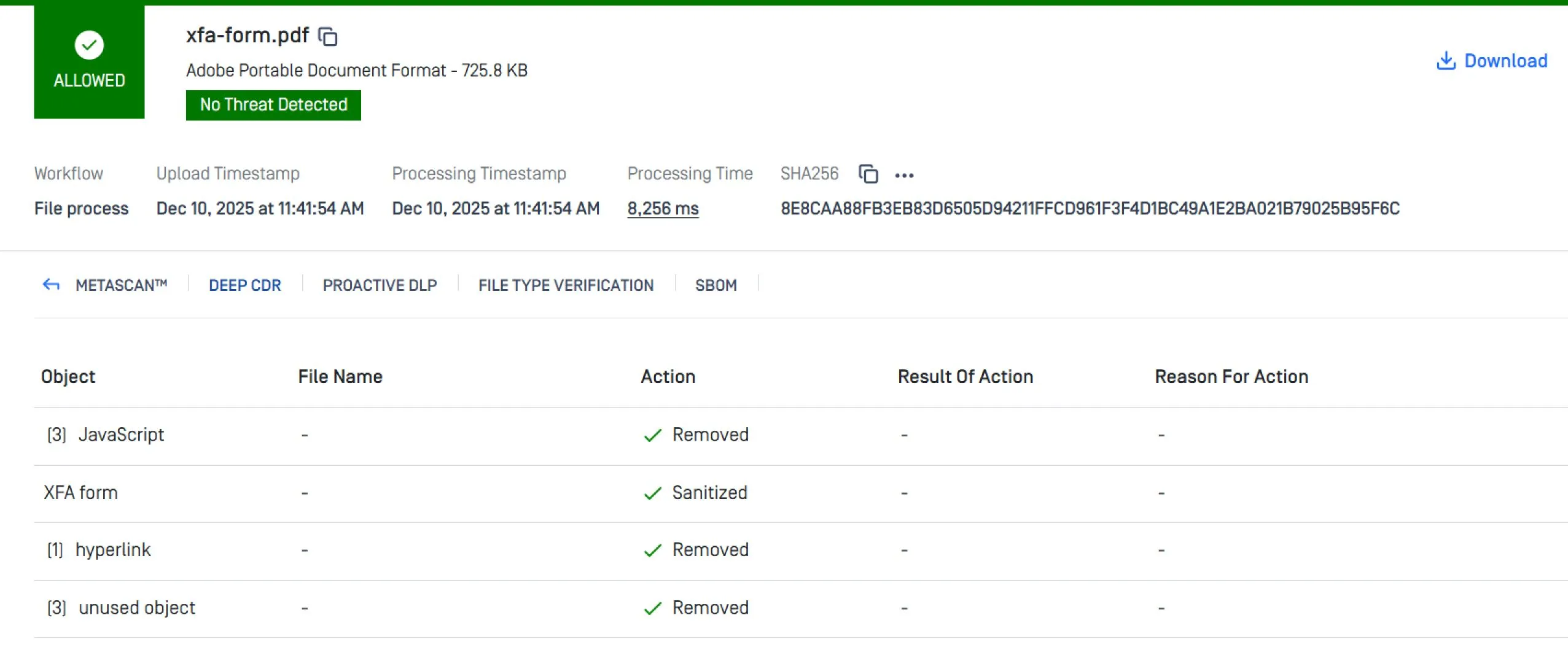

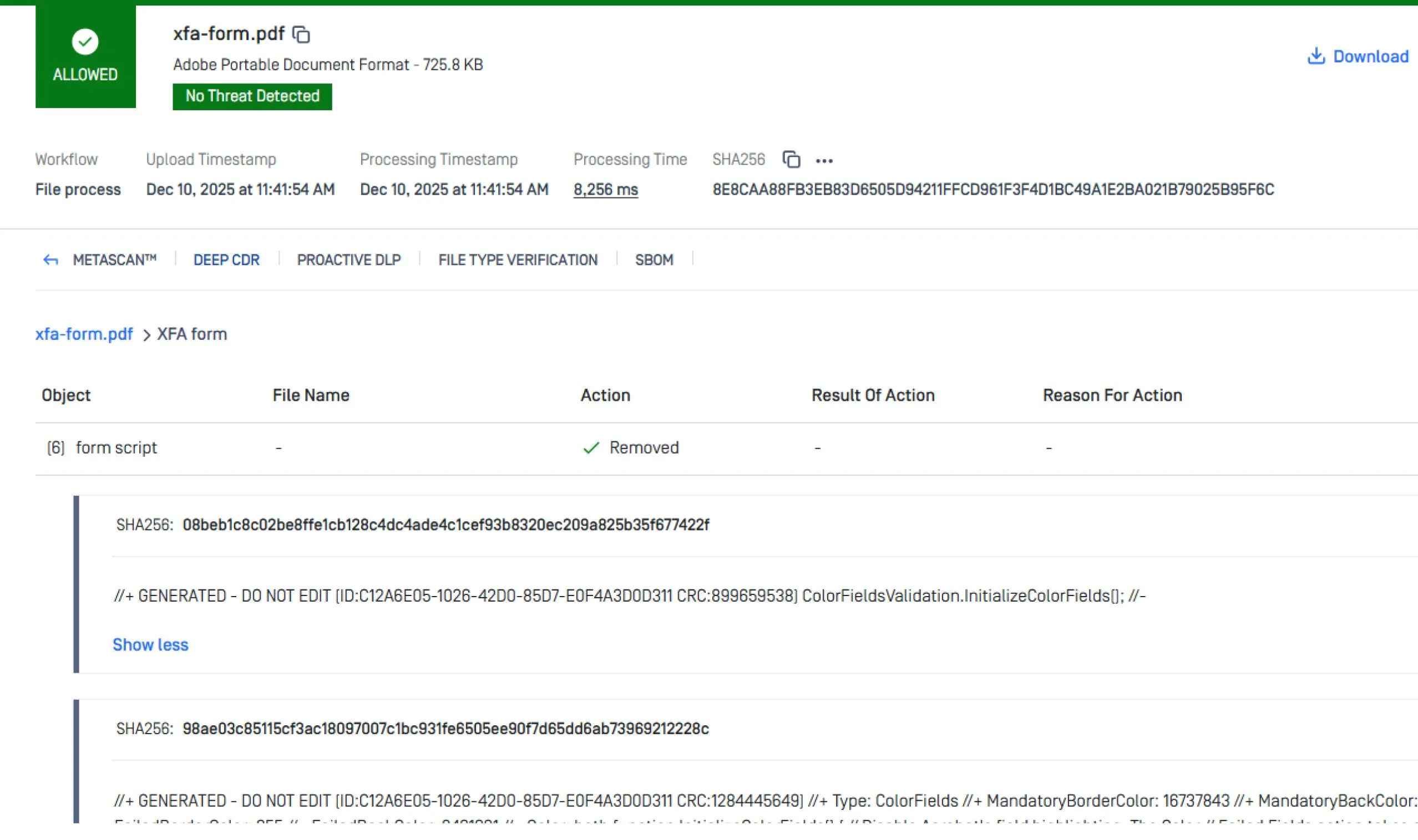

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

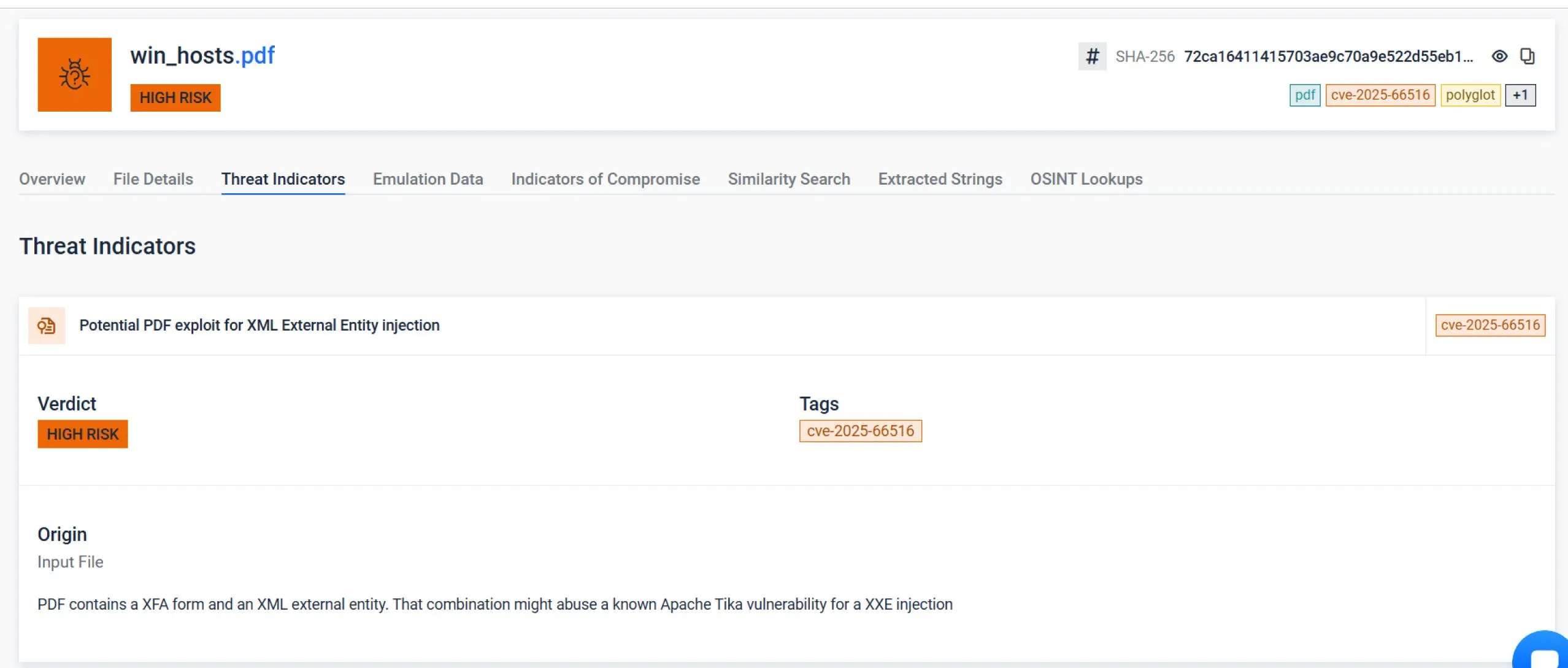

2. Phân tích hành vi với phát hiện lỗ hổng bảo mật zero-day

Bằng cách kết hợp các quy tắc phát hiện nâng cao với mô phỏng thời gian thực, OPSWAT Công nghệ hộp cát dựa trên mô phỏng độc quyền của Filescan - Nền tảng phân tích phần mềm độc hại thế hệ tiếp theo .

Việc công bố các lỗ hổng bảo mật hoặc các bản vá lỗi từ nhà cung cấp thường không theo kịp tốc độ lây lan của các cuộc tấn công zero-day; OPSWAT Công nghệ này tận dụng phân tích động với trí tuệ nhân tạo tích hợp để phát hiện và ngăn chặn chúng. Thay vì dựa vào các biện pháp giảm thiểu bằng phần mềm, công nghệ của chúng tôi thực hiện phân tích chuyên sâu ở cấp độ tệp đối với các tệp PDF để hiểu hành vi của chúng và các khả năng hệ thống mà chúng cố gắng khai thác: biểu mẫu XFA nhúng tham chiếu đến một thực thể XML bên ngoài nguy hiểm.

Điều này cho phép phát hiện các bất thường về cấu trúc được đánh giá dựa trên tác động của cuộc tấn công thực tế, các kỹ thuật khai thác đã biết, và thậm chí cả các cuộc tấn công zero-day dựa vào các lỗ hổng bảo mật chưa được ghi nhận hoặc mới nổi. Tìm hiểu thêm về Phát hiện Zero-Day OPSWAT

3. Bảo mật chuỗi cung ứng phần mềm

Một quy trình chuỗi cung ứng phần mềm an toàn có thể giúp xác định xem bất kỳ dịch vụ hoặc thành phần nào đang dựa vào phiên bản Apache Tika dễ bị tổn thương do lỗ hổng CVE-2025-66516 hay không.

Bằng cách tích hợp các công cụ quét phụ thuộc tự động như SCA (phân tích thành phần phần mềm) vào các quy trình CI/CD, các tổ chức có thể liên tục phát hiện các thư viện lỗi thời, các phụ thuộc bắc cầu hoặc các mô-đun ẩn vẫn tham chiếu đến Tika ≤ 3.2.1. Tìm hiểu thêm về OPSWAT MetaDefender Software Supply Chain

Các công cụ quét này phát hiện sớm các phiên bản dễ bị tổn thương, cho phép các nhóm chặn việc triển khai hoặc kích hoạt nâng cấp bắt buộc lên các phiên bản đã được vá lỗi như Tika 3.2.2.

Kết hợp với việc tạo SBOM (Danh mục thành phần phần mềm ) và kiểm toán kho định kỳ, phương pháp này đảm bảo tính minh bạch hoàn toàn đối với các thư viện của bên thứ ba và giảm nguy cơ mã độc hại xâm nhập vào môi trường sản xuất.

Tại sao bảo mật đa lớp lại quan trọng

Lỗ hổng CVE-2025-66516 cho thấy các cuộc tấn công hiện đại hiếm khi chỉ dựa vào một điểm yếu duy nhất. Thay vào đó, chúng khai thác các định dạng tệp tin đáng tin cậy, các thư viện phân tích cú pháp đáng tin cậy và các quy trình tự động hóa đáng tin cậy. Khi bất kỳ giả định nào trong số này bị phá vỡ, các hệ thống phía sau sẽ gánh chịu rủi ro. Đó là lý do tại sao chỉ dựa vào việc vá lỗi hoặc phòng thủ biên giới không còn đủ nữa.

Mô hình bảo mật đa lớp (thường được gọi là phòng thủ theo chiều sâu) giả định rằng các biện pháp kiểm soát cuối cùng sẽ thất bại và thiết kế các biện pháp bảo vệ phù hợp:

- Nếu quá trình vá lỗi bị trì hoãn hoặc không hoàn tất, việc làm sạch tập tin đầu vào sẽ đảm bảo rằng nội dung nguy hiểm, chẳng hạn như biểu mẫu XFA hoặc tham chiếu thực thể bên ngoài, sẽ bị loại bỏ trước khi chúng có thể tiếp cận mã dễ bị tổn thương.

- Nếu một tập tin độc hại vượt qua các bước kiểm tra tĩnh, việc phân tích hành vi và mô phỏng vẫn có thể phát hiện các nỗ lực khai thác dựa trên hành vi thực thi thực tế chứ không phải dựa trên các chữ ký đã biết.

- Nếu mã độc hại xâm nhập vào môi trường thông qua các thư viện phụ thuộc, các quy trình chuỗi cung ứng phần mềm an toàn sẽ cung cấp khả năng giám sát và thực thi để ngăn chặn việc triển khai các thành phần dễ bị tổn thương ngay từ đầu.

Mỗi lớp này giải quyết một giai đoạn khác nhau của vòng đời tấn công: trước khi phân tích cú pháp, trong quá trình thực thi và xuyên suốt quá trình phát triển và triển khai. Cùng nhau, chúng làm giảm cả khả năng bị khai thác và phạm vi ảnh hưởng nếu lỗ hổng được phát hiện sau khi hệ thống đã được đưa vào sản xuất.

Đối với các tổ chức xử lý các tập tin không đáng tin cậy trên quy mô lớn, đặc biệt là trong các dịch vụ phụ trợ tự động, phương pháp bảo mật đa lớp này là rất cần thiết. Các lỗ hổng như CVE-2025-66516 sẽ tiếp tục xuất hiện, nhưng với bảo mật đa lớp được thiết lập, chúng trở thành những rủi ro có thể quản lý được thay vì những sự cố nghiêm trọng.

Giới thiệu về Apache Tika

Apache Tika là một thư viện Java nhận vào nhiều loại tệp (PDF, Word, PowerPoint, v.v.) và trích xuất văn bản và siêu dữ liệu để các ứng dụng có thể lập chỉ mục, tìm kiếm hoặc phân tích tài liệu. Nó được sử dụng rộng rãi trong các hệ thống như công cụ tìm kiếm, công cụ khám phá điện tử và bất kỳ ứng dụng web nào cho phép người dùng tải lên tài liệu để xử lý tự động.

Thông tin về CVE-2025-66516

Điểm yếu dễ bị tấn công là lỗ hổng XXE (XML External Entity) được kích hoạt khi Tika phân tích các tệp PDF chứa biểu mẫu XFA (XML Forms Architecture) độc hại. XXE có nghĩa là khi Tika xử lý XML bên trong tệp PDF, nó có thể bị đánh lừa để tải các "thực thể bên ngoài" trỏ đến các tệp cục bộ hoặc URL từ xa, điều này là không được phép.

CVE-2025-66516 là một lỗ hổng bảo mật nghiêm trọng trong Apache Tika cho phép kẻ tấn công kích hoạt tấn công XXE bằng cách gửi một tệp PDF được tạo đặc biệt chứa biểu mẫu XFA độc hại. Lỗ hổng này ảnh hưởng đến nhiều mô-đun (phiên bản tika-core ≤ 3.2.1, tika-pdf-module và tika-parsers) và có mức độ nghiêm trọng CVSS 9.8. Nếu bị khai thác, kẻ tấn công có thể đọc các tệp máy chủ nhạy cảm, thực hiện tấn công giả mạo yêu cầu phía máy chủ (SSRF) hoặc thậm chí thực thi mã từ xa.

Trong trường hợp này, lỗ hổng nằm ở thư viện lõi của Tika (tika-core), chứ không chỉ riêng mô-đun phân tích cú pháp PDF, vì vậy ngay cả việc chỉ cập nhật mô-đun PDF cũng không đủ.

Các trường hợp sử dụng điển hình có nguy cơ

Bất kỳ ứng dụng nào cho phép người dùng tải lên các tệp PDF để xem trước, lập chỉ mục hoặc trích xuất văn bản, hoặc sử dụng Tika trong nền để xử lý tự động các tệp tải lên đó đều có nguy cơ bị tấn công, đặc biệt nếu nó chạy trong một dịch vụ phụ trợ có quyền truy cập vào mạng nội bộ hoặc các tệp nhạy cảm.

Bảo vệ quy trình làm việc tệp của bạn

Tìm hiểu cách các công nghệ của OPSWAT có thể phối hợp với nhau để bảo vệ tổ chức của bạn khỏi cả các lỗ hổng đã biết và các mối đe dọa zero-day mới.