Chỉ tính riêng tháng 1 năm 2025, NIST đã nhận được 4.085 lỗ hổng đáng kinh ngạc, tạo nên một khởi đầu năm có rủi ro cực kỳ cao khi các mối đe dọa bị khai thác tích cực gia tăng. Đáng chú ý trong số đó, CVE-2025-21298 là lỗ hổng RCE (thực thi mã từ xa) không cần nhấp chuột trong Microsoft Windows OLE với điểm CVSS là 9,8. Lỗ hổng bảo mật này cho phép kẻ tấn công xâm phạm hệ thống chỉ bằng cách lừa người dùng xem trước email RTF độc hại trong Outlook — không cần nhấp chuột.

Trong blog này, chúng tôi sẽ phân tích những sắc thái kỹ thuật của lỗ hổng bảo mật này, tìm hiểu cách OPSWAT MetaDefender Core giảm thiểu các mối đe dọa zero-day như vậy và đưa ra các khuyến nghị khả thi cho các doanh nghiệp.

Hiểu về lỗ hổng

Tận dụng Kỹ thuật Tấn công Không cần Nhấp chuột

Tấn công không cần nhấp chuột khai thác lỗ hổng phần mềm để khởi chạy cuộc tấn công mà không cần bất kỳ tương tác nào của người dùng. Điều này có nghĩa là phần mềm độc hại có thể được cài đặt hoặc các hành động độc hại khác được thực hiện trên thiết bị của người dùng mà không cần mục tiêu nhấp vào liên kết, mở tệp hoặc thực hiện bất kỳ hành động nào - khiến nó đặc biệt nguy hiểm và khó phát hiện.

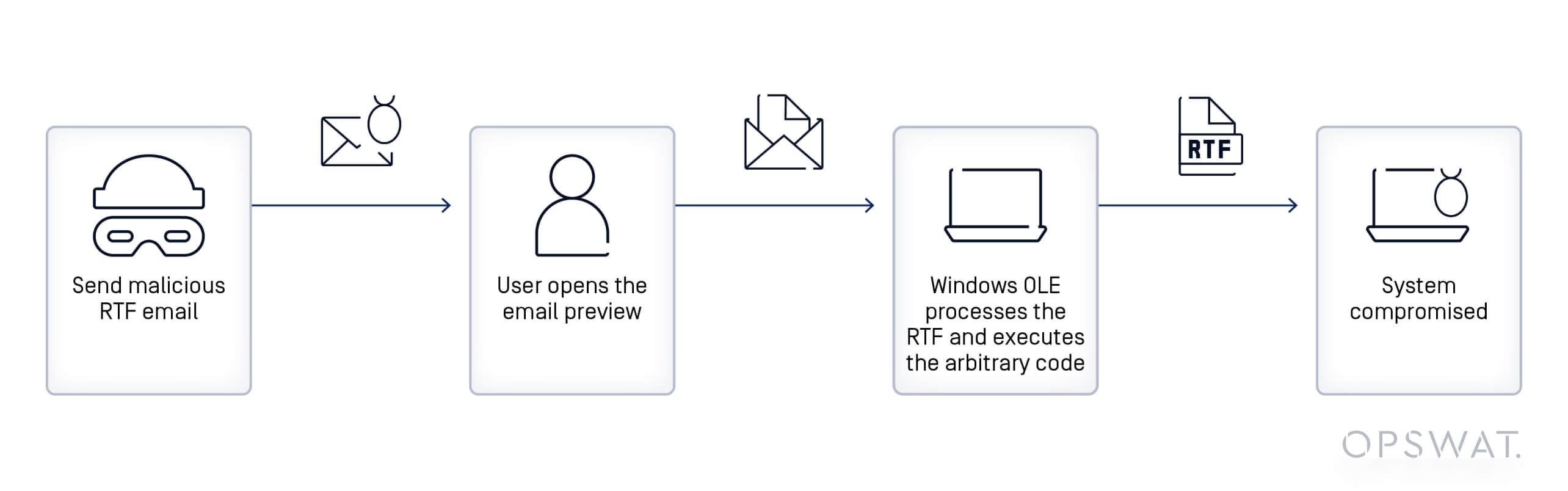

Luồng tấn công CVE-2025-21298

Lỗ hổng tồn tại trong hệ thống Windows OLE, cụ thể là trong ole32.dll thư viện UtOlePresStmToContentsStm chức năng. Chức năng này xử lý việc chuyển đổi dữ liệu trong các cấu trúc lưu trữ OLE nhưng lại chứa vấn đề hỏng bộ nhớ mà kẻ tấn công có thể khai thác để thực thi mã tùy ý.

Kẻ tấn công gửi một tài liệu RTF được thiết kế đặc biệt có chứa các đối tượng OLE độc hại qua email. Khi đến hệ thống của nạn nhân, ứng dụng email sẽ xử lý tệp đính kèm khi người nhận mở hoặc xem trước tin nhắn trong Microsoft Outlook. Hệ thống Windows OLE sẽ tương tác với các đối tượng nhúng, sử dụng lỗ hổng UtOlePresStmToContentsStm chức năng xử lý OLE.

Trong giai đoạn này, chức năng này cố gắng chuyển đổi dữ liệu trong các cấu trúc lưu trữ OLE, dẫn đến hỏng bộ nhớ. Hỏng bộ nhớ này cho phép RCE, cấp cho kẻ tấn công khả năng thực thi các lệnh tùy ý trên hệ thống bị xâm phạm với cùng đặc quyền như người dùng hiện tại.

Bằng chứng khai thác cho CVE-2025-21298 đã được công bố trên GitHub để tái tạo cuộc tấn công này.

Ngăn chặn lỗ hổng Zero-Day bằng OPSWAT MetaDefender Core

Các lỗ hổng zero-day là những mối đe dọa thách thức nhất trong an ninh mạng hiện đại, vì chúng xuất hiện bất ngờ và có thể bị khai thác trước khi các nhà cung cấp có thời gian phát hành bản vá. Những lỗ hổng nghiêm trọng này thường cho phép xâm phạm hệ thống ngay lập tức, khiến các bên bảo vệ có rất ít thời gian để phản ứng. CVE-2025-21298 là một lỗ hổng zero-day đặc biệt nguy hiểm.

OPSWAT MetaDefender Core được định vị ở vị trí hàng đầu trong việc phát hiện và ngăn chặn mối đe dọa tiên tiến, cung cấp phương pháp tiếp cận bảo mật nhiều lớp đặc biệt hiệu quả chống lại các cuộc tấn công zero-day như CVE-2025-21298. Nó tận dụng MetaScan™ Multiscanning , Deep CDR™ và Adaptive Sandbox để phát hiện và vô hiệu hóa các mối đe dọa trước khi chúng có thể tiếp cận các hệ thống quan trọng.

Là tuyến phòng thủ đầu tiên, MetaScan Multiscanning quét tệp đính kèm email có chứa tệp RTF độc hại. Năm trong số 34 công cụ có thể phát hiện CVE-2025-21298.

Kế tiếp, Deep CDR chủ động vệ sinh các tệp bằng cách loại bỏ các thành phần có khả năng gây hại trong khi vẫn bảo toàn khả năng sử dụng của tệp. Để giảm thiểu rủi ro liên quan đến CVE-2025-21298, trước tiên chúng tôi bật "Xóa đối tượng nhúng" cho RTF theo Deep CDR ngăn cấu hình.

Sau khi được kích hoạt, Deep CDR xác định đối tượng nhúng này là một nút đáng ngờ và loại bỏ RTF.

Trong khi Deep CDR tập trung vào việc loại bỏ các đối tượng độc hại và vệ sinh tệp, Adaptive Sandbox cung cấp một lớp bảo vệ bổ sung bằng cách sử dụng phương pháp kích nổ dựa trên mô phỏng để phân tích các hành vi độc hại và IOC (chỉ số xâm phạm).

Khuyến nghị thực hiện

- Triển khai Deep CDR tại các cổng email để khử trùng tất cả các tệp tin đến có nhúng RTF.

- Cấu hình Adaptive Sandbox để phá hủy an toàn các tập tin đáng ngờ trước khi giao hàng.

- Thực hiện giám sát toàn diện để phát hiện các nỗ lực khai thác tiềm ẩn.

Tại sao Business Trust OPSWAT vì Advanced Threat Detection và Phòng ngừa

Các tổ chức trong nhiều ngành công nghiệp khác nhau, bao gồm tài chính, chăm sóc sức khỏe và cơ sở hạ tầng trọng yếu , dựa vào OPSWAT MetaDefender Core vì:

- Bảo vệ Zero-Day hàng đầu trong ngành: Các biện pháp bảo mật tiên tiến như Deep CDR Và Adaptive Sandbox cung cấp khả năng phòng thủ vô song chống lại các mối đe dọa mới nổi.

- Hỗ trợ tuân thủ quy định: OPSWAT các giải pháp hỗ trợ tuân thủ các tiêu chuẩn bảo mật như GDPR, HIPAA và NIST bằng cách đảm bảo các chính sách vệ sinh tệp nghiêm ngặt.

- Tích hợp liền mạch với cơ sở hạ tầng bảo mật hiện có: MetaDefender Core tích hợp với SIEM, tường lửa và nền tảng bảo vệ điểm cuối để phát hiện và ngăn chặn mối đe dọa toàn diện.

- Khả năng mở rộng cho môi trường doanh nghiệp: Được thiết kế để xử lý khối lượng dữ liệu lớn, đảm bảo an ninh mà không ảnh hưởng đến hiệu suất.

Bớt tư tưởng

CVE-2025-21298 là mối đe dọa nghiêm trọng đối với các tổ chức, nhưng với các biện pháp bảo mật chủ động, các doanh nghiệp có thể ngăn chặn các vi phạm nghiêm trọng. OPSWAT MetaDefender Core , với nó Deep CDR , Siêu quét Multiscanning , Và Adaptive Sandbox khả năng, cung cấp khả năng bảo vệ tiên tiến chống lại các khai thác zero-day. Bằng cách triển khai các chiến lược bảo mật nhiều lớp và tận dụng OPSWAT Với các công nghệ phòng ngừa mối đe dọa tiên tiến, các tổ chức có thể vô hiệu hóa hiệu quả các mối đe dọa mạng mới nổi và bảo vệ các tài sản quan trọng của mình.