Mọi tổ chức đều phụ thuộc vào tệp tin. Chúng chứa đựng hợp đồng, dữ liệu nhạy cảm, thông tin khách hàng, sở hữu trí tuệ, và vẫn là một trong những phương tiện phổ biến nhất cho các cuộc tấn công mạng. Theo nghiên cứu mới nhất của Viện Ponemon, 61% doanh nghiệp đã gặp phải vi phạm dữ liệu liên quan đến tệp tin trong hai năm qua, với mỗi sự cố gây thiệt hại trung bình 2,7 triệu đô la.

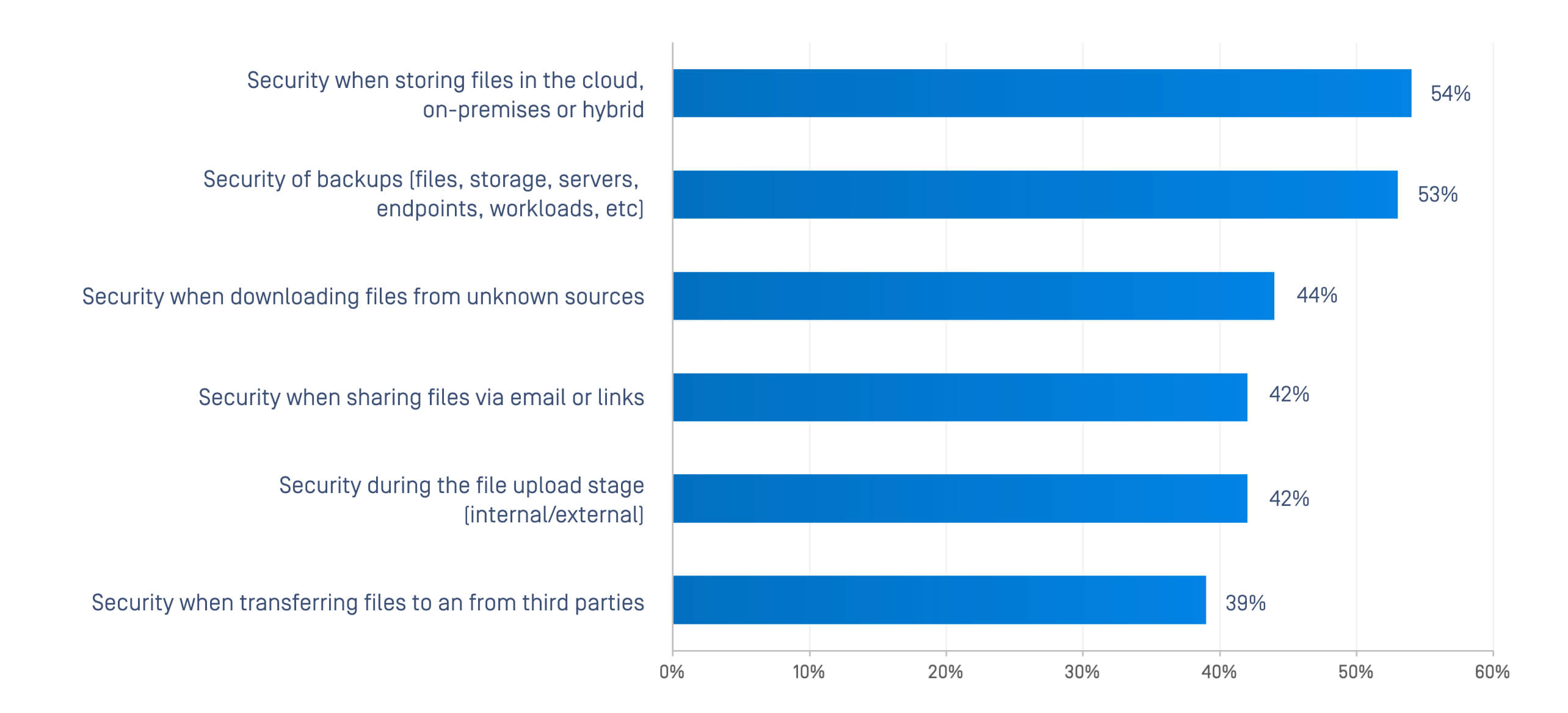

Vấn đề càng trầm trọng hơn khi mức độ tin cậy vào khả năng bảo vệ tệp tin còn thấp. Ví dụ, chưa đến một nửa số tổ chức bày tỏ sự tin tưởng cao vào khả năng bảo mật tệp tin trong các quy trình làm việc chung: tải lên, truyền tải, tải xuống và chia sẻ với bên thứ ba.

Các giải pháp điểm truyền thống như công cụ diệt virus đơn lẻ, công cụ ngăn ngừa mất dữ liệu riêng biệt và các cổng cơ bản không được xây dựng để đối phó với sự phức tạp của các mối đe dọa hiện đại. Kẻ tấn công hiện đang biến các tệp tin hàng ngày thành vũ khí với mã độc ẩn, tập lệnh nhúng và thư viện có thể khai thác. Rủi ro nội bộ, dù là do sơ suất hay cố ý, đều làm trầm trọng thêm vấn đề, cũng như các yêu cầu pháp lý ngày càng tăng về quyền riêng tư và quản trị dữ liệu.

Nhập nhiều lớp Bảo mật tệp tin Nền tảng: một phương pháp tiếp cận tích hợp áp dụng chiến lược phòng thủ chuyên sâu cho mọi tệp trong suốt vòng đời của chúng. Không giống như các công cụ phân mảnh, nền tảng kết hợp nhiều biện pháp kiểm soát bổ sung, từ phát hiện phần mềm độc hại đến CDR (giải giáp và tái cấu trúc nội dung) , tăng cường khả năng phục hồi, khả năng sẵn sàng kiểm tra và giảm độ phức tạp vận hành.

Bài viết này khám phá những gì một lớp nhiều Bảo mật tệp tin nền tảng là lý do tại sao các doanh nghiệp áp dụng chúng và cách chúng thúc đẩy bảo mật có thể đo lường được và kết quả kinh doanh.

Đa lớp là gì? Bảo mật tệp tin Nền tảng?

Một lớp nhiều lớp Bảo mật tệp tin Nền tảng là một hệ thống thống nhất tích hợp nhiều công nghệ phát hiện, phân tích và phòng ngừa để bảo vệ các tệp nhạy cảm trên các môi trường IT và OT kết hợp.

Core Nguyên lý của đa lớp Bảo mật tệp tin

Về bản chất, cách tiếp cận này phản ánh nguyên tắc phòng thủ theo chiều sâu đối với Bảo mật tệp tin : không một công cụ đơn lẻ nào có thể ngăn chặn mọi mối đe dọa, nhưng nhiều lớp, hoạt động cùng nhau, có thể giảm thiểu rủi ro đáng kể.

- Các tệp tin được quét, làm sạch và phân tích tại mọi điểm nhập.

- Các lớp bảo mật được sắp xếp tập trung chứ không phải được thêm vào từng phần.

- Nền tảng mở rộng phạm vi phủ sóng trên đám mây, thiết bị đầu cuối và cơ sở hạ tầng trọng yếu môi trường.

Các lớp bảo mật thiết yếu trong nền tảng hiện đại

Các nền tảng hàng đầu hợp nhất các công nghệ như:

- Multiscanning với hàng chục công cụ chống mã độc

- CDR để loại bỏ các macro ẩn hoặc các đối tượng độc hại

- Sandboxing để phân tích động các tệp đáng ngờ

- File-based vulnerability assessment để chặn các tệp tin có thư viện lỗi thời hoặc rủi ro

- Phân tích SBOM (Danh sách vật liệu Phần mềm ) để khám phá các mối phụ thuộc ẩn (ví dụ: Log4j)

- DLP (ngăn ngừa mất dữ liệu) để ngăn chặn việc rò rỉ dữ liệu vô tình hoặc cố ý

- Tương quan thông tin tình báo về mối đe dọa đối với các rủi ro mới nổi

- Phân tích quốc gia xuất xứ để đánh dấu các tệp có rủi ro cao từ các khu vực cụ thể

Nhiều lớp như thế nào Bảo mật tệp tin Bảo vệ dữ liệu nhạy cảm

Bằng cách phân lớp các biện pháp kiểm soát này, nền tảng sẽ bảo vệ chống lại:

- mã độc và phần mềm tống tiền ẩn trong các định dạng thông thường

- Rò rỉ dữ liệu nhạy cảm (PII, PHI, PCI) một cách tình cờ

- Khai thác lỗ hổng bảo mật trong các thành phần nhúng

- Các mối đe dọa nội gián khai thác khả năng hiển thị tệp kém

- Không tuân thủ quy định, bằng cách tạo ra sự sẵn sàng kiểm tra Bảo mật tệp tin nhật ký

Tại sao lại là điểm đơn Bảo mật tệp tin Giải pháp không đạt yêu cầu

Các sản phẩm đơn điểm được thiết kế cho thời kỳ đơn giản hơn. Ngày nay, đối thủ khai thác khoảng cách giữa chúng.

Các mối đe dọa qua tệp đang phát triển vượt qua các giải pháp Point

- Macro độc hại khởi chạy ransomware từ tài liệu Office

- mã độc bị che giấu vượt qua các công cụ diệt vi rút đơn lẻ

- Các định dạng tệp có thể khai thác như hình ảnh CAD, ISO và ZIP

- Rò rỉ siêu dữ liệu mà các công cụ AI có thể vô tình tiết lộ

Sự kém hiệu quả trong hoạt động và chi phí ẩn

Các công cụ phân mảnh làm tăng tổng chi phí sở hữu. Nhiều bảng điều khiển, chính sách trùng lặp và thiếu tích hợp quy trình làm việc gây lãng phí thời gian và ngân sách. Các sản phẩm Point cũng không thể mở rộng trên các môi trường lai, để lại những điểm mù trong lưu trữ đám mây , thiết bị đầu cuối từ xa hoặc mạng OT.

Khoảng cách về quy định và tuân thủ

Các khuôn khổ tuân thủ như GDPR, HIPAA và hướng dẫn an ninh mạng của RBI yêu cầu kiểm soát rõ ràng đối với dữ liệu nhạy cảm. Các công cụ điểm hiếm khi cung cấp dữ liệu kiểm tra, báo cáo và quản trị tập trung mà doanh nghiệp cần để chứng minh sự tuân thủ.

Thông tin chi tiết về nghiên cứu: Áp dụng và hiệu quả của doanh nghiệp

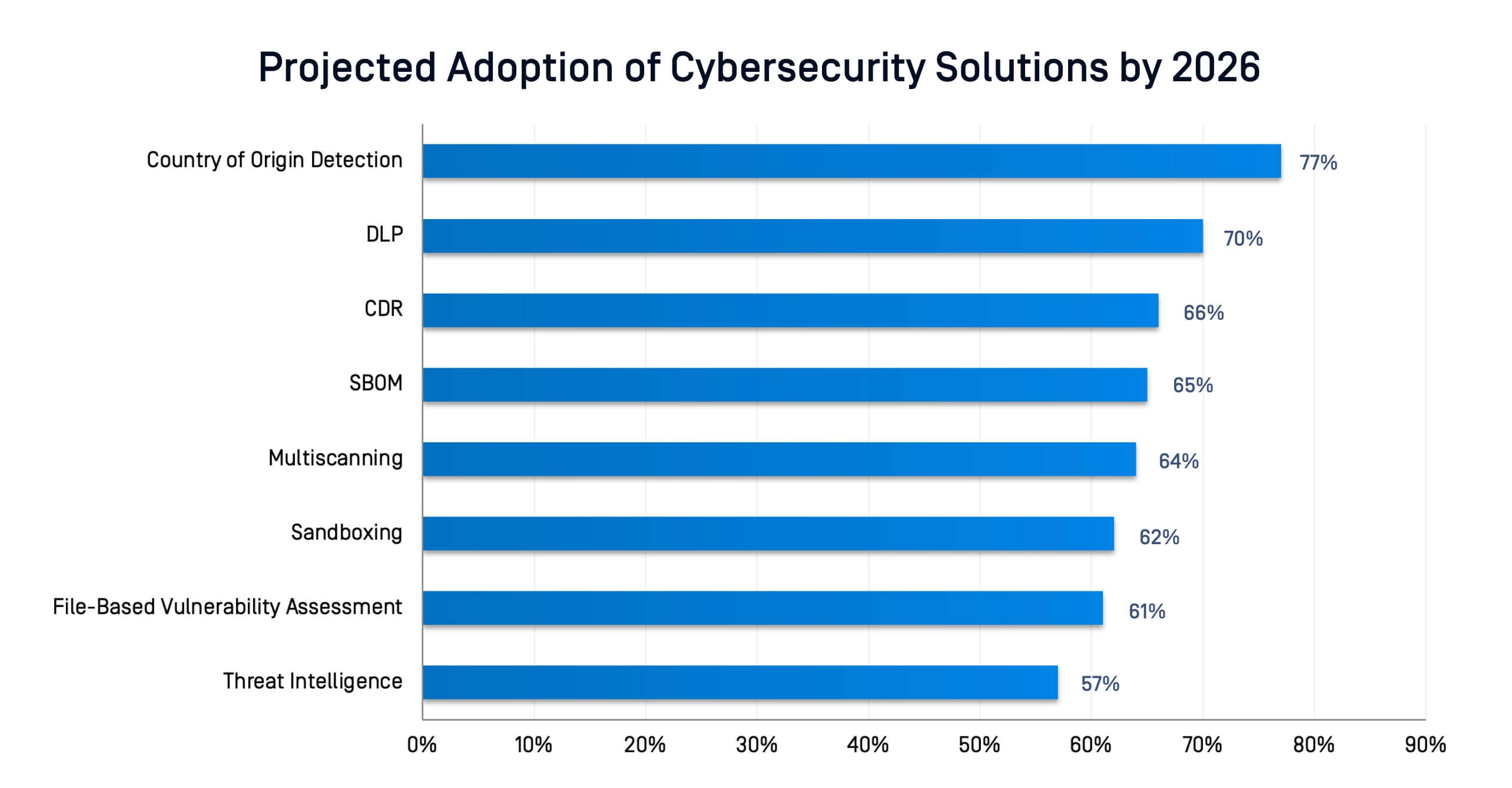

Dữ liệu rất rõ ràng: các tổ chức đang chuyển sang các giải pháp phòng thủ nhiều lớp như một phần của nền tảng bảo mật hợp nhất kết hợp nhiều công nghệ để phát hiện, vô hiệu hóa và phân tích tệp ở quy mô lớn.

Xu hướng đầu tư doanh nghiệp và ROI

Các CIO và CISO báo cáo ROI có thể đo lường được thông qua:

- Giảm hoặc tránh được chi phí vi phạm (Ponemon trích dẫn chi phí trung bình là 2,7 triệu đô la cho mỗi sự cố)

- Giảm độ phức tạp của hoạt động bằng cách hợp nhất các công cụ vào một nền tảng duy nhất

- Cải thiện tư thế tuân thủ, giảm nguy cơ bị phạt tiền và hình phạt theo quy định

Đọc thêm về cách các ngành công nghiệp toàn cầu đang ứng phó với các mối đe dọa mạng hiện đại.

Động lực đe dọa: Rủi ro nội bộ, Tấn công qua tệp và Áp lực quản lý

Mối đe dọa nội gián trong môi trường lai

Nghiên cứu của Ponemon cho thấy 45% vụ vi phạm tệp đến từ người trong cuộc làm rò rỉ dữ liệu, trong khi 39% xuất phát từ khả năng hiển thị và kiểm soát kém. Môi trường kết hợp còn khiến vấn đề này trở nên tồi tệ hơn, vì các tệp hiện nay di chuyển linh hoạt trên các nền tảng đám mây, thiết bị đầu cuối và hệ thống của bên thứ ba, tạo ra nhiều cơ hội sử dụng sai mục đích hơn.

mã độc lây nhiễm qua tệp, phần mềm tống tiền và APT

Kẻ tấn công tiếp tục biến các tệp tin thành công cụ phát tán ransomware và các mối đe dọa dai dẳng nâng cao. Việc khai thác các định dạng tệp tin thông thường cho phép các mã độc vượt qua các biện pháp phòng thủ truyền thống, thiết lập chỗ đứng bên trong mạng doanh nghiệp.

Tuân thủ, Chủ quyền dữ liệu và Quy định

Các quy định bắt buộc, từ GDPR và HIPAA đến hướng dẫn CERT-In SBOM của Ấn Độ, khiến việc kiểm soát ở cấp độ tệp trở nên cần thiết. Các yêu cầu về chủ quyền dữ liệu cũng có nghĩa là các tổ chức phải biết chính xác nơi các tệp nhạy cảm được lưu trữ, truy cập và chuyển giao.

Cấp độ nền tảng như thế nào Bảo mật tệp tin Giảm thiểu rủi ro, chi phí và độ phức tạp

Quản lý tập trung và khả năng hiển thị

Các nền tảng thống nhất các chính sách bảo mật trên toàn bộ quy trình làm việc—tải lên, truyền tải, tải xuống và cộng tác. Các CIO có được một bảng điều khiển duy nhất để Bảo mật tệp tin giám sát, với nhật ký kiểm tra toàn diện để đảm bảo tuân thủ.

Kiểm soát an ninh tích hợp

Thay vì phải sử dụng nhiều công cụ riêng biệt, các nền tảng sẽ sắp xếp các điều khiển theo lớp trong một quy trình làm việc. Các tệp được quét, làm sạch và phân tích tự động, cho dù được truyền qua lưu trữ đám mây, email hay mạng OT.

TCO thấp hơn và ROI được cải thiện

Bằng cách hợp nhất nhiều sản phẩm điểm thành một nền tảng đa lớp duy nhất, doanh nghiệp giảm chi phí cấp phép, tích hợp và quản lý. Phát hiện của Ponemon cho thấy các tổ chức áp dụng nền tảng báo cáo mức tiết kiệm đáng kể về TCO (tổng chi phí sở hữu) cùng với khả năng phục hồi được cải thiện.

Nhận thông tin chi tiết mới nhất về cách giúp tổ chức của bạn phát triển nhanh hơn.

Các tính năng chính, tiêu chí đánh giá và thực tiễn tốt nhất

Các tính năng phải có

- Multiscanning với nhiều công cụ chống mã độc

- CDR để loại bỏ các mối đe dọa nhúng và các cuộc tấn công zero-day

- Sandboxing với phân tích động nhanh

- Phân tích lỗ hổng bảo mật dựa trên tệp và SBOM

- DLP và phân loại dữ liệu nhạy cảm

- Tích hợp thông tin tình báo về mối đe dọa

- Kiểm tra quốc gia xuất xứ

- Thực thi chính sách tập trung

Tiêu chí đánh giá: Cần tìm kiếm điều gì

- Khả năng tương thích đa nền tảng (đám mây, thiết bị đầu cuối, OT)

- Bảng điều khiển quản lý tập trung

- Quy trình làm việc và tự động hóa có thể tùy chỉnh

- Khả năng báo cáo và kiểm tra mạnh mẽ

- Thành tích của nhà cung cấp trong các ngành được quản lý

Thực hành tốt nhất khi triển khai

- Bắt đầu với các quy trình làm việc có rủi ro cao (ví dụ: tải lên của bên thứ ba, chuyển giao giữa các miền)

- Tích hợp với các đường ống CI/CD hiện có và hệ thống truyền tệp an toàn

- Đào tạo các nhóm về chính sách xử lý tệp tin không tin cậy

- Thường xuyên cập nhật các chính sách để phù hợp với các quy định và thông tin tình báo về mối đe dọa

Xây dựng khả năng phục hồi chống lại các mối đe dọa từ tệp tin

Tệp tin là một trong những phương thức tấn công phổ biến nhất của kẻ tấn công và các giải pháp truyền thống không còn khả thi nữa.

Các doanh nghiệp phải áp dụng nhiều lớp Bảo mật tệp tin nền tảng cung cấp khả năng phòng thủ chuyên sâu trên mọi tệp tin, tại mọi thời điểm trong hành trình của nó.

OPSWAT 'S Nền tảng MetaDefender hợp nhất Metascan™ Multiscanning , Deep CDR , Adaptive Sandbox , DLP™ chủ động, tạo SBOM và nhiều tính năng khác vào một khuôn khổ thống nhất duy nhất—giúp doanh nghiệp giảm chi phí, tăng cường tuân thủ và bảo vệ các tệp nhạy cảm trên khắp môi trường IT và OT.

Khám phá cách OPSWAT có thể giúp doanh nghiệp của bạn đạt được mục tiêu từ đầu đến cuối Bảo mật tệp tin khả năng phục hồi với lời khuyên từ các chuyên gia trong ngành và phiên hỏi đáp trực tiếp.