- Vấn đề đằng sau tiếng ồn

- Khi Sandboxing trở thành nút thắt cổ chai

- Sandbox thông minh hơn: Mô phỏng, không phải mô phỏng nỗ lực

- Bốn lớp phát hiện thông minh hơn

- Danh tiếng đe dọa - Bộ lọc tuyệt vời

- Phân tích động - Lợi thế của mô phỏng

- Đánh giá mối đe dọa - Bối cảnh cắt ngang sự lộn xộn

- Săn tìm mối đe dọa - Từ phát hiện đến hiểu biết sâu sắc

- Phá vỡ chu kỳ mệt mỏi cảnh báo

- Bài học từ thực tế

- Yếu tố con người: Trao quyền cho các nhà phân tích, không thay thế họ

- Vượt ra ngoài SOC: Mở rộng quy mô mà không mất quyền kiểm soát

- Tại sao điều này quan trọng bây giờ

- Món mang đi

Nếu bạn đã từng ngồi ca đêm ở SOC, mắt nóng bừng vì bảng điều khiển liên tục nhấp nháy, bạn sẽ hiểu quy trình này. Hàng trăm cảnh báo đổ về. Bạn phân loại một, hai, một tá, rồi hàng trăm cảnh báo khác thay thế. Bạn im lặng những gì có thể, tăng cường những gì cần thiết, và hy vọng không có cảnh báo nào trong số những cảnh báo bạn đã bỏ qua là cảnh báo cần xử lý.

Chào mừng đến với nút thắt cổ chai SOC hiện đại: một hệ sinh thái ngập trong dữ liệu nhưng lại thiếu sự rõ ràng.

Vấn đề đằng sau tiếng ồn

Hầu hết các nhóm không gặp phải tình trạng thiếu khả năng hiển thị. Nếu có, thì là chúng ta đã quá bão hòa với nó. Các công cụ AV, EDR, SIEM, cổng email, tất cả đều đang kêu gào sự chú ý. Nhưng vấn đề không chỉ nằm ở khả năng phát hiện. Vấn đề nằm ở sự tự tin. Những câu hỏi chính cần trả lời là:

- Trong số các cảnh báo sau, cảnh báo nào là cảnh báo sai?

- Cái nào là thật?

- Và những thứ nào đang âm thầm ẩn giấu điều gì đó mới, điều gì đó mà công cụ của chúng ta chưa nhận ra?

Thể loại cuối cùng, phần mềm độc hại khó phát hiện, chưa từng thấy trước đây, là loại khiến các nhà phân tích phải mất ngủ.

Khi các đội ứng phó sự cố truy vết điều tra hậu vi phạm, họ thường phát hiện tệp độc hại đã xâm nhập vào môi trường từ nhiều ngày hoặc nhiều tuần trước đó. Nó không bị gắn cờ là độc hại vì vào thời điểm đó, không ai biết nó là độc hại. Đó chính là khoảng trống zero-day, điểm mù giữa những gì đã biết và những gì thực sự nguy hiểm.

Các hộp cát truyền thống được cho là sẽ giải quyết được vấn đề này. Nhưng như bất kỳ ai đã từng quản lý chúng đều biết, hầu hết các hệ thống đó nhanh chóng trở thành một phần của nút thắt cổ chai.

Khi Sandboxing trở thành nút thắt cổ chai

Về mặt lý thuyết, sandbox rất đơn giản: kích nổ các tệp đáng ngờ trong môi trường an toàn, theo dõi hành động của chúng và quyết định xem chúng có độc hại hay không.

Trên thực tế, nhiều SOC đã phát hiện ra một câu chuyện khác:

- Ảnh hưởng đến hiệu suất - Các sandbox dựa trên máy ảo (VM) mất vài phút cho mỗi tệp và ngốn tài nguyên máy tính như kẹo. Nhân con số đó với hàng chục nghìn lượt gửi mỗi ngày, hiệu suất sẽ giảm mạnh.

- Chiến thuật trốn tránh - Phần mềm độc hại hiện đại biết khi nào nó đang bị theo dõi, kiểm tra vị trí hệ thống, vòng lặp thời gian và các hiện vật CPU ảo hóa để duy trì trạng thái không hoạt động.

- Kéo dài hoạt động - Quản lý nhiều hình ảnh ảo, vá môi trường và theo dõi kết quả âm tính giả tạo ra nhiều công việc quản trị hơn là giá trị bảo mật.

Như một nhà phân tích đã nói đùa, "Khi hộp cát của tôi kích nổ xong một mẫu, kẻ tấn công đã khoe khoang về điều đó trên LinkedIn rồi."

Đây chính là nơi mà phương pháp tiếp cận thông minh hơn dưới dạng hộp cát dựa trên mô phỏng bắt đầu thay đổi trò chơi.

Sandbox thông minh hơn: Mô phỏng, không phải mô phỏng nỗ lực

Thay vì chỉ dựa vào máy ảo, mô phỏng chạy các tệp ở cấp độ lệnh - mô phỏng trực tiếp CPU và hệ điều hành.

Sự khác biệt tinh tế đó làm thay đổi mọi thứ.

Vì không cần máy ảo (VM) đầy đủ để khởi động, nên việc phân tích diễn ra cực nhanh, chỉ trong vài giây chứ không phải vài phút. Vì phần mềm độc hại không thể nhận diện môi trường, nên nó hoạt động một cách tự nhiên. Và vì hộp cát (sandbox) tự động thích ứng với những gì nó nhìn thấy, bạn sẽ có được thông tin hành vi thực sự thay vì chỉ là những phán đoán tĩnh.

Điều tuyệt vời nhất là gì? Phương pháp này không chỉ dừng lại ở một lớp phân tích. Nó còn được đưa vào một quy trình phát hiện đa lớp thông minh, một khuôn khổ hoạt động giống như bộ não của nhà phân tích hơn là một tập lệnh của máy móc.

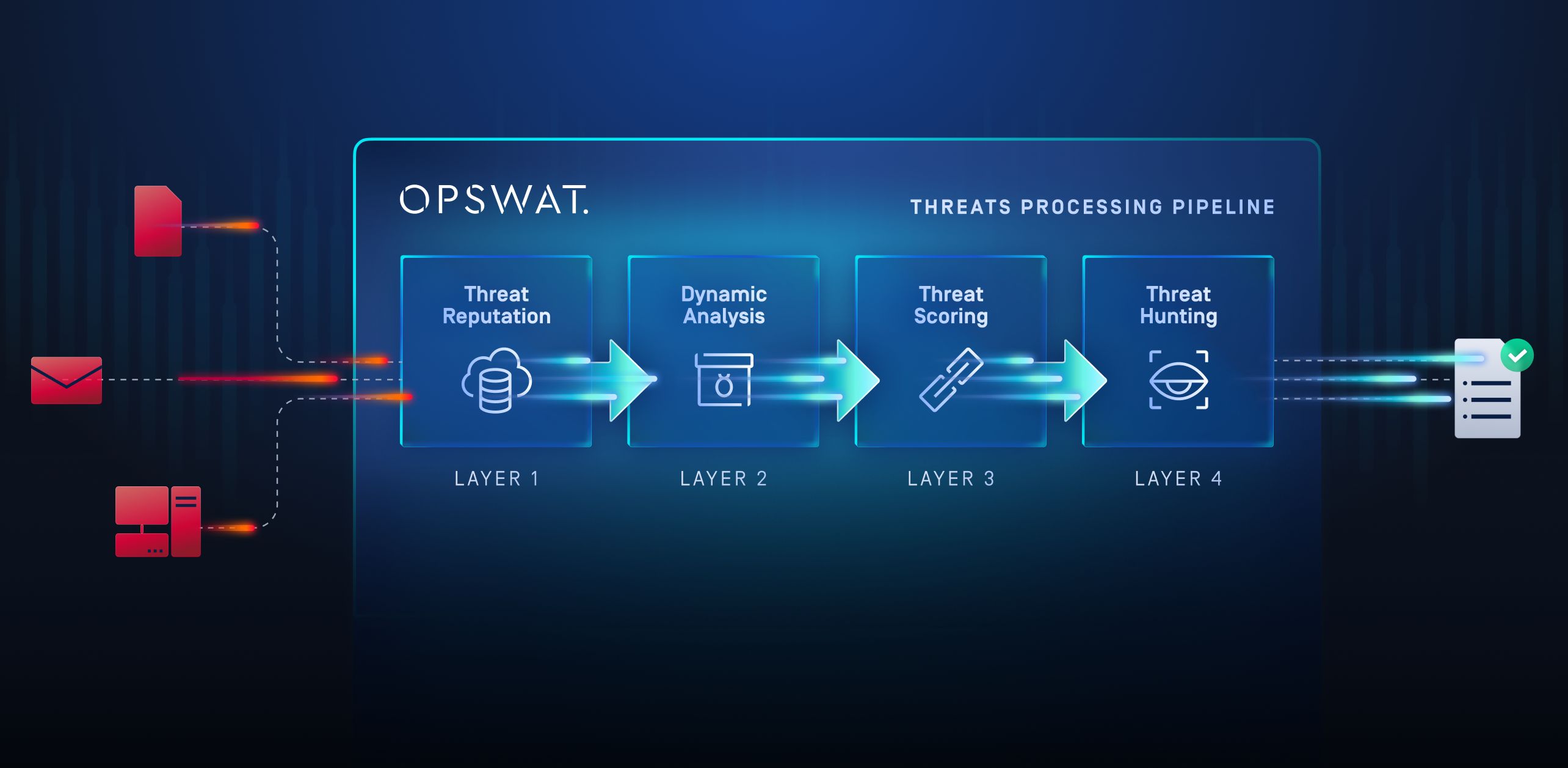

Bốn lớp phát hiện thông minh hơn

1. Danh tiếng đe dọa - Bộ lọc tuyệt vời

Mọi SOC đều bắt đầu bằng việc phân loại. Các dịch vụ uy tín cũng đóng vai trò tương tự ở quy mô lớn.

Thay vì kích nổ tất cả, hệ thống sẽ kiểm tra URL, IP và hàm băm tệp trước tiên với nguồn cấp dữ liệu tình báo toàn cầu. Hàng tỷ chỉ số được tương quan theo thời gian thực, cho phép loại bỏ ngay lập tức 99% các mối đe dọa phổ biến đã biết.

Đó là lớp giảm nhiễu của bạn, tương đương với một nhà phân tích Cấp 1 dày dạn kinh nghiệm nói rằng: "Đừng bận tâm, chúng tôi đã thấy điều đó trước đây rồi."

Chỉ những trường hợp đáng ngờ, chưa rõ hoặc ở ranh giới mới được xem xét kỹ lưỡng hơn.

2. Phân tích động - Lợi thế của mô phỏng

Đây chính là nơi phép thuật xảy ra.

Sau khi được lọc, các tệp sẽ chuyển sang giai đoạn phân tích động được hỗ trợ bởi mô phỏng cấp lệnh chứ không phải ảo hóa. Sandbox có thể mô phỏng các vị trí hệ điều hành khác nhau, bỏ qua kiểm tra hàng Thiết lập rào cản địa lý và buộc phần mềm độc hại thực hiện các hành vi mà nếu không thì nó sẽ ẩn.

Mọi lệnh đều được quan sát: ghi registry, sinh tiến trình, chèn bộ nhớ, gọi mạng. Kết quả không phải là phỏng đoán hay trùng khớp chữ ký; đó là bằng chứng hành vi trực tiếp.

Đây là biện pháp kỹ thuật số tương đương với việc quan sát bàn tay của nghi phạm thay vì chỉ kiểm tra ID của họ.

Đối với SOC, điều này đồng nghĩa với việc ít mối đe dọa bị bỏ sót hơn và đưa ra phán quyết nhanh hơn mà không làm giảm hiệu suất. Một máy chủ sandbox hiệu suất cao duy nhất có thể xử lý hàng chục nghìn mẫu mỗi ngày, không cần trang trại máy chủ.

3. Đánh giá mức độ đe dọa - Bối cảnh giúp loại bỏ sự lộn xộn

Chỉ phát hiện thô sơ thôi thì không giúp ích gì cho một nhà phân tích đang quá tải. Điều quan trọng là mức độ ưu tiên.

Lớp này sử dụng tính điểm mối đe dọa thích ứng để chỉ định mức độ nghiêm trọng có ý nghĩa dựa trên hành vi và bối cảnh.

- Tệp này có thả tập lệnh PowerShell không?

- Thử giao tiếp C2?

- Tiêm vào explorer.exe?

Mỗi hành vi đều điều chỉnh điểm số một cách linh hoạt.

Bằng cách kết hợp kết quả thử nghiệm với dữ liệu danh tiếng và thông tin tình báo, các nhóm SOC có thể phân loại rõ ràng hơn. Giờ đây, bạn có thể tập trung vào một số ít cảnh báo rủi ro cao thực sự cần được điều tra, giảm thiểu tình trạng quá tải cảnh báo mà không ảnh hưởng đến khả năng hiển thị.

Tính năng chấm điểm mối đe dọa biến "hàng ngàn cảnh báo" thành một danh sách việc cần làm dễ hiểu. Tiếng ồn trở thành lời tường thuật.

4. Săn tìm mối đe dọa - Từ phát hiện đến hiểu biết sâu sắc

Khi bạn biết được điều gì nguy hiểm, câu hỏi đặt ra là: Nó còn sống ở đâu nữa?

Ở đây, học máy phát huy tác dụng thông qua tìm kiếm điểm tương đồng về mối đe dọa. Hệ thống so sánh các mẫu mới với các họ mã độc đã biết, ngay cả khi mã, cấu trúc hoặc cách đóng gói khác nhau. Đó là khả năng nhận dạng mẫu ở quy mô lớn: phát hiện các mối quan hệ, biến thể và TTP chung mà các công cụ truyền thống bỏ sót.

Đối với những người săn tìm mối đe dọa, đây chính là vàng. Chỉ cần một lần phát hiện sandbox, bạn có thể kích hoạt các cuộc truy tìm ngược trên hàng terabyte dữ liệu lịch sử, từ đó phát hiện ra các tài sản bị nhiễm khác hoặc các chiến dịch liên quan. Đột nhiên, việc phát hiện trở thành phòng thủ chủ động.

Phá vỡ chu kỳ mệt mỏi cảnh báo

Hầu hết các SOC không thiếu dữ liệu mà thiếu mối tương quan.

Mô hình hộp cát thông minh hơn tích hợp cả bốn lớp thành một luồng liên tục, trong đó mỗi giai đoạn sẽ tinh chỉnh giai đoạn tiếp theo. Danh tiếng làm giảm khối lượng, mô phỏng tiết lộ hành vi, chấm điểm bổ sung bối cảnh, và săn tìm biến bối cảnh đó thành hành động.

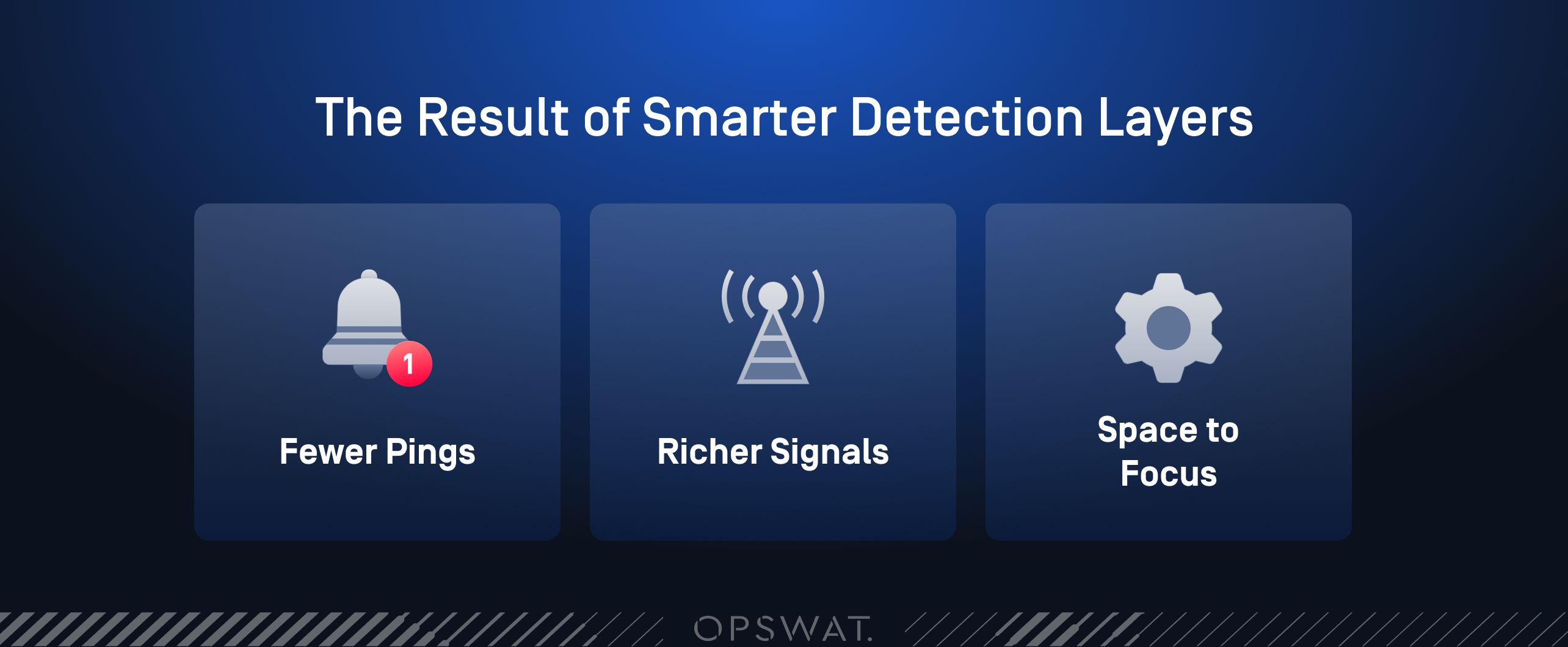

Phương pháp tiếp cận theo từng lớp này không chỉ giúp tăng tốc thời gian phản hồi mà còn thay đổi nhịp điệu hàng ngày của SOC.

Thay vì truy đuổi những kết quả báo động giả, các nhà phân tích dành thời gian tìm hiểu các mối đe dọa thực sự. Thay vì phân loại liên tục, họ có thể theo dõi chuỗi tấn công, lập bản đồ các kỹ thuật MITRE ATT&CK và đưa những thông tin chi tiết đó trở lại nền tảng SIEM hoặc SOAR của họ.

Kết quả: ít tiếng ping hơn, tín hiệu phong phú hơn và nhóm cuối cùng có thể nghỉ ngơi giữa các cảnh báo.

Bài học từ thực tế

Trong thực tế, tôi đã thấy ba kết quả nhất quán khi SOC triển khai mô hình thông minh hơn này:

- Độ chính xác phát hiện tăng lên. Phân tích hành vi phát hiện những gì mà hệ thống phòng thủ tĩnh bỏ sót, đặc biệt là các tập lệnh bị che giấu và tài liệu bị biến thành vũ khí.

- Thời gian điều tra được rút ngắn. Ngữ cảnh và tính điểm tự động giúp rút ngắn "thời gian đưa ra phán quyết" tới 10 lần so với hộp cát VM cũ.

- Giảm tải vận hành. Một nút mô phỏng duy nhất có thể xử lý hơn 25.000 phân tích mỗi ngày với chi phí tài nguyên ít hơn 100 lần, nghĩa là ít tắc nghẽn hơn và chi phí cho mỗi mẫu thấp hơn.

Đối với một tổ chức tài chính, việc tích hợp mô hình này vào cổng email và chuyển tệp tin đã biến việc phân loại thủ công trước đây thành tự động hóa. Các tệp đính kèm đáng ngờ đã được kích hoạt, chấm điểm và ghi lại với phán quyết rõ ràng chỉ trong vài phút. SOC của họ không còn phải trông chừng từng hàng đợi sự cố nữa, dữ liệu đã tự nói lên tất cả.

Yếu tố con người: Trao quyền cho các nhà phân tích, không thay thế họ

Công nghệ không thể giải quyết được tình trạng mệt mỏi khi cảnh báo, mà chính bối cảnh mới có thể giải quyết được.

Khi hệ thống sandbox của bạn cung cấp kết quả có thể giải thích được, "tài liệu này khởi chạy một macro VBA ẩn để tải xuống tệp thực thi từ C2 ở Ba Lan", điều này giúp các nhà phân tích đưa ra quyết định nhanh hơn và tốt hơn.

Vấn đề không phải là tự động hóa chỉ vì mục đích tự động hóa. Vấn đề là trao cho Cấp độ 1 sức mạnh của hiểu biết Cấp độ 3.

Với báo cáo hành vi chi tiết, lập bản đồ MITRE ATT&CK và các IOC có thể trích xuất, mỗi phát hiện đều trở thành một công cụ tăng tốc điều tra. Các nhà phân tích có thể xoay vòng qua các sự cố, làm giàu dữ liệu SIEM hoặc xuất các chỉ số có cấu trúc sang MISP hoặc STIX. Sandbox trở thành một phần của quy trình làm việc, chứ không phải là một silo khác.

Và đó chính là cách bạn thực sự phá vỡ nút thắt: không phải bằng cách thêm một công cụ khác, mà bằng cách kết hợp chúng lại để trở nên thông minh hơn.

Vượt ra ngoài SOC: Mở rộng quy mô mà không mất quyền kiểm soát

Các nhóm bảo mật hiện đại hoạt động trên môi trường kết hợp, đám mây và không gian mạng. Cơ chế sandbox thông minh hơn sẽ thích ứng theo đó.

Việc triển khai tại chỗ hoặc cách ly mạng giúp tách biệt dữ liệu quan trọng nhưng vẫn được hưởng lợi từ cùng một logic mô phỏng và chấm điểm.

Cloud - triển khai dựa trên quy mô linh hoạt, xử lý hàng nghìn yêu cầu mỗi phút với mối tương quan thông tin tình báo về mối đe dọa toàn cầu.

Cấu hình kết hợp đồng bộ hóa kết quả trên cả hai, chia sẻ phán quyết, danh tiếng và IOC để thông tin chi tiết được truyền đi nhanh hơn các mối đe dọa.

Bất kể kiến trúc nào, mục tiêu vẫn như nhau: độ chính xác phát hiện nhất quán trên mọi tệp, mọi quy trình làm việc, mọi chu vi.

Tại sao điều này quan trọng bây giờ

Phần mềm độc hại lẩn tránh không hề chậm lại. Chỉ riêng trong năm qua, dữ liệu từ Báo cáo Bối cảnh Mối đe dọa OPSWAT 2025 từ hơn một triệu lượt quét cho thấy độ phức tạp của phần mềm độc hại đã tăng 127%, và cứ 14 tệp được OSINT dán nhãn "an toàn" thì có 1 tệp hóa ra là độc hại trong vòng 24 giờ.

Đó là thực tế của SOC hiện đại. Các mối đe dọa thay đổi từng giờ; công cụ phải phát triển nhanh hơn.

Công nghệ sandbox thông minh hơn sẽ đóng cửa sổ đó lại, chuyển việc phát hiện lỗ hổng bảo mật zero-day từ giám định phản ứng sang phòng ngừa chủ động.

Đó là cầu nối giữa phát hiện và tình báo, giữa hàng loạt cảnh báo và một số ít cảnh báo thực sự quan trọng.

Món mang đi

Mệt mỏi do cảnh giác không phải là vấn đề của con người mà là vấn đề của quy trình.

Bằng cách chuyển từ công cụ phát hiện riêng lẻ sang quy trình phân tích mối đe dọa bốn lớp tích hợp, SOC có thể lấy lại sự tập trung, độ chính xác và thời gian.

Sự kết hợp giữa tính năng lọc danh tiếng nhanh, mô phỏng không thể phát hiện, chấm điểm theo ngữ cảnh và tìm kiếm thông minh biến hộp cát từ một công cụ làm giảm hiệu suất thành công cụ sắc bén nhất của SOC.

Khi điều đó xảy ra, bảng điều khiển nhấp nháy sẽ không còn tạo ra tiếng ồn nữa và bắt đầu kể một câu chuyện đáng lắng nghe.