- Bảo mật OT là gì? Tổng quan và các khái niệm chính

- Nguyên tắc cốt lõi và cách thực hành tốt nhất trong bảo mật OT

- Khung bảo mật OT, tiêu chuẩn và tuân thủ quy định

- Triển khai bảo mật OT: Danh sách kiểm tra từng bước

- Kiến trúc bảo mật hệ thống OT và các xu hướng mới

- So sánh các công cụ và khả năng bảo mật OT

- Câu hỏi thường gặp (FAQ)

Bảo mật OT là gì? Tổng quan và các khái niệm chính

Bảo mật OT (công nghệ vận hành) đề cập đến các chiến lược và công nghệ được sử dụng để bảo vệ các hệ thống công nghiệp và mạng điều khiển như hệ thống giám sát và thu thập dữ liệu (SCADA), hệ thống giao diện người - máy (Human–Machine Interface System-HMIS), hệ thống PLC và các phần cứng/phần mềm khác có khả năng phát hiện hoặc gây ra những thay đổi thông qua việc giám sát và điều khiển trực tiếp các thiết bị vật lý.

Không giống như các hệ thống công nghệ thông tin (IT) truyền thống, môi trường OT quản lý các quy trình vật lý trong các nhà máy sản xuất, mạng lưới điện, cơ sở xử lý nước và các cơ sở hạ tầng trọng yếu. Để hiểu các khái niệm cơ bản về bảo mật OT, hãy khám phá hướng dẫn toàn diện của chúng tôi về bảo mật OT. Tầm quan trọng của bảo mật OT đã tăng lên đáng kể khi các cơ sở công nghiệp tăng cường kết nối. Các môi trường sản xuất hiện đại tích hợp các thiết bị IoT (Internet vạn vật kết nối), hệ thống đám mây (cloud) và khả năng giám sát từ xa. Kết nối này tạo ra các hướng tấn công mới mà tội phạm mạng chủ động khai thác, tương tự như các thách thức bảo mật ứng dụng trong môi trường IT truyền thống.

Một thách thức lớn trong việc bảo mật môi trường OT là nhiều hệ thống này được xây dựng từ nhiều thập kỷ trước, sử dụng các thiết bị và công cụ lỗi thời mà chưa được thiết kế có tính đến yếu tố an ninh mạng. Chúng thường thiếu các lớp bảo vệ cơ bản như mã hóa, xác thực hoặc các giao thức truyền thông an toàn. Tệ hơn nữa, các hệ thống này thường thiếu khả năng hiển thị, với khả năng đo từ xa hạn chế và không có khả năng ghi nhật ký tập trung, điều này khiến việc phát hiện và ứng phó với các mối đe dọa trở nên cực kỳ khó khăn. Điều này đặc biệt đáng lo ngại vì các hệ thống OT đóng vai trò nền tảng cho nhiều khía cạnh trong cuộc sống hàng ngày của chúng ta và các cuộc tấn công mạng nhắm vào chúng có thể dẫn đến những hậu quả vật lý nghiêm trọng—như mất điện, gián đoạn chuỗi cung ứng, ô nhiễm nguồn nước hoặc gây nguy hiểm cho an toàn công cộng.

Môi trường OT phổ biến trải rộng trên nhiều ngành công nghiệp. Các doanh nghiệp năng lượng dựa vào OT để sản xuất và phân phối điện. Các doanh nghiệp tiện ích quản lý việc xử lý và phân phối nước thông qua hệ thống OT. Các cơ sở sản xuất sử dụng hệ thống OT để kiểm soát dây chuyền sản xuất và quy trình đảm bảo chất lượng. Mạng lưới giao thông phụ thuộc vào hệ thống OT để quản lý và giữ an toàn.

Bảo mật OT so với bảo mật IT: Những sự khác biệt chính

Trong khi bảo mật IT chủ yếu liên quan đến xử lý dữ liệu, truyền thông và hoạt động kinh doanh, bảo mật OT tập trung vào việc bảo vệ các hệ thống và quy trình vật lý, chẳng hạn như van, động cơ và dây chuyền lắp ráp điều khiển cơ sở hạ tầng trọng yếu và môi trường công nghiệp.

Mặc dù cả hai đều hướng đến mục tiêu bảo vệ hệ thống và dữ liệu, nhưng môi trường OT lại đặt ra một loạt thách thức riêng biệt do thực tế vận hành của chúng:

- Hoạt động theo thời gian thực đòi hỏi liên tục vận hành mà không bị gián đoạn. Các bản vá bảo mật cần thời gian ngừng hoạt động của hệ thống có thể làm gián đoạn sản xuất trong nhiều giờ, khiến các phương pháp IT truyền thống như khởi động lại thường xuyên trở nên không khả thi.

- Các hệ thống cũ được cài đặt cách đây nhiều thập kỷ chạy hệ điều hành lỗi thời, không còn nhận được hỗ trợ từ nhà cung cấp hoặc bản vá bảo mật, khiến chúng dễ bị khai thác bởi các lỗ hổng bảo mật bảo mật đã biết.

- Việc nâng cấp đòi hỏi đầu tư vốn đáng kể và gián đoạn hoạt động.

- Nhiều giao thức độc quyền không được thiết kế chú trọng đến bảo mật, khiến chúng dễ bị tấn công. Các công cụ bảo mật IT tiêu chuẩn thường không hỗ trợ các giao thức truyền thông công nghiệp chuyên dụng này.

- Các yêu cầu về an toàn buộc các biện pháp bảo mật không được làm ảnh hưởng đến an toàn vận hành hoặc tạo ra rủi ro nguy hiểm cho người lao động và cộng đồng.

Nguyên tắc cốt lõi và cách thực hành tốt nhất trong bảo mật OT

Việc triển khai bảo mật OT hiệu quả đòi hỏi phải hiểu rõ cả các nguyên tắc cơ bản và phương pháp triển khai thực tế. Những yếu tố này kết hợp với nhau để tạo nên các chương trình an ninh mạng OT mạnh mẽ.

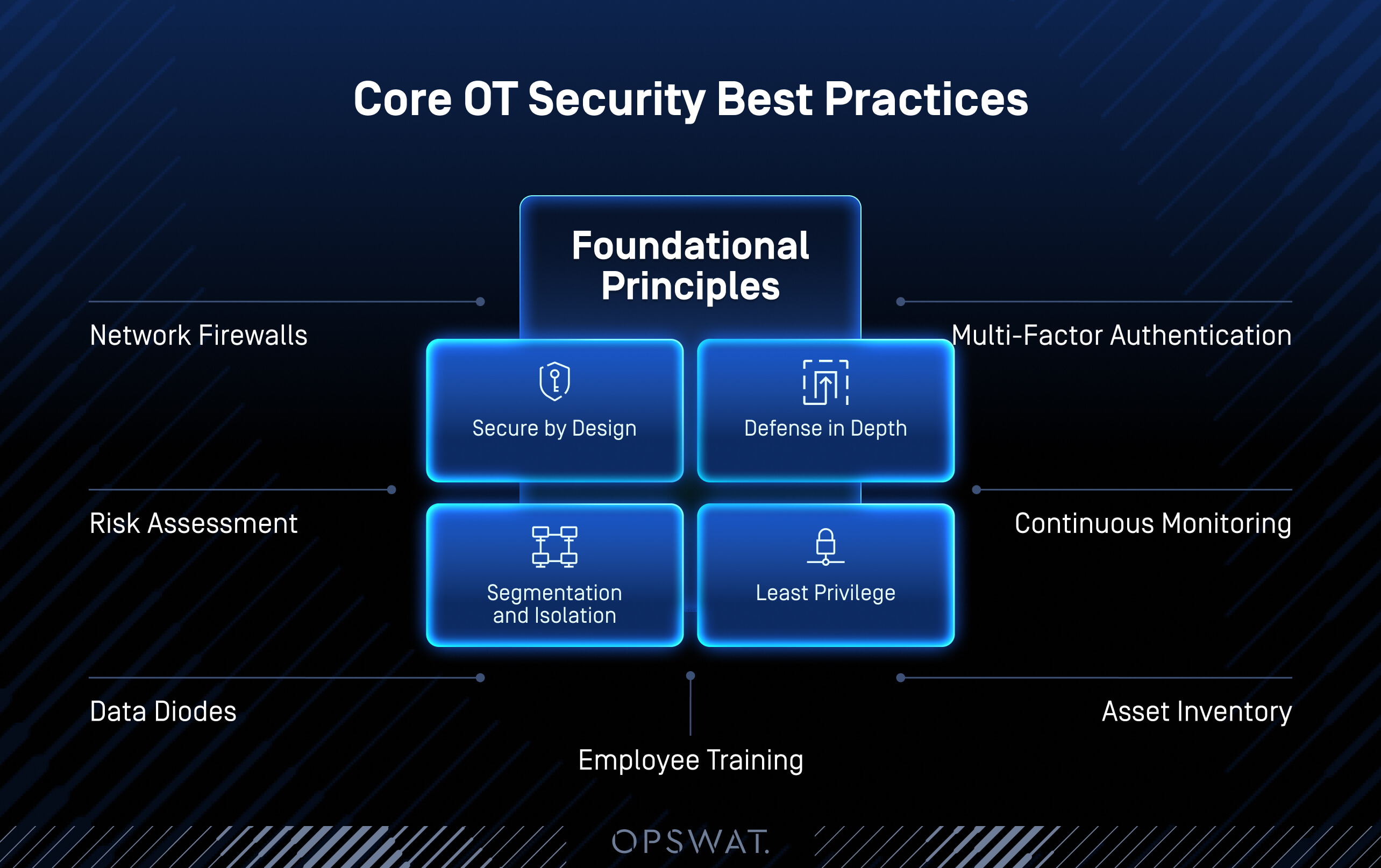

Nguyên tắc cơ bản

- Phòng thủ chuyên sâu: Triển khai nhiều tầng kiểm soát bảo mật nhằm bảo vệ trước các phương thức tấn công khác nhau.

- Phân đoạn và cô lập: Tách biệt mạng OT khỏi mạng IT và cô lập các hệ thống trọng yếu.

- Bảo mật ngay từ thiết kế: Xây dựng bảo mật vào hệ thống OT ngay từ đầu, thay vì bổ sung sau khi triển khai.

- Quyền hạn tối thiểu: Chỉ cấp cho người dùng và hệ thống quyền truy cập tối thiểu cần thiết cho chức năng của họ.

Các phương pháp hay nhất

- Hệ thống tường lửa: Triển khai tường lửa giữa vùng IT và OT để kiểm soát luồng lưu lượng.

- Đánh giá rủi ro: Thường xuyên đánh giá các lỗ hổng bảo mật và mối đe dọa đối với môi trường OT.

- Data Diodes: Sử dụng cổng đơn hướng để truyền thông một chiều an toàn.

- Xác thực đa yếu tố: Kiểm soát truy cập mạnh mẽ giúp duy trì các quyền phù hợp và ngăn chặn các vụ vi phạm dữ liệu lớn có thể xảy ra do thông tin đăng nhập bị xâm phạm.

- Giám sát liên tục: Khả năng phát hiện và ứng phó mối đe dọa theo thời gian thực.

- Kiểm kê tài sản: Duy trì khả năng hiển thị toàn diện tất cả các thiết bị và hệ thống OT.

- Đào tạo nhân viên: Giải quyết vấn đề con người thông qua các chương trình nâng cao nhận thức về an ninh.

Phân đoạn mạng và Mô hình tham chiếu Purdue

Phân đoạn mạng chia hệ thống thành các vùng để ngăn chặn sự di chuyển ngang của kẻ tấn công. Mô hình Purdue là một khuôn khổ đã được thiết lập tốt, phác thảo năm cấp độ mạng OT, từ quy trình vật lý ở Cấp độ 0 đến hệ thống doanh nghiệp ở Cấp độ 5. Mô hình này thực thi sự cô lập giữa các lớp OT và IT.

Mô hình Purdue khuyến nghị triển khai các biện pháp kiểm soát bảo mật giữa mỗi cấp độ. Tường lửa, hệ thống phát hiện xâm nhập và kiểm soát truy cập tại các ranh giới này tạo ra lớp bảo vệ chuyên sâu.

Nguyên tắc Zero Trust trong môi trường OT

Kiến trúc Zero Trust giả định rằng các mối đe dọa có thể xuất phát từ bất kỳ đâu, kể cả bên trong phạm vi mạng. Phương pháp này yêu cầu xác minh liên tục mọi người dùng và thiết bị cố gắng truy cập hệ thống OT.

- Quyền truy cập ít đặc quyền nhất đảm bảo người dùng và hệ thống chỉ nhận được những quyền tối thiểu cần thiết cho chức năng của họ.

- Xác minh liên tục giám sát hành vi của người dùng và hệ thống trong suốt phiên làm việc. Các hoạt động bất thường sẽ kích hoạt các yêu cầu xác thực bổ sung như MFA (xác thực đa yếu tố) hoặc hạn chế quyền truy cập.

Giám sát liên tục và phát hiện mối đe dọa

Giám sát liên tục cung cấp khả năng hiển thị theo thời gian thực các hoạt động hệ thống mạng OT và hành vi hệ thống. Khả năng này cho phép phát hiện sớm mối đe dọa và phản ứng nhanh chóng với các sự cố bảo mật.

Hệ thống SIEM (Quản lý Thông tin và Sự kiện Bảo mật) thu thập và phân tích dữ liệu bảo mật từ nhiều nguồn. Các nền tảng này liên kết các sự kiện để xác định các mối đe dọa tiềm ẩn và tự động hóa các hành động ứng phó ban đầu.

IDPS (Hệ thống Phát hiện và Ngăn chặn Xâm nhập) giám sát lưu lượng mạng để phát hiện các hoạt động đáng ngờ. Các hệ thống này có thể phát hiện các kiểu tấn công đã biết và tự động chặn lưu lượng độc hại.

Quản lý liên tục mức độ tiềm ẩn mối đe dọa (Continuous Threat Exposure Management-CTEM) cung cấp đánh giá liên tục về toàn cảnh mối đe dọa của một tổ chức. Phương pháp này giúp ưu tiên các nỗ lực bảo mật dựa trên mức độ rủi ro hiện tại và thông tin tình báo về mối đe dọa.

Nhận thức và đào tạo nhân viên

Sai sót của con người là nguyên nhân hàng đầu gây ra vi phạm an ninh OT. Các biện pháp thực hành tốt nhất bao gồm:

- Triển khai đào tạo định kỳ về an ninh mạng nền tảng.

- Mô phỏng kịch bản lừa đảo (phishing)

- Xây dựng các kịch bản diễn tập ứng phó sự cố dành riêng cho OT

Khung bảo mật OT, tiêu chuẩn và tuân thủ quy định

Các khuôn khổ đã được thiết lập như IEC 62443, Khung An ninh mạng NIST và các tiêu chuẩn quy định như NERC CIP cung cấp các phương pháp tiếp cận có cấu trúc để bảo mật môi trường OT. Các hướng dẫn này giúp các tổ chức phát triển các chương trình bảo mật toàn diện đáp ứng các yêu cầu của ngành và nghĩa vụ tuân thủ quy định.

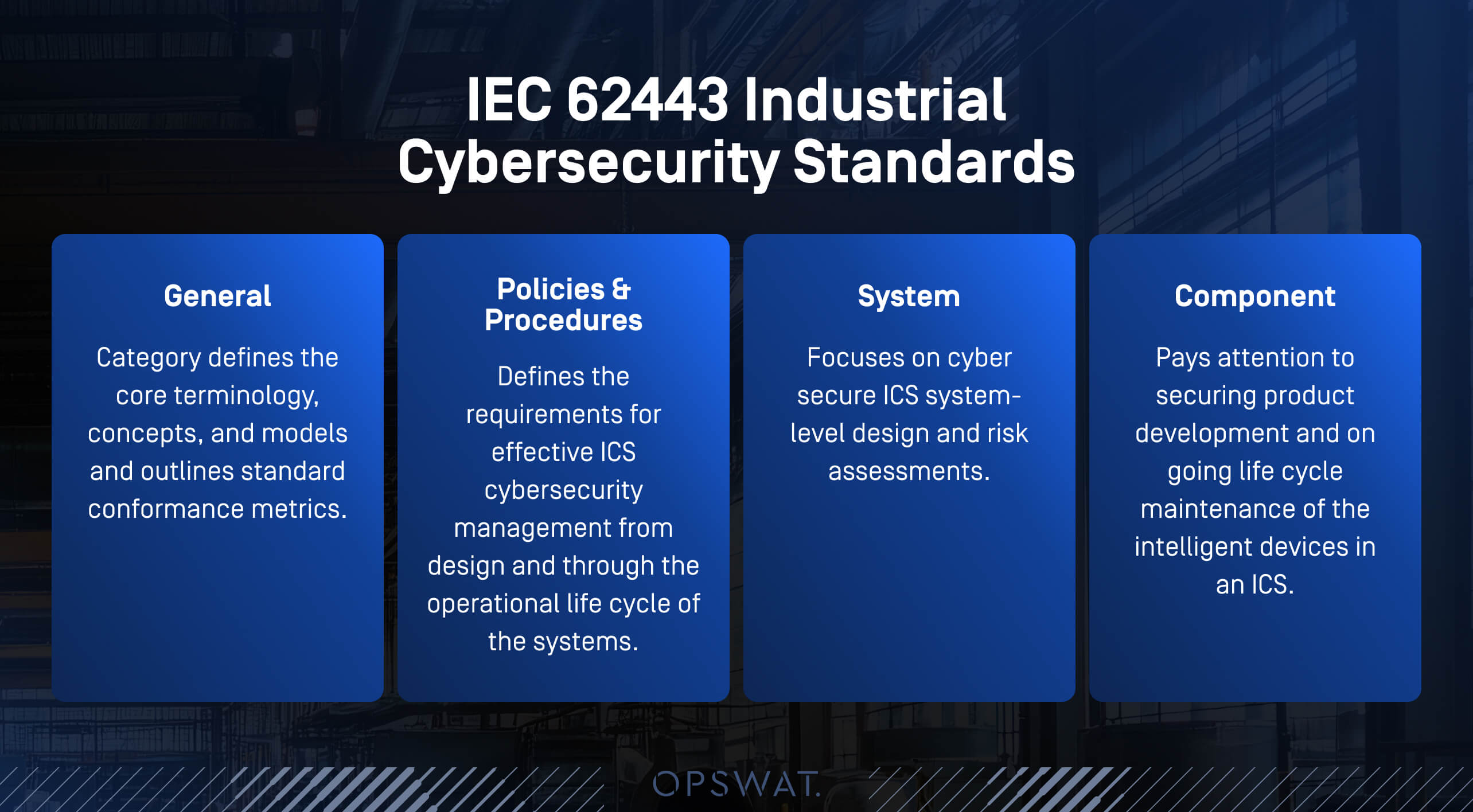

IEC 62443: Tiêu chuẩn bảo mật OT toàn cầu

IEC 62443 là tiêu chuẩn quốc tế toàn diện nhất về bảo mật OT, giải quyết vấn đề bảo mật trong toàn bộ vòng đời của hệ thống điều khiển và tự động hóa công nghiệp.

- Đánh giá rủi ro một cách có hệ thống.

- Áp dụng mức độ bảo mật cho các thành phần OT.

- Đảm bảo bảo mật suốt quá trình phát triển của tài sản.

Tài liệu chung cung cấp các khái niệm nền tảng và thuật ngữ. Tài liệu Chính sách và Quy trình đề cập đến quản lý an ninh tổ chức. Tài liệu hệ thống bao gồm các yêu cầu bảo mật kỹ thuật. Tài liệu thành phần quy định các yêu cầu bảo mật cho từng thành phần hệ thống riêng lẻ.

Khung an ninh mạng NIST cho OT

Khung An ninh mạng NIST cung cấp phương pháp tiếp cận dựa trên rủi ro đối với an ninh mạng, tích hợp hiệu quả với môi trường OT, đồng thời tạo ra ngôn ngữ chung để trao đổi về rủi ro an ninh mạng và các chiến lược giảm thiểu.

- Các mức triển khai được tùy chỉnh cho OT/ hệ thống điều khiển công nghiệp (Industrial Control System-ICS)

- Tích hợp với đánh giá rủi ro và lập kế hoạch duy trì hoạt động kinh doanh.

- Phù hợp với các mục tiêu bảo vệ cơ sở hạ tầng trọng yếu ở cấp quốc gia

NERC CIP: Tiêu chuẩn quy định cho ngành điện Bắc Mỹ

Tiêu chuẩn cơ sở hạ tầng trọng yếu (NERC CIP) của Tập đoàn Điện lực Bắc Mỹ (North American Electric Reliability Corporation) là bắt buộc đối với các đơn vị vận hành hệ thống điện lớn ở Bắc Mỹ. Các tiêu chuẩn này tập trung cụ thể vào việc bảo mật các tài sản mạng trọng yếu đối với việc cung cấp điện đáng tin cậy.

Triển khai bảo mật OT: Danh sách kiểm tra từng bước

Triển khai bảo mật OT hiệu quả đòi hỏi cách tiếp cận có hệ thống, từ khâu lập kế hoạch đến thực thi. Danh sách kiểm tra toàn diện này giúp các tổ chức xác định và triển khai các bước bảo mật thiết yếu.

Các chương trình bảo mật OT hiệu quả bắt đầu bằng việc kiểm kê tài sản và đánh giá rủi ro toàn diện. Các tổ chức phải hiểu rõ những hệ thống nào cần được bảo vệ trước khi triển khai các biện pháp kiểm soát bảo mật.

Việc củng cố hệ thống sẽ loại bỏ các dịch vụ và cấu hình không cần thiết có thể tạo ra các hướng tấn công. Quá trình này bao gồm việc vô hiệu hóa các cổng không sử dụng, áp dụng các bản vá bảo mật và cấu hình các giao thức truyền thông an toàn.

Quản lý bản vá Duy trì an toàn hệ thống thông qua các bản cập nhật định kỳ, đồng thời giảm thiểu gián đoạn vận hành. Quy trình này đòi hỏi kế hoạch triển khai cẩn trọng để cân bằng giữa nhu cầu bảo mật với các yêu cầu vận hành.

Lập kế hoạch ứng phó sự cố giúp tổ chức phản ứng hiệu quả trước các sự cố an ninh. Các kế hoạch được xây dựng bài bản giúp giảm thiểu thiệt hại và rút ngắn thời gian khôi phục khi sự cố xảy ra.

Danh sách kiểm tra bảo mật OT: Các bước thiết yếu

- Xác định và kiểm kê tất cả tài sản và thiết bị OT.

- Tiến hành đánh giá rủi ro dựa trên mức độ trọng yếu của tài sản và toàn cảnh mối đe dọa mạng.

- Bảo vệ hệ thống bằng cách vô hiệu hóa các cổng, dịch vụ và giao thức không cần thiết.

- Triển khai Kiểm soát truy cập với quyền dựa trên vai trò và xác thực.

- Triển khai quản lý bản vá và duy trì các hệ thống theo dõi lỗ hổng bảo mật bảo mật.

- Giám sát và phát hiện mối đe dọa thông qua giám sát mạng liên tục.

- Kiểm soát luồng dữ liệu giữa mạng IT và OT bằng cách phân đoạn phù hợp.

- Phát triển và thử nghiệm các quy trình ứng phó sự cố toàn diện.

- Đảm bảo tính liên tục của hoạt động kinh doanh bằng các chiến lược sao lưu với kho lưu trữ dữ liệu doanh nghiệp an toàn.

- Đào tạo và nâng cao nhận thức cho nhân viên về các biện pháp bảo mật OT.

- Tiến hành kiểm tra thường xuyên và đánh giá bảo mật để cải tiến liên tục.

Củng cố hệ thống trong môi trường OT

Việc củng cố hệ thống sẽ giảm thiểu nguy cơ tấn công vào hệ thống OT bằng cách loại bỏ các tính năng và dịch vụ không cần thiết.

Vô hiệu hóa các giao thức cũ khi không thực sự cần thiết

Nhiều hệ thống OT vẫn sử dụng các giao thức truyền thông lỗi thời như Telnet, FTP hoặc SMBv1, những giao thức thiếu cơ chế mã hóa và tồn tại nhiều lỗ hổng bảo mật đã được khai thác. Trừ khi thực sự cần thiết cho vận hành thiết bị kế thừa, các giao thức này nên được vô hiệu hóa hoặc thay thế bằng các giải pháp an toàn hơn như SSH hoặc SFTP.

Áp dụng phần mềm nhúng (firmware) và bản vá bảo mật đã được nhà cung cấp xác thực

Phát triển quy trình quản lý bản vá phối hợp với các nhà cung cấp thiết bị để kiểm tra và triển khai các bản cập nhật trong thời gian bảo trì theo lịch trình.

Cấu hình thiết lập bảo mật mặc định

Quản trị viên OT cần thay đổi mật khẩu mặc định, vô hiệu hóa các dịch vụ và cổng không sử dụng, đồng thời áp dụng cơ chế xác thực mạnh. Cấu hình bảo mật cũng nên tuân thủ các bộ tiêu chuẩn được công nhận, chẳng hạn như các khuyến nghị của Trung tâm Bảo mật Internet (Center for Internet Security-CIS).

Bảo mật vật lý

Các tổ chức sử dụng thiết bị lưu trữ di động hoặc kiosk nên áp dụng các biện pháp thực hành bảo mật tốt nhất để ngăn chặn phần mềm độc hại xâm nhập thông qua các thiết bị vật lý.

Kiến trúc bảo mật hệ thống OT và các xu hướng mới

Kiến trúc bảo mật OT hiện đại nhấn mạnh các chiến lược phòng thủ chuyên sâu, cung cấp nhiều lớp bảo vệ. Các kiến trúc này xem xét cả các yêu cầu về an ninh mạng và an toàn trong suốt quá trình thiết kế.

Thách thức tích hợp phát sinh khi các tổ chức kết nối hệ thống OT với mạng lưới vạn vật kết nối công nghiệp (Industrial Internet of Things-IIoT) và các dịch vụ Cloud. Những kết nối này mang lại lợi ích vận hành nhưng tạo ra các rủi ro bảo mật mới đòi hỏi phải quản lý cẩn thận. Các tổ chức triển khai kết nối Cloud nên tuân thủ các phương pháp hay nhất về bảo mật ứng dụng Cloud để bảo vệ dữ liệu và hệ thống OT của họ.

Các xu hướng bảo mật OT trong tương lai bao gồm sự hội tụ IT-OT , phát hiện mối đe dọa dựa trên AI và các cải tiến dựa trên tuân thủ.. Tự động hóa sẽ giúp tinh gọn các tác vụ vận hành thường nhật, trong khi trọng tâm bảo mật dần mở rộng sang bảo vệ môi trường cloud, biên (edge) và các hệ thống mạng vật lý (Cyber-Physical Systems-CPS).

Bảo mật IoT công nghiệp trong môi trường OT

Thiết bị IIoT mang lại khả năng kết nối và trí thông minh cho các môi trường OT truyền thống. Các thiết bị này thu thập dữ liệu vận hành, cho phép giám sát từ xa và hỗ trợ các chương trình bảo trì dự đoán.

Rủi ro đặc thù của IIoT xuất phát từ sự kết hợp giữa khả năng truy cập vật lý, kết nối mạng và khả năng bảo mật thường bị hạn chế. Nhiều thiết bị IIoT thiếu các tính năng bảo mật mạnh mẽ do hạn chế về chi phí và ưu tiên thiết kế tập trung vào chức năng.

Thực hành tốt nhất:

- Cô lập các thiết bị IIoT bằng tường lửa và VLAN.

- Sử dụng xác thực và mã hóa thiết bị.

- Theo dõi hoạt động IIoT để phát hiện bất thường.

Các tổ chức cũng nên triển khai các biện pháp bảo mật tệp tin để bảo vệ dữ liệu hoạt động nhạy cảm cả khi lưu trữ và khi truyền tải.

Kiến trúc bảo mật OT: Nguyên tắc thiết kế

Kiến trúc bảo mật OT hiệu quả tuân thủ các nguyên tắc thiết kế đã được thiết lập nhằm đáp ứng các yêu cầu đặc thù của môi trường công nghệ vận hành. Các chiến lược phòng thủ theo lớp cung cấp nhiều biện pháp kiểm soát bảo mật ở các cấp độ khác nhau của kiến trúc, đảm bảo rằng nếu một biện pháp kiểm soát thất bại, các biện pháp khác vẫn tiếp tục cung cấp sự bảo vệ. Khả năng phục hồi và dự phòng đảm bảo rằng các biện pháp kiểm soát bảo mật không ảnh hưởng đến tính sẵn sàng vận hành và tiếp tục hoạt động ngay cả khi các thành phần riêng lẻ gặp sự cố hoặc bị tấn công.

So sánh các công cụ và khả năng bảo mật OT

Việc lựa chọn các công cụ bảo mật OT phù hợp đòi hỏi phải hiểu rằng không có giải pháp đơn lẻ nào có thể đáp ứng hiệu quả tất cả các nhu cầu bảo mật công nghệ vận hành. Bảo vệ OT toàn diện đòi hỏi nhiều khả năng chuyên biệt hoạt động cùng nhau như một nền tảng tích hợp.

Ba khả năng cốt lõi của công cụ bảo mật OT

Khám phá và kiểm tra tài sản cung cấp khả năng hiển thị tất cả các hệ thống và thiết bị OT. Khả năng này tự động nhận diện các thiết bị được kết nối, lập danh mục các đặc điểm của chúng và duy trì kiểm tra tài sản chính xác. Bằng cách cung cấp các khả năng khám phá tài sản, giám sát mạng, danh mục và quản lý bản vá toàn diện, MetaDefender OT Security của OPSWAT mang lại khả năng hiển thị và kiểm soát vô song.

Phát hiện và ứng phó mối đe dọa chủ động giúp xác định sớm các sự cố bảo mật tiềm ẩn và cho phép phản ứng nhanh chóng. MetaDefender Industrial Firewall và MetaDefender OT Security phối hợp chặt chẽ để giám sát lưu lượng mạng, hành vi hệ thống và hoạt động người dùng, qua đó bảo vệ các mạng vận hành và mạng điều khiển quy trình.

Quyền truy cập từ xa an toàn và phân quyền chi tiết đảm bảo chỉ người dùng được ủy quyền mới có thể truy cập các hệ thống OT trọng yếu thông qua các kênh được kiểm soát chặt chẽ. Khác với VPN truyền thống, MetaDefender OT Access bảo vệ các thiết bị đầu cuối OT bằng xác thực qua Active Directory và cơ chế kết nối tường lửa chỉ cho phép lưu lượng đi ra. Khi kết hợp với MetaDefender Endpoint Gateway, giải pháp giúp cô lập hiệu quả tài sản OT và IT, đảm bảo quyền truy cập được kiểm soát vào cơ sở hạ tầng trọng yếu.

Bảo vệ các hệ thống OT và mạng vật lý trọng yếu

Đối với các tổ chức đang tìm kiếm phạm vi bảo mật hệ thống OT toàn diện, MetaDefender for OT & CPS Protection của OPSWAT có thể chủ động phòng thủ trước các mối đe dọa kéo dài và lỗ hổng bảo mật bảo mật zero-day tiên tiến, đồng thời duy trì hiệu suất và độ an toàn tối ưu. Bằng cách tận dụng giải pháp mô đun liền mạch, tích hợp khả năng hiển thị tài sản, bảo vệ mạng, truy cập từ xa an toàn và truyền dữ liệu an toàn, bạn sẽ có được các công cụ để bảo mật môi trường OT và CPS, đồng thời tự tin ứng phó với những thách thức ngày càng gia tăng của bối cảnh mối đe dọa hiện nay.

Câu hỏi thường gặp (FAQ)

H: Bảo mật OT là gì? | Bảo mật OT bảo vệ các hệ thống công nghệ vận hành điều khiển các quy trình vật lý trong môi trường công nghiệp. Điều này bao gồm bộ điều khiển logic lập trình (PLC), hệ thống giám sát và thu thập dữ liệu (SCADA) và hệ thống điều khiển phân tán (DCS) được sử dụng trong các ngành sản xuất, năng lượng, tiện ích và giao thông vận tải. |

H: Các biện pháp bảo mật OT cốt lõi tốt nhất là gì? | Các biện pháp thực hành tốt nhất bao gồm phân đoạn mạng, nguyên tắc zero trust, kiểm soát truy cập, giám sát theo thời gian thực và đào tạo nhân viên. |

H: Các tiêu chuẩn bảo mật OT chính là gì? | Các tiêu chuẩn bảo mật OT chính bao gồm IEC 62443 (tiêu chuẩn toàn cầu về bảo mật tự động hóa công nghiệp), NIST Cybersecurity Framework (phương pháp tiếp cận dựa trên rủi ro) và ISO 27001 (quản lý bảo mật thông tin). |

H: Ba khả năng cốt lõi của công cụ bảo mật OT là gì? | Ba khả năng cốt lõi là phát hiện và kiểm kê tài sản (xác định và lập danh mục tất cả các hệ thống OT), phát hiện và ứng phó mối đe dọa (giám sát các sự cố bảo mật và cho phép ứng phó nhanh) và thực thi và tuân thủ chính sách (đảm bảo hệ thống hoạt động theo chính sách và quy định bảo mật). |

H: Chính sách bảo mật OT là gì? | Chính sách xác định cách thức truy cập, giám sát và bảo trì hệ thống OT để giảm thiểu rủi ro. |

H: Tiêu chuẩn bảo mật OT là gì? | IEC 62443 được công nhận rộng rãi là tiêu chuẩn bảo mật OT toàn cầu. Tiêu chuẩn này đề cập đến vấn đề bảo mật trong toàn bộ vòng đời của các hệ thống điều khiển và tự động hóa công nghiệp, cung cấp các yêu cầu chi tiết cho các cấp độ bảo mật và thành phần hệ thống khác nhau. |

H: Yêu cầu tăng cường hệ thống cho môi trường OT là gì? | Vô hiệu hóa các dịch vụ không sử dụng, thực thi các giao thức bảo mật và thường xuyên áp dụng các bản vá lỗi. |

H: Làm thế nào để thực hiện bảo mật OT? | Bằng cách áp dụng chiến lược nhiều lớp bao gồm kiểm kê tài sản, đánh giá rủi ro, củng cố hệ thống và giám sát mối đe dọa theo thời gian thực. |