Khi chúng ta nghĩ về các cuộc tấn công mạng vào cơ sở hạ tầng trọng yếu , trọng tâm thường chuyển sang các chiến dịch ransomware hoặc các cuộc tấn công do nhà nước tài trợ nhắm vào các hệ thống điều khiển công nghiệp. Nhưng một số cuộc xâm nhập hiệu quả nhất lại không bắt đầu bằng một cuộc tấn công tinh vi. Chúng bắt đầu bằng một tệp.

Tấn công File-Bourne trong môi trường CNTT-OT là gì?

Các cuộc tấn công qua tệp là một vectơ đe dọa ngày càng gia tăng, khai thác việc di chuyển tệp giữa mạng CNTT và OT để phát tán phần mềm độc hại vào cơ sở hạ tầng trọng yếu Trong môi trường CNTT-OT hội tụ hiện đại, một cuộc tấn công qua tệp xảy ra khi một tệp độc hại di chuyển từ mạng CNTT của công ty sang môi trường OT (công nghệ vận hành). Một khi đã xâm nhập, nó có thể làm gián đoạn sản xuất, gây ra thời gian chết hoặc xâm phạm các quy trình nhạy cảm.

Với sự tích hợp IT-OT và kết nối từ xa mở rộng bề mặt tấn công, việc bảo mật di chuyển tệp đã trở thành ưu tiên hàng đầu đối với những người bảo vệ cơ sở hạ tầng trọng yếu .

Mối đe dọa đối với cơ sở hạ tầng trọng yếu

Các hoạt động quan trọng phụ thuộc vào việc truyền tệp để cập nhật phần mềm, giao hàng từ nhà cung cấp, bản vẽ kỹ thuật và dữ liệu cảm biến. Thật không may, những trao đổi tệp đáng tin cậy này ngày càng được sử dụng làm phương tiện cho phần mềm độc hại.

Kẻ tấn công khai thác các đường dẫn truyền tệp phổ biến:

- USB ổ đĩa và máy tính xách tay do nhà thầu hoặc nhân viên mang theo

- Lưu trữ đám mây chia sẻ đồng bộ hóa các tệp vào môi trường OT

- Tệp đính kèm email vượt qua các bộ lọc truyền thống

- Quy trình chuyển tệp tin không được quản lý giữa các miền kinh doanh và hoạt động

Theo SANS, 27% chuyên gia bảo mật ICS xác định các thiết bị tạm thời như USB là vectơ lây nhiễm phần mềm độc hại hàng đầu trong OT, trong khi 33% sự cố ICS bắt nguồn từ các thiết bị có thể truy cập internet và các dịch vụ từ xa. Bằng chứng rất rõ ràng: Luồng tệp IT-OT nằm trong số những đường dẫn dễ bị tấn công nhất trong cơ sở hạ tầng hiện đại.

Cách thức hoạt động của một cuộc tấn công qua tệp

Một cuộc tấn công qua tệp điển hình di chuyển từng bước từ CNTT vào OT:

- Payload Embedded: Phần mềm độc hại ẩn trong một tệp có vẻ hợp pháp, chẳng hạn như tệp PDF, gói cập nhật hoặc tệp dự án kỹ thuật.

- Tệp có nguồn gốc từ CNTT: Tệp này được đưa vào tổ chức thông qua email, cổng thông tin của nhà cung cấp hoặc công cụ cộng tác trên nền tảng đám mây.

- Chuyển từ IT sang OT: Tệp tin sẽ đi vào OT thông qua cầu nối mạng, phương tiện lưu động hoặc thậm chí là điốt dữ liệu nếu không được kiểm tra đúng cách.

- Thực thi trong OT: Khi được mở hoặc thực thi, phần mềm độc hại sẽ phát nổ, làm gián đoạn hoạt động hoặc cho phép đánh cắp dữ liệu.

Sự tương đồng trong thế giới thực:

- Stuxnet lây lan qua các máy tính bị nhiễm USB ổ đĩa bỏ qua khe hở không khí.

- TRITON được phân phối thông qua các tệp kỹ thuật độc hại.

- Việc khai thác MOVEit cho thấy hệ thống truyền tệp có thể trở thành mục tiêu trực tiếp.

Trong mỗi trường hợp, một quy trình truyền tệp an toàn nhiều lớp có thể vô hiệu hóa phần tải trọng độc hại, thực thi các chính sách không tin cậy và đảm bảo các tệp được làm sạch trước khi vào các hệ thống quan trọng.

Tác động đến cơ sở hạ tầng trọng yếu

Khi các tệp độc hại chuyển từ CNTT sang OT, hậu quả sẽ vượt xa thiệt hại kỹ thuật số:

- Thời gian ngừng hoạt động: Dây chuyền sản xuất bị dừng, dịch vụ bị gián đoạn, ngừng hoạt động.

- Thiệt hại vật lý và rủi ro về an toàn: Các biện pháp kiểm soát bị thao túng hoặc cập nhật bị hỏng có thể gây nguy hiểm đến tính mạng con người.

- Vi phạm tuân thủ: Không đáp ứng các yêu cầu của NIST, NIS2, HIPAA hoặc PCI có thể dẫn đến các khoản tiền phạt theo quy định và các vấn đề về giấy phép.

- Tổn hại về danh tiếng: Mất lòng tin của khách hàng và đối tác sau một sự cố công khai.

Với 76% các tổ chức công nghiệp báo cáo về các cuộc tấn công mạng trong môi trường OT (ABI/Palo Alto, 2024), nhu cầu về biện pháp phòng thủ kiên cường là rất cấp thiết.

Chiến lược phòng thủ cho luồng tệp CNTT-OT

Việc ngăn chặn các cuộc tấn công qua tệp đòi hỏi nhiều hơn là việc truyền tải được mã hóa. Một lớp phục hồi phải được nhúng trực tiếp vào mỗi lần truyền tải. Các chiến lược chính bao gồm:

- Kiểm tra nhiều lớp: OPSWAT công nghệ như Metascan™ Multiscanning , CDR sâu™, Adaptive Sandbox , Và File-Based Vulnerability Assessment phát hiện, vô hiệu hóa hoặc phá hủy các tệp tin độc hại trước khi chúng xâm nhập vào OT.

- Thực thi Zero-Trust: RBAC (kiểm soát truy cập dựa trên vai trò), phê duyệt giám sát và quy trình làm việc theo chính sách ngăn chặn các chuyển giao trái phép hoặc không được chấp thuận.

- Quản trị và khả năng hiển thị: Theo dõi kiểm tra không thay đổi và bảng điều khiển tập trung cung cấp khả năng giám sát và đảm bảo tuân thủ.

Làm sao OPSWAT cung cấp điều này:

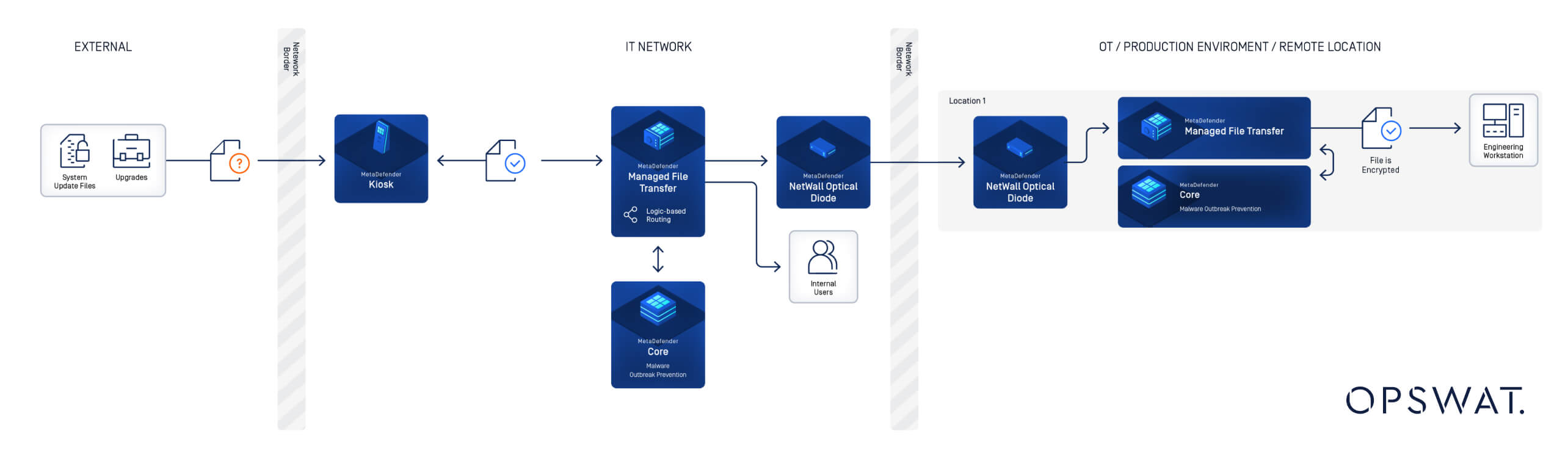

- MetaDefender Managed File Transfer (MFT)™ tự động hóa các luồng tệp được quản lý an toàn trên CNTT, OT và đám mây.

- MetaDefender Kiosk™ khử trùng các tệp tin từ USB, máy tính xách tay và nhà thầu trước khi chúng đến các mạng nhạy cảm.

- MetaDefender NetWall ® Data Diode thực thi chuyển giao theo một chiều, được kiểm soát theo chính sách để bảo vệ OT khỏi các mối đe dọa từ bên ngoài.

Cùng nhau, các giải pháp này tạo ra một đường dẫn truyền dữ liệu an toàn đảm bảo mọi tệp đều được xác minh, làm sạch và được kiểm soát trước khi vượt qua ranh giới miền.

Bài học thực tế từ các cuộc tấn công qua tệp tin

- Bị lây nhiễm USB ổ đĩa có thể bị chặn bởi MetaDefender Kiosk thông qua việc Làm sạch và thực thi chính sách trước khi tiếp cận tài sản OT.

- Các tệp máy trạm kỹ thuật từ các nguồn có độ tin cậy thấp hơn được kiểm tra bởi MetaDefender Managed File Transfer (MFT) và tuân theo chính sách thực thi để chặn nội dung độc hại hoặc không tuân thủ trước khi đến được hệ thống an toàn.

- Khai thác MFT Các nền tảng chứng minh rằng việc kiểm tra nhiều lớp, thực thi chính sách và quản trị có thể kiểm tra phải được tích hợp vào các giải pháp truyền tệp.

Mỗi trường hợp đều nhấn mạnh cùng một điểm: việc truyền tệp tin linh hoạt không phải là tùy chọn mà là điều cần thiết.

Các bước tiếp theo: Xây dựng khả năng phục hồi ở lớp tệp

Các cuộc tấn công dựa trên tệp sẽ tiếp tục phát triển khi mạng CNTT và OT hội tụ. Biện pháp phòng thủ hiệu quả nhất là bảo mật mọi tệp, trên mọi phương tiện, cho dù tệp được truyền qua mạng, qua ranh giới miền hay qua các thiết bị tạm thời.

Tải xuống sách điện tử Định nghĩa lại khả năng phục hồi với Secure MFT

Khám phá các nghiên cứu điển hình, hiểu biết chuyên sâu về kỹ thuật và danh sách kiểm tra bảo mật toàn diện để truyền tệp tin một cách linh hoạt.

Bạn đã sẵn sàng tích hợp MetaDefender Managed File Transfer (MFT) hàng đầu của OPSWAT với các giải pháp phù hợp với cơ sở hạ tầng hiện tại của mình chưa?