Bạn có thể đọc thông báo gần đây về bản cập nhật bảo mật trọng yếu cho macOS Monterey bao gồm các lỗ hổng bảo mật mã tùy ý, cả zero-day, đã bị khai thác (CVE-2022-32894 và CVE-2022-32893).

Điều này có ý nghĩa gì đối với người dùng của bạn? Họ đã vá chưa?

Luôn cập nhật các bản vá lỗi không bao giờ kết thúc cho các lỗ hổng bảo mật là một thách thức, đặc biệt là đối với các doanh nghiệp lớn hơn. Tuy nhiên, thời gian là điều cốt yếu và hầu hết các tổ chức đều cho đối thủ tiềm năng nhiều thời gian để tấn công - mất trung bình 16 ngày để vá một lỗ hổng bảo mật nghiêm trọng sau khi phát hiện theo nghiên cứu của Viện Ponemon.

Patch Management là thách thức ở mọi quy mô

Nghiên cứu của Viện Ponemon cho thấy 60% các tổ chức có vi phạm do một lỗ hổng bảo mật đã biết nhưng chưa được vá. Có nhiều cách để làm cho việc quản lý bản vá ít thách thức hơn, đánh bại thời gian phản hồi trung bình và tránh trở thành một phần của thống kê.

Năm thách thức của Patch Management

1. Có nhiều hệ thống và ứng dụng khác nhau. Mọi tổ chức hiện nay đều có sự kết hợp giữa hệ điều hành và ứng dụng của bên thứ 3. Có khả năng, điều này có nghĩa là macOS, Windows, Linux, v.v., cũng như các ứng dụng từ hàng trăm nhà cung cấp khác nhau.

2. Nhân viên kết hợp với các hệ thống chỉ thỉnh thoảng được kết nối với một miền. Thật khó để luôn cập nhật các thiết bị bạn trực tiếp quản lý, nhưng khó khăn hơn và thậm chí có thể trọng yếu hơn để đảm bảo BYOD hoặc thiết bị nhà thầu được vá trước khi truy cập tài nguyên của tổ chức bạn.

3. Ngay cả các bản vá bảo mật trọng yếu khẩn cấp cũng cần một số thử nghiệm và thận trọng khi triển khai để đảm bảo chúng không ảnh hưởng đến tính khả dụng. Làm điều này đòi hỏi quy trình và tự động hóa hỗ trợ phát hành dần một bản vá cho các nhóm thiết bị lớn hơn.

4. Khả năng hiển thị và giám sát liên tục các hệ thống dễ bị tổn thương là điều bắt buộc. Ngay cả sau khi bạn đã xem xét sự đánh đổi rủi ro và kiểm tra và vá lỗ hổng bảo mật nghiêm trọng mới nhất, công việc vẫn chưa hoàn thành. Điều trọng yếu vẫn là phải giám sát tích cực để đảm bảo một thiết bị có thể chưa được kết nối khi bạn phản ứng với mối đe dọa được vá khi nó kết nối trở lại tài nguyên. Bạn cần cả khả năng hiển thị vào bất kỳ thiết bị nào không được vá và bảo vệ liên tục khỏi thiết bị dễ bị tấn công.

5. Thiếu bảo mật và IT nhân viên. Một thách thức phổ biến đối với mọi quy mô, bảo mật hoặc IT Tổ chức là quá ít nguồn lực cho công việc hàng ngày, chứ đừng nói đến các cuộc diễn tập chữa cháy mà mỗi lỗ hổng bảo mật cao cấp gây ra.

MetaDefender Access: Một giải pháp thiết yếu

Những thách thức có thể cảm thấy như một trận chiến khó khăn, nhưng tin tốt là có những giải pháp. Cụ thể tại đây, OPSWAT MetaDefender Access cung cấp một giải pháp hoàn chỉnh sẽ giúp bạn vá nhanh hơn và đảm bảo bạn luôn được bảo vệ.

1. MetaDefender Access giúp đảm bảo tất cả các hệ thống và ứng dụng của bạn được vá bởi:

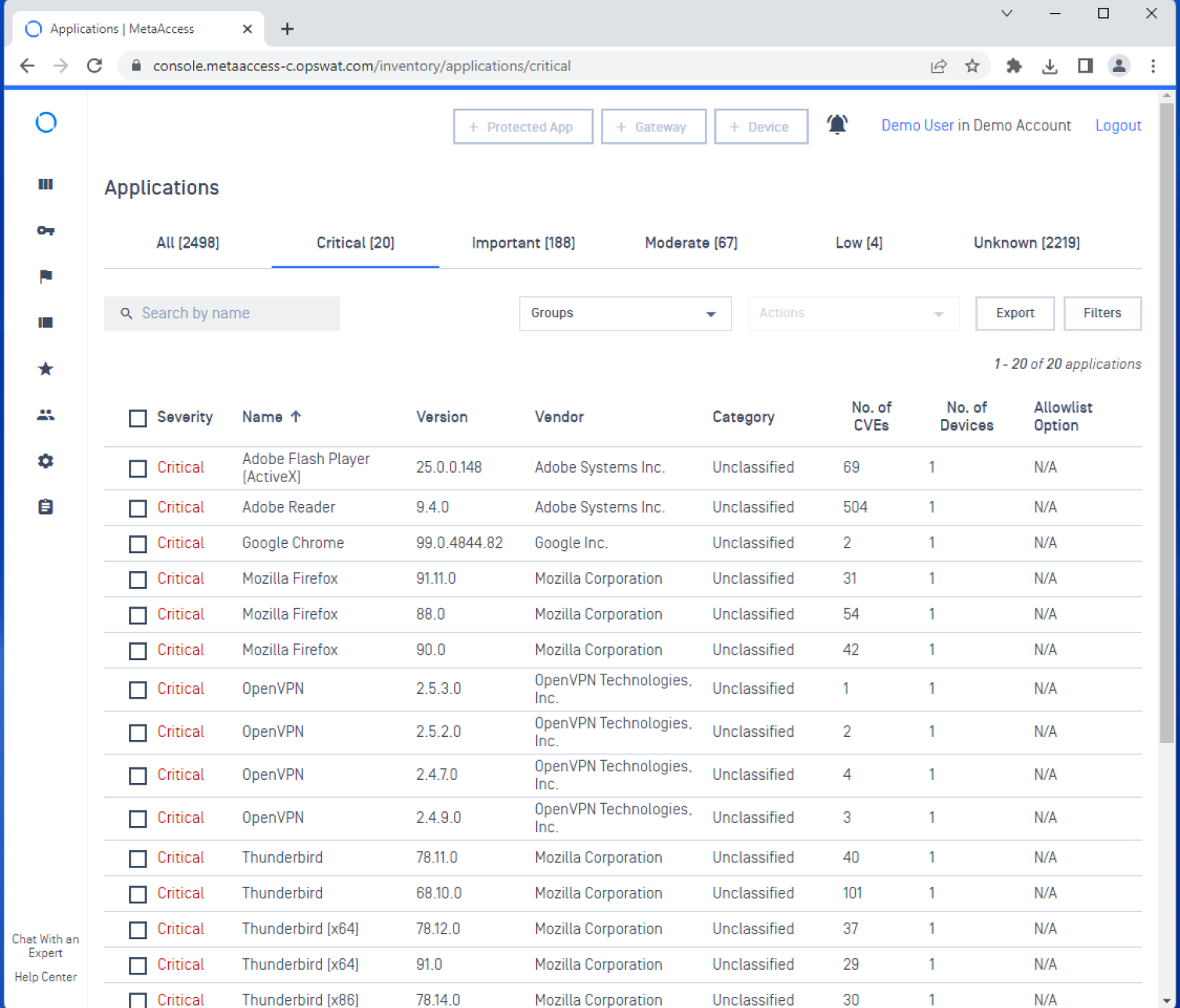

- Cung cấp khả năng hiển thị bằng cách phát hiện các lỗ hổng bảo mật và phần mềm lỗi thời và trình bày một bản tóm tắt có thể hành động trong MetaDefender Access bảng điều khiển và báo cáo hàng ngày. Sử dụng những điều này, bạn có thể đi sâu vào để xem chi tiết hơn như được mô tả ở đây:

- Cung cấp khả năng hiển thị các lỗ hổng bảo mật từ góc độ ứng dụng:

- Đảm bảo lựa chọn giải pháp quản lý bản vá của bạn được định cấu hình đúng ở thiết bị đầu cuối và cảnh báo bạn và có khả năng chặn thiết bị của người dùng nếu giải pháp quản lý bản vá không được định cấu hình đúng:

- Có khả năng chặn thiết bị truy cập vào các ứng dụng và các tài nguyên khác của bạn, kể cả khi hệ điều hành hoặc ứng dụng của bên thứ 3 không được vá, như bản vá Monterey 12.5.1. Người dùng có thể được cảnh báo trong một số ngày có thể định cấu hình và nếu bản vá vẫn không được áp dụng, họ có thể bị chặn để cho họ cơ hội đối phó với rủi ro và quy trình làm việc tác động.

2. Với việc chuẩn hóa công việc kết hợp, điều trọng yếu là bất kỳ giải pháp nào bạn sử dụng để vá thiết bị đều phải hoạt động cho người dùng tại chỗ hoặc từ xa. Vì MetaDefender Access được lưu trữ trên đám mây, MetaDefender Endpoint đảm bảo các thiết bị được an toàn bất kể chúng được đặt ở đâu khi truy cập vào tài nguyên của doanh nghiệp.

3. Điều trọng yếu là phải dần dần tung ra các bản vá để giảm thiểu nguy cơ tác động lan rộng nếu nó có những bất ngờ tiềm ẩn. MetaDefender Access cho phép bạn thực thi các chính sách khác nhau cho mỗi nhóm thiết bị hỗ trợ tự động triển khai các bản vá, loại trừ các bản vá cụ thể và thậm chí miễn trừ các thiết bị cụ thể. Ngoài việc miễn trừ các thiết bị, các bản vá và CVE cụ thể cũng có thể được miễn, cho phép thiết bị tiếp tục được coi là tuân thủ nếu bạn quyết định tác động quá lớn để áp dụng nó.

4. MetaDefender Khả năng truy cập an toàn của Access bảo vệ tổ chức của bạn khỏi quyền truy cập từ các thiết bị rủi ro hoặc không tuân thủ. Một khía cạnh trọng yếu của việc này là đảm bảo rằng một thiết bị có thể không được kết nối gần đây, nhưng có thể có lỗ hổng bảo mật nghiêm trọng cũ hơn, sẽ bị chặn cho đến khi nó được vá bất kể đã bao lâu kể từ khi lỗ hổng bảo mật ban đầu được giải quyết trên các hệ thống khác.

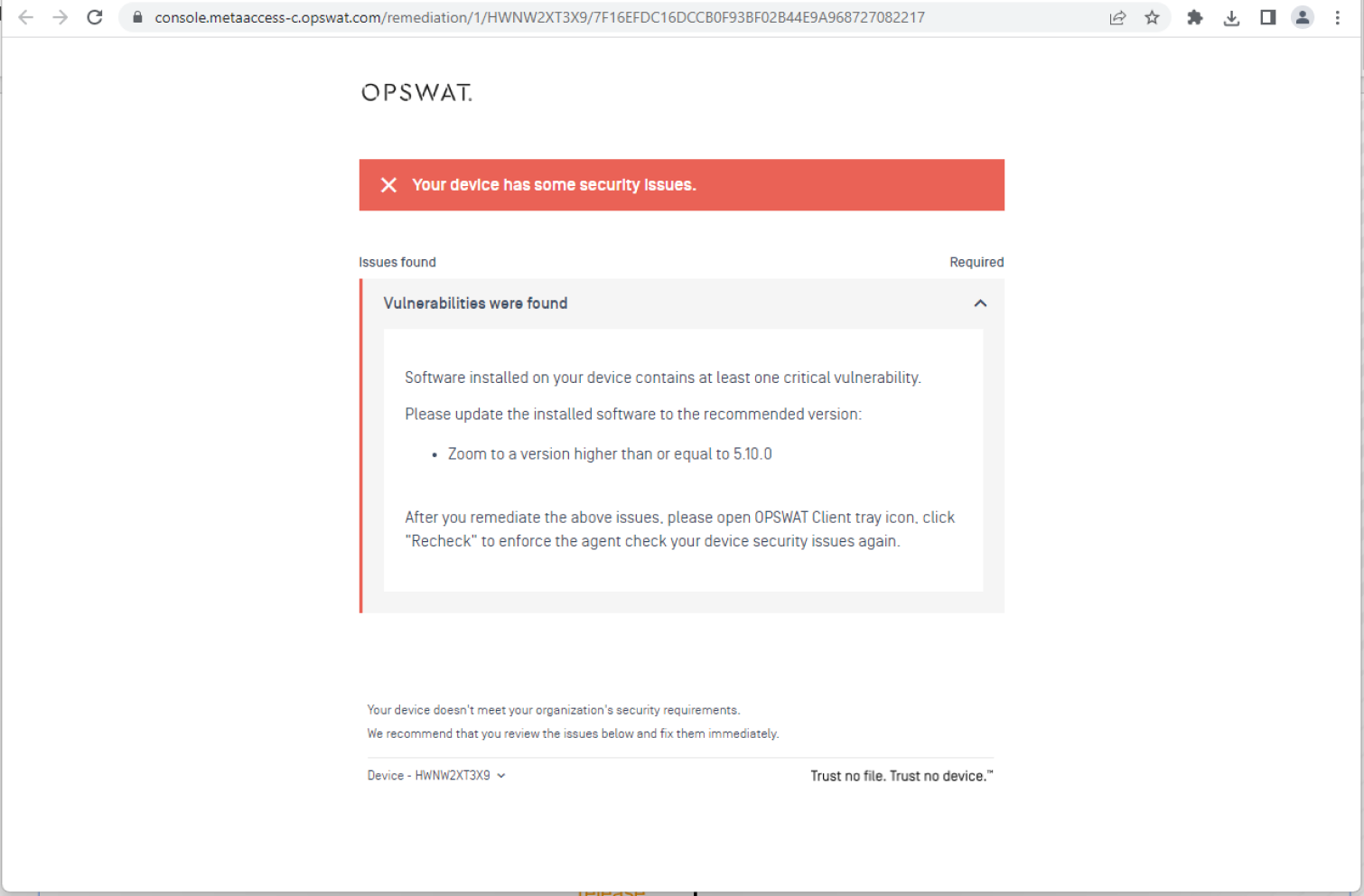

5. MetaDefender Access cung cấp cho người dùng một thông báo khắc phục chi tiết với thông tin về lỗ hổng bảo mật bảo mật. Cảnh báo người dùng khiến họ có nhiều khả năng vá thiết bị của mình sớm hơn. Nếu họ không hành động, MetaDefender Access có thể tiếp tục cảnh báo họ mỗi khi họ cố gắng truy nhập vào tài nguyên tổ chức và nếu họ đợi quá lâu, bạn có thể đặt cấu hình MetaDefender Chính sách truy cập để yêu cầu họ vá để có quyền truy cập vào tài nguyên của doanh nghiệp. Điều này cho phép triển khai nhanh chóng các bản vá trọng yếu, ngay cả với các bản vá được tải nhiều nhất IT các đội, bất kể thời gian và tất cả đều tự động.

MetaDefender Access giải quyết tất cả những thách thức này, giúp nhân viên bị quá tải của tổ chức bạn phản ứng nhanh hơn và hiệu quả hơn với các lỗ hổng bảo mật nghiêm trọng mà không cần thêm khối lượng công việc.Cố gắng MetaDefender Access miễn phí!

Kết nối với một trong những chuyên gia của chúng tôi ngay hôm nay để tìm hiểu thêm.