Môi trường OT (công nghệ vận hành) và CPS (hệ thống mạng vật lý), bao gồm tự động hóa công nghiệp, năng lượng và cơ sở hạ tầng trọng yếu , yêu cầu mức độ bảo mật, khả năng mở rộng và hiệu quả cao trong giao tiếp mạng của họ. Một thách thức lớn là đảm bảo luồng lưu lượng được phân lập, kiểm soát và có cấu trúc giữa các phân đoạn mạng khác nhau trong khi vẫn cho phép giao tiếp liền mạch trên nhiều VLAN. Gắn thẻ VLAN kép, còn được gọi là Q-in-Q, 802.1ad hoặc đường hầm Q-in-Q, cung cấp một giải pháp hiệu quả bằng cách đóng gói các VLAN của khách hàng trong VLAN của nhà cung cấp dịch vụ. Điều này duy trì phân đoạn và đảm bảo truyền dữ liệu đáng tin cậy.

Hiểu về gắn thẻ VLAN kép (Q-in-Q)

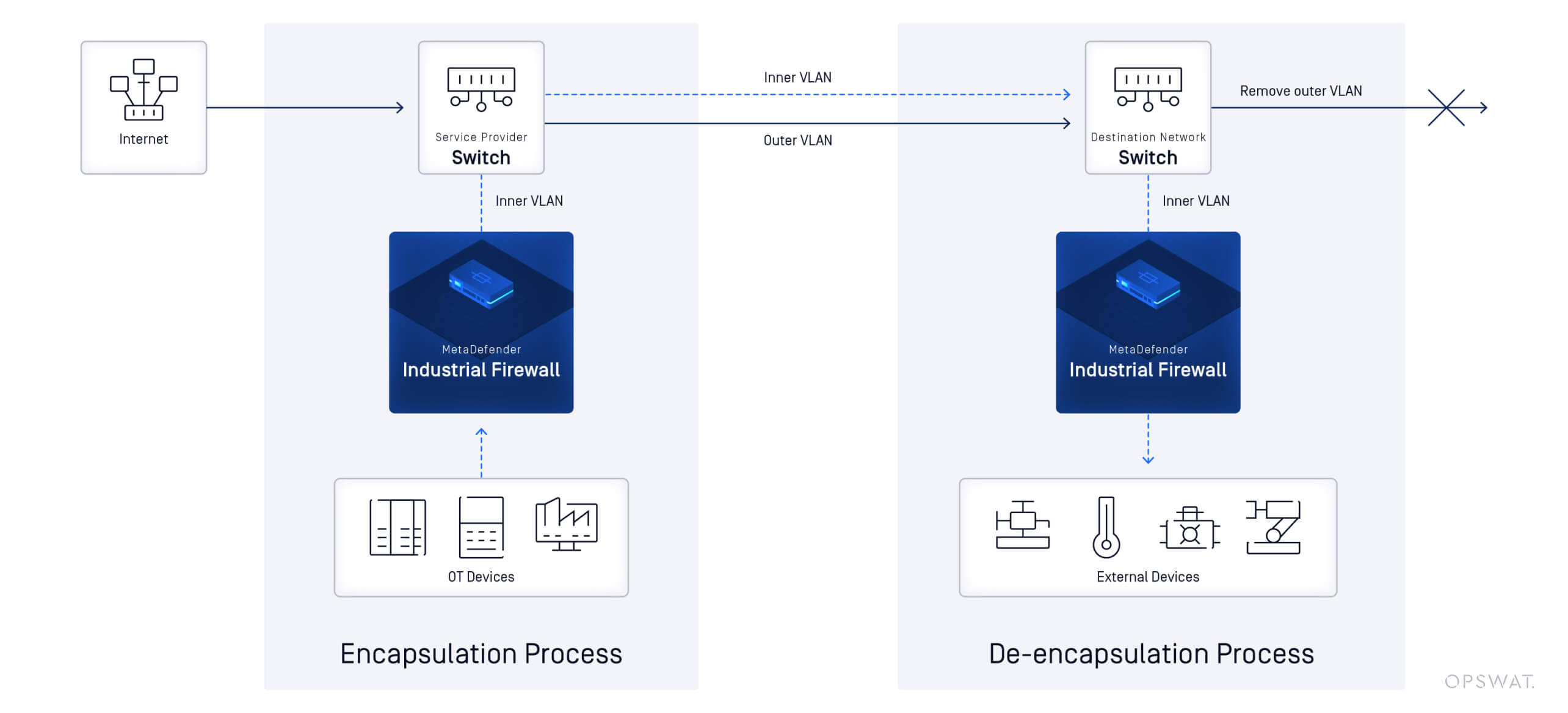

Double VLAN đóng gói một thẻ VLAN bên trong một thẻ khác, cho phép các tổ chức mở rộng VLAN qua ranh giới mạng mà không can thiệp vào cấu hình VLAN nội bộ. Kỹ thuật này đặc biệt hữu ích trong các thiết lập công nghiệp, nơi phân đoạn mạng là cần thiết để cô lập các hệ thống điều khiển, PLC, môi trường SCADA và dữ liệu vận hành.

Các thành phần chính của gắn thẻ VLAN kép:

- VLAN ngoài (VLAN dịch vụ): Được nhà cung cấp dịch vụ quản lý, VLAN này tạo điều kiện thuận lợi cho việc truyền tải lưu lượng qua cơ sở hạ tầng mạng dùng chung, đảm bảo dữ liệu khách hàng vẫn được đóng gói và cô lập.

- Inner VLAN (Customer VLAN): Thẻ VLAN gốc do doanh nghiệp chỉ định. Nó vẫn còn nguyên vẹn và được khôi phục tại đích.

Bằng cách tận dụng Q-in-Q, các doanh nghiệp công nghiệp có thể mở rộng mạng lưới của mình một cách hiệu quả trong khi vẫn bảo toàn tính toàn vẹn của VLAN và giảm độ phức tạp trong vận hành.

Cách thức hoạt động của Double VLAN Tagging trong Industrial Thiết lập

Luồng lưu lượng có cấu trúc này cho phép các mạng công nghiệp mở rộng VLAN trên nhiều vị trí trong khi vẫn đảm bảo quản lý được từng phân đoạn.

Lợi ích của Double VLAN (Q-in-Q) trong mạng OT

Phân chia lưu lượng giao thông

VLAN kép cho phép phân tách lưu lượng giữa các phần khác nhau của mạng OT. Điều này đảm bảo rằng lưu lượng điều khiển trọng yếu từ PLC vẫn được tách biệt khỏi lưu lượng không cần thiết khác, cải thiện độ tin cậy và giảm thiểu nhiễu.

Khả năng mở rộng

Khi mạng OT mở rộng, Q-in-Q cung cấp giải pháp quản lý hiệu quả số lượng VLAN ngày càng tăng. Giải pháp này ngăn ngừa tình trạng cạn kiệt VLAN ID, đặc biệt có lợi cho các nhà máy công nghiệp lớn có nhiều PLC và hệ thống điều khiển.

An ninh

Bằng cách cô lập các VLAN khác nhau trong mạng công nghiệp, Q-in-Q có thể tăng cường và đơn giản hóa một số biện pháp kiểm soát bảo mật mạng. Tuy nhiên, VLAN không phải là giải pháp bảo mật hoàn chỉnh. Chúng tương đối dễ bị vượt qua bằng các kỹ thuật như nhảy VLAN.

Quản lý mạng đơn giản

Q-in-Q cho phép tạo ra một hệ thống phân cấp VLAN có cấu trúc trong các mạng công nghiệp. Điều này giúp đơn giản hóa cấu hình mạng, giảm độ phức tạp khi vận hành và giúp khắc phục sự cố hiệu quả hơn.

Độc lập của nhà cung cấp

Là một phần của tiêu chuẩn IEEE 802.1Q (2011) được áp dụng rộng rãi, Q-in-Q được hỗ trợ bởi nhiều nhà cung cấp mạng. Điều này cho phép các nhà khai thác công nghiệp tích hợp các phần cứng khác nhau và vẫn duy trì phân đoạn và quản lý lưu lượng thống nhất.

Các trường hợp sử dụng cho việc gắn thẻ VLAN kép (QnQ) trong môi trường OT

- Cầu nối nhà cung cấp dịch vụ: Q-in-Q cho phép giao tiếp giữa các địa điểm công nghiệp khác nhau bằng cách mở rộng VPN lớp 2 trên các mạng OT quy mô lớn.

- Tự động hóa Industrial : Các nhà máy sản xuất và lưới điện sử dụng Q-in-Q để phân tách lưu lượng giữa các thiết bị tự động hóa và hệ thống điều khiển, đảm bảo hoạt động liền mạch.

- Lưới điện thông minh: Q-in-Q giúp quản lý lưu lượng giữa các trạm biến áp và trung tâm điều khiển, duy trì liên lạc hiệu quả trong triển khai lưới điện thông minh.

- BMS (Hệ thống quản lý tòa nhà): Industrial các trường học sử dụng Q-in-Q để cô lập giao thông cho hệ thống HVAC, chiếu sáng và an ninh, đảm bảo hoạt động bình thường.

- Hệ thống giao thông: Q-in-Q hỗ trợ truyền dữ liệu qua nhiều mạng lưới giao thông khác nhau, bao gồm cả hệ thống điều khiển đường sắt, đảm bảo hoạt động không bị gián đoạn.

Ví dụ về cấu trúc mạng

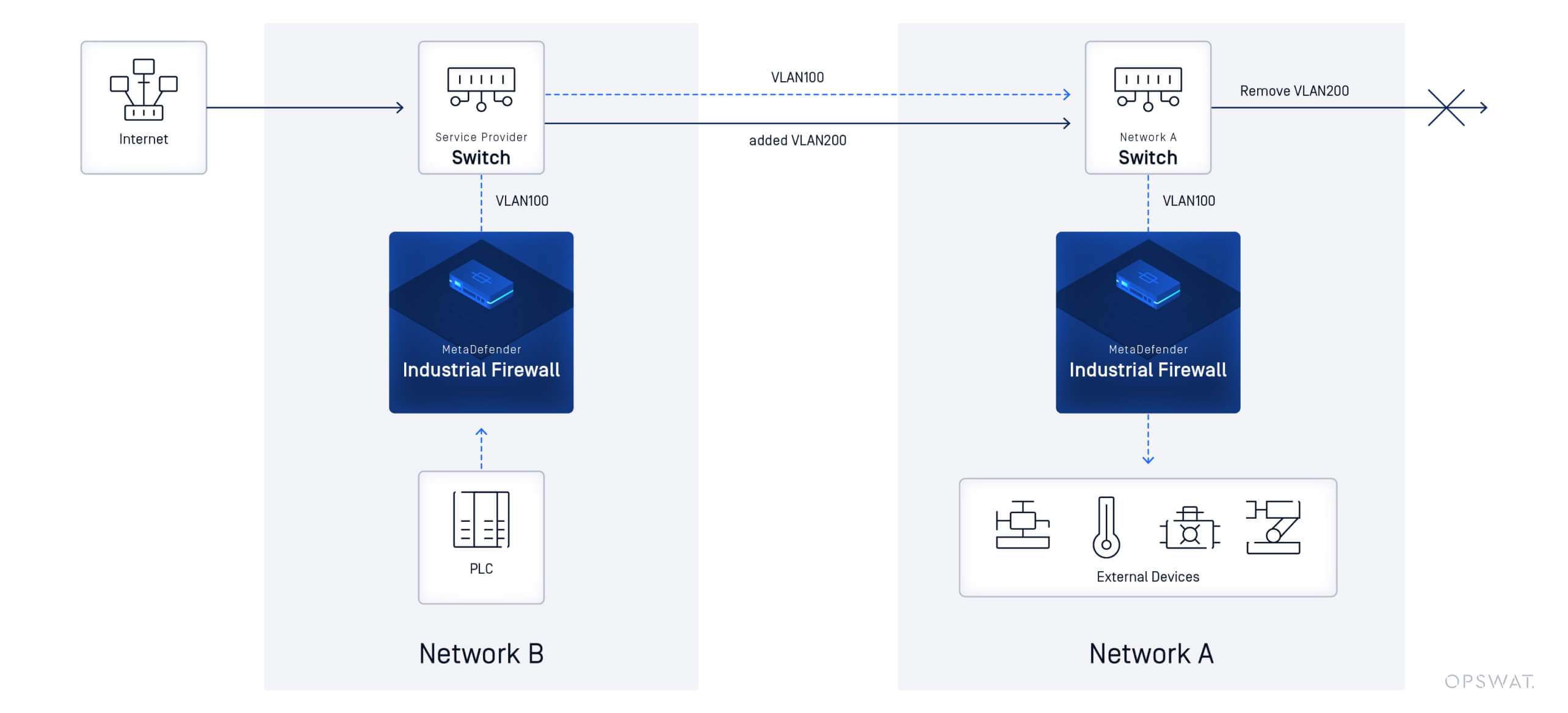

Hãy xem xét một nhà máy có thiết lập như sau:

1. Thiết bị: PLC (máy chủ), Industrial Firewall và khách hàng trên Mạng B.

2. Phân đoạn mạng:

- Mạng A: VLAN 100 (PLC nằm ở đây) - 192.168.10.0/24

- Mạng B: VLAN 200.100 (HMI hoặc thiết bị bên ngoài) - 10.10.10.0/24

- Industrial Firewall : Giao diện ở cả hai mạng, chuyển đổi lưu lượng giữa chúng.

3. Lưu lượng giao thông:

- Các thiết bị trên Mạng B gửi lưu lượng được gắn thẻ VLAN 100.

- Tường lửa hoặc bộ chuyển mạch của nhà cung cấp dịch vụ sẽ thêm thẻ VLAN bên ngoài (VLAN 200).

- Gói tin di chuyển qua mạng trong khi vẫn giữ nguyên sự tách biệt VLAN.

- Khi đến Mạng A, thẻ VLAN bên ngoài sẽ được gỡ bỏ, khôi phục VLAN 100.

- PLC hiện có thể giao tiếp với các thiết bị bên ngoài mà không cần sửa đổi VLAN bên trong.

Kết thúc

Gắn thẻ VLAN kép là một kỹ thuật mạnh mẽ cho các tổ chức yêu cầu khả năng mở rộng VLAN, cô lập và truyền dữ liệu qua cơ sở hạ tầng dùng chung. Trong môi trường công nghiệp và OT, Q-in-Q đảm bảo quản lý VLAN liền mạch và hiệu quả, cho phép các giải pháp mạng linh hoạt và tiết kiệm chi phí.

Industrial Firewall ™

Mở khóa giao tiếp OT/ICS an toàn và phân đoạn với Q-in-Q – mà không làm giảm hiệu suất. Khám phá cách MetaDefender Industrial Firewall có thể củng cố mạng lưới công nghiệp của bạn.

Câu hỏi thường gặp (FAQ)

H: Đánh dấu VLAN kép (QnQ) là gì?

A: Double VLAN tagging, còn được gọi là Q-in-Q, đóng gói một thẻ VLAN bên trong một thẻ khác để mở rộng VLAN trên các mạng trong khi vẫn bảo toàn phân đoạn. Nó đặc biệt hữu ích trong các môi trường công nghiệp, nơi phân đoạn mạng rất trọng yếu để cô lập các hệ thống điều khiển, PLC, môi trường SCADA và dữ liệu vận hành.

H: Mạng VLAN Secure đến mức nào?

A: VLAN có thể cải thiện bảo mật mạng bằng cách phân đoạn lưu lượng một cách hợp lý và giới hạn miền phát sóng, giúp giảm nguy cơ truy cập trái phép giữa các phân đoạn. Tuy nhiên, VLAN không phải là bảo mật cố hữu. Chúng yêu cầu cấu hình cẩn thận để ngăn chặn hiệu quả các cuộc tấn công như nhảy VLAN hoặc truy cập trái phép.

Q: VLAN hopping là gì?

A: VLAN hopping là một lỗ hổng bảo mật bảo mật mạng, trong đó kẻ tấn công khai thác điểm yếu để truy cập trái phép vào một VLAN rồi chuyển sang các VLAN khác trong cùng mạng. VLAN được thiết kế để cải thiện bảo mật và hiệu suất bằng cách cô lập lưu lượng giữa các phân đoạn khác nhau. VLAN hopping làm suy yếu sự tách biệt này, cho phép kẻ tấn công bỏ qua các biện pháp kiểm soát và có khả năng truy cập vào các hệ thống và dữ liệu nhạy cảm vốn phải được bảo vệ và cô lập.