Chúng tôi sẽ khám phá các loại mối đe dọa mà kẻ tấn công có thể ẩn trong các tệp phương tiện hoặc video, chẳng hạn như tệp WMV, để khởi chạy các cuộc tấn công và tải xuống mã độc. Ngoài ra, chúng tôi xem xét cách giảm nguy cơ của các cuộc tấn công này với Công nghệ OPSWAT bằng cách phát hiện, ngăn chặn và phân tích các mối đe dọa dựa trên tệp.

Mục lục:

- Kỹ thuật tấn công tệp video

- Cách mở tệp video có thể kích hoạt tải xuống mã độc

- Làm thế nào để loại bỏ các đối tượng độc hại với Deep Content Disarm and Reconstruction Công nghệ

- Cách phát hiện và khám phá mã độc ẩn núp với Adaptive Phân tích mối đe dọa

- OPSWAT Advanced Threat Detection và Phòng ngừa

Kỹ thuật tấn công tệp video

Một vài năm trước, chúng tôi đã xuất bản một bài đăng trên blog nêu bật những rủi ro của các tệp video và cách kẻ tấn công sử dụng chúng để phát tán mã độc. Chúng tôi đã thảo luận về hai chiến thuật: khai thác lỗ hổng bảo mật và lạm dụng các tính năng hợp pháp.

Khai thác lỗ hổng bảo mật bảo mật

Xác minh loại tệp xác thực loại tệp. Chúng tôi không thể tin tưởng tiêu đề Content-Type hoặc tên tiện ích mở rộng xác định loại tệp, vì chúng có thể bị giả mạo. Thật không may, nhiều trình phát đa phương tiện không xác minh nghiêm ngặt cấu trúc của các tệp video, dẫn đến một số lỗ hổng bảo mật có thể khai thác.

Ví dụ: VLC Media Người chơi 3.0.11 có CVE-2021-25801 cho phép kẻ tấn công gây ra việc đọc ngoài giới hạn thông qua tệp AVI được tạo thủ công, đọc dữ liệu từ bộ đệm bên ngoài ranh giới dự định của nó, gây ra sự cố, hành vi chương trình không chính xác hoặc tiết lộ thông tin nhạy cảm. CVE-2019-14553 trong VideoLAN VLC media player 3.0.7.1 có thể gây ra lỗ hổng bảo mật sử dụng sau khi miễn phí — một loại lỗ hổng bảo mật hỏng bộ nhớ trong đó ứng dụng cố gắng sử dụng bộ nhớ được giải phóng, dẫn đến sự cố, kết quả không mong muốn hoặc thực thi tải trọng độc hại.

Lạm dụng một tính năng hợp pháp

Một kỹ thuật tấn công khác lạm dụng tính năng trình phát đa phương tiện hợp pháp để phát tán mã độc thông qua video. Ví dụ: kẻ tấn công có thể khai thác tính năng Script Command trong Windows Media Trình phát bằng cách nhúng mã độc vào siêu liên kết trong video.

Cách mở tệp video có thể kích hoạt tải xuống mã độc

Bản demo dưới đây cho thấy cách nạn nhân có thể vô tình tải xuống mã độc trên thiết bị của họ bằng cách mở tệp video.

Kỹ thuật này cho thấy cách kẻ tấn công lạm dụng một tính năng hợp pháp như một vectơ tấn công. Script Command là một tính năng thiết yếu của Windows Media Trình phát — nó cho phép trình phát đa phương tiện tương tác với trình duyệt trong khi phát tệp để tải xuống codec video hoặc theo dõi. Mặc dù có tiềm năng khai thác, Script Command là một tính năng thiết yếu của Window Media Cầu thủ. Tệp video WMV dựa trên định dạng vùng chứa Định dạng Hệ thống Nâng cao của Microsoft (ASF) và được nén bằng Windows Media Nén. ASF có thể chứa một Đối tượng lệnh tập lệnh được sử dụng để truyền văn bản và cung cấp các lệnh có thể kiểm soát các phần tử trong môi trường máy khách.

ASF cho phép các lệnh tập lệnh đơn giản như URLANDEXIT, tự động khởi chạy URL được nhúng trong tệp video trong trình duyệt mặc định khi được thực thi. Các tác nhân đe dọa khai thác tính năng này để nhắc nạn nhân tải xuống tệp độc hại giả mạo plugin, bản cập nhật hoặc codec cần thiết để phát phương tiện và xâm phạm hệ thống của người dùng.

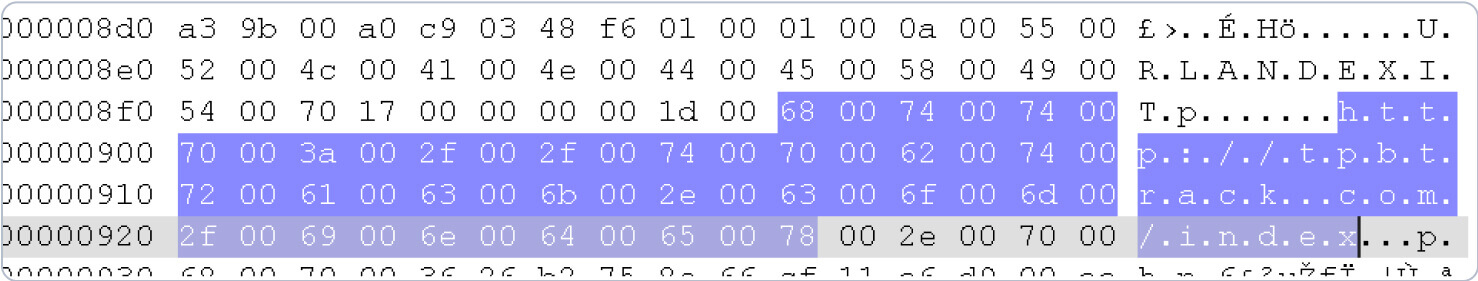

Trong ví dụ này, kẻ tấn công đã chèn một URL độc hại vào một tệp phương tiện hợp pháp.

Chúng ta có thể xem URL bằng ứng dụng đọc hex:

Làm thế nào để loại bỏ các đối tượng độc hại với Deep Content Disarm and Reconstruction Công nghệ

Deep CDR™ Technology (Content Disarm and Reconstruction) treats every file as a potential threat. It processes and analyzes files to remove unapproved objects to ensure all files coming into your organization are safe to consume. At the same time, Deep CDR™ Technology reconstructs the file content for full functionality so that users can view the video without downloading malware.

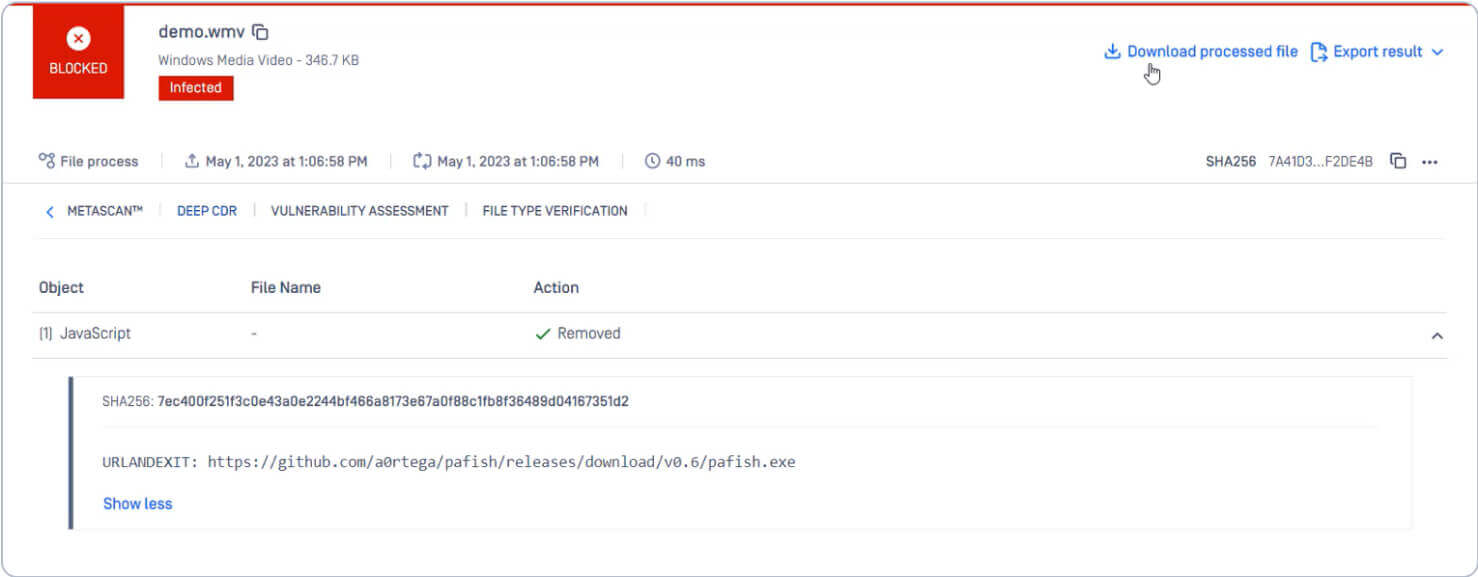

Xử lý tệp bị nhiễm với MetaDefender Core phát hiện lệnh URLANDEXIT trong tệp.

Deep CDR™ Technology removes the URLANDEXIT object and the Script Command Object. The new, reconstructed file remains fully usable. The attackers are unable to download malware.

Cách phát hiện và khám phá mã độc ẩn núp với Adaptive Phân tích mối đe dọa

Chúng tôi có thể quét tệp bằng MetaDefender Sandbox Công cụ phân tích mối đe dọa thích ứng Sandbox để đi sâu hơn vào các hành vi và khả năng của mã độc.

MetaDefender Sandbox là một sandbox thế hệ tiếp theo sử dụng phân tích mối đe dọa thích ứng, cho phép phát hiện mã độc zero-day, trích xuất thêm Chỉ báo thỏa hiệp (IOC) và Actionable Thông tin tình báo về các mối đe dọa.

We get deeper insights into the threat by processing the WMV file with Deep CDR™ Technology and Filescan. Filescan downloads the file from URLANDEXIT and performs static analysis to provide more details on the malware's behavior, tactic, technique, and IOCs.

OPSWAT Advanced Threat Detection và Phòng ngừa

OPSWAT advanced technologies protect applications, networks, and devices from zero-day attacks, evasive malware, and advanced targeted attacks. Besides media files, Deep CDR™ Technology also recursively scans and sanitizes more than 130 file types, including complex ones such as nested archives, email attachments, embedded documents, and hyperlinks. The reconstructed file remains fully usable and functioning.

Contact one of our technical experts to learn more about Deep CDR™ Technology, Filescan, and other threat-prevention technologies.