Bảo mật CI/CD là gì?

Bảo mật CI/CD là việc phân phối các biện pháp và thực hành bảo mật trong suốt quá trình tích hợp liên tục và phân phối liên tục (CI/CD). Nó tập trung vào việc bảo vệ các quy trình tự động được sử dụng trong phát triển phần mềm để đảm bảo tính toàn vẹn, an toàn và độ tin cậy của các thay đổi mã từ khi phát triển đến khi triển khai.

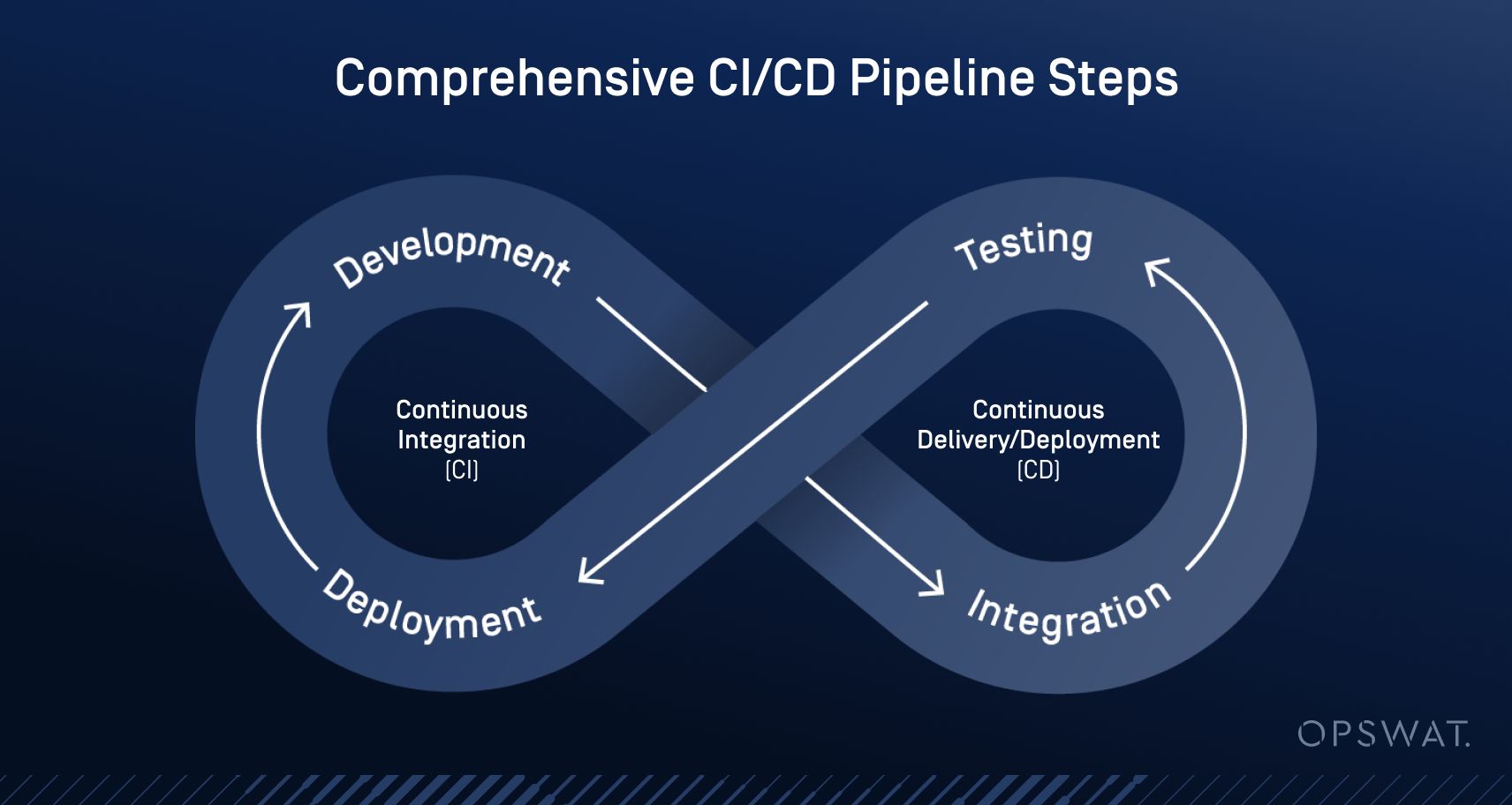

Tích hợp liên tục (CI) bao gồm việc thường xuyên hợp nhất mã vào kho lưu trữ trung tâm và tích hợp các công cụ của bên thứ ba để tự động hóa các tác vụ xây dựng ứng dụng như thử nghiệm, phát triển và quản lý kho lưu trữ. Phân phối/Triển khai liên tục (CD) mở rộng điều này bằng cách tự động triển khai các thay đổi đó vào môi trường sản xuất hoặc các môi trường khác.

Khi được triển khai hiệu quả, CI/CD sẽ tăng tốc độ phát triển, tính nhất quán và độ tin cậy của việc phân phối. Nhưng nếu không có các biện pháp kiểm soát bảo mật phù hợp, các đường ống này có thể gây ra lỗ hổng bảo mật, làm lộ dữ liệu nhạy cảm và làm tổn hại đến tính toàn vẹn của ứng dụng.

Bảo mật CI/CD hiệu quả đảm bảo việc thay đổi mã được an toàn, quyền truy cập được kiểm soát và toàn bộ vòng đời phát triển phần mềm (SDLC) được bảo vệ khỏi các mối đe dọa tiềm ẩn và hoạt động độc hại.

Giải thích về đường ống CI / CD

Quy trình CI / CD bao gồm tích hợp và triển khai mã mới vào cơ sở mã hiện có, có thể được thêm vào các tính năng, cải tiến chất lượng cuộc sống hoặc sửa lỗi và bảo mật. Đối với hầu hết các tổ chức, một quy trình CI/CD mạnh mẽ sẽ bao gồm hầu hết hoặc tất cả các bước sau:

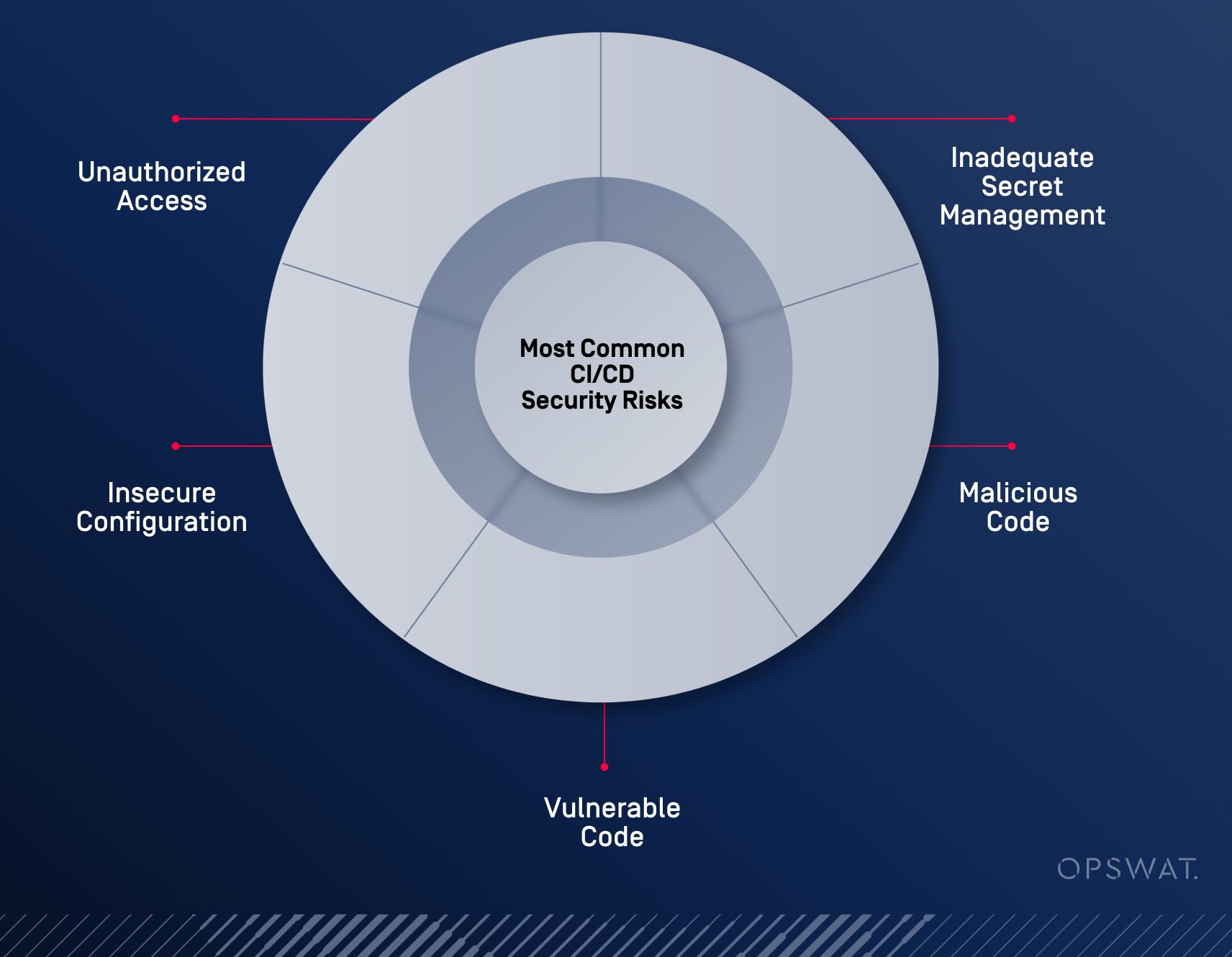

Rủi ro đường ống bảo mật CI/CD

Có một quy trình CI / CD được sắp xếp hợp lý mà không có các biện pháp bảo mật thích hợp có nghĩa là các tác nhân đe dọa có thể khai thác các bước trong quy trình đó để thỏa hiệp toàn bộ cơ sở mã. Một số rủi ro bảo mật CI CD phổ biến nhất bao gồm:

Các cá nhân trái phép truy cập vào đường ống CI/CD có thể tiêm mã độc hoặc truy cập thông tin nhạy cảm.

Xử lý bí mật kém, chẳng hạn như giao diện lập trình ứng dụng Khóa và mật khẩu, có thể dẫn đến truy cập trái phép và vi phạm dữ liệu.

Việc giới thiệu mã độc thông qua các phụ thuộc hoặc tiêm mã trực tiếp có thể làm tổn hại đến ứng dụng và dữ liệu của nó.

Các lỗ hổng bảo mật bảo mật trong cơ sở mã, cũng như các lỗ hổng bảo mật được giới thiệu bởi các thành phần của bên thứ ba, nếu không được phát hiện và giải quyết, có thể bị kẻ tấn công khai thác.

Các công cụ và môi trường CI / CD được cấu hình sai có thể mở ra con đường cho các cuộc tấn công và rò rỉ dữ liệu.

Có rất nhiều kết quả bất lợi có thể xảy ra do thất bại trong việc bảo vệ quy trình CI / CD, bao gồm:

- Một máy chủ CI / CD bị xâm nhập dẫn đến việc triển khai mã độc trong môi trường sản xuất.

- Truy cập trái phép và tiếp xúc với dữ liệu nhạy cảm do thông tin đăng nhập được mã hóa cứng trong mã nguồn.

- Tiêm mã độc thông qua sự phụ thuộc của bên thứ ba không được bảo vệ, dẫn đến tấn công chuỗi cung ứng.

Top 10 OWASP

Top 10 Dự án Bảo mật Ứng dụng Web Mở (OWASP) là danh sách toàn diện các rủi ro bảo mật ứng dụng web phổ biến nhất, bắt nguồn từ các nghiên cứu và khảo sát sâu rộng. Được cập nhật thường xuyên, nó được công nhận rộng rãi như một tiêu chuẩn công nghiệp để phát triển ứng dụng web an toàn. Các rủi ro chính bao gồm:

Các máy chủ ứng dụng, khung và cơ sở hạ tầng đám mây có cấu hình cao có thể có cấu hình sai về bảo mật, chẳng hạn như quyền quá rộng, giá trị mặc định không an toàn không thay đổi hoặc thông báo lỗi tiết lộ quá mức, cung cấp cho kẻ tấn công những cách dễ dàng để xâm phạm ứng dụng.

Việc thực hiện xác thực và hạn chế truy cập kém có thể cho phép kẻ tấn công dễ dàng truy cập các tài nguyên bị hạn chế. Người dùng trái phép có thể có quyền truy cập vào các tệp, hệ thống hoặc cài đặt đặc quyền người dùng nhạy cảm.

Các cuộc tấn công này khai thác lỗ hổng bảo mật trong các ứng dụng web chấp nhận dữ liệu bị xâm phạm, chẳng hạn như Tấn công SQL injection, OS command injection và Cross Site Scripting (XSS). Bằng cách tiêm mã độc vào các trường đầu vào, kẻ tấn công có thể thực hiện các lệnh trái phép, truy cập cơ sở dữ liệu nhạy cảm và hệ thống điều khiển.

Các vấn đề như khóa mật mã yếu, thuật toán lỗi thời hoặc mật khẩu được mã hóa cứng có thể dẫn đến việc lộ dữ liệu nhạy cảm.

Được thêm vào Top ten OWASP năm 2021, danh mục này tập trung vào các lỗi thiết kế cơ bản và kiểm soát không hiệu quả thay vì chỉ triển khai yếu hoặc thiếu sót.

Những thách thức về bảo mật CI/CD

Các nhà phát triển phải đối mặt với một số thách thức bảo mật trọng yếu trong suốt các quy trình CD SDLC và CI.

Việc thiếu khả năng hiển thị và nhận thức về bí mật và dữ liệu nhạy cảm có thể dẫn đến các vấn đề về chia sẻ và theo dõi thông tin nhạy cảm. Quản lý bí mật hiệu quả liên quan đến việc lưu trữ và xử lý an toàn các bí mật như: giao diện lập trình ứng dụng khóa, mật khẩu và chứng chỉ. Nhu cầu thường xuyên truy cập và lưu trữ thông tin này thể hiện một vectơ tấn công tiềm năng cho các tác nhân đe dọa.

Các nhà phát triển cũng phải đối mặt với sự hiện diện bất ngờ của mã độc, có thể được tiêm bằng sự can thiệp từ bên ngoài hoặc bên trong bởi các nhân viên có hành động độc hại hoặc thông tin đăng nhập của họ bị đánh cắp và lạm dụng. Mã này cũng có thể bắt nguồn từ các nguồn chưa được xác minh hoặc các phụ thuộc của bên thứ ba đã lỗi thời.

Giám sát và quét liên tục các lỗ hổng bảo mật đã biết trong cơ sở mã và các phụ thuộc là điều cần thiết. Các tác nhân đe dọa có thể lợi dụng các lỗ hổng bảo mật chưa được vá này để sinh sôi nảy nở mã độc.

Cuối cùng, bản thân mã nguồn có thể bị đe dọa từ việc truy cập trái phép và giả mạo. Nếu không có kiểm tra thường xuyên và tuân thủ các thực tiễn tốt nhất trong quản lý mã nguồn, tính toàn vẹn và bảo mật của cơ sở mã có thể bị xâm phạm.

Cách Secure một đường ống CI/CD

Để giải quyết những thách thức này trong quy trình CI / CD, các nhà phát triển phải thực hiện các biện pháp bảo mật mạnh mẽ, bao gồm:

Các biện pháp thực hành bảo mật CI/CD tốt nhất là gì?

Mặc dù các biện pháp bảo mật là rất trọng yếu, các nhà phát triển cũng phải áp dụng các thực tiễn liên tục trong SDLC để đảm bảo các biện pháp bảo mật CI / CD được thực hiện hiệu quả nhất có thể.

Luôn cập nhật các yếu tố phụ thuộc để giảm thiểu nguy cơ dễ bị tổn thương. Sử dụng các công cụ như Dependabot và Renovate để tự động hóa các bản cập nhật phụ thuộc.

Thực hiện kiểm tra bảo mật thường xuyên của CI/CD pipeline để xác định và giải quyết các rủi ro tiềm ẩn. Kiểm tra bảo mật giúp duy trì sự tuân thủ và đảm bảo tính hiệu quả của các biện pháp bảo mật.

Bảo mật CI/CD trọng yếu nhất ở đâu?

Khi nói đến đường ống bảo mật CI / CD, quy trình và nhóm nào bị ảnh hưởng nhiều nhất? Hiểu khía cạnh này là rất trọng yếu để đảm bảo các cải tiến bảo mật và tài nguyên được phân bổ cho các nhóm phù hợp.

Việc tích hợp các biện pháp bảo mật vào quy trình DevOps đảm bảo vòng đời phát triển an toàn. DevSecOps nhấn mạnh tầm trọng yếu của bảo mật ở mọi giai đoạn của quy trình CI/CD.

Bảo vệ chuỗi cung ứng phần mềm khỏi các lỗ hổng bảo mật và mối đe dọa liên quan đến việc kiểm tra sự phụ thuộc của bên thứ ba và thực hiện các biện pháp kiểm soát bảo mật cho toàn bộ chuỗi cung ứng.

Bảo vệ dự án của bạn bằng CI/CD Security

Đảm bảo an ninh trong đường ống CI / CD là điều cần thiết để bảo vệ tính toàn vẹn của phần mềm, ngăn chặn truy cập trái phép và giảm thiểu rủi ro liên quan đến phát triển và triển khai phần mềm. Bằng cách thực hiện các thực tiễn bảo mật CI CD toàn diện, nhiều lớp và sử dụng các công cụ CI / CD an toàn, các tổ chức có thể bảo vệ các quy trình CI / CD của họ và cung cấp phần mềm an toàn. Các biện pháp bảo mật CI / CD hiệu quả nâng cao độ tin cậy và độ tin cậy của phần mềm, đảm bảo rằng nó đáp ứng cả yêu cầu về chức năng và bảo mật.

Tìm hiểu cách Supply Chain Phần mềm MetaDefender OPSWAT bảo vệ toàn bộ chuỗi cung ứng , đảm bảo bảo vệ toàn diện cho dự án của bạn.

Hỏi đáp

Bảo mật CI/CD là gì?

Bảo mật CI/CD là việc phân phối các biện pháp và thực hành bảo mật trong suốt quá trình tích hợp liên tục và phân phối liên tục (CI/CD). Nó tập trung vào việc bảo vệ các quy trình tự động được sử dụng trong phát triển phần mềm để đảm bảo tính toàn vẹn, an toàn và độ tin cậy của các thay đổi mã từ khi phát triển đến khi triển khai.

Quy trình CI/CD bao gồm những gì?

Đường ống CI/CD bao gồm tích hợp và triển khai mã mới vào cơ sở mã hiện có, có thể là các tính năng bổ sung, cải thiện chất lượng cuộc sống hoặc bảo mật và sửa lỗi. Đối với hầu hết các tổ chức, đường ống CI/CD mạnh mẽ bao gồm các giai đoạn phát triển, tích hợp, thử nghiệm và triển khai.

Tại sao quy trình CI/CD lại có nguy cơ?

Một đường ống CI/CD hợp lý mà không có biện pháp bảo mật phù hợp sẽ để lại những lỗ hổng bảo mật mà các tác nhân đe dọa có thể khai thác. Các rủi ro phổ biến bao gồm truy cập trái phép, quản lý bí mật không đầy đủ, tiêm mã độc, mã dễ bị tấn công và cấu hình không an toàn. Những điểm yếu này có thể làm tổn hại đến phần mềm và làm lộ dữ liệu nhạy cảm.

Những rủi ro bảo mật CI/CD phổ biến nhất là gì?

- Truy cập trái phép : Kẻ tấn công có được quyền truy cập vào đường truyền CI/CD có thể chèn mã hoặc đánh cắp thông tin.

Quản lý bí mật không đầy đủ : Xử lý kém API chìa khóa hoặc mật khẩu có thể gây ra vi phạm.

Mã độc hại : Mã do tác nhân đe dọa hoặc phần mềm phụ thuộc đưa vào có thể gây nguy hiểm cho ứng dụng.

Mã dễ bị tấn công : Mã chưa vá hoặc có lỗi sẽ mở ra cơ hội cho tin tặc khai thác.

Cấu hình không an toàn : Môi trường cấu hình không đúng có thể dẫn đến rò rỉ dữ liệu hoặc mất quyền kiểm soát.

OWASP Top 10 là gì và tại sao nó lại trọng yếu?

OWASP Top 10 là danh sách được cập nhật thường xuyên về các rủi ro bảo mật ứng dụng web phổ biến nhất. Danh sách này bao gồm các vấn đề như cấu hình bảo mật sai, kiểm soát truy cập bị hỏng, tiêm, lỗi mật mã và thiết kế không an toàn. Danh sách này đóng vai trò là chuẩn mực của ngành để xác định và giải quyết các vấn đề bảo mật.

Các nhà phát triển phải đối mặt với những thách thức bảo mật nào trong CI/CD?

Các nhà phát triển thường gặp khó khăn với việc thiếu khả năng hiển thị các bí mật, mã độc hại được đưa vào thông qua các phụ thuộc và các lỗ hổng bảo mật chưa được vá. Truy cập trái phép vào mã nguồn và xử lý bí mật không đúng cách làm tăng rủi ro. Những thách thức này nhấn mạnh nhu cầu giám sát bảo mật nhất quán và các hoạt động phát triển an toàn.

Làm thế nào để bảo mật đường truyền CI/CD?

- Quản lý bí mật : Sử dụng kho lưu trữ được mã hóa để lưu trữ thông tin xác thực.

Kiểm tra bảo mật tự động : Tích hợp các công cụ để phát hiện sớm lỗ hổng bảo mật.

Bảo mật mã nguồn : Sử dụng đánh giá mã và kiểm soát truy cập.

Nguyên tắc đặc quyền tối thiểu : Chỉ giới hạn quyền truy cập vào những gì cần thiết.

Bảo mật môi trường : Tách biệt môi trường phát triển và sản xuất bằng các biện pháp kiểm soát thích hợp.

Thực hành tốt nhất cho bảo mật CI/CD là gì?

- Cập nhật thường xuyên các phụ thuộc của bên thứ ba.

Tiến hành kiểm tra bảo mật đường ống CI/CD.

Giám sát đường ống để phát hiện các mối đe dọa bằng hệ thống ghi nhật ký và cảnh báo.

Bảo mật CI/CD trọng yếu nhất ở đâu?

Bảo mật CI/CD rất cần thiết trong các lĩnh vực như:

DevSecOps

Kiểm thử bảo mật ứng dụng

Container An ninh

Cơ sở hạ tầng dưới dạng mã (IaC)

Tuân thủ và Quản trị

Bảo mật chuỗi cung ứng

Quản lý bản vá

Ứng phó sự cố

Bảo mật vi dịch vụ

Tại sao bảo mật đường truyền CI/CD lại trọng yếu?

Bảo mật đường ống CI/CD là rất trọng yếu để bảo vệ tính toàn vẹn của phần mềm, ngăn chặn truy cập trái phép và giảm rủi ro trong suốt vòng đời phát triển phần mềm. Bảo mật CI/CD mạnh mẽ giúp đảm bảo phân phối phần mềm an toàn, đáng tin cậy và tuân thủ.