Thư viện của bên thứ ba rất cần thiết để tăng tốc vòng đời phát triển phần mềm. Thay vì viết mã từ đầu, các nhà phát triển thường tích hợp các thư viện nguồn mở cho các mục đích khác nhau — cho dù vì hiệu quả chi phí, thiếu tài nguyên hoặc tính linh hoạt tốt hơn. Các kho lưu trữ như Maven Central và PyPI, cùng với các công cụ quản lý phụ thuộc, đơn giản hóa quy trình này và tăng năng suất. Tuy nhiên, sự phụ thuộc như vậy cũng mang lại những rủi ro an ninh tiềm ẩn.

Quản lý các phụ thuộc nguồn mở của dự án có thể đặt ra những thách thức, bao gồm các phụ thuộc lồng nhau (một hoặc nhiều phụ thuộc trong một phụ thuộc) và chuyên môn hạn chế trong quản lý phụ thuộc. Việc tích hợp các thư viện bên ngoài mở rộng bề mặt tấn công và làm tăng rủi ro bảo mật. Phát hiện lỗ hổng bảo mật trong thư viện có thể làm tổn hại tất cả các phần mềm phụ thuộc vào thành phần đó. Do đó, điều cần thiết là sử dụng các công cụ quét phụ thuộc để xác định và giải quyết các lỗ hổng bảo mật đã biết có nguồn gốc từ các phụ thuộc của bên thứ ba.

Phần mềm Tái sử dụng và áp dụng phụ thuộc

Khi hệ sinh thái phân phối trở nên dễ tiếp cận hơn, các nhà phát triển lựa chọn sử dụng lại phần mềm hiện có để đẩy nhanh quá trình phát triển phần mềm phức tạp. Tuy nhiên, sự tiện lợi này có thể gây ra các vấn đề bảo mật không mong muốn nếu không được quản lý cẩn thận. Các chương trình phần mềm hiện có này chủ yếu được phân phối qua Internet dưới dạng các gói — tài liệu lưu trữ chứa các phiên bản phát hành được gọi là thư viện, cùng với siêu dữ liệu chỉ định phiên bản, tác giả, giấy phép, tài liệu tham khảo và các thông tin liên quan khác. Phần mềm đóng gói hợp lý hóa các quy trình phân phối và kiểm soát phiên bản.

Các nhà phát triển thường chia sẻ mã của họ công khai theo giấy phép nguồn mở, cho phép xem xét mã, cộng tác cộng đồng và tích hợp dễ dàng. Bất kỳ nhà phát triển nào cũng có thể sử dụng lại, sửa đổi hoặc đóng góp cho cơ sở mã. Các dự án rất khác nhau về chất lượng, bảo trì và hỗ trợ. Các tác giả phát hành các gói này để làm cho chúng dễ truy cập hơn, nhưng hỗ trợ và trách nhiệm pháp lý phụ thuộc vào giấy phép.

Khi một gói được tham chiếu trong một dự án khác, nó sẽ trở thành một phụ thuộc dự án, đại diện cho một tham chiếu gói bên ngoài. Sự phụ thuộc tạo ra mối quan hệ một chiều giữa các gói phần mềm, trong đó một gói dựa vào một gói khác để hoạt động đúng. Các nhà phát triển bao gồm các phụ thuộc trong các ứng dụng của họ, giải quyết chúng tại thời điểm xây dựng và tìm nạp những thứ cần thiết.

Chuỗi cung ứng đề cập đến tất cả các nhà cung cấp bên ngoài tham gia vào quy trình, đặc biệt là những nhà cung cấp phụ thuộc phần mềm. Quản lý chuỗi cung ứng đã trở nên nổi bật trong phát triển phần mềm trong những năm gần đây, với các doanh nghiệp thiết lập các chính sách bao gồm các yêu cầu của nhà cung cấp, tài liệu pháp lý và hợp đồng để đảm bảo tuân thủ trước khi chấp nhận nhà cung cấp.

Quản lý phụ thuộc

Quản lý sự phụ thuộc có thể nhanh chóng trở nên quá sức, dẫn đến cái được gọi là "địa ngục phụ thuộc". Các ứng dụng hiện đại có thể có hàng trăm hoặc thậm chí hàng ngàn phụ thuộc trực tiếp, khiến việc theo dõi các lỗ hổng bảo mật trở nên khó khăn. Dưới đây là một số tình huống trong đó việc quản lý khối lượng lớn các phụ thuộc trở thành thách thức.

- Thiếu đánh giá mã: Mặc dù tính minh bạch của nguồn mở, đôi khi các nhóm có thể bỏ qua việc xem xét mã, dẫn đến cảm giác an toàn sai lầm.

- Tin tưởng ngầm: Các nhà phát triển thường bao gồm các phụ thuộc mà không kiểm tra kỹ lưỡng các tác giả, chỉ dựa vào việc đưa vào kho lưu trữ.

- Sử dụng phụ thuộc rộng rãi: Các nhà phát triển thường phụ thuộc rất nhiều vào các gói, ngay cả khi chỉ cần một phần nhỏ chức năng của chúng, dẫn đến sự phụ thuộc cồng kềnh.

- Thay đổi trọng yếu: Cập nhật các gói có thể phức tạp và có thể đưa ra những thay đổi phá vỡ, dẫn đến do dự và các gói lỗi thời.

- Vấn đề trách nhiệm: Các tiêu chuẩn hỗ trợ và bảo trì nguồn mở không đáp ứng được yêu cầu đối với phần mềm thương mại, dẫn đến tranh chấp và kỳ vọng không thực tế từ các nhà phát triển dự án, có khả năng dẫn đến các gói không an toàn.

Sự gia tăng các cuộc tấn công nhắm vào sự phụ thuộc của bên thứ ba đã làm dấy lên lo ngại về bảo mật phần mềm. Các sự cố cao cấp như lỗ hổng bảo mật Log4Shell vào năm 2021 hay backdoor XZ Utils gần đây vào tháng 3/2024, ảnh hưởng đến hàng nghìn gói Maven, đã nhấn mạnh tác động lan rộng của các lỗ hổng bảo mật như vậy. Trong cùng năm đó, việc phát hiện ra mã độc trong một gói NPM phổ biến ua-parser-jswas đã nêu bật những rủi ro liên quan đến việc sử dụng thư viện của bên thứ ba trong các ngăn xếp ứng dụng.

Một cuộc tấn công đáng chú ý khác vào tháng 1/2024 là MavenGate, một phương pháp tấn công chuỗi cung ứng phần mềm mới, chiếm quyền điều khiển các phụ thuộc thông qua các thư viện bị bỏ rơi. Khai thác thành công những thiếu sót này có thể cho phép các tác nhân bất chính tìm thấy các tạo tác dễ bị tổn thương trong các phụ thuộc và tiêm mã độc vào ứng dụng, và tệ hơn, làm tổn hại quá trình xây dựng thông qua một plugin độc hại.

Khi việc sử dụng các thư viện nguồn mở tăng lên, việc hiểu và giảm thiểu những rủi ro này trở nên tối trọng yếu. Điều này thúc đẩy điều tra thêm về sự phổ biến, loại và sự tồn tại của các lỗ hổng bảo mật trong các thư viện nguồn mở, cũng như mối quan hệ của chúng với các thuộc tính và cam kết của dự án.

Bảo mật sự phụ thuộc với OPSWAT SBOM

Như một phản ứng đối với các cuộc tấn công chuỗi cung ứng, Hoa Kỳ đã phê duyệt "Sắc lệnh hành pháp về cải thiện an ninh mạng quốc gia" vào tháng 5/2021, trong đó xác định các bước để cải thiện chính sách chuỗi cung ứng. Một trong những yêu cầu chính là cung cấp SBOM cho mỗi sản phẩm.

Bill of Materials (SBOM) Phần mềm OPSWAT (SBOM) liên tục phát triển để đáp ứng nhu cầu ngày càng tăng của phát triển phần mềm trong môi trường an toàn. Một trong những tính năng chính của OPSWAT SBOM là quét phụ thuộc. Tính năng này được thiết kế để tăng cường khả năng hiển thị cơ sở mã của bạn bằng cách xác định các lỗ hổng bảo mật trong các phụ thuộc mà dự án của bạn dựa vào.

Quét phụ thuộc gói

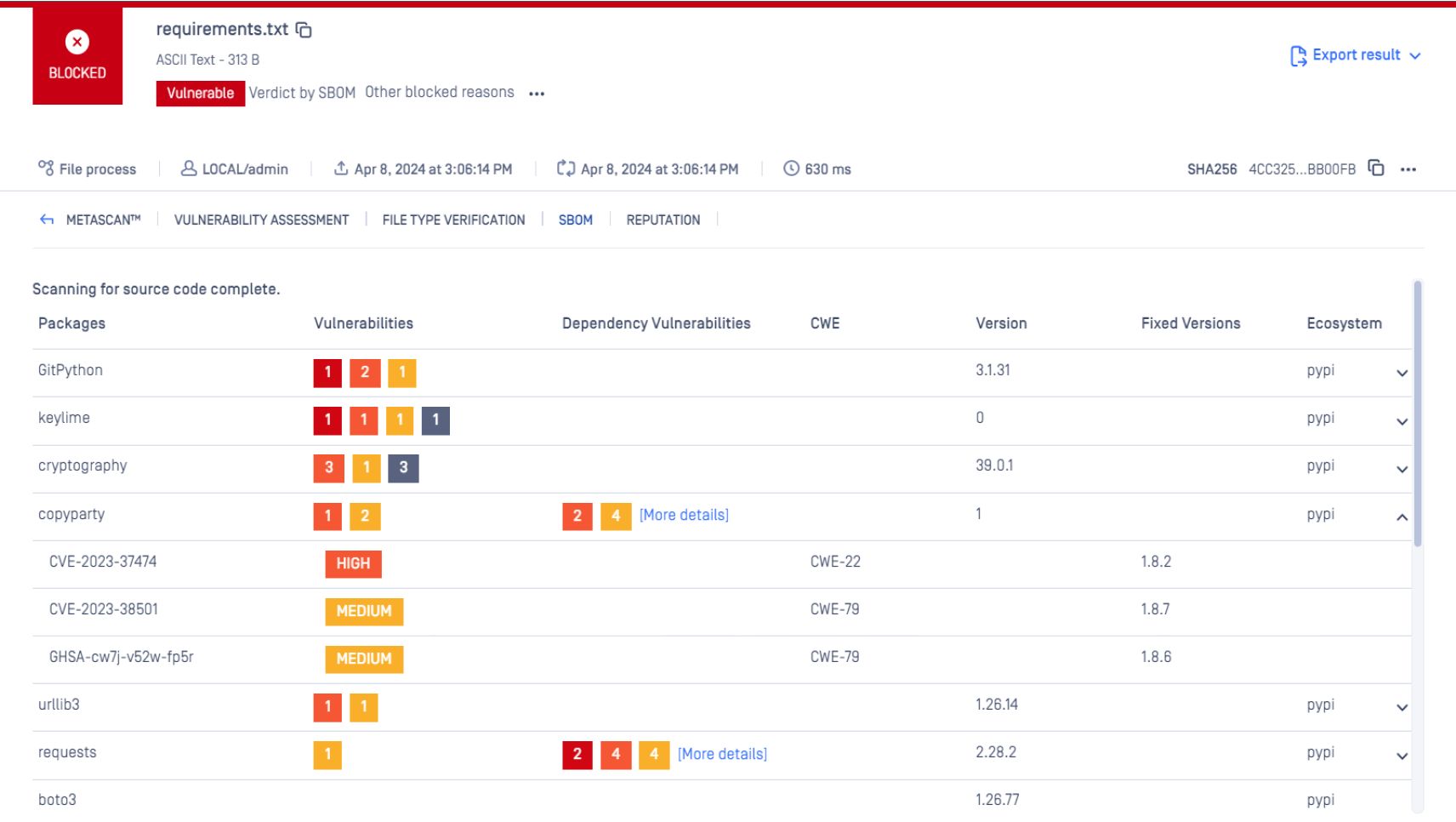

OPSWAT SBOM tự động phát hiện các lỗ hổng bảo mật bảo mật trong các phụ thuộc phần mềm trong quá trình phát triển và thử nghiệm. Ví dụ: SBOM cho các nhóm biết liệu ứng dụng có sử dụng thư viện nguồn mở được biết là dễ bị tấn công hay không. Sau đó, các nhóm có thể thực hiện hành động để bảo vệ ứng dụng.

Kiểm tra sự phụ thuộc với Python

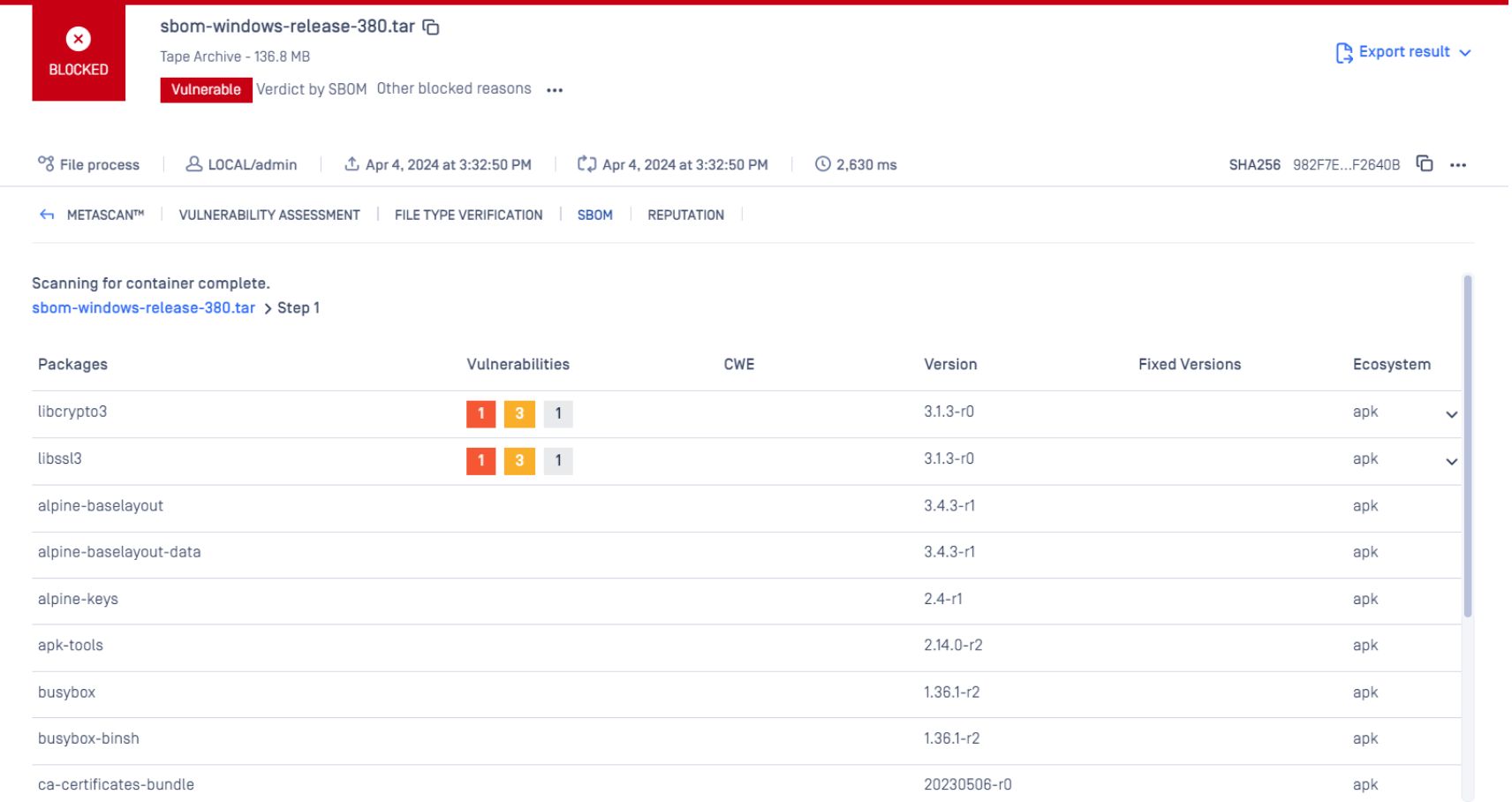

Container Quét hình ảnh

OPSWAT SBOM kiểm tra mọi lớp của hình ảnh vùng chứa để xác định các lỗ hổng bảo mật hoặc mối đe dọa, bao gồm các gói hệ điều hành (OS) và các thư viện phần mềm phụ thuộc được ứng dụng sử dụng. Cách tiếp cận chủ động này cho phép phát hiện và giải quyết các vấn đề tiềm ẩn trước khi chúng leo thang thành các vấn đề lớn.

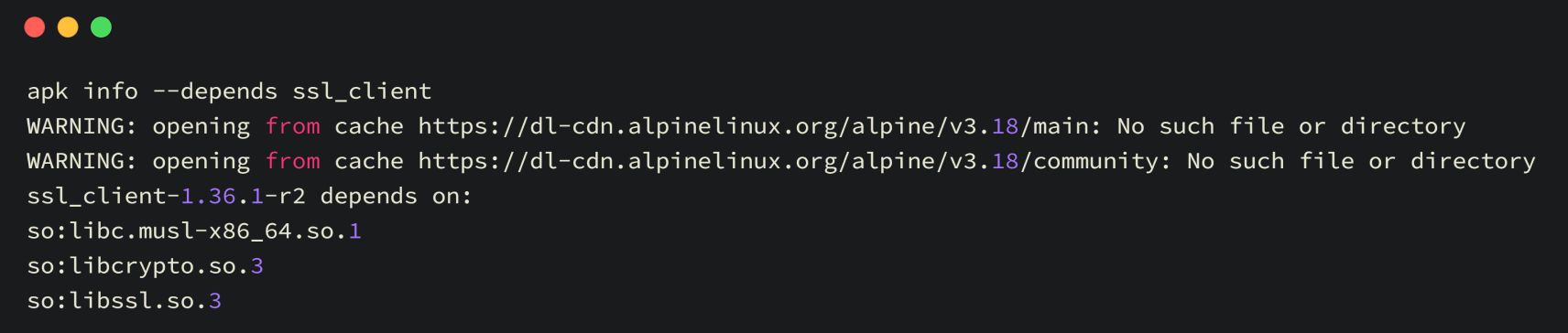

Kiểm tra sự phụ thuộc với Alpine

Các nhà phát triển và nhóm bảo mật được hưởng lợi từ việc hiểu các loại phổ biến, mức độ phổ biến và mức độ tồn tại của các lỗ hổng bảo mật phụ thuộc, cho phép họ đánh giá mức độ nghiêm trọng và khám phá các chiến lược khắc phục.

SBOM quét các phần phụ thuộc của dự án của bạn để tìm các lỗ hổng bảo mật đã biết. Khi phát hiện, SBOM cung cấp thông tin chi tiết, bao gồm mức độ nghiêm trọng, mô tả lỗ hổng bảo mật và các bản sửa lỗi có sẵn.

Một báo cáo chi tiết có thể được xuất để các nhóm theo dõi:

- Tổng số phụ thuộc được quét

- Tổng số lỗ hổng bảo mật được tìm thấy trên tất cả các phụ thuộc

- Một loạt các phiên bản được quét

- CVE đã biết

- Tổng số lỗ hổng bảo mật nghiêm trọng, cao, trung bình và thấp

OPSWAT SBOM khuyến nghị các nhóm bảo mật cập nhật tất cả các gói dễ bị tấn công lên phiên bản mới nhất với các bản sửa lỗi lỗ hổng bảo mật. Điều này cho phép các nhóm giải quyết lỗ hổng bảo mật của người bảo trì gói hoặc xóa các gói khỏi cây phụ thuộc. Cách tiếp cận chủ động này cho phép các nhóm giải quyết các rủi ro bảo mật tiềm ẩn trước khi chúng trở thành vấn đề, tăng cường đáng kể tính bảo mật và tính toàn vẹn của các dự án phần mềm của họ. Ngoài ra OPSWAT SBOM giúp các tổ chức luôn tuân thủ và an toàn trong chuỗi cung ứng phần mềm. Chúng tôi khuyên các đội nên:

Phụ thuộc bản đồ

Tận dụng các công cụ để xác định sự phụ thuộc nào tồn tại trong môi trường và mối quan hệ của chúng.

Loại bỏ các phụ thuộc không cần thiết

Loại bỏ các phụ thuộc không cần thiết hoặc không cần thiết để giảm bề mặt tấn công.

Sử dụng kho lưu trữ đã thiết lập

Đảm bảo sự phụ thuộc được lấy từ các nguồn có uy tín.

Quét tất cả các phụ thuộc

Trước khi sử dụng các phần phụ thuộc trong bất kỳ phần mềm nào, hãy quét chúng để nhận thức được các vấn đề về bảo mật hoặc chất lượng.

Tổng kết

Bằng cách tận dụng các công cụ quét phụ thuộc như OPSWAT SBOM, bạn có thể chủ động xác định và giải quyết các lỗ hổng bảo mật trong các phụ thuộc của dự án, giảm thiểu rủi ro bảo mật tiềm ẩn trước khi chúng có thể bị khai thác. Tận dụng sức mạnh của tính năng quét phụ thuộc và SBOM để xây dựng các ứng dụng phần mềm an toàn, tuân thủ và linh hoạt.