Ngày 23/8, OPSWAT tham gia hội nghị VISD (Ngày An toàn thông tin Việt Nam) 2024, do VNISA (Hiệp hội An toàn thông tin Việt Nam) tổ chức tại TP. Sự kiện này đã thu hút hơn 1.000 người tham dự, bao gồm các chuyên gia trong ngành từ các lĩnh vực như chăm sóc sức khỏe, ngân hàng, tài chính, năng lượng, giao thông vận tải, hạt nhân, quốc phòng và các lĩnh vực khác cơ sở hạ tầng trọng yếu Ngành công nghiệp.

Bảo vệ cơ sở hạ tầng trọng yếu: Bài học từ cuộc tấn công phần mềm độc hại FrostyGoop gần đây

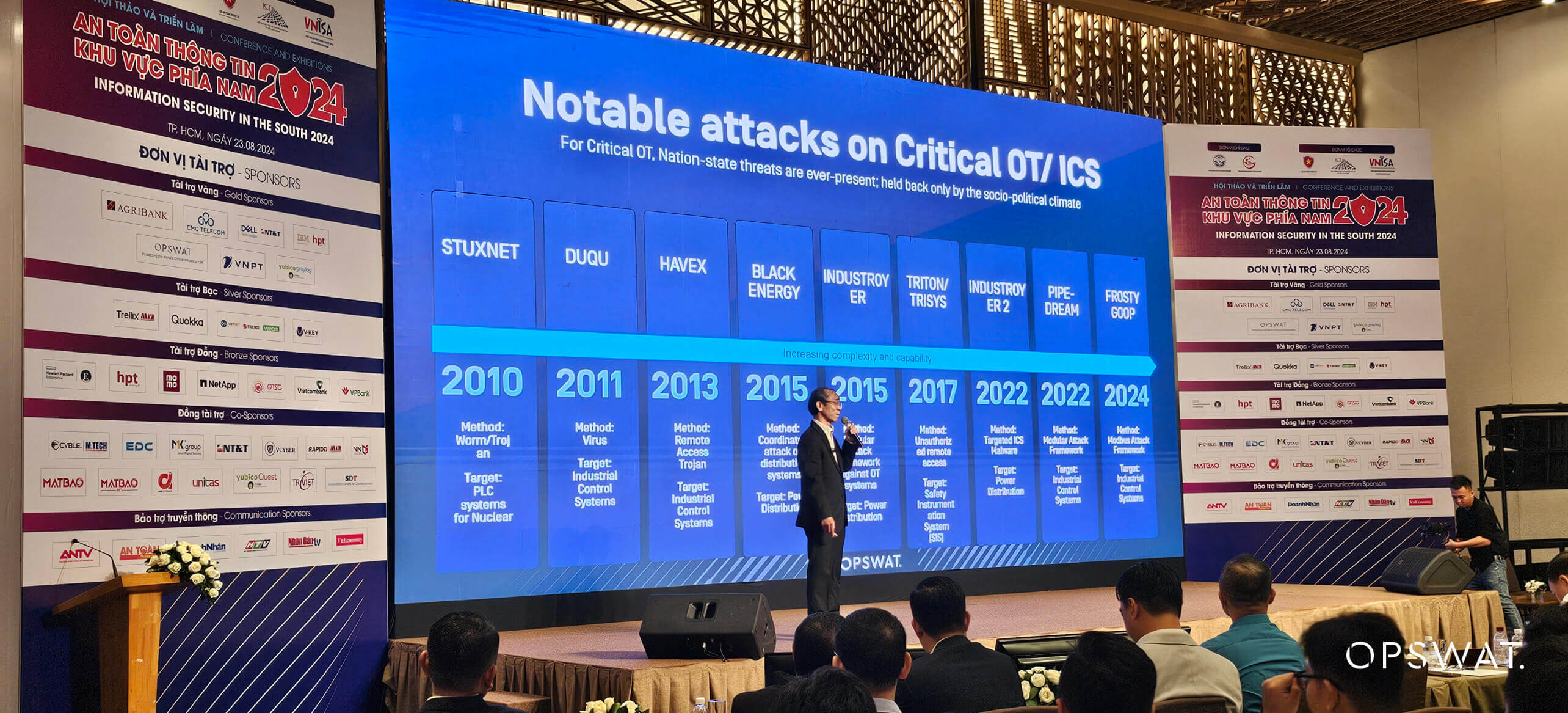

Trong buổi tọa đàm quan trọng, ông Cường La, Phó Chủ tịch R&D, Tổng Giám đốc OPSWAT Việt Nam, đã thảo luận về cuộc tấn công FrostyGoop, một vi phạm công nghệ hoạt động (OT) gần đây ở Ukraine, như một nghiên cứu điển hình. Ông Cường đã phân tích cuộc tấn công và đưa ra các giải pháp để chống lại nó và các cuộc tấn công mạng OT tương tự.

Cuộc tấn công mạng FrostyGoop diễn ra vào tháng 4 năm 2024 là một sự kiện quan trọng trong lĩnh vực an ninh mạng công nghiệp. Phần mềm độc hại này nhắm vào một cơ sở năng lượng ở miền tây Ukraine, khiến 600 hộ gia đình không có nhiệt trong hai ngày trong thời tiết đóng băng. Được thiết kế để xâm nhập ICS ( Industrial Hệ thống điều khiển) và môi trường OT, phần mềm độc hại gây ra mối đe dọa nghiêm trọng đối với cơ sở hạ tầng trọng yếu .

FrostyGoop khai thác giao thức Modbus, một tiêu chuẩn được sử dụng rộng rãi trong ICS, để tương tác và làm gián đoạn các hoạt động. Tin tặc gửi các lệnh Modbus độc hại vào hệ thống điều khiển, gây ra trục trặc và lỗi hệ thống. Vụ việc này đã làm dấy lên báo động trong cộng đồng an ninh mạng, làm nổi bật các lỗ hổng trong môi trường ICS, đặc biệt là những môi trường thiếu phân đoạn hoặc giám sát thích hợp.

Dưới đây là các bước được thực hiện bởi những kẻ tấn công trong cuộc tấn công mạng FrostyGoop:

- Khai thác lỗ hổng trong bộ định tuyến MikroTik hướng ra bên ngoài.

- Triển khai web shell với quyền truy cập đường hầm thông qua địa chỉ TOR.

- Truy xuất tổ ong đăng ký Security Account Manager (SAM).

- Triển khai và kiểm tra FrostyGoop Malware, một tệp nhị phân Golang sử dụng cấu hình JSON.

- Thiết lập kết nối với các địa chỉ IP có trụ sở tại Moscow.

- Gửi các lệnh Modbus độc hại đến FrostyGoop.

- Gửi lệnh trực tiếp đến bộ điều khiển hệ thống sưởi, báo cáo các phép đo sai.

- Cơ sở năng lượng tạm thời tắt hệ thống sưởi và nguồn cung cấp nước nóng dựa trên các phép đo bị lỗi.

Ông Cường và đội ngũ của mình tại OPSWAT xác định 1.137 thiết bị hoạt động Modbus tại Việt Nam có thể phát hiện được trên Internet, trong đó một số lượng đáng kể tập trung ở Thành phố Hồ Chí Minh (197 thiết bị) và Hà Nội (145 thiết bị). Các thiết bị này có nghĩa là được bảo vệ và không thể phát hiện trực tuyến, vì các hệ thống OT thường được cách ly với Internet (air-gapped).

Các mạng OT bị lộ là mục tiêu hấp dẫn đối với tin tặc và thiệt hại tiềm ẩn có thể là đáng kể, vì các mạng này thường hỗ trợ cơ sở hạ tầng trọng yếu, ảnh hưởng đến an ninh quốc gia và cộng đồng. Phát hiện này cho thấy nhiều hệ thống OT tại Việt Nam không được quản lý và bảo vệ đầy đủ, tạo ra các lỗ hổng bảo mật có thể bị kẻ tấn công khai thác.

Thông qua nghiên cứu điển hình này, ông Cường nhấn mạnh nhu cầu cấp thiết phải tăng cường IT/OT an ninh mạng, và giám sát liên tục để phát hiện và giảm thiểu các mối đe dọa tương tự. Sự cố FrostyGoop đóng vai trò như một lời nhắc nhở quan trọng về lý do tại sao các tổ chức phải ưu tiên đầu tư an ninh mạng, đặc biệt là để bảo vệ cơ sở hạ tầng trọng yếu.

Để thực hành tốt nhất, ông Cường đã vạch ra 5 chiến thuật kiểm soát an ninh mạng, khi được sử dụng cùng nhau, tạo ra một hệ thống kiểm soát công nghiệp (ICS) hoặc chương trình bảo mật OT hiệu quả (1):

Ứng phó sự cố ICS

Phát triển kế hoạch ứng phó sự cố được thông báo hoạt động với tính toàn vẹn của hệ thống tập trung và khả năng phục hồi trong một cuộc tấn công. Tiến hành các bài tập được thiết kế để củng cố các kịch bản rủi ro và các trường hợp sử dụng phù hợp với môi trường ICS.

Kiến trúc phòng thủ

Triển khai các kiến trúc hỗ trợ khả năng hiển thị, thu thập nhật ký, xác định tài sản, phân khúc, DMZ công nghiệp và thực thi giao tiếp quy trình.

Giám sát khả năng hiển thị mạng ICS

Liên tục giám sát môi trường ICS bằng các công cụ nhận biết giao thức và khả năng phân tích tương tác hệ thống để thông báo cho các hoạt động về các rủi ro tiềm ẩn.

Bảo mật truy cập từ xa

Xác định và kiểm kê tất cả các điểm truy cập từ xa và môi trường đích được phép. Sử dụng quyền truy cập theo yêu cầu và xác thực đa yếu tố nếu có thể và sử dụng máy chủ nhảy để cung cấp quyền kiểm soát và giám sát quyền truy cập trong các phân đoạn an toàn.

Dựa trên rủi ro Vulnerability Management

Đánh giá các biện pháp kiểm soát mạng và điều kiện vận hành thiết bị hỗ trợ các quyết định quản lý lỗ hổng dựa trên rủi ro để vá các lỗ hổng, giảm thiểu mọi tác động hoặc giám sát khả năng khai thác.

Ông Cường cũng giới thiệu OPSWAT Các giải pháp toàn diện của MetaDefender để bảo vệ các mạng OT quan trọng, bao gồm MetaDefender OT Security , MetaDefender Industrial Firewall , MetaDefender Netwall , My OPSWAT , v.v. Các giải pháp này bảo vệ mạng ở mọi cấp độ, giúp các tổ chức chống lại các mối đe dọa mạng OT như FrostyGoop.

OPSWAT Giới thiệu bộ sản phẩm đầu cuối của chúng tôi IT/Giải pháp an ninh mạng OT

Tại triển lãm của sự kiện, OPSWAT cũng giới thiệu các giải pháp an ninh mạng của mình từ IT để OT và trình diễn mô phỏng các cuộc tấn công mạng nhắm vào các nhà máy điện hạt nhân và các quan trọng khác IT/Hệ thống OT. Các chuyên gia an ninh mạng trình bày OPSWATcác giải pháp để phòng thủ thành công trước các cuộc tấn công này.

Ngoài ra OPSWAT Luôn chào đón các chuyên gia, kỹ sư, sinh viên ngành An ninh mạng đến trải nghiệm và học hỏi về các công nghệ bảo mật của công ty tại cơ sở hạ tầng trọng yếu Phòng thí nghiệm bảo vệ (CIP Lab) tại hai văn phòng của chúng tôi tại Việt Nam:

- OPSWAT Văn phòng Hồ Chí Minh: Tầng 17, Tòa nhà Sài Gòn Giải Phóng, 436-438 Nguyễn Thị Minh Khai, Phường 5, Quận 3, Thành phố Hồ Chí Minh.

- OPSWAT Văn phòng Hà Nội: Tầng 9, Tòa nhà Lancaster Luminaire, 1152-1154 Phố Láng, Phường Láng Thượng, Quận Đống Đa, Hà Nội.

Để đăng ký trải nghiệm CIP Lab hoặc nếu bạn muốn tìm hiểu thêm về các bài thuyết trình của ông Cường La tại VISD 2024, hoặc có bất kỳ câu hỏi nào, hãy liên hệcơ sở hạ tầng trọng yếu chuyên gia an ninh mạng.

(1) Tham khảo: Năm sách trắng kiểm soát quan trọng an ninh mạng ICS - ©2022 Viện SANS https://sansorg.egnyte.com/dl/R0r9qGEhEe