Hãy tưởng tượng một buổi bảo trì từ xa định kỳ tại một trạm nén khí. Một nhà thầu đăng nhập qua VPN để cập nhật phần mềm nhúng và cấu hình lại các thông số vòng lặp PID trên bảng điều khiển máy nén. Đây là một nhiệm vụ khá phổ biến để đảm bảo trạm hoạt động trơn tru. Anh ấy đã làm điều này ít nhất một chục lần trước đây.

Nhưng lần này, có điều gì đó không ổn.

Nhà thầu không hề hay biết, nhưng máy tính xách tay của anh ta đã bị nhiễm mã độc. Một khi được kết nối, kiến trúc mạng phẳng và thiếu các biện pháp bảo vệ ở cấp độ giao thức sẽ mở đường cho kẻ tấn công di chuyển khắp môi trường OT. Chỉ trong vài phút, chúng vô hiệu hóa các báo động an toàn và truy cập vào các PLC cốt lõi điều khiển lưu lượng khí. Khi mối đe dọa lan rộng, nhà máy buộc phải ngừng hoạt động trong 36 giờ, tạm dừng hoạt động, kích hoạt các hệ thống khẩn cấp và đội phản ứng, đồng thời gây ra thiệt hại tài chính khổng lồ.

Đây là một tình huống giả định, nhưng nó phản ánh rủi ro thực sự khi dựa vào VPN truyền thống để truy cập từ xa vào các hệ thống OT và mạng vật lý trọng yếu.

VPN được xây dựng cho IT, không phải cho OT

VPN được thiết kế cho môi trường IT, cho phép người dùng đáng tin cậy kết nối với tài nguyên của doanh nghiệp qua Internet. Chúng hoạt động bằng cách tạo một đường hầm được mã hóa giữa người dùng và mạng nội bộ. Mặc dù nghe có vẻ an toàn, nhưng nó giả định rằng người dùng đáng tin cậy và một khi đã vào mạng, quyền truy cập của họ sẽ không bị hạn chế hoặc ít nhất là bị kiểm soát.

Mô hình tin cậy này có nhiều sai sót nghiêm trọng trong bối cảnh OT. Không giống như hệ thống IT, môi trường OT cực kỳ nhạy cảm với sự gián đoạn, thường bao gồm các thiết bị cũ với khả năng bảo mật hạn chế và thường hoạt động 24/7 để kiểm soát các quy trình vật lý. Việc cung cấp quyền truy cập rộng rãi, không được quản lý vào các mạng này, đặc biệt là từ các bên thứ ba như nhà thầu hoặc nhà cung cấp OEM , có thể tạo ra các lỗ hổng bảo mật nghiêm trọng.

Khi VPN trở thành gánh nặng trong OT

Sau đây là một số lý do khiến VPN không phù hợp với môi trường OT:

- Quyền truy cập quá đặc quyền

VPN thường cung cấp quyền truy cập ở cấp độ mạng, nghĩa là sau khi người dùng được kết nối, họ có thể di chuyển ngang trong mạng OT. Điều này vi phạm nguyên tắc đặc quyền tối thiểu. - Kết nối liên tục

Đường hầm VPN có thể mở trong thời gian dài, tạo ra bề mặt tấn công liên tục. Nếu kẻ tấn công xâm phạm thiết bị đầu cuối hoặc thông tin đăng nhập, chúng có thể duy trì quyền truy cập mà không bị phát hiện. - Thiếu kiểm soát phiên

VPN không cung cấp khả năng kiểm soát chi tiết các hành động của người dùng và thiếu khả năng giám sát khi người dùng đã ở bên trong đường hầm. Không có bộ lọc giao thức, không kiểm tra lệnh, không ghi lại phiên và không có cảnh báo. Nếu kẻ xấu hoặc kỹ thuật viên bất cẩn thực hiện thay đổi, thường không có cách nào để biết cho đến khi thiệt hại xảy ra. Không có khả năng hiển thị các hoạt động của người dùng trong môi trường OT, cũng không có hỗ trợ ghi lại phiên hoặc theo dõi kiểm tra. - Điểm cuối không an toàn

VPN mở rộng phạm vi mạng đến thiết bị từ xa, vốn có thể không an toàn. Một máy tính xách tay của nhà thầu bị xâm nhập sẽ trở thành điểm xâm nhập vào các hệ thống trọng yếu. - Không có tích hợp gốc với giao thức OT

Các VPN truyền thống không hiểu hoặc không quản lý được các giao thức chuyên biệt cho OT. Điều này hạn chế khả năng thực thi lọc cấp giao thức hoặc hạn chế lệnh. Ngoài ra, VPN không có chức năng bảo vệ hoặc cô lập các giao thức công nghiệp vốn không an toàn như Modbus, DNP3 hoặc BACnet. Các giao thức này thiếu mã hóa hoặc xác thực tích hợp và có thể dễ dàng bị tấn công khi bị lộ thông qua đường hầm VPN. - Chi phí hoạt động cao

VPN và máy chủ nhảy rất phức tạp để quản lý, khó kiểm tra và thường tốn kém khi mở rộng quy mô, đặc biệt là khi có nhiều nhà thầu và địa điểm tham gia.

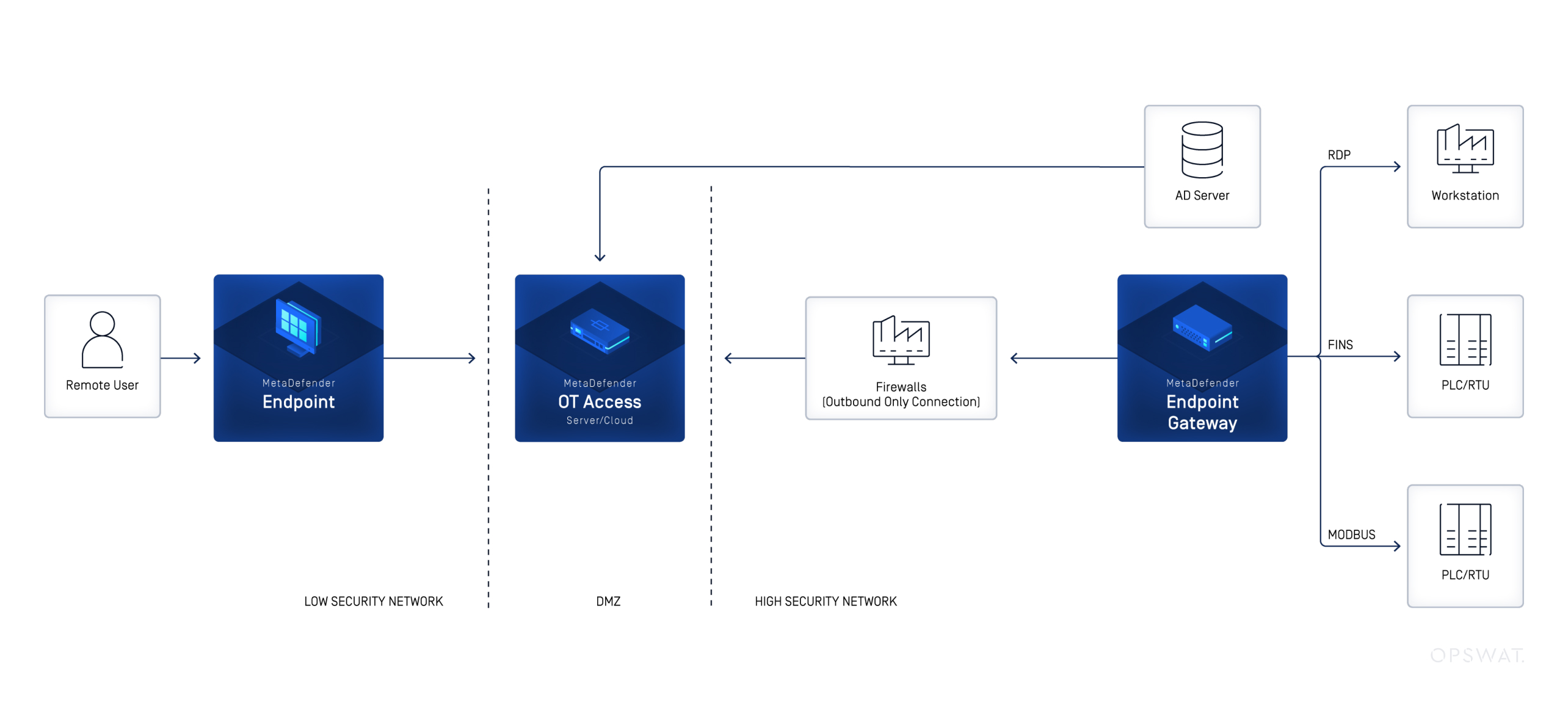

Một giải pháp thay thế an toàn hơn, thông minh hơn: MetaDefender OT Access

Hãy trải nghiệm MetaDefender OT Access — một giải pháp truy cập từ xa an toàn, dựa trên chính sách, được thiết kế riêng cho môi trường công nghiệp. Không giống như các VPN truyền thống, giải pháp này không mặc định tin cậy các thiết bị đầu cuối. Thay vào đó, nó áp dụng các quy tắc truy cập nghiêm ngặt, kiểm soát phiên và kiểm tra giao thức được thiết kế riêng cho OT.

Khả năng chính của MetaDefender OT Access bao gồm:

RBAC (Kiểm soát truy cập dựa trên vai trò) chi tiết

Chỉ những người dùng được ủy quyền mới có thể truy cập vào các tài sản, giao thức hoặc phiên cụ thể. Không còn đường hầm mở hoặc các đặc quyền không cần thiết.

Phê duyệt phiên tương tác

Mỗi phiên truy cập có thể được cấp thông qua quy trình phê duyệt, đảm bảo có sự giám sát của con người trước khi cấp quyền truy cập.

Ghi âm và kiểm tra toàn bộ phiên họp

MetaDefender OT Access cung cấp bản ghi kiểm tra đầy đủ các phiên làm việc từ xa, điều này rất trọng yếu cho việc tuân thủ và điều tra pháp y.

Kiểm soát cấp độ giao thức

Không giống như VPN, MetaDefender OT Access hiểu các giao thức OT và cho phép kiểm tra gói tin sâu, lọc lệnh và thực thi ranh giới giao tiếp.

Không tiếp xúc trực tiếp với mạng lưới

Người dùng cuối không bao giờ kết nối trực tiếp với mạng OT. Thay vào đó, các phiên được truyền qua một điểm trung gian an toàn, giúp giảm đáng kể bề mặt tấn công.

VPN mở ra cánh cửa. MetaDefender OT Access Giữ gìn nó.

Industrial Các tổ chức không còn đủ khả năng chịu đựng những rủi ro do VPN gây ra trong môi trường OT. Phạm vi tấn công đang mở rộng, và kẻ thù đang khai thác điểm yếu nhất - thường thông qua truy cập từ xa. Các khuôn khổ quy định như NERC CIP, IEC 62443 và NIST 800-82 đã và đang nhấn mạnh việc kiểm soát chặt chẽ hơn đối với các đường dẫn truy cập từ xa.

MetaDefender OT Access cung cấp một giải pháp thay thế hiện đại, phù hợp với nguyên tắc zero-trust và thực tế của mạng công nghiệp. Bằng cách thay thế VPN bằng giải pháp truy cập từ xa an toàn, có thể quan sát và dựa trên chính sách, môi trường OT có thể duy trì khả năng phục hồi mà không ảnh hưởng đến hiệu quả hoạt động.