OPSWAT Đội đỏ tinh nhuệ của chúng tôi, Đơn vị 515 , chuyên về an ninh mạng chủ động thông qua thử nghiệm nâng cao , mô phỏng đối kháng và phát hiện lỗ hổng bảo mật chuyên sâu. Với sứ mệnh tăng cường an ninh cơ sở hạ tầng trọng yếu Đơn vị 515 đã khởi xướng đánh giá bảo mật toàn diện đối với PLC Schneider Electric Modicon M241 vào đầu năm 2025.

Phát hiện nhiều lỗ hổng bảo mật trong Modicon M241

Vào tháng 2, Đơn vị 515 đã thực hiện đánh giá toàn diện Modicon M241 để xác định các điểm yếu tiềm ẩn có thể gây ra rủi ro an ninh mạng cho môi trường công nghệ vận hành (OT). Nỗ lực này đã dẫn đến việc phát hiện ra một số lỗ hổng bảo mật, bao gồm rủi ro lộ dữ liệu, tình trạng từ chối dịch vụ (DoS) và các lỗ hổng bảo mật bảo mật phía máy khách.

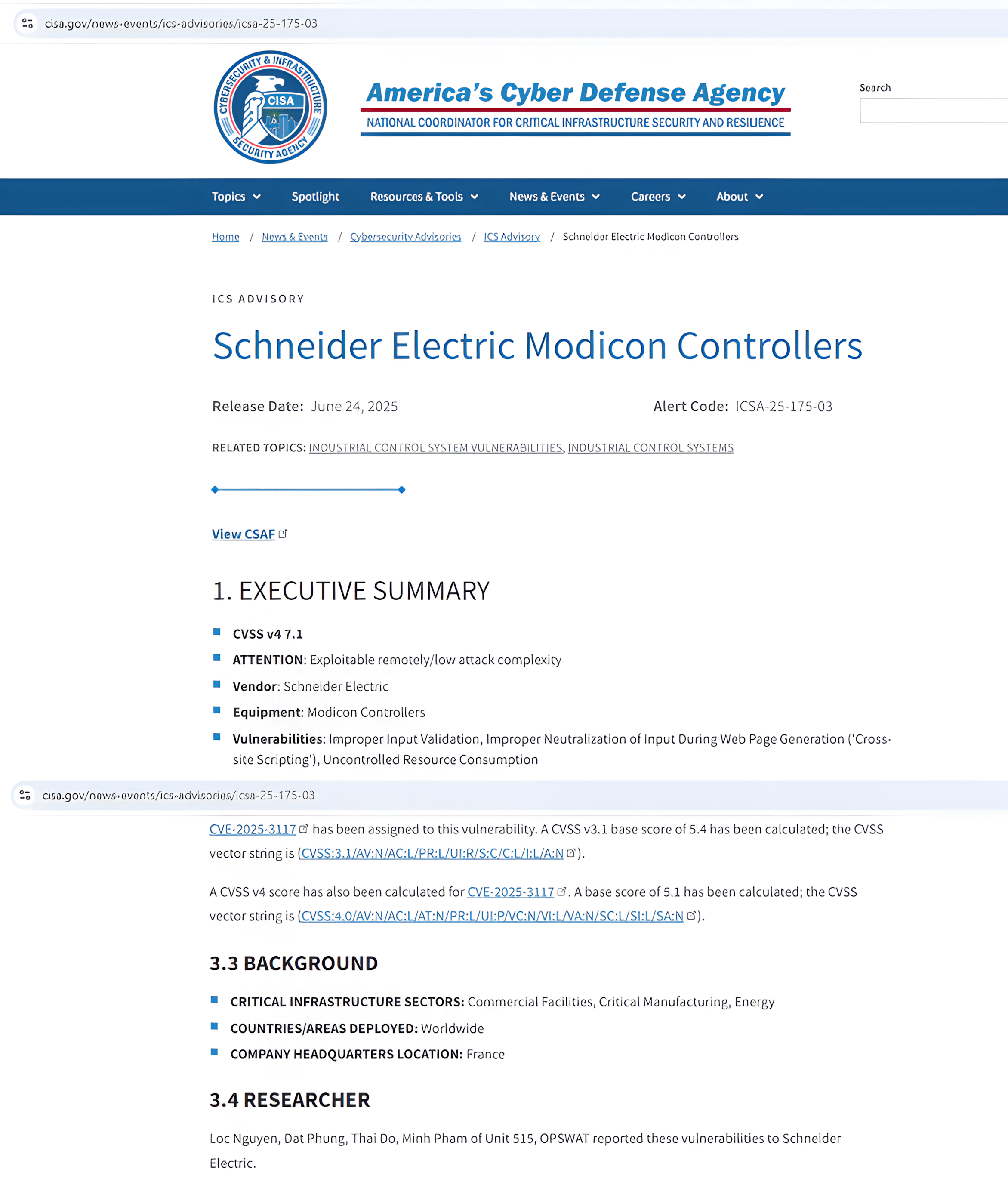

Phù hợp với các thông lệ tiết lộ có trách nhiệm và OPSWAT Với cam kết bảo mật hệ thống công nghiệp, Đơn vị 515 đã nhanh chóng báo cáo tất cả các phát hiện cho Schneider Electric. Sau khi chúng tôi công bố thông tin, Schneider Electric đã tiến hành điều tra thêm và phản hồi bằng các khuyến cáo bảo mật và bản vá phần mềm được phát hành vào tháng 5 và tháng 6 năm 2025, nhằm khắc phục những rủi ro này và bảo vệ dòng sản phẩm của họ.

lỗ hổng bảo mật bảo mật đầu tiên được công bố, CVE-2025-2875 , được tiết lộ vào tháng 5 năm 2025 cùng với hướng dẫn khắc phục và tư vấn chính thức của Schneider Electric.

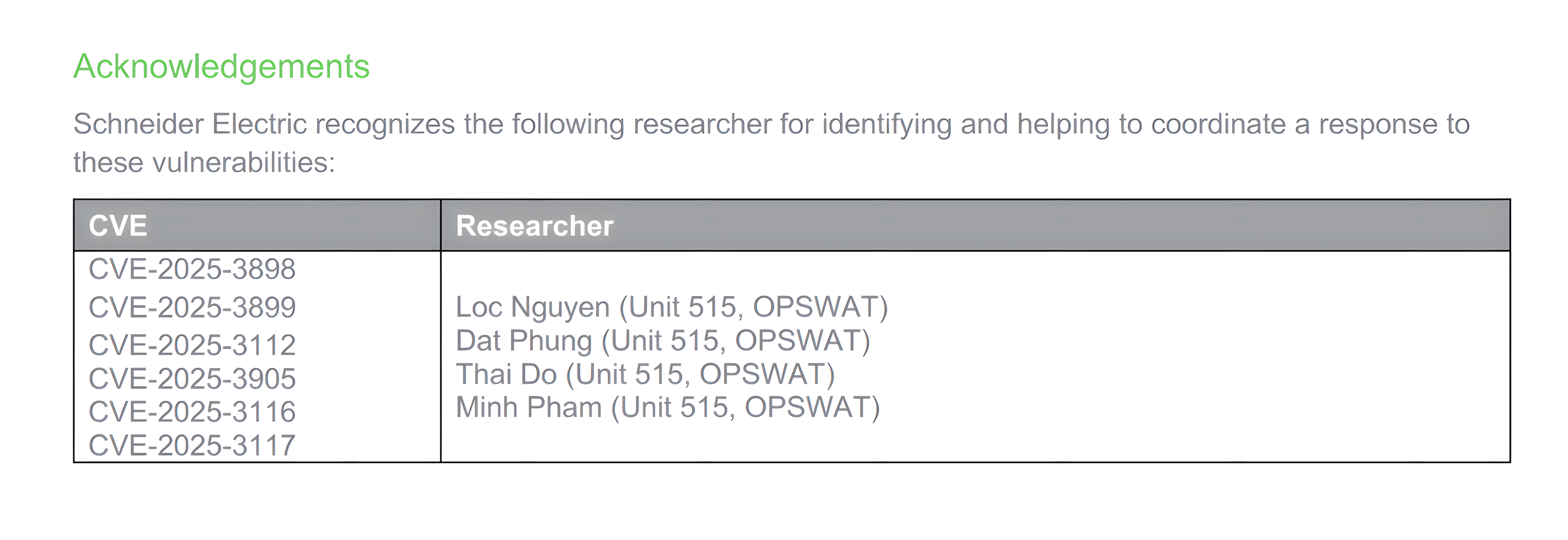

Sau đó, vào tháng 6 năm 2025, Schneider Electric đã công bố các khuyến cáo bổ sung giải quyết các lỗ hổng bảo mật còn lại được Đơn vị 515 phát hiện. Các CVE này bao gồm:

- CVE- 2025 - 3898

- CVE- 2025 - 3899

- CVE- 2025 - 3112

- CVE- 2025 - 3905

- CVE- 2025 - 3116

- CVE- 2025 - 3117

Những phát hiện này nhấn mạnh vai trò trọng yếu của việc đánh giá an ninh chủ động và các nguyên tắc bảo mật theo thiết kế trong việc bảo vệ các hệ thống điều khiển công nghiệp. OPSWAT vẫn tận tâm hợp tác với các nhà cung cấp và chủ sở hữu tài sản để phát hiện và khắc phục các lỗ hổng bảo mật sớm - trước khi chúng gây ra mối đe dọa trong môi trường hoạt động.

Tổng quan kỹ thuật về các CVE được xác định trong các thiết bị Schneider Electric

Phối hợp chặt chẽ với Schneider Electric, OPSWAT nhận thức được bản chất nhạy cảm của rủi ro an ninh mạng trong môi trường công nghệ vận hành (OT). Để tránh tiếp tay cho các hành vi khai thác độc hại và bảo vệ khách hàng của Schneider Electric, OPSWAT đã chọn không tiết lộ công khai mã khai thác hoặc thông tin kỹ thuật chi tiết về các lỗ hổng bảo mật bảo mật.

Dưới đây là bản tóm tắt cấp cao về các lỗ hổng bảo mật được Đơn vị 515 phát hiện:

CVE-2025-3898 và CVE-2025-3116 - Xác thực đầu vào không đúng (Mức độ nghiêm trọng cao)

Những lỗ hổng bảo mật này phát sinh do việc xác thực dữ liệu đầu vào không đầy đủ, có khả năng gây ra tình trạng Từ chối Dịch vụ (DoS) trên các thiết bị bị ảnh hưởng. Kẻ tấn công đã được xác thực có thể gửi một yêu cầu HTTPS được thiết kế đặc biệt với nội dung không đúng định dạng đến bộ điều khiển, gây ra sự cố hoặc hành vi bất ngờ.

- CVE-2025-3898 bị ảnh hưởng:

- Modicon M241/M251 (phiên bản phần mềm nhúng trước 5.3.12.51)

- Modicon M262 (phiên bản trước 5.3.9.18)

- CVE-2025-3116 bị ảnh hưởng:

- Modicon M241/M251 (phiên bản trước 5.3.12.51)

- Tất cả các phiên bản của Modicon M258 và LMC058

CVE-2025-3112 - Tiêu thụ tài nguyên không kiểm soát (Mức độ nghiêm trọng cao)

lỗ hổng bảo mật này, với điểm CVSS v4.0 là 7.1, có thể cho phép kẻ tấn công đã xác thực làm cạn kiệt tài nguyên hệ thống bằng cách thao túng tiêu đề Content-Length trong các yêu cầu HTTPS, dẫn đến tình trạng từ chối dịch vụ.

- Các thiết bị bị ảnh hưởng:

- Modicon M241/M251 (phiên bản trước 5.3.12.51)

CVE-2025-3899, CVE-2025-3905 và CVE-2025-3117 - Vô hiệu hóa đầu vào không đúng cách trong quá trình tạo trang web (Mức độ nghiêm trọng trung bình)

Các lỗ hổng bảo mật phía máy khách này liên quan đến việc vô hiệu hóa dữ liệu người dùng nhập vào giao diện web một cách không chính xác, cho phép tấn công Cross-Site Scripting (XSS). Kẻ tấn công đã được xác thực có thể chèn các tập lệnh độc hại, có khả năng xâm phạm tính bảo mật và tính toàn vẹn của dữ liệu trên trình duyệt của nạn nhân.

- CVE-2025-3899, CVE-2025-3905 và CVE-2025-3117 ảnh hưởng đến:

- Modicon M241/M251 (phiên bản trước 5.3.12.51)

- CVE-2025-3905 và CVE-2025-3117 cũng ảnh hưởng đến:

- Tất cả các phiên bản của Modicon M258 và LMC058

- CVE-2025-3117 ảnh hưởng thêm đến:

- Modicon M262 (phiên bản trước 5.3.9.18)

Khắc phục

Chúng tôi đặc biệt khuyến nghị các tổ chức sử dụng thiết bị PLC Schneider Electric Modicon M241/M251/M262/M258/LMC058 tuân theo hướng dẫn chính thức do Schneider Electric cung cấp để khắc phục lỗ hổng bảo mật bảo mật này, có sẵn tại đây: Tài liệu tư vấn bảo mật của Schneider

Để giảm thiểu hiệu quả những lỗ hổng bảo mật này, các tổ chức nên áp dụng chiến lược phòng thủ toàn diện theo chiều sâu, bao gồm:

- Vulnerability detection thông qua quét CVE liên tục và khắc phục: Thường xuyên quét mạng để tìm lỗ hổng bảo mật và áp dụng biện pháp khắc phục (tốt nhất là vá phần mềm nếu có thể)

- Theo dõi các hành vi bất thường: Đánh dấu sự gia tăng bất thường về tần suất giao tiếp với PLC Schneider Modion M241, điều này có thể cho thấy nỗ lực đánh cắp dữ liệu trái phép đang diễn ra.

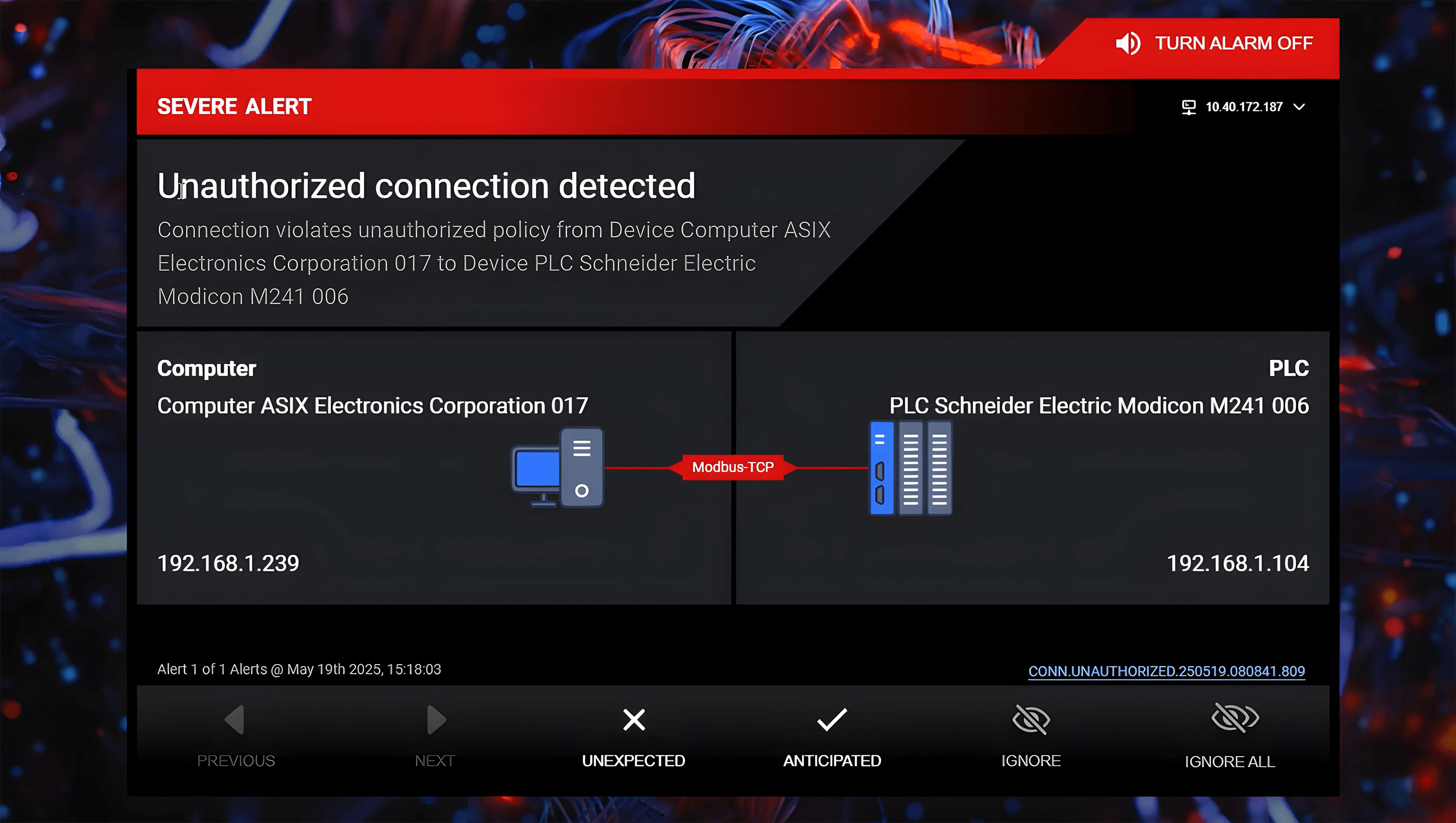

- Xác định các kết nối thiết bị trái phép: hệ thống sẽ phát hiện khi có thiết bị giả mạo/trái phép kết nối với PLC.

- Phân đoạn mạng: Việc cô lập các thiết bị bị ảnh hưởng có thể giúp ngăn chặn sự lây lan của các cuộc tấn công, do đó giảm thiểu tác động.

- Phòng chống xâm nhập: ngay lập tức xác định và chặn các lệnh độc hại/không được chấp thuận vào PLC, sau đó bảo vệ hiệu quả các hoạt động bình thường của PLC

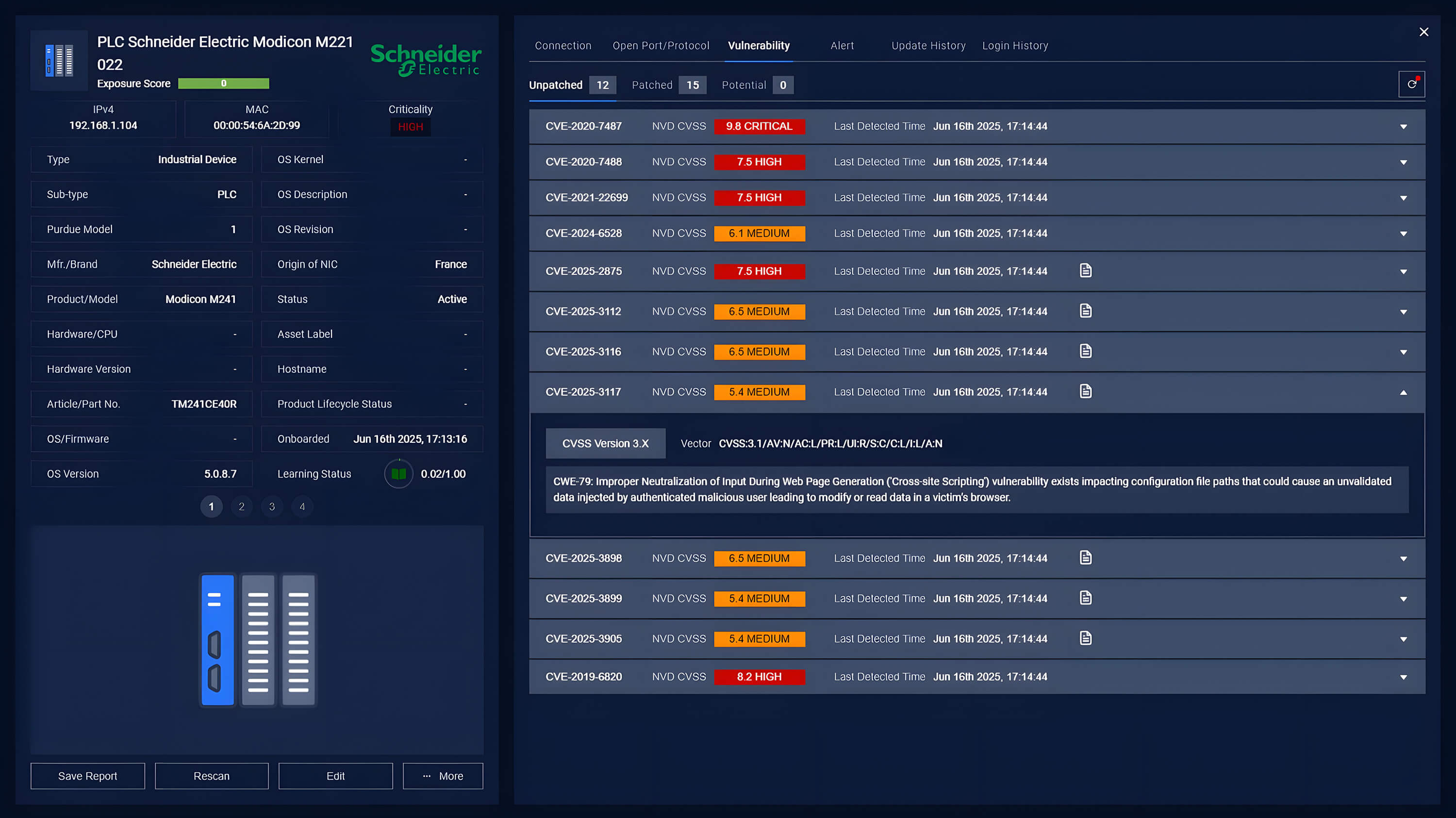

OPSWAT MetaDefender OT Security của Microsoft đáp ứng những nhu cầu này bằng cách phát hiện các lỗ hổng bảo mật CVE, liên tục giám sát mạng để phát hiện các hành vi bất thường và xác định các kết nối trái phép. Sử dụng AI, giải pháp này học các mẫu lưu lượng bình thường, thiết lập hành vi cơ sở và triển khai các chính sách để cảnh báo các bất thường. Điều này cho phép phản ứng tức thời và chính xác trước các mối đe dọa tiềm ẩn. Ngoài ra, MetaDefender OT Security cho phép khắc phục lỗ hổng bảo mật bảo mật bằng khả năng nâng cấp phần mềm nhúng tập trung và tích hợp độc đáo cho bộ điều khiển.

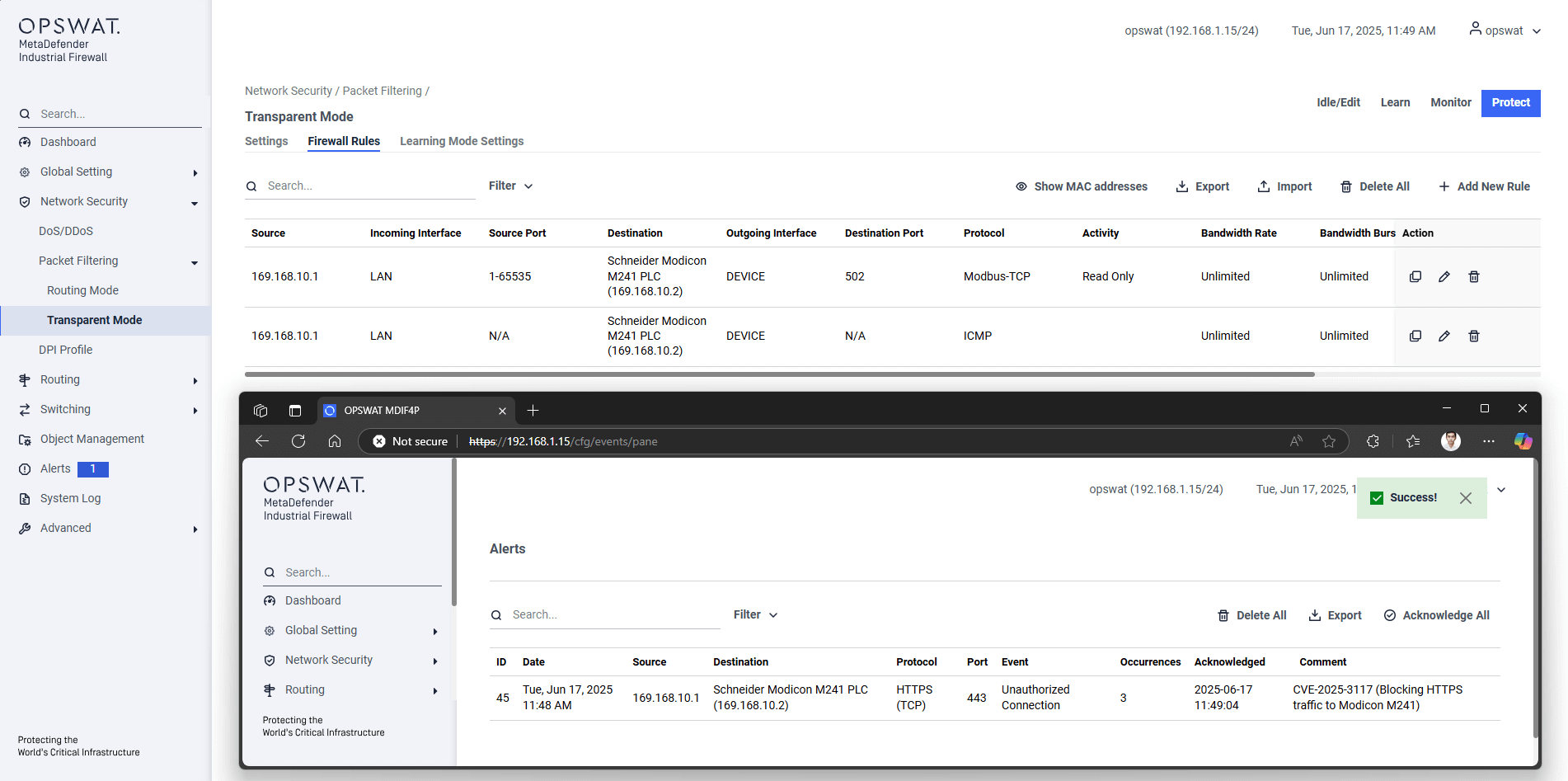

Trong trường hợp tấn công khai thác các CVE này, MetaDefender OT Security tích hợp với MetaDefender Industrial Firewall để phát hiện, cảnh báo và chặn các giao tiếp đáng ngờ dựa trên các quy tắc đã thiết lập. MetaDefender Industrial Firewall sử dụng AI để tìm hiểu các mô hình lưu lượng truy cập thông thường và thực thi các chính sách nhằm ngăn chặn các kết nối trái phép.

Ngoài việc phòng ngừa, OPSWAT 'S MetaDefender OT Security cũng cho phép các tổ chức giám sát các dấu hiệu khai thác theo thời gian thực thông qua khả năng hiển thị tài sản liên tục và đánh giá lỗ hổng bảo mật. Bằng cách tận dụng khả năng phát hiện và theo dõi kiểm kê tài sản tiên tiến, đánh giá lỗ hổng bảo mật và vá lỗi, nền tảng của chúng tôi cung cấp khả năng phát hiện mối đe dọa chủ động và tạo điều kiện cho các hành động khắc phục nhanh chóng, hiệu quả.