- Là gì Sandbox -Dựa trên Threat Intelligence Tự động hóa?

- Phân tích mã độc là gì Sandbox ?

- Những gì là Sandbox Môi trường?

- Sandboxing trong Trung tâm điều hành bảo mật (SOC)

- Làm sao Sandbox -Dựa trên Threat Intelligence Công trình tự động hóa

- Các phương pháp triển khai cho tự động hóa Threat Intelligence

- Lợi ích và thách thức của Sandbox -Được thúc đẩy Threat Intelligence

- Sandbox mã độc tự động so với các khái niệm song song

- Các tính năng chính cần tìm kiếm trong Threat Intelligence Giải pháp Sandbox

- Kết luận: Từ cô lập đến hành động

- Câu hỏi thường gặp (FAQ)

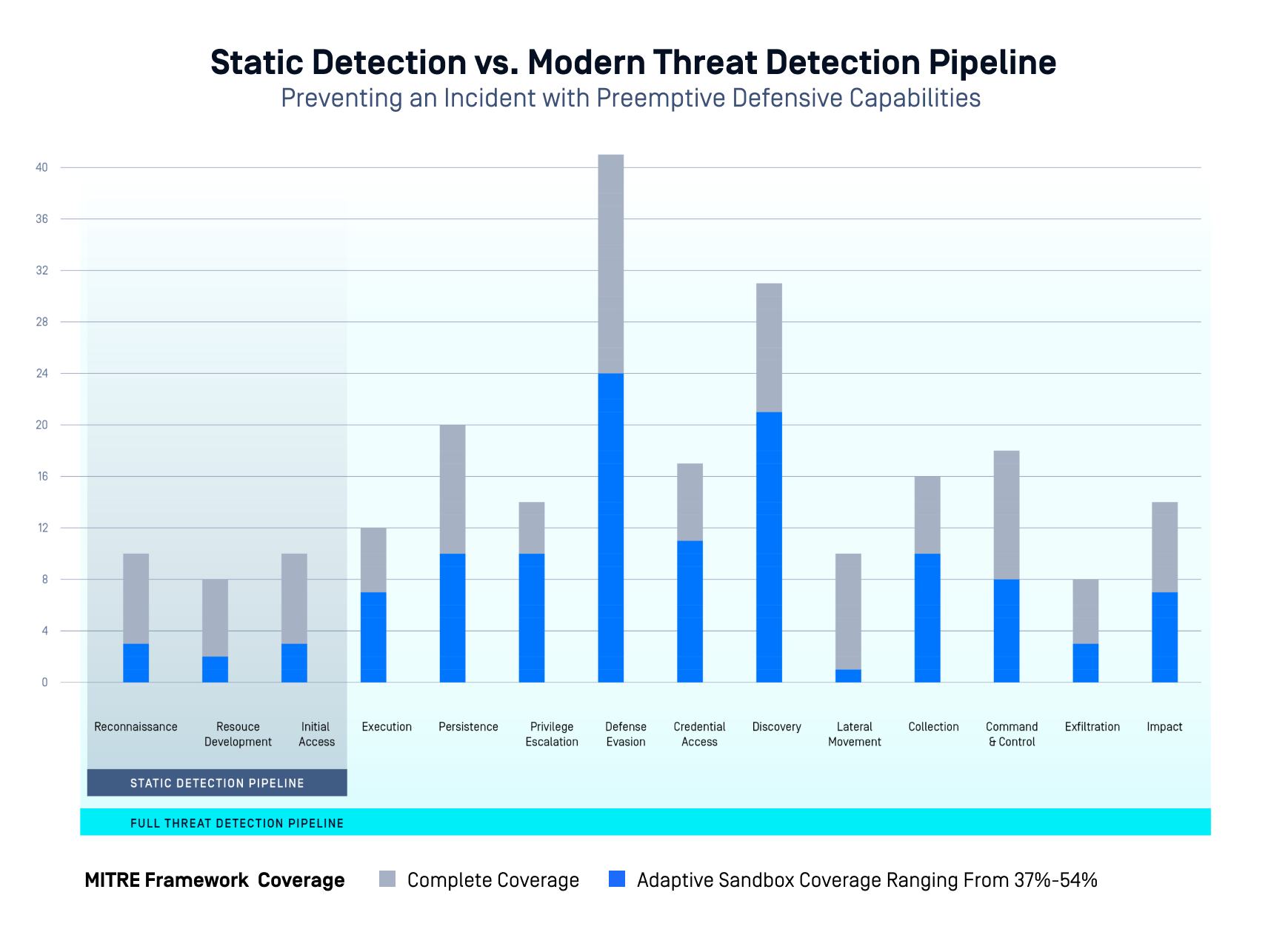

Màn I: Phòng thủ tĩnh so với phòng thủ động

An ninh mạng đã phát triển. Các hệ thống phát hiện dựa trên chữ ký truyền thống đã hỗ trợ chúng ta rất tốt trong việc xác định các mối đe dọa đã biết. Nhưng khi các tác giả mã độc bắt đầu sử dụng các kỹ thuật che giấu tiên tiến và biến đổi mã nhanh chóng, những hệ thống đó trở nên kém hiệu quả hơn. Chỉ phân tích tĩnh không thể phát hiện đầy đủ các biến thể mới hoặc các mối đe dọa zero-day. Điều cần thiết là một phương pháp tiếp cận động - một hệ thống tự động có thể phân tích các tệp và hành vi đáng ngờ theo thời gian thực.

Sự thay đổi trong cách tiếp cận này song song với quá trình chuyển đổi từ nghiên cứu vi khuẩn trong đĩa petri sang phân tích cách thức lây nhiễm trong quần thể thực. Việc xem mã độc trông như thế nào trên giấy tờ là một chuyện; quan sát hành vi của nó trong môi trường thực tế lại là chuyện khác. OPSWAT Tính năng tự động hóa thông tin tình báo về mối đe dọa dựa trên môi trường thử nghiệm cung cấp môi trường trực tiếp, cô lập các mối đe dọa một cách an toàn và quan sát hành vi của chúng trước khi chúng có thể tiếp cận mạng của bạn.

Là gì Sandbox -Dựa trên Threat Intelligence Tự động hóa?

Sandbox Tự động hóa tình báo mối đe dọa dựa trên công nghệ sử dụng môi trường giả lập mã độc tự động để phân tích các tệp hoặc URL đáng ngờ trong môi trường biệt lập. Công nghệ này kết hợp tự động hóa bảo mật môi trường giả lập với nền tảng tình báo mối đe dọa để phát hiện, phân tích và ứng phó với các mối đe dọa theo thời gian thực. Phương pháp này cho phép phân tích động, phân tích hành vi và trích xuất chỉ báo xâm phạm (IOC) để phát hiện mối đe dọa nâng cao.

Phân tích mã độc là gì Sandbox ?

Hộp cát phân tích mã độc là một môi trường ảo được kiểm soát và cô lập, nơi các tệp hoặc URL đáng ngờ có thể được thực thi một cách an toàn để quan sát hành vi của chúng. Bằng cách cho phép mã độc chạy trong không gian cách ly này, hệ thống bảo mật có thể phát hiện các hoạt động độc hại mà phân tích tĩnh có thể bỏ sót, bao gồm hành vi thời gian chạy, các nỗ lực trốn tránh và giao tiếp chỉ huy-kiểm soát.

Những gì là Sandbox Môi trường?

Sandbox Môi trường trong an ninh mạng đóng vai trò mô phỏng môi trường hoạt động thực tế. Điều này rất trọng yếu đối với phân tích động, vì chúng cho phép hệ thống giám sát và ghi lại các hành động được thực hiện bởi các tệp hoặc tệp thực thi đáng ngờ một cách an toàn. Các môi trường như vậy đóng vai trò trọng yếu trong các hoạt động tình báo mối đe dọa, cho phép các nhà phân tích quan sát hành vi của mã độc mà không gây rủi ro cho hệ thống sản xuất.

Sandboxing trong Trung tâm điều hành bảo mật (SOC)

Trong các Trung tâm Điều hành An ninh (SOC), môi trường giả lập (sandbox) đóng vai trò trọng yếu trong việc hợp lý hóa quy trình làm việc. Nó giúp giảm thiểu các cảnh báo sai, hỗ trợ việc ưu tiên và cho phép các nhà phân tích dành ít thời gian hơn để xem xét các cảnh báo không trọng yếu. Bằng cách tích hợp tự động hóa dựa trên môi trường giả lập, SOC có thể tự động hóa việc kích nổ và phân tích hành vi của các tệp có khả năng độc hại, đồng thời trích xuất thông tin tình báo hữu ích gần như theo thời gian thực.

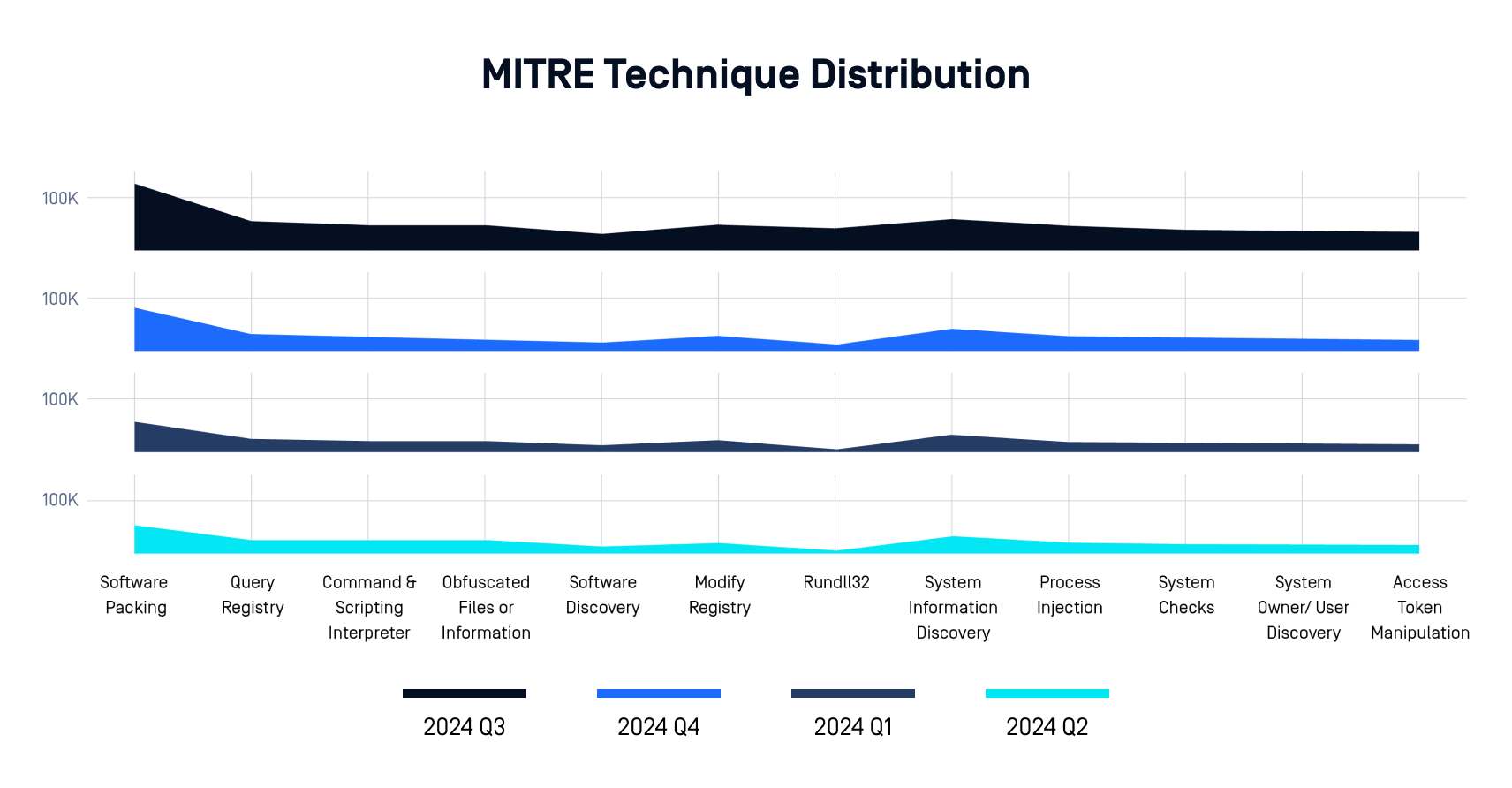

Màn II: Sự tiến hóa của Threat Intelligence

Thông tin tình báo về mối đe dọa không phải là tĩnh tại—nó phát triển cùng với bối cảnh mối đe dọa. Ban đầu, các nhóm bảo mật dựa vào nguồn cấp dữ liệu mối đe dọa đơn giản và thông tin tình báo phản ứng. Nhưng khi các mối đe dọa trở nên thích ứng và khó nắm bắt hơn, nhu cầu về các nền tảng thông tin tình báo về mối đe dọa (TIP) có khả năng thu thập, liên kết và làm giàu khối lượng dữ liệu lớn đã nảy sinh.

Sandbox Phát hiện dựa trên dữ liệu đóng vai trò trọng yếu trong sự phát triển này. Nó vượt xa việc cung cấp thông tin về mối đe dọa bằng cách cung cấp bằng chứng hành vi và bối cảnh thực tế. Ví dụ: OPSWAT Hộp cát của không chỉ kích nổ các tệp mà còn ánh xạ các hành vi theo các kỹ thuật ATT&CK, cho phép phân loại mối đe dọa và xác định kẻ thù chính xác hơn.

Làm sao Sandbox -Dựa trên Threat Intelligence Công trình tự động hóa

Quá trình bắt đầu khi một tệp hoặc URL đáng ngờ được gửi đến môi trường môi trường giả lập. Hộp cát sẽ kích nổ tệp trong một môi trường an toàn, biệt lập, giám sát mọi hoạt động ở cấp độ hệ thống: thay đổi tệp, tạo quy trình, lưu lượng mạng, sửa đổi sổ đăng ký, v.v. Quá trình này được gọi là phân tích động.

Sau khi mã độc được thực thi, hệ thống sẽ thực hiện phân tích hành vi để xác định các mẫu phù hợp với các hành vi độc hại đã biết. Các chỉ số xâm phạm (IOC) như địa chỉ IP, tên miền và hàm băm tệp sẽ được tự động trích xuất. Sau đó, chúng được làm giàu và đối chiếu với các nguồn cấp dữ liệu tình báo về mối đe dọa hiện có, cung cấp các bản cập nhật theo thời gian thực cho hệ thống bảo mật.

Phân tích động và phát hiện mã độc

Phân tích động là cốt lõi của tự động hóa dựa trên môi trường sandbox. Bằng cách thực thi các tệp theo thời gian thực, các nhà phân tích và hệ thống tự động có thể thấy tệp hoạt động như thế nào trong các điều kiện khác nhau. OPSWAT 'S Adaptive Sandbox nắm bắt mọi sắc thái, từ những nỗ lực leo thang đặc quyền đến những hành vi trốn tránh được kích hoạt bởi một số môi trường nhất định.

Phân tích hành vi và trích xuất IOC

Phân tích hành vi quan sát các hành động của mã độc:

Threat Intelligence Làm giàu và Nguồn cấp dữ liệu

Các IOC được trích xuất không có giá trị riêng trừ khi được đặt trong bối cảnh cụ thể. OPSWAT tích hợp kết quả thử nghiệm sandbox vào các nền tảng tình báo mối đe dọa (TIP) rộng hơn, trong đó các hành vi được ánh xạ với các chiến thuật, kỹ thuật và quy trình đã biết (TTP). Điều này cho phép các tổ chức xác định các chiến dịch của đối thủ và chủ động phòng thủ trước các mối đe dọa trong tương lai.

Phân tích động, quan sát hành vi, trích xuất IOC và làm giàu kết hợp tạo thành một vòng lặp gắn kết, chuyển đổi dữ liệu thực thi thô thành thông tin tình báo hữu ích. Phân tích động cung cấp nền tảng bằng cách thực thi nội dung có khả năng gây hại trong một môi trường mô phỏng an toàn, phát hiện các hành vi thời gian chạy mà các kỹ thuật tĩnh có thể bỏ sót.

Phân tích hành vi sau đó chuyển đổi các hành động này thành các mô hình có ý nghĩa: nỗ lực leo thang đặc quyền, kỹ thuật né tránh, hành vi di chuyển ngang, v.v. Cuối cùng, các chỉ số được trích xuất—địa chỉ IP, hàm băm tệp, tên miền, khóa đăng ký—được làm giàu bằng cách liên kết chúng với các nguồn cấp dữ liệu bên ngoài, chiến thuật của đối thủ (thông qua MITRE ATT&CK) và phép đo từ xa nội bộ.

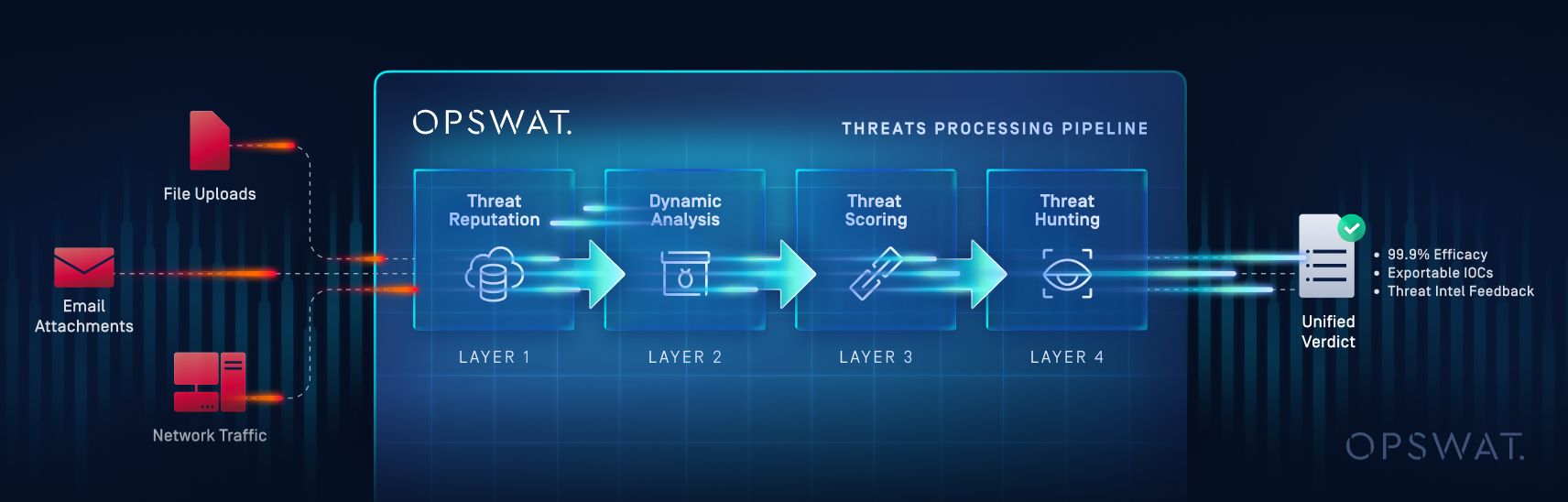

Ở trong OPSWAT Trong quy trình phát hiện mối đe dọa tích hợp của Microsoft, môi trường giả lập thích ứng đóng vai trò then chốt trong giai đoạn hai của chiến lược phòng thủ đa lớp rộng hơn. Trong Quy trình Threat Intelligence , các tệp trước tiên được xử lý thông qua Dịch vụ Uy tín (Reputation Services), dịch vụ này kiểm tra uy tín của các hàm băm, IP, Tên miền và URL. Khi không có kết quả xác thực nào được trả về - hoặc khi các phương pháp heuristic rủi ro cao được gắn cờ - tệp sẽ được chuyển đến môi trường giả lập để kích nổ động và ghi nhật ký hành vi.

Từ đó, kết quả được đưa vào OPSWAT Công cụ so sánh điểm số mối đe dọa và học máy. Đây là nơi các IOC được trích xuất từ sandbox được so sánh với dữ liệu tình báo mối đe dọa hiện có, cho phép không chỉ phát hiện mà còn phân loại và quy kết, xác định các họ mã độc, các chiến dịch liên quan và thậm chí cả các tác nhân đe dọa tiềm ẩn. Sự tích hợp này cho phép bảo vệ theo thời gian thực, thích ứng, giúp các nhóm bảo mật phản ứng nhanh hơn, ưu tiên cảnh báo hiệu quả hơn và truy tìm các mối đe dọa với bối cảnh phong phú hơn.

Màn III: Tự động hóa gặp gỡ chuyên môn

Tự động hóa không phải là sự thay thế cho chuyên môn của con người; nó là một sự bổ sung. Thách thức nằm ở việc mở rộng khả năng ra quyết định của con người trong môi trường tràn ngập cảnh báo. OPSWAT Hộp cát của 'sandbox giúp thu hẹp khoảng cách đó. Bằng cách tự động hóa việc phát hiện và đối chiếu mối đe dọa ở giai đoạn đầu, các nhà phân tích được rảnh tay để tập trung vào việc điều tra sâu hơn và ứng phó.

Sandbox hỗ trợ AI

OPSWAT sử dụng các mô hình học máy để phát hiện các mẫu và hành vi cho thấy dấu hiệu của mã độc, ngay cả khi các dấu hiệu truyền thống không hiệu quả. Điều này đặc biệt hiệu quả trong việc xác định các mối đe dọa zero-day chưa được phân loại. AI cũng hỗ trợ việc ánh xạ hành vi vào hồ sơ tác nhân đe dọa, bổ sung ngữ cảnh cho các chỉ số kỹ thuật.

Các phương pháp triển khai cho tự động hóa Threat Intelligence với Sandboxing

Các tổ chức có thể triển khai môi trường giả lập theo nhiều cách: mô hình dựa trên đám mây, tích hợp thiết bị đầu cuối hoặc mô hình kết hợp. OPSWAT hỗ trợ triển khai linh hoạt, cho phép sử dụng trong nhiều lĩnh vực với nhu cầu tuân thủ khác nhau.

Cloud -Dựa trên vs. Thiết bị đầu cuối Hộp cát

Cloud - sandbox có khả năng mở rộng và dễ quản lý nhưng có thể gây ra độ trễ. Thiết bị đầu cuối Hộp cát cung cấp khả năng phản hồi tức thì và cô lập cục bộ nhưng đòi hỏi phân bổ tài nguyên lớn hơn. Phương pháp phù hợp phụ thuộc vào cơ sở hạ tầng và mô hình mối đe dọa của tổ chức.

Sandbox -Tự động hóa dựa trên và Threat Intelligence Nền tảng

OPSWAT Sandbox của 's được tích hợp chặt chẽ với các nền tảng SIEM, SOAR và EDR. Điều này cho phép các vòng phản hồi tự động, trong đó cảnh báo kích hoạt các vụ nổ sandbox và kết quả được phản hồi vào quy trình ứng phó. Loại tự động hóa bảo mật sandbox này đảm bảo hành động kịp thời chống lại các mối đe dọa đang phát triển.

Lợi ích và thách thức của Sandbox -Được thúc đẩy Threat Intelligence

Ưu điểm của Threat Intelligence Công cụ

Lợi ích của việc tự động hóa thông tin tình báo mối đe dọa dựa trên sandbox rất rõ ràng: phát hiện theo thời gian thực , giảm khối lượng công việc thủ công và thời gian phản hồi nhanh hơn. Bằng cách quan sát hành vi thực tế, các tổ chức có thể phát hiện các mối đe dọa vượt qua các biện pháp phòng thủ truyền thống. Hơn nữa, khả năng hiển thị và phân loại mối đe dọa được cải thiện đáng kể.

Sandbox Trốn tránh và hạn chế

mã độc tiên tiến có thể sử dụng các kỹ thuật tránh sandbox, chẳng hạn như kiểm tra môi trường ảo hoặc trì hoãn thực thi. Mặc dù không có hệ thống nào là hoàn hảo, OPSWAT giảm thiểu những hạn chế này bằng các chiến thuật mô phỏng và chống trốn tránh tiên tiến. Sự giám sát của con người vẫn rất cần thiết để xác thực kết quả và cung cấp bối cảnh.

Sandbox mã độc tự động so với các khái niệm song song

Phân tích mã độc tự động so với Sandbox -Tự động hóa dựa trên

Phân tích mã độc tự động thường dựa vào các kỹ thuật tĩnh - phân tích mã và kiểm tra chuỗi. Mặc dù hữu ích, nhưng nó có thể bỏ sót các hành vi thời gian chạy. Sandbox -tự động hóa cung cấp thông tin chi tiết sâu hơn bằng cách nắm bắt các hành động theo thời gian thực, đặc biệt khi kết hợp với phát hiện hành vi và trích xuất IOC.

Sandbox -Tự động hóa dựa trên và Threat Intelligence Nền tảng

Các nền tảng tình báo mối đe dọa truyền thống sử dụng nguồn cấp dữ liệu mối đe dọa bên ngoài và đối chiếu dữ liệu từ nhiều cảm biến khác nhau. Khi được tăng cường với tự động hóa môi trường giả lập, các nền tảng này có thể truy cập dữ liệu hành vi trực tiếp, giúp việc đối chiếu trở nên chính xác hơn và giàu ngữ cảnh hơn.

Các tính năng chính cần tìm kiếm trong Threat Intelligence Giải pháp Sandbox

Khả năng tích hợp và tự động hóa

Tìm kiếm các giải pháp môi trường giả lập hỗ trợ API Tích hợp với các hệ thống SIEM, SOAR và TIP. Tự động hóa nên bao gồm việc phân tích tệp, trích xuất IOC và tạo báo cáo. OPSWAT cung cấp REST đầy đủ API truy cập, lập bản đồ kỹ thuật ATT&CK và phân bổ tác nhân, biến nó thành nền tảng tự động hóa thông tin tình báo về mối đe dọa toàn diện.

Từ cô lập đến hành động

Từ việc phát hiện các chủng mã độc mới đến việc làm giàu thông tin tình báo về mối đe dọa toàn cầu, OPSWAT Tự động hóa dựa trên môi trường thử nghiệm (sandbox) là một thành phần trọng yếu trong an ninh mạng hiện đại. Nó thể hiện sự chuyển đổi từ phòng thủ bị động sang chủ động, cung cấp cho các nhóm an ninh công cụ để phản ứng nhanh hơn và thông minh hơn.

Để tìm hiểu thêm về cách OPSWAT 'S MetaDefender Sandbox™ có thể tăng cường khả năng phát hiện và ứng phó mối đe dọa của bạn, hãy truy cập trang web của chúng tôi.

Hỏi đáp

H: Sandbox là gì?

A: Sandboxing là một kỹ thuật được sử dụng để chạy các tệp hoặc mã đáng ngờ trong môi trường độc lập để quan sát hành vi một cách an toàn mà không gây nguy hiểm cho hệ thống sản xuất.

H: Sandbox phân tích mã độc là gì?

A: Hộp cát phân tích mã độc là không gian ảo an toàn được sử dụng để thực thi và phân tích các tệp có khả năng gây hại nhằm phát hiện các mối đe dọa dựa trên hành vi.

H: Tự động hóa thông tin tình báo về mối đe dọa là gì?

A: Tự động hóa thông tin tình báo về mối đe dọa là quá trình thu thập, phân tích và áp dụng dữ liệu về mối đe dọa bằng các công cụ và nền tảng tự động để tăng tốc độ phát hiện và ứng phó.

H: Môi trường môi trường giả lập là gì?

MỘT: Sandbox môi trường là hệ điều hành mô phỏng được sử dụng để thực thi mã đáng ngờ một cách an toàn nhằm phân tích và phát hiện hành vi độc hại.

H: Sandbox trong AI là gì?

A: Trong an ninh mạng hỗ trợ bởi AI, môi trường giả lập cho phép các hệ thống tự động quan sát hành vi của mã độc và phát hiện các điểm bất thường, thường với sự hỗ trợ của máy học.

H: Sandbox trong SOC là gì?

A: Trong Trung tâm điều hành bảo mật (SOC), môi trường giả lập giúp hợp lý hóa việc phân loại cảnh báo và điều tra bằng cách tự động hóa việc kích nổ và phân tích các tệp đáng ngờ.