Email tiếp tục là đầu mối trung tâm cho các cuộc tấn công mạng vào các tổ chức. OPSWAT, một doanh nghiệp chuyên về bảo vệ mạng cho các cơ sở hạ tầng trọng yếu, đã phát triển một nền tảng an ninh mạng dựa trên các công nghệ zero-trust. Itay Glick, Phó Chủ tịch Sản phẩm tại OPSWAT, giải thích cách họ bảo vệ mạng tổ chức, mức độ kiểm soát công nghiệp và kết nối đám mây.

Khi xem xét các cuộc tấn công mạng trong 20 năm qua, một bức tranh rõ ràng được tiết lộ: email là kênh kỹ thuật số chính được sử dụng để tấn công các tổ chức. Phần lớn các cuộc tấn công mạng xuất phát từ các nỗ lực lừa đảo, thường khai thác thực tế rằng đó là một cách dễ tiếp cận vào một tổ chức. Nhắm mục tiêu một cá nhân cụ thể rất đơn giản vì bạn chỉ cần biết địa chỉ email của họ, sau đó chỉ là vấn đề đánh lừa họ bằng các liên kết lừa đảo được ẩn tốt được thiết kế để đánh cắp thông tin đăng nhập trọng yếu.

"Có vô số khả năng tấn công, nhiều trong số đó không được phát hiện bởi phần mềm chống virus. Ngay cả các công cụ chống vi rút dựa trên máy học cũng có độ chính xác thấp. Đối với các nhà phát triển phần mềm phòng thủ mạng, đó là một cuộc đấu tranh để theo kịp với hơn 100 triệu chương trình độc hại được phát hành mỗi năm.

"Những kẻ tấn công hiểu những thách thức của việc duy trì bảo mật email hiệu quả và tận dụng tối đa tình hình", Itay Glick, Phó chủ tịch sản phẩm tại cho biết OPSWAT, chuyên về bảo vệ không gian mạng cho các cơ sở hạ tầng trọng yếu.

"Ngay cả khi virus được phát hiện, các tác nhân đe dọa vẫn nhanh chóng thích nghi, tạo ra các biến thể mới bằng cách thực hiện các thay đổi mã nhỏ để tạo ra một phiên bản mới, không thể phát hiện được. Các công cụ chống vi rút hoạt động dựa trên các chữ ký đã biết, do đó, một sự thay đổi trong mã làm cho chữ ký cụ thể không liên quan và mối đe dọa không bị phát hiện.

Bằng cách này, việc xâm nhập vào một tổ chức trở nên khả thi và email đóng vai trò là điểm truy cập trực tiếp vào thiết bị đầu cuối, đưa mối đe dọa thẳng đến máy tính của người dùng.

Nâng cao Email Security Giải pháp

Tình trạng này rất liên quan đến ngành an ninh mạng trên toàn thế giới, và đó là một trong những lý do tại sao OPSWAT đang tập trung vào các giải pháp bảo mật email vào năm 2024. Bất chấp sự cạnh tranh hiện có từ các nhà cung cấp bảo vệ email hàng đầu, OPSWAT nắm giữ lợi thế chiến lược, với thành tích 20 năm thành công trong việc bảo vệ cơ sở hạ tầng trọng yếu bằng các công nghệ tiên tiến và từng đoạt giải thưởng.

"Bất chấp sự phát triển của các nhà cung cấp bảo mật email thông thường, 77% email được mở vẫn bỏ qua các giải pháp phòng thủ", Glick lưu ý. "Một hoặc một vài công cụ chống vi rút không thể phát hiện hiệu quả các nỗ lực lừa đảo hoặc mã độc ngày càng phát triển vì tỷ lệ phát hiện của chúng không đủ cao để toàn diện hoặc chúng thiếu nhạy cảm với các phương pháp tấn công mới hơn."

Vậy làm thế nào để OPSWAT Chặn các cuộc tấn công như vậy?

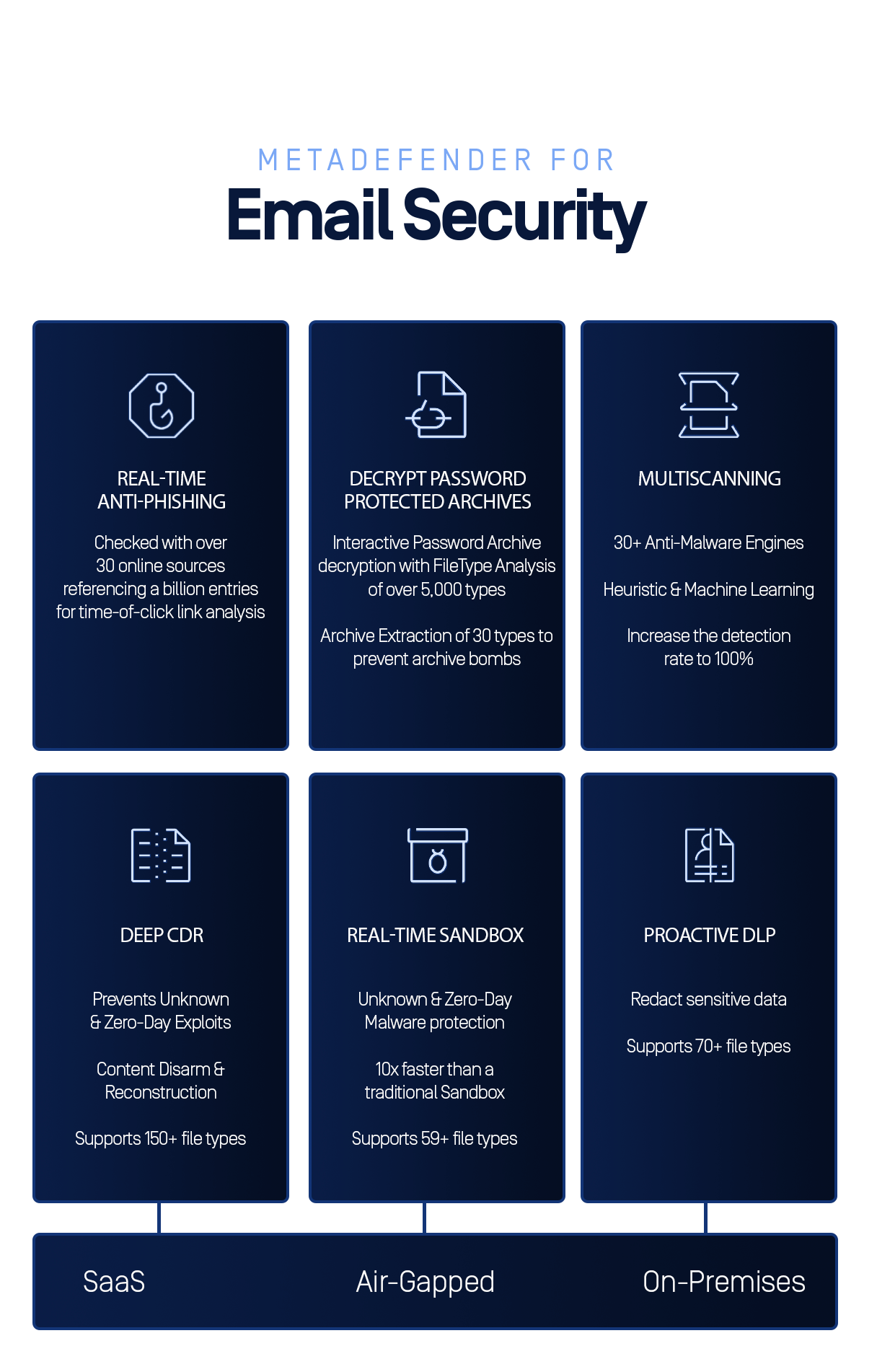

"Chúng tôi áp dụng phương pháp zero-trust và tiến hành phân tích chi tiết từng email để phát hiện mối đe dọa trước khi nó đến được mục tiêu. Chúng tôi đã phát triển một công nghệ có tên là Deep CDR™ (Giải trừ và Tái thiết Nội dung), công nghệ này cũng chặn các cuộc tấn công email không xác định. Công nghệ này kết hợp với Công nghệ nâng cao nhận dạng mã độc với đa ứng dụng xử lý công nghệ sử dụng hơn 30 trình quét phòng chống mã độc.”

Giống như các công cụ khác do doanh nghiệp phát triển, không có công cụ tương đương trong ngành. Nhiều nhà cung cấp phát triển các sản phẩm bảo mật, nhưng phần lớn tạo ra một hoặc hai loại. OPSWAT có một nền tảng hoàn chỉnh có thể bảo mật mọi thứ cần thiết và đáp ứng khả năng tương thích cần thiết thông qua tích hợp - một vấn đề trọng yếu đối với các tổ chức cung cấp cơ sở hạ tầng trọng yếu.

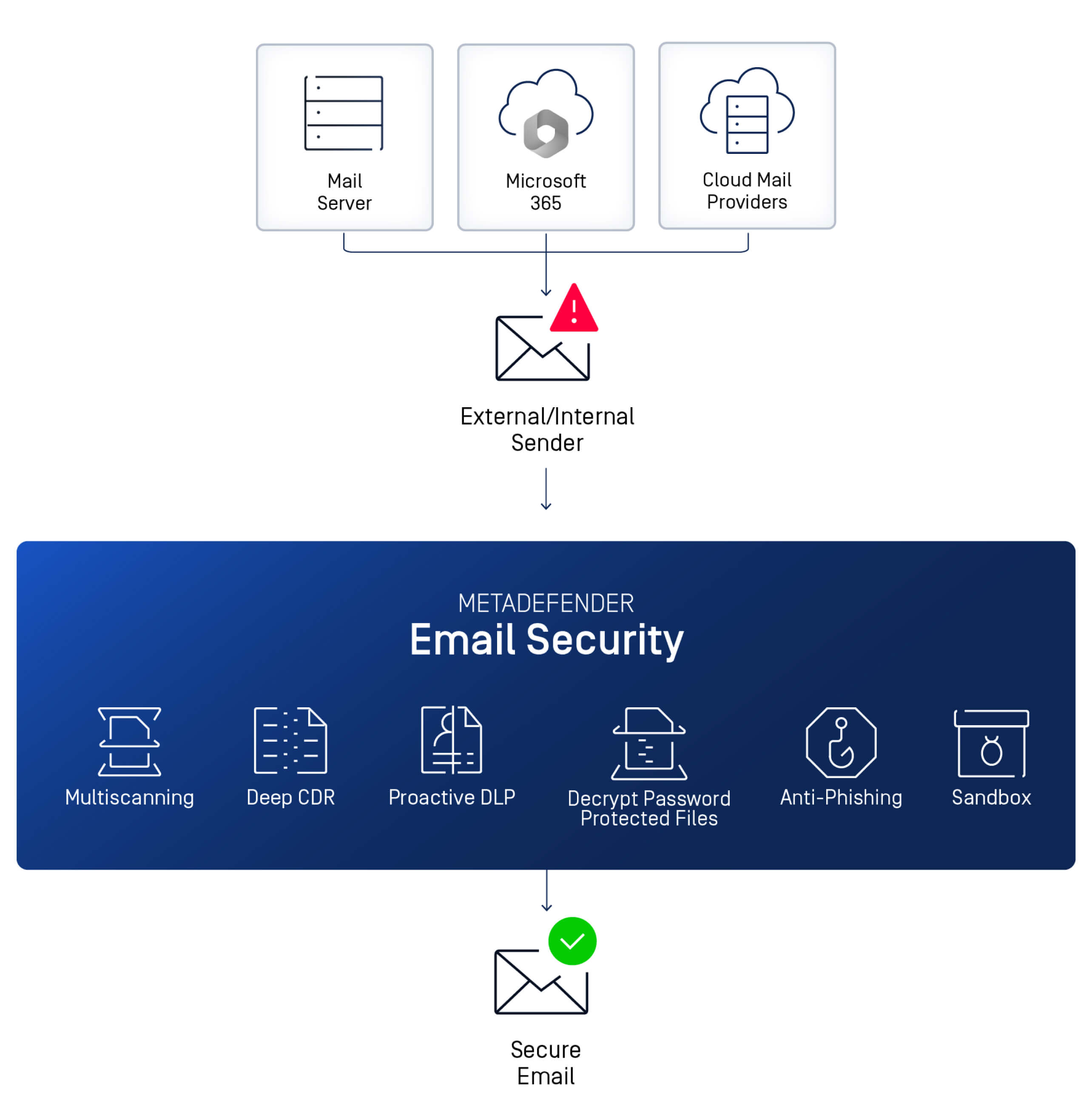

"Hệ thống của chúng tôi được triển khai cục bộ hoặc trên đám mây, quét các email đến và đi cho cả môi trường bên trong hoặc bên ngoài và thực hiện một số quy trình trên chúng: kiểm tra URL, địa chỉ của người gửi và xác minh nhấp chuột theo thời gian thực nếu đó là một liên kết đáng ngờ.

Sử dụng nhiều công cụ diệt vi rút khác nhau, mỗi thành phần trong email được kiểm tra, bao gồm cả nội dung văn bản - một khu vực ít bị nghi ngờ hơn nhưng vẫn là khu vực có thể ẩn chứa các mối đe dọa. Nếu không tìm thấy mối đe dọa nào, hệ thống sẽ thực hiện Deep CDR quá trình và đồng thời Thời gian thực Sandbox quá trình này chạy tệp và kiểm tra mọi thứ đáng ngờ, chẳng hạn như các tham số truy cập vào đĩa hoặc mạng.

Mọi thứ đều được kiểm tra trong email. Không chỉ các tệp đính kèm và nội dung của văn bản, mà còn hơn 150 loại tệp khác nhau. Hầu hết người dùng thậm chí không biết rằng nhiều thứ này tồn tại hoặc thậm chí chúng là tệp. Ví dụ: lời mời họp là một loại tệp cũng cần kiểm tra. Các tệp này được quét nhanh trước khi đến hộp thư đến của người dùng - chúng chỉ đến sau khi được xác nhận là đã được Làm sạch.

Kiểm tra mọi tệp đính kèm email

OPSWAT được thành lập tại Hoa Kỳ vào năm 2002, với mục tiêu tạo ra một ngôn ngữ chung giữa các giải pháp bảo mật khác nhau chạy trên máy trạm của người dùng cuối. Giải pháp an ninh mạng đầu tiên mà họ tạo ra là Công nghệ nâng cao nhận dạng mã độc với đa ứng dụng xử lý công nghệ, vẫn là công nghệ không thể thiếu cho tất cả các sản phẩm của họ cho đến ngày nay. Là một phần trong quá trình mở rộng, doanh nghiệp cũng thành lập một chi nhánh tại Israel, ban đầu là một văn phòng nhỏ ở Herzliya và hiện tại là một văn phòng mới và rộng rãi tại Petah Tikvah.

Glick giải thích, tính năng chính của văn phòng mới là trung tâm trải nghiệm mạng, nơi bạn có thể thấy làm thế nào OPSWAT giải pháp an ninh mạng thu hẹp khoảng cách bảo mật cho mạng tổ chức, mạng điều khiển công nghiệp, IT Mạng và kết nối đám mây, trên tất cả các hệ thống trên đường đi của nó.

trung tâm trải nghiệmhiệm mạng là một trung tâm tương tác dành riêng cho việc lập bản đồ luồng dữ liệu trong công nghệ vận hành (OT) và công nghệ thông tin (IT). Công ty tuyên bố rằng họ dành các giải pháp công nghệ của mình cho các thách thức mạng hiện đại.

"trung tâm trải nghiệmhiệm chứng minh OPSWAT các giải pháp, thể hiện khả năng độc đáo của chúng tôi trong việc xác định, phân tích và thu hẹp các lỗ hổng bảo mật bảo mật trước các cuộc tấn công zero-day, cung cấp thông tin chi tiết về các phản ứng cụ thể đối với các mối đe dọa tiềm ẩn, "Glick giải thích.

"Mục tiêu là trình diễn các sản phẩm của chúng tôi theo cách tương tác mô phỏng kịch bản tấn công trực tiếp ở tất cả các cấp. Điều này cho phép cơ sở hạ tầng trọng yếu Các tổ chức để dễ dàng xem tất cả các giải pháp của chúng tôi đang hoạt động thông qua nền tảng phòng thủ mạng tích hợp và thân thiện với người dùng. Có 16 loại được định nghĩa là cơ sở hạ tầng trọng yếu, bao gồm giao thông vận tải, ngân hàng, các tổ chức chính phủ và các cơ quan an ninh."

Việc triển khai phương pháp tiếp cận zero-trust đối với an ninh mạng ngày nay phổ biến như thế nào?

"Toàn bộ thế giới bảo mật thông tin hiện đang hướng tới mô hình zero-trust và các quy tắc tổ chức cũng đang áp dụng nó, ngay cả đối với các thiết bị đầu cuối. Gần đây, cách tiếp cận này đã được thế giới bảo mật email công nhận và ngày càng có nhiều hiểu biết rằng mọi tệp đến đều phải được kiểm tra và không đáng tin cậy.

Mọi yếu tố trong email, từ nội dung văn bản đến các tệp đính kèm, cần được kiểm tra kỹ lưỡng - trải qua một loạt các quy trình cần thiết - và chỉ sau đó, nếu mọi thứ sạch sẽ, nó mới được chuyển cho người dùng cuối. Áp dụng cách tiếp cận zero-trust có thể nâng cao đáng kể vị thế bảo mật của tổ chức.

Ví dụ: các tệp được mã hóa theo truyền thống không được quét. Ngày nay, họ cũng không đáng tin cậy nhưng được quét. Sau này, thật hợp lý khi cho rằng các email rời khỏi một tổ chức là sạch sẽ. Nhưng nếu chúng chứa thông tin cá nhân không cần thiết thì sao? Hoặc nếu người dùng vô tình gửi vi rút? Vì vậy, ngay cả trong trường hợp này, bây giờ có một cách tiếp cận không tin cậy.

Ngoài sự phức tạp của các cuộc tấn công, sự đa dạng của các cuộc tấn công cũng ngày càng tăng và nhiều trong số chúng có thể ẩn dưới các hình thức tinh vi khác nhau để ngăn chặn sự phát hiện của các cơ chế bảo mật truyền thống. Gần đây, đã có nhiều cuộc tấn công sử dụng mã QR. Nếu người dùng quét một trang web bằng điện thoại của họ, họ có thể dễ dàng vào một trang web lừa đảo. Người dùng có thể được yêu cầu nhập mật khẩu của họ, sau đó sẽ tiếp cận kẻ tấn công.

Có những chương trình độc hại nổi tiếng có thể dễ dàng được xác định và chạy trên các thiết bị đầu cuối, nhưng cũng có những chương trình không hoạt động. Chúng nằm trên thiết bị đầu cuối mà không gây hại, có thể thu thập thông tin và không thể bị phát hiện thông qua các quy trình đang chạy. Họ che giấu bản thân tốt và chờ đợi thời điểm thích hợp để được kích hoạt.

Ví dụ: nếu những kẻ tấn công phát tán một số lượng lớn các mối đe dọa này trong tổ chức, tất cả được thiết lập để kích hoạt vào một ngày cụ thể - chúng sẽ không được xác định cho đến ngày đó và khi nó đến, chúng sẽ hoạt động đồng thời và có thể phá vỡ tổ chức được nhắm mục tiêu.

Tối đa hóa bảo mật email nội bộ

Những thách thức mạng như thế này khiến các tổ chức thay đổi cách tiếp cận bảo mật, mỗi tổ chức theo nhận thức của mình về cách tiếp cận và giải pháp an toàn hơn là gì. Nhiều tổ chức chuyển phần lớn hoạt động của họ lên đám mây, nơi các ứng dụng được bảo vệ bởi bảo mật của nhà cung cấp.

85% tổ chức hiện đang sử dụng gói bảo mật email Microsoft 365 – E1/E3/E5. Các tổ chức khác lựa chọn bảo vệ cục bộ, nghĩ rằng bằng cách này họ có thể bảo vệ chống lại các cuộc tấn công qua email tốt hơn. "Các tổ chức quan tâm đến các thách thức bảo mật email hoặc các quy định yêu cầu họ tuân theo một hành vi cụ thể, có xu hướng chọn bảo mật email cục bộ", Glick giải thích.

"Họ muốn có một mạng lưới riêng biệt với các biện pháp bảo mật email toàn diện. Đây là lợi thế của OPSWAT, vì nhiều trình quét phòng chống mã độc của chúng tôi hoạt động trên đám mây và xác định xem tệp đính kèm trong email có độc hại hay không. Do đó, chúng tôi đã xây dựng một giải pháp có thể hoạt động ngắt kết nối khỏi đám mây và cung cấp một bộ tùy chọn để tạo bảo mật email nội bộ bao gồm tất cả các giao thức phòng thủ mà không cần thỏa hiệp.

Ngay cả những tổ chức có ý thức bảo mật cao hơn cũng có thể di chuyển email hoặc chuyển sang Microsoft 365 trên đám mây và chúng tôi có thể dễ dàng thay đổi tính năng bảo vệ từ cục bộ sang đám mây."

Làm thế nào để bạn giải quyết mã độc không hoạt động vẫn là mối đe dọa trong hộp thư?

"Cách lý tưởng để xác định và vô hiệu hóa mã độc như vậy là sử dụng Deep CDR Giải pháp. Ví dụ, nếu cuộc tấn công được nhúng vào tài liệu Word, giải pháp sẽ tạo một bản sao an toàn để mở tài liệu mà không cần các thành phần bổ sung. Nó chỉ lấy văn bản và hình ảnh từ tài liệu và về cơ bản xây dựng lại từ đầu.

Ở giai đoạn thứ hai, tệp tin nhập vào Adaptive Sandbox và được kiểm tra sâu hơn về hành vi độc hại theo phạm vi rộng nhất của các loại mã độc. Khi chúng tôi so sánh Sandbox so với các đối thủ khác trên thị trường bảo mật email, chúng tôi thấy rằng chúng tôi là người dẫn đầu.

OPSWAT Hiện có hàng ngàn khách hàng, hầu hết trong số họ là các tập đoàn và tổ chức lớn liên quan đến các lĩnh vực trọng yếu như năng lượng, an ninh và chính phủ.

Khám phá các lỗ hổng bảo mật bảo mật với Đánh giá rủi ro email

Điều trọng yếu là phải có cái nhìn toàn diện về tình trạng bảo mật email hiện tại của tổ chức bạn bằng cách tiết lộ lừa đảo, mã độc hoặc khai thác vượt qua hệ thống phòng thủ của bạn.

OPSWAT cung cấp Đánh giá rủi ro email có thể hành động được thiết kế để xác định các lỗ hổng bảo mật bảo mật trong khung bảo mật email của bạn. Có được thông tin chuyên sâu có giá trị với công nghệ bảo mật email tiên tiến sẽ:

- Tìm các nỗ lực lừa đảo với Chống lừa đảo theo thời gian thực với tỷ lệ phát hiện là 99,98%.

- Xác định mã độc với Công nghệ nâng cao nhận dạng mã độc với đa ứng dụng xử lý , sử dụng hơn 30 trình quét phòng chống mã độc để đạt tỷ lệ phát hiện 99,20%.

- Tiết lộ mã độc không xác định bằng Thời gian thực Sandbox, nhanh hơn 10 lần so với sandbox thông thường.

- Phát hiện khai thác dựa trên tệp bằng cách sử dụng Deep CDR , hỗ trợ hơn 150 loại tệp.

Bằng cách đánh giá các biện pháp bảo mật email hiện tại của bạn chống lại các mối đe dọa hiện đại, bạn sẽ được trao quyền để thực hiện các hành động hiệu quả để củng cố vị thế bảo mật của mình.