Vào ngày 8 tháng 9 năm 2025, một số gói npm được sử dụng rộng rãi, bao gồm chalk, debug và color, đã bị phát hiện xâm phạm trong một sự cố chuỗi cung ứng mã nguồn mở đang nhanh chóng trở thành một trong những sự cố lớn nhất từ trước đến nay. Tổng cộng, các gói này chiếm hơn 2 tỷ lượt tải xuống hàng tuần, khiến vụ xâm phạm này vừa có rủi ro cao vừa có ảnh hưởng sâu rộng.

Sau đây là những gì đã xảy ra, cuộc tấn công diễn ra như thế nào và OPSWAT công nghệ có thể giúp bảo vệ chống lại các mối đe dọa tương tự trong tương lai.

Tóm tắt cuộc tấn công

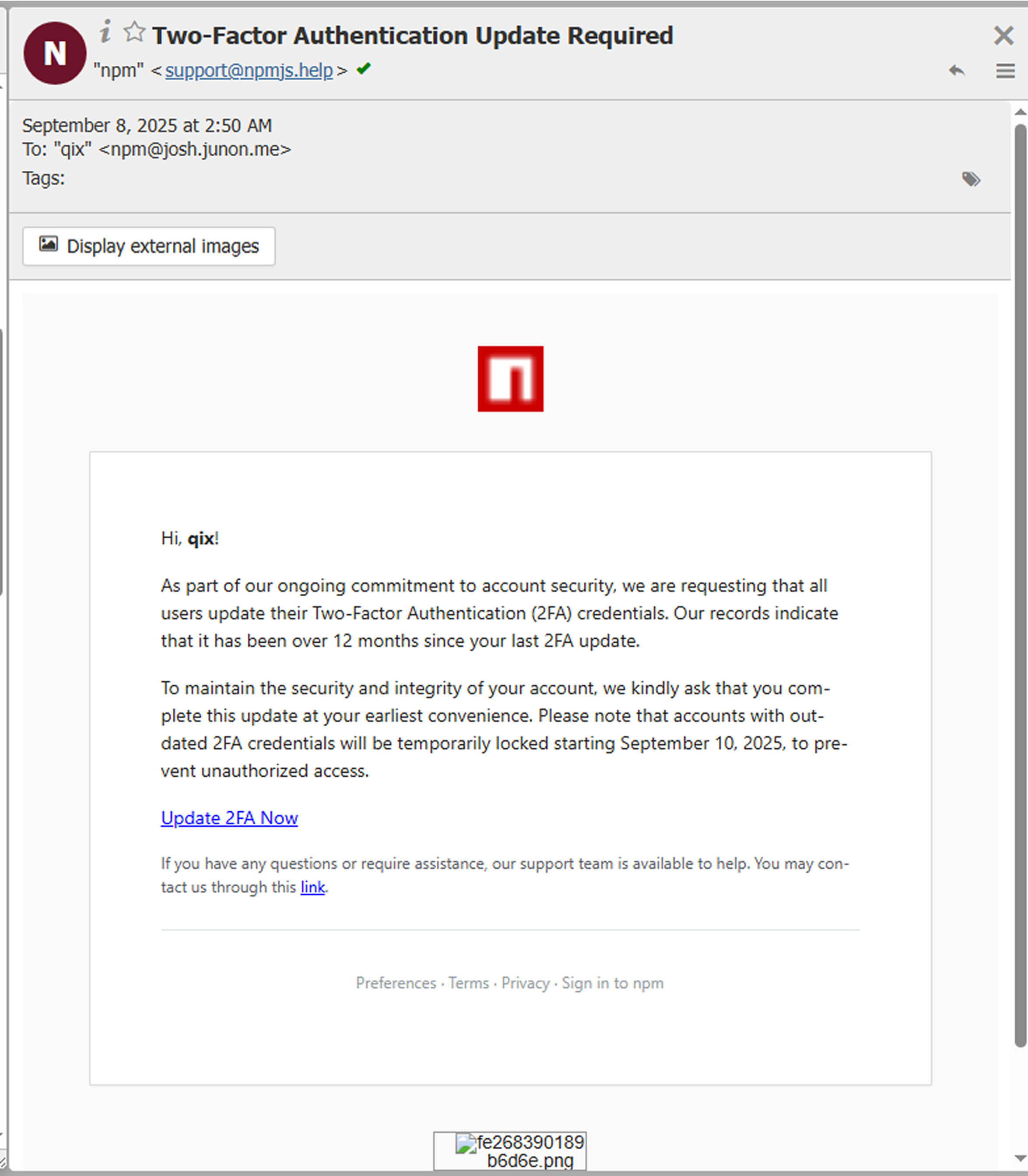

Cuộc tấn công bắt đầu bằng một chiến dịch lừa đảo nhắm vào người bảo trì một trong các gói npm. Một email giả mạo từ support@npmjs.help (một tên miền giả được đăng ký chỉ vài ngày trước vụ tấn công) đã lừa nạn nhân cung cấp thông tin đăng nhập. Với quyền truy cập vào tài khoản npm của người bảo trì, kẻ tấn công đã phát hành các phiên bản độc hại của các gói.

Mã độc được đưa vào là phần mềm độc hại đánh cắp tiền điện tử có mục đích riêng, được thiết kế để chiếm đoạt các giao dịch tiền điện tử từ người dùng cuối tương tác với ví và ứng dụng phi tập trung (dApp).

Sự cố này một lần nữa nhấn mạnh rằng lòng tin vào nguồn mở có thể bị lợi dụng bất cứ lúc nào, giống như vụ tấn công chuỗi cung ứng ESLint vào tháng 7 năm 2025 .

Kỹ thuật tấn công được sử dụng

1. Thực thi cụ thể theo trình duyệt

Phần mềm độc hại đã thực hiện kiểm tra môi trường để đảm bảo nó chỉ chạy bên trong trình duyệt. Trên máy chủ hoặc đường truyền CI/CD, nó vẫn ở trạng thái không hoạt động, khiến việc phát hiện trở nên khó khăn hơn.

2. API Chặn bắt

Phần mềm độc hại được kết nối vào các API web cốt lõi bao gồm:

cửa sổ.lấy

XMLHttpRequest

cửa sổ.ethereum(nhà cung cấp ví)

Điều này cho phép phần mềm độc hại âm thầm theo dõi, chặn và sửa đổi các yêu cầu mạng.

3. Chiếm đoạt giao dịch

Sau khi được nhúng, mã độc đã vượt ra ngoài phạm vi quan sát thụ động và chủ động can thiệp vào hoạt động tiền điện tử. Cụ thể, nó đã quét địa chỉ ví và khối lượng giao dịch trên nhiều blockchain, bao gồm Ethereum, Solana, Bitcoin, Tron, Litecoin và Bitcoin Cash.

Từ đó, tải trọng thực hiện một kỹ thuật thay thế:

- Thay thế các địa chỉ ví hợp pháp bằng các địa chỉ do kẻ tấn công kiểm soát, sử dụng các địa chỉ tương tự được tạo bằng các kiểm tra tính tương đồng (ví dụ: khoảng cách Levenshtein).

- Điều này có nghĩa là một sự chuyển giao đến

0xAbc123…có thể lặng lẽ trở thành0xAbc129…mà không gây nghi ngờ.

- Điều quan trọng là việc hoán đổi xảy ra trước khi người dùng ký giao dịch, do đó, mặc dù giao diện người dùng hiển thị đúng địa chỉ, nhưng yêu cầu đã ký đã bị thay đổi bên trong.

4. Né tránh lén lút

Những kẻ tấn công cũng đã xây dựng các biện pháp để đảm bảo phần mềm độc hại của chúng ẩn náu càng lâu càng tốt. Thay vì thực hiện các thay đổi dễ thấy có thể cảnh báo nạn nhân, phần mềm độc hại này lại hoạt động âm thầm trong nền:

- Tránh việc hoán đổi giao diện người dùng rõ ràng, do đó giao diện ví không thay đổi.

- Vẫn hoạt động âm thầm, giữ cho các móc của nó luôn hoạt động trong suốt phiên duyệt.

- Nhắm mục tiêu vào cả quá trình phê duyệt và chuyển tiền, không chỉ cho phép đánh cắp tiền mà còn thao túng quyền truy cập ví để khai thác trong tương lai.

Tại sao cuộc tấn công này lại nguy hiểm đến vậy

- Quy mô lớn: Hàng tỷ lượt tải xuống mỗi tuần trên các gói bị ảnh hưởng.

- Nhắm mục tiêu xuyên chuỗi: Không chỉ giới hạn ở Ethereum. Nhiều blockchain lớn đã bị ảnh hưởng.

- Người dùng không thể nhận ra: Nạn nhân tin rằng họ đang chấp thuận các giao dịch an toàn.

- Lỗ hổng bảo mật hệ sinh thái: Một tài khoản người bảo trì bị xâm phạm đã lan rộng khắp hệ sinh thái npm.

OPSWAT Phản hồi của

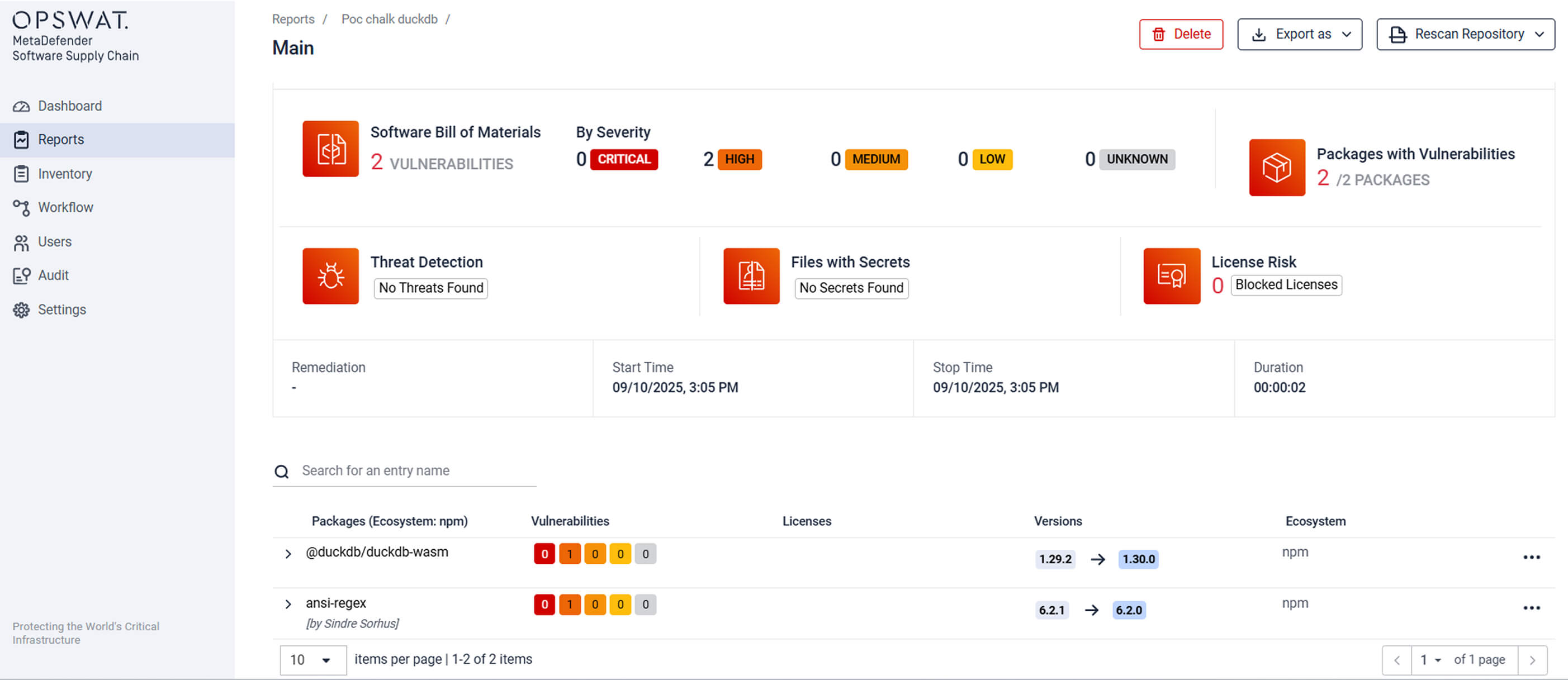

Công nghệ OPSWAT SBOM với phiên bản cơ sở dữ liệu mới nhất có khả năng phát hiện và đánh dấu các gói độc hại này.

OPSWAT Công nghệ SBOM là một trong nhiều giải pháp và công nghệ bảo mật hàng đầu trong ngành có sẵn trong MetaDefender Core và MetaDefender Software Supply Chain :

- Phân tích lỗ hổng : Tự động quét các phần phụ thuộc để tìm lỗ hổng đã biết và phiên bản độc hại.

- Giám sát liên tục : Theo dõi các kho lưu trữ như npm, PyPI và Maven để phát hiện những thay đổi đáng ngờ.

- Multi-AV & Heuristics : Phát hiện phần mềm độc hại ẩn bên trong các gói.

- Tích hợp CI/CD : Chặn các phụ thuộc bị xâm phạm trước khi chúng được đưa vào bản dựng.

- Tạo SBOM: Xuất báo cáo SBOM theo các định dạng chuẩn hóa như CycloneDX, SPDX, JSON và PDF để hỗ trợ mục đích kiểm toán và tuân thủ .

- Phát hiện bí mật: OPSWAT Proactive DLP tìm thấy các bí mật được mã hóa cứng (mật khẩu, API khóa, mã thông báo, v.v.) được nhúng trong mã nguồn để ngăn chặn truy cập trái phép.

Bạn nên làm gì bây giờ

- Kiểm tra các phụ thuộc : Kiểm tra các dự án của bạn để tìm các gói npm bị ảnh hưởng.

- Nâng cao nhận thức về lừa đảo : Đào tạo các nhà phát triển và người bảo trì để phát hiện email giả mạo.

- Tự động hóa bảo mật với OPSWAT MetaDefender Software Supply Chain : Có được tầm nhìn rõ ràng về rủi ro trong chuỗi cung ứng phần mềm của bạn bằng cách liên tục theo dõi các mối đe dọa và lỗ hổng.

- Áp dụng bảo mật tài khoản mạnh mẽ : Duy trì 2FA trên tất cả tài khoản đăng ký gói.

Những điểm chính

- Tài khoản người quản lý là mục tiêu chính. Bảo mật của họ chính là bảo mật của bạn.

- Các cuộc tấn công chuỗi cung ứng đang lan rộng: hàng tỷ lượt tải xuống có thể bị lợi dụng ngay lập tức.

- Các công cụ giám sát chủ động và không tin cậy như MetaDefender Software Supply Chain không còn là tùy chọn nữa; chúng là thiết yếu.

Suy nghĩ kết thúc

Sự cố này nhấn mạnh mức độ mong manh của hệ sinh thái nguồn mở khi chỉ một tài khoản người bảo trì đáng tin cậy bị xâm phạm. Với hàng tỷ lượt tải xuống đang bị đe dọa, các tổ chức phải nhận thức được rằng bảo mật chuỗi cung ứng cũng quan trọng như bảo mật điểm cuối hoặc mạng. Khả năng hiển thị chủ động, giám sát liên tục và các biện pháp bảo mật mạnh mẽ là biện pháp phòng thủ tốt nhất trước nguy cơ xâm phạm nguồn mở tiếp theo.

Tìm hiểu thêm về cách OPSWAT SBOM và MetaDefender Software Supply Chain giúp bảo mật quy trình phát triển của bạn và chống lại các cuộc tấn công chuỗi cung ứng nguồn mở.