Các nhà phát triển thường xuyên sử dụng mã của bên thứ ba để xây dựng các ứng dụng của họ vì mục đích hiệu quả và tiết kiệm thời gian. Tuy nhiên, sự phụ thuộc vào các thành phần bên ngoài, đặc biệt là phần mềm nguồn mở (OSS), gây ra những rủi ro đáng kể, bao gồm các lỗ hổng bảo mật và các vấn đề cấp phép. Theo khảo sát của GitHub năm 2023, 31% nhà phát triển coi việc tìm kiếm và sửa chữa các lỗ hổng bảo mật bảo mật là nhiệm vụ trọng yếu thứ hai của họ, ngay sau khi viết mã (32%).

Do đó, nhiều tổ chức lo lắng về sự phụ thuộc của họ vào OSS vì nó thường xuyên là mục tiêu của tin tặc. Các tổ chức phải đối mặt với những thách thức với lỗ hổng bảo mật gia tăng trên toàn chuỗi cung ứng phần mềm và với sự hiểu biết làm thế nào để giảm thiểu rủi ro một cách hiệu quả sau các cuộc tấn công cao cấp gần đây.

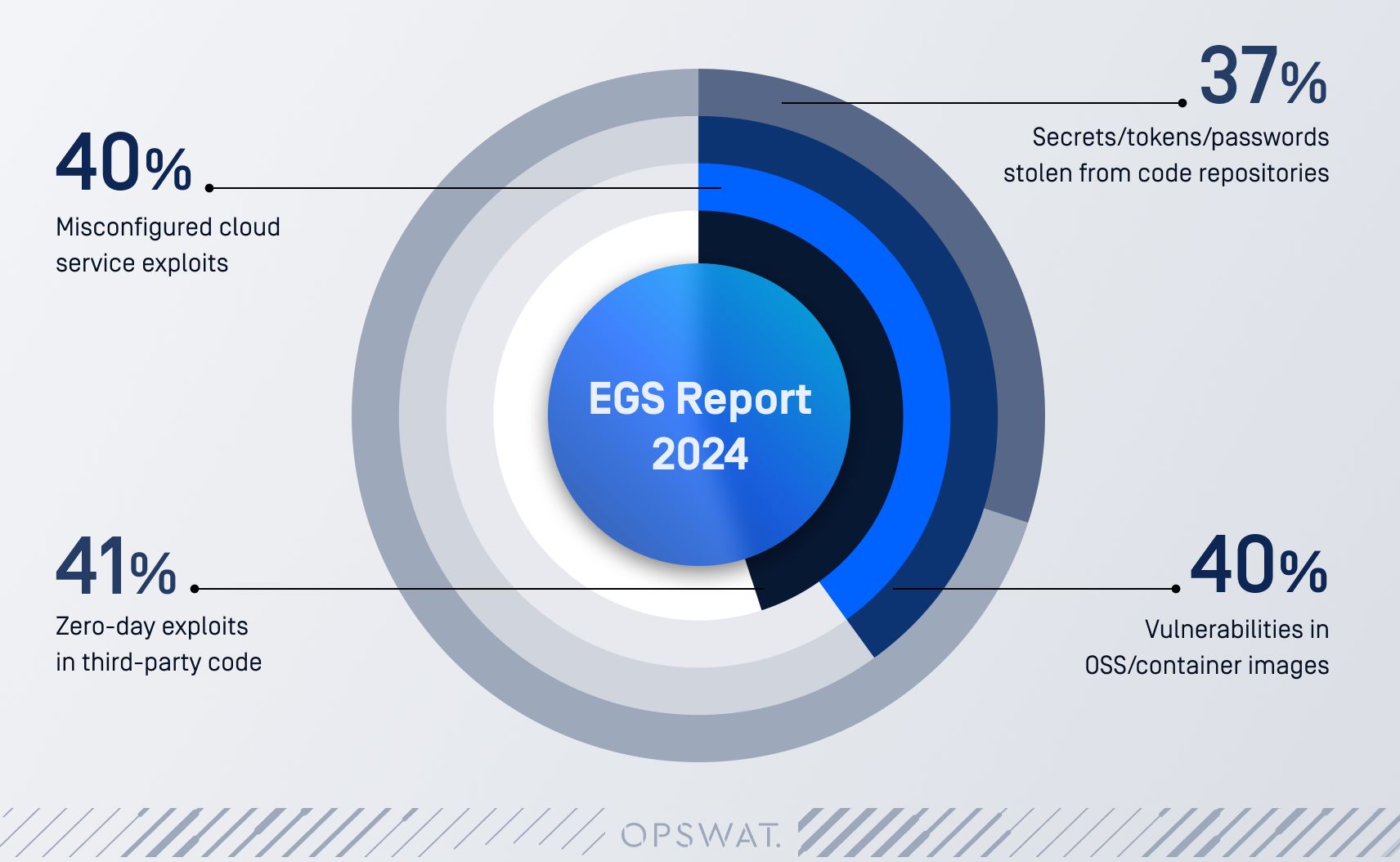

Một báo cáo nghiên cứu của ESG cho thấy 91% các tổ chức đã trải qua sự cố chuỗi cung ứng phần mềm trong 12 tháng qua. Các sự cố phổ biến nhất bao gồm:

Các lỗ hổng bảo mật bảo mật nổi bật như Log4J, Curl, Apache Struts và OpenSSL đều dẫn đến nhiều trường hợp thiệt hại về hoạt động. Những lỗ hổng bảo mật này làm nổi bật tác động nghiêm trọng đối với các tổ chức khi một điểm yếu duy nhất trong chuỗi cung ứng phần mềm bị khai thác. Để ứng phó với những rủi ro ngày càng tăng này, các cơ quan quản lý trên toàn thế giới đang nhấn mạnh đến tính minh bạch và bảo mật của phần mềm. Việc áp dụng Bill of Materials (SBOM) Phần mềm (SBOM) đang trở thành một chiến lược trọng yếu để quản lý rủi ro chuỗi cung ứng phần mềm .

Quy định SBOM đạt được đà

Các quy định của SBOM ngày càng phổ biến. Nhiều chính phủ đã công bố các khuyến nghị liên quan đến việc thực hiện SBOM. Tại Hoa Kỳ, các khuyến nghị của SBOM được bao gồm trong một số hướng dẫn của chính phủ, bao gồm:

Tại Châu Âu, Cơ quan An ninh mạng EU (ENISA) đã công bố “Hướng dẫn Bảo mật chuỗi cung ứng cho Internet vạn vật”, cung cấp cho các tổ chức những hiểu biết có giá trị về việc cải thiện an ninh mạng và quản lý rủi ro chuỗi cung ứng liên quan đến phần mềm.

Các quốc gia khác đã ban hành các hướng dẫn tương tự, bao gồm:

Tư vấn cho các tổ chức sử dụng SBOM để đánh giá rủi ro liên quan đến các thành phần phần mềm mà họ sử dụng và xác định và giải quyết các lỗ hổng bảo mật trong các thành phần đó.

Trong “Sổ tay bảo mật thông tin: Hướng dẫn cho Phần mềm Phát triển”, ACSC khuyến nghị sử dụng SBOM để tăng cường tính minh bạch của chuỗi cung ứng mạng, tạo điều kiện thuận lợi cho việc xác định và quản lý rủi ro bảo mật liên quan đến từng thành phần phần mềm được sử dụng trong các ứng dụng.

PCI DSS yêu cầu tạo SBOM như thế nào

Nhận thức được những rủi ro ngày càng gia tăng đối với dữ liệu thẻ thanh toán, Tiêu chuẩn Bảo mật Dữ liệu Ngành Thẻ Thanh toán (PCI DSS) đã trở thành động lực thúc đẩy việc áp dụng SBOM. Phiên bản mới nhất, PCI DSS 4.0, yêu cầu sử dụng SBOM, nhấn mạnh vai trò trọng yếu của chúng trong việc bảo vệ thông tin nhạy cảm. Bằng cách cung cấp danh mục chi tiết các thành phần phần mềm, SBOM cho phép các tổ chức chủ động xác định và xử lý các lỗ hổng bảo mật, giảm thiểu rủi ro vi phạm dữ liệu tốn kém và tổn thất tài chính.

Được thành lập vào năm 2004, PCI DSS là một tiêu chuẩn bảo mật toàn diện được thiết kế để bảo vệ thông tin thẻ tín dụng. Nó phác thảo một tập hợp các yêu cầu nghiêm ngặt đối với các doanh nghiệp xử lý các giao dịch thẻ tín dụng, phù hợp với khối lượng giao dịch được xử lý hàng năm. Bản phát hành PCI DSS v4.0 năm 2022 đã đưa ra những thay đổi đáng kể, bao gồm cả nhiệm vụ SBOM, để giải quyết các mối đe dọa đang phát triển. Việc tuân thủ PCI DSS v4.0 là bắt buộc vào tháng 4 năm 2024, với các yêu cầu cụ thể được thực hiện theo từng giai đoạn vào ngày 31 tháng 3 năm 2025.

Nguồn: Tổng quan về PCI DSS V4.0

Bằng cách bắt buộc SBOM, PCI DSS trao quyền cho các tổ chức hiểu biết toàn diện về hệ sinh thái phần mềm của họ, cho phép họ xác định và giải quyết các lỗ hổng bảo mật một cách chủ động. Cách tiếp cận này làm giảm đáng kể nguy cơ vi phạm dữ liệu tốn kém và tổn thất tài chính.

Một phiên bản mới hơn của PCI DSS, phiên bản 4.0.1, đã được phát hành vào giữa năm 2024. Điều này có nghĩa là phiên bản trước đó, 4.0, sẽ không còn hiệu lực sau ngày 31 tháng 12 năm 2024. Tuy nhiên, phiên bản mới không thêm hoặc xóa bất kỳ quy tắc nào và không thay đổi thời hạn. Do đó, thông tin về yêu cầu SBOM trong blog này áp dụng cho cả phiên bản 4.0 và 4.0.1.

Tuân thủ Yêu cầu PCI DSS 6.3.2

Yêu cầu SBOM trong PCI DSS v4.0 là một phần của những cải tiến rộng hơn được thực hiện cho PCI DSS trong lần lặp lại mới nhất của nó. Được giới thiệu như một phần của 64 yêu cầu mới được thêm vào trong phiên bản 4.0, yêu cầu SBOM đặc biệt giải quyết nhu cầu cho các tổ chức duy trì hàng tồn kho các thành phần phần mềm, đặc biệt tập trung vào phần mềm tùy chỉnh và tùy chỉnh.

Yêu cầu này được phân loại theo Yêu cầu PCI DSS 6 bắt buộc tạo và duy trì các hệ thống và ứng dụng an toàn thông qua việc thực hiện các biện pháp bảo mật mạnh mẽ và thực hiện thường xuyên các đánh giá và cập nhật lỗ hổng bảo mật. Yêu cầu này rất cần thiết để giảm thiểu rủi ro do lỗ hổng bảo mật phần mềm gây ra và bảo vệ dữ liệu chủ thẻ. Phần 6 bao gồm năm lĩnh vực chính:

- 6.1 Các quy trình và cơ chế để phát triển và duy trì các hệ thống và phần mềm an toàn được xác định và hiểu.

- 6.2 Phần mềm Bespoke và tùy chỉnh được phát triển an toàn.

- 6.3 Các lỗ hổng bảo mật bảo mật được xác định và giải quyết.

- 6.4 Các ứng dụng web công khai được bảo vệ chống lại các cuộc tấn công.

- 6.5 Các thay đổi đối với tất cả các thành phần hệ thống được quản lý an toàn.

Cụ thể hơn, yêu cầu 6.3.2 là một bản cập nhật trọng yếu do một số vi phạm trong đó các lỗ hổng bảo mật trong các thành phần của bên thứ ba hoặc vi phạm các nhà cung cấp linh kiện bên thứ ba, dẫn đến sự xâm phạm dữ liệu của chủ thẻ. Yêu cầu như sau:

6.3.2.b Kiểm tra tài liệu phần mềm, bao gồm cả phần mềm tùy chỉnh và riêng biệt tích hợp các thành phần phần mềm của bên thứ ba và so sánh nó với hàng tồn kho để xác minh rằng hàng tồn kho bao gồm phần mềm tùy chỉnh và riêng biệt và các thành phần phần mềm của bên thứ ba.

Các tổ chức phải ghi chép và quản lý kỹ lưỡng các thành phần và dịch vụ cụ thể được sử dụng trong các ứng dụng của họ. Mặc dù một số thông tin này có thể đã được đề cập trong sơ đồ luồng dữ liệu, các yêu cầu mới đòi hỏi tài liệu chi tiết hơn nhiều. Theo dõi các chi tiết này có thể là một thách thức vì các thành phần được cập nhật và thay đổi. Bạn nên sử dụng một mẫu tiêu chuẩn để nắm bắt thông tin này. Ngoài ra, một số kho lưu trữ mã nguồn, như GIT, có thể cung cấp các công cụ để xuất danh sách các thành phần đang được sử dụng. Tối thiểu, khoảng không quảng cáo của bạn phải bao gồm:

- Thành phần ứng dụng (thường là các dự án kho lưu trữ)

- Danh sách các thành phần của bên thứ ba

- Danh sách các phụ thuộc ứng dụng (ví dụ: Tomcat, Jboss, .NET, Middleware)

- Danh sách các tập lệnh trang thanh toán được ủy quyền

Thế nào OPSWAT SBOM có thể giúp đáp ứng các yêu cầu PCI DSS

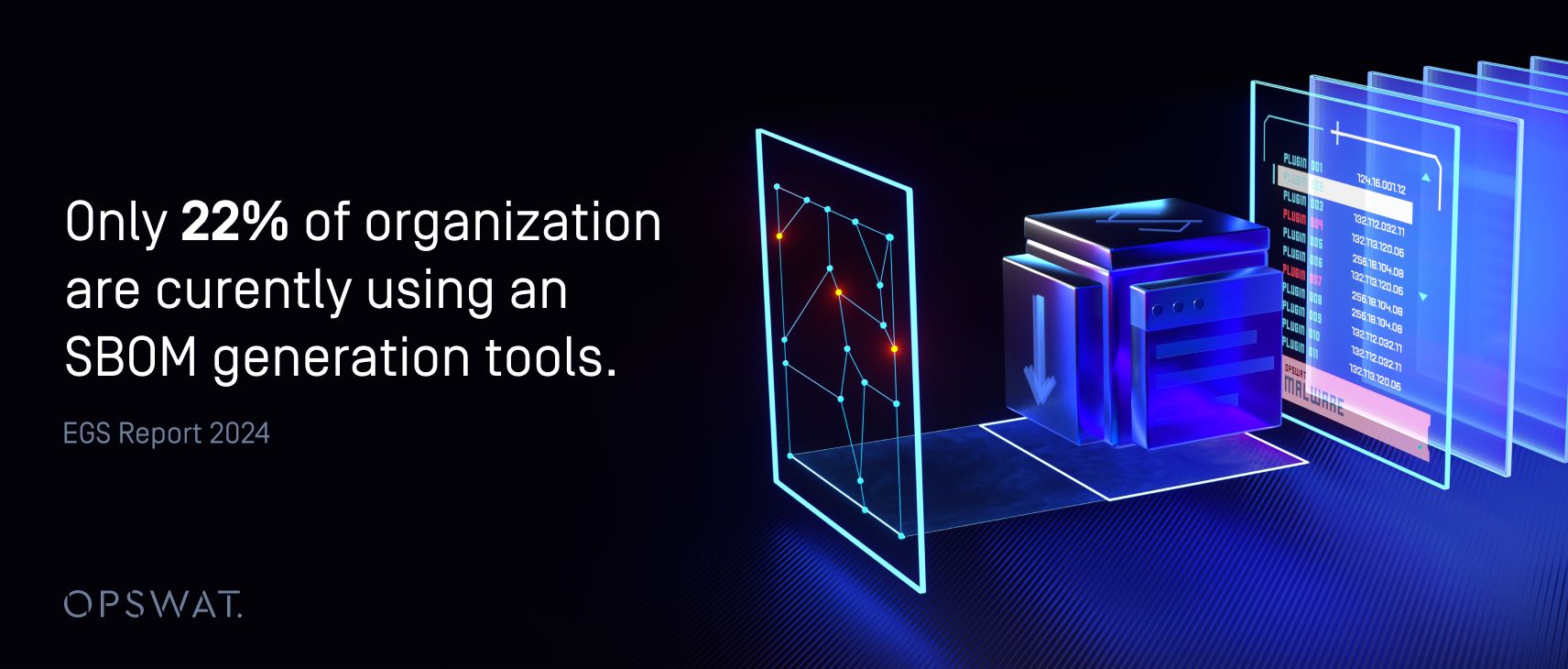

Các quy định ngày càng kêu gọi SBOM đảm bảo an ninh chuỗi cung ứng phần mềm. Tuy nhiên, các tổ chức đang phải vật lộn để xây dựng hàng tồn kho chính xác về thành phần mã phần mềm của họ.

Nguồn: Báo cáo EGS 2024

Tuy nhiên, việc tạo ra các SBOM chính xác và toàn diện là một thách thức đáng kể đối với các tổ chức. Các tài liệu này yêu cầu kiểm kê tỉ mỉ các thành phần phần mềm, đòi hỏi thông tin chi tiết về nguồn gốc, phiên bản và sự phụ thuộc lẫn nhau của chúng. Nếu không có SBOM chính xác, các tổ chức phải vật lộn để xác định, đánh giá và giảm thiểu rủi ro vốn có trong chuỗi cung ứng phần mềm của họ một cách hiệu quả.

Hướng dẫn tạo SBOM

OPSWAT SBOM tự động hóa việc tạo SBOM cho cả mã và container, tăng cường bảo mật và hỗ trợ tuân thủ trong chuỗi cung ứng phần mềm.

- Xác định tất cả các thành phần và phụ thuộc

Xác định chính xác tất cả các thành phần phần mềm, bao gồm thư viện nguồn mở và thư viện của bên thứ ba, cùng với các phiên bản và phụ thuộc của chúng. Điều này tạo thành nền tảng cho một SBOM mạnh mẽ. - Đánh giá rủi ro OSS

Đánh giá các rủi ro tiềm ẩn liên quan đến các thành phần OSS. Xem xét các yếu tố như tuân thủ giấy phép, lỗ hổng bảo mật bảo mật và trạng thái bảo trì. Ưu tiên các thành phần dựa trên mức độ trọng yếu của chúng đối với phần mềm. - Quét lỗ hổng bảo mật OSS

Sử dụng các công cụ quét lỗ hổng bảo mật và tạo SBOM để xác định các lỗ hổng bảo mật đã biết trong các thành phần OSS. Ưu tiên các lỗ hổng bảo mật dựa trên mức độ nghiêm trọng và tác động tiềm ẩn của chúng đối với phần mềm.

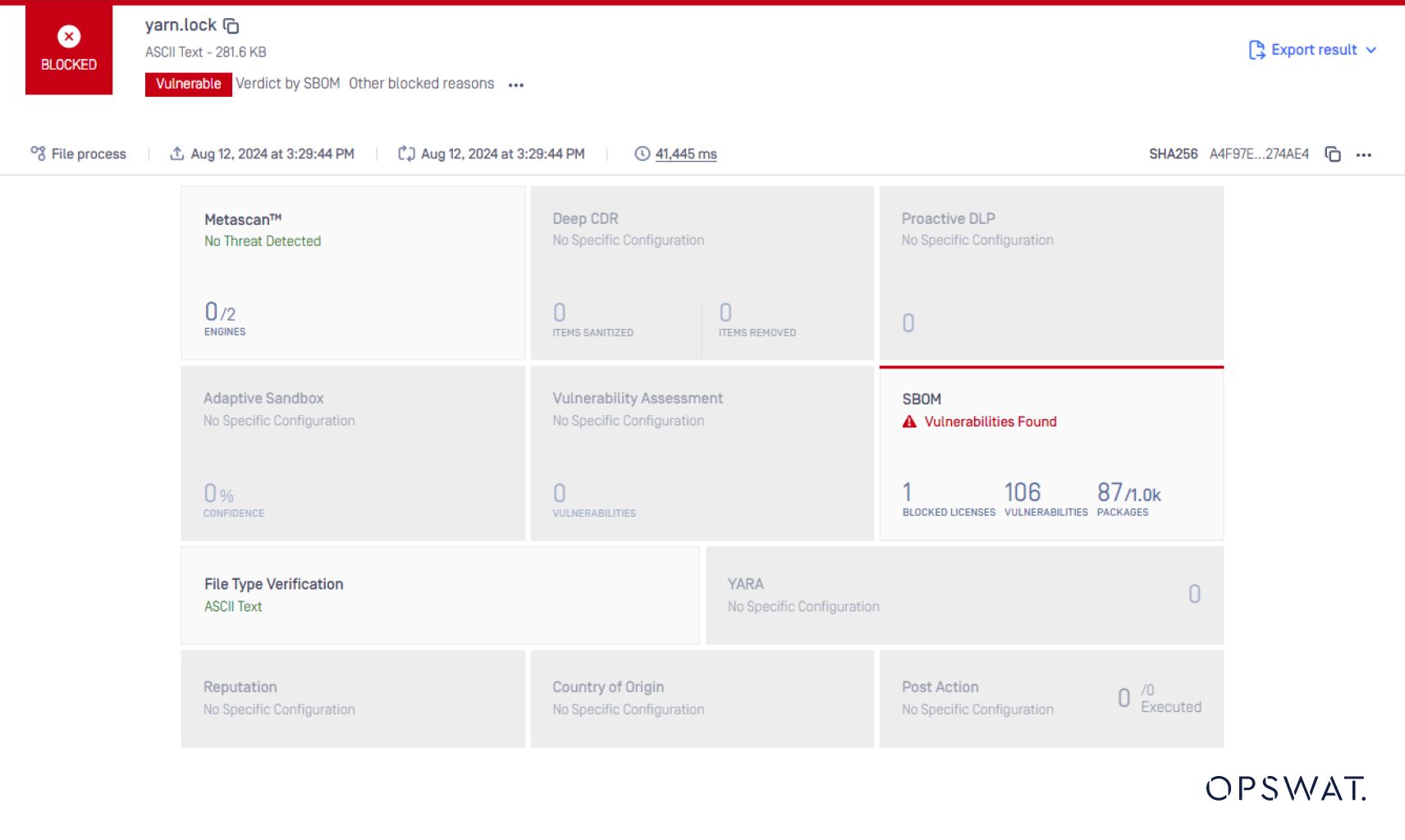

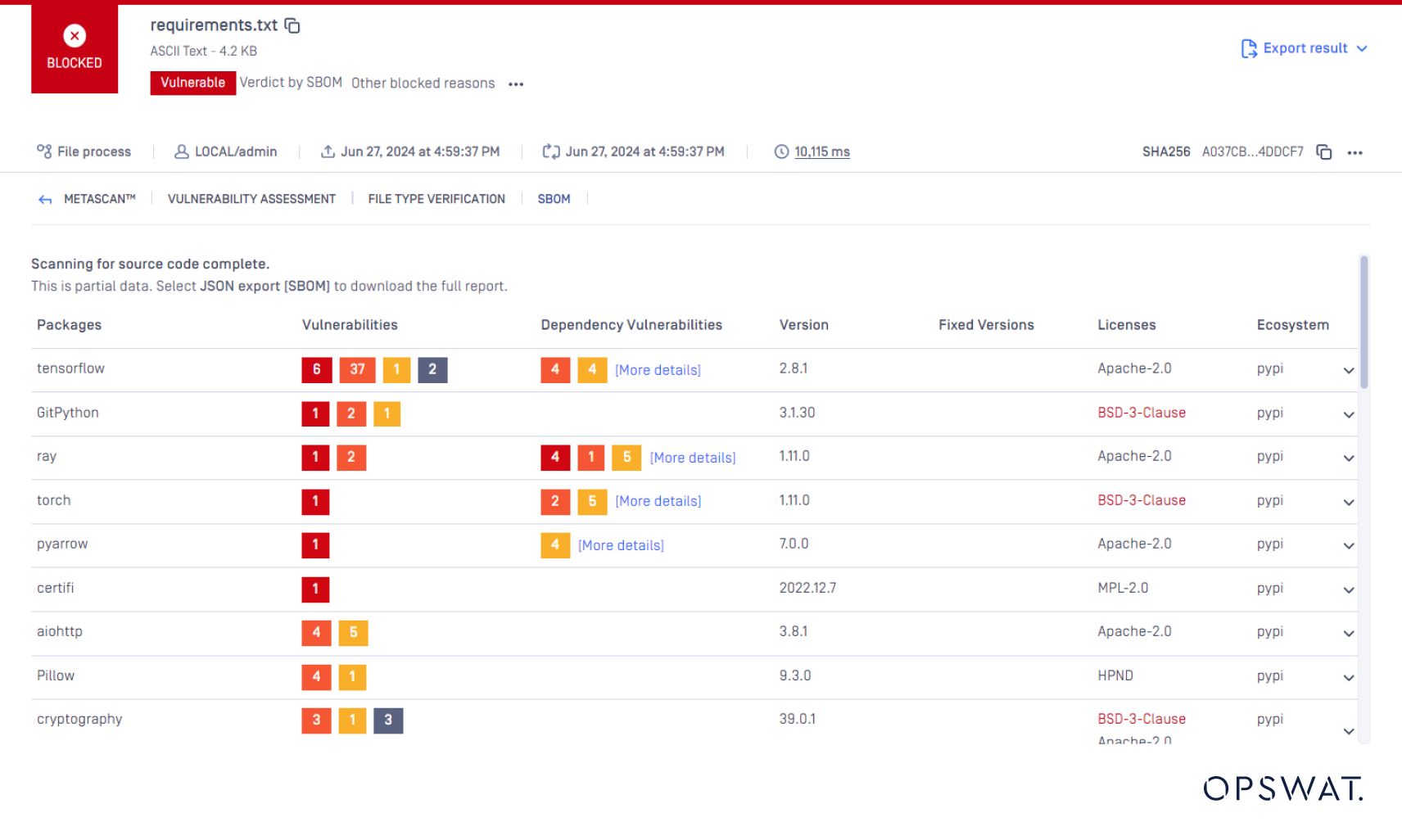

Sử dụng OPSWAT SBOM

OPSWAT SBOM tự động hóa việc tạo SBOM cho cả mã và container, tăng cường bảo mật và hỗ trợ tuân thủ trong chuỗi cung ứng phần mềm.

Đây là cách bạn có thể sử dụng OPSWAT SBOM để tạo SBOM hiệu quả:

Bằng cách cung cấp một bản kiểm kê của tất cả các thư viện nguồn mở và các thành phần được sử dụng trong một ứng dụng, SBOM của OPSWAT giúp quản lý các lỗ hổng bảo mật bảo mật phụ thuộc trong chuỗi cung ứng phần mềm, trao quyền cho người dùng xác định và khắc phục các lỗ hổng bảo mật trong ứng dụng một cách hiệu quả.

Ngoài việc xác định các lỗ hổng bảo mật, OPSWAT SBOM xác thực giấy phép được liên kết với từng thành phần phần mềm. Điều này đảm bảo tuân thủ các điều khoản cấp phép và tránh những cạm bẫy pháp lý tiềm ẩn. Tìm hiểu thêm về vai trò trọng yếu của việc phát hiện giấy phép trong OSS.

OPSWAT SBOM hỗ trợ hơn 10 ngôn ngữ lập trình, bao gồm Java, JavaScript, Go, PHP và Python. Sự hỗ trợ rộng rãi này đảm bảo toàn diện vulnerability detection trên các hệ sinh thái phát triển phần mềm khác nhau.

Hình phạt cho việc không tuân thủ

Các tổ chức không tuân thủ các tiêu chuẩn PCI DSS, bao gồm cả yêu cầu SBOM, có thể phải chịu các hình phạt tài chính từ $ 5,000 đến $ 100,000 mỗi tháng. Các khoản tiền phạt này có thể leo thang theo thời gian nếu các vấn đề tuân thủ vẫn chưa được giải quyết.

Ngoài các hình phạt tài chính, việc không tuân thủ PCI DSS có thể dẫn đến những thách thức pháp lý và hoạt động đáng kể. Hậu quả pháp lý có thể bao gồm các vụ kiện, chi phí quốc phòng và các khu định cư đáng kể. Hơn nữa, việc không tuân thủ có thể kích hoạt kiểm tra liên bang bởi các cơ quan như Ủy ban Thương mại Liên bang (FTC), dẫn đến các hình phạt bổ sung.

Các bước tiếp theo để tuân thủ PCI DSS 4.0

Việc tích hợp SBOM vào khung PCI DSS 4.0 biểu thị một sự thay đổi trọng yếu hướng tới chuỗi cung ứng phần mềm an toàn hơn. Bằng cách tận dụng các công cụ tiên tiến như OPSWAT SBOM, các tổ chức có thể quản lý hiệu quả các rủi ro nguồn mở, tăng cường tuân thủ và bảo vệ chống lại các vi phạm dữ liệu tốn kém.

Sử dụng SBOM không còn là một lựa chọn mà là một điều cần thiết. Bằng cách thực hiện các bước chủ động để hiểu và giải quyết các phụ thuộc phần mềm, các tổ chức có thể xây dựng một nền tảng bảo mật mạnh mẽ để bảo vệ hoạt động của họ và xây dựng lòng tin của khách hàng.

Cải thiện bảo mật của bạn

Tư thế với OPSWAT

Bắt đầu quản lý mã nguồn mở

phụ thuộc bây giờ.