Tệp PDF được sử dụng rộng rãi để chia sẻ tài liệu trên nhiều nền tảng cộng tác, cung cấp định dạng đáng tin cậy cho mọi thứ, từ báo cáo kinh doanh đến năng suất của người dùng cuối. Tuy nhiên, tính phổ biến của chúng cũng khiến chúng trở thành mục tiêu thuận lợi cho tội phạm mạng. Các tệp PDF độc hại có thể khai thác người dùng không nghi ngờ bằng cách nhúng nội dung có hại hoặc tận dụng các tính năng PDF theo những cách nguy hiểm.

Mối đe dọa ngày càng tăng của mã độc lây truyền qua PDF

Tệp PDF nằm trong số các loại tệp thường bị khai thác nhất cho các cuộc tấn công mạng, với các tác nhân độc hại sử dụng chúng để phân phối mã độc nguy hiểm như WikiLoader, Ursnif và DarkGate. Các số liệu thống kê và báo cáo gần đây cho thấy sự gia tăng đáng kể các cuộc tấn công mã độc dựa trên PDF, khiến việc hiểu các rủi ro bảo mật liên quan đến tệp PDF trở nên trọng yếu.

Theo báo cáo của Palo Alto Networks, 76% các chiến dịch mã độc qua email sử dụng tệp đính kèm PDF làm phương tiện lây nhiễm ban đầu. Kẻ tấn công ưa chuộng PDF vì chúng được sử dụng rộng rãi và có khả năng nhúng mã độc vượt qua phần mềm diệt vi rút truyền thống.

Theo doanh nghiệp bảo mật Proofpoint, các cuộc tấn công lừa đảo sử dụng PDF độc hại đã tăng 13% từ năm 2022 đến năm 2023. Các cuộc tấn công này thường liên quan đến việc nhúng các liên kết hoặc biểu mẫu có hại vào PDF để đánh cắp thông tin đăng nhập hoặc thông tin tài chính nhạy cảm.

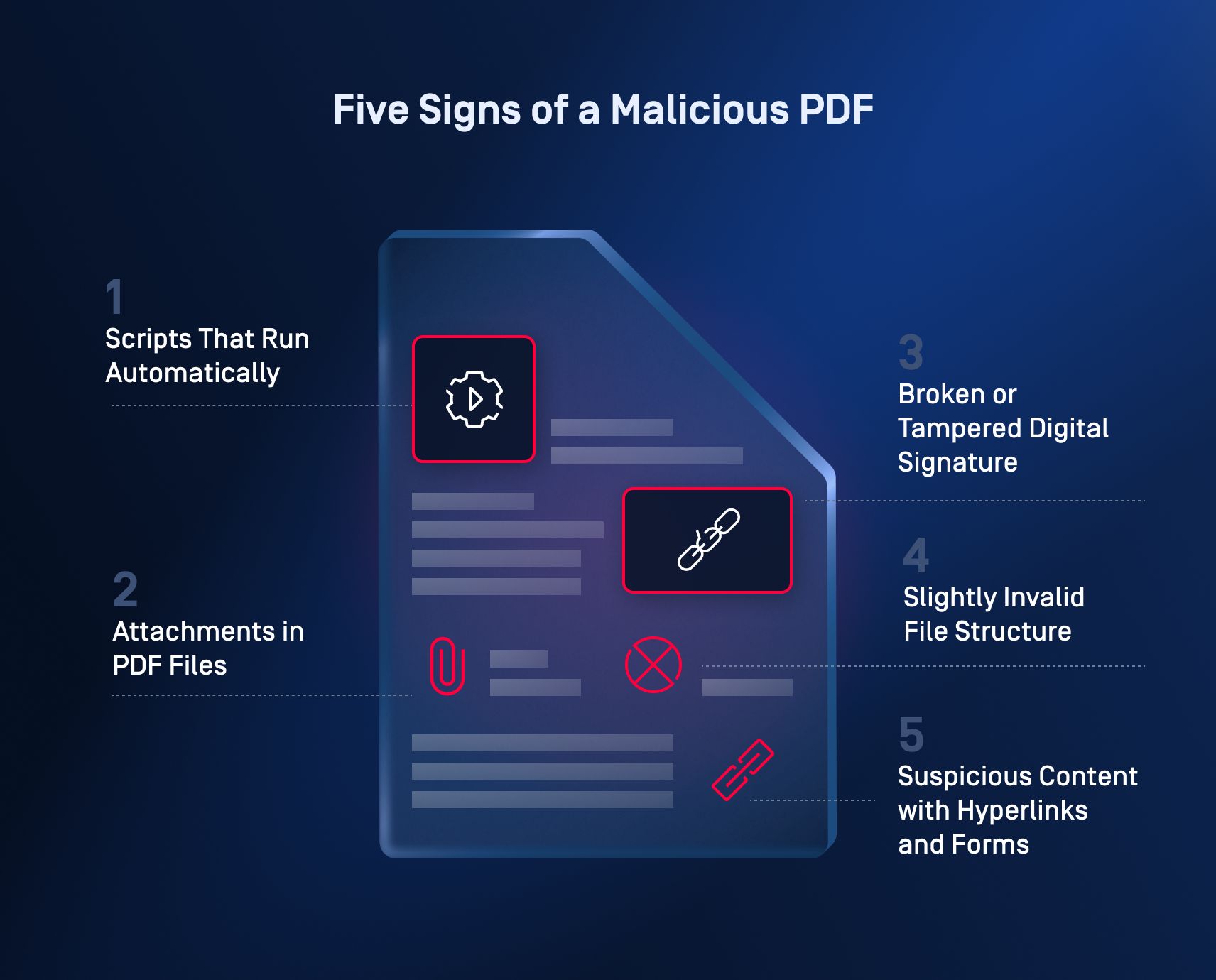

Năm dấu hiệu của một PDF độc hại

1. Các tập lệnh chạy tự động

JavaScript nhúng trong tệp PDF cho phép kẻ tấn công chèn mã độc hại có thể thực thi khi tài liệu được mở.

Dấu hiệu cảnh báo:

- Cửa sổ bật lên bất ngờ

- Tương tác hệ thống và

- Thực thi tập lệnh trái phép

2. Tệp đính kèm trong tệp PDF

Tệp đính kèm PDF có thể được ngụy trang thành nội dung hợp pháp, nhưng khi mở ra, chúng có thể lây nhiễm vào thiết bị của người dùng.

Dấu hiệu cảnh báo:

- Tệp đính kèm không mong muốn

- Các tệp tin thực thi (.exe, .bat hoặc .scr)

- Các tệp PDF yêu cầu tải xuống mà không có ngữ cảnh

3. Chữ ký số bị hỏng hoặc bị giả mạo

Chữ ký số không còn hiệu lực hoặc đã bị xâm phạm, cho biết nội dung đã ký đã bị thay đổi hoặc giả mạo.

Dấu hiệu cảnh báo:

- Chữ ký số bị hỏng

- Cảnh báo giả mạo từ trình đọc PDF

- Thông tin người ký không khớp hoặc không rõ ràng

4. Cấu trúc tệp tin hơi không hợp lệ

Thay đổi bảng XREF để tham chiếu đến các đối tượng độc hại, che giấu các thành phần có hại, gây tràn bộ đệm, cho phép thực thi mã độc hại.

Dấu hiệu cảnh báo:

- Cấu trúc tệp bị hỏng hoặc không hợp lệ được phát hiện bởi các công cụ PDF

- Hành vi bất thường khi tương tác với PDF, chẳng hạn như: thời gian tải chậm, sự cố không rõ nguyên nhân

- Nhiều đoạn giới thiệu hoặc mục nhập giả được thiết kế để gây nhầm lẫn cho trình phân tích cú pháp

5. Nội dung đáng ngờ có siêu liên kết và biểu mẫu

Tệp PDF chứa các siêu liên kết lừa đảo dẫn đến các trang web độc hại, ẩn các liên kết nguy hiểm đằng sau văn bản hoặc nút trông có vẻ hợp lệ, thu thập thông tin cá nhân nhạy cảm thông qua các biểu mẫu nhúng.

Dấu hiệu cảnh báo:

- Siêu liên kết trỏ đến các URL đáng ngờ hoặc không quen thuộc

- Biểu mẫu yêu cầu thông tin nhạy cảm mà không có mục đích hợp pháp

- Chuyển hướng bất ngờ đến các trang web bên ngoài sau khi nhấp vào liên kết hoặc nút trong PDF

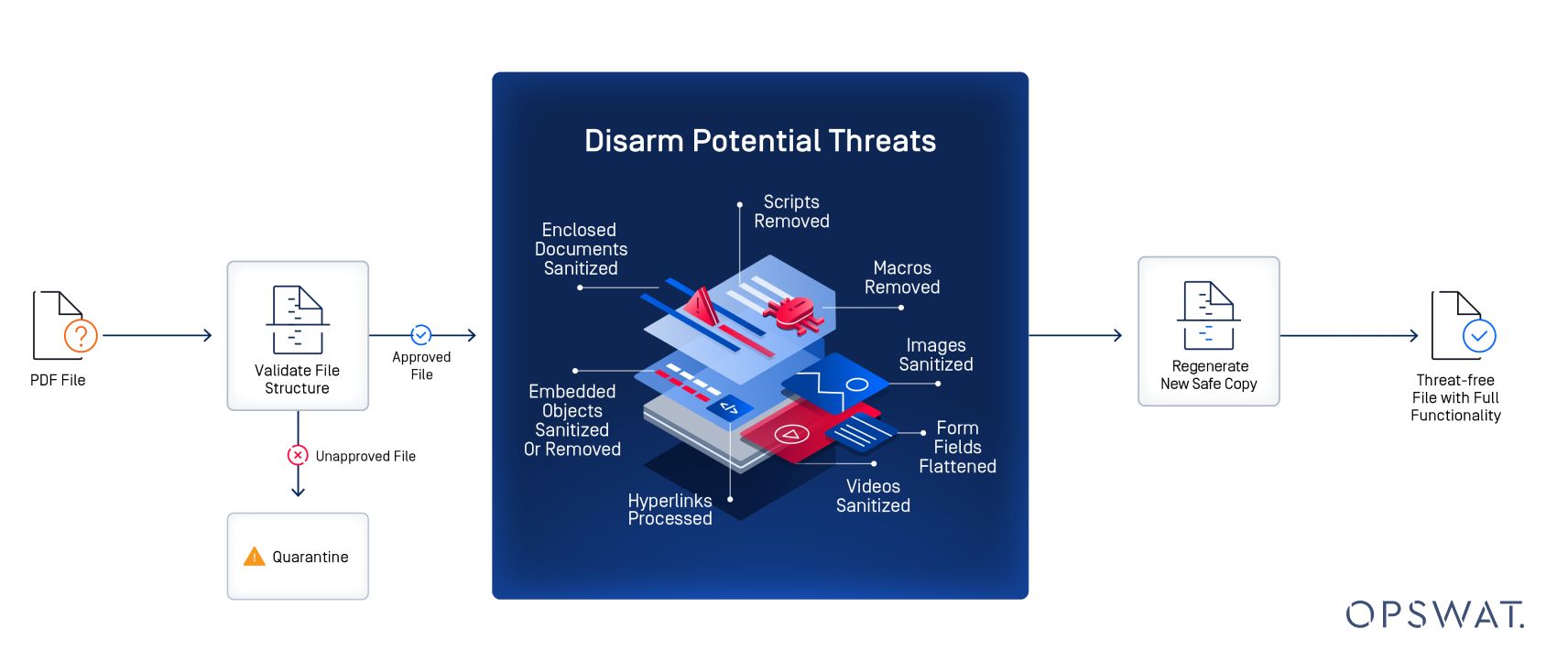

Ngăn chặn mã độc lây truyền qua PDF bằng Deep CDR ™

Một trong những cách hiệu quả nhất để ngăn chặn mã độc lây lan qua PDF là sử dụng Deep CDR công nghệ. Không giống như phần mềm diệt vi rút dựa trên phát hiện, Deep CDR áp dụng phương pháp chủ động bằng cách loại bỏ các thành phần có khả năng gây hại khỏi tệp, đảm bảo chỉ cung cấp nội dung an toàn khi sử dụng.

1. Kiểm tra loại tệp và tính nhất quán

Deep CDR bắt đầu bằng cách xác minh loại tệp và phần mở rộng khớp với nội dung thực tế. Điều này ngăn chặn các tệp độc hại được ngụy trang thành PDF.

2. Tạo một tệp giữ chỗ an toàn

Một tệp giữ chỗ được tạo ra để chứa các thành phần an toàn. Tệp này giữ nguyên bố cục, siêu dữ liệu và cấu trúc như bản gốc, trừ đi bất kỳ thành phần rủi ro nào.

3. Xóa bỏ nội dung có hại

Các thành phần có khả năng gây nguy hiểm, chẳng hạn như JavaScript, macro hoặc tệp thực thi nhúng, sẽ bị xóa. Chỉ có nội dung an toàn—như văn bản và hình ảnh—được chuyển đến tệp giữ chỗ, bảo toàn cấu trúc của tài liệu, bao gồm cả bảng và khung.

4. Kiểm tra tính toàn vẹn

Tệp mới được xây dựng lại sẽ trải qua các cuộc kiểm tra tính toàn vẹn để xác nhận rằng tệp hoạt động bình thường và không chứa mã độc hại, đảm bảo người dùng có thể tương tác an toàn với tệp.

5. Kiểm dịch tệp tin gốc

Tệp gốc, vẫn có thể chứa các thành phần có hại, sẽ được cách ly để phân tích thêm hoặc xử lý an toàn, ngăn ngừa mọi rủi ro tiềm ẩn.

Ngăn chặn các cuộc tấn công Zero-Day

Deep CDR không dựa vào việc phát hiện các chữ ký mã độc đã biết, điều này có hiệu quả trong việc chống lại các mối đe dọa ngày thứ 0—các loại mã độc mới hoặc chưa biết mà các công cụ bảo mật truyền thống chưa xác định được.

Bảo vệ chống lại các siêu liên kết và biểu mẫu nhúng

Deep CDR cũng quét và Làm sạch các siêu liên kết hoặc biểu mẫu nhúng trong PDF, đảm bảo rằng mọi liên kết có khả năng gây hại đều bị vô hiệu hóa hoặc thay thế. Điều này giúp ngăn chặn các nỗ lực lừa đảo và chuyển hướng trái phép đến các trang web có hại.

Bảo vệ chủ động

Không giống như các phương pháp phản ứng, dựa trên phát hiện, Deep CDR ngăn chặn các mối đe dọa trước khi chúng có thể xâm nhập vào hệ thống của người dùng.

Duy trì khả năng sử dụng tài liệu

Nội dung thiết yếu như văn bản, hình ảnh và biểu mẫu tĩnh được giữ nguyên, cho phép người dùng tương tác với tài liệu mà không có rủi ro.

Bảo vệ tổ chức của bạn khỏi các mối đe dọa từ PDF

Sự gia tăng của mã độc trong PDF, như được chỉ ra bởi các số liệu thống kê gần đây, khiến việc nhận ra các dấu hiệu của hoạt động độc hại trong các tài liệu PDF trở nên trọng yếu. Từ các khai thác JavaScript đến chữ ký giả mạo và siêu liên kết đáng ngờ, việc hiểu các dấu hiệu cảnh báo này có thể giúp bạn tránh trở thành nạn nhân của các cuộc tấn công mạng. Luôn sử dụng trình đọc PDF được cập nhật, cảnh giác với nội dung bạn tương tác và tránh mở các tệp từ các nguồn không đáng tin cậy.

Bạn đã sẵn sàng cải thiện tình hình an ninh của tổ chức mình với Deep CDR công nghệ?