Kỹ thuật phát hiện là một lĩnh vực an ninh mạng tập trung vào việc thiết kế, triển khai và duy trì các phương pháp phát hiện để xác định các mối đe dọa bảo mật tiềm ẩn trong môi trường của tổ chức. Nó không chỉ đơn thuần là thiết lập cảnh báo mà còn bao gồm một cách tiếp cận chiến lược để hiểu các hành vi đe dọa, xác định IOC (chỉ báo xâm phạm) và phát triển logic phát hiện xác định chính xác hoạt động độc hại mà không tạo ra các kết quả báo động giả quá mức. Kỹ thuật phát hiện là điều cần thiết để nâng cao khả năng phát hiện mối đe dọa của tổ chức và cải thiện tình hình bảo mật tổng thể của tổ chức.

Bằng cách phát triển logic phát hiện chính xác và liên tục tinh chỉnh các cơ chế phát hiện, các kỹ sư phát hiện giúp giảm TTD (thời gian phát hiện) và TTR (thời gian phản hồi) đối với các sự cố. Cách tiếp cận chủ động này đảm bảo rằng các nhóm bảo mật có thể nhanh chóng hành động khi có cảnh báo và ngăn chặn các vi phạm tiềm ẩn.

Các khái niệm chính trong Kỹ thuật phát hiện

- Logic phát hiện: Điều này đề cập đến các quy tắc, truy vấn và phân tích cụ thể được phát triển để xác định các hoạt động độc hại dựa trên các hành vi và IOC được quan sát. Logic phát hiện hiệu quả được điều chỉnh theo môi trường của tổ chức và xem xét nhiều nguồn dữ liệu khác nhau như lưu lượng mạng, nhật ký thiết bị đầu cuối và các dịch vụ khác.

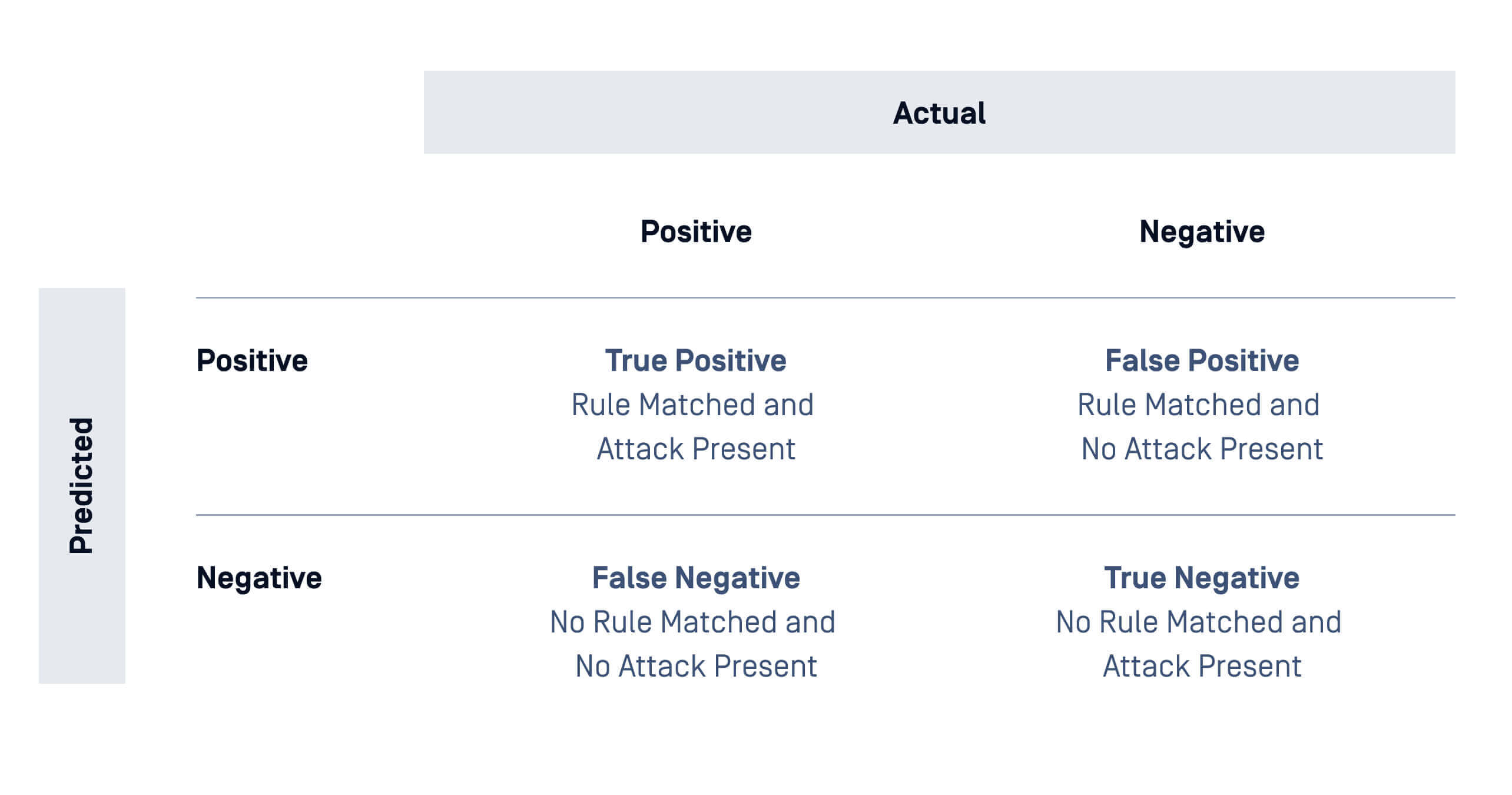

- Kết quả báo động giả và kết quả âm tính giả: Kết quả báo động giả xảy ra khi một hành động lành tính bị đánh dấu sai là độc hại, trong khi kết quả âm tính giả là khi một hành động độc hại không bị phát hiện. Kỹ thuật phát hiện nhằm mục đích giảm thiểu các lỗi này để đảm bảo cảnh báo chính xác và có thể hành động được.

- Phân tích hành vi: Không giống như các phương pháp phát hiện tĩnh chỉ dựa vào IOC, phân tích hành vi liên quan đến việc theo dõi các kiểu hành vi bất thường có thể chỉ ra mối đe dọa, chẳng hạn như thời gian đăng nhập bất thường hoặc các nỗ lực đánh cắp dữ liệu. Phương pháp này giúp phát hiện các mối đe dọa mới và đang phát triển nhưng yêu cầu một đường cơ sở được xác định trước về hành vi "bình thường".

- Threat Hunting: Threat Hunting là một cách tiếp cận chủ động để phát hiện các mối đe dọa bằng cách tìm kiếm qua các mạng và hệ thống để xác định hoạt động đáng ngờ. Các kỹ sư phát hiện có thể hỗ trợ tạo ra các giả thuyết săn tìm và làm việc với các nhóm săn tìm mối đe dọa để xác thực logic phát hiện nhằm phát triển các phân tích được cải thiện, phát hiện ra các mối đe dọa ẩn mà các hệ thống tự động có thể bỏ sót.

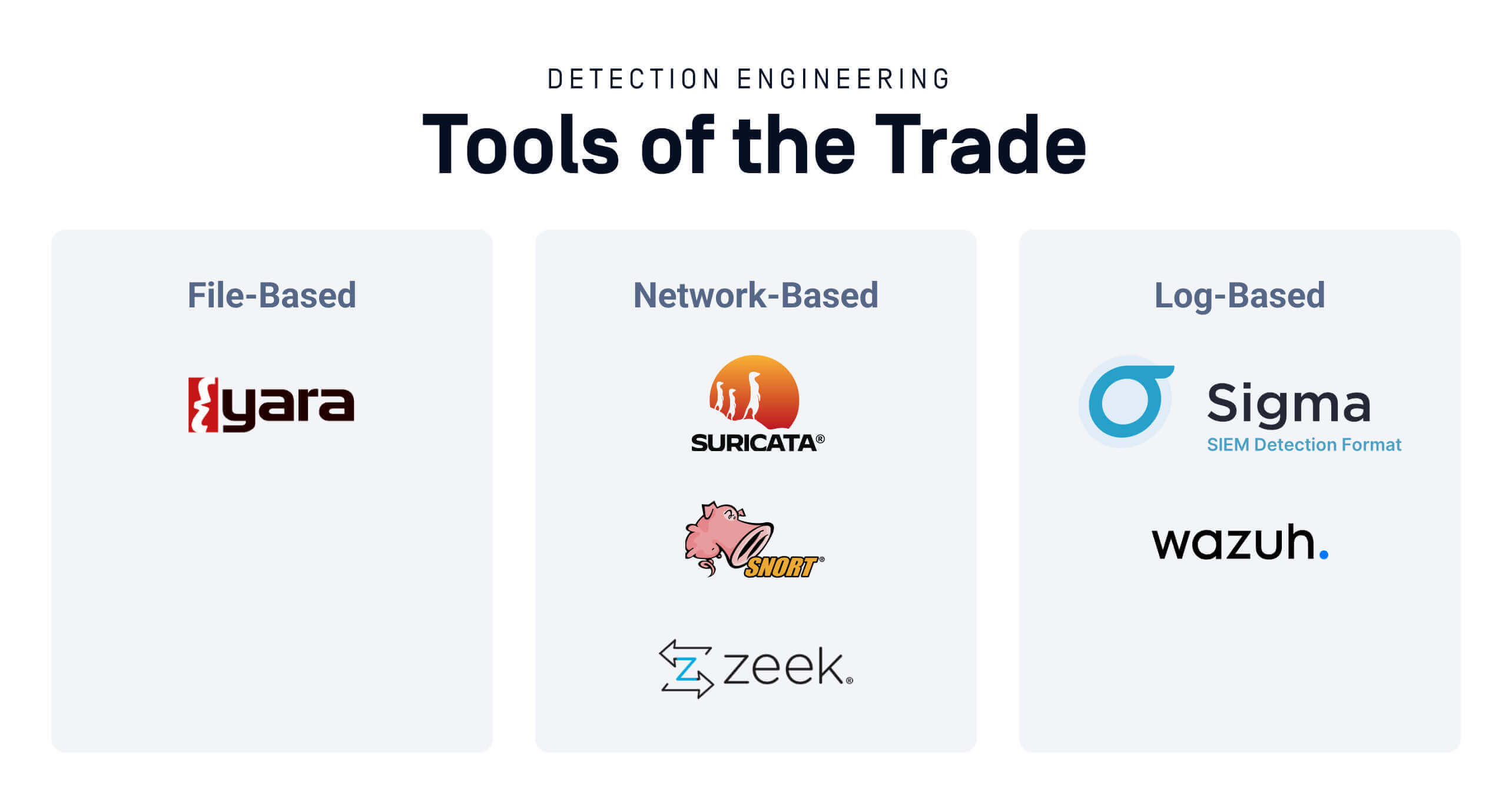

Công cụ của nghề

Các kỹ sư phát hiện sử dụng nhiều công cụ và tiêu chuẩn khác nhau để tìm và ứng phó với các mối đe dọa. Một số công cụ được tối ưu hóa cho các chức năng khác nhau, bao gồm phân tích tệp, phân tích mạng và phân tích nhật ký.

- Dựa trên tệp tin: Các công cụ này được thiết kế để xác định mã độc hoặc hoạt động đáng ngờ dựa trên mẫu tệp, chữ ký hoặc hành vi.

- YARA là một công cụ được các kỹ sư phát hiện sử dụng để xác định và phân loại mã độc dựa trên các mẫu trong tệp hoặc quy trình. Các quy tắc YARA bao gồm các chuỗi và điều kiện xác định những gì cấu thành nên sự trùng khớp, khiến chúng trở thành một nguồn tài nguyên mạnh mẽ để xác định các mối đe dọa.

- Dựa trên mạng: Các công cụ này giám sát lưu lượng mạng để phát hiện các hoạt động đáng ngờ hoặc nỗ lực xâm nhập.

- Suricata: Một hệ thống phát hiện và ngăn chặn xâm nhập mạng nguồn mở (IDS/ IPS ) phân tích lưu lượng mạng theo thời gian thực. Nó sử dụng các quy tắc dựa trên chữ ký để xác định các mối đe dọa, chẳng hạn như phát hiện các cuộc tấn công dựa trên hành vi hoặc mẫu mạng đã biết. Nó cũng có thể thực hiện giải mã và phân tích phiên mạng, hoạt động như một loại máy ghi âm chuyến bay mạng, tạo hồ sơ kiểm tra cho tất cả các hoạt động trên mạng.

- Snort: Snort là một IDS mã nguồn mở phổ biến khác IPS công cụ sử dụng các quy tắc để kiểm tra lưu lượng mạng và xác định các mối đe dọa dựa trên các dấu hiệu tấn công đã biết.

- Zeek: Một công cụ phân tích và kiểm tra mạng nguồn mở có khả năng xác định, giải mã và tạo hồ sơ kiểm tra cho nhiều giao thức mạng có liên quan. Zeek cung cấp một ngôn ngữ miền cụ thể hoàn chỉnh để phân tích giao thức mạng và cũng cung cấp một số khuôn khổ để phát triển các plugin cũng như giao diện để áp dụng trí thông minh đe dọa vào nhiệm vụ phân tích mạng.

- Dựa trên nhật ký: Các công cụ này phân tích nhật ký hệ thống hoặc ứng dụng để phát hiện các mẫu bất thường có thể chỉ ra sự cố bảo mật và thường được sử dụng kết hợp.

- Sigma: Một tiêu chuẩn mở để viết các quy tắc phát hiện có thể áp dụng cho dữ liệu nhật ký. Nó cung cấp một định dạng quy tắc chung, sau đó có thể được dịch sang các SIEM khác nhau.

- Wazuh: Nền tảng giám sát bảo mật nguồn mở tích hợp phân tích nhật ký, phát hiện xâm nhập, giám sát tính toàn vẹn của tệp và quản lý lỗ hổng bảo mật. Nó có thể giám sát nhật ký từ nhiều nguồn khác nhau và tạo cảnh báo dựa trên các quy tắc được cấu hình sẵn hoặc tùy chỉnh.

Các vấn đề thường gặp

Quy mô và Tài nguyên

Trong khi các kỹ sư phát hiện có thể muốn bảo vệ các tổ chức khỏi mọi loại mối đe dọa, các kỹ sư bị hạn chế bởi cả nguồn lực và nhân lực. Không tổ chức nào có thể bảo vệ chống lại mọi mối đe dọa, vì vậy họ phải điều chỉnh các nỗ lực kỹ thuật phát hiện theo môi trường cụ thể của mình. Để làm được điều này, các tổ chức cần tinh chỉnh cách tiếp cận của mình để tập trung vào các vectơ tấn công mà họ dễ bị tổn thương nhất.

Bối cảnh là từ khóa ở đây—các ngành công nghiệp, sản phẩm, hệ thống IT và thậm chí cả rủi ro địa chính trị của một tổ chức cần được xem xét. Tình báo về mối đe dọa mạng, một lĩnh vực có liên quan chặt chẽ, có thể giúp xác định các bối cảnh này. Một cách tiếp cận phổ biến là tập trung vào ngành dọc của một tổ chức. Ví dụ, một doanh nghiệp tiếp thị có trụ sở tại Hoa Kỳ sẽ phải đối mặt với các mối đe dọa khác với một doanh nghiệp năng lượng ở Châu Á.

Giảm thiểu kết quả báo động giả

Một khó khăn cố hữu mà các kỹ sư phát hiện phải đối mặt là xác định các phương pháp phát hiện có thể phát hiện ra mối đe dọa mà không khiến các nhà phân tích choáng ngợp với các kết quả báo động giả. Dưới đây là biểu đồ hữu ích minh họa cho khái niệm này:

Tỷ lệ lỗi tiềm ẩn có thể được giảm thông qua việc phát triển cẩn thận các quy tắc phát hiện và thử nghiệm nghiêm ngặt các quy tắc này trong các môi trường phức tạp. Các quy tắc nên được kiểm tra đối với các mối đe dọa đã biết cũng như các trường hợp ngoại lệ và các ví dụ lành tính.

Ví dụ, quy tắc phát hiện tìm kiếm macro độc hại trong tài liệu Microsoft Word phải phát hiện macro độc hại một cách nhất quán, đồng thời không tạo ra kết quả báo động giả trên các tài liệu thông thường.

Quy ước đặt tên

Sau khi xác định được mối đe dọa và các quy tắc phát hiện được định nghĩa và thử nghiệm, chúng sẽ được tích hợp vào các công cụ mà nhóm SOC sử dụng để giám sát mạng và thường được chia sẻ với các nhóm bảo mật khác. Việc đặt tên và mô tả chính xác các quy tắc này có thể là một thách thức, đặc biệt là khi các chỉ số mà chúng phát hiện ra phức tạp hoặc khó hiểu. Chuẩn hóa là điều trọng yếu ở đây và các tổ chức có thể xác định các tiêu chuẩn giúp tổ chức và dán nhãn để quản lý các thư viện phát hiện lớn dễ dàng hơn.

Suy nghĩ kết luận

Kỹ thuật phát hiện là nền tảng của an ninh mạng hiện đại, cung cấp khuôn khổ để xác định và ứng phó hiệu quả với các mối đe dọa. Bằng cách cung cấp cho các nhóm SOC thông tin họ cần để phát hiện và ứng phó với các mối đe dọa mới nổi, kỹ thuật phát hiện sẽ vẫn là một nguyên tắc thiết yếu để duy trì khả năng phòng thủ an ninh mạnh mẽ.

Khám phá cách OPSWAT 'S MetaDefender Thông tin chi tiết Thông tin tình báo về các mối đe dọa có thể mang lại cho tổ chức của bạn lợi thế trọng yếu khi ngăn chặn các cuộc tấn công mạng—hãy trao đổi với chuyên gia ngay hôm nay.