Các USB Cảnh quan tấn công

Phương tiện ngoại vi và di động như USB Thiết bị là công cụ thiết yếu cho cả cá nhân và tổ chức, chủ yếu là vì chúng cho phép lưu trữ và truyền dữ liệu dễ dàng. Tuy nhiên, sự phổ biến của chúng cũng khiến chúng trở thành mục tiêu chung của tội phạm mạng. Trong suốt những năm qua, các tác nhân độc hại đã lợi dụng các lỗ hổng bảo mật trong USB thiết bị để thực hiện các cuộc tấn công mạng phức tạp, dẫn đến tính toàn vẹn dữ liệu và bảo mật hệ thống bị xâm phạm. Mặc dù nhận thức ngày càng tăng về những rủi ro như vậy, nhiều người dùng vẫn không nhận thức được những nguy hiểm tiềm ẩn do dường như vô hại gây ra USB Thiết bị. Trên thực tế, các thiết bị này thoạt nhìn có vẻ vô hại, nhưng chúng có thể hoạt động như bàn phím, chuột hoặc các thiết bị ngoại vi khác khi chúng có quyền truy cập vào thiết bị, do đó gây nguy hiểm cho bảo mật của thiết bị.

Năm 2010, Stuxnet nổi lên như một cuộc tấn công mạng mang tính bước ngoặt sử dụng USB nhằm vào các cơ sở hạt nhân của Iran. Cuộc tấn công được thực hiện thông qua nhiễm bệnh USB ổ đĩa, cho phép Stuxnet xâm nhập vào ICS (hệ thống điều khiển công nghiệp) và nhắm mục tiêu cụ thể vào PLC (bộ điều khiển logic lập trình) chịu trách nhiệm phá vỡ các quá trình làm giàu uranium. Sự xuất hiện này nhấn mạnh hậu quả hủy diệt của các cuộc tấn công được tạo điều kiện bởi USB và nhấn mạnh sự cần thiết của các biện pháp an ninh mạng toàn diện để bảo vệ cơ sở hạ tầng trọng yếu.

Các loại USB-Tấn công dựa trên

Trong bối cảnh USB Bảo mật, các cuộc tấn công trước đây chủ yếu tập trung vào việc khai thác các lỗ hổng bảo mật liên quan đến USB lưu trữ thiết bị, Tự động phát USB mã độc liên quan đến Drive và được sửa đổi độc hại USB trình điều khiển, thường dẫn đến các cuộc tấn công tràn bộ đệm để leo thang đặc quyền. Tuy nhiên, xu hướng gần đây cho thấy sự thay đổi theo hướng sử dụng các cuộc tấn công gõ phím / chèn chuột hoặc lập trình lại Vi điều khiển. Các cuộc tấn công này được thực hiện thông qua non-USB HID (thiết bị giao diện con người) được ngụy trang dưới dạng bàn phím hoặc chuột máy tính, với firmware của chúng được sửa đổi khéo léo. Ngoài ra, các USB Thiết bị cũng có thể được sử dụng để nắm bắt lưu lượng mạng bằng cách bắt chước một độc hại USB như một USB Bộ điều hợp Ethernet. Điều này cho phép USB thiết bị để phục vụ như một máy chủ DHCP, định tuyến lưu lượng truy cập thông qua DNS độc hại hoặc trình bày cho máy chủ một cổng mặc định độc hại.

Ngoài các chiến thuật khác, kẻ tấn công cũng sử dụng các bản cập nhật phần mềm nhúng và USB Trình điều khiển trong USB-dựa trên các cuộc tấn công. Nếu máy chủ khởi tạo bản cập nhật phần mềm nhúng độc hại trên USB Thiết bị với firmware sửa đổi, kẻ tấn công có thể lập trình lại USB thiết bị và sử dụng nó để thỏa hiệp máy chủ. Trong trường hợp một USB Tấn công trình điều khiển, kẻ tấn công có thể lừa máy chủ tải xuống trình điều khiển độc hại, có thể cho phép thực thi mã hoặc khai thác lỗ hổng bảo mật tràn bộ đệm trên hệ thống của nạn nhân.

Các nhà nghiên cứu tại Đại học Ben Gurion của Negev ở Israel đã nhóm lại USBCác cuộc tấn công dựa trên bốn loại chính, bao gồm danh sách toàn diện gồm 29 loại khác nhau USB tấn công: Vi điều khiển có thể lập trình, Thiết bị ngoại vi được lập trình lại độc hại, Thiết bị ngoại vi không được lập trình lại và Điện.

Trong bối cảnh dựa trên điện USB Các cuộc tấn công, các USB Kẻ giết người là một mối quan tâm đáng kể. Khi được kết nối, thiết bị độc hại này gây ra những cú sốc điện mạnh mẽ có thể gây ra thiệt hại không thể đảo ngược cho các thành phần của máy chủ.

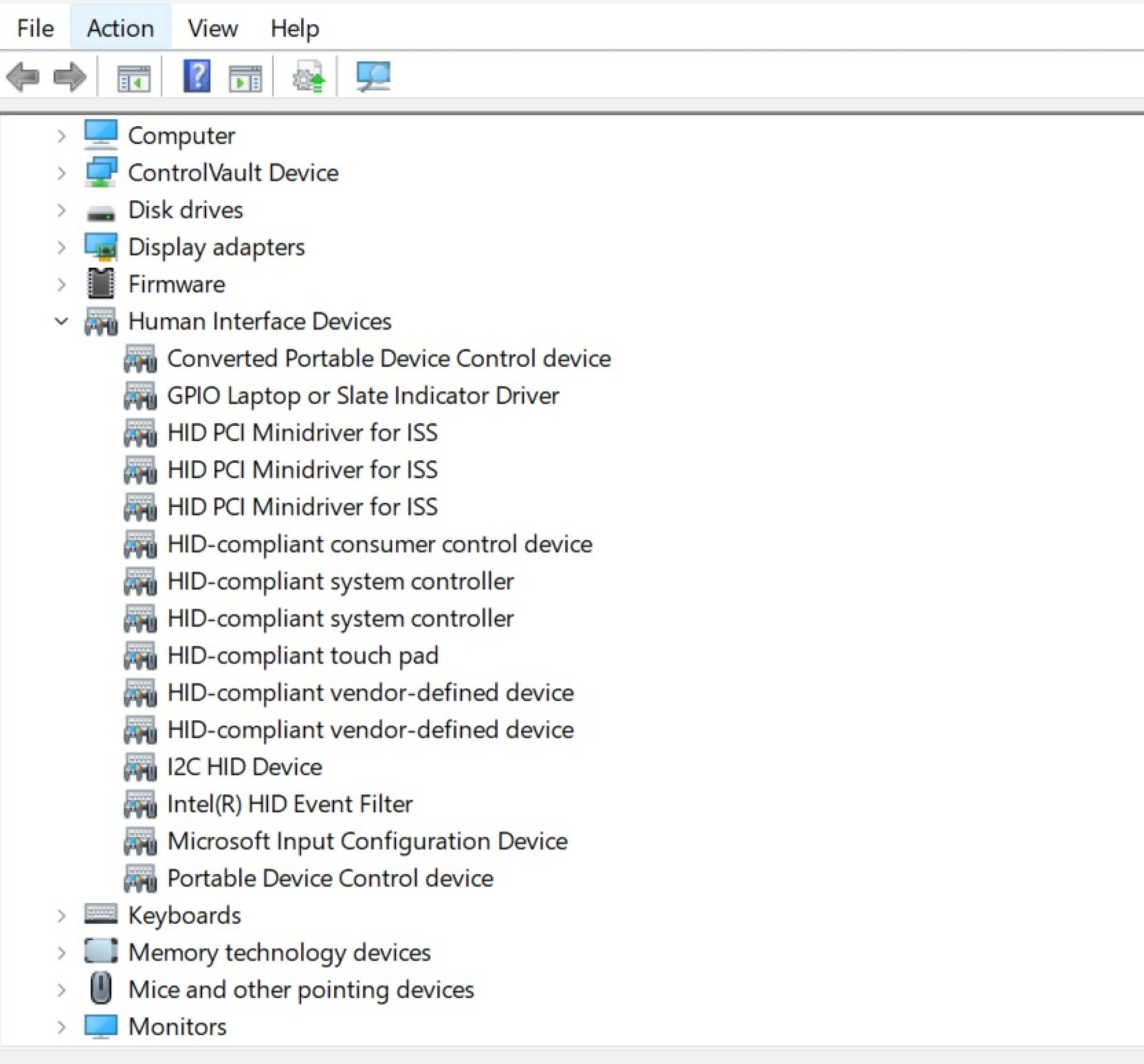

USB Giao thức HID

Máy chủ xác định loại USB Thiết bị được kết nối với nó bằng cách thực hiện một quá trình gọi là liệt kê thiết bị. Trong quá trình này, máy chủ giao tiếp với USB thiết bị để có được thông tin về khả năng và chức năng của nó. Thông tin này bao gồm USB mã lớp của thiết bị, xác định loại của nó, chẳng hạn như bàn phím, chuột, bộ điều hợp hoặc HID khác.

Các USB Giao thức HID hoạt động như một cách tiếp cận tiêu chuẩn để giao tiếp giữa các thiết bị ngoại vi, như bàn phím, chuột máy tính và các thiết bị đầu vào khác và máy tính chủ. Bằng cách thiết lập một loạt các quy tắc và thông số kỹ thuật, giao thức này đảm bảo trao đổi dữ liệu trơn tru giữa các thiết bị này và máy tính, cho phép người dùng tương tác với các ứng dụng phần mềm một cách hiệu quả.

Thông qua giao thức HID, các thiết bị truyền các gói dữ liệu chứa thông tin về đầu vào của người dùng, chẳng hạn như nhấn phím, di chuyển chuột và nhấp vào nút, sau đó được hệ điều hành máy chủ diễn giải. Giao thức này đóng một vai trò trọng yếu trong việc đảm bảo khả năng tương thích và khả năng tương tác giữa các thiết bị đầu vào và hệ thống máy tính khác nhau, làm cho nó trở thành một thành phần cơ bản của điện toán hiện đại.

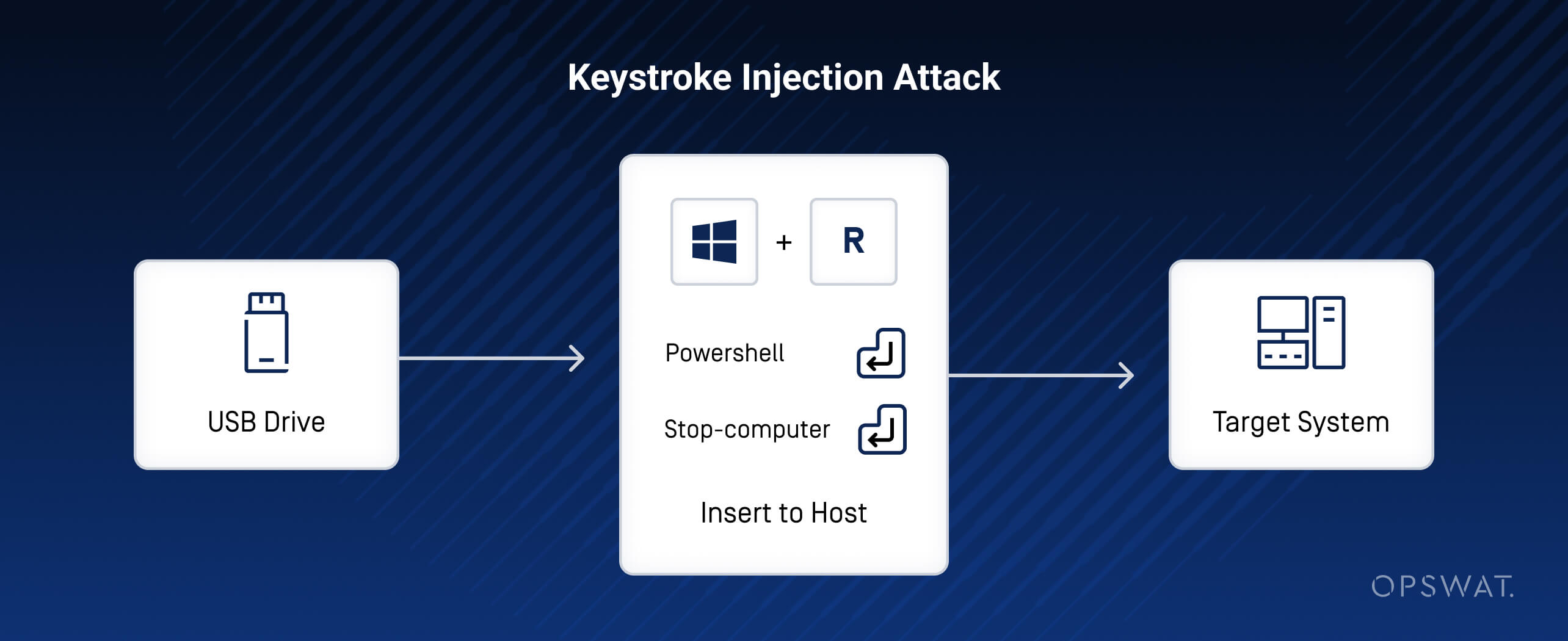

Tấn công tiêm tổ hợp phím

Một cuộc tấn công tiêm tổ hợp phím, là một loại cụ thể USB Tấn công, thao túng USB thiết bị để chèn tổ hợp phím trái phép vào hệ thống được nhắm mục tiêu. Các cuộc tấn công tiêm tổ hợp phím tận dụng giao thức HID để tiêm các tổ hợp phím độc hại vào hệ thống đích, bỏ qua các biện pháp bảo mật truyền thống và nhiều lớp bảo mật, bao gồm GPO, tường lửa, chương trình chống vi rút và thậm chí cả Windows Defender, khiến hệ thống của bạn dễ bị tấn công trái phép. Cuộc tấn công này đạt được việc thực thi mã liền mạch mà không cần sự can thiệp của người dùng bằng cách thể hiện chính nó như một USB Bàn phím HID, sau đó "gõ" trong các phím tắt và lệnh. Các tổ hợp phím được nhập nhanh đến mức nạn nhân không nhìn thấy được, xảy ra trong chớp mắt.

Mô phỏng Keystroke Injection Attack với USB Cao su Ducky

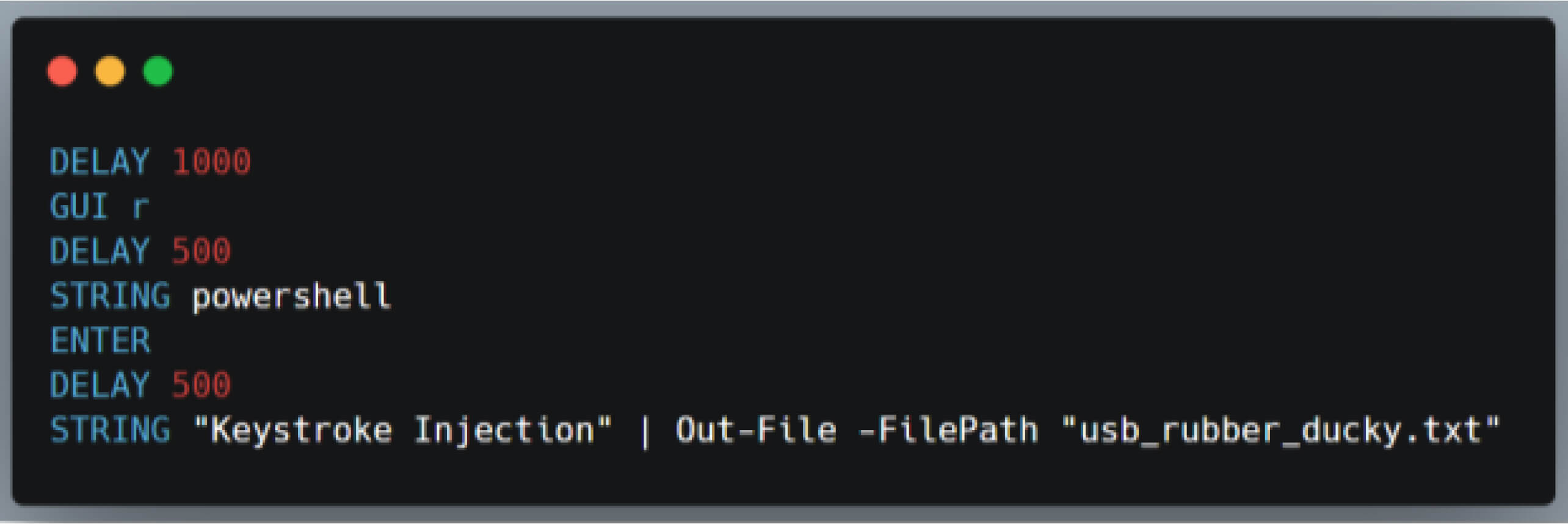

MỘT " USB Rubber Ducky” là một công cụ kiểm tra bút mạnh mẽ để tiêm phím được phát triển bởi Hak5 vào năm 2010. Đây là một công cụ nhỏ USB thiết bị có thiết kế giống với một tiêu chuẩn USB Ổ đĩa, nhưng hoạt động như một bàn phím. Khi được cắm vào máy tính, Rubber Ducky có thể ngay lập tức gõ các phím được lập trình sẵn với tốc độ nhanh chóng, cho phép thực thi các lệnh và tập lệnh mà không cần sự can thiệp của người dùng. Tính năng này biến nó thành một công cụ đa năng cho nhiều mục đích an ninh mạng khác nhau, chẳng hạn như kiểm tra xâm nhập và mô phỏng. USB -các cuộc tấn công dựa trên.

Để sử dụng USB Cao su Ducky, một tải trọng cần được thiết kế, chuyển đổi thành tệp nhị phân, sau đó được tải lên thiết bị. Sau khi hoàn tất các bước này, người dùng độc hại có thể thực hiện các hành động trên thiết bị của nạn nhân bằng cách mô phỏng bàn phím.

Các USB Rubber Ducky sử dụng DuckyScript làm ngôn ngữ lập trình của nó và payload sẽ được viết bằng cú pháp này. Dưới đây là tải trọng DuckyScript cho phép một tệp có tên "usb_rubber_ducky.txt" chứa văn bản "Keystroke injection" được ghi vào thiết bị của nạn nhân khi có độc hại USB thiết bị được lắp vào.

Hãy tưởng tượng hành động ngây thơ của việc cắm vào một USB Lái xe vào máy tính xách tay của bạn, mà không biết rằng nó có thể gây ra một cuộc tấn công tiêm tổ hợp phím hoạt động mà bạn không biết. Cuộc tấn công bí mật này có thể bí mật mở nhiều dịch vụ và sau đó chiếm lấy thiết bị của bạn, khiến bảo mật thiết bị của bạn gặp rủi ro và gây nguy hiểm cho dữ liệu nhạy cảm của bạn. Thật đáng lo ngại khi thừa nhận mối nguy hiểm tiềm tàng bắt nguồn từ một thứ dường như vô hại USB thiết bị. Hãy xem xét video dưới đây để hiểu mức độ nghiêm trọng của mối đe dọa này.

Sự làm dịu

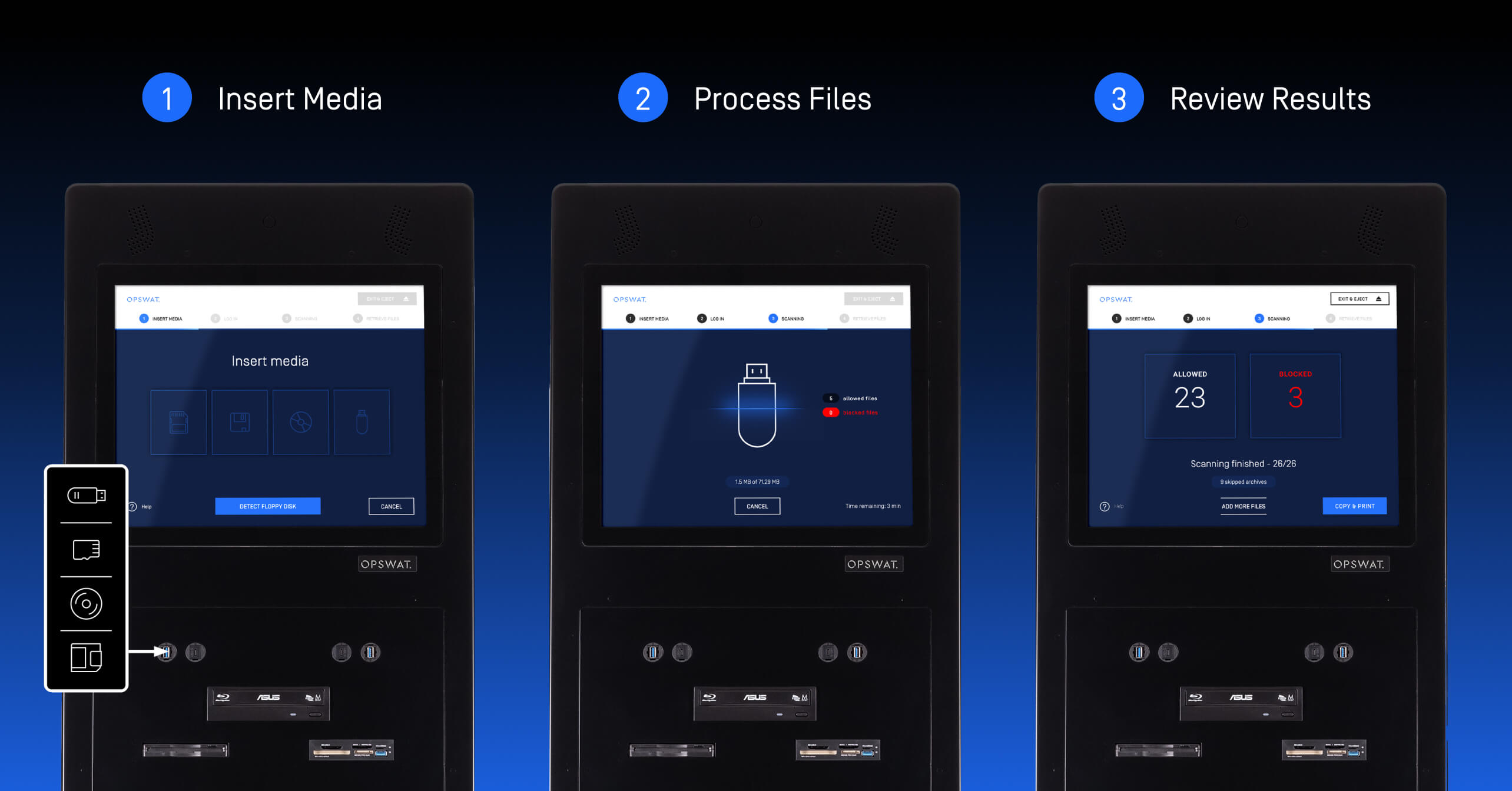

Tại OPSWAT, chúng tôi tuân thủ "Tin tưởng không có tệp. Tin tưởng không có thiết bị.™" triết lý, tập trung vào việc triển khai các giải pháp không tin cậy và các công nghệ được cấp bằng sáng chế, dẫn đầu thị trường trên mọi cấp độ của khách hàng của chúng tôi cơ sở hạ tầng trọng yếu. Chúng tôi bảo mật mạng, dữ liệu và thiết bị bằng cách giải quyết các thách thức của chúng từ sàn nhà máy đến đám mây trên toàn thế giới. Chúng tôi hiểu các rủi ro an ninh mạng do các thiết bị ngoại vi và phương tiện di động gây ra cho các hệ thống thiết yếu. Để giải quyết vấn đề này, chúng tôi đã phát triển MetaDefender Kiosk, một trạm Làm sạch phương tiện ngoại vi và có thể tháo rời tiên tiến, giúp ngăn chặn nhiều cuộc tấn công từ USB Thiết bị.

MetaDefender Kiosk Giúp bảo vệ tài sản của bạn bằng cách cho phép kiểm soát luồng dữ liệu vào và ra khỏi tổ chức của bạn. Nó có thể được sử dụng như một trạm quét phương tiện truyền thông trên phần cứng của riêng bạn hoặc trên OPSWAT'Ki-ốt. Media Như USB thiết bị, DVD, thẻ SD, ổ đĩa flash hoặc đĩa mềm được xử lý bởi Kiosk. Sau khi quá trình quét hoàn tất, Kiosk tạo báo cáo chi tiết.

Với tích hợp sẵn MetaDefender Kiosk biện pháp làm cứng, Kiosk tăng cường đáng kể khả năng miễn dịch chống lại USB Cuộc tấn công.

Video dưới đây cho thấy hiệu quả của MetaDefender Kiosk trong việc bảo vệ chống lại USB- Các cuộc tấn công dựa trên, đặc biệt là những cuộc tấn công sử dụng USB Cao su vịt.

Nói chuyện với một trong những chuyên gia của chúng tôi ngay hôm nay và khám phá lý do tại sao MetaDefender Kiosk là lợi thế trọng yếu trong việc ngăn chặn các mối đe dọa từ phương tiện truyền thông ngoại vi và có thể tháo rời.

Lộc Nguyễn là Senior Penetration Tester tại OPSWAT. Ông chủ động tăng cường bảo mật của OPSWATsản phẩm và bảo vệ chúng khỏi các mối đe dọa mạng tiềm ẩn trước khi chúng đến tay khách hàng. Ngoài ra, anh tích cực chia sẻ chuyên môn về an ninh mạng của mình với các đồng nghiệp và sinh viên trong OPSWAT chương trình học bổng.