Vào đầu tháng Hai, Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng (CISA), Cơ quan An ninh Quốc gia (NSA), Cục Điều tra Liên bang (FBI) và các tổ chức khác đã công bố một lời khuyên về rủi ro khẩn cấp do Cộng hòa Nhân dân Trung Hoa (Trung Quốc) đưa ra. Vào thời điểm đó, họ đặc biệt cảnh báo cơ sở hạ tầng trọng yếu các tổ chức về các tác nhân mạng được nhà nước tài trợ, gọi tên Volt Typhoon, đang định vị mình để thực hiện các cuộc tấn công mạng gây rối hoặc phá hoại chống lại Hoa Kỳ. cơ sở hạ tầng trọng yếu.

Theo khuyến cáo tháng 2, Volt Typhoon (còn được gọi là Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite và Insidious Taurus) đã xâm phạm IT Môi trường của cơ sở hạ tầng trọng yếu các tổ chức trong lĩnh vực truyền thông, năng lượng, hệ thống giao thông và hệ thống nước và nước thải ở Hoa Kỳ và các vùng lãnh thổ của Hoa Kỳ, được định vị sẵn để cho phép di chuyển ngang đến các tài sản công nghệ vận hành (OT) để phá vỡ các chức năng. Vào tháng Ba, các đồng minh của Five Eyes đã đưa ra một cảnh báo và hướng dẫn khác về cách thức cơ sở hạ tầng trọng yếu Các cơ quan có thể tự bảo vệ mình trước những mối đe dọa này, kêu gọi các nhà lãnh đạo nhận ra rủi ro mạng là rủi ro kinh doanh cốt lõi và là nền tảng cho an ninh quốc gia. Gần đây nhất, một Thượng nghị sĩ Hoa Kỳ đã cảnh báo về mối đe dọa do Volt Typhoon gây ra trong một bức thư gửi CISA.

Volt Typhoon chơi trò chơi dài

Không giống như một số tác nhân độc hại, Volt Typhoon không tận dụng mã độc để giành và duy trì quyền truy cập vào mạng. Thay vào đó, họ dựa vào các tài khoản hợp lệ và sử dụng bảo mật hoạt động mạnh mẽ để không bị phát hiện trong thời gian dài - trong một số trường hợp từ năm năm trở lên. Bằng cách sử dụng các chức năng tích hợp của một hệ thống, nhóm mối đe dọa này tận dụng các kỹ thuật "sống ngoài đất liền" (LOTL), bao gồm sử dụng các công cụ và quy trình gốc trên nhiều hệ thống IT Môi trường. Điều này giúp họ tránh bị phát hiện, tận dụng nghiên cứu chuyên sâu về tổ chức và môi trường mục tiêu để điều chỉnh chiến thuật, kỹ thuật và quy trình của họ cho phù hợp. Volt Typhoon cũng dành các nguồn lực liên tục để duy trì sự bền bỉ và tăng cường hiểu biết về môi trường mục tiêu theo thời gian, vượt xa sự thỏa hiệp ban đầu.

Nhiều tổ chức thiếu khả năng phát hiện và xác định hoạt động độc hại, khiến việc phân biệt giữa hành vi hợp pháp và độc hại trở nên khó khăn hơn. Để tự bảo vệ mình trước các kỹ thuật LOTL, các tổ chức phải áp dụng cách tiếp cận toàn diện và nhiều mặt đối với an ninh mạng. Hướng dẫn chung do CISA cung cấp cung cấp khả năng phát hiện rộng rãi và củng cố các thực tiễn tốt nhất có thể giúp các tổ chức định vị bản thân hiệu quả hơn trong việc phát hiện và giảm thiểu các kỹ thuật này. cơ sở hạ tầng trọng yếu Các ngành phải áp dụng các thực tiễn tốt nhất này, tập trung thêm vào việc cải thiện an ninh trong chuỗi cung ứng.

Secure cái Supply Chain

Ngày càng có nhiều tổ chức phải đối mặt với các cuộc tấn công tinh vi trong chuỗi cung ứng. Theo báo cáo của Cơ quan An ninh Mạng và Thông tin Liên minh Châu Âu (ENISA), “Sự thỏa hiệp trong Supply Chain ứng của Phần mềm phụ thuộc” tiếp tục được xếp hạng là mối đe dọa cao nhất, chắc chắn là do sự tích hợp của các nhà cung cấp và đối tác bên thứ ba trong chuỗi cung ứng. cơ sở hạ tầng trọng yếu không hề miễn nhiễm với xu hướng này, mở ra những con đường tiềm năng cho các tác nhân được nhà nước tài trợ như Volt Typhoon để có được và duy trì quyền truy cập có thể gây rủi ro cho các tổ chức và cá nhân. Để chống lại các mối đe dọa này, các tổ chức phải bảo mật cả chuỗi cung ứng phần mềm và phần cứng và áp dụng các nguyên tắc bảo mật theo thiết kế.

Chuỗi cung ứng phần mềm

Không có gì bí mật khi có những lỗ hổng bảo mật trong chuỗi cung ứng phần mềm, bao gồm việc chèn mã độc hại và sử dụng các thành phần của bên thứ ba dễ bị tấn công. Mã độc hại có thể cho phép truy cập trái phép, dẫn đến vi phạm dữ liệu và đôi khi thậm chí dẫn đến việc tiếp quản toàn bộ hệ thống. Phần mềm các nhà phát triển thường sử dụng các thành phần của bên thứ ba, bao gồm phần mềm nguồn mở, để đẩy nhanh quá trình phát triển và thêm chức năng mới. Thật không may, các thành phần này có thể chứa các lỗ hổng bảo mật đã biết, các lỗ hổng bảo mật mới được phát hiện hoặc thậm chí có các lỗ hổng bảo mật được đưa vào cơ sở mã bởi một tác nhân độc hại.

Như một ví dụ gần đây, nó đã được báo cáo rằng Python Package Index (PyPI) – nguồn truy cập cho các ứng dụng và thư viện mã được viết bằng ngôn ngữ lập trình Python – đã bị tấn công bởi những người dùng có khả năng sử dụng các phương tiện tự động để tải lên các gói độc hại, khai thác lỗi chính tả của người dùng. Họ đã sử dụng một kỹ thuật gọi là typosquatting, tạo ra các tên gói tương tự như các tên phổ biến để lây nhiễm các thiết bị người dùng khi cài đặt. Điều này cho thấy nhu cầu trọng yếu để xác minh các thư viện mã nguồn cho các phụ thuộc và lỗ hổng bảo mật và để giải quyết các mối đe dọa mã độc trong bối cảnh tích hợp nhanh chóng các công nghệ AI mà không có biện pháp bảo mật đầy đủ.

Tương tự, khi các tổ chức áp dụng container hóa và sử dụng kho lưu trữ để quản lý mã nguồn và hình ảnh vùng chứa, các tác nhân độc hại có quyền truy cập vào bề mặt tấn công mở rộng. Nếu mã độc xâm nhập vào kho lưu trữ mã và vùng chứa, nó có thể lan truyền trên ngăn xếp ứng dụng phần mềm và gây ra thiệt hại trên diện rộng. Các lỗ hổng bảo mật trong một hình ảnh có thể ảnh hưởng đến nhiều ứng dụng và tổ chức.

Để giải quyết những thách thức này, các tổ chức phải áp dụng quy trình đánh giá mã nguồn nghiêm ngặt, bao gồm việc sử dụng danh mục vật liệu phần mềm (SBOM) cung cấp hồ sơ chính thức về tất cả các thành phần được sử dụng trong quá trình xây dựng phần mềm. Khả năng này rất trọng yếu khi một lỗ hổng bảo mật bảo mật nghiêm trọng mới được phát hiện, vì nó cho phép các tổ chức nhanh chóng xác định xem mã nguồn của họ có sử dụng phần mềm này hay không, nếu có, liệu nó có gây ra rủi ro hay không và khắc phục nếu có. SBOM giúp xác định các thành phần phần mềm dễ bị tấn công cả trong phần mềm nguồn mở, mã nguồn và container, giúp giảm thiểu rủi ro. Khả năng hiển thị này cũng giúp đảm bảo và chứng minh việc tuân thủ các tiêu chuẩn pháp lý và quy định bằng cách tạo điều kiện cho việc phản ứng nhanh chóng với các mối đe dọa mới nổi.

Chuỗi cung ứng phần cứng

Việc bảo mật chuỗi cung ứng phần cứng cũng trọng yếu như việc bảo mật các thành phần phần mềm do tính phụ thuộc lẫn nhau giữa phần cứng và phần mềm. Hardware cũng có thể gây ra lỗ hổng bảo mật, đặc biệt là thông qua các tài sản mạng tạm thời, bao gồm mobile thiết bị, phương tiện di động và thiết bị mạng tạm thời. Tài sản tạm thời thường xâm nhập vào môi trường nằm ngoài tầm kiểm soát của các biện pháp bảo mật truyền thống. Và vì dễ di chuyển và sửa đổi, những tài sản này dễ bị sử dụng sai mục đích và bị can thiệp, trở thành đường dẫn cho mã độc hoặc truy cập trái phép vào các mạng nhạy cảm.

Để giải quyết rủi ro này, các tổ chức nên đảm bảo rằng họ đang quét và bảo mật các tài sản đó trước khi kết nối chúng với bất kỳ phần cứng nào trong cơ sở hạ tầng trọng yếu môi trường, bao gồm cả việc xác định nước xuất xứ. Điều này cho phép các tổ chức xác định tài sản chứa mã độc, chặn truy cập dữ liệu trái phép dựa trên nguồn gốc, xác định các vị trí và nhà cung cấp bị hạn chế, đồng thời đảm bảo tuân thủ quy định giữa các khu vực. Đảm bảo rằng phần cứng được sử dụng có nguồn gốc từ các nguồn có uy tín, an toàn sẽ giảm thiểu nguy cơ các lỗ hổng bảo mật nhúng có thể bị khai thác sau này.

Như IT và môi trường OT ngày càng trở nên kết nối với nhau, khả năng hiển thị vào các tài sản được kết nối là rất trọng yếu để cải thiện bảo mật và hạn chế khả năng của các tác nhân độc hại, bao gồm cả Volt Typhoon. Biết quốc gia xuất xứ, cũng như các phiên bản firmware và phần mềm của thiết bị, cho phép các tổ chức đánh giá các lỗ hổng bảo mật toàn diện hơn và ứng phó với các mối đe dọa với sự nhanh nhẹn hơn. Các bản cập nhật phần mềm nhúng và phần mềm thường giải quyết các lỗi bảo mật, nhấn mạnh sự cần thiết phải nhận thức về lịch sử phiên bản để duy trì Làm sạch bảo mật. Thông tin này cũng có thể hỗ trợ việc tuân thủ các tiêu chuẩn và khung pháp lý khác nhau, khi các chính phủ ngày càng thúc giục cải tiến chuỗi cung ứng công nghệ.

Secure-Nguyên tắc thiết kế

Việc áp dụng các nguyên tắc bảo mật theo thiết kế là rất trọng yếu ngày nay để chống lại các mối đe dọa tinh vi như Volt Typhoon và giảm thiểu rủi ro đối với cơ sở hạ tầng trọng yếu. Cách tiếp cận an toàn theo thiết kế có nghĩa là các sản phẩm công nghệ được xây dựng để bảo vệ chống lại các tác nhân mạng độc hại truy cập thành công vào các thiết bị, dữ liệu và cơ sở hạ tầng được kết nối. Theo CISA, "Các cơ quan tác giả khuyến nghị các nhà sản xuất phần mềm kết hợp các nguyên tắc và chiến thuật an toàn theo thiết kế và mặc định vào thực tiễn phát triển phần mềm của họ để tăng cường vị thế bảo mật cho khách hàng của họ."

Volt Typhoon và các tác nhân tương tự đang áp dụng TTP ngày càng tinh vi hơn bằng cách khai thác các lỗ hổng bảo mật có thể đã được giảm thiểu ở giai đoạn thiết kế của vòng đời phát triển phần mềm (SDLC) . Bằng cách nhúng bảo mật vào kiến trúc công nghệ và quy trình phát triển, các nguyên tắc bảo mật theo thiết kế cho phép các tổ chức xây dựng các hệ thống vốn có khả năng chống xâm nhập, thao túng và khai thác tốt hơn.

Bảo vệ cơ sở hạ tầng trọng yếu

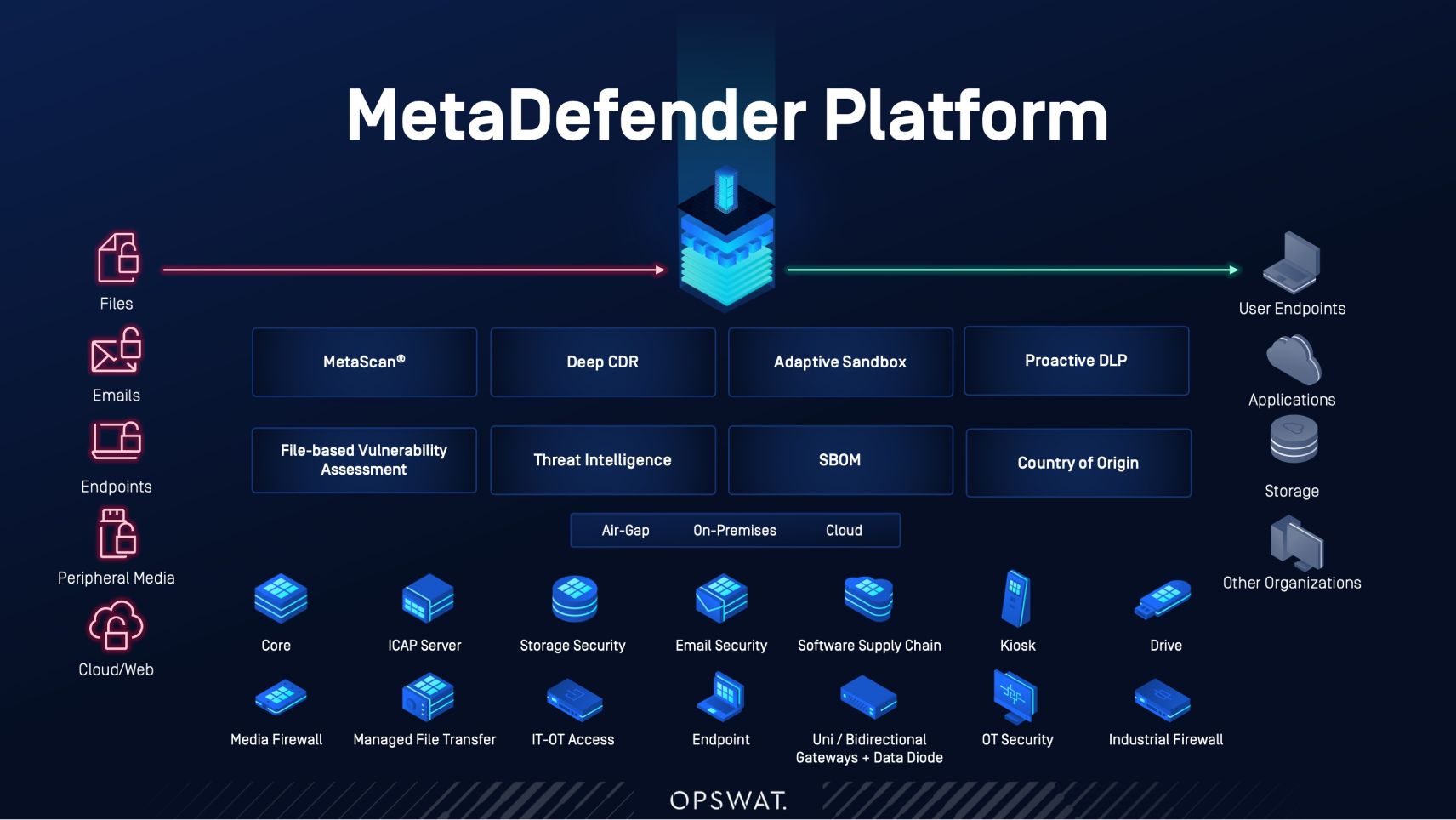

Mặc dù Volt Typhoon là một mối đe dọa đáng kể hiện nay, nhưng sẽ thật ngu ngốc khi tin rằng nhóm này là nhóm duy nhất có khả năng xâm nhập ở mức độ mà CISA và những người khác đang cảnh báo rất khẩn cấp. cơ sở hạ tầng trọng yếu Các tổ chức phải định vị bản thân để phát hiện sự xâm nhập như vậy và củng cố môi trường của họ chống lại các mối đe dọa tương tự. Bảo mật chuỗi cung ứng là một bước trọng yếu trong việc cải thiện bảo mật, đặc biệt là bằng cách hiểu sự phức tạp của chuỗi cung ứng phần mềm, phân tích SBOM hoàn chỉnh và có thể phản ứng nhanh chóng với các lỗ hổng bảo mật mới nổi. Tương tự, bảo mật chuỗi cung ứng phần cứng bằng cách đảm bảo khả năng hiển thị vào các tài sản được kết nối cho phép các tổ chức chặn truy cập trái phép. Một chiến lược bảo mật toàn diện bắt nguồn từ các nguyên tắc bảo mật theo thiết kế là điều cần thiết và nên tận dụng các công nghệ không tin cậy như giải giáp và tái tạo nội dung, đánh giá lỗ hổng bảo mật, ngăn mất dữ liệu, đa quét và hơn thế nữa.

Bằng cách chủ động vô hiệu hóa mã độc và ngăn chặn các vi phạm tiềm ẩn, phương pháp này giảm thiểu đáng kể mối đe dọa đánh cắp thông tin xác thực và các hoạt động độc hại khác. Hơn nữa, ưu tiên bảo mật phần mềm và phần cứng đảm bảo khả năng phục hồi vốn có chống lại các mối đe dọa mạng. Bảo vệ chuỗi cung ứng là một bước trọng yếu mà các tổ chức phải thực hiện để đảm bảo an toàn và bảo mật cơ sở hạ tầng trọng yếu.

Tìm hiểu cách thực hiện OPSWAT có thể giúp bảo vệ chống lại các mối đe dọa bão Volt.