Trong khi các kỹ thuật mã hóa và steganographic tinh vi được kẻ tấn công sử dụng rộng rãi để che giấu mã độc, nhiều người sử dụng các phương pháp đơn giản đáng ngạc nhiên nhưng hiệu quả đáng kể để đạt được mục tiêu của họ. Trong khám phá này, chúng ta sẽ xem xét một số trường hợp hấp dẫn làm nổi bật sự sáng tạo và khéo léo đằng sau những kỹ thuật dường như đơn giản này.

Rò rỉ không chủ ý

Các mối đe dọa bảo mật dữ liệu không phải lúc nào cũng ở bên ngoài; Đôi khi, chúng ẩn nấp trong hệ thống của chúng tôi. Rò rỉ dữ liệu không chủ ý, thường là do lỗi của con người hoặc sự giám sát, gây ra rủi ro đáng kể cho các tổ chức và cá nhân.

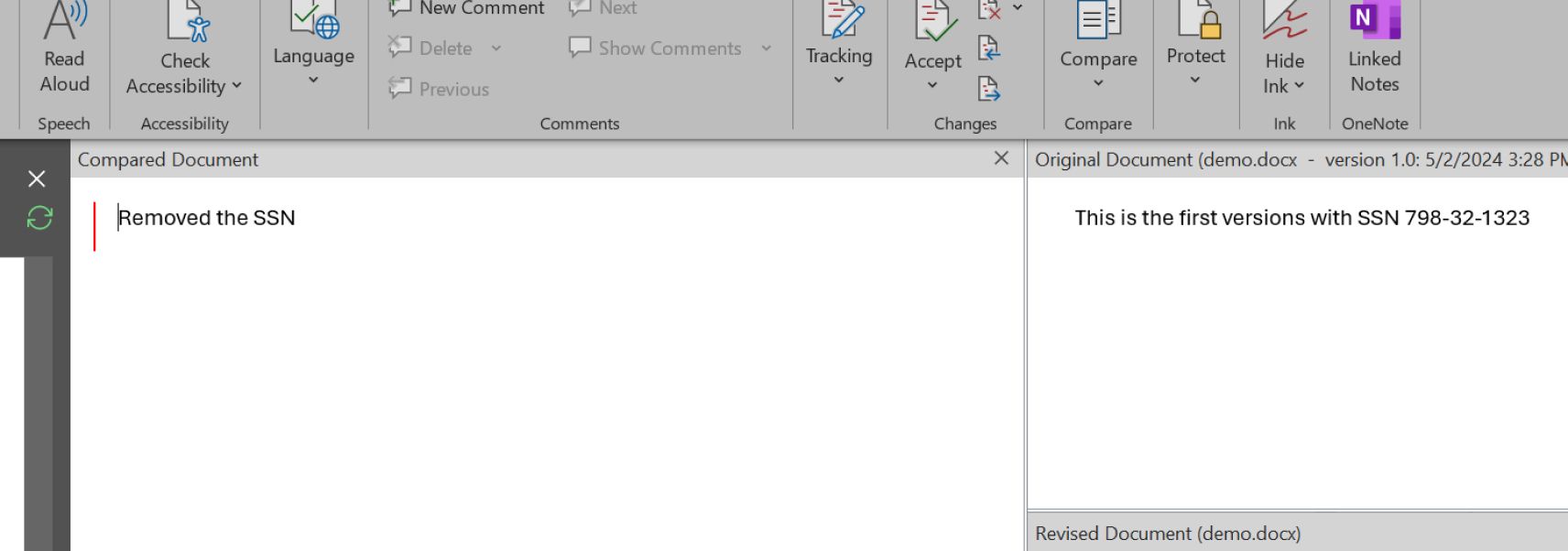

Phiên bản

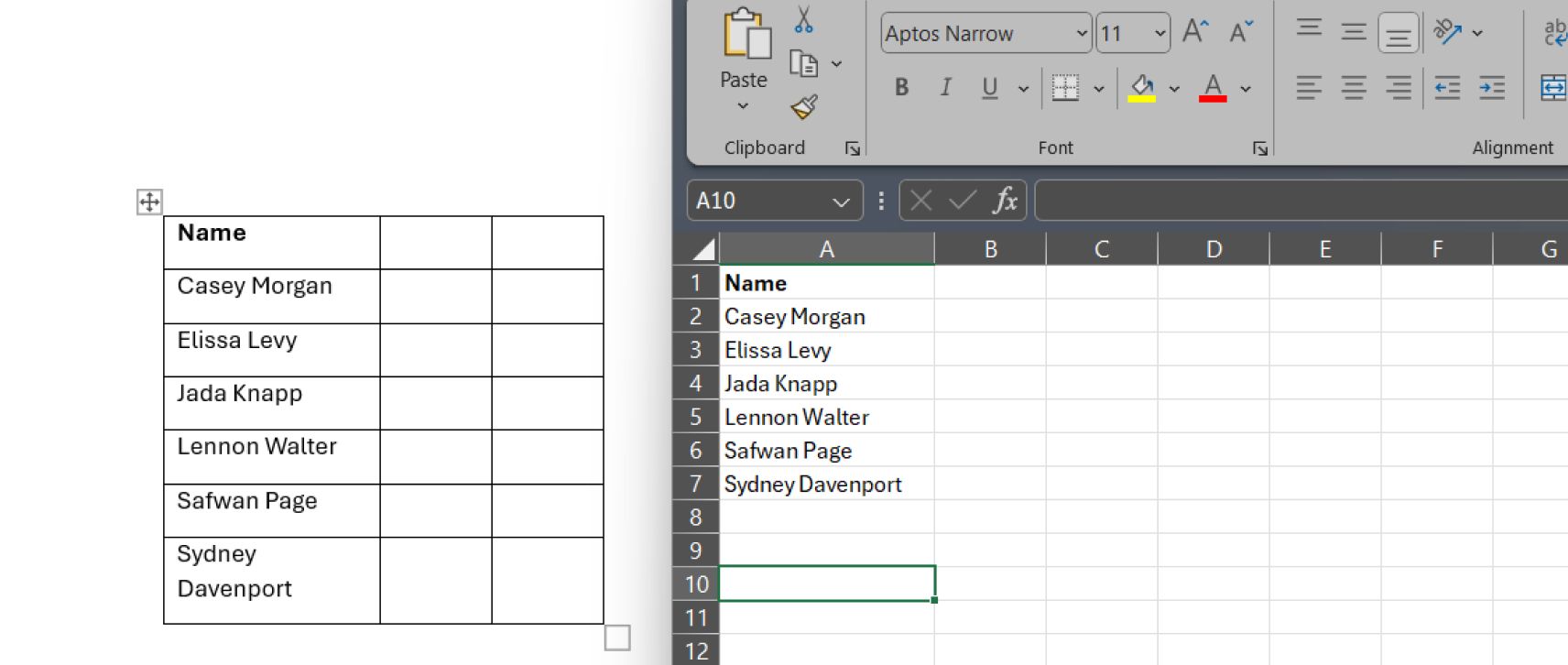

Người dùng có thể vô tình chia sẻ thông tin nhạy cảm khi chia sẻ tệp với nhiều phiên bản trong các dịch vụ lưu trữ đám mây như OneDrive. Ngay cả khi họ xóa thông tin nhạy cảm khỏi phiên bản mới nhất, các bản sửa đổi trước đó vẫn có thể chứa thông tin đó. Người nhận có thể truy cập các tệp thông qua liên kết chia sẻ có khả năng xem tất cả các phiên bản, bao gồm cả những phiên bản có vấn đề. Ảnh chụp màn hình Microsoft Word bên dưới cho thấy kết quả từ tệp MS Word được chia sẻ bao gồm tất cả các bản sửa đổi mà chủ sở hữu không biết.

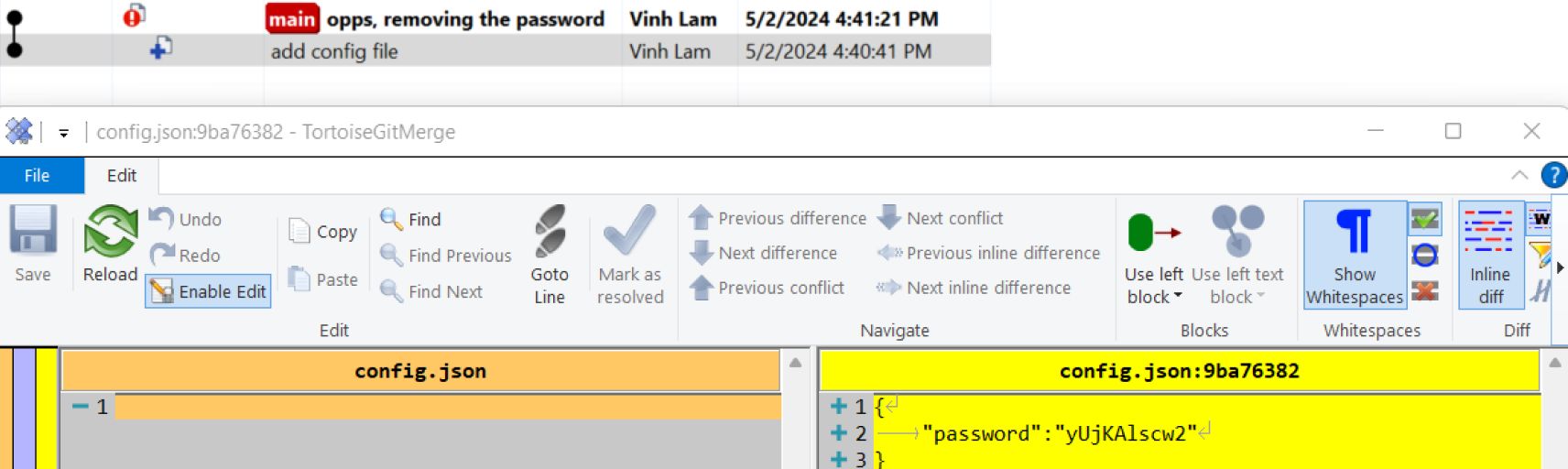

Khái niệm tương tự có thể được nhìn thấy trong Git. Cố gắng ghi đè lên cam kết mà không xóa nó khỏi lịch sử đúng cách có thể dẫn đến việc bất kỳ ai cũng có thể truy cập dữ liệu.

Một trường hợp tương tự khác có thể xảy ra với các lớp container. Bí mật hoặc dữ liệu nhạy cảm có thể vô tình được lưu trữ trong các lớp container. Ngay cả khi các bản cập nhật được thực hiện để xóa dữ liệu này, các lớp cũ vẫn có thể chứa nó, có khả năng làm lộ nó khi kiểm tra hình ảnh vùng chứa. Xem ví dụ dưới đây:

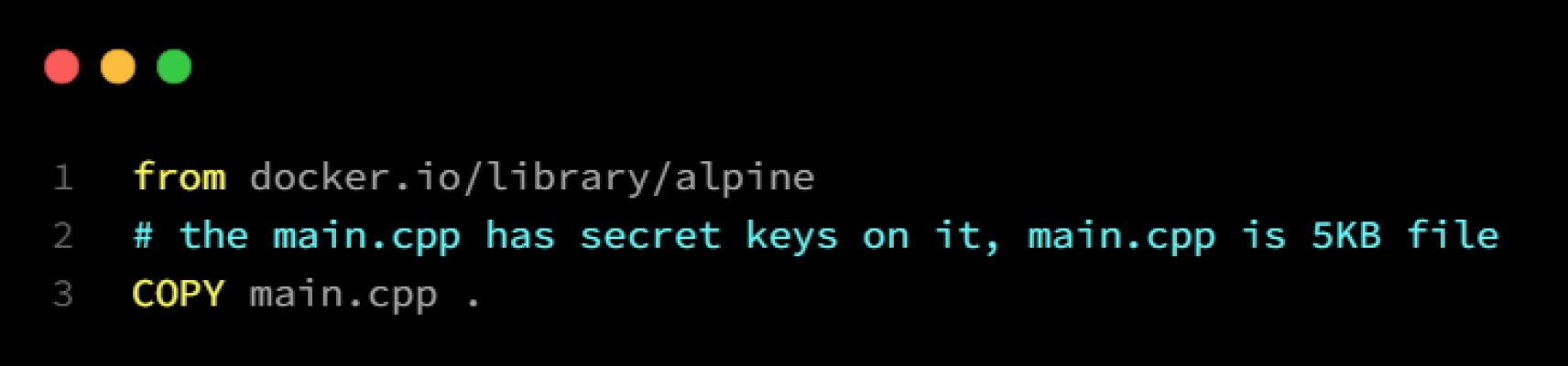

Đầu tiên, chúng ta xây dựng một hình ảnh container mới, "with-secret", chứa một tệp mã nguồn với một bí mật trên đó:

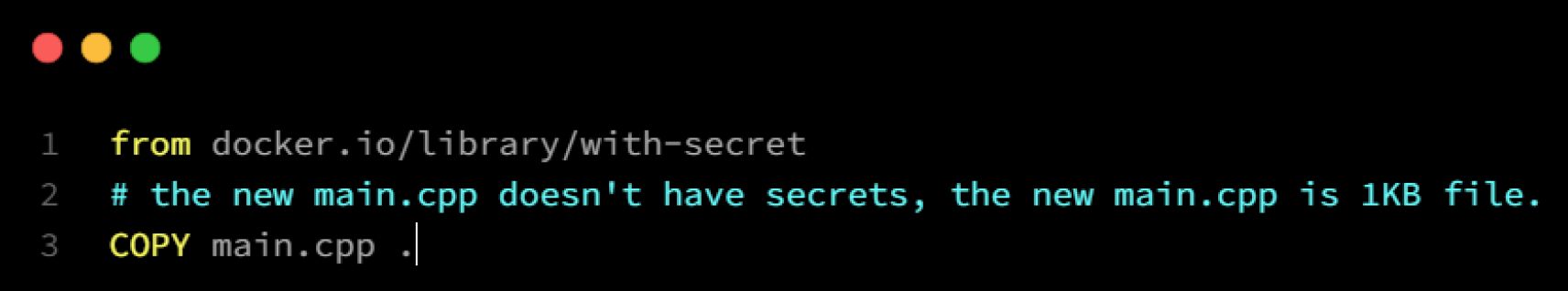

Từ hình ảnh mới đó, chúng tôi cố gắng ghi đè lên nó bằng một tệp mới:

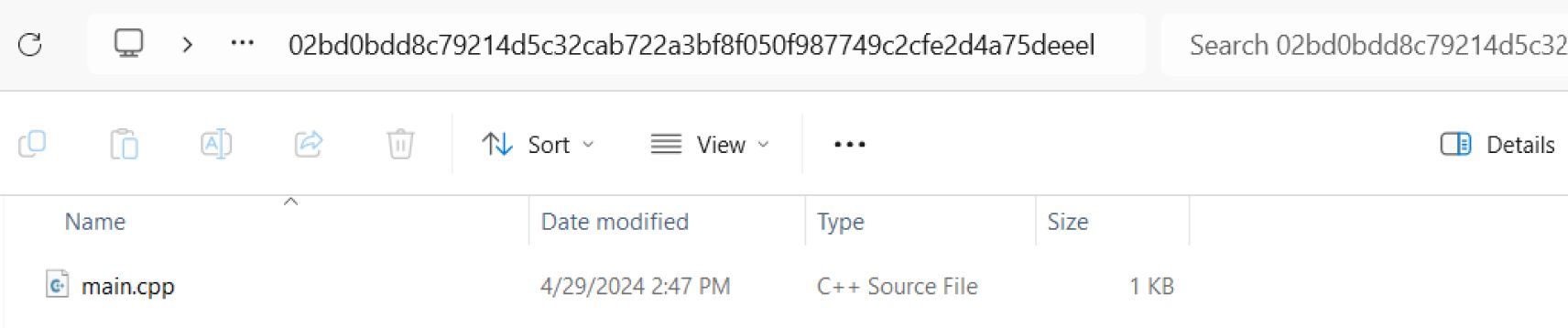

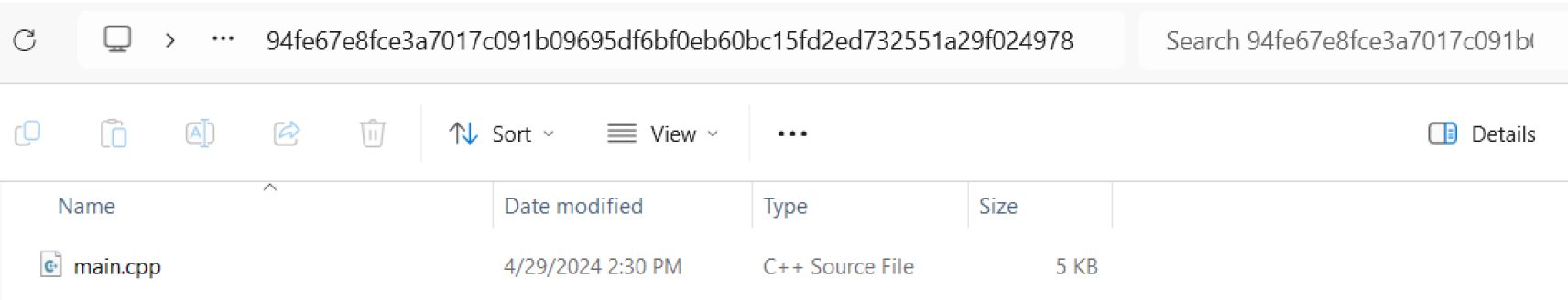

Tuy nhiên, nếu chúng ta kiểm tra các hình ảnh, chúng ta vẫn sẽ thấy cái cũ main.cpp trong lớp 2. Xuất khẩu .hắc ín Tệp chứa cả hai tệp, có nghĩa là bí mật trong tệp gốc vẫn có thể bị truy cập và rò rỉ

Dữ liệu được Liên kết và Tham chiếu Bên ngoài

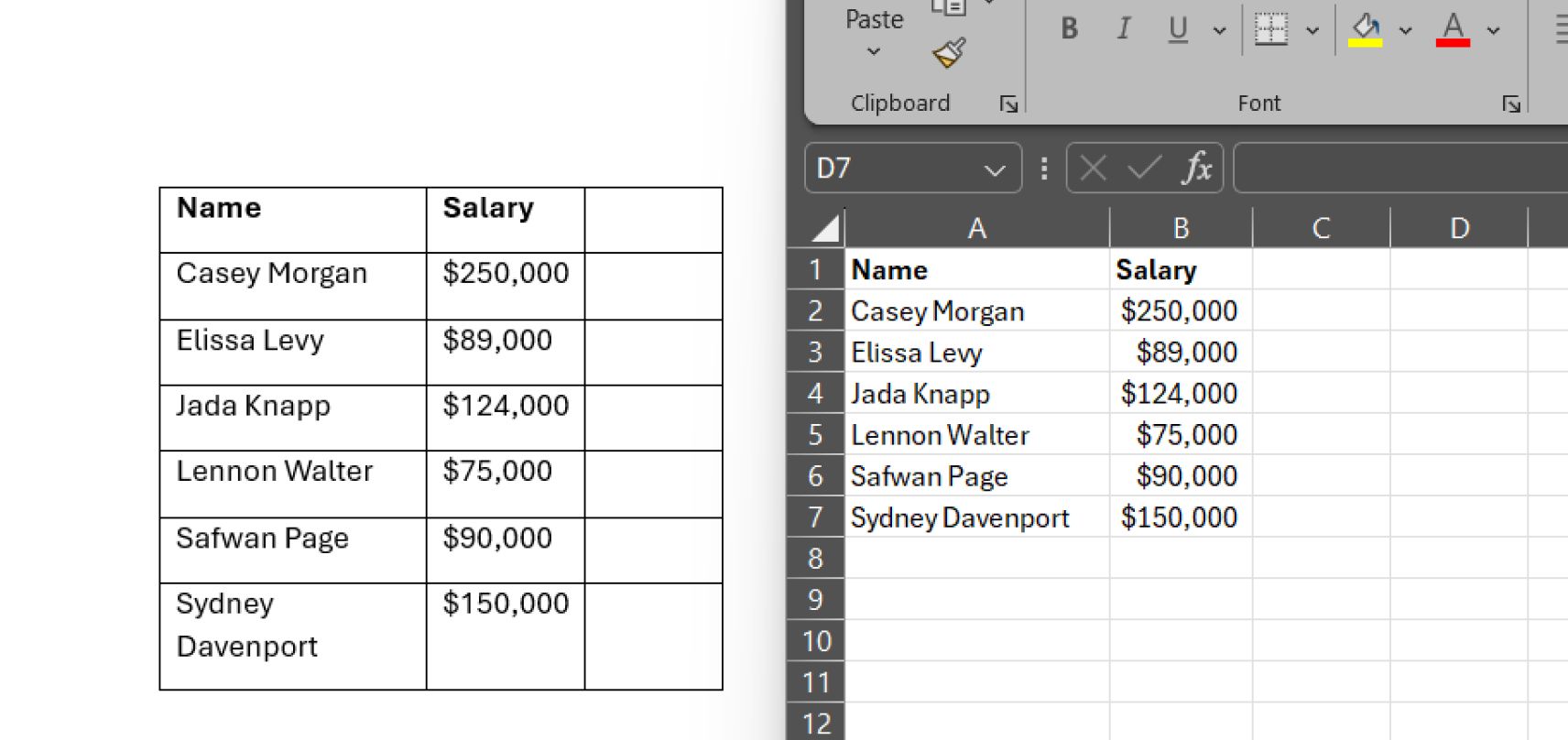

Trong một số trường hợp, người dùng có thể chèn dữ liệu từ các nguồn bên ngoài, chẳng hạn như bảng tính Excel hoặc cơ sở dữ liệu, vào tài liệu Word bằng cách sử dụng các đối tượng được nối kết hoặc tham chiếu bên ngoài. Tuy nhiên, họ có thể không nhận ra rằng những thay đổi đối với nguồn dữ liệu gốc có thể tự động cập nhật thông tin trong tài liệu Word, dẫn đến sự không nhất quán hoặc tiết lộ ngoài ý muốn nếu dữ liệu ngoài được sửa đổi mà không có sự cho phép thích hợp.

Hình ảnh cắt xén trong Microsoft Office

Mặc dù có vẻ thuận tiện cho người dùng để nhanh chóng "cắt" hình ảnh trong Microsoft Word, nhưng tính năng này không thực sự xóa nội dung. Hình ảnh đã cắt vẫn có thể giữ lại thông tin ẩn hoặc nhạy cảm, dễ bị tái tạo hoặc phục hồi tiềm năng.

Siêu dữ liệu tệp

Siêu dữ liệu tệp, chẳng hạn như tên doanh nghiệp hoặc vị trí GPS, có thể chứa thông tin nhạy cảm mà người dùng có thể không biết. Siêu dữ liệu này có thể vô tình tiết lộ chi tiết về nguồn gốc hoặc vị trí của tài liệu, có khả năng ảnh hưởng đến tính bảo mật hoặc quyền riêng tư.

Rò rỉ có chủ ý

Vi phạm có chủ ý được cố tình thực hiện để khai thác lỗ hổng bảo mật và xâm phạm thông tin nhạy cảm vì lợi ích cá nhân hoặc mục đích bất chính.

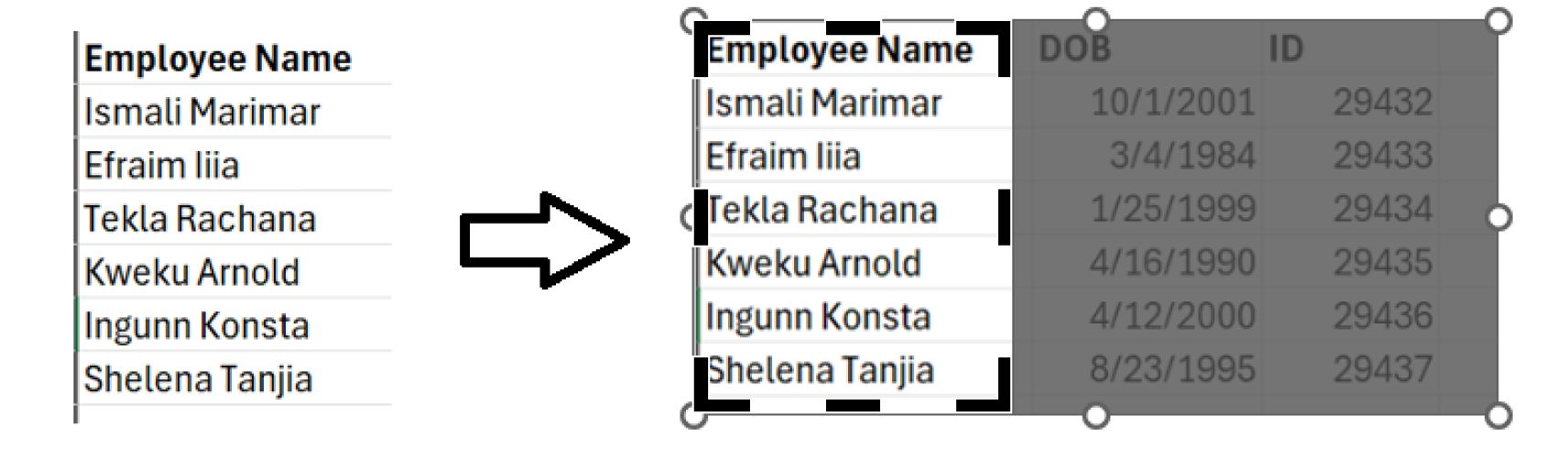

Visualization

Ẩn dữ liệu ngoài lề của trang

Trong trường hợp dưới đây, kẻ tấn công cố gắng ẩn dữ liệu ra xa khỏi các cột đầu tiên. Trừ khi người dùng thu nhỏ đủ xa, không có cách nào để xem dữ liệu đó.

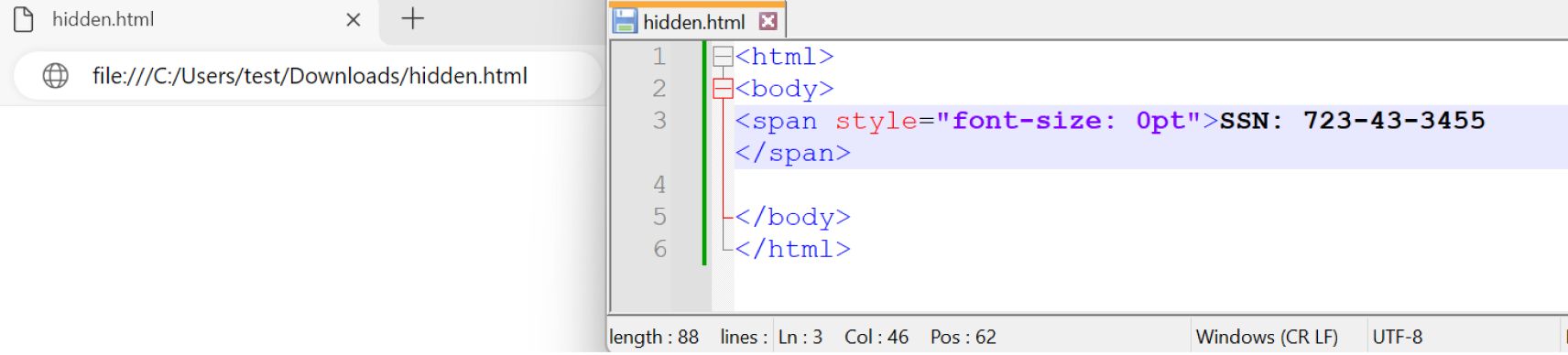

ZeroFont

Thuật ngữ "ZeroFont" bắt nguồn từ kỹ thuật sử dụng kích thước phông chữ nhỏ, vô hình (thường được đặt thành không) để ẩn các URL hoặc nội dung độc hại trong nội dung email. Các cuộc tấn công này khai thác thực tế là nhiều bộ lọc bảo mật email chủ yếu phân tích nội dung hiển thị của email để phát hiện các nỗ lực lừa đảo hoặc liên kết độc hại. Bằng cách sử dụng các kỹ thuật ZeroFont, kẻ tấn công có thể tránh bị phát hiện, làm tăng khả năng tấn công lừa đảo thành công.

Cùng một văn bản và màu nền

Trong phương pháp này, văn bản được định dạng với một màu phông chữ cụ thể phù hợp với màu nền của tài liệu, làm cho văn bản vô hình bằng mắt thường. Khái niệm này dựa trên việc khai thác sự bất lực của người xem trong việc phân biệt giữa văn bản và nền do màu sắc giống hệt nhau.

Thao tác cấu trúc tệp

Xem hình ảnh so với in hình ảnh

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

PDF hiển thị ở trên chứa hai hình ảnh riêng biệt. Hình ảnh thứ hai được biểu thị bằng một thẻ thay thế chỉ định hình ảnh làm mặc định để in. Do đó, nếu thông tin nhạy cảm được che giấu trong hình ảnh thứ hai, nó có thể dễ dàng truyền đến người nhận bên ngoài và truy cập đơn giản bằng cách chọn tùy chọn in. Trước đây chúng tôi đã giải quyết kịch bản này trong một bài đăng trên blog.

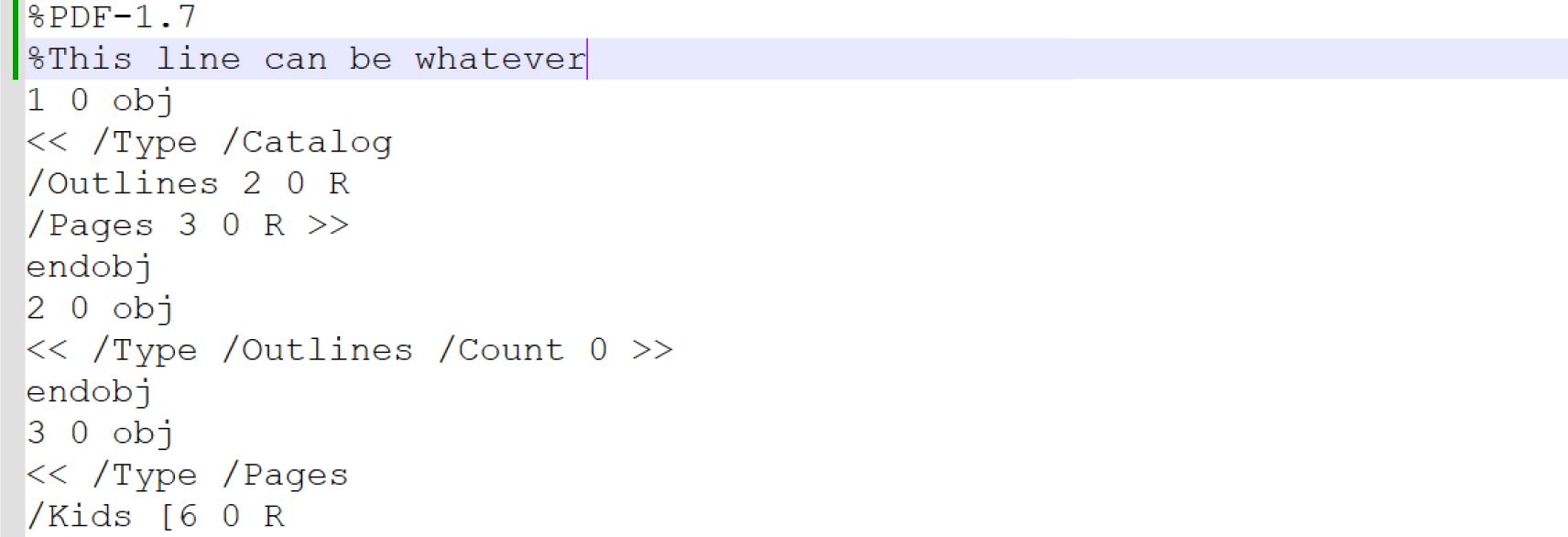

Dữ liệu ẩn trong một đối tượng tùy chọn sẽ không hiển thị trong ứng dụng Bộ đọc

Sử dụng % trong PDF làm ví dụ, biểu tượng này được sử dụng làm nhận xét trong tệp PDF ở chế độ văn bản, những kẻ tấn công có thể viết bất cứ điều gì mà không ảnh hưởng đến khả năng sử dụng của tệp khi mở bằng Adobe Reader.

Làm gì để giảm thiểu rủi ro

Giải pháp mạnh mẽ

Sử dụng các giải pháp ngăn ngừa thất thoát dữ liệu (DLP) để giám sát và ngăn chặn việc truyền trái phép thông tin nhạy cảm, trong mạng của tổ chức và các nguồn bên ngoài.

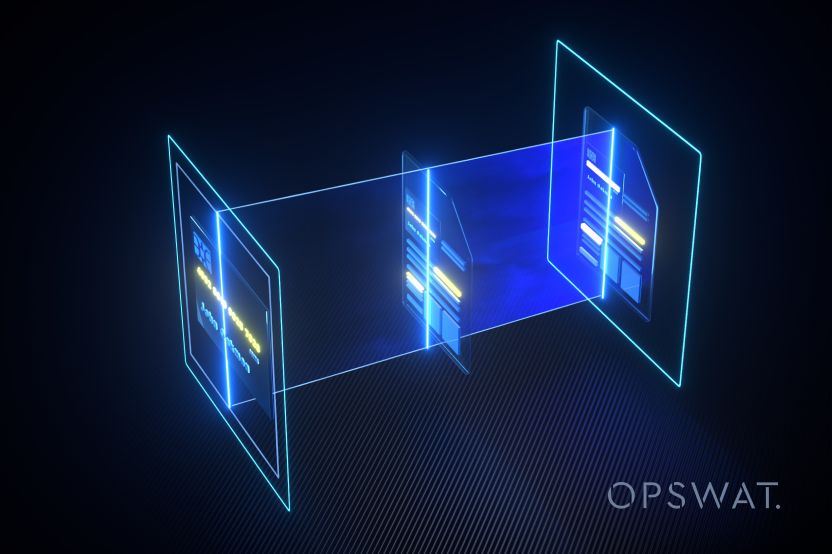

Sử dụng các giải pháp giải giáp và xây dựng lại nội dung (CDR) để ngăn chặn các đối tượng không được phê duyệt ẩn trong tệp.

Triển khai cách tiếp cận nhiều lớp để bảo mật dữ liệu, bao gồm tường lửa, hệ thống phát hiện / ngăn chặn xâm nhập, phần mềm chống vi rút và các công cụ mã hóa để bảo vệ thông tin nhạy cảm ở nhiều cấp độ khác nhau.

Thực hiện các cơ chế kiểm soát truy cập và xác thực để đảm bảo rằng chỉ những cá nhân được ủy quyền mới có thể truy cập dữ liệu nhạy cảm và thường xuyên xem xét và cập nhật quyền của người dùng khi cần.

Sử dụng các biện pháp bảo mật thiết bị đầu cuối để bảo vệ thiết bị và thiết bị đầu cuối khỏi mã độc, mã độc tống tiền và các mối đe dọa mạng khác.

kiểm tra và đánh giá thường xuyên

Tiến hành kiểm tra bảo mật thường xuyên và đánh giá rủi ro để xác định các lỗ hổng bảo mật, đánh giá các biện pháp bảo mật hiện có và thực hiện các cải tiến cần thiết.

Thực hiện kiểm tra xâm nhập và quét lỗ hổng bảo mật để chủ động xác định và giải quyết các điểm yếu trong cơ sở hạ tầng và hệ thống của tổ chức.

Giám sát và phân tích lưu lượng mạng, nhật ký hệ thống và hoạt động của người dùng để phát hiện các dấu hiệu của hành vi bất thường hoặc sự cố bảo mật tiềm ẩn.

Đào tạo và nâng cao nhận thức

Thực hiện các chương trình đào tạo toàn diện để giáo dục nhân viên về các phương pháp hay nhất về bảo mật dữ liệu, bao gồm nhận ra các nỗ lực lừa đảo, xử lý thông tin nhạy cảm và tuân thủ các chính sách của doanh nghiệp.

Nâng cao nhận thức về tầm trọng yếu của việc bảo vệ dữ liệu và hậu quả tiềm ẩn của rò rỉ dữ liệu, thúc đẩy văn hóa nhận thức về an ninh mạng trong toàn tổ chức.

Cung cấp thông tin cập nhật và nhắc nhở thường xuyên về các mối đe dọa an ninh mạng mới nổi và các biện pháp phòng ngừa.

Phòng thủ chuyên sâu với Nền tảng MetaDefender của OPSWAT

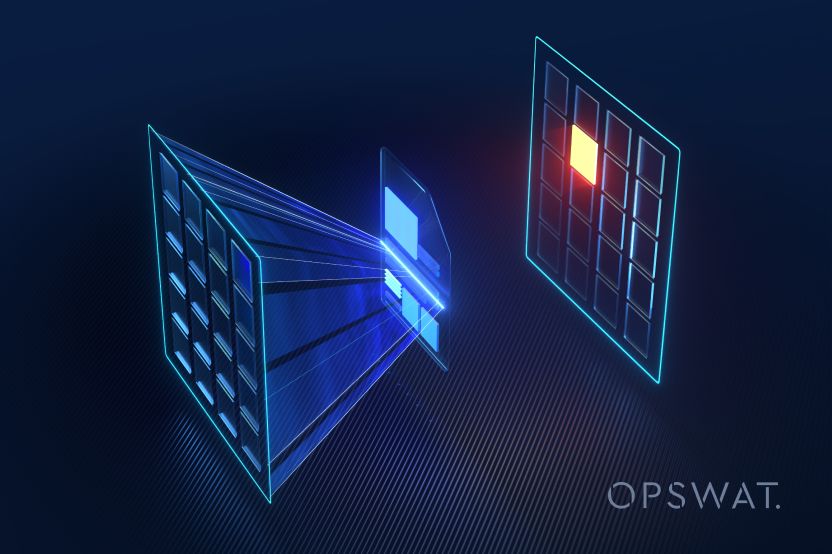

Các Nền tảng MetaDefender của OPSWAT cung cấp bảo vệ nhiều lớp chống lại các mối đe dọa dựa trên tệp. OPSWAT MetaDefender Chống lại sự phát triển liên tục của các loại tấn công mới với các công nghệ sau:

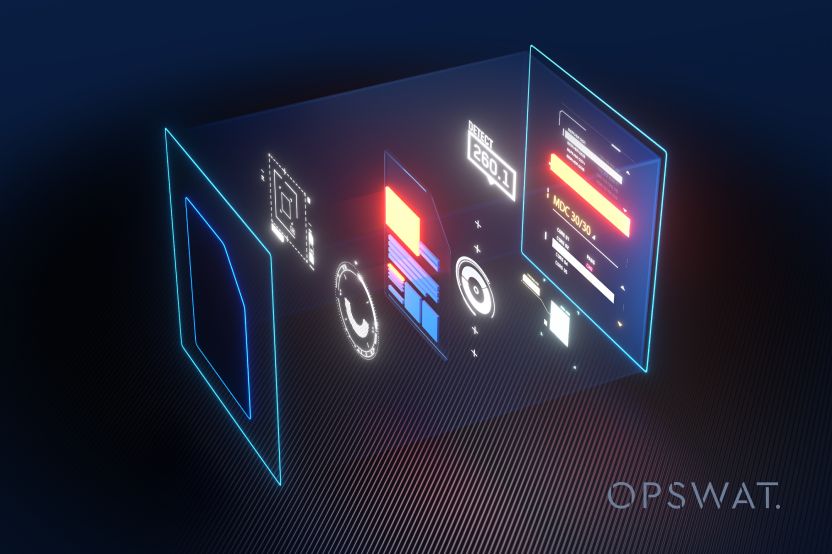

Multiscanning

Phát hiện hàng trăm mối đe dọa đã biết và chưa biết với 30+ công cụ diệt virus hàng đầu.

Deep CDR

Đảm bảo rằng mọi tệp tin đáng ngờ đều được an toàn làm sạch và tái tạo nội dung an toàn khi sử dụng.

Cách tiếp cận hệ sinh thái này bảo mật dữ liệu và hệ thống nhạy cảm nhất của bạn ngay cả từ các vectơ tấn công độc đáo. Để biết thêm thông tin, hãy trao đổi với các chuyên gia an ninh mạng của chúng tôi.