OPSWAT Metascan là công nghệ phát hiện và ngăn chặn mối đe dọa tiên tiến chạy nhiều trình quét phòng chống mã độc đồng thời để tối đa hóa khả năng phát hiện mã độc đã biết. Trong khi một công cụ chống vi rút duy nhất có thể phát hiện 40%-80% mã độc, Metascan cho phép các chuyên gia an ninh mạng quét các tệp bằng hơn 30 trình quét phòng chống mã độc hàng đầu thị trường tại chỗ (hỗ trợ Windows và Linux) và trên đám mây ( MetaDefender Cloud ) để đạt được tỷ lệ phát hiện lớn hơn 99% ( Xem báo cáo của chúng tôi ). Giải pháp của chúng tôi không chỉ tăng tỷ lệ phát hiện, giảm thời gian phát hiện bùng phát mà còn cung cấp khả năng phục hồi cho các giải pháp chống mã độc của một nhà cung cấp. Metascan là một trong những mô-đun phần mềm trọng yếu trong OPSWAT MetaDefender Core và liên tục được cải tiến bằng cách đánh giá và thêm các nhà cung cấp phần mềm chống vi rút (AV) hiệu quả nhất vào danh sách nhà cung cấp công cụ của chúng tôi. Chúng tôi luôn tìm kiếm các đối tác bảo mật mới để bổ sung vào giải pháp quét nhiều lần của mình nhằm bảo vệ khách hàng tốt hơn khỏi các tội phạm mạng ngày càng tinh vi. Trong blog này, chúng tôi sẽ đề cập đến các quy trình đánh giá kỹ thuật đối với AV trước khi được thêm vào Metascan.

Các quy trình đánh giá trải qua bốn giai đoạn riêng biệt: xác nhận yêu cầu gói, kiểm tra thành phần của bên thứ ba, tích hợp nhanh và kiểm tra tự động hóa.

Giai đoạn đầu tiên của đánh giá là xác nhận yêu cầu gói SDK (bộ phát triển phần mềm). Dựa trên kinh nghiệm tích hợp với hơn 30 trình quét phòng chống mã độc hàng đầu, chúng tôi đã đưa ra một bộ yêu cầu tiêu chuẩn và đơn giản:

- Để thuận tiện cho việc tích hợp, gói SDK cần phải ở giao diện C hoặc C ++. Thông thường, một quá trình quét với CLI (Giao diện dòng lệnh) có ba bước: khởi tạo (bao gồm tải toàn bộ cơ sở dữ liệu), quét và khử khởi tạo. Toàn bộ quá trình xảy ra cho mỗi tệp được quét làm chậm quá trình quét. Trong khi với tích hợp C ++, hệ thống chỉ cần được khởi tạo một lần và chờ các tệp đến quét. Chúng tôi chỉ phải deinitialize hệ thống khi dừng toàn bộ dịch vụ sản phẩm.

- Công cụ đủ điều kiện nên có các tệp mô-đun động cơ riêng biệt và tệp định nghĩa để tạo điều kiện phân phối dưới dạng một gói nhỏ và không nên được cập nhật ngoài ý muốn.

- Ngoài ra, chúng tôi phục vụ nhiều cơ sở hạ tầng trọng yếu Các ngành công nghiệp có môi trường air-gapped, vì vậy các công cụ được cung cấp phải hỗ trợ cập nhật ngoại tuyến các tệp định nghĩa.

- Để cung cấp giải pháp ngăn chặn mối đe dọa nâng cao cho khách hàng, chúng tôi yêu cầu một số yêu cầu khác đối với các AV bổ sung như an toàn luồng, thông lượng cao và SDK độc lập mà không cần quá trình cài đặt.

Nếu tất cả các yêu cầu về gói được đáp ứng, chúng tôi chuyển sang giai đoạn đánh giá thứ hai là kiểm tra sự tuân thủ của gói. Nó được quét bằng công cụ của bên thứ ba để phát hiện tất cả các lỗ hổng bảo mật hoặc các vấn đề về giấy phép. Nếu có bất kỳ vấn đề nào được tìm thấy, chúng tôi thông báo cho nhà cung cấp AV để giải quyết trước khi tiếp tục quá trình đánh giá.

Giai đoạn thứ ba của yêu cầu là kiểm tra tích hợp để xem liệu động cơ có thể được tích hợp liền mạch và chạy trơn tru hay không. Dựa trên mã mẫu hoặc hướng dẫn tích hợp, chúng tôi bắt đầu các chức năng rất cơ bản như khởi tạo và quét. Sau đó, một thử nghiệm nhanh được tiến hành để đảm bảo rằng việc tích hợp là chính xác bằng cách quét tệp kiểm tra chống vi rút EICAR và tệp sạch. Để kiểm soát bảo mật dữ liệu, chúng tôi sử dụng chương trình giám sát mạng trong quá trình thử nghiệm để đảm bảo rằng công cụ không gửi bất kỳ dữ liệu nào đến máy chủ gia đình của họ.

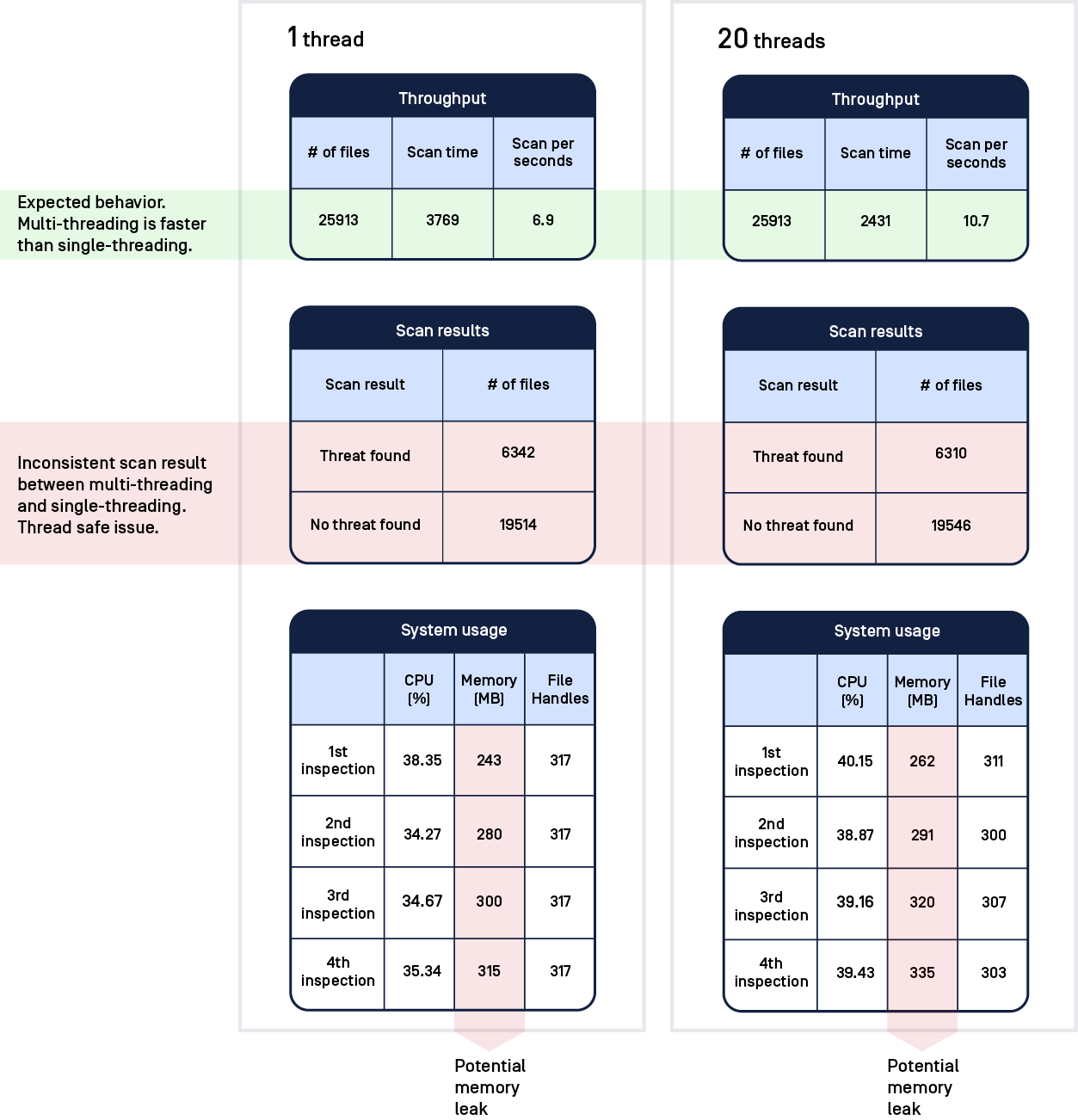

Hơn nữa, chúng tôi đã phát triển một khung kiểm tra toàn diện để đo lường các chỉ số hiệu suất bao gồm thông lượng, rò rỉ bộ nhớ, mức tiêu thụ CPU và an toàn luồng. Như thể hiện trong hình dưới đây, chúng tôi đã tiến hành thử nghiệm với 2 kịch bản: quét đơn luồng và quét nhiều luồng (20 luồng trong thử nghiệm này). Dựa trên phép đo hiệu suất, chúng tôi có thể xác định các lỗi hoặc sự cố hiện có do AV gây ra trong quá trình quét.

Chúng tôi sử dụng hàng ngàn tệp mẫu bao gồm cả tệp độc hại và lành tính đã biết và được công cụ quét theo đánh giá để đánh giá tỷ lệ phát hiện (đối với cả báo động giả và âm tính giả). Framework cũng giám sát dấu chân của AV để phát hiện rò rỉ bộ nhớ tiềm ẩn hoặc mức tiêu thụ CPU cao hơn mong muốn. Ví dụ, trong bản demo thử nghiệm ở trên, việc sử dụng bộ nhớ đã tăng lên trong bốn lần kiểm tra khác nhau cho thấy khả năng rò rỉ bộ nhớ. Tương tự như vậy, kết quả thử nghiệm cho thấy thông lượng động cơ cũng như bất kỳ lỗi nào trong quá trình quét, được ghi lại để điều tra thêm.

Sau đó, chúng tôi đã thực hiện một bài kiểm tra căng thẳng, được chạy trong một ngày với bộ dữ liệu lớn hơn nhiều, để điều tra thêm về hiệu suất và độ ổn định của AV. Chúng tôi đã xây dựng một môi trường kiểm thử tích hợp trong một docker container. Nếu có bất kỳ vấn đề nào được tìm thấy trong giai đoạn này, chúng tôi chia sẻ các vấn đề đã xác định với nhà cung cấp AV cùng với vùng chứa thử nghiệm để duy trì môi trường thử nghiệm nhất quán.

Sau khi đánh giá cẩn thận sự tích hợp và hiệu suất của AV, chúng tôi triển khai tích hợp chính thức với Metascan nếu nó vượt qua tất cả các thử nghiệm nghiêm ngặt của chúng tôi, xác nhận thỏa thuận hợp tác và thông báo bổ sung trình quét phòng chống mã độc mới cho khách hàng của chúng tôi.

Quy trình đánh giá AV tỉ mỉ của chúng tôi là đảm bảo rằng một sản phẩm bảo mật hoàn hảo, năng động và hiệu quả được cung cấp cho khách hàng của chúng tôi. Nó cũng thiết lập một sự hợp tác chặt chẽ và thành công giữa OPSWAT và các đối tác công nghệ của chúng tôi để cùng nhau bảo vệ khách hàng trước các cuộc tấn công mạng ngày càng tiên tiến. Chúng tôi liên tục săn lùng các nhà cung cấp AV mới để tham gia giải pháp đa quét của chúng tôi. Để có thể hợp tác với OPSWAT, vui lòng liên hệ với chúng tôi ngay bây giờ. Chúng tôi luôn sẵn lòng trả lời bất kỳ câu hỏi nào.