Vào đầu tháng 9 năm 2023, OPSWAT đã ra mắt Chương trình học bổng sau đại học, cung cấp cho sinh viên sau đại học một cơ hội duy nhất để nghiên cứu và giải quyết các lỗ hổng bảo mật an ninh mạng thực tế ảnh hưởng đến cơ sở hạ tầng trọng yếu hệ thống.

Để làm nổi bật những kết quả của Chương trình học bổng sau đại học OPSWAT , chúng tôi rất vui mừng giới thiệu một loạt blog phân tích kỹ thuật tập trung vào nhiều Điểm yếu và Rủi ro phổ biến (CVE), được xác định và giảm thiểu bằng các công nghệ phát hiện mối đe dọa tiên tiến của chúng tôi.

Trong blog này, chúng tôi sẽ giải thích về RARLAB WinRAR CVE-2023-38831 và cách các tổ chức có thể phòng thủ chống lại các cuộc tấn công khai thác CVE-2023-38831.

Bối cảnh về CVE-2023-38831

- WinRAR, một tiện ích nén và lưu trữ tệp tin được sử dụng rộng rãi, hỗ trợ nhiều định dạng khác nhau, tự hào có hơn 500 triệu người dùng trên toàn thế giới.

- Các phiên bản RARLAB WinRAR trước v6.23 gần đây đã được Group-IB xác định là lỗ hổng bảo mật zero-day, bị tội phạm mạng khai thác tích cực kể từ ít nhất tháng 4 năm 2023 trong các chiến dịch nhắm vào các nhà giao dịch tài chính.

- Các nhà phân tích NVD đã chỉ định điểm CVSS là 7,8 CAO cho CVE-2023-38831, được MITRE Corporation chỉ định chính thức vào ngày 15 tháng 8 năm 2023.

Dòng thời gian khai thác WinRAR

Giải thích về lỗ hổng bảo mật WinRAR

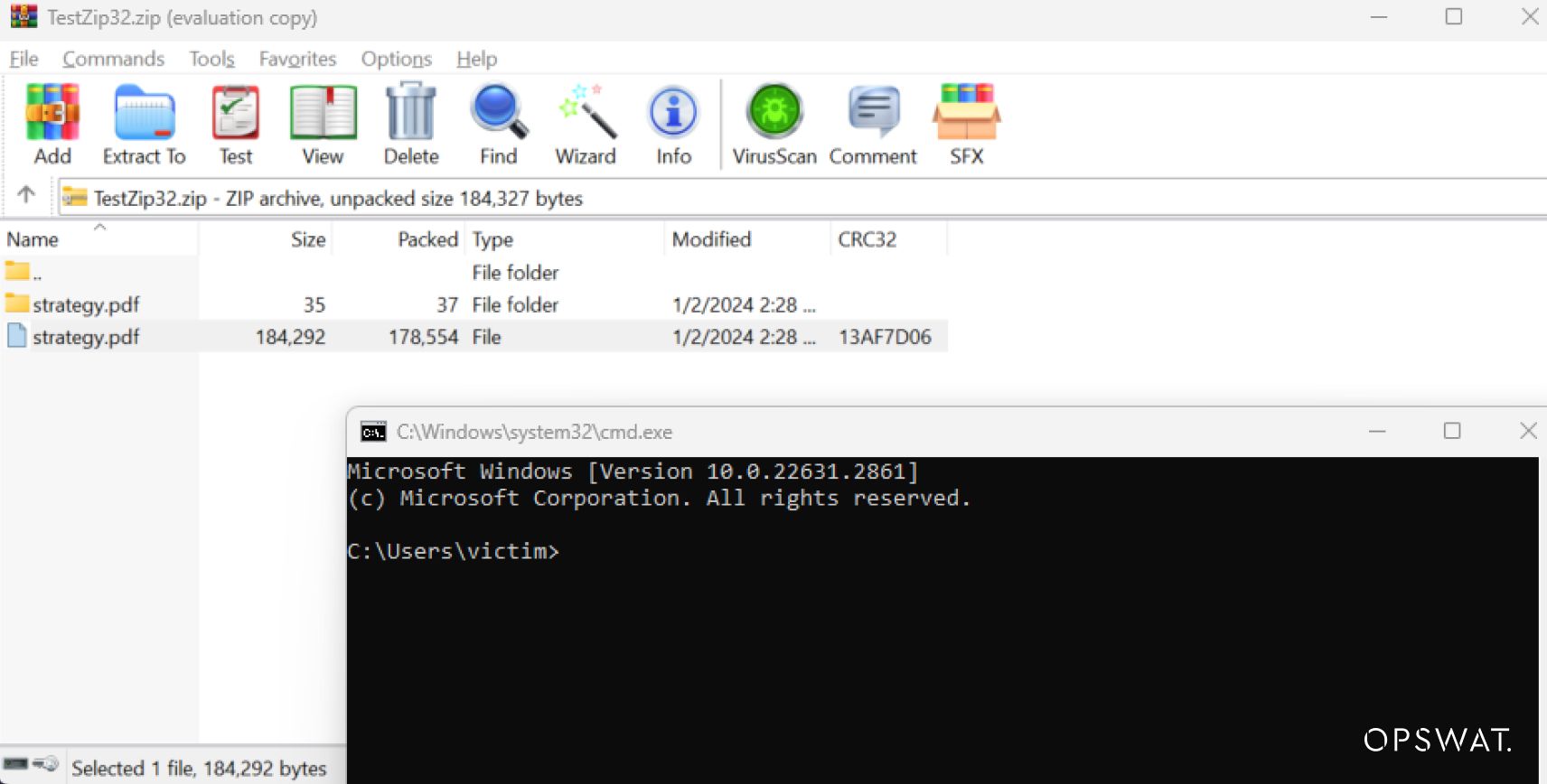

OPSWAT Các nghiên cứu sinh sau đại học đã tiến hành phân tích kỹ lưỡng về việc khai thác lỗ hổng bảo mật CVE-2023-38831, ảnh hưởng đến các phiên bản WinRAR trước 6.23. Nội dung độc hại bao gồm nhiều loại tệp khác nhau và được chứa trong tệp ZIP.

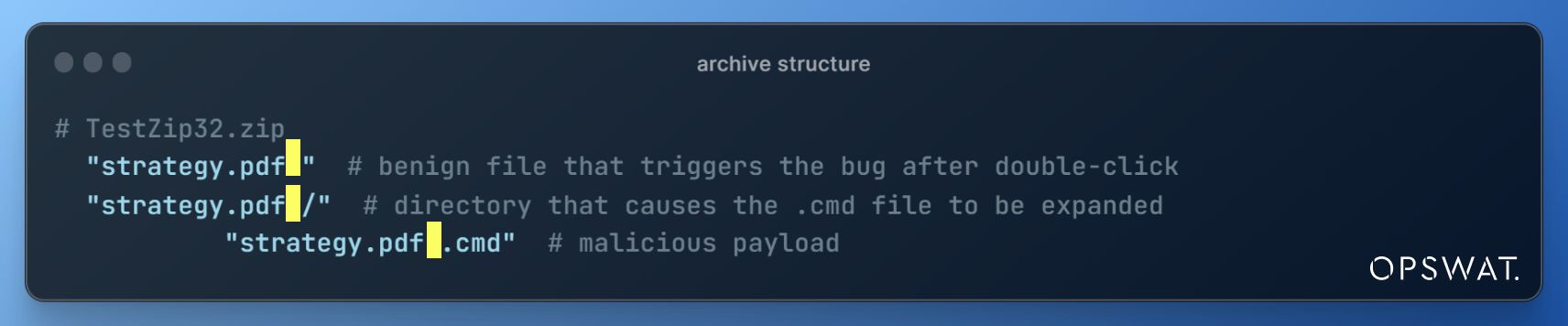

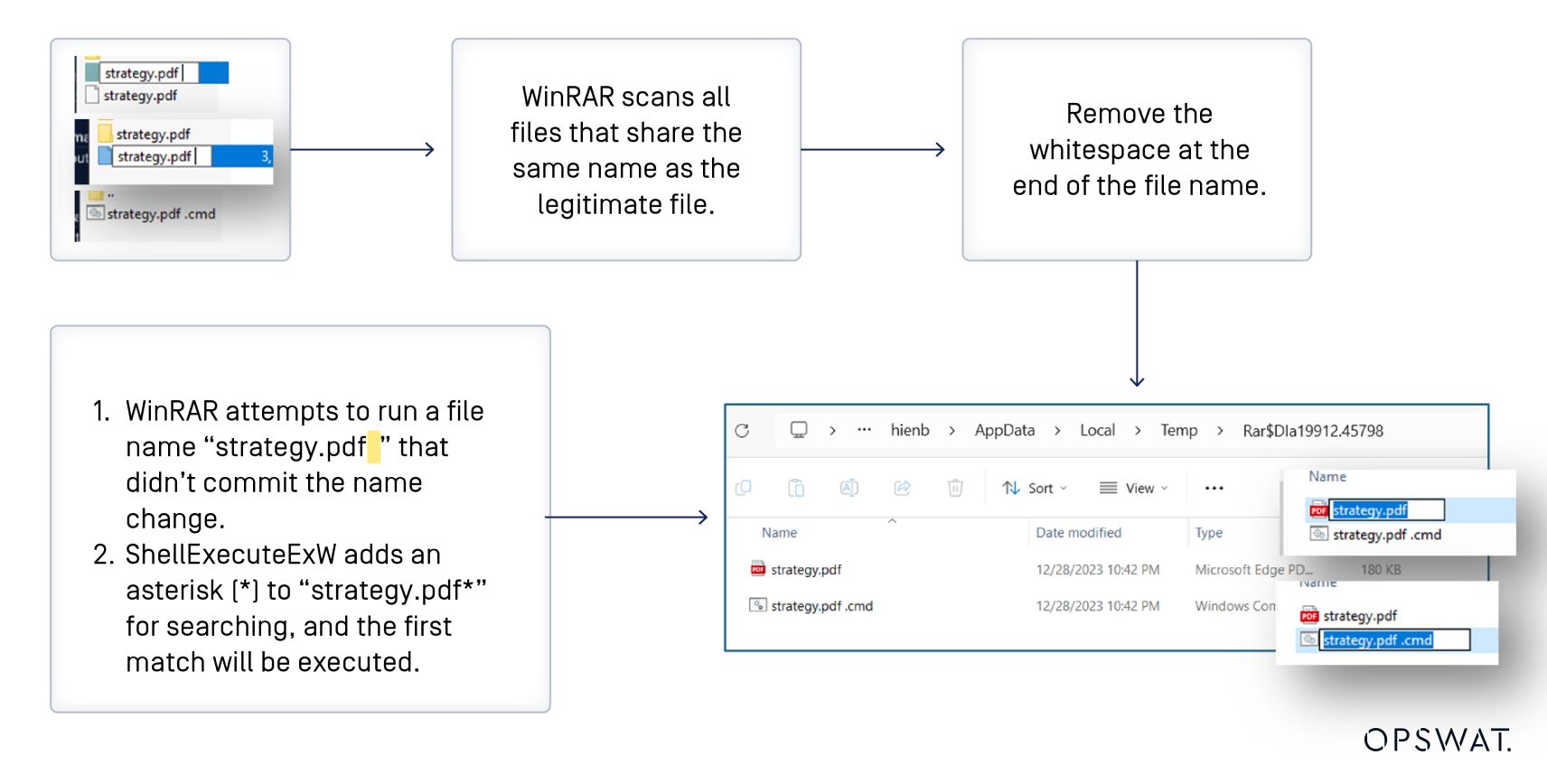

Để khai thác CVE-2023-38831, kẻ tấn công sẽ tạo một tệp zip độc hại chứa các tệp có hại trong một thư mục có tên bắt chước tên của một tệp vô hại.

Cả tệp vô hại và thư mục đều có khoảng trắng là ký tự cuối cùng. Tệp độc hại sẽ được đặt trong thư mục có tên gần giống với tệp vô hại.

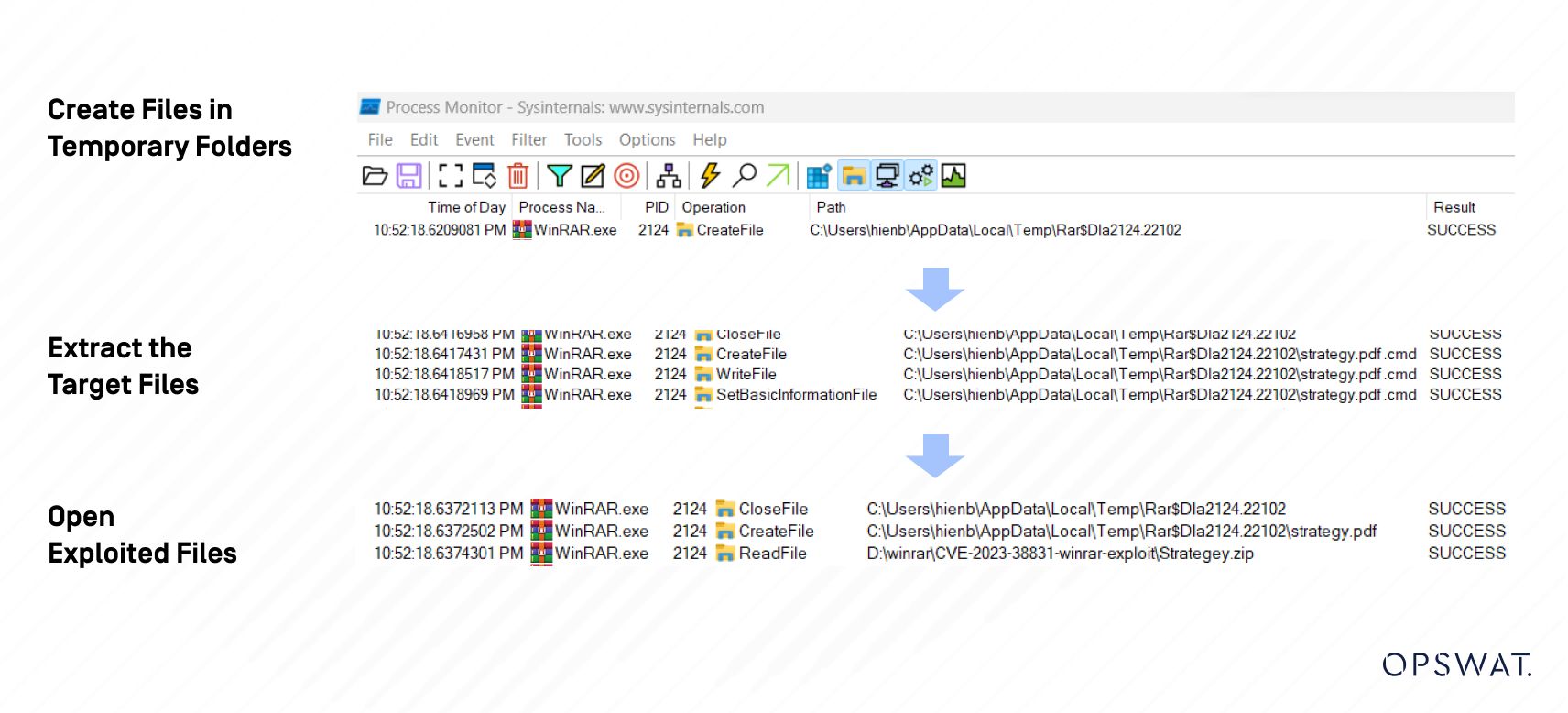

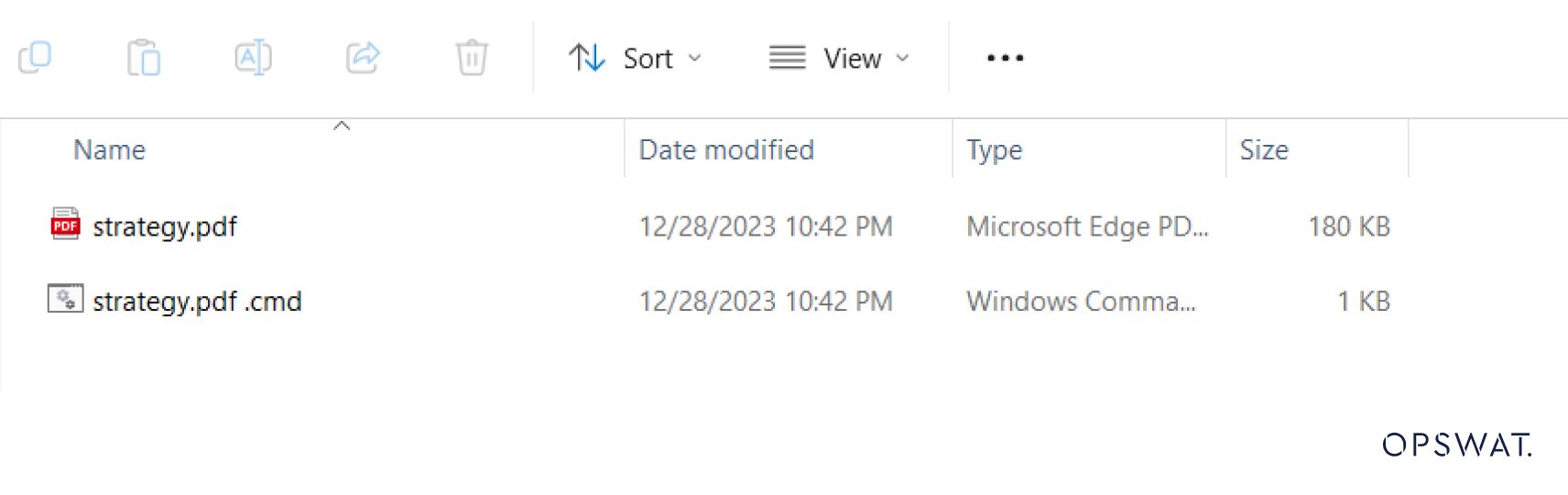

Khi người dùng cố gắng mở tệp lành tính “strategy.pdf ” khi sử dụng WinRAR, WinRAR sẽ tiến hành giải nén tất cả các tệp có cùng tên với tệp đích, lưu chúng vào một thư mục tạm thời trong đường dẫn %TEMP%.

Nếu một thư mục có cùng tên với tệp đã chọn, việc giải nén tệp đó sẽ dẫn đến cả tệp đã chọn và các tệp trong thư mục đó được giải nén vào thư mục tạm thời.

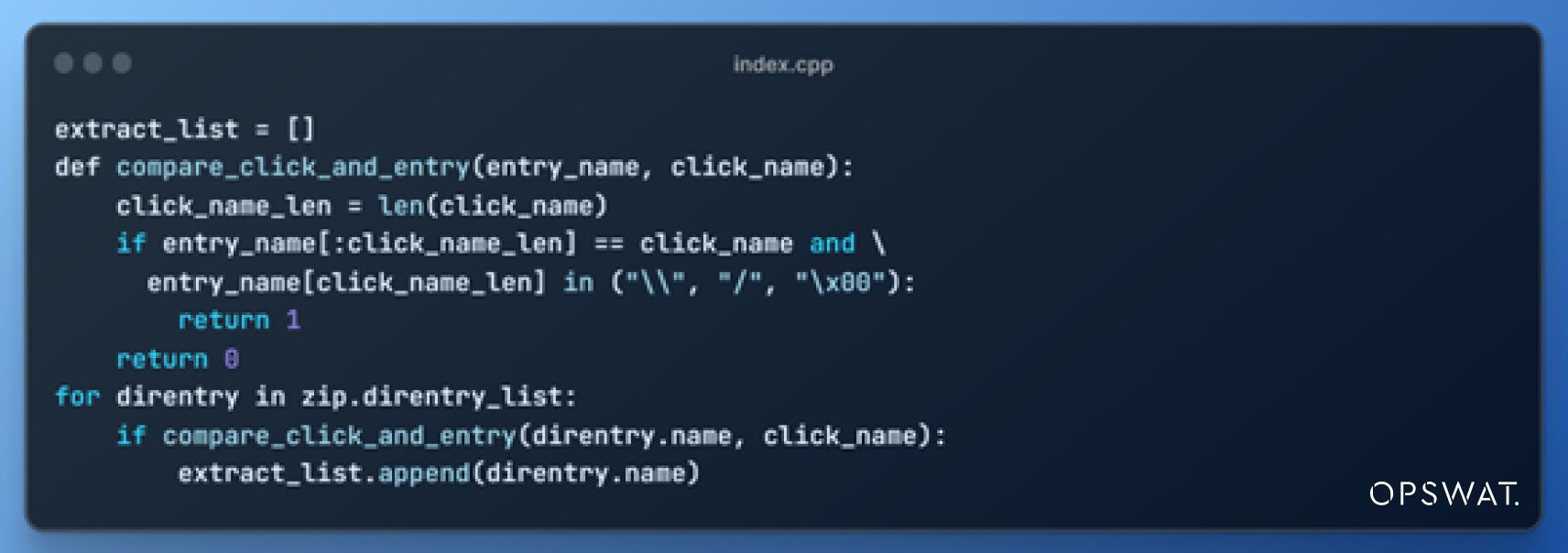

Mã giả sau đây minh họa logic giải nén của WinRAR và xác định xem mục lưu trữ có nên được giải nén hay không.

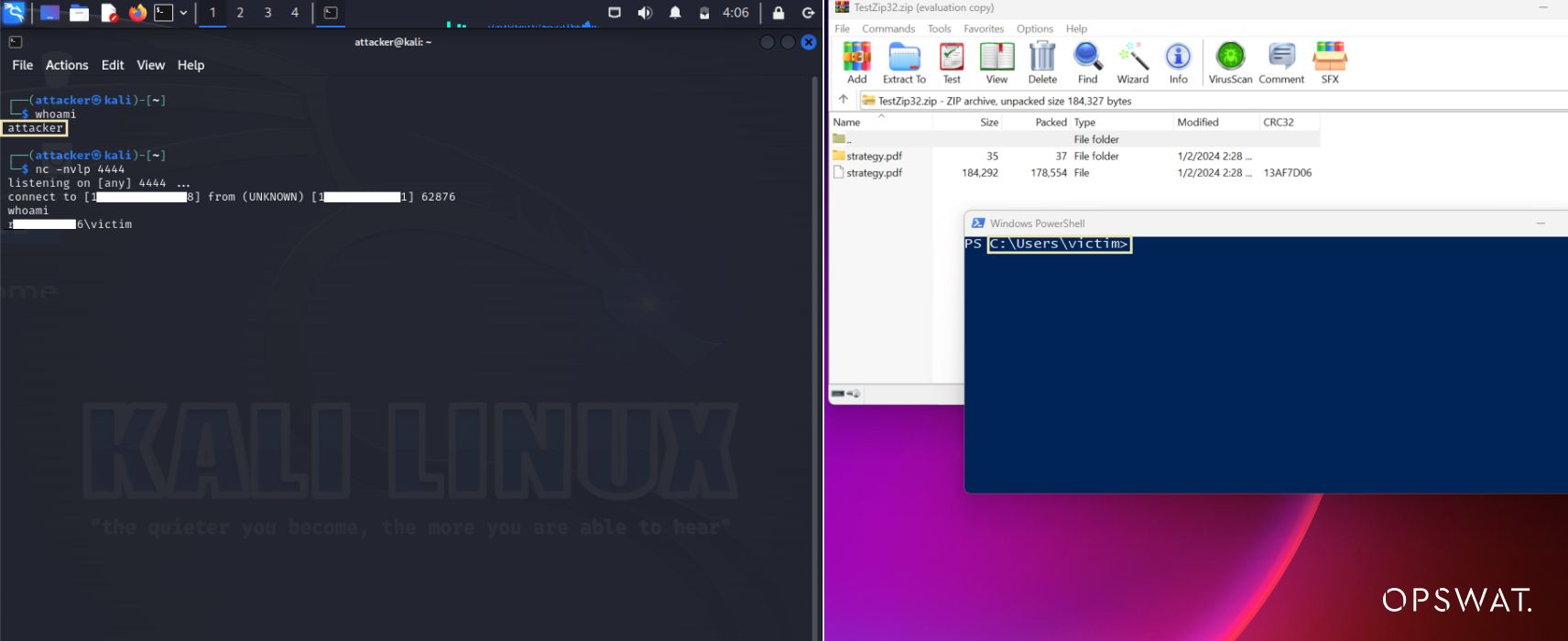

Trong quá trình ghi nội dung tệp, WinRAR điều chỉnh đường dẫn tệp bằng cách loại bỏ mọi khoảng trắng được thêm vào thông qua một quy trình được gọi là chuẩn hóa đường dẫn.

Sau khi giải nén, WinRAR kích hoạt thực thi tệp thông qua ShellExecuteExW. Tuy nhiên, hàm này sử dụng đường dẫn không chuẩn hóa làm đầu vào. Ký tự khoảng trắng cuối cùng bị hiểu sai thành dấu hoa thị, dẫn đến thực thi “strategy.pdf Tệp ”.cmd thay vì tệp đã chọn ban đầu.

Mô phỏng và phát hiện với OPSWAT MetaDefender

Bằng chứng khái niệm (POC) cho CVE-2023-38831 đã có từ lâu và các tác nhân đe dọa đang tích cực khai thác nó trong các chiến dịch hiện tại. Để mô phỏng lỗ hổng bảo mật CVE-2023-38831, các Nghiên cứu sinh sau đại học OSPWAT đã sử dụng Nền tảng MetaDefender cung cấp thông tin chi tiết thực tế về phát hiện mối đe dọa.

Cơ chế khai thác

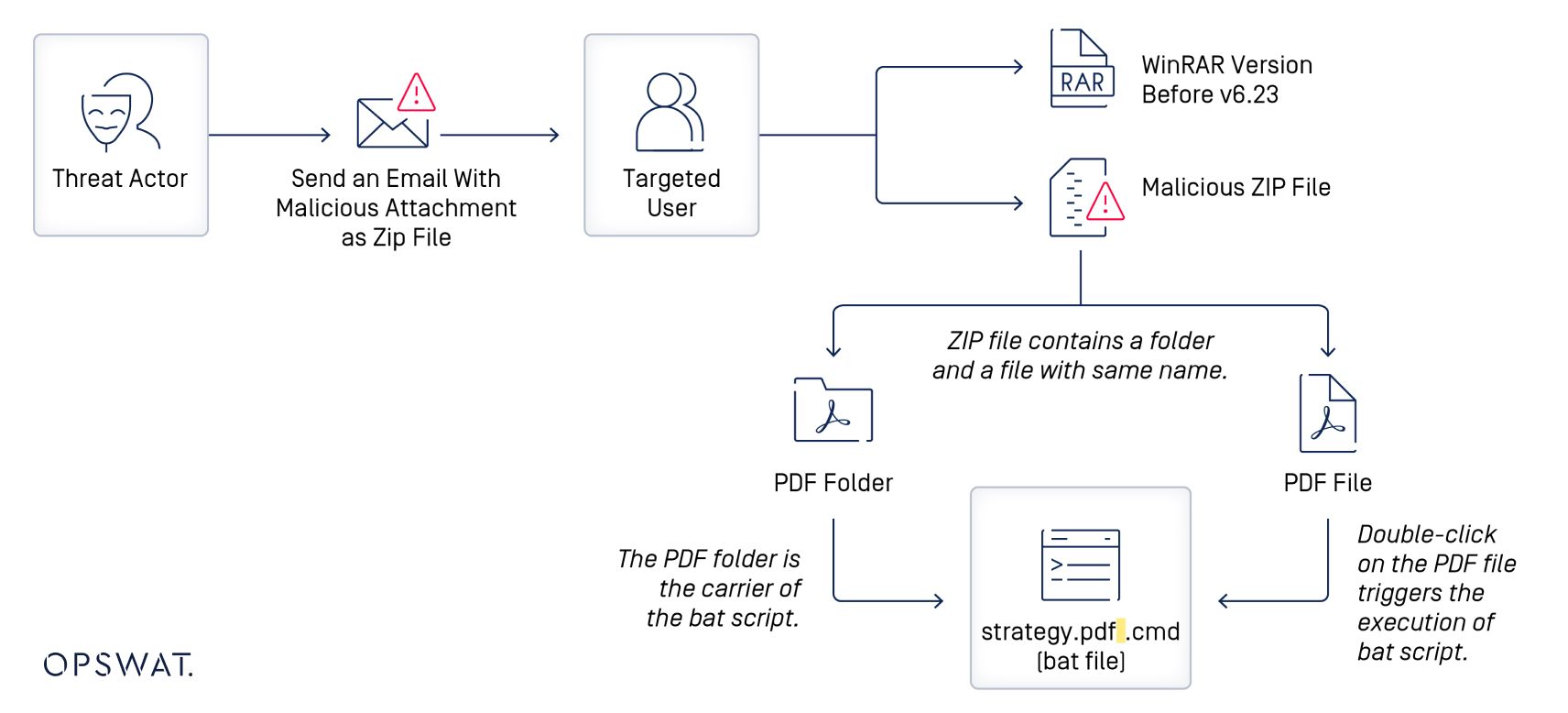

Người dùng hàng ngày phải đối mặt với rủi ro đáng kể từ các mối đe dọa mạng, đặc biệt là khi các kênh chia sẻ thông tin tiếp tục mở rộng. Những kẻ xấu thường lợi dụng lỗ hổng bảo mật này bằng cách ngụy trang các thành phần có hại trong các tệp có thể tải xuống, như ZIP, có chứa các liên kết độc hại được nhúng. Một chiến thuật phổ biến khác liên quan đến lừa đảo qua email, trong đó người dùng nhận được các tệp đính kèm có hại được gửi đến địa chỉ email của họ.

Dòng chảy khai thác

Khi người dùng nhấp đúp để mở tệp, nó sẽ kích hoạt mã độc, dẫn đến việc tạo ra một lớp vỏ ngược kết nối trở lại với tác nhân đe dọa. Khi kết nối được thiết lập thành công, kẻ tấn công sau đó có thể khai thác các lệnh thực thi để xâm phạm hoàn toàn thiết bị của nạn nhân.

Quy trình mô phỏng lỗ hổng bảo mật

Khắc phục lỗ hổng bảo mật

Có một số chiến lược chính để khắc phục lỗ hổng bảo mật này.

- Nâng cấp WinRAR lên phiên bản 6.23 trở lên, phiên bản này sẽ làm sạch tên tệp ZIP trước khi giải nén để ngăn chặn các cuộc tấn công.

- Cấu hình bộ lọc tên tệp ZIP thông qua Chính sách nhóm hoặc cài đặt sổ đăng ký như một giải pháp tạm thời trước khi nâng cấp.

- Quét các tệp ZIP đã tải xuống từ nguồn không xác định bằng công cụ diệt vi rút trước khi giải nén.

- Tránh giải nén các tệp ZIP nhận được qua các phương tiện không mong muốn như email đáng ngờ.

OPSWAT Phạm vi phủ sóng

WinRAR CVE-2023-38831 có thể được xác định và phát hiện bằng các giải pháp sau:

OPSWAT MetaDefender Core

MetaDefender Core cung cấp giải pháp bảo mật tải tệp toàn diện để bảo vệ chống lại mã độc và vi phạm dữ liệu. OPSWAT được thiết kế MetaDefender để bảo vệ thế giới cơ sở hạ tầng trọng yếu từ các mối đe dọa dựa trên tệp tinh vi nhất: mã độc ẩn núp tiên tiến, các cuộc tấn công zero-day và APT (các mối đe dọa dai dẳng tiên tiến).

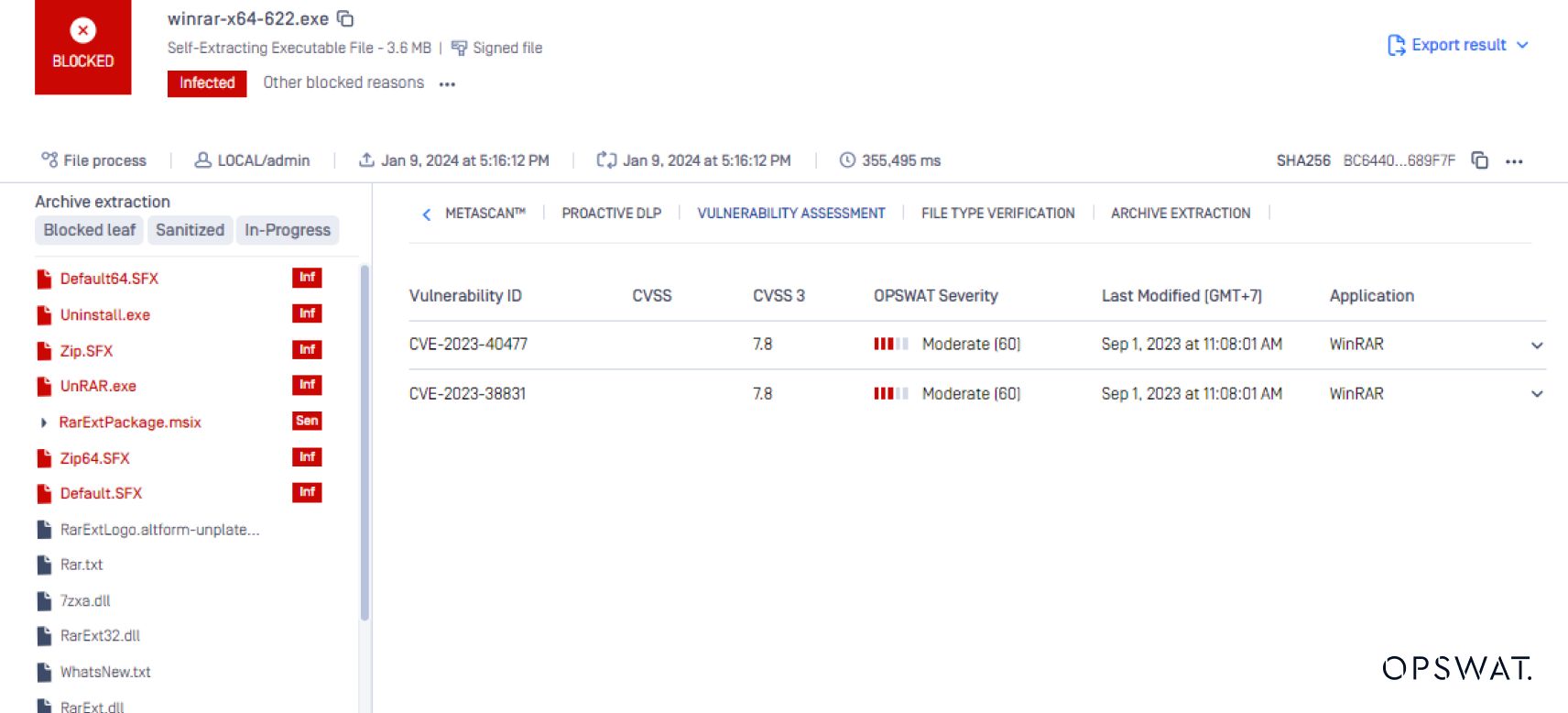

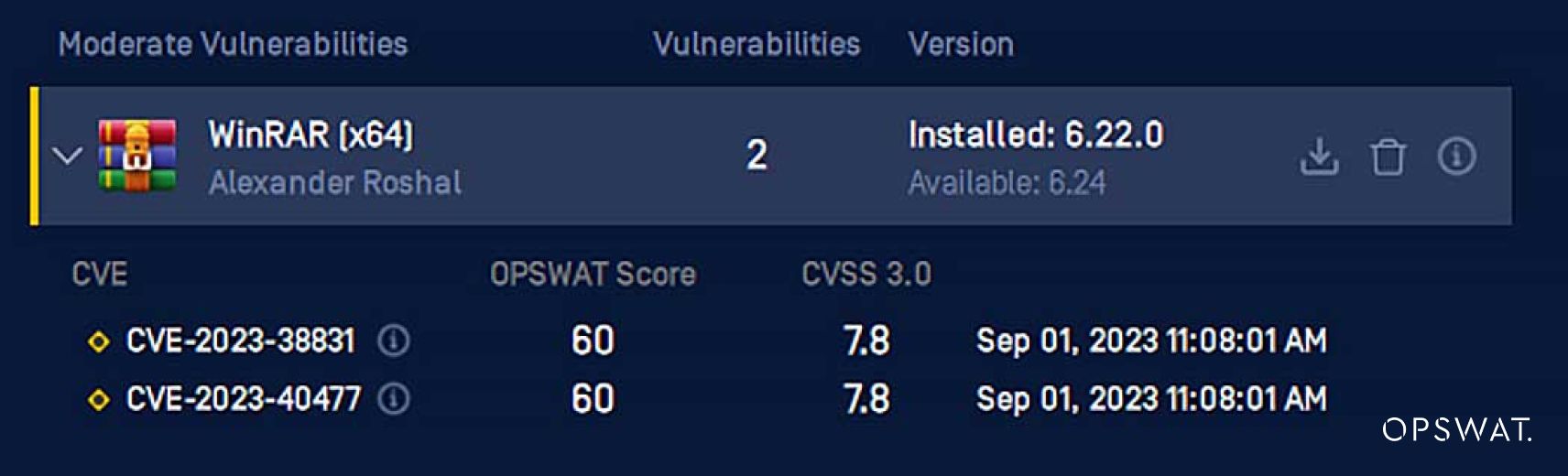

MetaDefender Core quét và phân tích trình cài đặt WinRAR bằng công cụ File-based Vulnerability Assessment để phát hiện các lỗ hổng bảo mật đã biết trước khi thực thi trên các thiết bị đầu cuối. Để chống lại các cuộc tấn công tệp giả mạo như CVE-2023-38831, việc xử lý các tệp ZIP thông qua File Type Verification được khuyến nghị mạnh mẽ. Công nghệ này xác minh các loại tệp dựa trên nội dung, không phải các phần mở rộng không đáng tin cậy. MetaDefender Core cũng tận dụng Multiscanning , quét các tệp ZIP bằng hơn 30 công cụ chống mã độc bằng cách sử dụng chữ ký, phương pháp tìm kiếm và máy học để chủ động xác định hơn 99% mã độc. Phương pháp tiếp cận nhiều lớp này giúp phát hiện nhanh chóng mã độc liên quan đến CVE.

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint phát hiện các ứng dụng rủi ro và cung cấp các tùy chọn khắc phục để giải quyết các vấn đề bảo mật tiềm ẩn. Đảm bảo an ninh mạnh mẽ cho tổ chức của bạn đòi hỏi phải dành nhiều thời gian để vá lỗi. Việc cảnh giác tìm kiếm các chỉ số tấn công và nhanh chóng xác định các dấu hiệu của nỗ lực khai thác hoặc xâm nhập là rất trọng yếu. OPSWAT MetaDefender Endpoint là một công cụ hữu ích trong bộ công cụ của bạn, giúp vá và cập nhật các lỗ hổng bảo mật bảo mật như WinRAR lên phiên bản mới nhất.

Kết luận:

lỗ hổng bảo mật CVE-2023-38831 cần được chú ý ngay lập tức do WinRAR được sử dụng rộng rãi và dễ khai thác. Phát hiện sớm là rất trọng yếu và OPSWAT MetaDefender cung cấp khả năng phát hiện và giảm thiểu mối đe dọa tiên tiến. Là chuyên gia an ninh mạng, việc cập nhật, triển khai các biện pháp bảo mật mạnh mẽ và thúc đẩy văn hóa nhận thức về an ninh mạng là tối trọng yếu.

Để biết thêm các dự án mô phỏng CVE từ OPSWAT Chương trình học bổng sau đại học, hãy đăng ký và khám phá những bài viết mới nhất trên blog của chúng tôi.