Tần suất và mức độ tinh vi ngày càng tăng của các cuộc tấn công mạng vào ICS ( Industrial Hệ thống điều khiển) và mạng OT (Công nghệ vận hành) gây ra mối quan ngại đáng kể cho các ngành công nghiệp trên toàn thế giới. Các cuộc tấn công này đã chứng minh các lỗ hổng bảo mật vốn có trong cơ sở hạ tầng trọng yếu , dẫn đến gián đoạn hoạt động nghiêm trọng và tổn thất tài chính. Bài viết này nêu bật một số sự cố mạng ICS/OT nổi bật nhất, xem xét các vectơ tấn công của chúng và khám phá mối tương quan có thể cung cấp thông tin cho các hoạt động an ninh mạng tốt hơn.

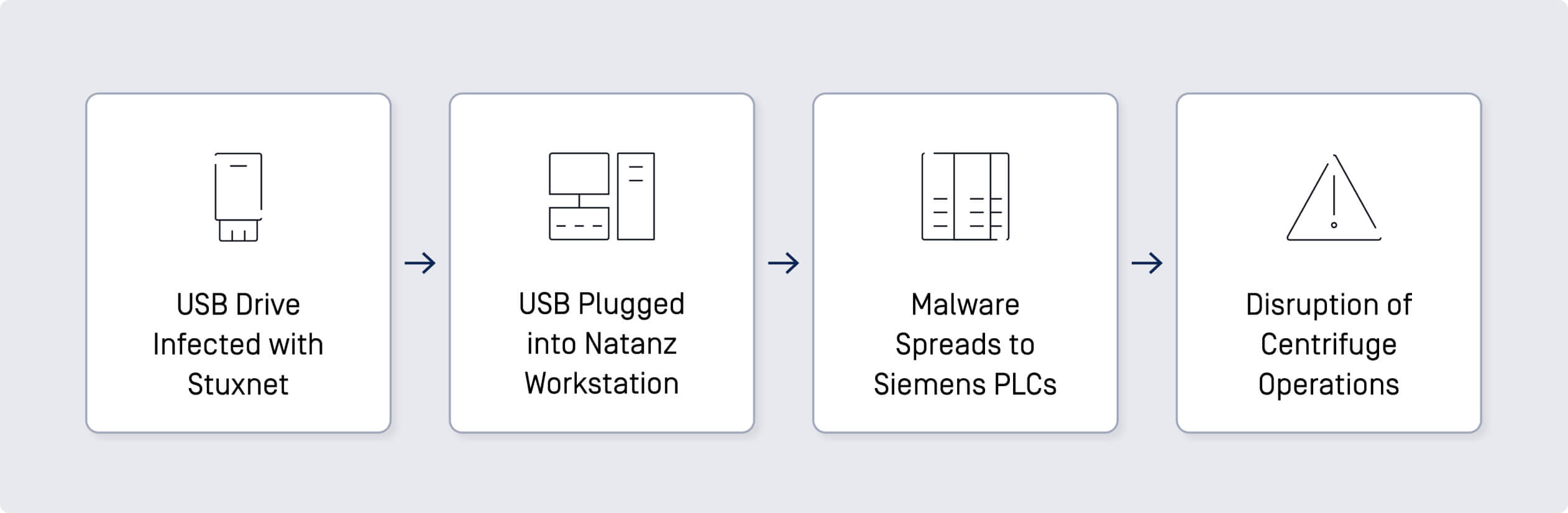

Tấn công Stuxnet

Được phát hiện vào năm 2010, Stuxnet là một trong những cuộc tấn công mạng nổi tiếng và tinh vi nhất nhắm vào ICS. Nó đặc biệt nhắm mục tiêu vào cơ sở hạt nhân Natanz của Iran, sử dụng các lỗ hổng bảo mật zero-day và lây lan qua các bệnh nhiễm bệnh USB Ổ đĩa.

- Độc hại USB Thiết bị: mã độc đã được đưa vào cơ sở thông qua bị nhiễm USB Ổ đĩa. Khi vào bên trong, nó lan sang phần mềm Siemens Step7, được sử dụng để lập trình các hệ thống điều khiển công nghiệp.

- Tuyên truyền: Stuxnet khai thác nhiều lỗ hổng bảo mật zero-day và sử dụng rootkit để che giấu sự hiện diện của nó trên các hệ thống bị nhiễm. Nó nhắm mục tiêu vào PLC của Siemens (Bộ điều khiển logic lập trình) để thay đổi tốc độ của máy ly tâm, khiến chúng bị trục trặc và xuống cấp vật lý.

Cuộc tấn công đã dẫn đến sự gián đoạn đáng kể khả năng làm giàu hạt nhân của Iran, trì hoãn chương trình của họ bằng cách làm hỏng khoảng 1.000 máy ly tâm. Sự cố này làm nổi bật những rủi ro liên quan đến phương tiện vật lý trong môi trường an toàn.

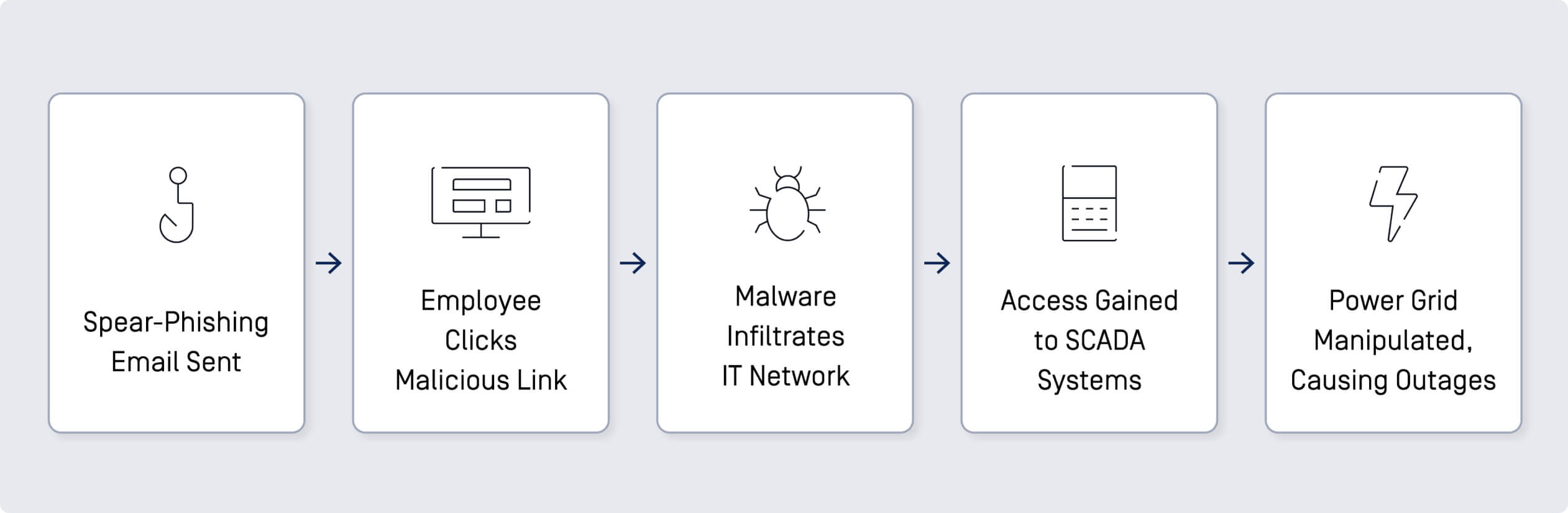

Tấn công lưới điện Ukraine

Các cuộc tấn công lưới điện Ukraine vào tháng 12/2015 và tháng 12/2016 là những ví dụ đáng chú ý về các cuộc tấn công mạng-vật lý. Những sự cố này liên quan đến các nhóm mối đe dọa dai dẳng tiên tiến (APT) sử dụng các phương pháp tinh vi để làm gián đoạn nguồn cung cấp điện.

- Email lừa đảo: Những kẻ tấn công đã gửi email lừa đảo cho nhân viên của các doanh nghiệp điện lực Ukraine. Những email này chứa các tệp đính kèm độc hại, khi được mở, đã cài đặt mã độc BlackEnergy trên các hệ thống mục tiêu.

- IT Thỏa hiệp mạng: Khi ở bên trong IT mạng, những kẻ tấn công đã sử dụng thông tin bị đánh cắp để truy cập vào hệ thống SCADA (Điều khiển giám sát và thu thập dữ liệu), điều khiển lưới điện.

- Can thiệp thủ công: Những kẻ tấn công vận hành cầu dao bằng tay, gây mất điện trên nhiều khu vực.

Các cuộc tấn công đã gây mất điện, ảnh hưởng đến hàng trăm nghìn người, cho thấy tác động tàn phá của các cuộc tấn công mạng đối với cơ sở hạ tầng trọng yếu.

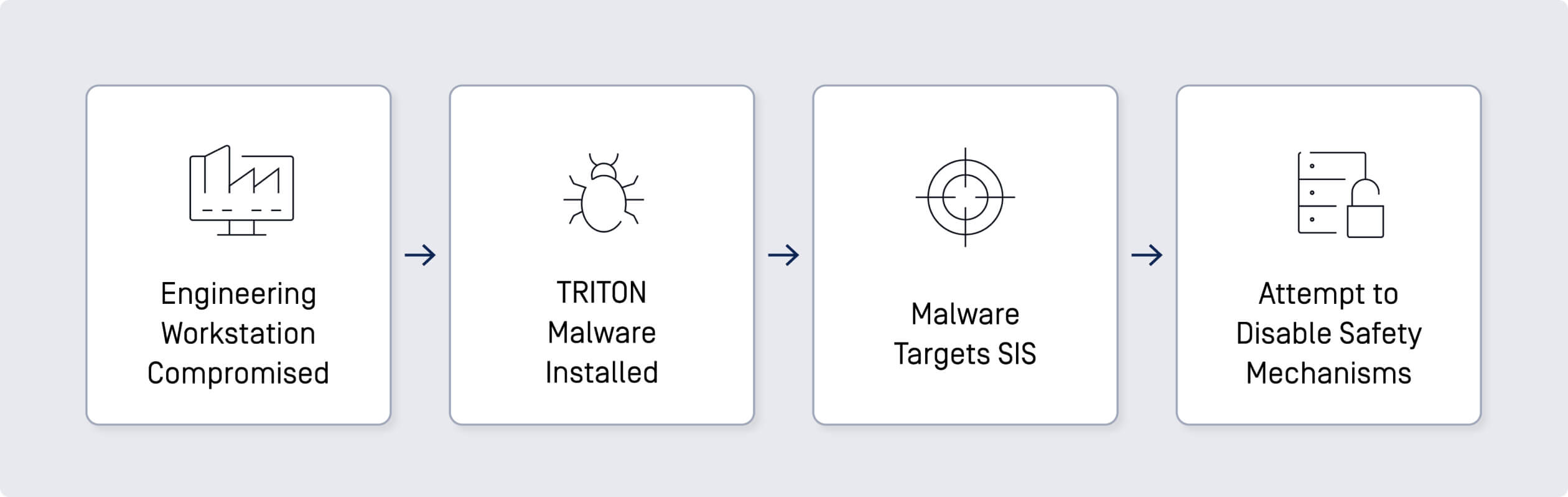

Tấn công TRITON

mã độc TRITON, còn được gọi là TRISIS, đã nhắm mục tiêu vào SIS (hệ thống thiết bị an toàn) của một nhà máy hóa dầu ở Ả Rập Saudi vào năm 2017. mã độc này được thiết kế để thao túng bộ điều khiển SIS, rất trọng yếu đối với hoạt động an toàn của các quy trình công nghiệp.

- Máy trạm kỹ thuật bị xâm phạm: Những kẻ tấn công đã có quyền truy cập vào một máy trạm kỹ thuật được kết nối với SIS bằng VPN.

- Cài đặt mã độc: mã độc đã được cài đặt trên bộ điều khiển Triconex SIS, cố gắng lập trình lại chúng để đóng cửa nhà máy hoặc gây thiệt hại vật lý.

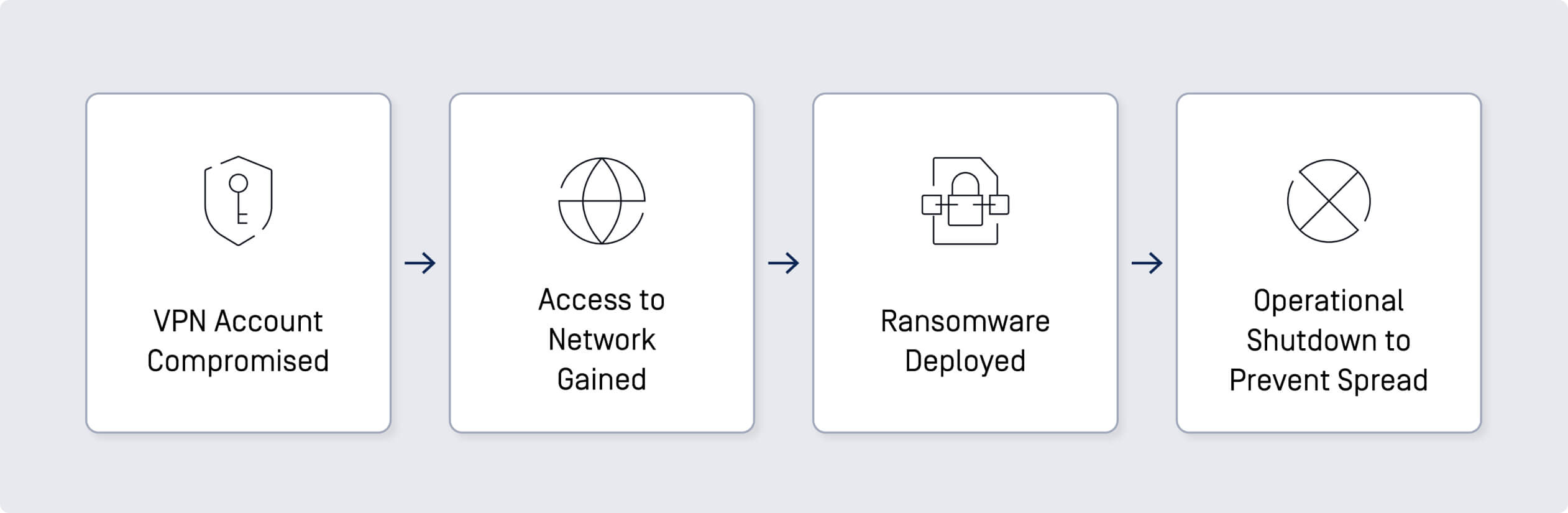

Tấn công ransomware Colonial Pipeline

Vào tháng 5/2021, Colonial Pipeline, một đường ống dẫn nhiên liệu lớn ở Mỹ, đã bị tấn công bởi ransomware được cho là của nhóm ransomware DarkSide. Cuộc tấn công này đã làm gián đoạn nguồn cung cấp nhiên liệu trên khắp miền Đông Hoa Kỳ.

- Tài khoản VPN bị xâm phạm: Những kẻ tấn công đã truy cập mạng thông qua tài khoản VPN bị xâm nhập không còn được sử dụng nhưng vẫn hoạt động.

- Triển khai ransomware: Khi vào bên trong, ransomware mã hóa dữ liệu trên mạng, làm gián đoạn hoạt động của đường ống.

Cuộc tấn công đã dẫn đến việc đóng cửa tạm thời đường ống, gây ra tình trạng thiếu nhiên liệu trên diện rộng và làm nổi bật các lỗ hổng bảo mật trong cơ sở hạ tầng trọng yếu.

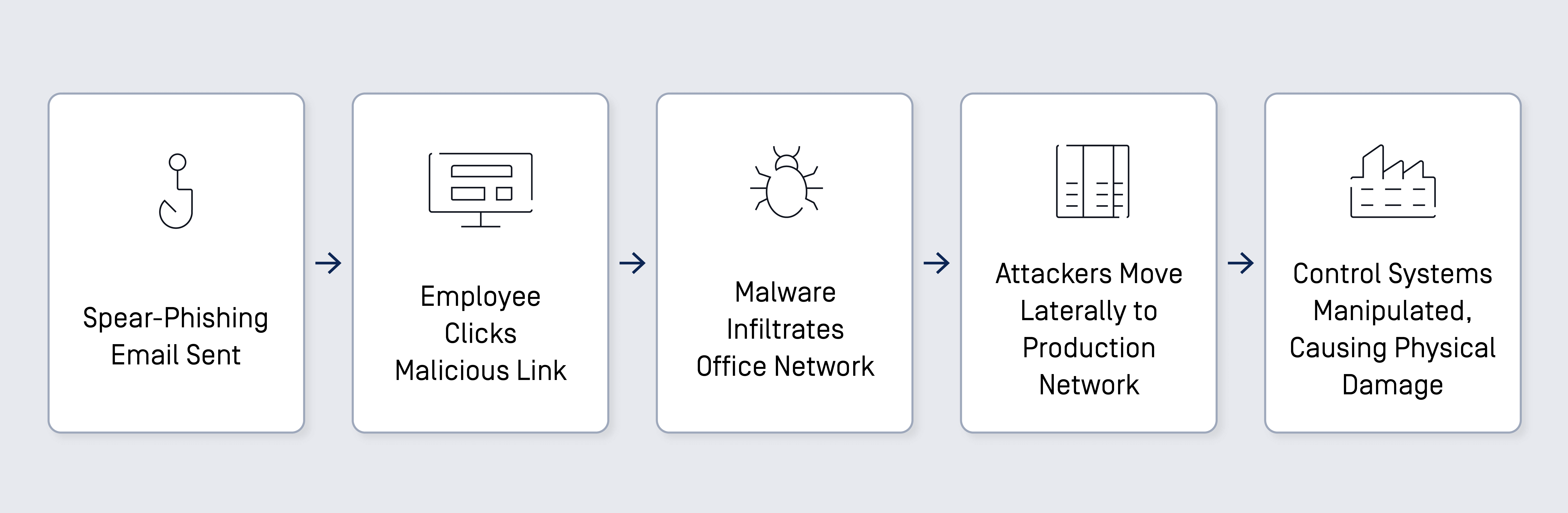

Cuộc tấn công nhà máy thép của Đức

Vào năm 2014, một nhà máy thép của Đức đã trải qua thiệt hại đáng kể do một cuộc tấn công mạng làm gián đoạn hệ thống điều khiển của nó. Những kẻ tấn công đã sử dụng email lừa đảo để truy cập vào mạng văn phòng của nhà máy và sau đó xâm nhập vào mạng lưới sản xuất.

- Email lừa đảo: Những kẻ tấn công đã gửi email lừa đảo cho nhân viên, dẫn đến việc cài đặt mã độc trên mạng văn phòng.

- IT Thỏa hiệp mạng: Những kẻ tấn công đã di chuyển ngang từ mạng văn phòng sang mạng sản xuất.

- Thao tác hệ thống điều khiển: Khi vào bên trong mạng lưới sản xuất, những kẻ tấn công đã có quyền truy cập vào các hệ thống điều khiển, gây ra thiệt hại lớn cho lò cao.

Cuộc tấn công đã gây ra thiệt hại vật chất đáng kể cho nhà máy thép, làm nổi bật tiềm năng tàn phá của các cuộc tấn công mạng vào các hệ thống điều khiển công nghiệp và nhu cầu trọng yếu đối với các biện pháp an ninh mạng mạnh mẽ.

Tổng quan về Attack Vector:

Những điểm chính và ý nghĩa đối với Industrial An ninh mạng

Các vectơ tấn công phổ biến trong các sự cố đáng chú ý này thường liên quan đến lỗi của con người, chẳng hạn như rơi vào email lừa đảo hoặc để các công cụ truy cập từ xa không an toàn. Phương tiện vật lý, như bị nhiễm bệnh USB ổ đĩa và tài khoản VPN bị xâm phạm, cũng đóng vai trò trọng yếu trong các vi phạm này. Những điểm nhấn mạnh tầm trọng yếu trọng yếu của việc triển khai một nền tảng an ninh mạng toàn diện để bảo vệ chống lại một loạt các mối đe dọa. Hơn nữa, vai trò của các yếu tố con người trong các cuộc tấn công này nhấn mạnh sự cần thiết của giáo dục và đào tạo liên tục để nhân viên nhận ra và ứng phó với các mối đe dọa mạng tiềm ẩn một cách hiệu quả. Bằng cách kết hợp các giải pháp công nghệ tiên tiến với các chương trình phát triển lực lượng lao động mạnh mẽ, các tổ chức có thể tăng cường khả năng phục hồi của họ trước bối cảnh phát triển của các mối đe dọa mạng nhắm vào môi trường ICS / OT.

Irfan Shakeel là một nhà lãnh đạo tư tưởng, doanh nhân và nhà đào tạo an ninh mạng. Ông hiện đang làm Phó Chủ tịch Dịch vụ Đào tạo & Chứng nhận tại OPSWAT. Irfan đã cho phép một cộng đồng hơn 150 nghìn sinh viên tham gia vào lĩnh vực an ninh mạng và trước đây đã thành lập một nền tảng đào tạo tiên phong có tên eHacking.