Câu chuyện đằng sau các giải pháp phân tích mã độc hàng đầu của OPSWAT

Nhu cầu về các môi trường giả lập thông minh hơn

Khi các mối đe dọa mạng trở nên tinh vi hơn, các biện pháp bảo mật truyền thống như giải pháp diệt vi-rút ngày càng phải vật lộn để theo kịp. Tác giả mã độc đã thích nghi, sử dụng các kỹ thuật che giấu tiên tiến, các biện pháp chống môi trường giả lập và các chiến thuật mã độc không có tệp được thiết kế để tránh bị phát hiện. Các hệ thống phân tích mã độc ban đầu dựa vào giao diện lập trình ứng dụng móc hoặc giám sát hạt nhân để nắm bắt hành vi, nhưng những cách tiếp cận này thường bị mã độc tinh vi phát hiện, cho phép nó che giấu bản chất thực sự của mình.

Với sự gia tăng của ransomware, khai thác zero-day và APT (mối đe dọa dai dẳng nâng cao), các tổ chức cần các giải pháp toàn diện hơn nhiều để phát hiện, phân tích và giảm thiểu các mối đe dọa này trước khi chúng tàn phá môi trường của họ. Đây là nơi mà sandboxing—quy trình chạy các tệp hoặc chương trình đáng ngờ trong môi trường biệt lập để quan sát hành vi của chúng—đóng vai trò trọng yếu trong phân tích mã độc tự động.

Nhưng khi các mối đe dọa phát triển, các công nghệ môi trường giả lập cũng phát triển theo. Từ đơn giản giao diện lập trình ứng dụng Kết hợp với ảo hóa, phân tích lai và bây giờ là mô phỏng, sandbox đã phát triển thành công cụ thiết yếu để phát hiện mã độc hiện đại. Hãy cùng khám phá những cột mốc trọng yếu trong quá trình phát triển công nghệ sandbox và giải thích cách sandbox hiện đại giải quyết các mối đe dọa ngày càng khó lường hiện nay.

Cái gì là một Sandbox ?

Sandbox là một môi trường an toàn, biệt lập được sử dụng để kiểm tra các tệp đáng ngờ thông qua phân tích động (quan sát hành vi của các chương trình theo thời gian thực bằng cách chạy hoặc mô phỏng chúng) để xác định các mối đe dọa tiềm ẩn. Điều này cho phép các chuyên gia bảo mật phát hiện bất kỳ hành động có hại nào mà tệp có thể thực hiện, chẳng hạn như truy cập dữ liệu trái phép, lây lan sang các phần khác của hệ thống hoặc khai thác lỗ hổng.

Bằng cách mô phỏng nhiều tình huống thực tế khác nhau trong môi trường giả lập—chẳng hạn như giao tiếp mạng thông thường hoặc tương tác của người dùng—các nhóm bảo mật có thể hiểu rõ hơn về cách mã độc có thể hoạt động trong môi trường thực tế. Sự cô lập này đảm bảo rằng ngay cả khi mã độc, nó vẫn được chứa trong môi trường môi trường giả lập, giữ cho hệ thống và mạng rộng hơn không bị nhiễm trùng.

Các môi trường giả lập hiện đại sử dụng sự kết hợp của phân tích động và tĩnh (kiểm tra cấu trúc mã mà không thực thi) để xác định mã độc tốt hơn, bao gồm các mối đe dọa mới hoặc chưa từng thấy trước đây. Chúng đặc biệt hiệu quả để xác định mã độc đa hình thay đổi diện mạo để tránh bị phát hiện hoặc đối với các mối đe dọa sử dụng chiến thuật thực thi chậm. Các môi trường giả lập thường được tích hợp vào các giải pháp an ninh mạng tiên tiến, chẳng hạn như tường lửa thế hệ tiếp theo, cổng email an toàn và nền tảng bảo vệ thiết bị đầu cuối, cung cấp thêm một lớp bảo mật chống lại các mối đe dọa tinh vi.

Sandboxing đã phát triển như thế nào theo thời gian

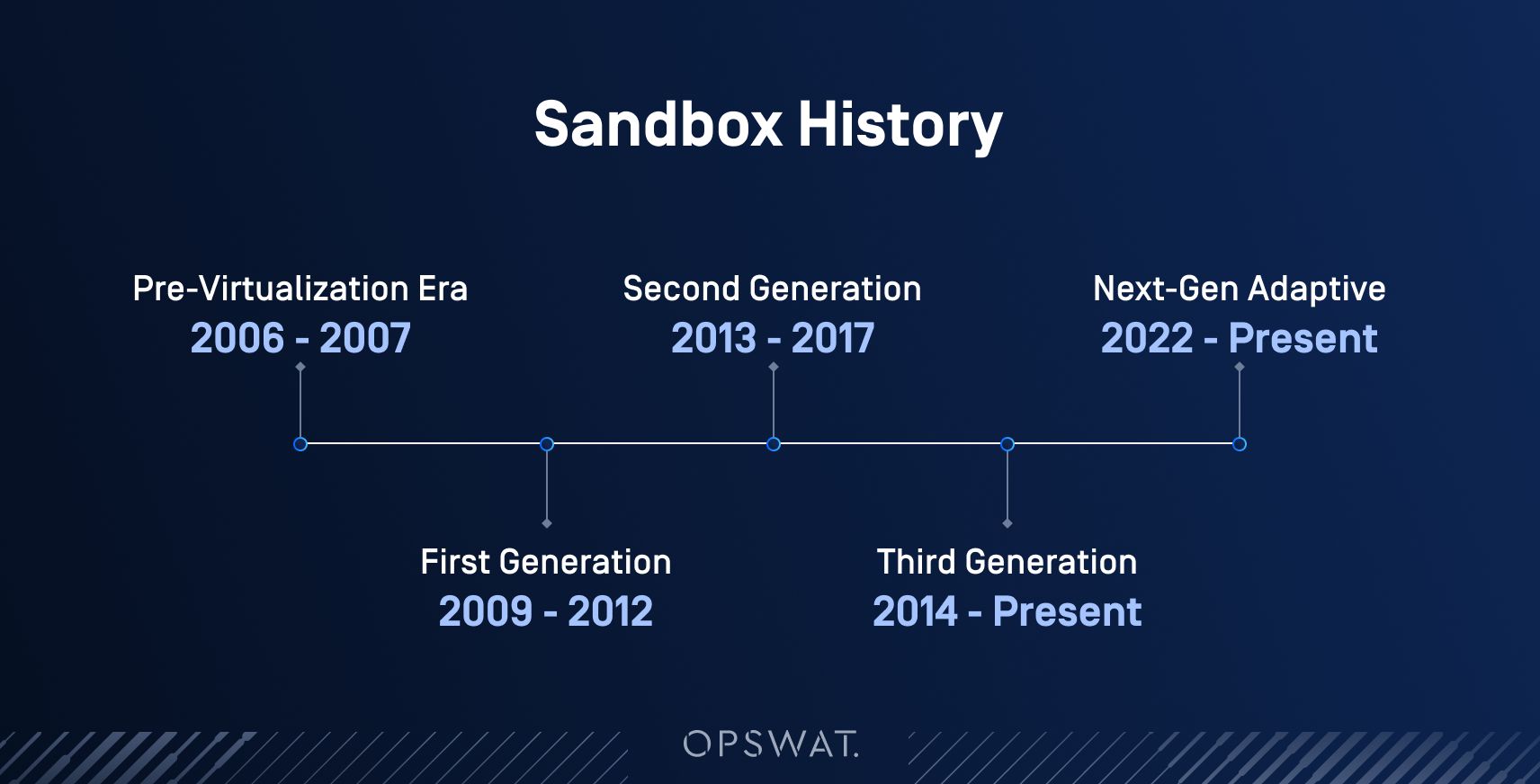

2006: Đầu giao diện lập trình ứng dụng Móc môi trường giả lập

- Công nghệ: Giới thiệu chế độ người dùng giao diện lập trình ứng dụng móc để nắm bắt hành vi mã độc trực tiếp trên hệ thống máy chủ. Tuy nhiên, các môi trường giả lập này thiếu sự cô lập thích hợp, khiến thiết bị đầu cuối dễ bị tấn công.

2007: Học thuật sớm Sandbox Dự án

- Công nghệ: Tương tự như giao diện lập trình ứng dụng - Sandbox móc nối, các dự án này tập trung vào nghiên cứu học thuật nhưng thiếu sự cô lập, khiến chúng dễ bị mã độc vượt qua.

Nhà cung cấp đáng chú ý:

vành đai mặt trời Software , Dự án học thuật

2009: Giới thiệu Sandbox dựa trên ảo hóa

- Công nghệ: Kỷ nguyên này giới thiệu công nghệ ảo hóa toàn bộ hệ thống, cho phép mã độc được thực thi trong các máy ảo bị cô lập. Điều này cung cấp khả năng phân tích an toàn hơn bằng cách chứa hoàn toàn mã độc.

2010: Sandbox dựa trên ảo hóa thương mại

- Công nghệ: Giới thiệu môi trường thực thi nhiều giai đoạn sử dụng công nghệ ảo hóa để phát hiện các mối đe dọa dai dẳng nâng cao (APT), vượt xa các cơ chế phát hiện truyền thống.

Nhà cung cấp đáng chú ý:

Quỹ Cuckoo, FireEye

2012: Sandbox ảo hóa dựa trên thiết bị

- Công nghệ: Tập trung vào các môi trường giả lập dựa trên thiết bị tại chỗ cho môi trường bảo mật cao, cung cấp khả năng cô lập hoàn toàn và phân tích hành vi phong phú, lý tưởng cho các mạng không có kết nối mạng.

2013: Phân tích hỗn hợp

- Công nghệ: Kết hợp phân tích mã tĩnh với thực thi động, tích hợp bộ nhớ đệm để cung cấp thông tin chi tiết sâu hơn về pháp y, đặc biệt là đối với mã độc khó phát hiện.

Nhà cung cấp đáng chú ý:

FireEye, Joe Security, Payload Security (sau này được CrowdStrike mua lại)

2014: Sandbox dựa trên Hypervisor

- Công nghệ: Các môi trường giả lập này phân tích mã độc ở cấp độ trình quản lý siêu giám sát, tránh giao diện lập trình ứng dụng móc nối và cung cấp khả năng hiển thị ở cấp độ hạt nhân trong khi tăng cường khả năng ẩn chống lại các kỹ thuật chống môi trường giả lập.

2017–2022: Đa nền tảng và Cloud - Sandbox gốc

- Công nghệ: Giới thiệu hỗ trợ đa nền tảng (ví dụ: Windows, macOS, Linux) và triển khai trên nền tảng đám mây, tích hợp giao diện lập trình ứng dụng - quy trình làm việc được thúc đẩy để phát hiện mã độc trên quy mô lớn.

Nhà cung cấp đáng chú ý:

VMRay, Joe Bảo mật, CrowdStrike

2022: Thế hệ tiếp theo Adaptive Hộp cát

- Công nghệ: Các môi trường giả lập mới nổi đang phát triển thành các nền tảng phát hiện mối đe dọa toàn diện kết hợp các thông tin chi tiết do AI thúc đẩy, phân tích tĩnh và động và công cụ danh tiếng. Các nền tảng này bao gồm các đường ống điều phối riêng, cung cấp khả năng phát hiện và phản hồi mối đe dọa từ đầu đến cuối.

- Khả năng: Hỗ trợ triển khai đa đám mây, kết hợp thông lượng cao với chức năng SOAR (Điều phối bảo mật, Tự động hóa và Phản hồi) để tự động hóa toàn bộ vòng đời phát hiện.

Nhà cung cấp đáng chú ý:

OPSWAT

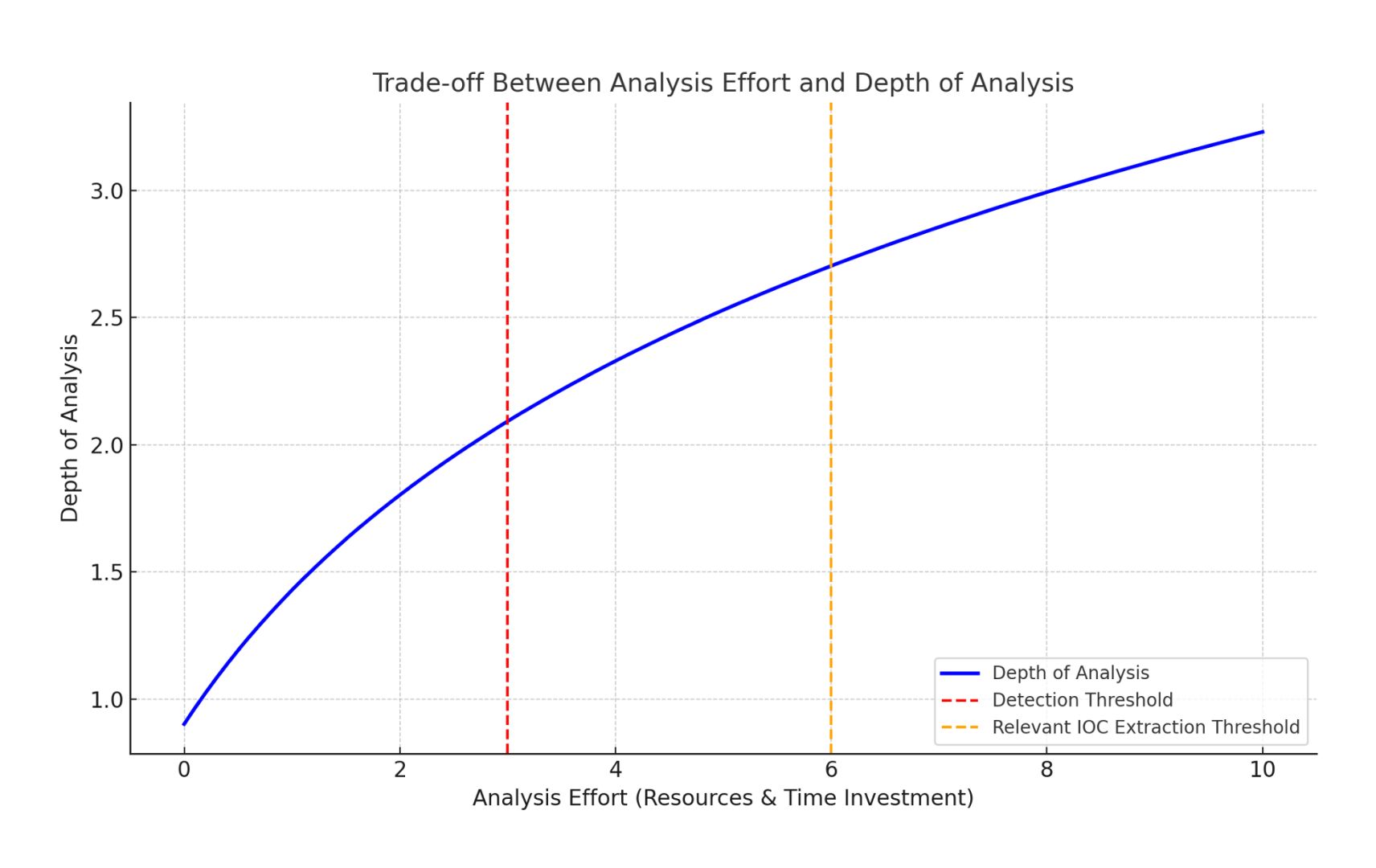

Sự trỗi dậy của Phân tích và Mô phỏng lai

Khi các tác giả mã độc phát triển các kỹ thuật của họ, rõ ràng là phân tích tĩnh không đủ để phát hiện các mối đe dọa hiện đại. Sandbox cần phải thích ứng với các chiến thuật đang phát triển này và việc giới thiệu phân tích kết hợp là một bước tiến đáng kể.

Cả VxStream Sandbox và Joe Sandbox dẫn đầu, kết hợp thực thi động với phân tích bộ nhớ tĩnh. Phương pháp kết hợp này cho phép phân tích sâu hơn về mã độc cố gắng che giấu hành vi thực sự của nó bằng các kỹ thuật như mã hóa hoặc làm tối nghĩa. Bằng cách kiểm tra các bản sao lưu bộ nhớ, các nhóm bảo mật có thể phát hiện ra ý định độc hại mà sẽ không thể thấy rõ trong quá trình thực thi bình thường.

Xu hướng mới nhất trong sandbox là kết hợp mô phỏng, trong đó mã độc được chạy trong môi trường tổng hợp hoàn toàn được thiết kế để phản ánh các hệ thống trong thế giới thực càng sát càng tốt. MetaDefender Adaptive Sandbox của OPSWAT và các nền tảng tiên tiến khác đang sử dụng mô phỏng cùng với phân tích kết hợp để xử lý mã độc không có tệp, các mối đe dọa trú ngụ trong bộ nhớ và mã độc nhắm mục tiêu cụ thể vào các biện pháp phòng thủ thiết bị đầu cuối.

Chúng ta đang ở đâu ngày hôm nay: Tổng quan về các giải pháp Sandboxing hiện đại

| Sandbox Kiểu | Công nghệ | Triển khai | Các tính năng chính | Trường hợp sử dụng lý tưởng |

| Cloud -Nền tảng phát hiện mối đe dọa dựa trên | Phân tích kết hợp, AI và TI | Cloud -tự nhiên | giao diện lập trình ứng dụng -phân tích lai, được thúc đẩy với sự tích hợp vào các nền tảng hiện có | Bảo vệ thiết bị đầu cuối doanh nghiệp, phát hiện quy mô lớn |

| Dựa trên thiết bị Sandbox | Phát hiện APT nhiều giai đoạn | Tại chỗ | Phân tích mã độc nhiều giai đoạn, cô lập hoàn toàn | Môi trường có khoảng cách không khí hoặc an ninh cao |

| Dựa trên Hypervisor Sandbox | Giám sát cấp độ Hypervisor | Cloud /Tại cơ sở | Giám sát ẩn, chống lại sự trốn tránh môi trường giả lập | Phát hiện mã độc ẩn, các mối đe dọa có mục tiêu hoặc nâng cao |

| Sandbox dựa trên công nghệ mô phỏng | Giả lập | Cloud /Tại chỗ/td> | Thông lượng cao, hỗ trợ ngoại tuyến/không gian mạng (ví dụ: công cụ danh tiếng URL) | Phát hiện doanh nghiệp quy mô lớn, cơ sở hạ tầng trọng yếu , bảo mật cao |

Ví dụ về trường hợp sử dụng

| Trường hợp sử dụng | Sự miêu tả |

| cơ sở hạ tầng trọng yếu / Khoảng cách không khí | Phân tích ngoại tuyến cho các môi trường an toàn, biệt lập trong các ngành tiện ích, chăm sóc sức khỏe và quốc phòng. |

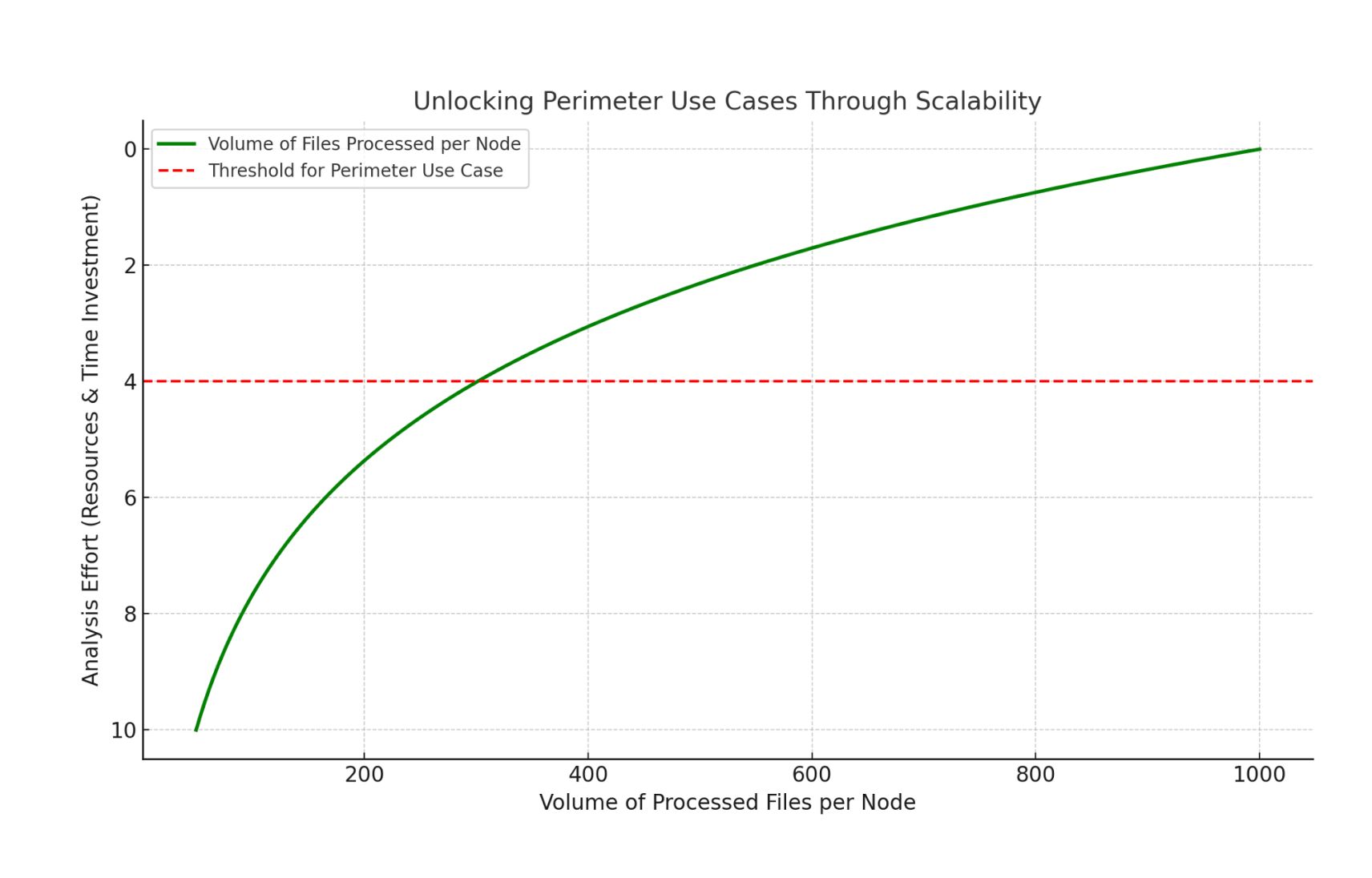

| Phân tích tự động quy mô lớn | Xử lý mã độc khối lượng lớn, có thể mở rộng quy mô với thời gian xử lý nhanh. |

| Advanced Threat Detection & Tấn công có mục tiêu | Xác định các mối đe dọa phức tạp, lâu dài và các cuộc tấn công tùy chỉnh nhắm vào các mục tiêu có giá trị cao. |

| Doanh nghiệp Endpoint Sự bảo vệ | Giám sát liên tục và phát hiện mã độc trên các thiết bị đầu cuối phân tán. |

| Nghiên cứu mã độc pháp y | Kỹ thuật đảo ngược chi tiết và phân tích mã độc chuyên sâu cho nghiên cứu bảo mật. |

| Cloud - Phát hiện mối đe dọa gốc | Tích hợp đám mây liền mạch để phát hiện mối đe dọa tự động trên quy mô lớn. |

Những điểm chính

Đối với các tổ chức muốn triển khai phân tích mã độc toàn diện, việc lựa chọn môi trường giả lập sẽ phụ thuộc vào nhu cầu cụ thể của họ, cho dù đó là khả năng mở rộng của các giải pháp gốc trên đám mây, tính bảo mật của các công cụ dựa trên thiết bị hay tính ẩn của phát hiện dựa trên trình quản lý ảo. Bất kể thế nào, môi trường giả lập vẫn là một công cụ trọng yếu để phát hiện mã độc ngay lập tức và phân tích pháp y sâu hơn. Cuộc đua để vượt qua mã độc vẫn tiếp tục và môi trường giả lập đang dẫn đầu.

Sandboxing đã phát triển để chống lại mã độc ngày càng khó kiểm soát

Sandbox ban đầu dựa trên cơ bản giao diện lập trình ứng dụng hooking và giám sát kernel, tỏ ra không hiệu quả trước mã độc tinh vi. Các môi trường giả lập hiện đại kết hợp phân tích và mô phỏng lai để phát hiện ngay cả các mối đe dọa được che giấu kỹ lưỡng.

Adaptive và môi trường giả lập lai là cần thiết để phát hiện mối đe dọa nâng cao

Bằng cách kết hợp phân tích tĩnh và động, cùng với mô phỏng và thông tin chi tiết do AI cung cấp, các môi trường giả lập ngày nay có thể phân tích các mối đe dọa phức tạp như phần mềm tống tiền, khai thác lỗ hổng zero-day và các mối đe dọa dai dẳng nâng cao hiệu quả hơn.

Các giải pháp môi trường giả lập thay đổi tùy theo nhu cầu triển khai

Từ các môi trường giả lập dựa trên thiết bị tại chỗ cho môi trường có khoảng cách không khí đến đám mây gốc, giao diện lập trình ứng dụng - nền tảng phát hiện mối đe dọa quy mô lớn, các tổ chức nên lựa chọn công nghệ môi trường giả lập phù hợp với yêu cầu bảo mật cụ thể của mình.

Tương lai của Sandboxing

Các công nghệ sandbox hiện đại đã phát triển vượt xa các phiên bản ban đầu, kết hợp ảo hóa, phân tích lai và mô phỏng để xử lý các mối đe dọa ngày càng tinh vi. Khi các tác giả mã độc tiếp tục tinh chỉnh các chiến thuật của họ, bước tiếp theo trong quá trình phát triển sandbox có thể sẽ liên quan đến nhiều hệ thống phát hiện và học tập thích ứng được hỗ trợ bởi AI hơn nữa để luôn đi đầu.

Trải nghiệm công nghệ này miễn phí trên trang web cộng đồng: www.filescan.io

Jan Miller là chuyên gia an ninh mạng với hơn một thập kỷ kinh nghiệm trong phân tích mã độc, công nghệ sandbox và phương pháp phát hiện mối đe dọa lai. Ông là người sáng lập Payload Security, doanh nghiệp đứng sau VxStream Sandbox , sau đó được CrowdStrike mua lại và phát triển thành Falcon Sandbox . Công trình sáng tạo của Jan trong phân tích kết hợp đã đặt ra tiêu chuẩn cho phương pháp thử nghiệm hiện đại, kết hợp cả phương pháp tĩnh và động để phát hiện mã độc.

Hiện tại, anh ấy làm việc tại OPSWAT với tư cách là Giám đốc Công nghệ, nơi ông tập trung vào việc thúc đẩy các công nghệ thử nghiệm cho cơ sở hạ tầng trọng yếu và môi trường có tính bảo mật cao.