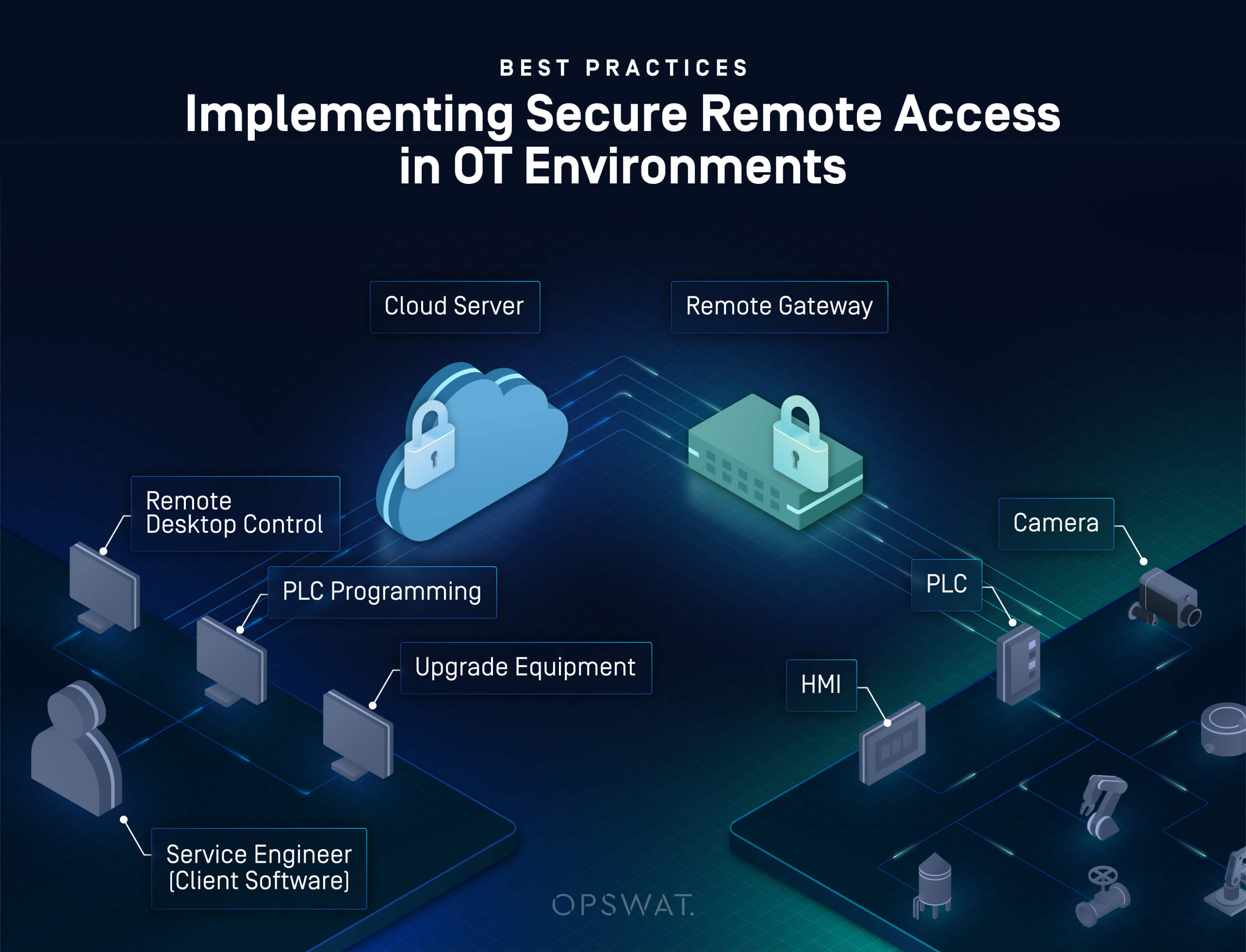

Truy cập từ xa đã trở thành một yêu cầu trọng yếu trong môi trường công nghiệp, cho dù là để hỗ trợ bên thứ ba, bảo trì từ xa hay khắc phục sự cố thời gian thực. Tuy nhiên, việc triển khai truy cập từ xa vào ICS ( Industrial Môi trường Hệ thống điều khiển) hoặc OT (Công nghệ vận hành) đưa ra những thách thức mới về an ninh mạng. Nếu không được quản lý đúng cách, nó có thể làm tăng đáng kể bề mặt tấn công và khiến các hệ thống trọng yếu phải chịu các mối đe dọa mạng.

Trong bối cảnh công nghiệp, các tổ chức thường thuê các nhà cung cấp hoặc nhà thầu bên thứ ba theo các SLA (thỏa thuận cấp độ dịch vụ) nghiêm ngặt, đòi hỏi hỗ trợ kịp thời. Các mô hình hỗ trợ này thường đòi hỏi phải truy cập từ xa vào các tài sản công nghiệp — đôi khi là khẩn cấp. Mặc dù các giải pháp truyền thống như VPN và máy chủ nhảy rất phổ biến, nhưng chúng không phải lúc nào cũng đủ để đáp ứng các yêu cầu bảo mật riêng biệt của mạng OT .

Để giảm thiểu những rủi ro bổ sung do truy cập từ xa gây ra, các tổ chức phải tuân theo các khuyến nghị thiết yếu và biện pháp thực hành tốt nhất sau:

1. Giảm thiểu và tập trung các đường dẫn truy cập từ xa

Thiết lập một đường dẫn truy cập duy nhất, được kiểm soát cho tất cả các kết nối từ xa trong mạng của bạn. Nhiều tuyến truy cập hoặc tùy ý làm tăng nguy cơ cấu hình sai hoặc giám sát, giúp kẻ tấn công dễ dàng khai thác lỗ hổng bảo mật trong hệ thống của bạn hơn. Một đường dẫn duy nhất, tập trung, được định tuyến thông qua giải pháp kiểm soát truy cập, cho phép khả năng hiển thị, giám sát và kiểm soát tổng thể tốt hơn.

2. Thực thi quyền truy cập “Đặc quyền tối thiểu”

Áp dụng và tuân thủ nguyên tắc “Đặc quyền tối thiểu” một cách nghiêm ngặt. Người dùng từ xa chỉ nên có quyền truy cập vào các hệ thống và chức năng được chọn cần thiết cho nhiệm vụ của họ – không có gì hơn. Ví dụ, nếu nhà cung cấp bên thứ ba chỉ cần ĐỌC dữ liệu từ PLC, hãy tránh cấp quyền GHI. Đối với nhà thầu, hãy hạn chế quyền truy cập vào hệ thống hoặc tài sản của riêng họ và xác định các biện pháp kiểm soát chi tiết xung quanh các cửa sổ truy cập theo thời gian, các hoạt động được phép và phạm vi thiết bị.

3. Sử dụng DMZ hoặc Proxy để cô lập các hệ thống trọng yếu

Ngăn chặn người dùng từ xa truy cập trực tiếp vào các tài sản OT trọng yếu. Mọi truy cập từ xa phải được môi giới thông qua DMZ (Khu phi quân sự), proxy truy cập an toàn hoặc cổng đơn hướng, đảm bảo không có kết nối đến nào tiếp cận trực tiếp các thiết bị nhạy cảm. Các trung gian này cho phép kiểm tra, ghi nhật ký và thực thi chính sách bổ sung.

4. Xác minh Điểm cuối từ xa trước khi Cấp quyền truy cập

Trước khi cho phép bất kỳ thiết bị nào kết nối với mạng OT của bạn, hãy thực thi xác thực trạng thái thiết bị đầu cuối để đảm bảo thiết bị đáp ứng các yêu cầu bảo mật tối thiểu:

- Có cài đặt và kích hoạt phần mềm diệt vi rút hoặc phần mềm chống mã độc không?

- Gần đây có tiến hành quét mã độc không?

- Có lỗ hổng bảo mật bảo mật nào được biết đến ở thiết bị đầu cuối không?

- Thiết bị có được mã hóa không?

- Hệ điều hành và phần mềm có được vá đầy đủ không?

Việc xác thực này ngăn chặn các thiết bị đầu cuối bị xâm phạm hoặc không tuân thủ trở thành cửa ngõ vào môi trường công nghiệp.

5. Bật Kiểm soát phiên thời gian thực

Người vận hành tại khu công nghiệp phải giữ quyền kiểm soát để giám sát, tạm dừng hoặc chấm dứt các phiên từ xa bất cứ lúc nào họ thấy cần thiết. Quyền kiểm soát này rất trọng yếu để ứng phó với hoạt động trái phép, trục trặc hệ thống hoặc các sự cố bảo mật tiềm ẩn.

6. Ghi lại tất cả hoạt động và tích hợp với SIEM

Tất cả các nỗ lực truy cập từ xa, sự kiện xác thực và hoạt động trong phiên phải được ghi lại đầy đủ và có thể kiểm tra. Các nhật ký này phải được chuyển tiếp đến hệ thống SIEM (Quản lý thông tin và sự kiện bảo mật) để giám sát, điều tra và phân tích mối đe dọa theo thời gian thực. Khả năng lưu giữ nhật ký và pháp y phù hợp giúp giảm thời gian phản hồi sự cố và cũng hỗ trợ các yêu cầu tuân thủ.

Khi quyền truy cập từ xa trở nên không thể thiếu đối với các hoạt động công nghiệp, việc bảo mật quyền truy cập phải là ưu tiên hàng đầu. Các mô hình truy cập IT truyền thống không thể được áp dụng một cách mù quáng vào môi trường OT mà không có sự điều chỉnh phù hợp. Một phương pháp tiếp cận theo lớp bao gồm xác thực thiết bị đầu cuối, phân đoạn truy cập, kiểm soát phiên và ghi nhật ký tập trung là điều cần thiết để bảo vệ cơ sở hạ tầng trọng yếu khỏi những mối đe dọa hiện đại.

Secure Đường dẫn đến Truy cập từ xa OT

Khám phá cách MetaDefender OT Access cung cấp giải pháp bảo mật cấp doanh nghiệp được thiết kế riêng cho môi trường công nghiệp.