Đi trước các mối đe dọa mới nổi đòi hỏi nhiều hơn là chỉ phản ứng với các lỗ hổng bảo mật mới nhất. Một trong những chiến lược trọng yếu để duy trì bảo mật mạnh mẽ là thiết kế khả năng phát hiện dự đoán xu hướng trong tương lai. Một trong những phần cốt lõi của các dịch vụ FileTAC và MailTAC của InQuest là một kho lưu trữ mạnh mẽ các chữ ký tệp độc hại, thường chứng minh giá trị lâu dài của chúng khi các quy tắc cũ phát hiện các mối đe dọa mới. Tháng này, chúng tôi muốn nhấn mạnh tầm trọng yếu của việc kiểm chứng phát hiện mã độc trong tương lai và vai trò trọng yếu của chủ động Thông tin tình báo về các mối đe dọa.

Kiểm chứng trong tương lai

Kiểm chứng trong tương lai liên quan đến việc thiết kế các phương pháp và hệ thống phát hiện có khả năng phục hồi dự đoán và thích ứng với các mối đe dọa đang phát triển. Cách tiếp cận chủ động này mang lại một số lợi ích:

- Hiệu quả lâu dài: Các quy tắc phát hiện được xây dựng tốt tiếp tục bảo vệ chống lại các biến thể khai thác và mã độc mới, giảm nhu cầu cập nhật liên tục.

- Hiệu quả tài nguyên: Bằng cách duy trì khả năng phát hiện mạnh mẽ, các tổ chức có thể phân bổ nguồn lực hiệu quả hơn bằng cách tập trung vào các mối đe dọa mới mà không cần liên tục xem lại các quy tắc cũ.

- Tư thế bảo mật chủ động: Các biện pháp phát hiện được chứng minh trong tương lai góp phần vào vị thế bảo mật tổng thể mạnh mẽ hơn, cung cấp sự bảo vệ nhất quán chống lại các mối đe dọa khác nhau.

Một hệ thống quy tắc YARA được thiết kế tốt là một ví dụ tuyệt vời về khái niệm này. Các quy tắc YARA là một công cụ mạnh mẽ để xác định và phân loại mã độc và các loại tệp khác dựa trên kết hợp mẫu. Các quy tắc này có khả năng thích ứng cao và có thể được điều chỉnh để phát hiện các mối đe dọa cụ thể. Một số bộ sưu tập quy tắc YARA cộng đồng công cộng tồn tại vượt trội trong việc này. Nhưng một trong những điểm mạnh thực sự của chữ ký phát hiện chất lượng cao nằm ở khả năng duy trì hiệu quả theo thời gian, ngay cả khi các mối đe dọa mới hoặc các biến thể mới của các mối đe dọa hiện có xuất hiện. Khi một quy tắc YARA cũ hơn phát hiện ra một mối đe dọa an ninh mạng mới, nó sẽ làm nổi bật tầm nhìn xa và hiệu quả của các biện pháp phát hiện được xây dựng tốt.

Đây là một lĩnh vực mà InQuest đã tập trung rất chi tiết, với các ấn phẩm xung quanh những gì chúng tôi gọi là phát hiện chuyên sâu, cũng như tổng quan về cách chúng tôi thực hiện bối cảnh mối đe dọa có cấu trúc dưới dạng phân tích chuỗi mối đe dọa. Sử dụng các phương pháp này, các kỹ sư phát hiện có thể tạo ra một thư viện các biện pháp đối phó phát hiện mạnh mẽ, linh hoạt và cung cấp khả năng ứng dụng chuyển tiếp cho các diễn biến trong bối cảnh mối đe dọa.

Tầm trọng yếu của Thông tin tình báo về các mối đe dọa Nghiên cứu

Mạng mạnh mẽ Thông tin tình báo về các mối đe dọa là nền tảng của việc phát hiện mã độc bằng chứng trong tương lai. Nó liên quan đến việc phân tích các tác nhân đe dọa hiện tại và mới nổi để hiểu hành vi, kỹ thuật và xu hướng của họ. Nó cũng kết hợp những hiểu biết sâu sắc dựa trên kinh nghiệm và bài học từ nghiên cứu mối đe dọa trong quá khứ, giúp cung cấp một dòng thời gian có thể hỗ trợ sự hiểu biết rộng hơn về xu hướng và sự phát triển. Nghiên cứu này rất trọng yếu đối với cả việc tạo ra quy tắc có hiểu biết và phòng thủ chủ động.

Tạo quy tắc được thông báo

Bằng cách hiểu bối cảnh mối đe dọa mới nhất, các chuyên gia an ninh mạng có thể tạo chữ ký dự đoán các vectơ tấn công và biến thể mã độc trong tương lai. Các nhà nghiên cứu của chúng tôi tại InQuest đã xử lý chính xác trường hợp sử dụng này khi phát triển các biện pháp đối phó cho CVE-2023-36884. Một hàm băm mẫu cho điều này là 3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97.

CVE-2023-36884 là một lỗ hổng bảo mật zero-day đã được khai thác bởi một nhóm đe dọa được gọi là RomCom cho các hoạt động tập trung kép trong không gian tội phạm cũng như phục vụ lợi ích chiến lược của Nga bằng cách nhắm mục tiêu vào Ukraine và NATO các cơ quan liên kết cho động cơ gián điệp và truy cập thông tin xác thực. Nhóm RomCom chồng chéo ở nhiều mức độ khác nhau với Storm-0978, Hawker, Tropical Scorpius, UAC-0132, UAC-0168, Void Rabisu và UNC4895.

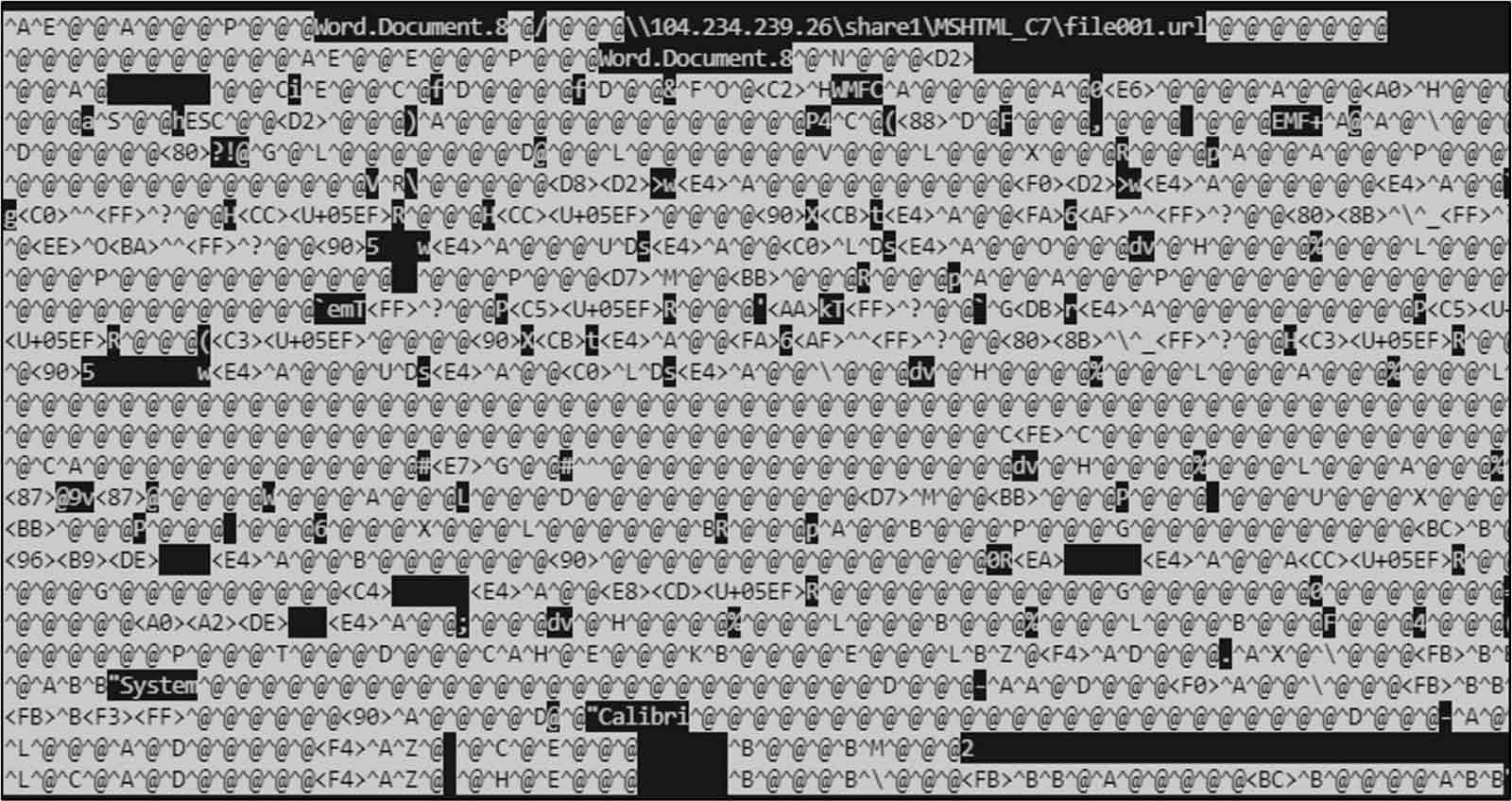

Cách khai thác này hoạt động tương tự theo một số cách với lỗ hổng bảo mật cũ hơn từ năm 2017 (CVE-2017-0199). Trong tài liệu Microsoft Word, một đối tượng OLE nhúng hoặc từ xa có thể được tải âm thầm khi tệp gốc được mở. Khả năng này cho phép các tài liệu Office trở thành nhà cung cấp dịch vụ cho nội dung lồng nhau tùy ý, mà kẻ tấn công tận dụng để tạo ra các khai thác nhiều giai đoạn lẩn tránh. Trong trường hợp cụ thể này, tải trọng mã độc có thể được tìm thấy bên trong tài liệu RTF nhúng có nhãn "afchunk.rtf". Bên trong một đối tượng trong RTF này, khai thác này tận dụng kỹ thuật hiện có cũng được thấy với các khai thác cho CVE-2017-0199 để tải xuống một tải trọng bổ sung từ URL được mã hóa cứng. Vì URL được truy cập dưới dạng chia sẻ SMB, nó lạm dụng sự tin tưởng vốn có mà Windows cung cấp cho các chia sẻ mạng từ xa.

Vì cấu trúc cơ bản của khai thác này tương tự như CVE-2017-0199, nhóm của chúng tôi nhận thấy rằng lỗ hổng bảo mật mới này (CVE-2023-36884) đã kích hoạt một số chữ ký phát hiện cũ hơn của chúng tôi. Sự chồng chéo mà chúng tôi lưu ý xuất hiện trong các khía cạnh cấu trúc về cách khai thác được tạo ra, ngay cả khi các lỗ hổng bảo mật cơ bản không liên quan chính xác.

Chúng ta có thể học được một bài học thú vị từ trường hợp này - một số quy tắc phát hiện, khi được thiết kế đủ rộng, có thể có ích theo thời gian, thậm chí phát hiện ngày 0 mới dựa trên các kỹ thuật cũ hơn.

Phòng thủ chủ động

Liên tục Thông tin tình báo về các mối đe dọa Nghiên cứu cho phép một chiến lược phòng thủ chủ động, xác định và giảm thiểu các mối đe dọa tiềm ẩn trước khi chúng có thể gây hại. Khái niệm này đã được đưa vào hành động bởi InQuest Thông tin tình báo về các mối đe dọa tháng trước khi phát triển chữ ký để phát hiện lỗ hổng bảo mật MHTML trong tệp URL của Microsoft (CVE-2024-38112).

Khi phát triển chữ ký này, các nhà nghiên cứu của chúng tôi đã nhớ lại rằng URL độc hại được sử dụng trong tệp URL của Microsoft không nhất thiết phải là liên kết web chuẩn dựa trên HTTP. Mặc dù không có tài liệu nào chứng minh rằng kẻ tấn công đã sử dụng đường dẫn tệp cục bộ trong khai thác cụ thể này, nhưng trực giác của nhà phân tích của chúng tôi cho thấy các biến thể của cuộc tấn công có thể xảy ra. Dựa trên nghiên cứu trước đây của InQuest về các tệp lối tắt internet (tệp URL) được sử dụng trong khai thác bỏ qua tính năng bảo mật, có vẻ như rõ ràng rằng nhiều hệ thống con trong Windows có thể bị ảnh hưởng bởi các lỗi trong việc áp dụng biện pháp bảo vệ cho các tệp được truy cập qua các nguồn phương tiện thay thế như SMB, WebDAV hoặc các giao thức khác khi sử dụng tiền tố URL file://. Điều này có vẻ bắt nguồn từ sự tin tưởng vốn có trong Windows đối với các tệp có nguồn từ những gì thường được coi là vùng đáng tin cậy hơn được sử dụng trong môi trường mạng nội bộ. Trên thực tế, các biến thể của chủ đề này đã được xem xét lại một lần nữa gần đây trong phân tích CVE-2024-38213 của ZDI, làm rõ rằng các biện pháp đối phó với các loại lỗ hổng bảo mật này cần xem xét một tập hợp đầu vào rộng hơn so với những gì có thể thấy ngay lập tức. Do đó, chữ ký phát hiện mà chúng tôi tạo ra cho lỗ hổng bảo mật này được thiết kế để dự đoán loại biến thể này trong tương lai.

Suy nghĩ kết luận

Cả hai trường hợp này đều làm nổi bật một chủ đề trung tâm: Thông tin tình báo về các mối đe dọa là nền tảng của khả năng phát hiện bằng chứng mạnh mẽ trong tương lai. Các quy tắc phát hiện thủ công minh họa cho khả năng này, thường phát hiện các mối đe dọa mới với các chữ ký cũ hơn, được cân nhắc kỹ lưỡng. Các chữ ký phát hiện được tạo ra với khả năng phát hiện chuyên sâu và phân tích trình tự mối đe dọa mạnh mẽ có xu hướng linh hoạt hơn khi đối mặt với sự phát triển trong bối cảnh mối đe dọa. Hiệu quả này theo thời gian nhấn mạnh tầm trọng yếu của tầm nhìn xa trong việc tạo ra quy tắc và vai trò trọng yếu của Thông tin tình báo về các mối đe dọa nghiên cứu.

Bằng cách tập trung vào các biện pháp chứng minh trong tương lai và đầu tư vào Thông tin tình báo về các mối đe dọa, các tổ chức có thể duy trì vị thế bảo mật linh hoạt hơn khi bối cảnh mối đe dọa tiếp tục phát triển.

InQuest gần đây đã được mua lại bởi OPSWAT. Đọc thông báo tại đây: OPSWAT Có được cuộc điều tra Tăng cường chiến lược tiếp cận thị trường liên bang, phát hiện mạng và khả năng phát hiện mối đe dọa

Tác giả: Darren Spruell, Hunter Headapohl