MetaDefender Sandbox hiện cung cấp phân tích mối đe dọa và khả năng hiển thị để bảo vệ ICS trong cơ sở hạ tầng trọng yếu

Tốc độ phát triển của mã độc và kỹ thuật tấn công, cùng với sự gia tăng căng thẳng địa chính trị toàn cầu, đã đã thay đổi cuộc trò chuyện trong cả khu vực công và tư nhân xung quanh cách bảo vệ cơ sở hạ tầng trọng yếu từ khối lượng gián đoạn mạng.

Lịch sử IT và các hệ thống OT / ICS đã hoàn toàn bị cô lập với nhau, nhưng là chuyển đổi kỹ thuật số Tiếp tục, hai thế giới này đang nhanh chóng hợp nhất.

Do đó, tội phạm mạng đang sử dụng mã độc để xâm nhập cụ thể vào mạng OT để giữ con tin cho các hệ thống Các quốc gia dựa vào - biết rằng các mục tiêu không thể đủ khả năng thời gian chết thường thấy khi ransomware tấn công IT phía doanh nghiệp.

Các cuộc tấn công ngày càng tăng vào ICS gây nguy hiểm cho sự an toàn và an ninh của công chúng dựa vào cơ sở hạ tầng trọng yếu đến cung cấp các nhu cầu cơ bản. Chúng ta đã thấy điều đó xảy ra với việc người Iran nhắm mục tiêu vào cơ sở hạ tầng dầu mỏ của Saudi Arabia bằng Triton và SandWorm nhắm mục tiêu vào các tiện ích điện của Ukraine với Black Energy vào năm 2015 và Industroyer vào năm 2016.

Hiểu lỗ hổng bảo mật bảo mật

Để hiểu rõ hơn về cách thức OT mã độc hoạt động, điều trọng yếu là phải hiểu các lỗ hổng bảo mật nằm ở đâu và làm thế nào chúng bị khai thác. Trong hầu hết các trường hợp, nó nằm trong bộ điều khiển Windows được giao tiếp với các hệ thống này và hướng dẫn hướng tới các hệ thống vận hành. Chúng bao gồm:

- Thiết bị: Máy khách Giao diện người máy (HMI), nhà sử học dữ liệu, máy chủ SCADA và máy trạm kỹ thuật (EWS)

- Nền tảng (phần mềm ICS): GE Proficy, Honeywell HMIWeb, v.v

- Mạng: truy cập internet trực tiếp vào môi trường ICS thông qua việc tiếp xúc với các giao thức hoạt động như Siemens S7, Omron FINS và EtherNet/IP, ngoài việc truy cập VNC bị định cấu hình sai. Điều này có thể dẫn đến chuyển động bên so với SMB.

Vậy tại sao lại tập trung vào những điều này Industrial Các tình huống ngoài IT?

Các tác nhân quốc gia yêu thích mã độc ICS vì nó phù hợp với mục tiêu chính trị của họ là phá hoại cơ sở hạ tầng và rộng hơn Và các dịch vụ tấn công sâu hơn trong môi trường công nghiệp cho phép họ làm như vậy. Những diễn viên này cũng là những người có tài nguyên cần thiết để thực hiện thành công các cuộc tấn công vào ICS vì chúng thường cần sự tinh vi và lập kế hoạch hơn một Cuộc tấn công ransomware có thể được thực hiện bằng cách sử dụng các thành phần và dịch vụ "có sẵn".

Hiểu các phương pháp tấn công

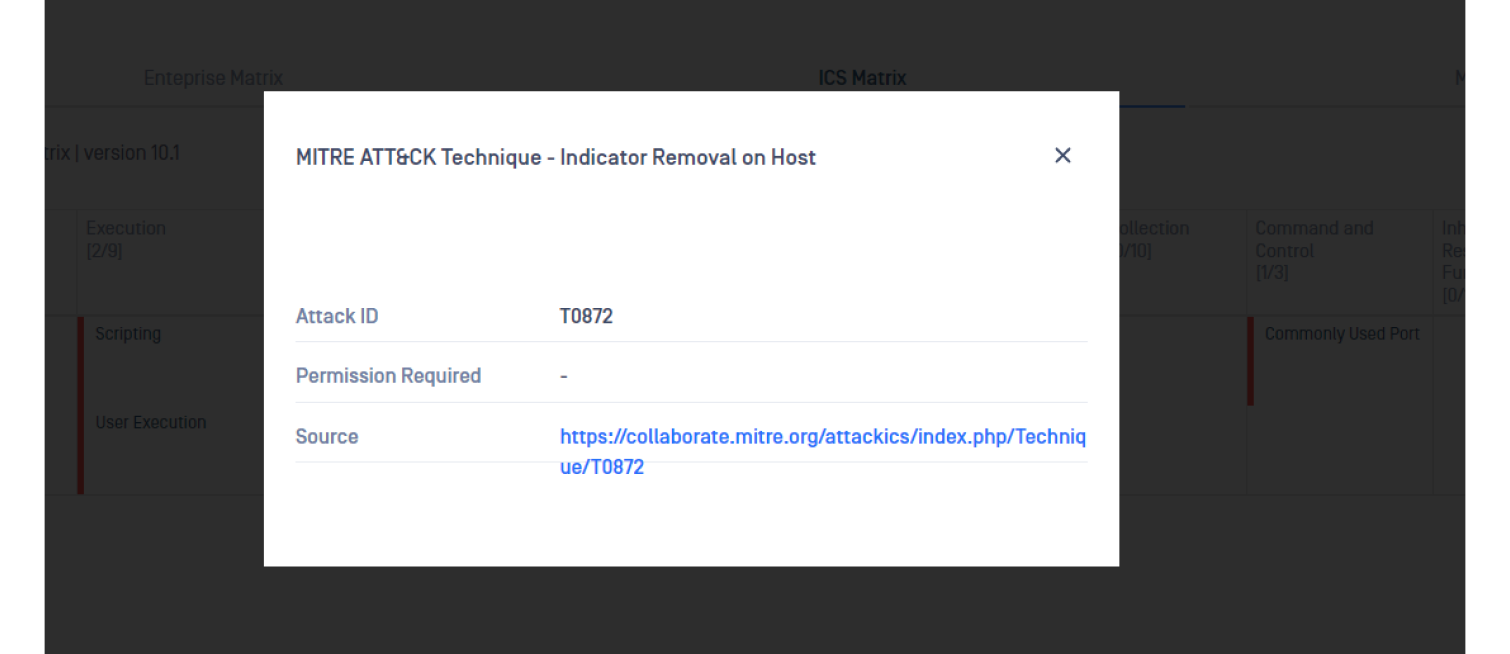

Có một cách tốt hơn để hiểu mã độc đằng sau các cuộc tấn công này và giúp đỡ cơ sở hạ tầng trọng yếu Tổ chức ngăn chặn những hành vi trong tương lai bằng cách ánh xạ tất cả các hành vi vào Khung MITRE ATT &CK cho ICS và YARA - hai tài nguyên chính Các chuyên gia an ninh mạng nên làm quen với:

- MITRE ATT&CK cho ICS : Tương tự như khuôn khổ MITRE ATT&CK được áp dụng rộng rãi cho IT, khuôn khổ này mô hình hóa các hành vi cho các cuộc tấn công bằng cách sử dụng mã độc nhắm mục tiêu Industrial Hệ thống kiểm soát. Bằng cách kết hợp lập bản đồ hành vi vào khuôn khổ MITRE ATT&CK ICS, các công cụ như MetaDefender Sandbox có thể giúp người bảo vệ nhanh chóng xác định cách mã độc đang cố gắng tấn công hệ thống của họ và phản ứng hiệu quả hơn.

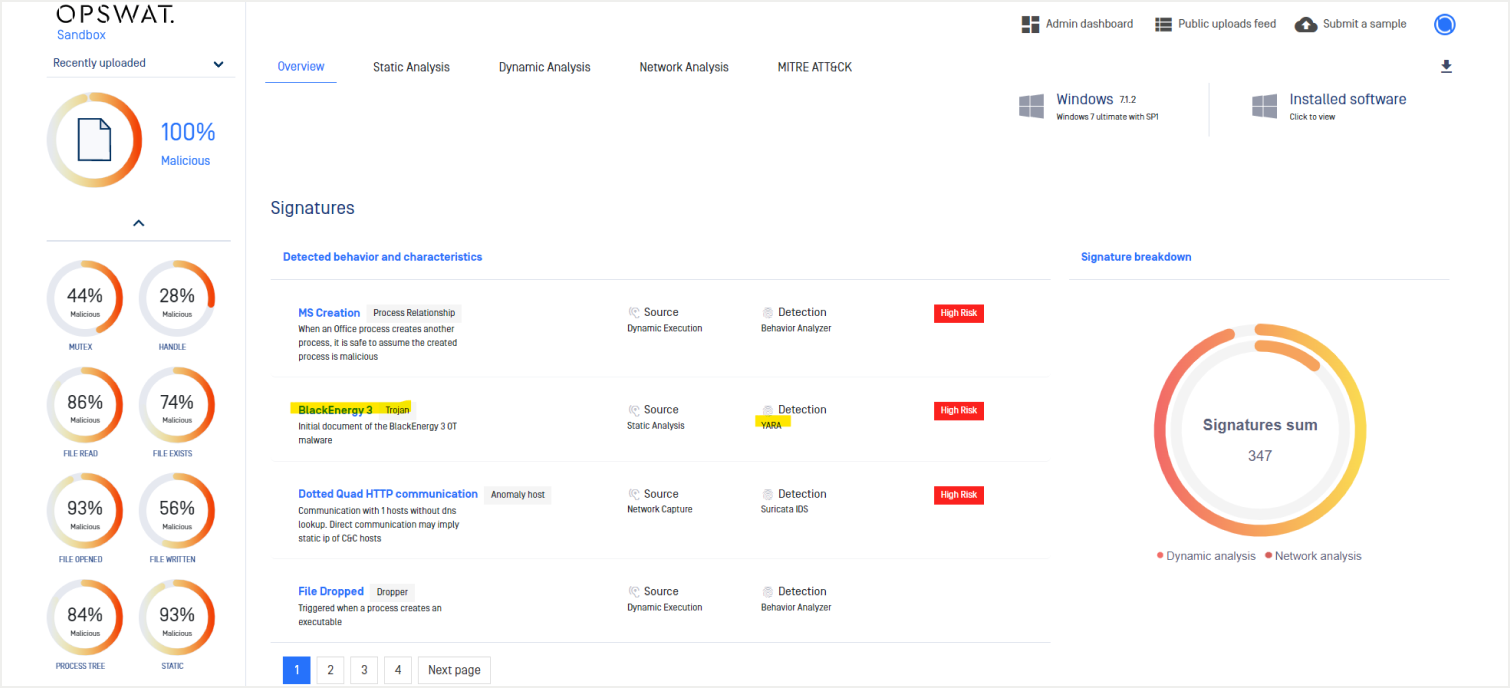

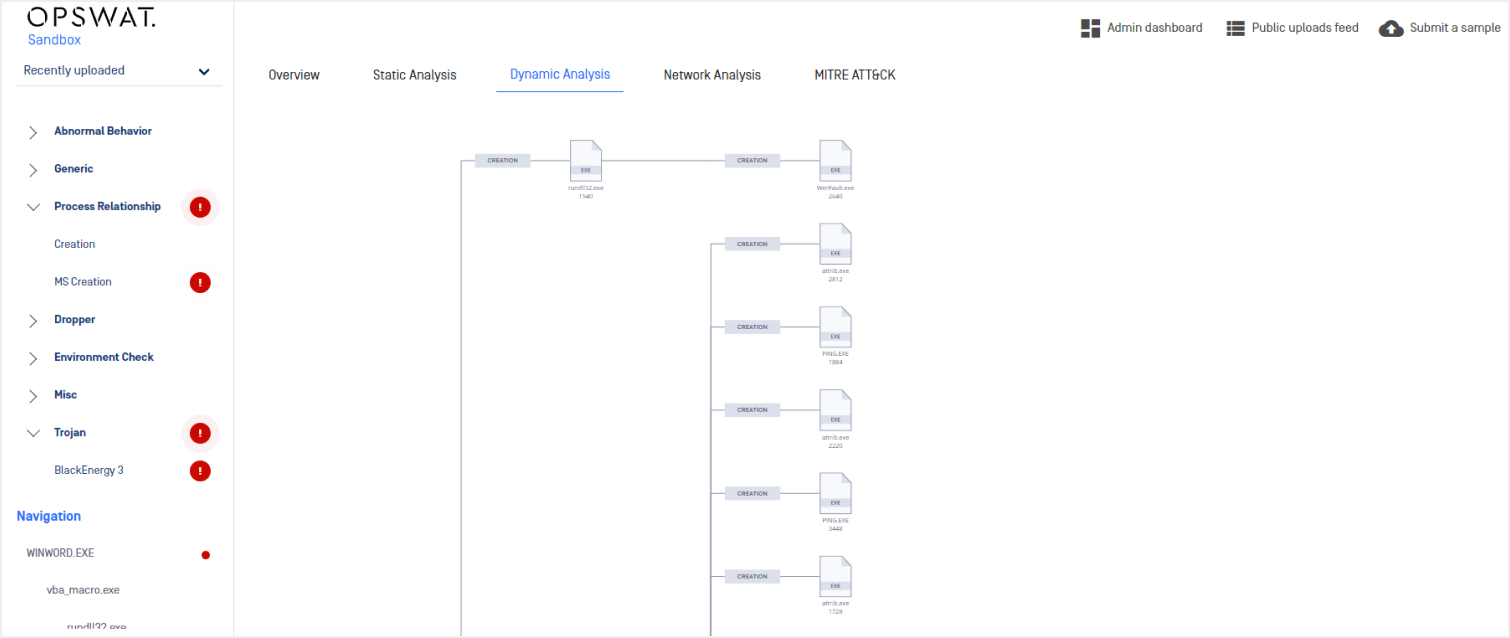

Ví dụ về điều này, chúng tôi đã phân tích Năng lượng đen trong môi trường giả lập và thấy ánh xạ của Các hành vi cụ thể của ICS đối với khuôn khổ:

- YARA để bảo vệ, phát hiện và săn lùng mối đe dọa: Bằng cách kết hợp các bộ quy tắc Yara ICS, các công cụ phân tích, bao gồm OPSWAT Sandbox, có thể xác định hiệu quả hơn các thuộc tính của mã độc – cả tĩnh và động – phù hợp với độc hại đã biết thuộc tính cho mã độc ICS. Mặc dù bản thân các tệp mã độc thường xuyên được sửa đổi bởi các tác nhân đe dọa để trốn tránh phát hiện, kẻ tấn công cần tận dụng cơ sở hạ tầng và các công cụ, chiến thuật và thủ tục (TTP) hiện có để được hiệu quả. Cơ sở hạ tầng của kẻ tấn công là một chi phí chìm lớn mà họ cần tái sử dụng, và do đó tại sao TTP lại phổ biến trên toàn thế giới Các biến thể khác nhau của mã độc. Do đó, TTP phổ biến cho nhiều hơn một mẫu mã độc có thể xác định gia đình và viện trợ trong phân bổ.

MITRE ATT &CK mới nhất cho ICS cung cấp khung TTP cụ thể cho các cuộc tấn công nhắm vào các công nghệ hoạt động, chẳng hạn như như chức năng ức chế phản ứng.

Việc phát hiện mã độc đặc biệt lẩn tránh trong các cơ sở hạ tầng trọng yếu đòi hỏi khả năng phân tích cần bao gồm phân tích tĩnh và động toàn diện, với khả năng gắn cờ TTP cụ thể cho các cuộc tấn công ICS, như được hiển thị với phân tích về Năng lượng đen dưới đây.

Bản phát hành gần đây của OPSWAT Sandbox v1.1.7 bao gồm ánh xạ IOC sang ICS TTP và với các quy tắc YARA có sẵn và kho lưu trữ MISP có nguồn gốc từ OPSWAT MetaDefender Core, các tổ chức có thể tự bảo vệ mình tốt hơn khỏi các mối đe dọa mã độc thông qua OPSWATToàn diện Thông tin tình báo về các mối đe dọa giải pháp.