Industrial Công nghệ Hệ thống Tự động hóa và Kiểm soát (IACS hoặc ICS) là cần thiết để cơ sở hạ tầng trọng yếu và môi trường Công nghệ vận hành (OT). Các hệ thống như vậy bao gồm nhiều thành phần giao tiếp với nhau qua các giao thức mạng, khiến chúng dễ bị tấn công mạng. Ngay cả các vùng cách ly không khí trong IACS vẫn dễ bị tấn công bằng mã độc thông qua phương tiện ngoại vi và phương tiện di động.

Bộ tiêu chuẩn an ninh mạng ISA/IEC 62443 là khuôn khổ chung cho các nhà điều hành, nhà tích hợp hệ thống và nhà sản xuất linh kiện của mạng IACS và OT. Các tiêu chuẩn bao gồm các bộ yêu cầu, hướng dẫn, biện pháp kiểm soát và thực hành tốt nhất để bảo vệ hoạt động, phát triển, bảo trì và sản xuất linh kiện của IACS.

Lịch sử và sự phát triển của ISA/IEC 62443

Tiêu chuẩn ISA/IEC 62443 được Hiệp hội Tự động hóa Quốc tế (ISA) phát triển vào năm 2002 với tên gọi là ISA 99, nhằm mục đích thiết lập các tiêu chuẩn để bảo vệ Hoa Kỳ cơ sở hạ tầng trọng yếu hệ thống và hoạt động chống lại các cuộc tấn công mạng. Cuối cùng, nó đã được đệ trình lên Ủy ban Kỹ thuật Điện quốc tế (IEC) để được công nhận trên toàn cầu để trở thành loạt tiêu chuẩn ISA/IEC 62443.

Vào tháng 11 năm 2021, IEC 62443 đã được IEC chỉ định là tiêu chuẩn ngang, khiến nó trở thành chuẩn mực an ninh mạng được công nhận rộng rãi trong tất cả các ngành sử dụng, duy trì hoặc phát triển IACS. Hiện tại, loạt ISA/IEC 62443 có nội dung phong phú với phạm vi rộng, bao gồm hơn 800 trang.

ISA/IEC 62443 dành cho ai?

Ba vai trò chính được xác định theo ngữ cảnh trong ISA/IEC 62443, nhằm mục đích xác định các bên liên quan có thể hưởng lợi từ chúng:

- Chủ sở hữu tài sản: Các tổ chức sở hữu và vận hành IACS.

- Nhà tích hợp hệ thống: Các tổ chức hoặc đơn vị tư vấn cung cấp các dịch vụ như tích hợp hệ thống, bảo trì hoặc các dịch vụ liên quan đến IACS khác.

- Nhà sản xuất sản phẩm: Các tổ chức cung cấp sản phẩm đáp ứng yêu cầu bảo mật, cung cấp các thành phần sản phẩm hoặc hỗ trợ vòng đời sản phẩm.

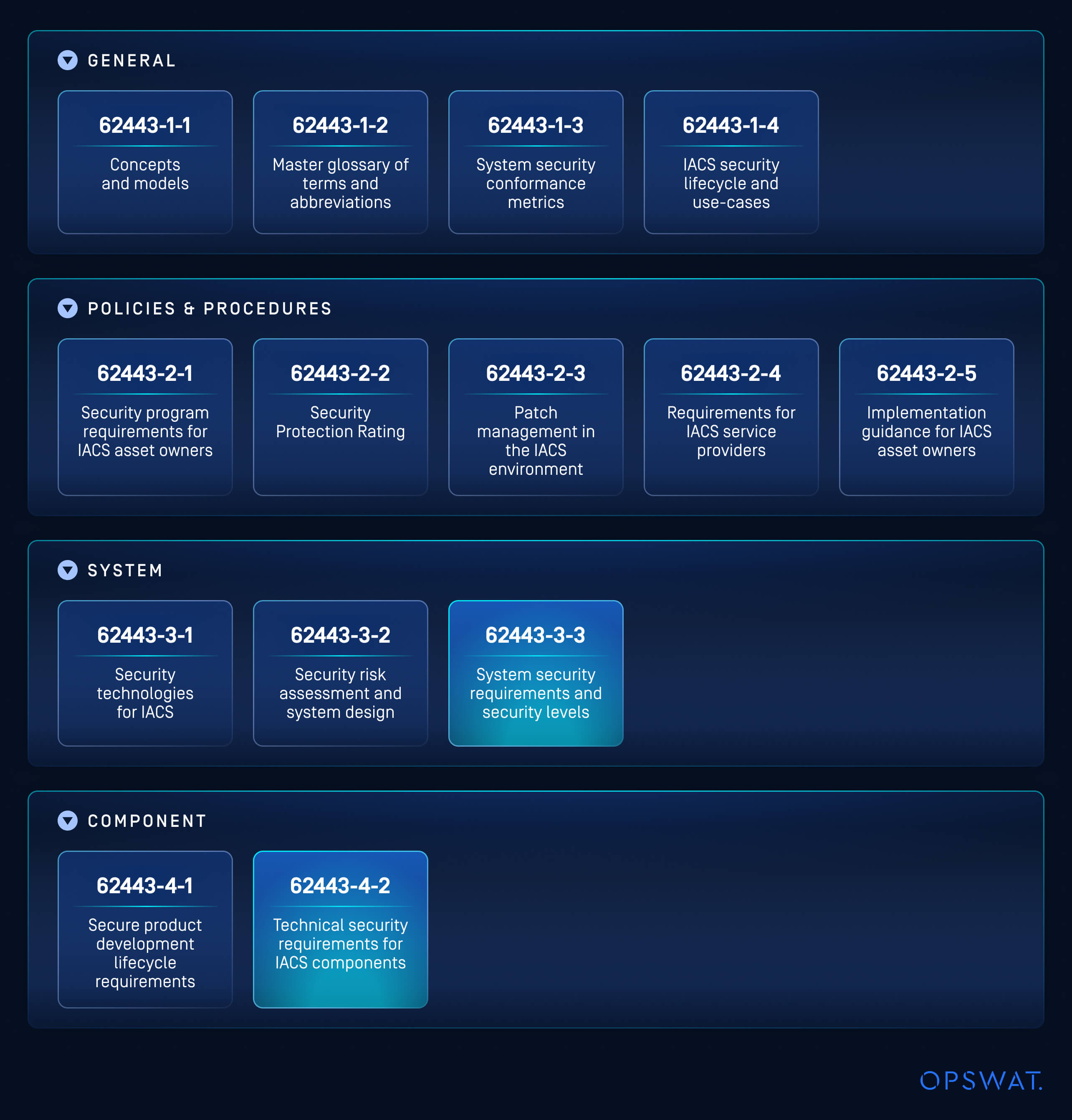

Các thành phần của ISA/ IEC62443

Bộ ISA/IEC 62443 được chia thành bốn phần chính: Tổng quan, Chính sách và Thủ tục, Hệ thống và Thành phần. Mỗi phần hướng đến một vai trò chính khác nhau và chứa các hướng dẫn và chỉ dẫn bao gồm một khía cạnh hoặc giai đoạn cụ thể của bảo mật ICS.

Bốn phần của loạt ISA/IEC62443

Tổng quát 62443-1

Phần đầu tiên bao gồm tổng quan chung và giới thiệu các khái niệm cơ bản, yêu cầu, thuật ngữ và hướng dẫn để thiết kế và triển khai an ninh mạng trong IACS.

Nó bắt đầu với phần 62443-1-1, định nghĩa thuật ngữ cơ bản, khái niệm và mô hình tham chiếu được sử dụng trong toàn bộ loạt tiêu chuẩn. Sau đó, 62443-1-2 với bảng chú giải thuật ngữ và từ viết tắt được sử dụng trong toàn bộ loạt tiêu chuẩn và 62443-1-3 để thảo luận về các số liệu bảo mật để đánh giá và đo lường mức độ bảo mật của hệ thống. Cuối cùng, 62443-1-4 cung cấp các hướng dẫn cần tuân theo để giải quyết vấn đề an ninh mạng trong toàn bộ hệ thống.

Chính sách và thủ tục 62443-2

Tập trung vào quản trị và quản lý rủi ro, phần thứ hai cung cấp hướng dẫn về việc tạo, duy trì và quản lý các chương trình an ninh mạng.

Mục 62443-2-1 mô tả quy trình tạo, triển khai và duy trì hệ thống quản lý an ninh mạng cho IACS, trong khi 62443-2-2 cung cấp hướng dẫn triển khai chi tiết để các tổ chức tuân theo khi thiết lập chương trình bảo mật IACS. Sau đó, 62443-2-3 cung cấp các biện pháp thực hành tốt nhất để quản lý các bản vá phần mềm và phần mềm nhúng nhằm duy trì bảo mật hệ thống và cuối cùng, 62443-2-4 liệt kê các yêu cầu về an ninh mạng và các biện pháp thực hành tốt nhất cho các nhà cung cấp dịch vụ làm việc trong môi trường công nghiệp.

Hệ thống 62443-3

Phần này cung cấp hướng dẫn về thiết kế và triển khai các hệ thống an toàn và giải quyết các yêu cầu về an ninh mạng cho IACS. Phần này bao gồm đánh giá rủi ro, các yêu cầu và chiến lược bảo mật hệ thống và các cấp độ bảo mật hệ thống.

Mục 62443-3-1 xem xét các công nghệ bảo mật hiện có và mới nổi có liên quan đến IACS. Tiếp theo, 62443-3-2 giới thiệu phương pháp đánh giá và quản lý rủi ro an ninh mạng trong quá trình thiết kế hệ thống. Cuối cùng, 62443-3-3 thiết lập các yêu cầu bảo mật hệ thống chi tiết và phân loại chúng thành bốn Cấp độ bảo mật (SL1-SL4).

Thành phần 62443-4

Phần thứ tư và cũng là phần cuối cùng của loạt bài này mô tả Vòng đời phát triển sản phẩm. Phần này tập trung vào tính bảo mật của từng thành phần của IACS, chẳng hạn như SCADA (điều khiển giám sát và thu thập dữ liệu), PLC (bộ điều khiển logic lập trình) và cảm biến.

Tiêu chuẩn này bao gồm hai phần. 62443-4-1 phác thảo các quy trình của Vòng đời phát triển sản phẩm, bao gồm thiết kế, phát triển và bảo trì các thành phần IACS, và phần 62443-4-2 chỉ định các yêu cầu và khả năng bảo mật kỹ thuật cần thiết cho từng thành phần IACS trong hệ thống.

Yêu cầu cơ bản

Bảy Yêu cầu Cơ bản (FR) được xác định trong phần đầu tiên của loạt bài (IEC 62443-1-1). Các FR này là nền tảng của ISA/IEC62443 mà mọi phần tiếp theo của loạt bài đều dựa trên, bao gồm các phần tập trung vào các yêu cầu bảo mật cho hệ thống IACS (3-3) và các thành phần (4-2).

- Kiểm soát nhận dạng và xác thực

- Sử dụng điều khiển

- Tính toàn vẹn của hệ thống

- Bảo mật dữ liệu

- Luồng dữ liệu bị hạn chế

- Phản ứng kịp thời với các sự kiện

- Nguồn lực sẵn có

Lợi ích và ứng dụng của ISA/IEC 62443

Các tiêu chuẩn này đã được áp dụng trong nhiều ngành công nghiệp khác nhau, bao gồm sản xuất, cơ sở hạ tầng trọng yếu , dầu khí, chăm sóc sức khỏe và xử lý nước thải. Cách một tổ chức có thể sử dụng loạt ISA/IEC 62443 phụ thuộc vào vai trò của tổ chức trong một ngành cụ thể, cho dù là vận hành, bảo trì, tích hợp hay sản xuất các thành phần cho IACS.

Đối với chủ sở hữu tài sản

Chủ sở hữu tài sản thiết lập giao thức bảo mật và vận hành IACS có thể tham khảo phần 2 của ISA/IEC 62443 để phát triển các yêu cầu cho các nhà tích hợp hệ thống. Các hướng dẫn này có thể giúp họ xác định các tính năng bảo mật cụ thể mà họ cần trong một sản phẩm.

Dành cho các nhà tích hợp hệ thống

Do thực hiện tích hợp, bảo trì và các dịch vụ liên quan đến ICS tương tự, các Nhà tích hợp hệ thống chủ yếu sử dụng các tiêu chuẩn 62443-3 để đánh giá mức độ bảo mật của chủ sở hữu tài sản và xử lý các yêu cầu của họ. Ngoài ra, các tiêu chuẩn 62443-3-3 được sử dụng để đánh giá mức độ bảo mật của các thành phần do Nhà sản xuất sản phẩm sản xuất và để xác định xem chúng có bao gồm các tính năng mà Chủ sở hữu tài sản yêu cầu hay không.

Dành cho nhà sản xuất sản phẩm

Nhà sản xuất sản phẩm thiết lập và duy trì SDL (vòng đời phát triển bảo mật), cung cấp sản phẩm đáp ứng mức bảo mật cần thiết, cung cấp sản phẩm thành phần và cung cấp hỗ trợ vòng đời. Nhà sản xuất sản phẩm là các doanh nghiệp sản xuất phần cứng và phần mềm IACS. Nhà sản xuất sản phẩm có thể tìm thấy tiêu chuẩn 62443-4 làm tài liệu tham khảo rõ ràng về khả năng và tính năng bảo mật nào cần đưa vào sản phẩm của họ.

Tầm trọng yếu của ISA/IEC 62443-3-3 đối với cơ sở hạ tầng trọng yếu Sự bảo vệ

Tiêu chuẩn 62443-3-3 cung cấp các yêu cầu bảo mật kỹ thuật trọng yếu và các mức độ bảo mật được sử dụng làm tài liệu tham khảo để đạt được mức độ bảo mật. Phần này được các nhà tích hợp hệ thống sử dụng để đáp ứng các tiêu chuẩn của hệ thống mà họ phát triển.

Yêu cầu bảo mật chính

Phòng thủ chuyên sâu

Một kỹ thuật đòi hỏi nhiều lớp kỹ thuật phòng thủ để ngăn chặn hoặc làm chậm một cuộc tấn công mạng. Ví dụ, lớp bảo mật có thể bao gồm kiểm tra vật lý, quét thường xuyên, bảo mật truyền tệp và sử dụng tường lửa.

Khu vực và ống dẫn

Tận dụng mô hình Purdue , còn được gọi là Kiến trúc tham chiếu doanh nghiệp Purdue (PERA), loạt ISA/IEC-62443 xác định một vùng là một đơn vị chức năng hoặc vật lý, trong khi đường dẫn là tập hợp các kênh truyền thông giữa các vùng.

Phân tích rủi ro

Ngoài các phương pháp phân tích rủi ro thông thường, ISA/IEC-62443-3-2 cung cấp thêm thông tin chi tiết về phương pháp đánh giá rủi ro bảo mật cho IACS.

Quyền lợi ít nhất

Nguyên tắc đặc quyền tối thiểu hạn chế quyền truy cập của người dùng vào các thành phần hoặc ứng dụng cụ thể trong hệ thống, ngăn chặn truy cập không cần thiết và giảm thiểu bề mặt tấn công trong trường hợp bị tấn công mạng.

Tận dụng các thành phần an toàn

Phần ISA/IEC-62443-3-3 không phải là một bộ yêu cầu độc lập, nó cũng tận dụng các phần khác của loạt bài này. Nó giả định rằng một chương trình bảo mật đã được phát triển theo IEC 62443-2-1 và giả định rằng các thành phần bảo mật sẽ được triển khai theo ISA/IEC-62443-4-2 và ISA/IEC-62443-4-1 để đảm bảo tuân thủ.

Mức độ bảo mật

Các mức độ bảo mật được xác định nhằm mục đích đo lường sức mạnh và làm nổi bật mọi yếu tố rủi ro trong hệ thống OT và IACS. Bốn Mức độ bảo mật được xác định trong 62443-3-3, bắt đầu từ 1 là mức tối thiểu và lên đến 4 là mức tối đa.

Mức độ bảo mật 1

Các mức độ bảo mật được xác định nhằm mục đích đo lường sức mạnh và làm nổi bật mọi yếu tố rủi ro trong hệ thống OT và IACS. Bốn Mức độ bảo mật được xác định trong 62443-3-3, bắt đầu từ 1 là mức tối thiểu và lên đến 4 là mức tối đa.

Mức độ bảo mật 2

Để bảo vệ chống lại các cuộc tấn công mạng nói chung không yêu cầu kỹ năng cụ thể hoặc nguồn lực chuyên sâu, chẳng hạn như tin tặc cá nhân.

Mức độ bảo mật 3

Bao gồm bảo vệ chống lại các cuộc tấn công cố ý sử dụng các kỹ thuật tinh vi và kỹ năng cụ thể với động cơ vừa phải.

Mức độ bảo mật 4

Bảo vệ chống lại các cuộc tấn công cố ý đòi hỏi các kỹ năng đặc thù của IACS với quyền truy cập vào các tài nguyên mở rộng, chẳng hạn như các cuộc tấn công vào các hệ thống cực kỳ trọng yếu của các nhóm tin tặc có tổ chức hoặc các quốc gia thù địch.

Cùng với 62443-3-3, các tiêu chuẩn 62443-4-2 thường được các nhà tích hợp hệ thống cân nhắc vì chúng cung cấp hướng dẫn chi tiết hơn về việc bảo mật từng thành phần của vòng đời.

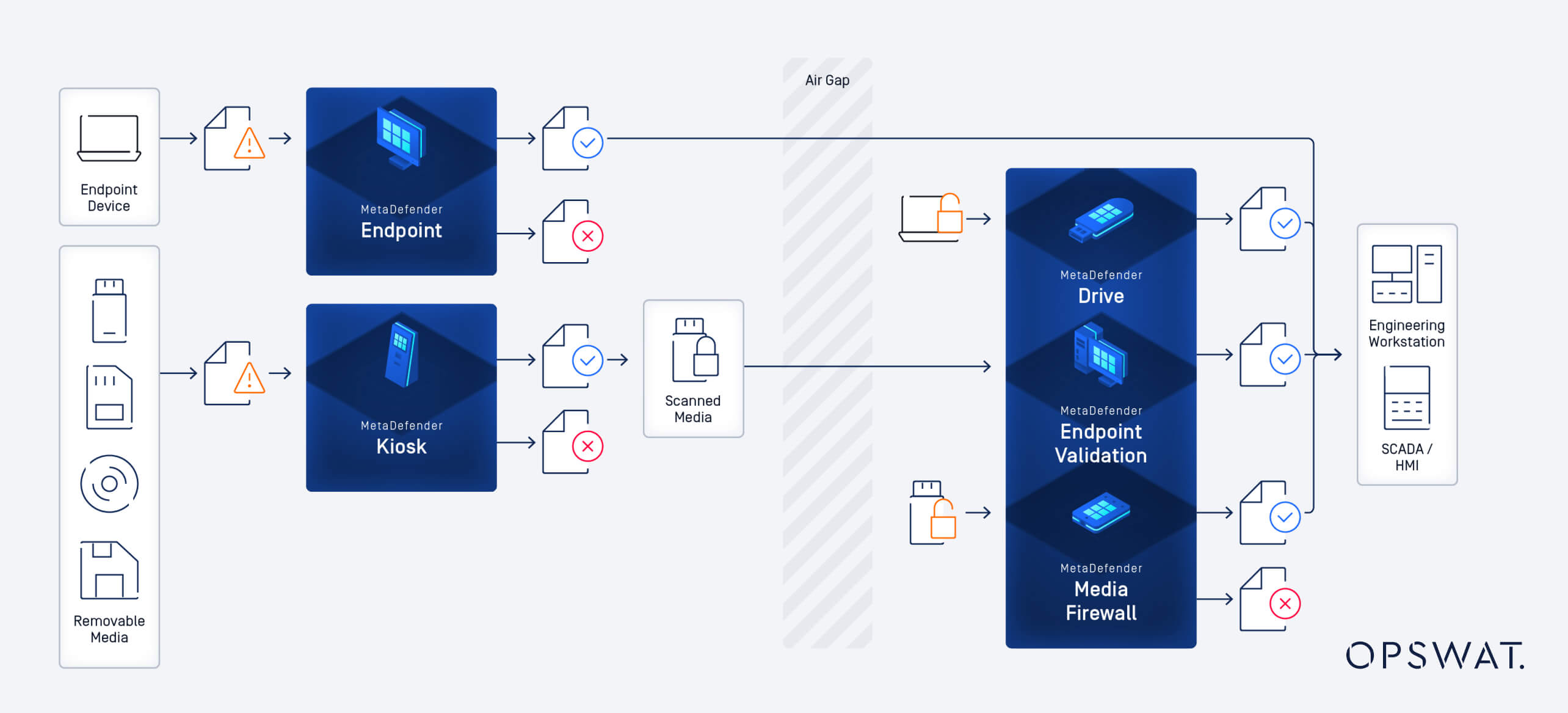

Bảo mật thiết bị ngoại vi và lưu trữ di động

Phương tiện có thể tháo rời, chẳng hạn như USB và ổ cứng ngoài thường được sử dụng làm đường dẫn để truyền dữ liệu trong mạng IACS và OT, mặc dù chúng gây ra những rủi ro bảo mật đáng kể. Đã có những cuộc tấn công mạng nổi bật do phương tiện di động gây ra, chẳng hạn như Stuxnet nhắm vào cơ sở hạt nhân Natanz của Iran (năm 2010), cuộc tấn công Nhà máy điện hạt nhân Kudankulam của Ấn Độ (năm 2019) và cuộc tấn công Agent.BTZ lan truyền qua các mạng của Bộ Quốc phòng Hoa Kỳ (năm 2008).

Việc đưa bảo vệ thiết bị ngoại vi và thiết bị lưu trữ di động vào chiến lược phòng thủ chuyên sâu có thể đóng vai trò thiết yếu trong việc giảm thiểu các cuộc tấn công như vậy và đạt được sự tuân thủ các tiêu chuẩn ISA/IEC 62443, giảm thiểu nguy cơ vi phạm dữ liệu và gián đoạn hệ thống. Ví dụ: một giải pháp vật lý, như MetaDefender Kiosk™ , có thể quét thiết bị lưu trữ di động bằng nhiều công cụ chống phần mềm độc hại để đảm bảo an toàn. Các giải pháp khác như MetaDefender Drive™ , MetaDefender Media Firewall™ , MetaDefender Endpoint™ và MetaDefender Managed File Transfer (MFT)™ có thể đóng vai trò then chốt trong việc nâng cao mức độ bảo mật và chiến lược phòng thủ chuyên sâu của bạn.

Kết thúc

Tiêu chuẩn ISA/IEC 62443 được coi là tiêu chuẩn an ninh mạng toàn diện nhất giải quyết các thách thức về an ninh mạng của môi trường IACS và OT. Với loạt tiêu chuẩn ISA/IEC 62443, các tổ chức có thể nhận ra một cách có hệ thống những gì có giá trị nhất trong môi trường của họ, cải thiện khả năng hiển thị và xác định các tài sản dễ bị tấn công mạng.

OPSWAT cung cấp các giải pháp toàn diện về bảo mật phương tiện ngoại vi và phương tiện di động để tăng cường bảo vệ phòng thủ chuyên sâu và giảm thiểu bề mặt tấn công. Để xem lý do tại sao các tổ chức, chính phủ và các tổ chức trên toàn thế giới tin tưởng OPSWAT , hãy trao đổi với một trong các chuyên gia của chúng tôi ngay hôm nay để tìm hiểu cách chúng tôi có thể giúp bảo mật thiết bị ngoại vi và phương tiện di động của bạn.