Trong khi nhiều người tận hưởng kỳ nghỉ hè của họ, tội phạm mạng đã làm việc chăm chỉ, và tại MetaDefender Sandbox, chúng tôi cũng vậy. Một loạt các lỗ hổng và các cuộc tấn công gần đây khiến chúng tôi bận rộn thêm các phát hiện mới vào danh sách ngày càng tăng của chúng tôi.

Hãy xem một vài ví dụ.

Vào ngày 8 tháng 7, nhóm nghiên cứu và tình báo mối đe dọa BlackBerry đã báo cáo rằng một tác nhân đe dọa có thể đã nhắm mục tiêu vào các cuộc đàm phán thành viên NATO bằng cách sử dụng một lỗ hổng tương tự như CVE-2017-0199. Vào ngày 11/7, Microsoft đã tiết lộ lỗ hổng zero-day được theo dõi là CVE-2023-36884. Sau đó, vào ngày 28/8, Trung tâm Điều phối Đội Ứng phó Khẩn cấp Máy tính Nhật Bản (JPCERT/CC) xác nhận rằng những kẻ tấn công đã sử dụng một kỹ thuật mới vào tháng 7.

Giả mạo các loại tệp

Điều gì thú vị về những sự cố cụ thể này? —Tất cả đều sử dụng các tệp ẩn trong các loại tài liệu khác để cung cấp tải trọng ác ý — một con ruồi lồng nhau nhằm tránh bị phát hiện.

Chúng là những ví dụ về kỹ thuật MITRE T1036.008 (Loại tệp giả mạo) sử dụng các tệp polyglot có nhiều loại tệp khác nhau. Mỗi loại tệp hoạt động khác nhau dựa trên ứng dụng thực thi chúng và chúng là một cách hiệu quả để ngụy trang mã độc và khả năng độc hại. Họ cũng minh họa cho kỹ thuật MITRE T1027.009, nơi kẻ tấn công nhúng tải trọng độc hại vào các tệp giả mạo.

May mắn thay, những kỹ thuật này trình bày một cơ hội hoàn hảo để chứng minh làm thế nào MetaDefender Sandbox Dễ dàng nhận ra các tệp tin giả mạo độc hại!

Cuộc tấn công của tháng Bảy

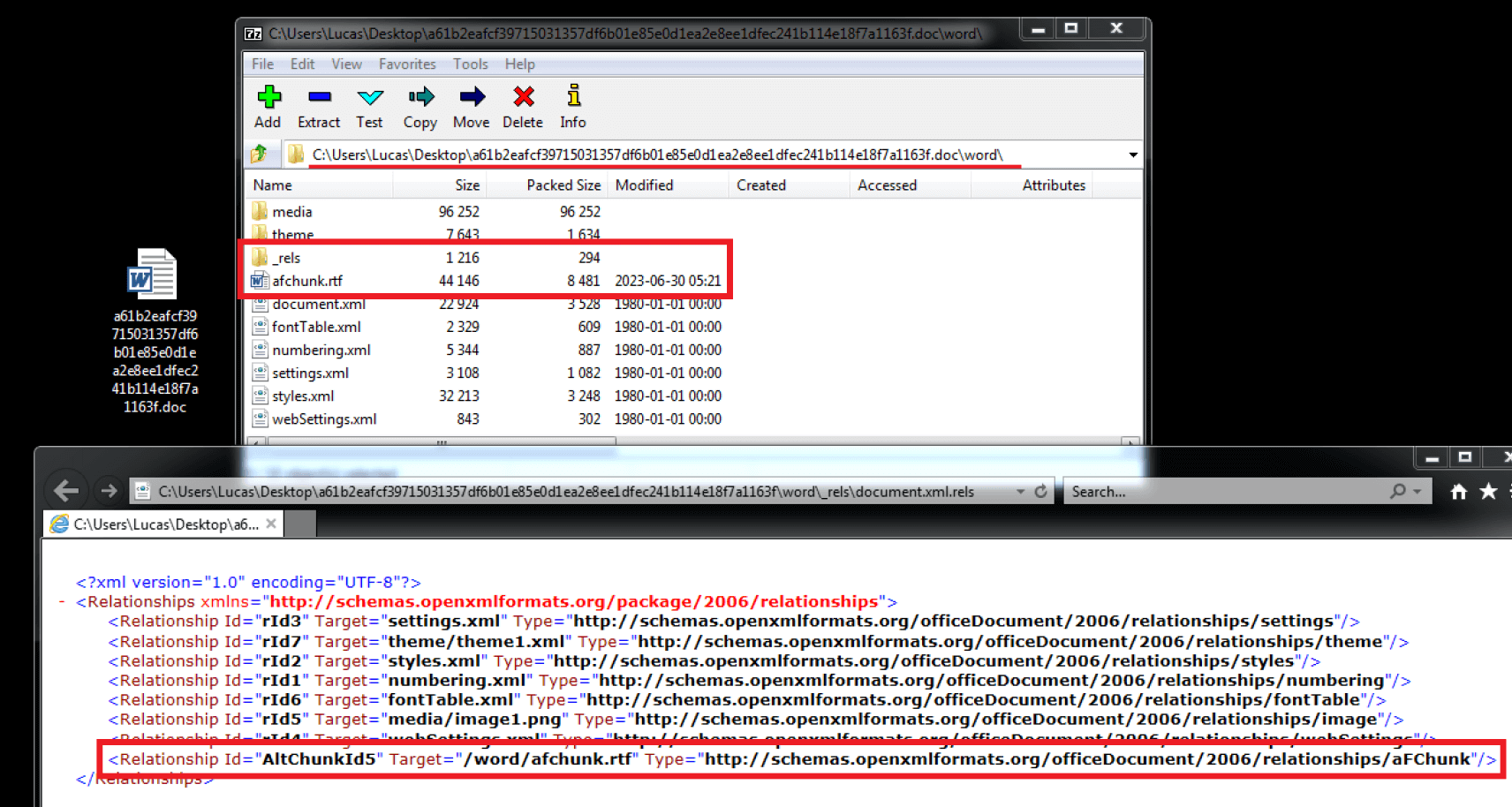

Trong chiến dịch này, những kẻ tấn công đã sử dụng khai thác RTF. Họ đã tạo ra một tài liệu Microsoft Word, chứa một tài liệu RTF nhúng, được tải bởi Microsoft Office dưới dạng mối quan hệ tài liệu. Tài liệu RTF trỏ đến một phần tử bên trong Office như thể hiện trong Hình 1.

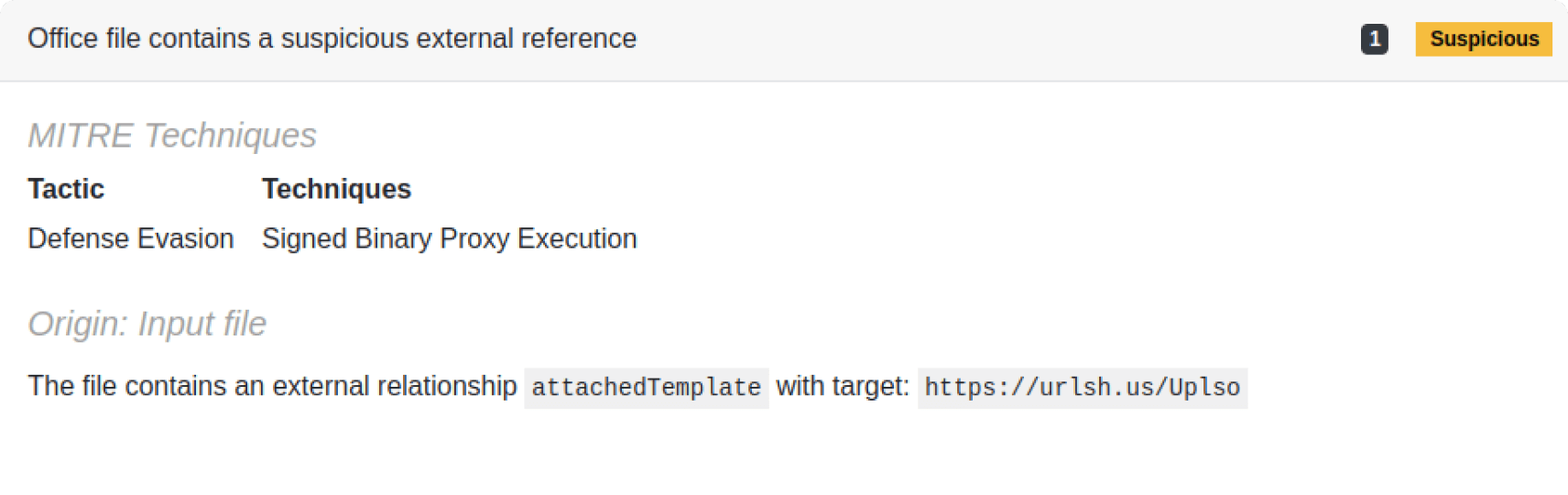

Trong Filescan Sandbox, chúng tôi phân tích tất cả các mối quan hệ tài liệu, bao gồm các mối quan hệ bên ngoài được thực hiện bởi các tài liệu Office (Hình 3). Nhưng trong hiện vật này, có một cái gì đó khác để phát hiện về chuỗi này.

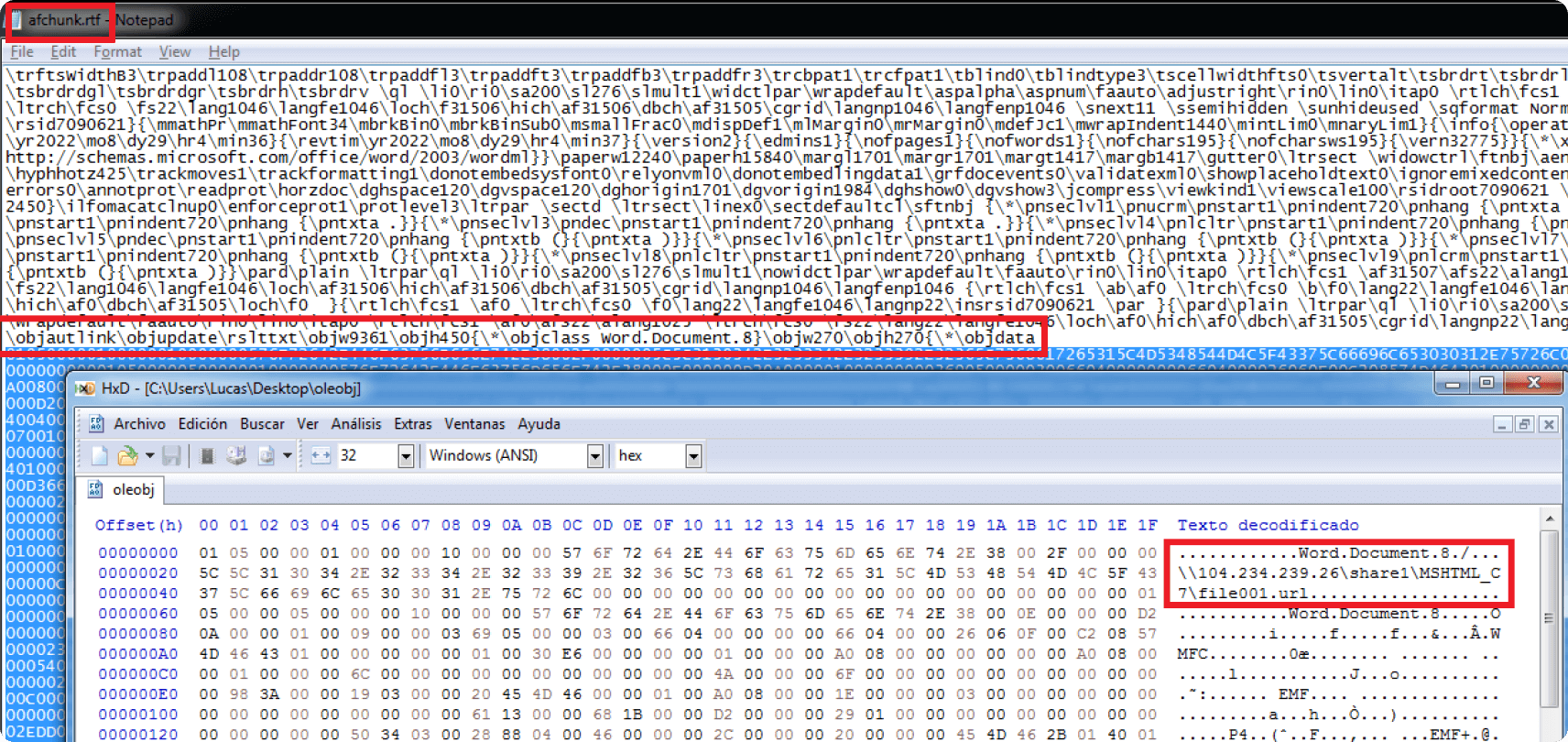

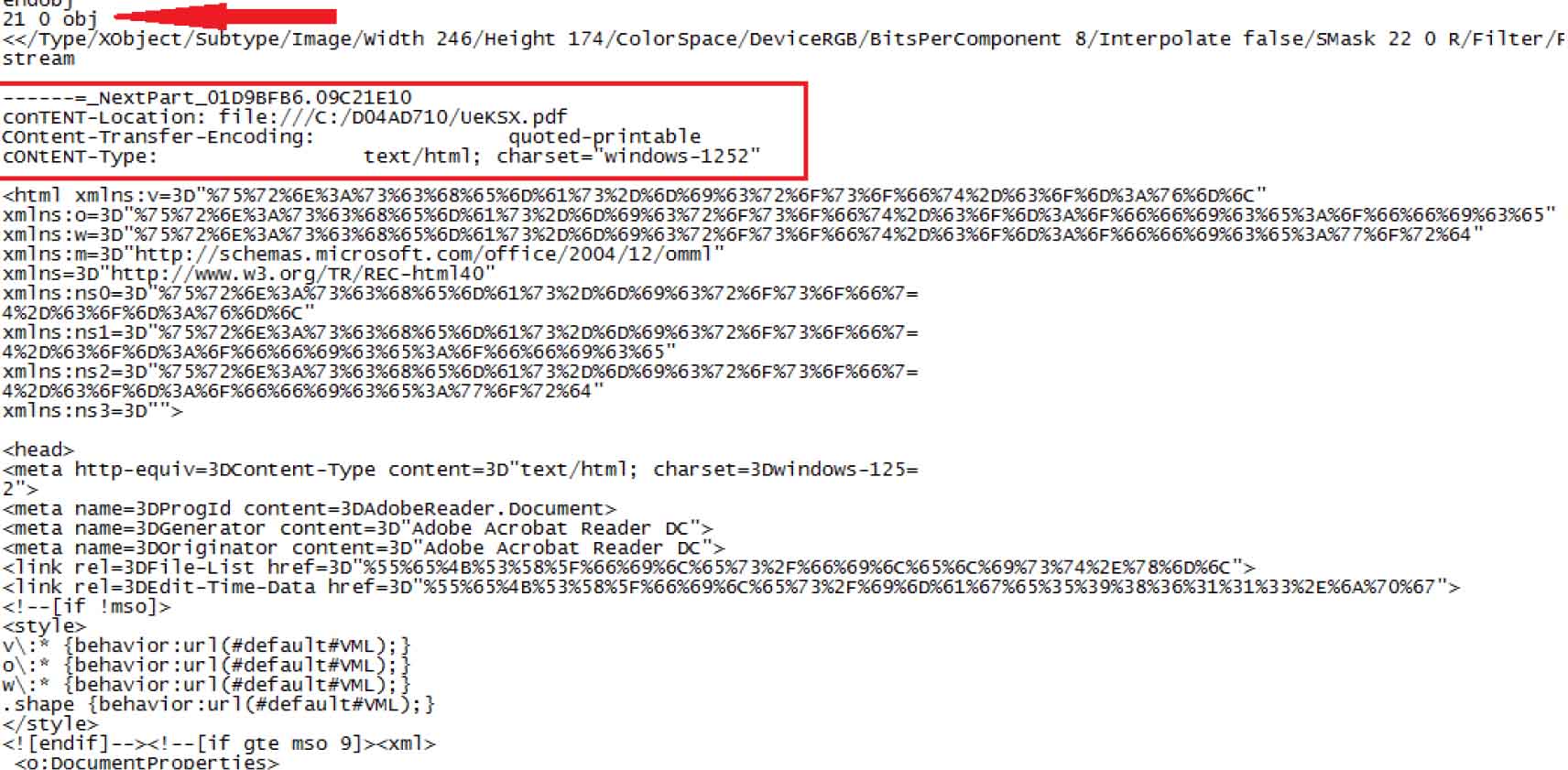

Tài liệu RTF từ chiến dịch bao gồm một đối tượng OLE được xác định bên trong trong chuỗi thập lục phân, có thể đọc được bằng văn bản thuần túy do bản chất của tệp RTF. Hình 3 làm nổi bật phần tử này trong tệp tin RTF được trích xuất. Cũng có thể nhìn thấy là các URL mà đối tượng OLE đề cập đến, mà Microsoft Office cuối cùng truy cập để tìm nạp và thực thi giai đoạn tiếp theo của tải trọng.

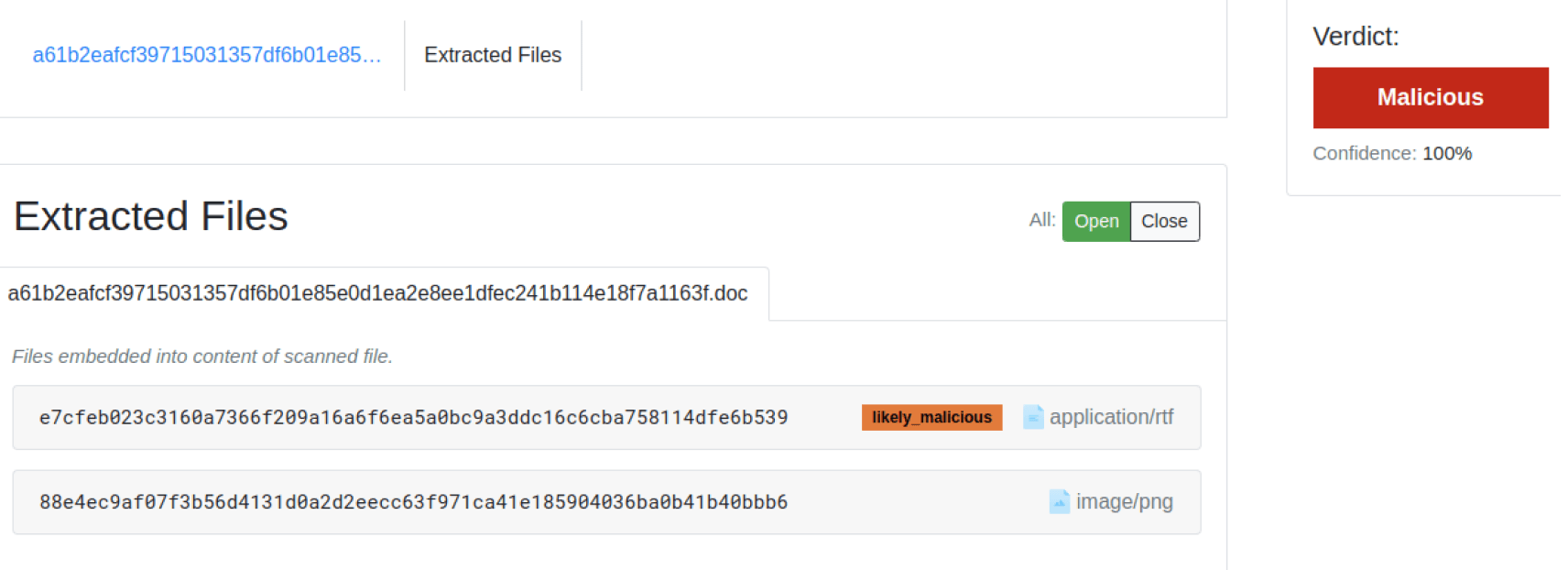

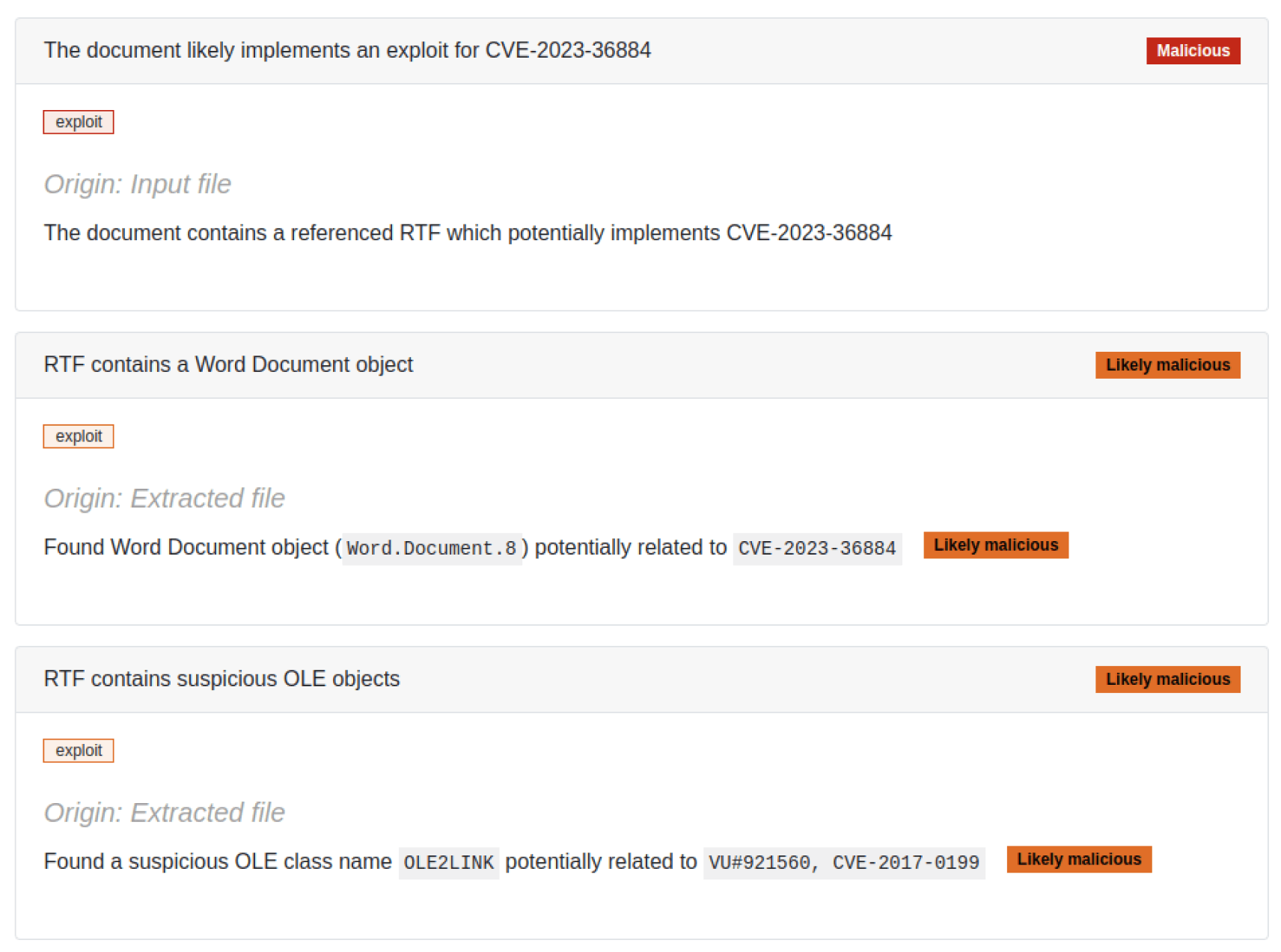

Từ tương ứng Filescan Sandbox phân tích tệp độc hại này, chúng tôi tìm thấy tệp RTF đã trích xuất, cùng với các chỉ số thỏa hiệp tương ứng và các phát hiện khác nhau được công cụ gắn cờ, thể hiện trong Hình 4 và 5.

Cuộc tấn công của tháng Tám

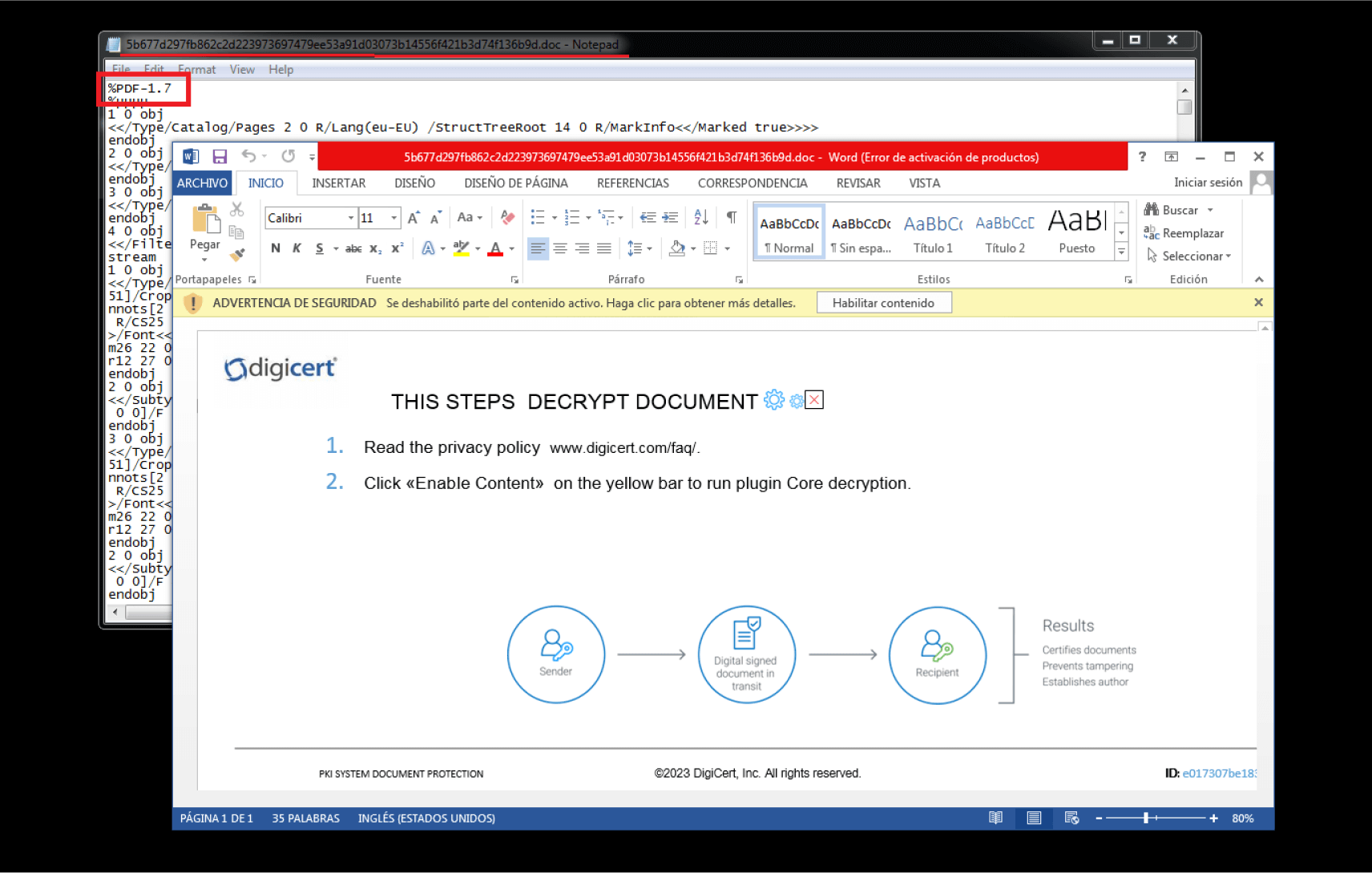

Trong cuộc tấn công này, tệp độc hại được xác định là PDF bởi các máy quét khác vì nó bao gồm chữ ký tệp PDF và cấu trúc luồng đối tượng, như được quan sát trong Hình 6 và 7. Tuy nhiên, tệp chỉ hoạt động nếu được mở dưới dạng tệp Office hoặc .mht. Nếu được mở dưới dạng PDF, nó sẽ gây ra lỗi.

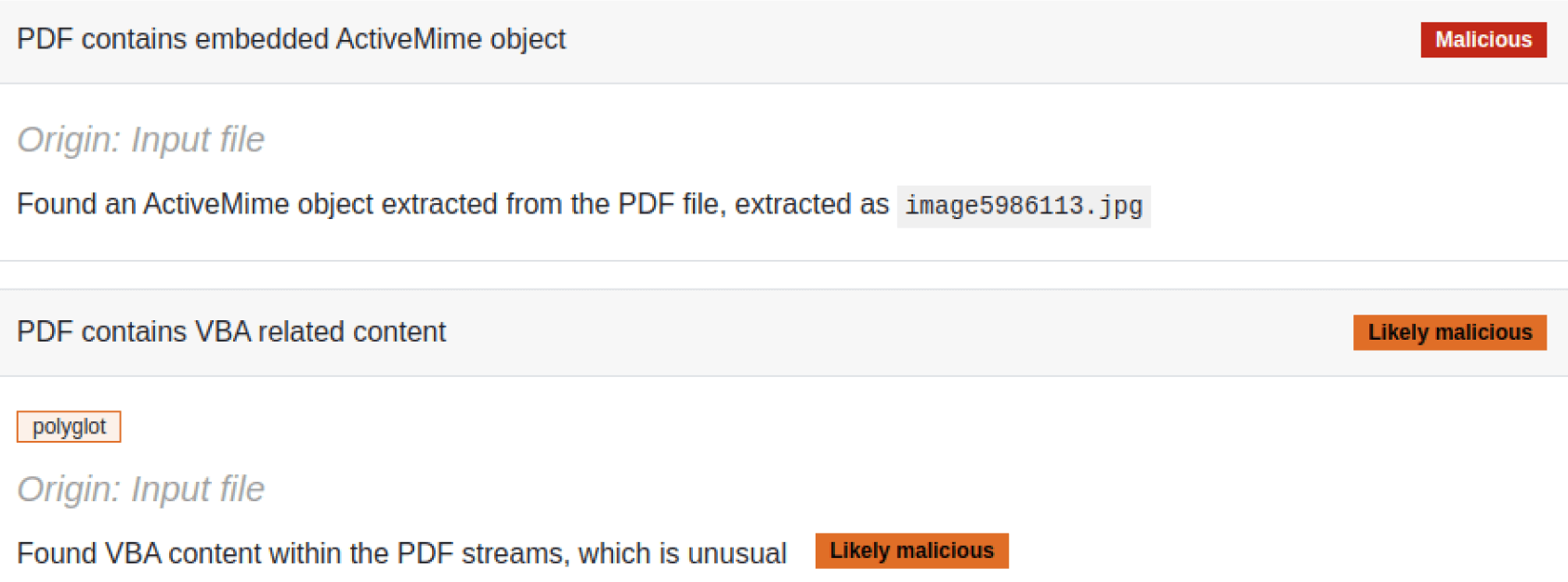

Cuộc tấn công này có thể xảy ra vì một trong các luồng PDF đã xác định một tập hợp các đối tượng MIME, bao gồm một đối tượng MHTML hoặc MHT, sẽ tải một đối tượng ActiveMime được nhúng ở định dạng MIME. Các tệp như vậy cho phép mã macro thực thi. Ngoài ra, tiêu đề đối tượng MIME có giá trị kiểu nội dung ".jpg" giả mạo với nội dung hơi bị xáo trộn, có khả năng tránh bị phát hiện bởi các công cụ như Yara.

Như đã quan sát trong Hình 7, mặc dù về mặt kỹ thuật là PDF, Microsoft Office tải đối tượng này và thực thi mã độc bổ sung.

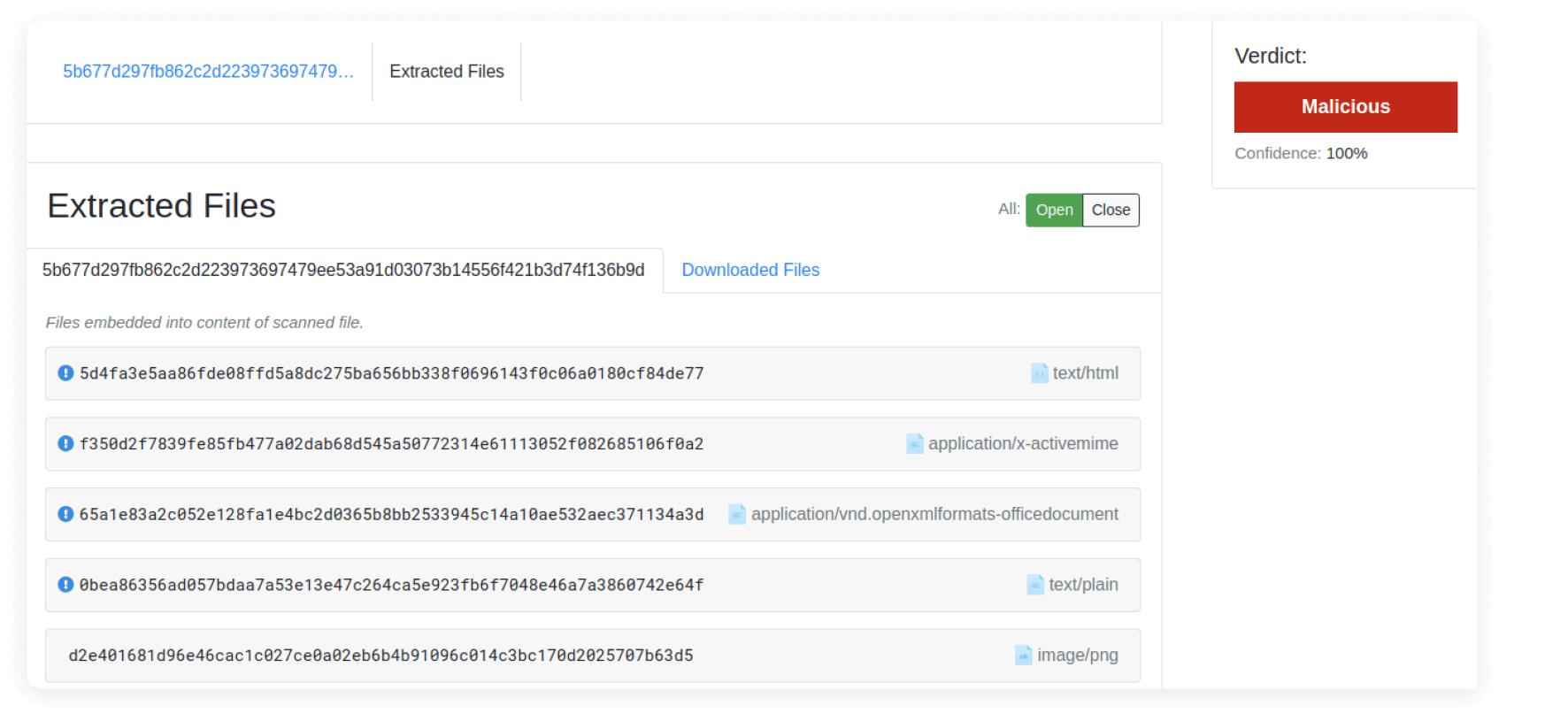

Thật thú vị, trong khi nhiều công cụ PDF sẽ không phân tích được tệp này, công cụ olevba của Didier Steven xác định thông tin mã macro từ tệp PDF, mặc dù nó thường được sử dụng để phân tích cú pháp tài liệu Office. Ngoài ra Filescan Sandbox phân tích phát hiện và gắn cờ cả sự hiện diện của một đối tượng ActiveMime được nhúng, thông tin VBA và trích xuất tất cả các đối tượng MIME.

Ở đó bạn có nó. Đó là những gì Filescan Nhóm trung tâm trải nghiệm đã làm trong kỳ nghỉ hè của chúng tôi. Chúng tôi đã vạch mặt các tệp giả mạo để xác định các tải trọng độc hại ẩn bên dưới và thêm nhiều phát hiện hơn vào danh sách ngày càng tăng của chúng tôi.

Hãy liên lạc, nếu bạn muốn phân tích các tệp để xem liệu kẻ thù có giả mạo tải trọng độc hại dưới dạng tệp hợp pháp hay trích xuất tải trọng được nhúng trong các tệp khác hay không, hãy xem Các MetaDefender Sandbox Trang web cộng đồng hoặc thử dịch vụ quét doanh nghiệp của chúng tôi.