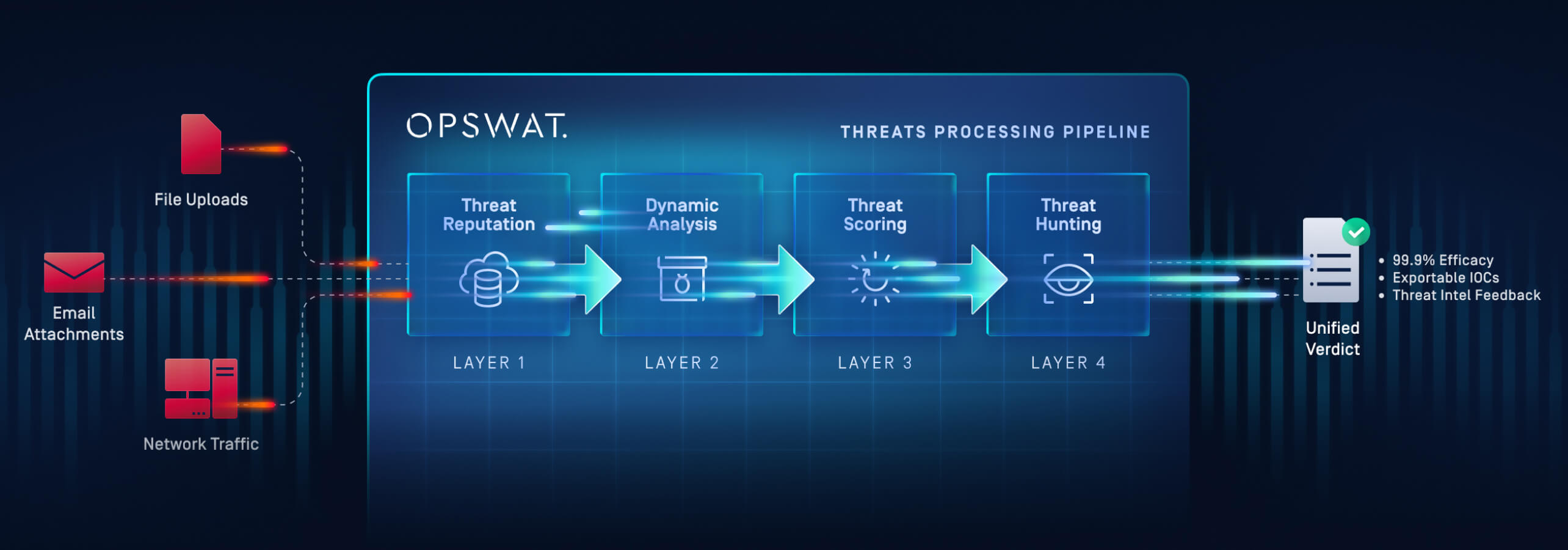

Việc chờ đợi nguồn cấp dữ liệu mối đe dọa công khai đánh dấu một họ mã độc mới có thể khiến bạn bị lộ hàng giờ liền. Trong khoảng thời gian đó, các chiến dịch lan truyền, thông tin đăng nhập bị đánh cắp và các vụ vi phạm có thể bắt đầu lan rộng. Bài viết này sẽ cho thấy cách OPSWAT 'S MetaDefender Sandbox (động cơ phía sau Filescan .io) thu gọn cửa sổ đó bằng phân tích hành vi ở cấp độ hướng dẫn, giải nén tự động và tìm kiếm điểm tương đồng dựa trên ML. Điều này cung cấp cho các nhóm SOC, nhà nghiên cứu mã độc và CISO một con đường thực tế để phát hiện sớm hơn, với độ tin cậy cao hơn.

Vấn đề: "Độ trễ OSINT" mà kẻ tấn công khai thác

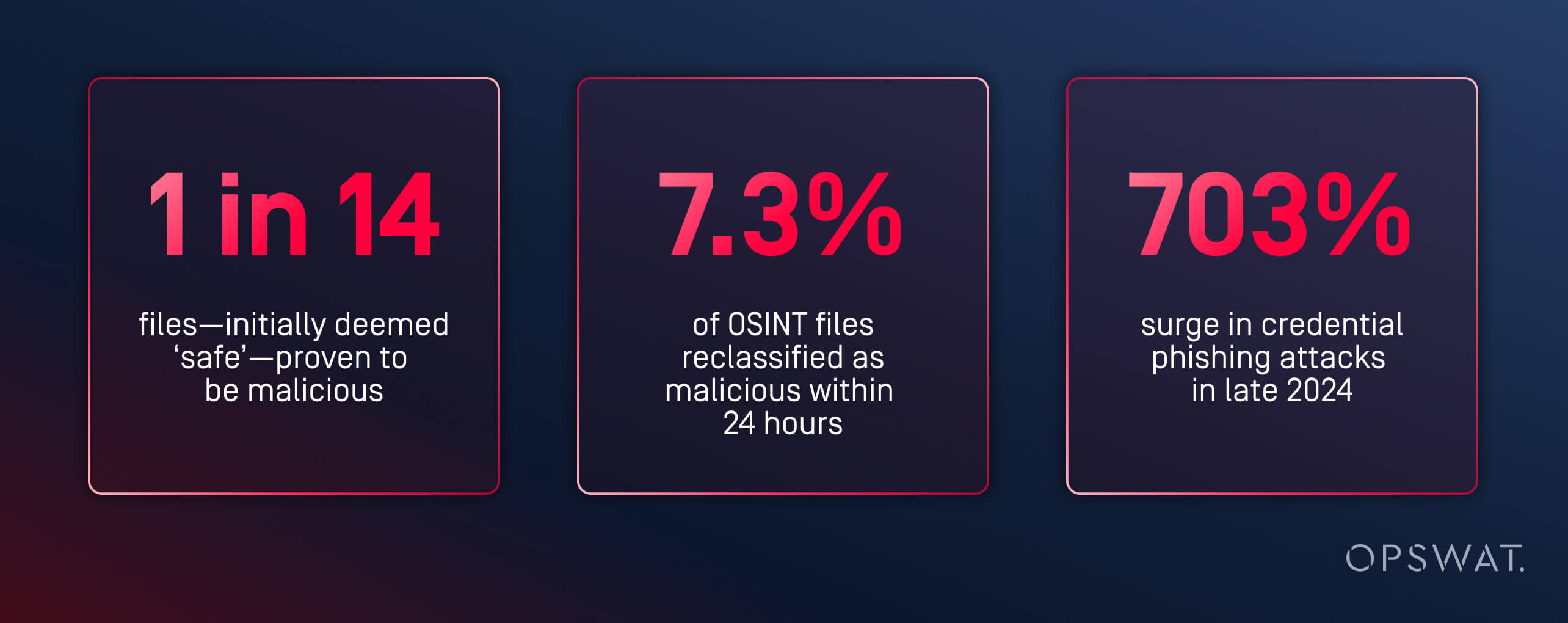

Trong bối cảnh đe dọa ngày nay, sự khác biệt giữa "sự kiện nhỏ" và "sự cố lớn" chỉ được tính bằng giờ. Các mã nhị phân mới thường được lưu hành trước khi thông tin tình báo nguồn mở (OSINT) bắt kịp, mang lại cho kẻ thù một lợi thế trọng yếu. Nghiên cứu gần đây của chúng tôi cho thấy:

- 1 trong 14 tệp mà nguồn cấp dữ liệu TI công khai ban đầu bỏ qua thực chất là tệp độc hại, chính xác là loại mẫu ban đầu gieo mầm cho các chiến dịch sau này.

- Filescan .io phát hiện các mối đe dọa này trung bình sớm hơn khoảng 24 giờ so với các nguồn thông thường, thu hẹp thời gian để kẻ tấn công cố thủ.

- Tất cả những điều này đang diễn ra khi khối lượng lừa đảo thông tin xác thực tăng vọt ~700% và các vụ tiết lộ lỗ hổng bảo mật bảo mật có xu hướng lên tới hơn 50.000 chỉ trong một năm, điều này mở rộng phạm vi tấn công và số lượng tệp nhị phân "được nhìn thấy đầu tiên" mà SOC phải phân loại.

Bài học rút ra: Chờ đợi các chỉ số cộng đồng không còn là một chiến lược nữa. Bạn cần một cách để đánh giá rủi ro trước khi một quy tắc YARA được công bố trên nguồn cấp dữ liệu công khai—và thực hiện ở quy mô doanh nghiệp mà không làm các nhà phân tích bị quá tải thông tin.

Những thay đổi: mã độc dày đặc hơn, bí mật hơn và nhiều giai đoạn hơn

Chỉ riêng kiểm tra tĩnh đã gặp khó khăn trong việc chống lại sự né tránh hiện đại. Qua các mẫu, chúng ta thấy:

- Cổng hành vi (ví dụ: lệnh gọi lại TLS, tải trọng được phân vùng địa lý, thực thi bị trì hoãn) ẩn trong môi trường giả lập và tránh được sự phá hoại ngây thơ.

- Các thủ thuật mã hóa (ví dụ: dấu hiệu UTF-16 BOM) phá vỡ trình phân tích cú pháp đơn giản.

- Packer inflation (VMProtect, NetReactor, ConfuserEx) bao bọc các trình tải nhiều giai đoạn chỉ tiết lộ mục đích trong bộ nhớ.

- Kỹ thuật không cần tệp (PowerShell, WMI) di chuyển logic quyết định vào RAM nơi các máy quét tập trung vào đĩa có khả năng hiển thị kém nhất.

- Độ phức tạp tăng đột biến: tệp độc hại trung bình hiện điều khiển 18,34 nút thực thi (so với 8,06 của năm ngoái), phản ánh các tập lệnh được nối kết, LOLBIN và tải trọng được dàn dựng.

Ý nghĩa: Để giành lại 24 giờ đó, người bảo vệ cần sự thật về hành vi ở cấp độ hướng dẫn với sự phân tích nhất quán, nội quan trí nhớ và tương quan tự động biến những tín hiệu ban đầu thành phán quyết đáng tin cậy.

Các MetaDefender Sandbox Ưu điểm: Hành vi trước, mọi thứ khác sau

OPSWAT 'S MetaDefender Sandbox , động cơ cung cấp năng lượng Filescan .io được xây dựng có mục đích nhằm giảm độ trễ của OSINT bằng cách tập trung vào cách mẫu hoạt động, chứ không phải chữ ký nào khớp với mẫu đó.

Core khả năng bao gồm:

1. Mô phỏng cấp độ lệnh để chống lại các phương thức né tránh hiện đại - Xử lý các lệnh gọi lại TLS, các thủ thuật định thời gian và logic khóa vùng để các payload được tự động hiển thị. Vô hiệu hóa UTF-16 BOM và các bẫy phân tích cú pháp tương tự để duy trì đường dẫn thực thi đầy đủ có thể quan sát được.

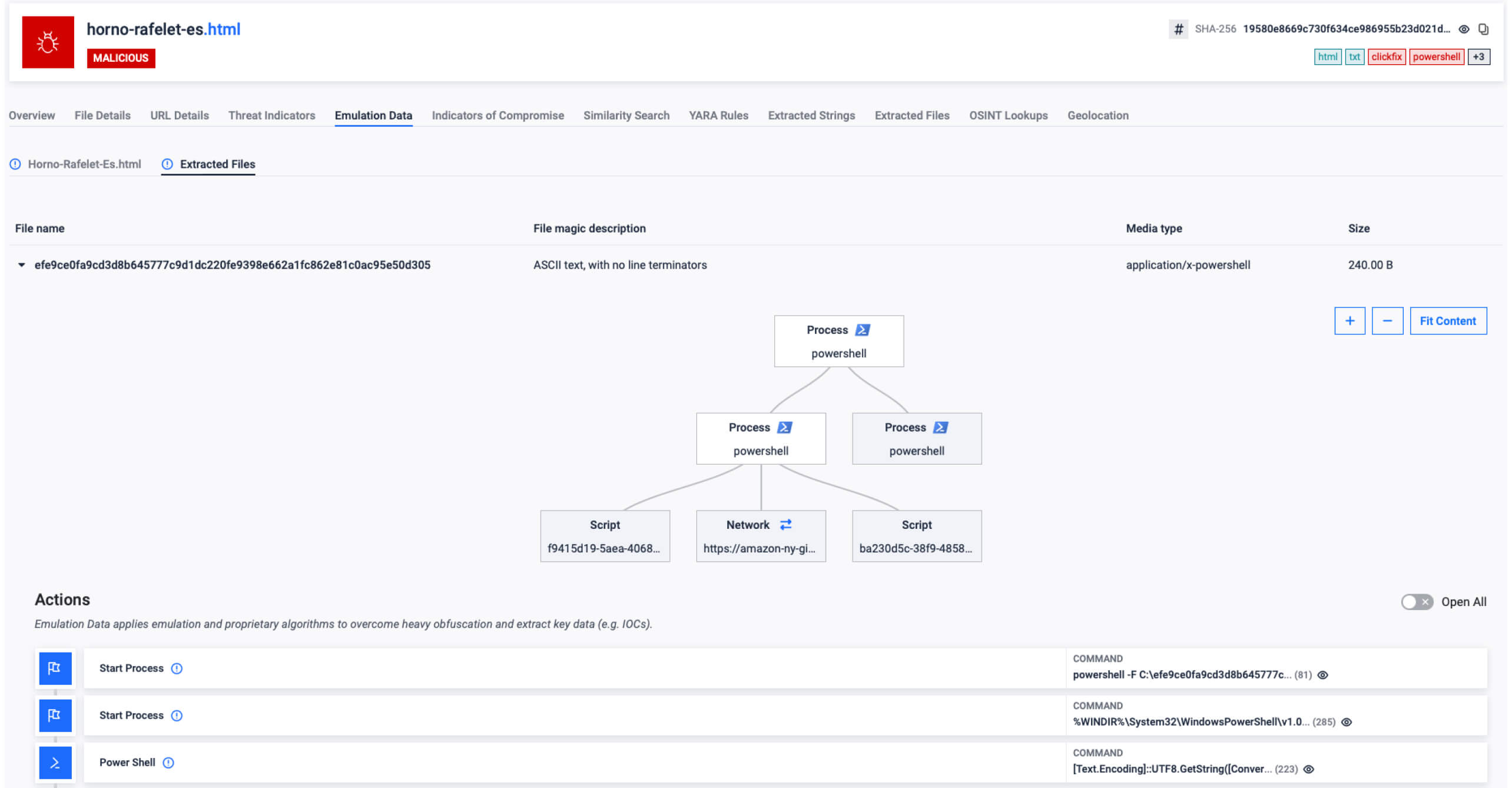

2. Khả năng hiển thị tập trung vào bộ nhớ cho các cuộc tấn công không có tệp và theo giai đoạn - Ghi lại các tải trọng trong bộ nhớ không bao giờ chạm vào đĩa (ví dụ: PowerShell, WMI), cung cấp các hiện vật, cấu hình và C2 mà nếu không sẽ bị bỏ sót.

3. Tự động giải nén các trình đóng gói nâng cao - Phân tích VMProtect, ConfuserEx, NetReactor và các trình đóng gói tùy chỉnh để tìm ra mã thực để các nhà phân tích có thể phân loại mục đích chứ không phải trình bao bọc.

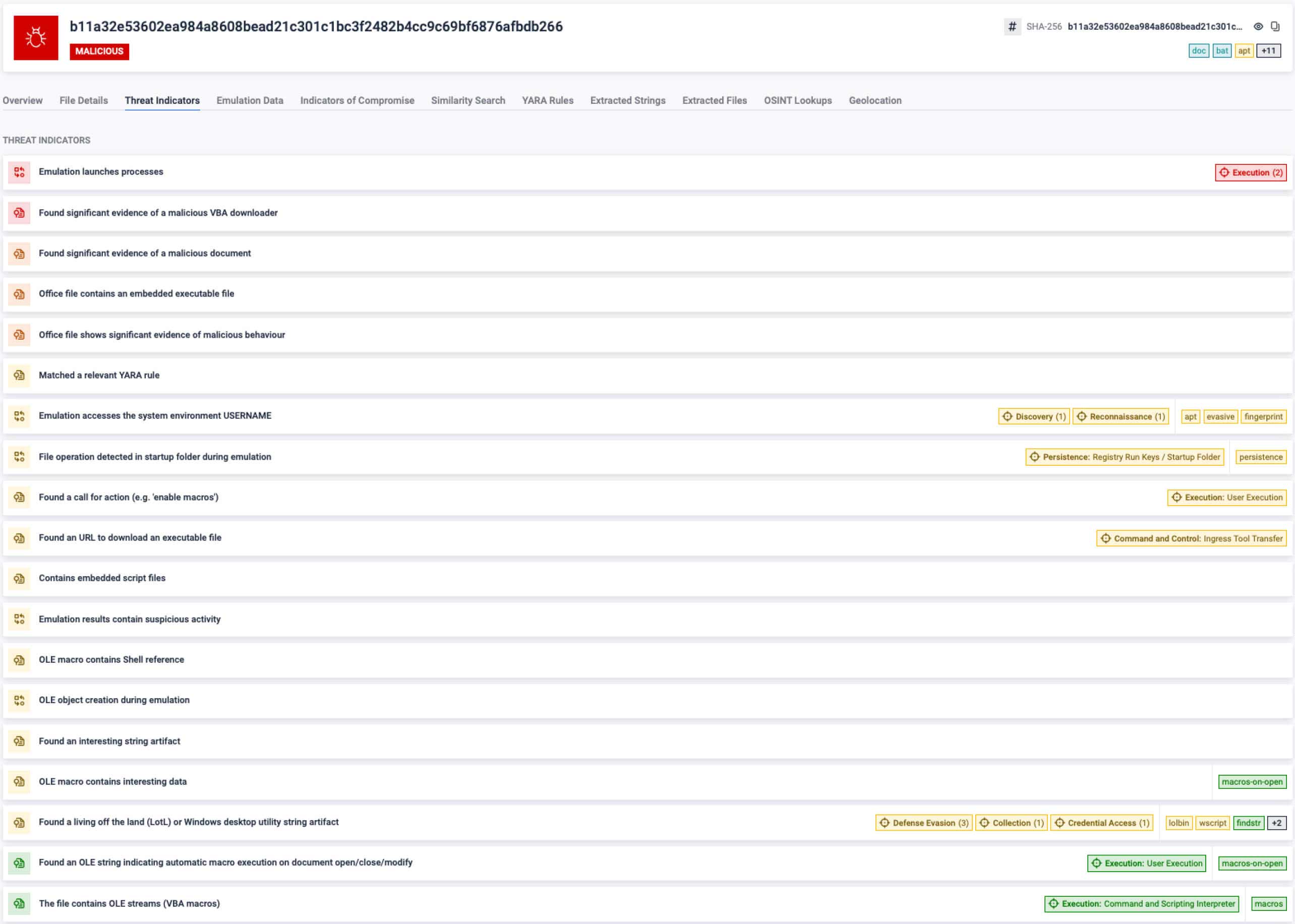

4. Kết quả phong phú, dễ giải thích - Ánh xạ MITRE ATT&CK, tải trọng được giải mã, dấu vết mạng và biểu đồ thực thi trực quan ghi lại toàn bộ chuỗi (ví dụ: .LNK → PowerShell → VBS → DLL inject).

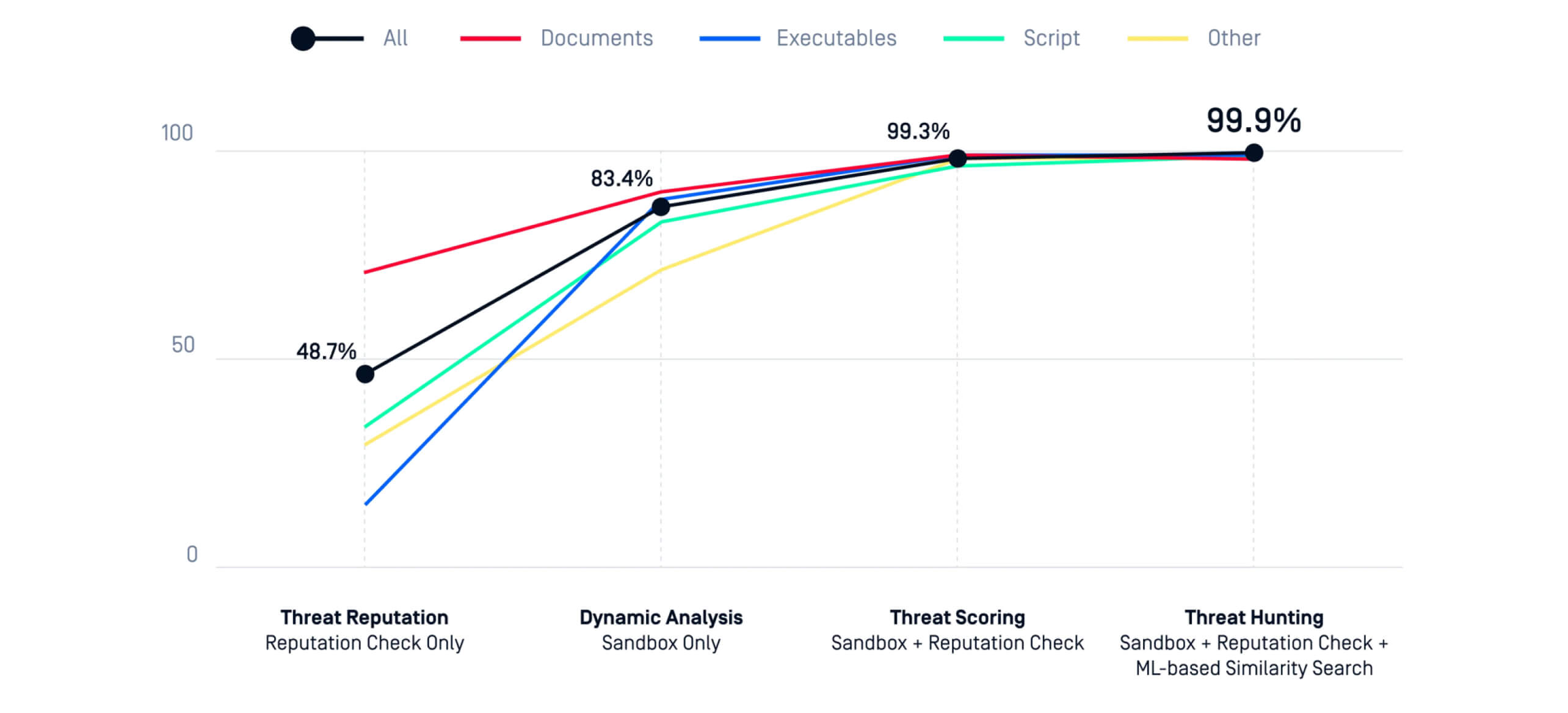

Khi danh tiếng, môi trường giả lập hành vi và tìm kiếm điểm tương đồng ML hoạt động cùng nhau, các tổ chức đạt được độ chính xác phát hiện 99,9%, kết hợp độ chính xác với tính kịp thời cần thiết để đánh bại OSINT trong nhiều giờ.

Filescan .io: Cảnh báo sớm do cộng đồng hỗ trợ cho mọi người

Filescan .io cũng cung cấp môi trường sandbox cấp doanh nghiệp tương tự cho công chúng—để các chuyên gia bảo mật ở khắp mọi nơi có thể gửi các tệp đáng ngờ và xem xét hành vi thực tế chỉ trong vài giây. Với tài khoản miễn phí, bạn có thể:

- Tải lên và kích nổ các tệp để phân tích hành vi đầy đủ.

- Kiểm tra các tải trọng đã giải mã và hoạt động mạng hoàn chỉnh; xem lại các ánh xạ MITRE ATT&CK để phân loại nhanh chóng.

- Đóng góp và hưởng lợi từ biểu đồ ngày càng tăng của hơn 74 triệu IOC — mang lại sự tự tin cao hơn cho OPSWAT toàn cầu Threat Intelligence .

Mỗi lần quét công khai hoặc riêng tư đều tăng cường tín hiệu tập thể và giúp bạn có cái nhìn sớm hơn về những gì đang lan truyền ngay lúc này, chứ không phải những gì đã được xuất bản ngày hôm qua.

Từ quét miễn phí đến bảo vệ toàn diện: Tích hợp một lần, phát hiện mối đe dọa ở mọi nơi

Doanh nghiệp có thể nhúng MetaDefender Sandbox vào các đường dẫn giao thông trực tiếp nơi các tệp tin nguy hiểm xâm nhập:

- ICAP trên proxy web và cổng DLP

- MetaDefender Core cho các đường ống chống vi rút và môi trường giả lập được sắp xếp hợp lý

- Quy trình làm việc Managed File Transfer ( MFT ) để cách ly và phân tích khi vào

- Cổng email để hủy các tệp đính kèm và liên kết tải xuống trước khi gửi

- Triển khai air-gap cho các môi trường được phân loại hoặc quản lý không thể dựa vào kết nối đám mây

Những thay đổi trong ngày đầu tiên:

- Những mục không xác định sẽ tự động bị kích nổ và làm giàu bằng ATT&CK, C2, thay đổi hệ thống tệp/sổ đăng ký và cấu hình được giải mã.

- Tìm kiếm tương đồng nhóm các mẫu mới với các họ/chiến dịch đã biết ngay cả khi các chuỗi và băm là mới.

- Phân loại SOC chuyển từ "Điều này có tệ không?" sang "Tệ đến mức nào, có liên quan như thế nào và còn ai bị ảnh hưởng nữa?"

Kết quả thực địa: Một khách hàng tích hợp trong lĩnh vực năng lượng MetaDefender Sandbox vào các quy trình truyền tệp tin và nhận thấy giảm 62% các cuộc điều tra SOC thủ công, đồng thời chặn các cuộc tấn công có mục tiêu mà OSINT vẫn chưa dán nhãn.

Giá trị dựa trên vai trò: Những gì mỗi nhóm nhận được vào ngày đầu tiên

Dành cho các nhà phân tích SOC và người ứng phó sự cố

- Phân loại nhanh hơn: Các phán đoán hành vi được làm giàu với chiến thuật ATT&CK giúp giảm bớt việc đoán mò.

- Trích xuất IOC: Tự động kéo các tên miền, IP, chứng chỉ, mutex và các tệp đã xóa.

- Hình ảnh trực quan rõ ràng: Biểu đồ thực hiện hiển thị những gì đã xảy ra và thời điểm xảy ra, lý tưởng cho việc chuyển giao.

Dành cho các nhà nghiên cứu mã độc và kỹ sư TI

- Giải nén và dịch ngược: Lấy mã thực (không chỉ là các trình bao bọc) để xác định thuộc tính họ một cách chắc chắn.

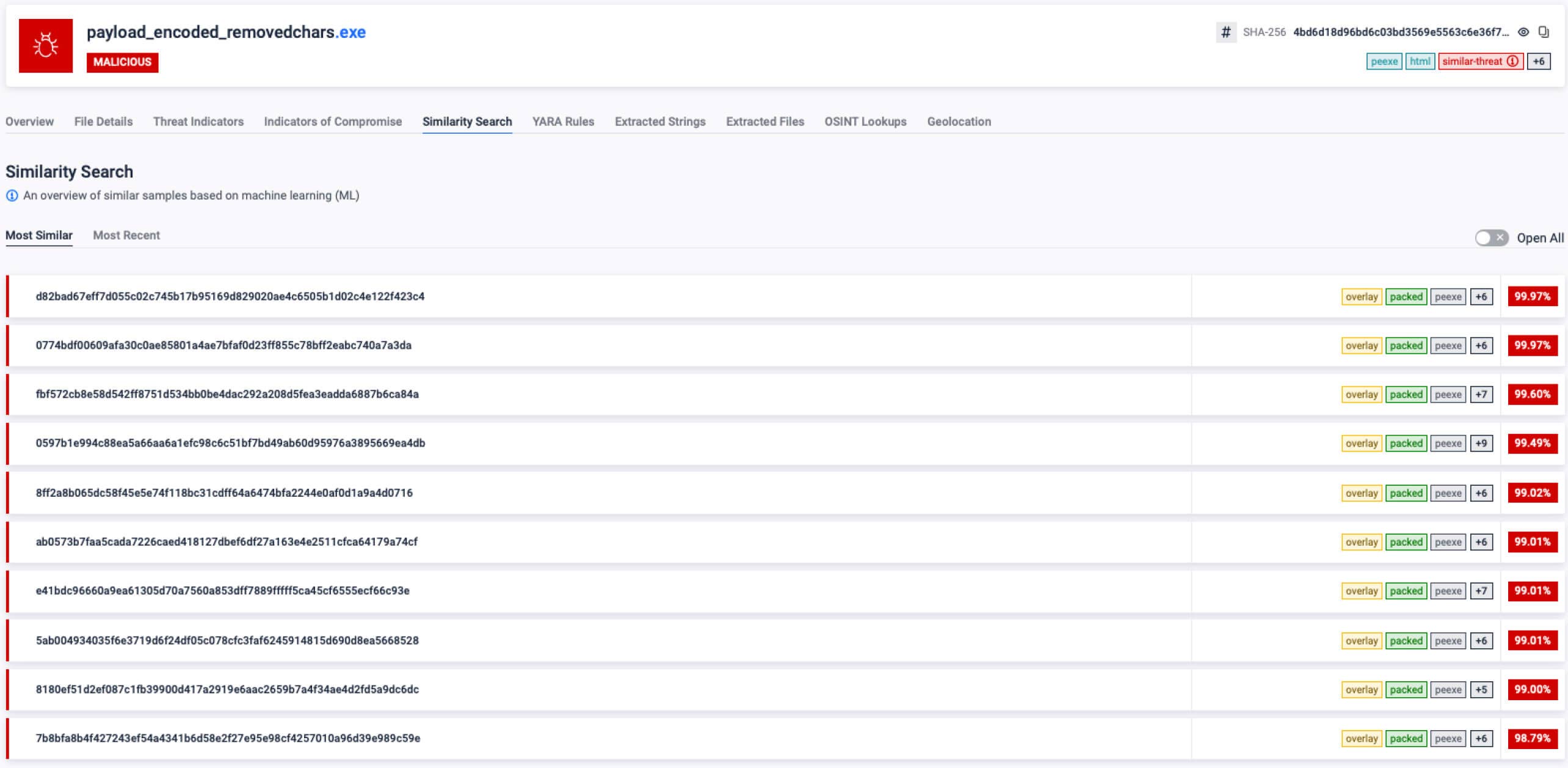

- Tìm kiếm tương tự: Nhóm các mẫu mới với các chiến dịch lịch sử theo mã và hành vi, không chỉ theo băm.

- Săn lùng tái sử dụng cơ sở hạ tầng: Chuyển từ một mẫu sang bộ công cụ rộng hơn của tác nhân.

Dành cho CISO và quản lý bảo mật doanh nghiệp

- Hiệu quả đã được xác thực: Hành vi + danh tiếng + ML mang lại độ chính xác 99,97% và phát hiện sớm hơn OSINT.

- Sẵn sàng kiểm tra: Báo cáo giàu bằng chứng phản ánh mọi quyết định với các hiện vật và ánh xạ.

- Khả năng mở rộng và linh hoạt: Cloud hoặc có khoảng cách không khí, API -Đầu tiên, tích hợp với các điều khiển hiện có.

Dành cho nhóm IT và cơ sở hạ tầng

- Triển khai đơn giản trên toàn ICAP , MFT , email và luồng lưu trữ.

- Tự động hóa chính sách: Cách ly theo điểm rủi ro; thả theo kết quả xét nghiệm sạch.

- Biện pháp bảo vệ hoạt động: Công cụ quản trị và ghi nhật ký toàn diện để kiểm soát thay đổi.

Bằng chứng thực tế: Những chiến thắng sớm và có thể giải thích được mới là điều trọng yếu

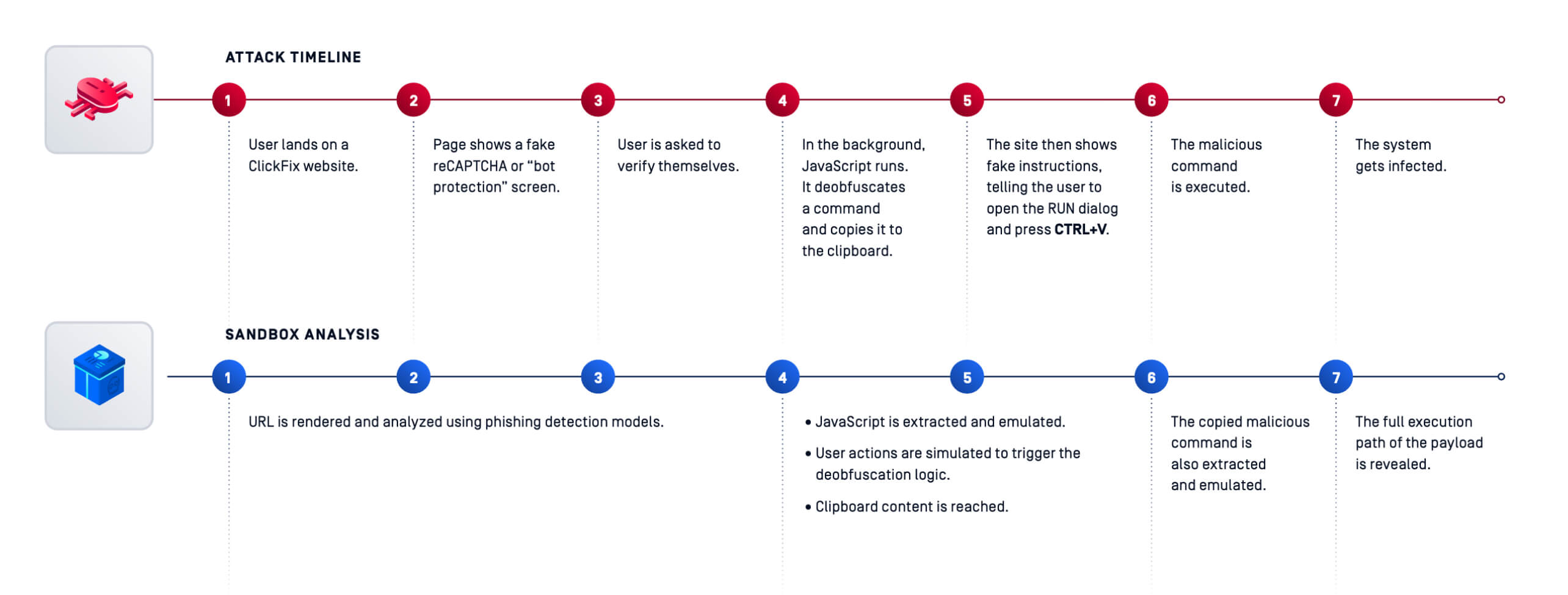

- ClickFix, lần đầu tiên công khai vụ nổ: Filescan .io đã nhanh chóng phát hiện và phân loại kỹ thuật chiếm quyền điều khiển clipboard của ClickFix—ghi lại hành vi đầu cuối mà kẻ tấn công sử dụng để lừa người dùng thực thi nội dung clipboard độc hại. Khả năng hiển thị này đã giúp các nhà bảo vệ điều chỉnh khả năng phát hiện và nâng cao nhận thức cho người dùng.

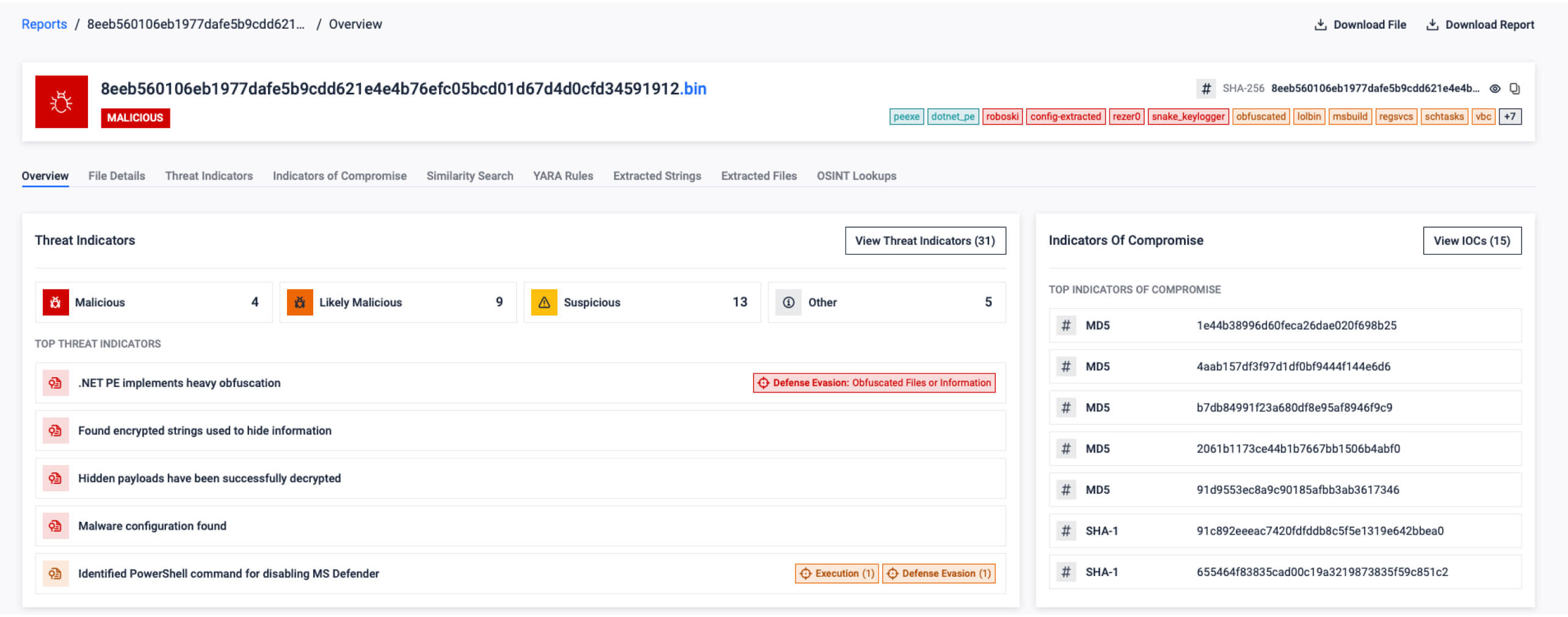

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Phân loại lại các mục không xác định: Hộp cát đã dán nhãn lại khoảng 7,3% mẫu OSINT "không xác định" là độc hại, với bằng chứng hành vi có độ tin cậy cao khoảng 24 giờ trước khi các mục tiêu YARA công khai xuất hiện—thời gian bạn có thể dành để chặn, không phải chờ đợi.

Bản thiết kế hoạt động: Cách thu hẹp độ trễ OSINT trong môi trường của bạn

Bạn không cần phải "xé và thay thế" để có được cảnh báo sớm. Hãy bắt đầu với kế hoạch theo từng giai đoạn này:

1. Kích nổ theo mặc định

Định tuyến tất cả các loại tệp đến (đặc biệt là tệp lưu trữ, tập lệnh và định dạng Office) thông qua MetaDefender Sandbox trên web, email và MFT điểm nghẽn. Gắn thẻ kết quả với điểm rủi ro và chiến thuật ATT&CK.

2. Tự động xử lý

Sử dụng các phán quyết thử nghiệm và điểm số tương đồng để tự động hóa các quyết định cách ly/thả. Chuyển tiếp các hành vi có nguy cơ cao (ví dụ: trộm cắp thông tin đăng nhập, tiêm chích, lạm dụng LOLBIN) đến SOAR để xây dựng cẩm nang quản lý.

3. Phân nhóm tiểu thuyết

Khi các hàm băm mới, tìm kiếm tương đồng sẽ neo chúng vào các nhóm/chiến dịch theo hành vi. Điều này cho phép làm giàu nhanh hơn và giảm cảnh báo "mồ côi".

4. Săn đuổi từ hành vi

Xây dựng các cuộc săn lùng xung quanh các hành vi (ví dụ: chèn lệnh clipboard tương tự như ClickFix; các tiến trình con đáng ngờ từ Office; chứng chỉ kỳ lạ API sử dụng) và làm giàu với IOC môi trường giả lập trên nhật ký EDR và DNS.

5. Đo delta trọng yếu

Theo dõi Thời gian Phát hiện Trung bình (MTTD) đối với các mối đe dọa chưa biết, đo thời gian "phát hiện đầu tiên để chặn", định lượng số giờ phân loại thủ công được tiết kiệm và giám sát các Thỏa thuận Mức Dịch vụ (SLA) ngăn chặn các mối đe dọa đã được xác nhận trong môi trường thử nghiệm. Dự kiến khối lượng công việc của nhà phân tích sẽ giảm dần theo từng bước, như đã được minh họa trong ví dụ về lĩnh vực năng lượng.

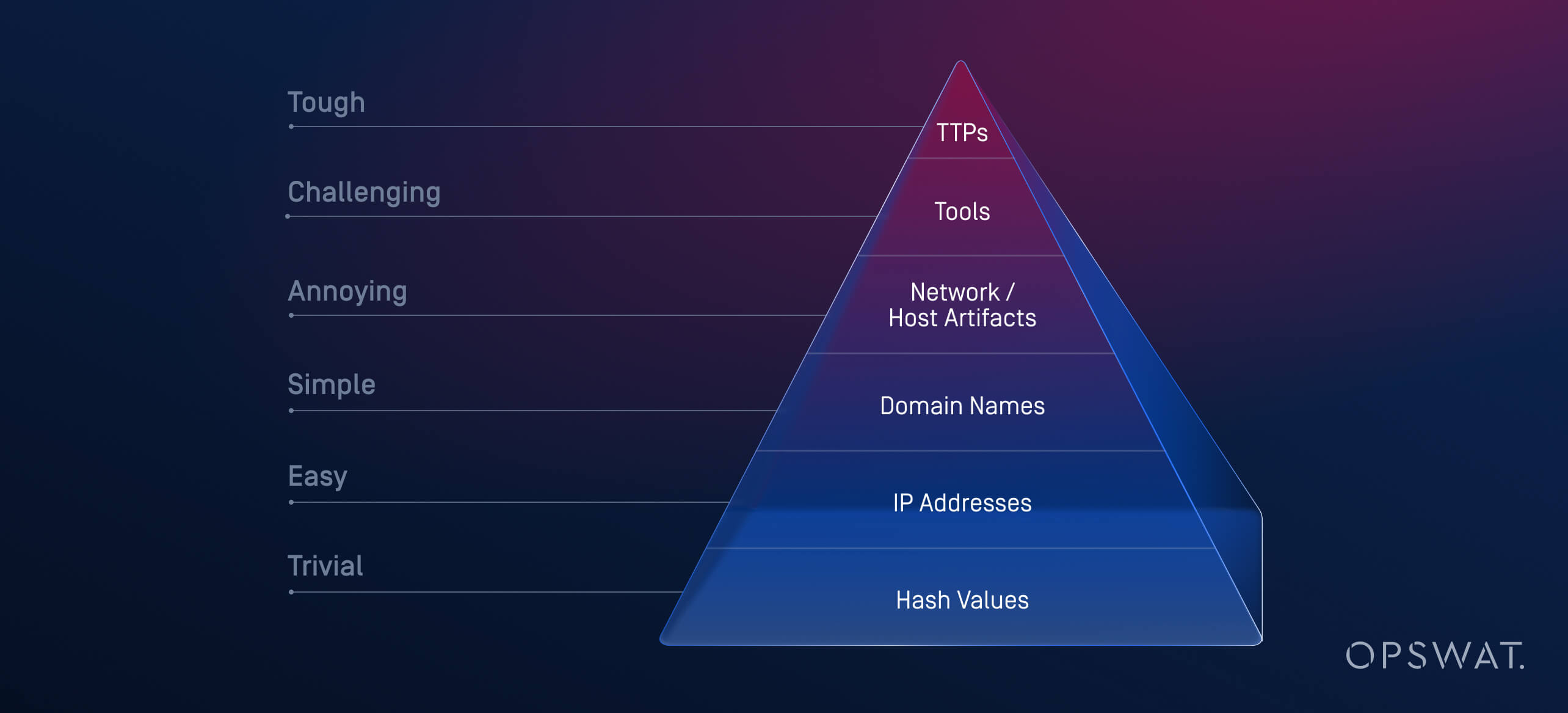

Tại sao điều này hiệu quả (và vẫn hiệu quả)

Kẻ tấn công luôn tiến hóa, nhưng các nguyên tắc cơ bản về hành vi thì không. Ngay cả khi các chuỗi, trình đóng gói và trình mã hóa đột biến, các tải trọng vẫn cần phải:

- Chạm vào thông tin xác thực, bí mật hoặc mã thông báo

- Duy trì qua các lần khởi động lại

- Nói chuyện với cơ sở hạ tầng

- Thao túng hệ điều hành theo những cách dễ nhận biết

Bằng cách nắm bắt những gì mã độc phải làm thay vì chữ ký nào nó khớp, bạn duy trì khả năng hiển thị lâu dài—được tăng cường bởi tìm kiếm điểm tương đồng, khái quát hóa trên các tiến hóa "cùng tác nhân, công cụ mới". Thêm dữ liệu từ xa của cộng đồng từ Filescan .io và tổ chức của bạn được hưởng lợi từ cảnh báo sớm được chia sẻ mà không ảnh hưởng đến quyền kiểm soát hoặc quyền riêng tư tại địa phương.

Những gì bạn sẽ thấy trong thực tế

- Hàng đợi sạch hơn: Ít “điều không xác định” hơn; nhiều cảnh báo có độ trung thực cao, dựa trên bằng chứng.

- Báo cáo sự cố nhanh hơn : Chuỗi trực quan, ánh xạ ATT&CK và cấu hình được giải mã giúp rút ngắn thời gian ghi chép từ nhiều giờ xuống còn vài phút.

- Kết quả tốt hơn trên bàn chơi: Sổ tay hướng dẫn thực thi gắn liền với các hành vi cụ thể (ví dụ: danh sách chặn dựa trên C2 môi trường giả lập, ngăn chặn EDR theo mẫu LOLBIN).

- Sự rõ ràng của ban điều hành: Các hiện vật sẵn sàng kiểm tra và số liệu đo lường độ chính xác được chuyển trực tiếp thành các KPI về tình trạng rủi ro.

Kêu gọi hành động: Tìm sớm hơn. Hành động nhanh hơn.

- Hãy thử quét miễn phí trên Filescan .io và xem tốc độ hiển thị của hành vi sâu, tải trọng được giải mã và IOC.

- Yêu cầu dùng thử MetaDefender Sandbox cho doanh nghiệp để tích hợp phân tích tại trang web/email của bạn MFT các điểm nghẽn và định lượng tác động đến MTTD và khối lượng phân loại của bạn.

Nếu đây là mức độ hiểu biết mà chúng tôi cung cấp miễn phí, hãy tưởng tượng sự cải thiện khi nó được tích hợp hoàn toàn vào quy trình của bạn.

Câu hỏi thường gặp (FAQ)

Nghiên cứu trong blog này đến từ đâu?

Từ OPSWAT phân tích từ xa về mối đe dọa nội bộ và môi trường giả lập đã xuất hiện thông qua Filescan .io, cùng với các phát hiện được tổng hợp cho công trình "Bối cảnh Mối đe dọa" được sử dụng để cung cấp thông tin cho bài đăng này. Các số liệu thống kê cụ thể (ví dụ: độ trễ OSINT, phân loại lại 7,3%, hơn 74 triệu IOC và độ chính xác 99,97%) đến từ dữ liệu chương trình và xác thực kỹ thuật của chúng tôi.

“Tìm kiếm tương tự” khác với chữ ký như thế nào?

Chữ ký khớp chính xác với các đặc điểm đã biết; tìm kiếm điểm tương đồng sẽ đối chiếu mã và hành vi trên các mẫu liên quan , tiết lộ các liên kết gia đình ngay cả khi hàm băm, trình đóng gói hoặc lớp mã hóa đã thay đổi.

Tôi có thể chạy ứng dụng này trong mạng không có kết nối mạng không?

Đúng. MetaDefender Sandbox hỗ trợ triển khai hoàn toàn không kết nối cho các môi trường nhạy cảm hoặc được quản lý trong khi vẫn duy trì khả năng phân tích và báo cáo mạnh mẽ.

Điểm tích hợp đầu tiên tốt nhất là gì?

Tệp đính kèm email và MFT Ingress mang lại giá trị tức thì: khối lượng lớn, rủi ro cao và tự động hóa chính sách đơn giản dựa trên phán quyết thử nghiệm và điểm rủi ro.