Tác giả: Vinh T. Nguyen - Team Leader

Giới thiệu

lỗ hổng bảo mật trong hệ thống máy tính là điểm yếu mà kẻ tấn công có thể khai thác để sử dụng hệ thống đó theo cách trái phép [1]. Phần mềm lỗ hổng bảo mật bảo mật, nói riêng, là một thách thức về an ninh mạng mà các tổ chức phải giải quyết thường xuyên do bản chất luôn thay đổi và tính phức tạp của phần mềm.

Các phương pháp phổ biến nhất mà các tổ chức sử dụng để đánh giá rủi ro của họ đối với các lỗ hổng bảo mật trong mạng máy tính của họ có thể được nhóm thành hai loại chính: dựa trên mạng và dựa trên máy chủ [2]. Các phương pháp dựa trên mạng thăm dò mạng mà không cần đăng nhập vào từng máy chủ, để phát hiện các dịch vụ, thiết bị và dữ liệu dễ bị tấn công trong quá trình truyền. Các phương thức dựa trên máy chủ đăng nhập vào từng máy chủ lưu trữ và thu thập danh sách các phần mềm, thành phần và cấu hình dễ bị tấn công. Mỗi danh mục xử lý rủi ro theo những cách khác nhau, nhưng không thể phát hiện lỗ hổng bảo mật trừ khi phần mềm dễ bị tấn công đã được triển khai trên máy chủ.

Trong thực tế, các đánh giá thường được lên lịch để chúng không ảnh hưởng đến các hoạt động bình thường. Điều này để lại một cửa sổ cơ hội giữa thời gian phần mềm dễ bị tấn công được triển khai và khi đánh giá bắt đầu mà kẻ tấn công có thể sử dụng để thỏa hiệp máy chủ và do đó, mạng.

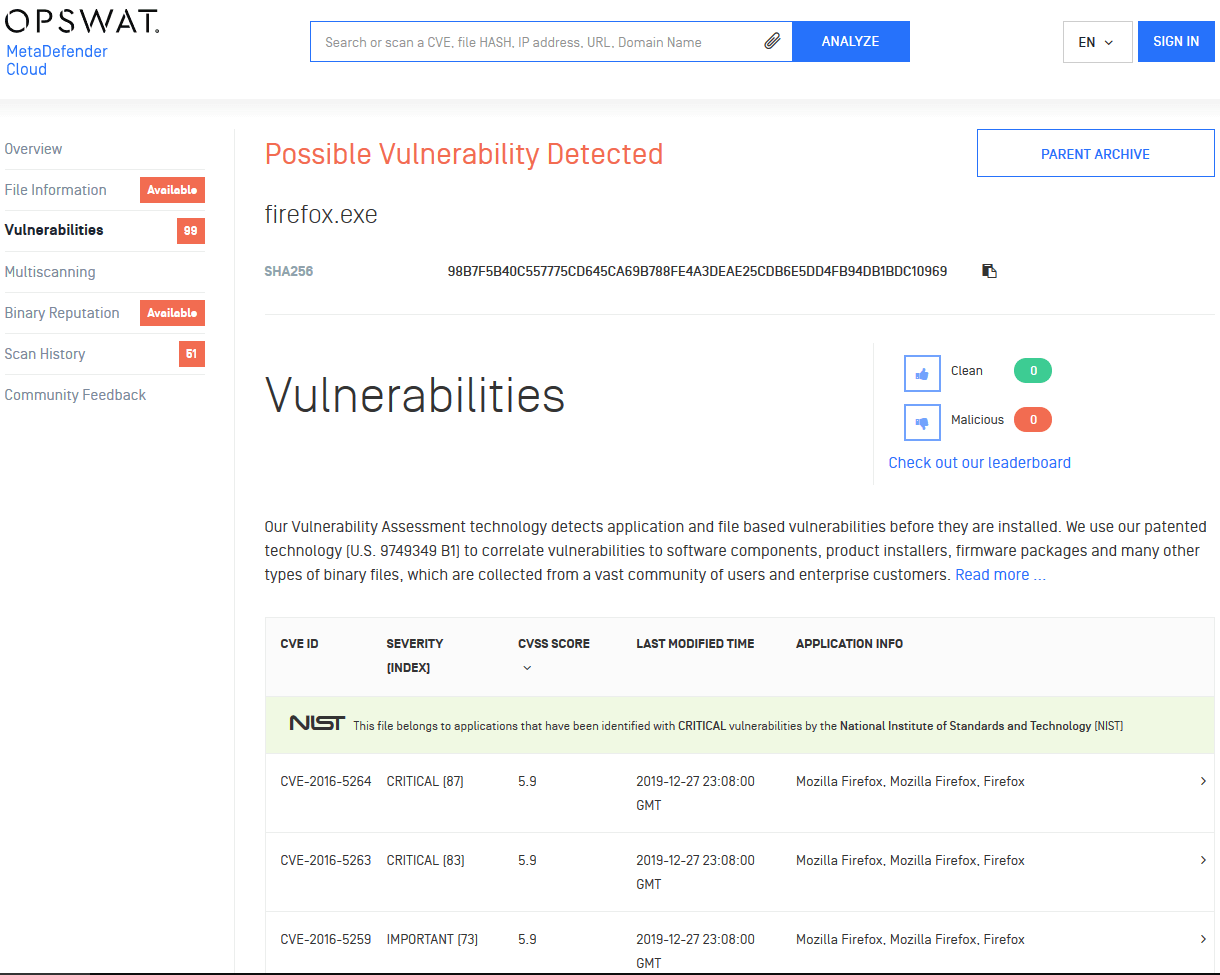

Tình huống này đòi hỏi một phương pháp quét có thể đóng cửa sổ đó và giảm thiểu rủi ro lỗ hổng bảo mật nói chung. OPSWAT file-based vulnerability assessment công nghệ thực hiện điều đó bằng cách liên kết các tệp nhị phân (như trình cài đặt, tệp thực thi, thư viện động, v.v.) với các lỗ hổng bảo mật được báo cáo. Phương pháp này có thể phát hiện các thành phần phần mềm dễ bị tấn công trước khi chúng được triển khai, để các nhà phân tích bảo mật và quản trị viên hệ thống có thể nhanh chóng thực hiện hành động thích hợp, do đó đóng cửa sổ.

Trong các phần sau, chúng tôi giải thích công nghệ và các trường hợp sử dụng của nó chi tiết hơn và đưa ra ví dụ về các cuộc tấn công đã biết có liên quan đến các trường hợp sử dụng này. Sau đó, chúng tôi hiển thị một bản demo khai thác và kết luận về công nghệ và tiềm năng của nó.

Tại sao cần một phương pháp phát hiện khác

Hạn chế của phương pháp truyền thống

Các phương pháp phát hiện lỗ hổng bảo mật phần mềm truyền thống hoạt động ở mức độ trừu tượng. Khi quét dựa trên mạng thăm dò mạng máy tính và quét dựa trên máy chủ thu thập dữ liệu từ máy, chúng thường xác định kiểm tra nào sẽ chạy dựa trên môi trường của hệ thống, để đảm bảo hiệu suất cao (thời gian quét, băng thông mạng, sử dụng bộ nhớ, v.v.) và để lọc ra các kết quả không liên quan. Đôi khi, các phương pháp đánh giá dựa vào môi trường của hệ thống để biết thông tin nhiều đến mức chúng không thực hiện kiểm tra thích hợp, do các đặc điểm riêng trong cùng một môi trường mà chúng dựa vào.

Ví dụ: nếu một dịch vụ mạng dễ bị tấn công bị tắt trước khi đánh giá (vô tình hoặc cố ý), quá trình quét sẽ không phát hiện bất kỳ lỗ hổng bảo mật nào trong dịch vụ. Ngoài ra, xóa khóa đăng ký Windows có chứa đường dẫn cài đặt đến một ứng dụng có thể khiến bản thân ứng dụng và các lỗ hổng bảo mật của nó còn nguyên vẹn và không bị phát hiện bằng cách quét dựa trên máy chủ. Trong cả hai trường hợp, các phương pháp quét kém hiệu quả hơn vì chúng dựa vào dấu chân của sản phẩm được cài đặt.

Sản phẩm được cài đặt là một tập hợp các tệp (như tệp thực thi, thư viện, cơ sở dữ liệu, v.v.) được đóng gói cùng nhau và kết hợp với logic triển khai. Logic triển khai thường tuân theo quy ước để ghi dấu chân của sản phẩm vào một vị trí (ví dụ: Registry trên HĐH Windows, cổng 3306 cho MySQL). Dấu chân này không xác định chính sản phẩm và có thể được thay đổi bất cứ lúc nào trong suốt vòng đời của sản phẩm. Do đó, dựa vào dấu chân (như cả quét dựa trên mạng và máy chủ) để phát hiện sản phẩm và lỗ hổng bảo mật của nó có nguy cơ phát hiện sai.

Giới thiệu tính năng quét dựa trên tệp

File-based vulnerability assessment khác với các phương pháp đánh giá truyền thống. Như tên gọi của nó, nó hoạt động trên cơ sở từng tệp và bỏ qua tất cả các trừu tượng sản phẩm cấp cao. Bằng cách phân tích từng lỗ hổng bảo mật được báo cáo và ánh xạ chúng vào trình cài đặt sản phẩm và các tệp thành phần chính (bằng sáng chế US 9749349 B1), file-based vulnerability assessment có thể phát hiện xem tệp nhị phân có liên quan đến lỗ hổng bảo mật bảo mật hay không, do đó phát hiện ra lỗ hổng bảo mật bảo mật ngay cả khi sản phẩm không chạy hoặc dấu vết của sản phẩm đã bị sửa đổi.

Mặc dù sự khác biệt giữa quét dựa trên tệp và dựa trên mạng là rõ ràng, nhưng sự khác biệt giữa quét dựa trên tệp và quét dựa trên máy chủ không quá rõ ràng. Có thể lập luận rằng quét dựa trên máy chủ không hoàn toàn dựa vào dấu chân sản phẩm, rằng nó cũng kiểm tra phiên bản tệp của (các) thành phần chính của sản phẩm. Vì vậy, logic quét có thể được sửa đổi để chỉ thực hiện kiểm tra phiên bản tệp đó, do đó hiển thị quét dựa trên tệp một tập hợp con của quét dựa trên máy chủ.

Đây không phải là trường hợp, vì:

- Quét dựa trên máy chủ thường được nối dây cứng để sử dụng cả môi trường hệ thống và dấu chân của sản phẩm để lọc những kiểm tra cần thực hiện

- Bằng cách tập trung vào việc tìm kiếm và phân tích các tệp gây ra lỗ hổng bảo mật, quét dựa trên tệp có thể phát hiện một số lỗ hổng bảo mật khó phát hiện bằng phương pháp dựa trên máy chủ và phù hợp với nhiều trường hợp sử dụng hơn

Quét dựa trên tệp có thể được sử dụng để phát hiện các trình cài đặt dễ bị tấn công, gói firmware, tệp thư viện, tệp thành phần sản phẩm, v.v. đi vào và ra khỏi mạng thông qua cổng hoặc đến và đi từ các thiết bị đầu cuối (qua email, ổ đĩa flash, v.v.). Điều này cho phép sysadmin và người dùng kiểm tra lỗ hổng bảo mật của sản phẩm trước khi sử dụng và đảm bảo bảo vệ khi máy chủ không được hỗ trợ bởi các phương pháp quét dựa trên máy chủ hoặc dựa trên mạng mà tổ chức hiện đang sử dụng.

File-based vulnerability assessment công nghệ cũng có thể được sử dụng để phát hiện các lỗ hổng bảo mật tiềm ẩn trong các máy hiện có. Vì các phương pháp quét truyền thống thường thực hiện kiểm tra lỗ hổng bảo mật dựa trên các báo cáo mơ hồ, cấp cao trong các nguồn công khai, nên bản thân quá trình quét thường dừng lại ở cấp độ cao (dấu chân của sản phẩm) và không đi sâu vào chi tiết về lỗ hổng bảo mật hoặc sản phẩm được báo cáo.

Tuy nhiên, vì các sản phẩm thường tái sử dụng các thành phần của nhau (thư viện động và dịch vụ chia sẻ là một số ví dụ), việc cập nhật một sản phẩm dễ bị tấn công hoặc thậm chí là loại bỏ nó không phải lúc nào cũng đảm bảo rằng các tệp gây ra lỗ hổng bảo mật đã biến mất. Chúng vẫn có thể nằm ở đâu đó trong hệ thống tệp và cung cấp nền tảng cho kẻ tấn công kết nối lại các thành phần đó và gây ra sự tàn phá. Các tệp này thường có tất cả tính toàn vẹn mà người ta có thể yêu cầu. Chúng có mục đích rõ ràng, được biết đến rộng rãi, đến từ các nguồn đáng tin cậy, có chữ ký hợp lệ và vẫn tồn tại trong một số gói phần mềm mới nhất. File-based vulnerability assessment công nghệ cho phép quản trị viên hệ thống quét máy và tìm ra các tệp tin dễ bị tấn công trước khi kẻ tấn công có cơ hội sử dụng chúng.

Những thách thức với công nghệ

Tuy nhiên, hoạt động ở cấp độ tệp có những hạn chế của nó. Nó có thể đánh dấu một tệp là dễ bị tấn công khi lỗ hổng bảo mật yêu cầu nhiều tệp được tải cùng nhau để được kích hoạt (báo động giả). Điều này một phần là do thiếu ngữ cảnh (bằng cách quét một tệp duy nhất) và sự mơ hồ của các báo cáo tiết lộ. Nó cũng có thể đánh dấu một tệp thực sự dễ bị tổn thương là sạch (âm tính giả), do sự không đầy đủ của cơ sở dữ liệu tệp và, một lần nữa, sự mơ hồ của các báo cáo.

Tại OPSWAT , chúng tôi hiểu điều này và không ngừng cải thiện file-based vulnerability assessment công nghệ, để nó bao phủ nhiều lỗ hổng bảo mật hơn, đồng thời giảm tỷ lệ dương tính/âm tính giả. Chúng tôi đã tích hợp công nghệ này vào nhiều sản phẩm trong MetaDefender gia đình (như MetaDefender Core , MetaDefender Cloud , Drive , Kiosk , ICAP Server , v.v.), giúp các tổ chức cung cấp khả năng phòng thủ chuyên sâu cho các mạng trọng yếu của họ [3].

Khai thác đã biết

Thật khó để sysadmins giám sát các báo cáo tiết lộ của tất cả các phần mềm mà tổ chức sử dụng, chứ đừng nói đến việc biết và giám sát tất cả các thành phần bên trong phần mềm đó. Điều này giúp phần mềm sử dụng các thành phần cũ có chứa lỗ hổng bảo mật có thể tránh bị phát hiện và xâm nhập vào các tổ chức. Điều này có thể làm cho các thành phần dễ bị tổn thương trở thành một vấn đề lớn.

Một ví dụ là CVE-2019-12280 [4], lỗ hổng bảo mật đường dẫn tìm kiếm thư viện không được kiểm soát của Dell SupportAssist. Nó cho phép người dùng đặc quyền thấp thực thi mã tùy ý theo đặc quyền HỆ THỐNG và giành quyền kiểm soát hoàn toàn đối với máy. Ban đầu nó đến từ một thành phần được cung cấp bởi PC-Doctor để chẩn đoán máy. Cả hai nhà cung cấp đã phát hành các bản vá để khắc phục sự cố.

Một ví dụ khác là CVE-2012-6706 [5], một lỗ hổng bảo mật hỏng bộ nhớ nghiêm trọng có thể dẫn đến việc thực thi mã tùy ý và thỏa hiệp máy khi mở một tệp được chế tạo đặc biệt. Ban đầu nó được báo cáo là ảnh hưởng đến các sản phẩm chống vi rút Sophos, nhưng sau đó được tìm thấy đến từ một thành phần có tên UnRAR, xử lý việc trích xuất tệp [6].

Những loại lỗ hổng bảo mật này thường không thể được báo cáo đầy đủ, vì có quá nhiều sản phẩm sử dụng các thành phần dễ bị tổn thương. Do đó, ngay cả khi sysadmins biết về mọi sản phẩm đang được sử dụng và giám sát chặt chẽ chúng trên các nguồn tiết lộ phổ biến, vẫn còn rất nhiều chỗ cho kẻ tấn công đi qua.

Demo

Chúng ta hãy xem xét kỹ hơn trường hợp một thành phần dễ bị tổn thương gây ra sự cố trên máy chủ. Chúng tôi sẽ sử dụng phiên bản cũ của Total Commander [7] có chứa UnRAR.DLL [8] bị ảnh hưởng bởi CVE-2012-6706 [5]. Lưu ý rằng CVE này không báo cáo Total Commander. Người dùng thành thạo có đặc quyền quản trị thường sử dụng phần mềm này, vì vậy việc khai thác thành công lỗ hổng bảo mật có thể giúp kẻ tấn công sử dụng máy chủ để kiểm soát mạng của tổ chức.

Đặc điểm kỹ thuật demo:

- Hệ điều hành: Windows 10 1909 x64.

- Phần mềm : Total Commander v8.01 x86 với thư viện UnRAR v4.20.1.488.

- Dữ liệu thủ công được tạo bởi nhóm Nghiên cứu bảo mật của Google trên Exploit-DB [9].

Tham nhũng bộ nhớ xảy ra khi Total Commander sử dụng UnRAR.DLL để trích xuất một tệp tin đặc biệt crafted. Kẻ tấn công sau đó có thể thực thi mã tùy ý trên máy với đặc quyền của người dùng Total Commander. Những kẻ tấn công tinh vi có thể trồng các tệp có vẻ hợp pháp hơn nhưng dễ bị tổn thương trên khắp máy để tiếp tục tấn công.

Các phiên bản gần đây của Total Commander không có lỗ hổng bảo mật này, vì chúng sử dụng phiên bản UnRAR.DLL mới hơn. Vì vậy, như mọi khi, người dùng nên cập nhật phần mềm của họ, ngay cả khi không có báo cáo tiết lộ về chúng và đặc biệt nếu họ không thực hiện cập nhật trong một thời gian dài (phiên bản Total Commander này được phát hành vào năm 2012).

Kết thúc

Phần mềm lỗ hổng bảo mật cho phép kẻ tấn công truy cập hoặc kiểm soát tài nguyên của tổ chức. Hai phương pháp phổ biến để phát hiện lỗ hổng bảo mật là quét dựa trên mạng và quét dựa trên máy chủ. Chúng thường hoạt động ở mức trừu tượng cao và có thể bỏ lỡ thông tin trọng yếu do thay đổi trong môi trường máy tính.

OPSWAT 'S file-based vulnerability assessment công nghệ hoạt động ở cấp độ tệp để cảnh báo cho quản trị viên hệ thống về các trình cài đặt phần mềm và thành phần dễ bị tấn công khi vào và ra khỏi tổ chức, giảm thiểu rủi ro bảo mật trước khi triển khai và trong khi sử dụng. Công nghệ đã được tích hợp vào MetaDefender các sản phẩm như Core , Cloud giao diện lập trình ứng dụng , Drive , Kiosk , v.v. để bao quát nhiều trường hợp sử dụng khác nhau.

Phát hiện lỗ hổng bảo mật trên cơ sở từng tệp khác với các phương pháp truyền thống và có tiềm năng mới, trường hợp sử dụng mới cũng như thách thức. Tại OPSWAT, chúng tôi không ngừng cải tiến công nghệ của mình để vượt qua những thách thức và giúp bảo vệ các mạng trọng yếu của các tổ chức khỏi các mối đe dọa an ninh mạng ngày càng phát triển.

Tham khảo

[1] "lỗ hổng bảo mật bảo mật (máy tính)," [Trực tuyến].

[2] "Trình quét lỗ hổng bảo mật," [Trực tuyến].

[3] "MetaDefender - Nền tảng phòng chống mối đe dọa nâng cao," [Trực tuyến].

[4] "CVE-2019-12280 - MetaDefender"[Trực tuyến].

[5] "CVE-2012-6706 - MetaDefender"[Trực tuyến].

[6] "Vấn đề 1286 - VMSF_DELTA lọc trong unrar cho phép ghi bộ nhớ tùy ý - Project Zero," [Trực tuyến].

[7] "Total Commander - home," [Trực tuyến].

[8] "Trình lưu trữ WinRAR - RARLAB," [Trực tuyến].

[9] "unrar 5.40 - 'VMSF_DELTA' Filter Arbitrary Memory Write," [Trực tuyến].