Cộng đồng an ninh mạng gần đây đã được cảnh báo về một lỗ hổng bảo mật nghiêm trọng trong NVIDIA Container Bộ công cụ – một thành phần thiết yếu cho các ứng dụng tăng tốc GPU trong AI và ML (học máy). Được xác định là CVE-2024-0132, lỗi này ảnh hưởng đáng kể đến nhiều ứng dụng AI dựa vào tài nguyên GPU trên cả cài đặt đám mây và tại chỗ. Sau khi phát hiện ra lỗi vào tháng 9 năm 2024, NVIDIA đã thừa nhận sự cố và phát hành bản vá ngay sau đó.

Chi tiết về lỗ hổng bảo mật

lỗ hổng bảo mật trong NVIDIA Container Toolkit, đặc biệt là trong các phiên bản lên đến và bao gồm 1.16.1, bắt nguồn từ lỗ hổng bảo mật Time-of-check Time-of-Use (TOCTOU) . Điểm yếu này có thể bị khai thác để nâng cao đặc quyền, thoát khỏi vùng chứa và thao túng khối lượng công việc GPU, có khả năng dẫn đến đầu ra AI sai hoặc gián đoạn dịch vụ hoàn toàn.

Các lỗ hổng bảo mật cụ thể liên quan đến sự cố này bao gồm:

- CVE-2024-0132: lỗ hổng bảo mật nghiêm trọng này, được đánh giá ở mức 9.0 trên thang điểm nghiêm trọng, có thể cho phép các hình ảnh container được thiết kế đặc biệt truy cập vào hệ thống tệp máy chủ, có khả năng dẫn đến thực thi mã, từ chối dịch vụ và leo thang đặc quyền.

- CVE-2024-0133: lỗ hổng bảo mật bảo mật trung bình này, được đánh giá ở mức 4.1, cho phép các hình ảnh chứa được thiết kế đặc biệt tạo ra các tệp trống trên hệ thống tệp máy chủ, có thể dẫn đến việc giả mạo dữ liệu.

NVIDIA đã nhanh chóng giải quyết lỗ hổng bảo mật này bằng cách phát hành bản tin bảo mật và các phiên bản cập nhật của phần mềm bị ảnh hưởng.

Ai bị ảnh hưởng?

Nghiên cứu chỉ ra rằng hơn một phần ba (35%) môi trường đám mây sử dụng GPU NVIDIA đang gặp rủi ro, theo phát hiện của Wiz .

Các tổ chức sử dụng NVIDIA Container Các phiên bản Toolkit lên đến 1.16.1 và NVIDIA GPU Operator lên đến 24.6.1 phải đánh giá môi trường của mình và thực hiện các bước cần thiết để giảm thiểu tác động dây chuyền của lỗ hổng bảo mật bảo mật này.

Hiểu về NVIDIA Container Bộ công cụ

NVIDIA Container Bộ công cụ được thiết kế để tạo điều kiện thuận lợi cho việc tạo và thực thi các container Docker được tăng tốc bằng GPU. Theo mặc định, các container không có quyền truy cập vào GPU; và bộ công cụ này cho phép người dùng đưa GPU NVIDIA của họ vào container của họ. Bộ công cụ bao gồm các thư viện thời gian chạy và các tiện ích tự động hóa cấu hình container, trong đó người dùng có thể tận dụng GPU NVIDIA để xử lý khối lượng công việc AI hiệu suất cao. Tóm lại, NVIDIA Container Bộ công cụ cho phép các container truy cập GPU NVIDIA để các ứng dụng cần tăng tốc GPU có thể chạy nhanh hơn và hiệu quả hơn.

Cùng với NVIDIA GPU Operator – bộ công cụ điều phối tài nguyên GPU trong môi trường Kubernetes – bộ công cụ này đóng vai trò then chốt trong các ứng dụng AI và ML hiện đại. Về cơ bản, nó nâng cao hiệu suất và hiệu quả của các ứng dụng yêu cầu HPC (điện toán hiệu suất cao) cho các tác vụ nặng về dữ liệu như đào tạo AI.

Tuy nhiên, lỗ hổng bảo mật bảo mật có thể gây ra rủi ro theo nhiều cách khác nhau:

- Truy cập GPU trái phép: Kẻ tấn công có thể truy cập vào GPU và gây ra tình trạng đánh cắp dữ liệu hoặc chiếm đoạt tài nguyên.

- Leo thang đặc quyền: Kẻ tấn công có thể thoát khỏi vùng chứa và thực thi mã trên hệ thống máy chủ để xâm phạm cơ sở hạ tầng cơ bản.

- Tấn công xuyên Container : Một container bị xâm phạm có thể mở quyền truy cập bất hợp pháp vào tài nguyên GPU của các container khác. Điều này có thể dẫn đến rò rỉ dữ liệu hoặc từ chối dịch vụ trên nhiều ứng dụng chạy trên cùng một hệ thống.

- Tiết lộ dữ liệu nhạy cảm: Thay vì khai thác trực tiếp dữ liệu nhạy cảm, kẻ tấn công đôi khi tìm kiếm lỗ hổng bảo mật trong nhiều thành phần hệ thống khác nhau để xâm nhập môi trường và nâng cao đặc quyền. Container công nghệ làm tăng thêm sự phức tạp cho những hoạt động này.

Kịch bản tấn công tiềm ẩn

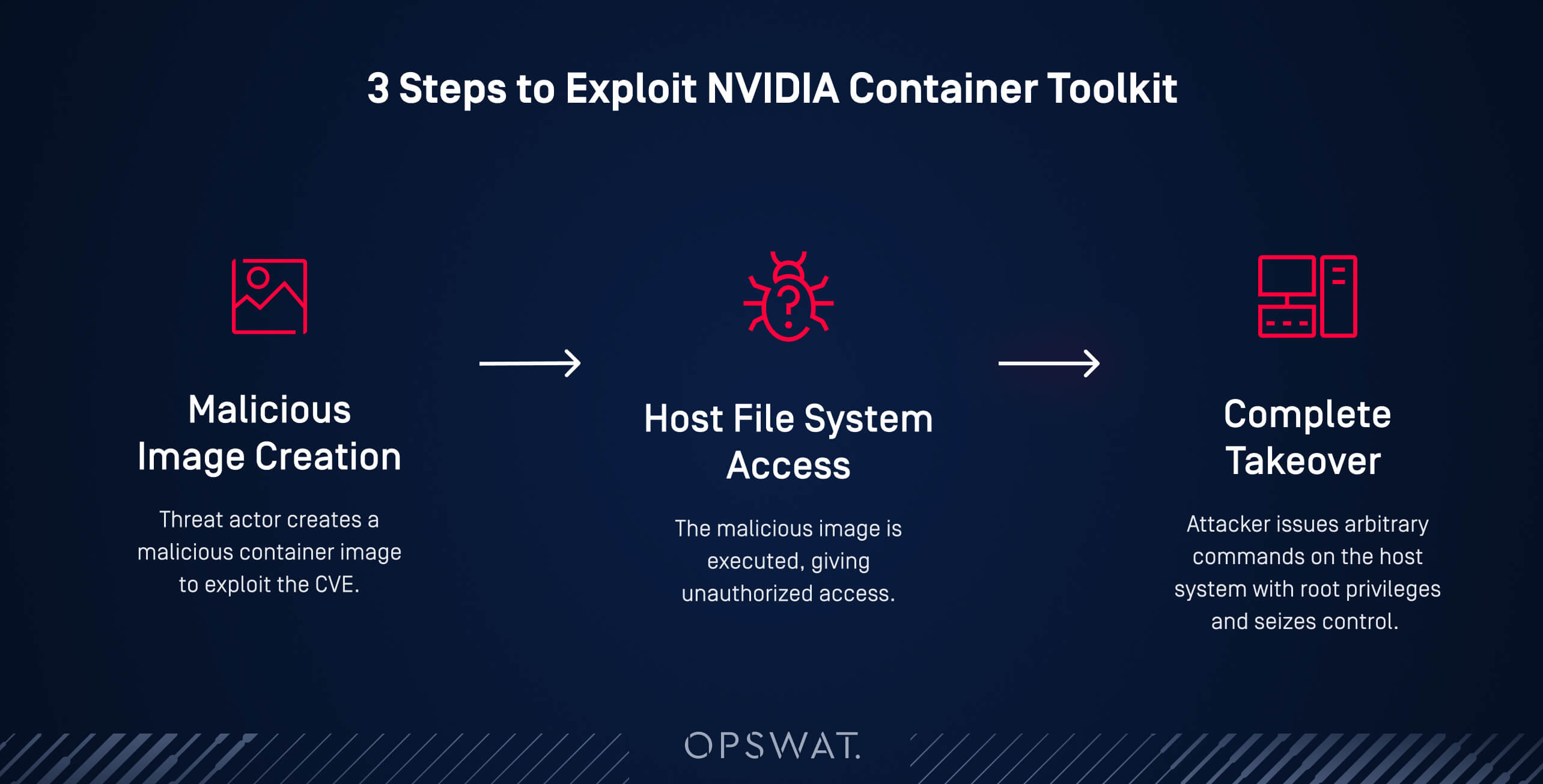

Một luồng tấn công tiềm ẩn khai thác NVIDIA Container Bộ công cụ có thể được khái quát thành ba bước:

- Tạo hình ảnh độc hại: Kẻ tấn công có thể thiết kế hình ảnh vùng chứa độc hại nhằm khai thác CVE-2024-0132.

- Truy cập Hệ thống tệp máy chủ: Kẻ tấn công sau đó thực thi hình ảnh độc hại trên nền tảng dễ bị tấn công, có thể trực tiếp thông qua dịch vụ GPU dùng chung hoặc gián tiếp thông qua chương trình tấn công chuỗi cung ứng hoặc thông qua kỹ thuật xã hội. Điều này cho phép chúng gắn hệ thống tệp máy chủ và truy cập trái phép vào cơ sở hạ tầng cơ bản và dữ liệu có khả năng là bí mật từ những người dùng khác.

- Kiểm soát hoàn toàn: Với quyền truy cập vào các socket Unix trọng yếu (docker.sock/containerd.sock), kẻ tấn công có thể đưa ra các lệnh tùy ý trên hệ thống máy chủ với quyền root, sau đó cuối cùng chiếm quyền kiểm soát máy.

Khuyến nghị để bảo vệ chống lại Container Điểm yếu

Sự cố này là lời nhắc nhở kịp thời rằng ngay cả những hình ảnh container đáng tin cậy từ các nguồn uy tín cũng có thể ẩn chứa những lỗ hổng bảo mật nghiêm trọng. Các tổ chức sử dụng NVIDIA Container Bộ công cụ nên:

Nâng cấp lên phiên bản mới nhất

Người dùng được khuyến khích cập nhật lên NVIDIA Container Toolkit phiên bản 1.16.2 và NVIDIA GPU Operator 24.6.2 sớm nhất có thể, đặc biệt đối với các máy chủ chứa có thể vận hành hình ảnh không đáng tin cậy.

Thực hiện quét bảo mật thường xuyên

Triển khai các quy trình quét thường xuyên đối với các hình ảnh chứa độc hại và bất kỳ thành phần nào khác đi vào ứng dụng của bạn trong môi trường đám mây. Quét thường xuyên giúp đánh giá rủi ro và xác định các điểm mù bảo mật liên quan đến các hình ảnh này. Các công cụ quét tự động có thể giúp liên tục theo dõi các lỗ hổng bảo mật và cấu hình sai đã biết.

Ngoài ra, việc tích hợp quét bảo mật vào quy trình CI/CD đảm bảo phát hiện lỗ hổng bảo mật trước khi triển khai, trong khi báo cáo toàn diện cung cấp thông tin chi tiết về các rủi ro đã xác định và các bước khắc phục được đề xuất.

Secure Container Hình ảnh với MetaDefender Software Supply Chain

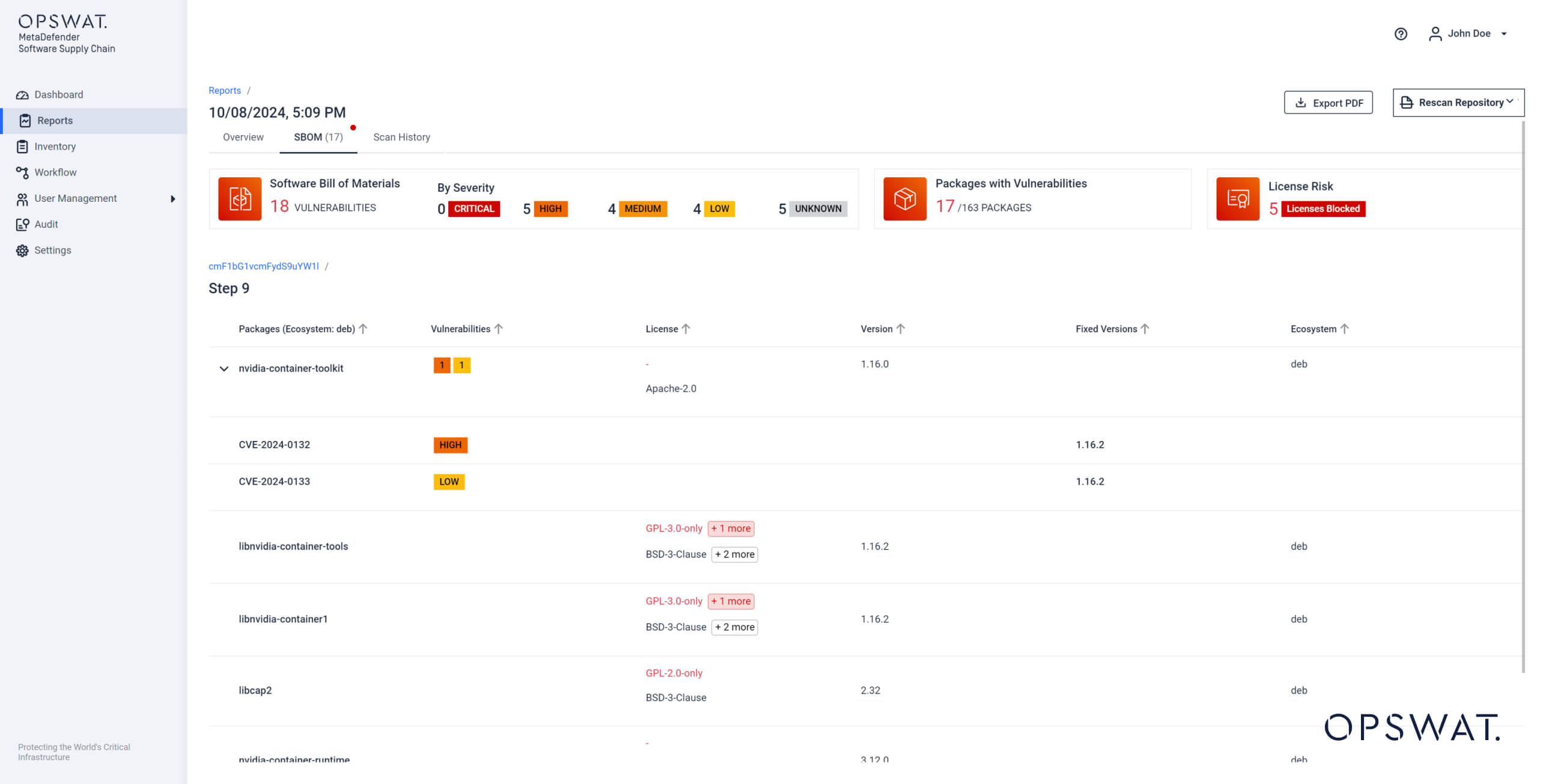

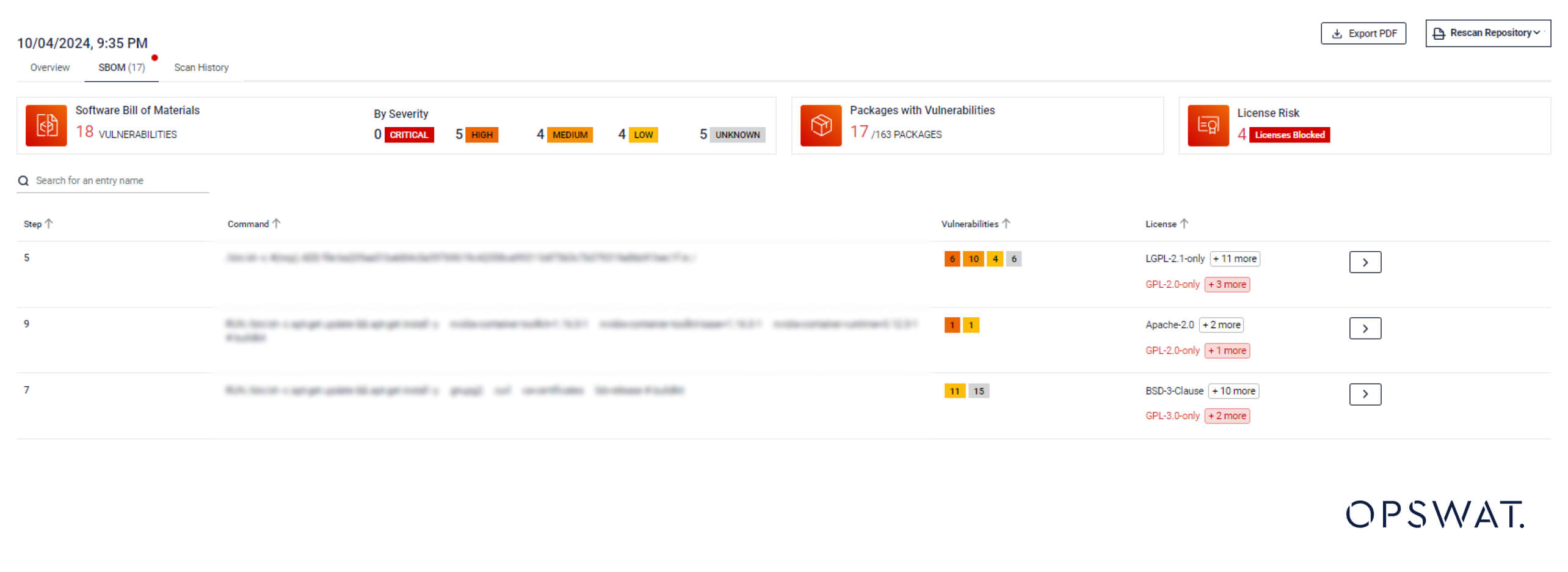

Để giảm thiểu các lỗ hổng bảo mật như những lỗ hổng bảo mật được tìm thấy trong NVIDIA Container Bộ công cụ, OPSWAT MetaDefender Software Supply Chain cung cấp khả năng quét mối đe dọa mạnh mẽ cho các kho lưu trữ mã nguồn và sổ đăng ký container.

Phần mềm nhóm phát triển và DevSecOps sẽ được thông báo về các hình ảnh container có khả năng độc hại hoặc dễ bị tấn công trong ngăn xếp ứng dụng của họ. Bằng cách tận dụng nhiều lớp phát hiện và ngăn chặn mối đe dọa, MetaDefender Software Supply Chain cũng cung cấp thông tin chi tiết và khuyến nghị để khắc phục, bao gồm cập nhật các phiên bản bảo mật của hình ảnh container bị ảnh hưởng.

MetaDefender Software Supply Chain

Bạn có thể đánh giá trạng thái đe dọa của các gói hàng trong hình ảnh container của mình ở cả cấp độ tổng quát và chi tiết.

Container Bảo mật là một phần của bảo mật AI

Container lỗ hổng bảo mật bảo mật đã cho thấy nhu cầu bảo mật chủ động và cảnh giác đối với các tổ chức ngày càng phụ thuộc vào công nghệ AI và ML. Để tìm hiểu thêm về bảo mật container và bảo mật chuỗi cung ứng phần mềm, hãy xem các tài nguyên của chúng tôi:

MetaDefender Software Supply Chain

Docker Image – một vectơ đe dọa gia tăng?